Spring Security构建Rest服务-1201-Spring Security OAuth开发APP认证框架之实现服务提供商

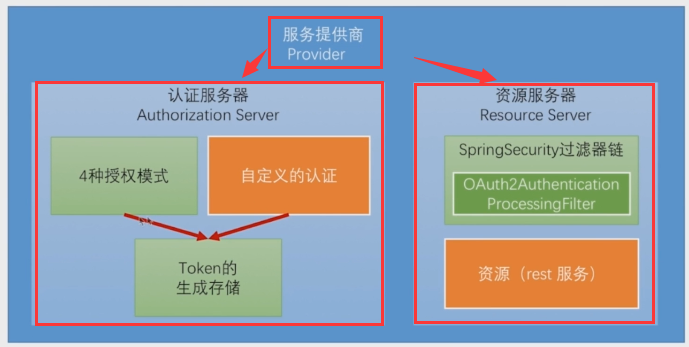

实现服务提供商,就是要实现认证服务器、资源服务器。

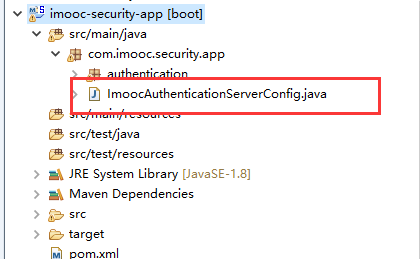

现在做的都是app的东西,所以在app项目写代码

认证服务器:

新建 ImoocAuthenticationServerConfig 类,@EnableAuthorizationServer 注解就说明该项目是一个 认证服务器:

@Configuration

@EnableAuthorizationServer //这个注解就是实现了一个认证服务器

public class ImoocAuthenticationServerConfig { }

OAuth协议流程:

实现授权码模式:

服务提供商需要提供两个服务:

1,用户调过来点击授权的地址 (如qq微信登录的授权页)

2,点完授权后带着授权码换取access_token的地址(对用户不可见)

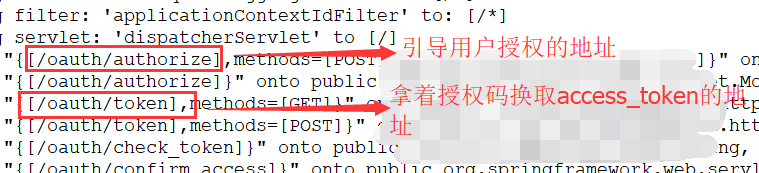

加上了@EnableAuthorizationServer 注解的项目,启动后控制台会打印如下的信息:

/oauth/authorize 就是让用户授权的地址,启动应用,访问/oauth/authorize,需要一些参数:

- response_type:表示授权类型,必选项,此处的值固定为"code"

- client_id:表示客户端的ID,必选项

- redirect_uri:表示重定向URI,可选项

- scope:表示申请的权限范围,可选项

- state:表示客户端的当前状态,可以指定任意值,认证服务器会原封不动地返回这个值。

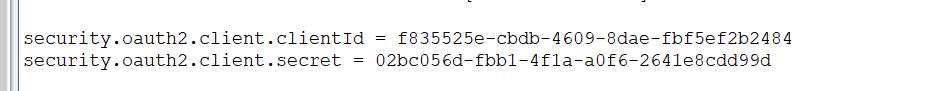

其中client_id 在启动应用时控制台会打印:

实现授权码模式第一步:获取授权码

拼接访问串:

localhost:8080/oauth/authorize?response_type=code&client_id=f835525e-cbdb-4609-8dae-fbf5ef2b2484&redirect_uri=http://example.com&scope=all

我们的应用相当于 服务提供商,它需要知道三件事

1,哪个应用在请求授权 :通过client_id,第三方应用在应用服务器上注册时分配的id,通过client_id 识别是哪个应用在请求授权

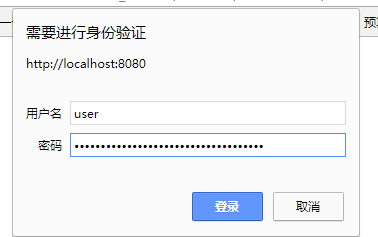

2,在请求哪个用户在给你授权:上图中的form表单就是确认系统中的哪个用户在授权

3,赋予哪些权限:scope参数标识赋予哪些权限

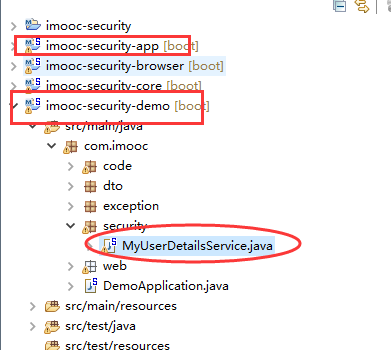

demo项目引用app项目,启动的都是demo项目,

demo项目里有处理认证的类MyUserDetailsService 类,用户名没有处理,只要密码是123456就行

private SocialUserDetails buildUser(String userId) {

String password = passwordEncoder.encode("123456");

System.err.println("加密后密码: "+password);

//参数:用户名|密码|是否启用|账户是否过期|密码是否过期|账户是否锁定|权限集合

return new SocialUser(userId,password,true,true,true,true,AuthorityUtils.commaSeparatedStringToAuthorityList("admin"));

}

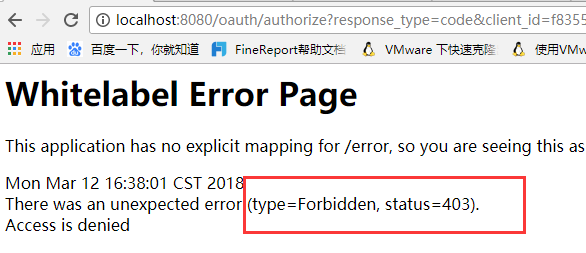

在认证表单输入密码123456,用户名随便,点击登录,403 拒绝访问

原因是默认情况下,认证服务器上请求需要有ROLE_USER的角色才能访问,在MyUserDetailsService 里加上:

private SocialUserDetails buildUser(String userId) {

String password = passwordEncoder.encode("123456");

System.err.println("加密后密码: "+password);

//参数:用户名|密码|是否启用|账户是否过期|密码是否过期|账户是否锁定|权限集合

return new SocialUser(userId,password,true,true,true,true,AuthorityUtils.commaSeparatedStringToAuthorityList("admin,ROLE_USER"));

}

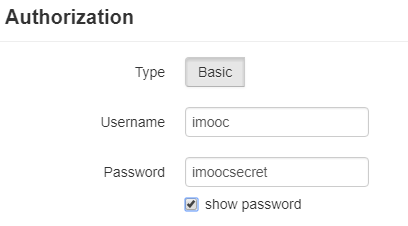

把client_id 配置到application.properties 配置文件:

security.oauth2.client.clientId = imooc

#注意clientSecret 大写

security.oauth2.client.clientSecret = imoocsecret

再次访问:http://localhost:8080/oauth/authorize?response_type=code&client_id=imooc&redirect_uri=http://example.com&scope=all

这个页面相当于qq登录授权页或微信登录的扫码页,询问是否同意授权,点击同意,返回到http://example.com,并携带了授权码

http://example.com/?code=lUDDeG

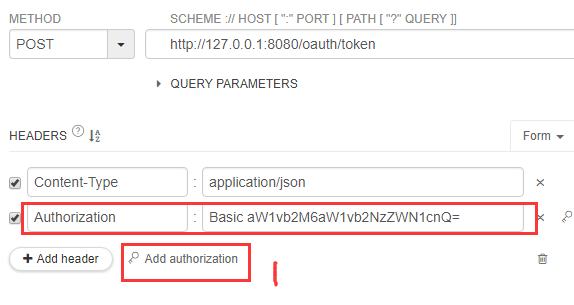

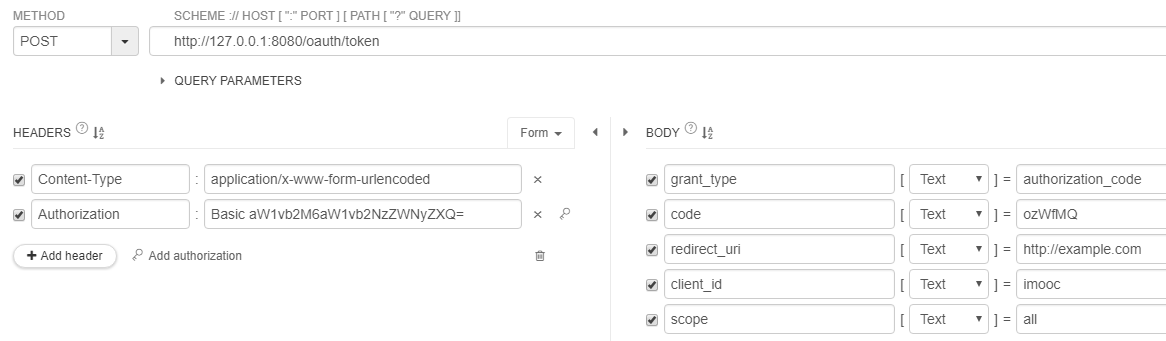

实现授权码模式第二步:授权码换取access_token:

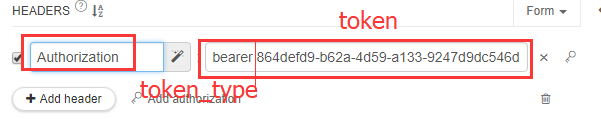

此时就该拿着授权码去获取access_token了,post请求 /oauth/token ,使用Resetlet Client,在请求头里新建一个Authentication(Authorization 设置HTTP身份验证的凭证https://developer.mozilla.org/zh-CN/docs/Web/HTTP/Headers/Authorization),用户名输入imooc,密码输入 imoocsecret

客户端向认证服务器申请令牌的HTTP请求,包含以下参数:

- grant_type:表示使用的授权模式,必选项,此处的值固定为"authorization_code"。

- code:表示上一步获得的授权码,必选项。

- redirect_uri:表示重定向URI,必选项,且必须与上边步骤中的该参数值保持一致。

- client_id:表示客户端ID,必选项。

- client_secret:客户端密钥

完整的请求:

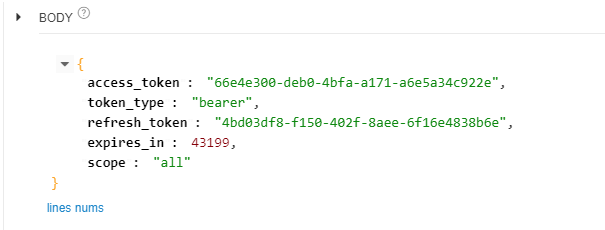

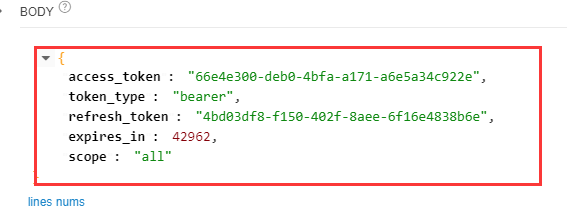

响应:

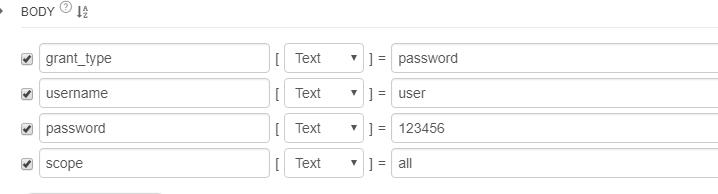

密码模式:

参数是用户名密码,其实是用户把在 服务提供商上的 用户名/密码 告诉了第三方,第三方拿着用户名密码去给服务提供商说用户已经授权了。

在app场景下是可用的,因为第三方是app,是公司前端,提供商是服务端,都是一伙的,不涉及安全问题

响应:

可以看到,用同一个用户名登录,响应的access_token是同一个,只要这个token还没过期。

资源服务器:

和认证服务器类似

/**

* 资源服务器,和认证服务器在物理上可以在一起也可以分开

* ClassName: ImoocResourceServerConfig

* @Description: TODO

* @author lihaoyang

* @date 2018年3月13日

*/

@Configuration

@EnableResourceServer

public class ImoocResourceServerConfig { }

启动demo项目,由于没有配置token存储策略,所以生成的token都是在内存中的,在这里重新用密码模式获取一下token:

http://127.0.0.1:8080/oauth/token

@GetMapping("/me")

public Object getCurrentUser(@AuthenticationPrincipal UserDetails user) {

return user;

}

响应:

{

"password": null,

"username": "user",

"authorities":[

{

"authority": "ROLE_USER"

},

{

"authority": "admin"

}

],

"accountNonExpired": true,

"accountNonLocked": true,

"credentialsNonExpired": true,

"enabled": true,

"userId": "user"

}

通过token 获取到了用户信息。

到目前为止获取token和用token 访问服务已完成,但是都是用的OAuth标准的规范和spring security默认的实现。认证方式只能是OAuth规定的四种模式,还不能用手机验证码登录,token也是存在了内存里,是不行的。token的样式也是默认的。

下一步个性化实现,改造 用户名密码登录、短信验证码登录、第三方登录

Spring Security构建Rest服务-1201-Spring Security OAuth开发APP认证框架之实现服务提供商的更多相关文章

- Spring Security构建Rest服务-1300-Spring Security OAuth开发APP认证框架之JWT实现单点登录

基于JWT实现SSO 在淘宝( https://www.taobao.com )上点击登录,已经跳到了 https://login.taobao.com,这是又一个服务器.只要在淘宝登录了,就能直接访 ...

- Spring Security构建Rest服务-1200-SpringSecurity OAuth开发APP认证框架

基于服务器Session的认证方式: 前边说的用户名密码登录.短信登录.第三方登录,都是普通的登录,是基于服务器Session保存用户信息的登录方式.登录信息都是存在服务器的session(服务器的一 ...

- Spring Security构建Rest服务-1202-Spring Security OAuth开发APP认证框架之重构3种登录方式

SpringSecurityOAuth核心源码解析 蓝色表示接口,绿色表示类 1,TokenEndpoint 整个入口点,相当于一个controller,不同的授权模式获取token的地址都是 /oa ...

- Spring Security构建Rest服务-1203-Spring Security OAuth开发APP认证框架之短信验证码登录

浏览器模式下验证码存储策略 浏览器模式下,生成的短信验证码或者图形验证码是存在session里的,用户接收到验证码后携带过来做校验. APP模式下验证码存储策略 在app场景下里是没有cookie信息 ...

- Spring Security构建Rest服务-1205-Spring Security OAuth开发APP认证框架之Token处理

token处理之二使用JWT替换默认的token JWT(Json Web Token) 特点: 1,自包含:jwt token包含有意义的信息 spring security oauth默认生成的t ...

- Spring Security构建Rest服务-1204-Spring Security OAuth开发APP认证框架之Token处理

token处理之一基本参数配置 处理token时间.存储策略,客户端配置等 以前的都是spring security oauth默认的token生成策略,token默认在org.springframe ...

- ASP.NET Core的身份认证框架IdentityServer4--(3)令牌服务配置访问控制跟UI添加

使用密码保护API OAuth 2.0 资源所有者密码授权允许一个客户端发送用户名和密码到IdentityServer并获得一个表示该用户的可以用于访问api的Token. 该规范建议仅对" ...

- spring boot:构建多模块项目(spring boot 2.3.1)

一,为什么要使用多模块? 1,结构更清晰,方便管理 如果只是一个小项目当然没有问题, 但如果功能越增越多则管理越来越复杂, 多模块可以使项目中模块间的结构分离 2,把项目划分成多 ...

- Android 从硬件到应用程序:一步一步爬上去 6 -- 我写的APP测试框架层硬件服务(终点)

创Android Applicationproject:采用Eclipse的Android插入ADT创Androidproject,project名字Gpio,创建完成后,project文件夹pack ...

随机推荐

- 怎样使用word2013发布csdn博客

目前大部分的博客作者在用Word写博客这件事情上都会遇到以下3个痛点: 1.所有博客平台关闭了文档发布接口,用户无法使用Word,Windows Live Writer等工具来发布博客.使用Word写 ...

- Spring MVC深入讲解

一.前言: 大家好,Spring3 MVC是非常优秀的MVC框架,由其是在3.0版本发布后,现在有越来越多的团队选择了Spring3 MVC了.Spring3 MVC结构简单,应了那句话简单就是美,而 ...

- JS的__proto__与prototype

一.prototype和__proto__的概念 prototype是函数的一个属性(每个函数都有一个prototype属性),这个属性是一个指针,指向一个对象.它是显示修改对象的原型的属性. __p ...

- jQuery截取字符串、日期字符串转Date、获取html中的纯文本

jQuery截取字符串.日期字符串转Date.获取html中的纯文本. var com = com || {}; (function ($, com) { /* * 截取字符串 * @param st ...

- Android 创建自定义 View 的属性 (attrs) 时需要注意的问题

自定义 View 的属性并不难,可以参照官方的文档 https://developer.android.com/training/custom-views/create-view.html 但是需要注 ...

- Java的入门知识和环境配置

JVM(Java Virtual Machine)Java虚拟机 JVM是一种用于计算设备的规范,它是一个虚构出来的计算机,是通过在实际的计算机上仿真模拟各种计算机功能来实现的. JAVA语言非常重要 ...

- Android代码编译出现的错误

一.decoupled apps failed 解耦应用程序失败 2.每次编译时候一定先扩充内存 export JACK_SERVER_VM_ARGUMENTS="-Dfile.encod ...

- CentOS 7 - 安装Eclipse

注意问题:Eclipse官方网站提供的tar文件有可能有问题,我今天下载的一个tar文件,在Windows下解压缩,随后放到CentOS 7里面不行,随后我又重新下载一份,还是不行,最终我下载了另外一 ...

- jzoj5806

我們發現,如果有奇環顯然無解,因為我們每一次合併一個奇環,一定會產生一個偶環和一個更小的奇環,最終會形成一個三元環而無法合併 所以,這個圖需要是一個二分圖,需要進行二染色 然後把這個圖所有的偶環找出來 ...

- 复制表结构和内容到另一张表中的SQL语句

1.复制表结构及数据到新表 CREATE TABLE 新表 SELECT * FROM 旧表 2.只复制表结构到新表 CREATE TABLE 新表 SELECT * FROM 旧表 WHERE 1= ...