20145324王嘉澜《网络对抗技术》MSF基础应用

实践目标

•掌握metasploit的基本应用方式

•掌握常用的三种攻击方式的思路。

实验要求

•一个主动攻击,如ms08_067

•一个针对浏览器的攻击,如ms11_050

•一个针对客户端的攻击,如Adobe

•成功应用任何一个辅助模块

实验问答

•用自己的话解释什么是exploit,payload,encode.

①exploit:可以把做好的数据传输到靶机

②payload: 把shellcode包装成一个可执行的文件

③encode:将文件进行编码,改变其的特点,然后免杀

实验总结与体会

我只能说实验步骤不多,但是同时开两台虚拟机,呵呵,反正我的电脑瘫了,用的同学电脑做的,然后还不能截图,就用手机照的,心很累啊,实验克星

体会不多就是随时升级吧

实践过程记录

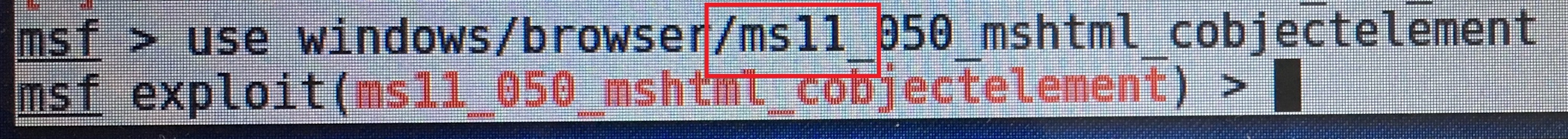

IE浏览器渗透攻击之MS11050安全漏洞

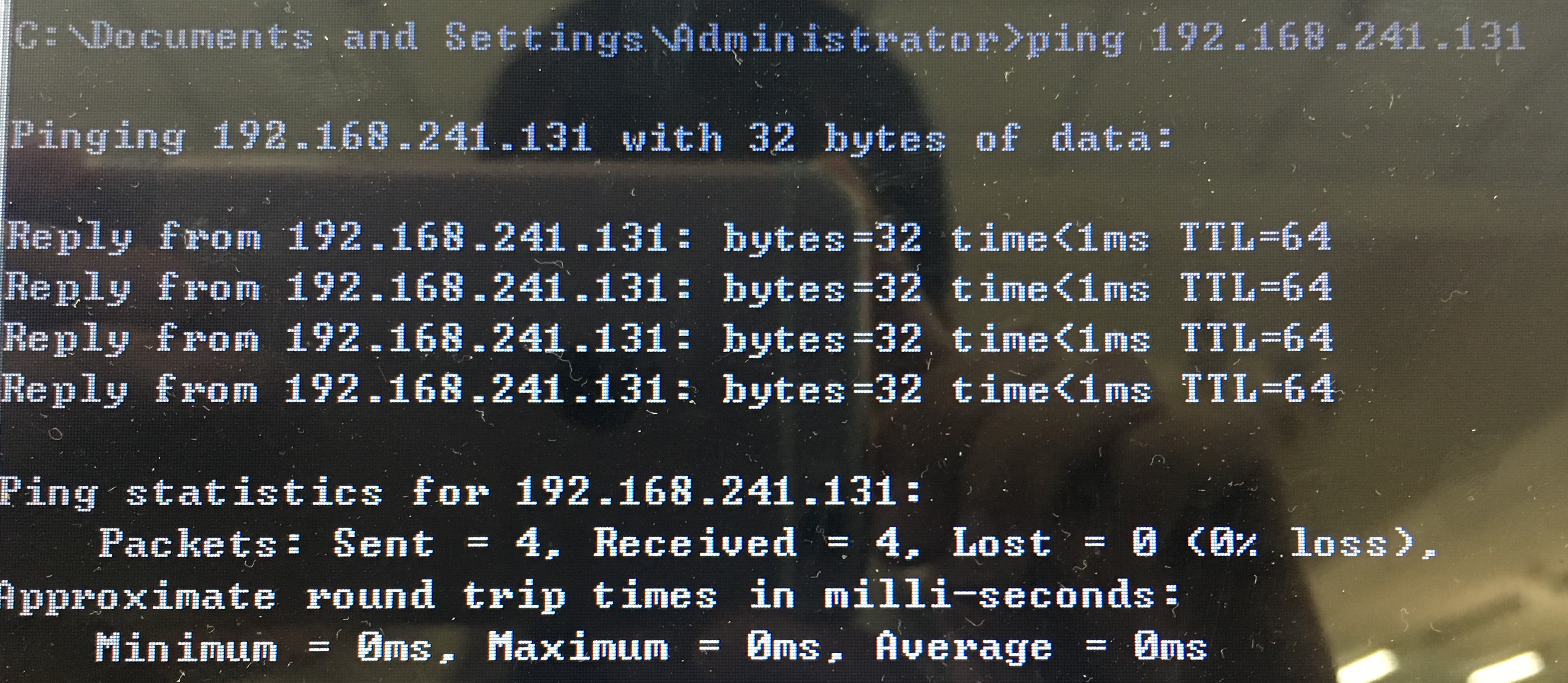

•将虚拟机网络设置为为NAT模式,保证两台虚拟机相互间ping通

•在kali终端中开启msfconsole

•输入命令进入该漏洞模块

注意是11而不是ll,不要问我为什么知道

•查看信息

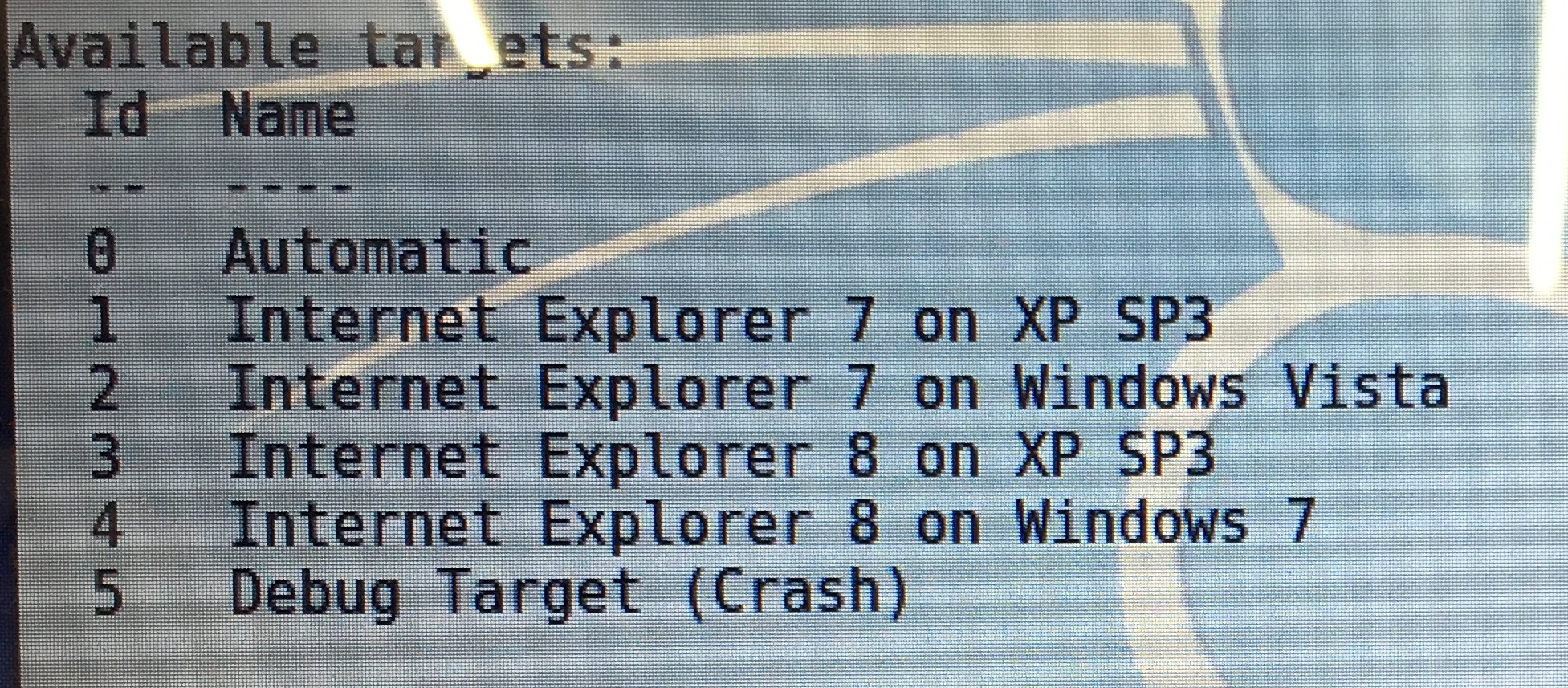

对应的targets

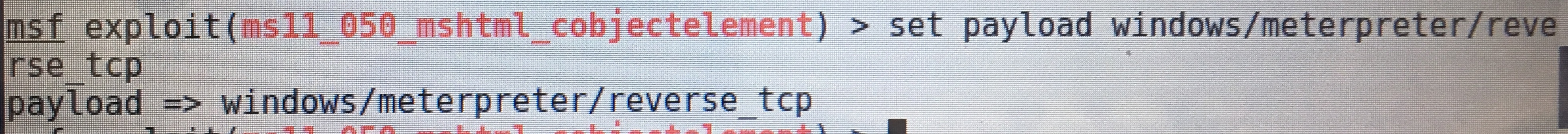

•设置对应的载荷

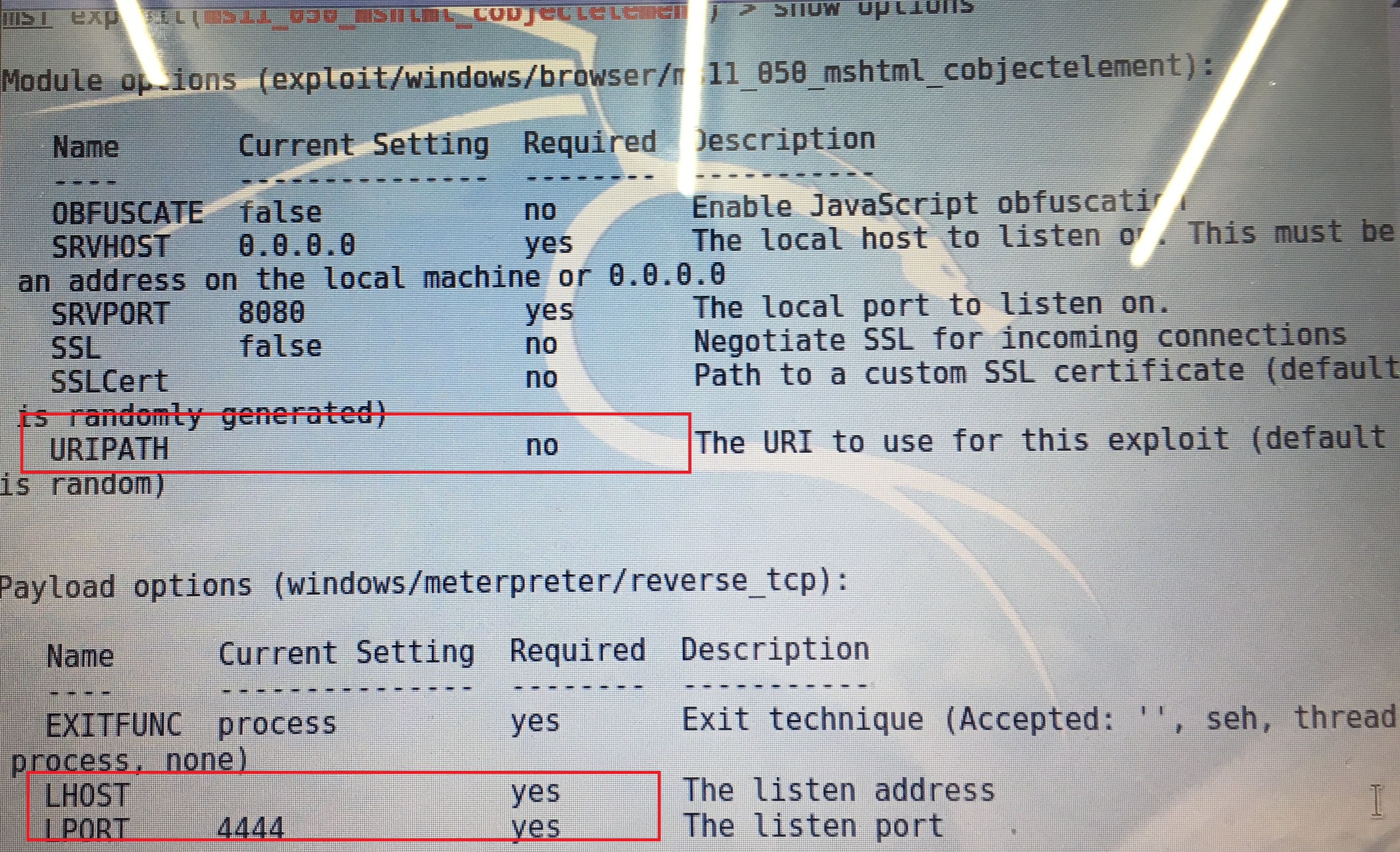

•查看需要设置的相关信息

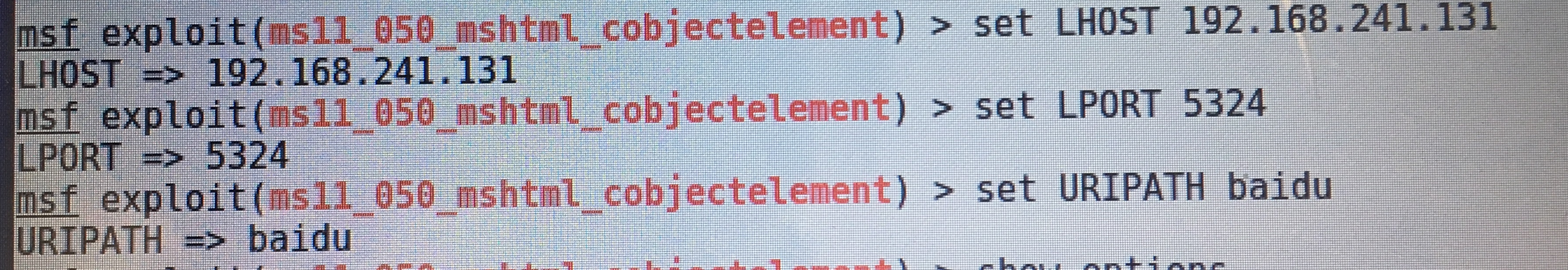

•设置相关信息

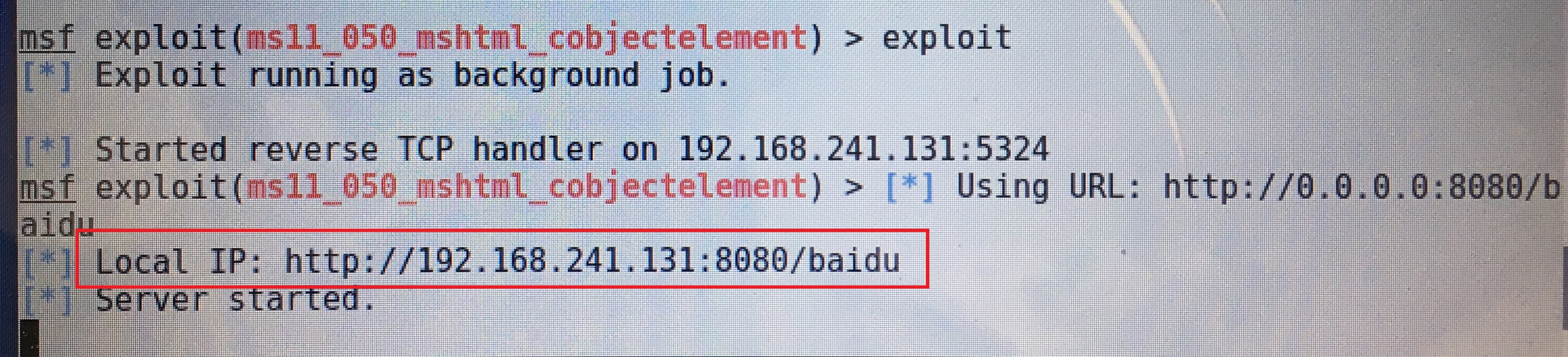

•exploit可以看见有靶机需要访问的ip地址

•在靶机IE上输入网址

•在靶机上查看信息

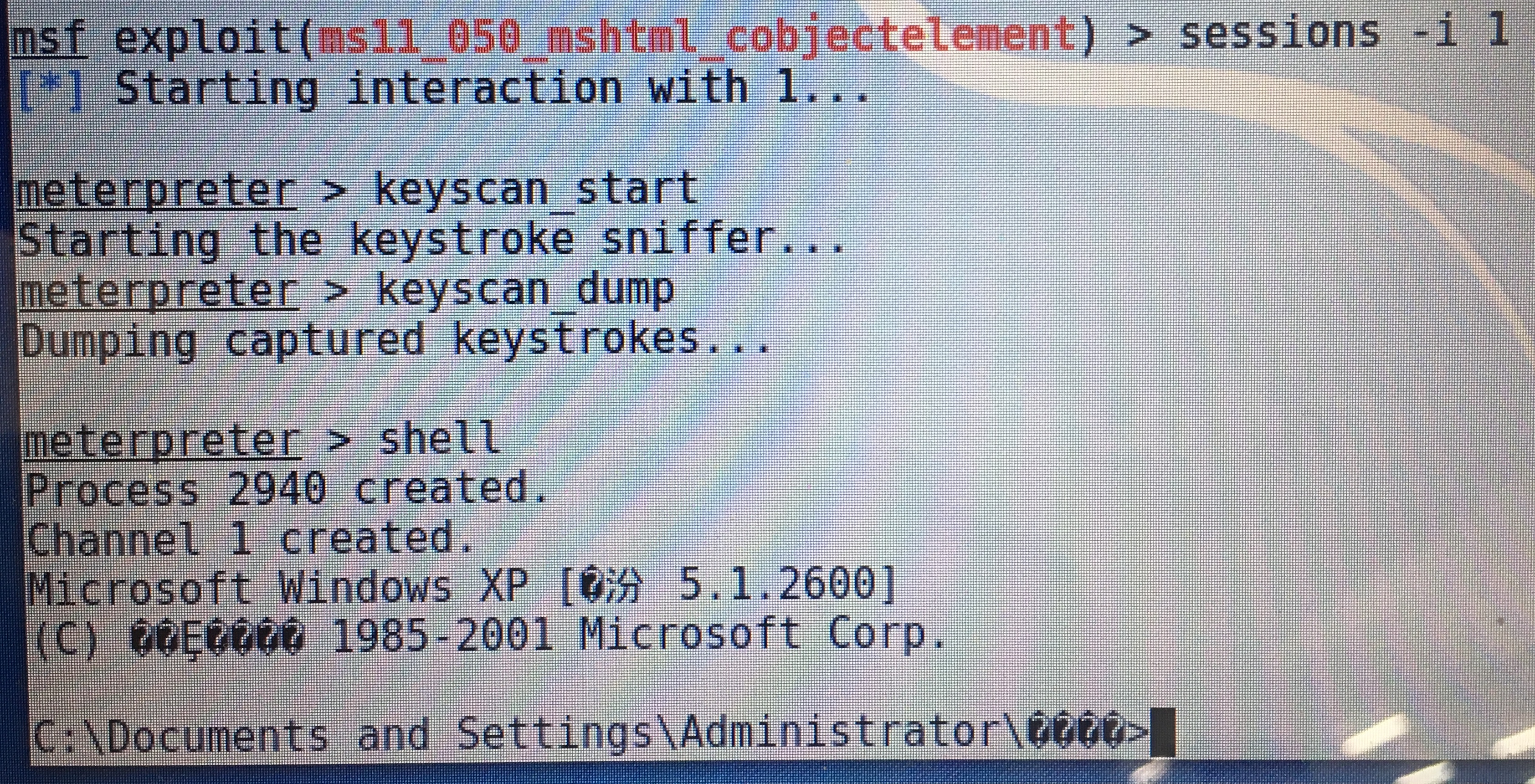

•输入命令开始连接

•攻击成功,开始按键抓取

•获取shell

MS08_067漏洞渗透攻击实践

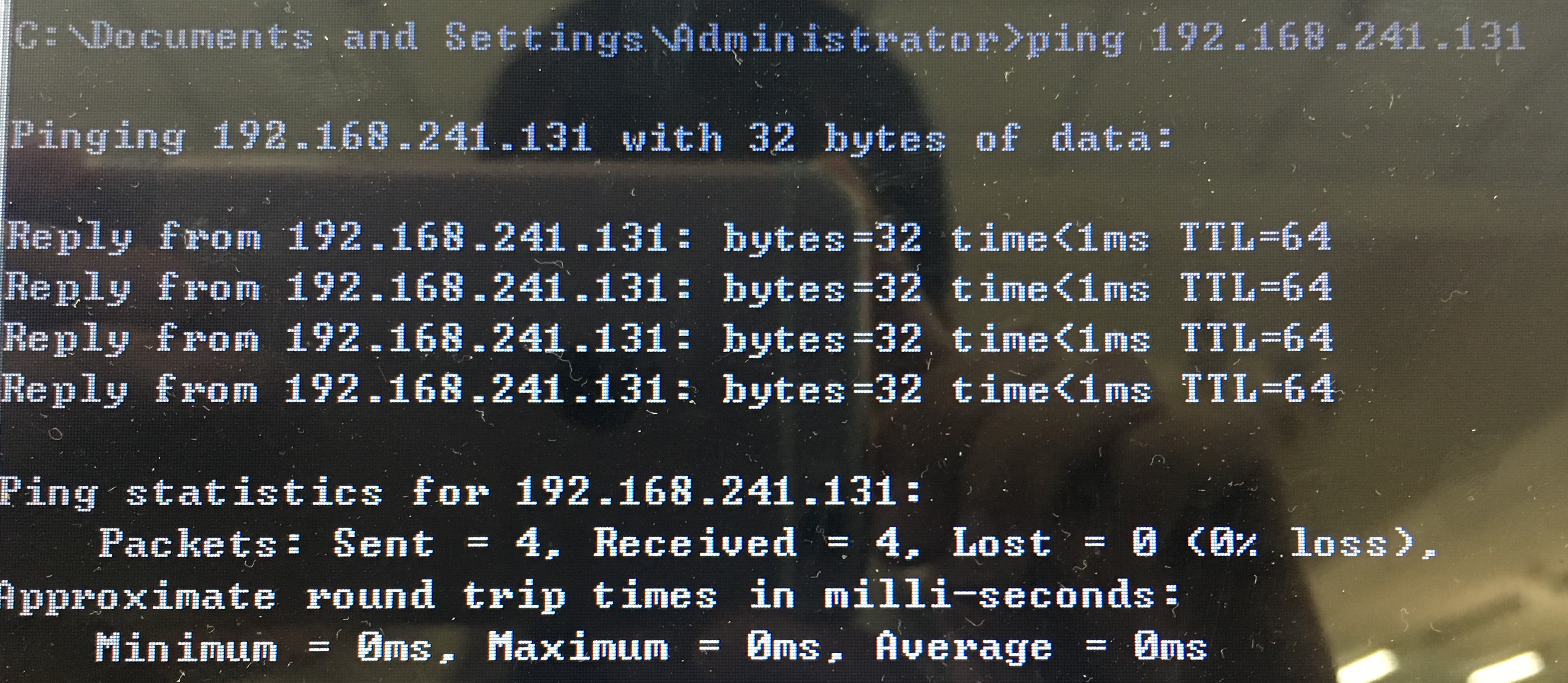

•将虚拟机网络设置为为NAT模式,保证两台虚拟机相互间ping通

•MS08_067远程漏洞攻击实践:Shell

•在kali终端中开启msfconsole

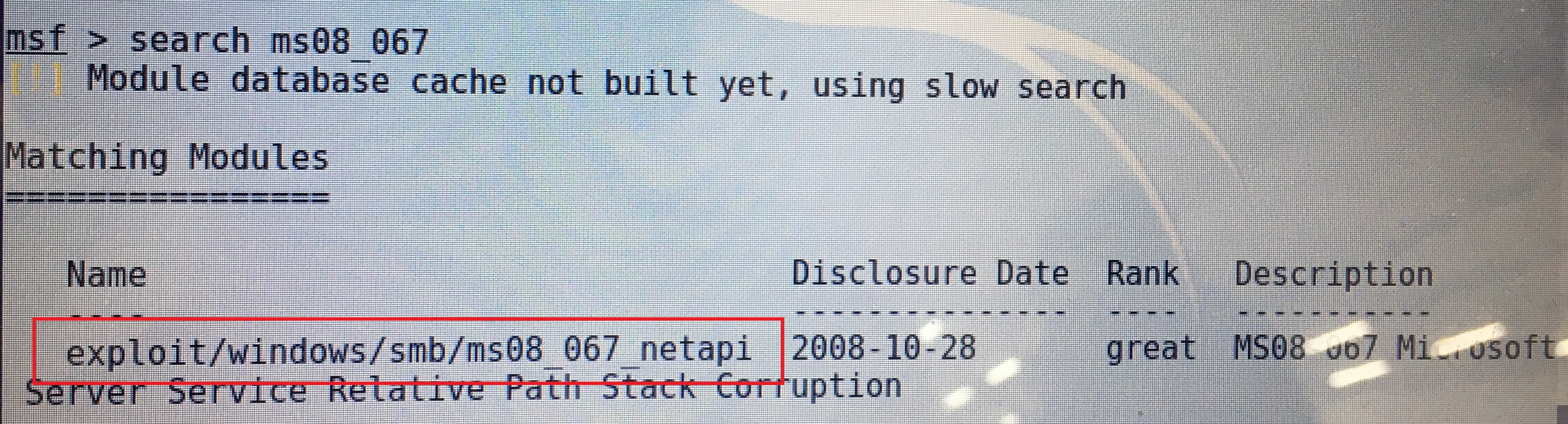

•输入命令,显示出找到的渗透模块

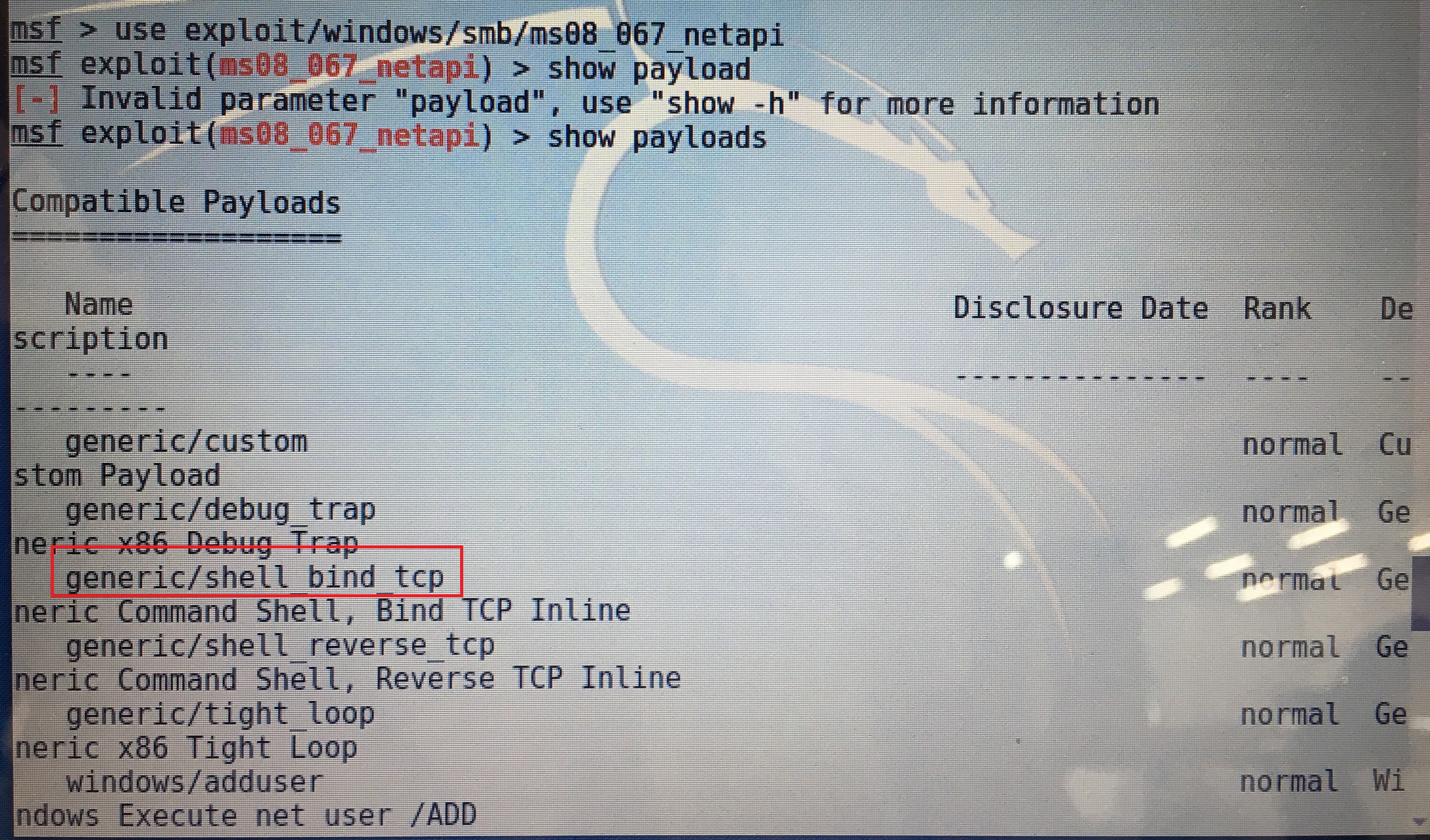

•输入命令,进入该漏洞模块的使用

•输入命令,显示出有效的攻击载荷

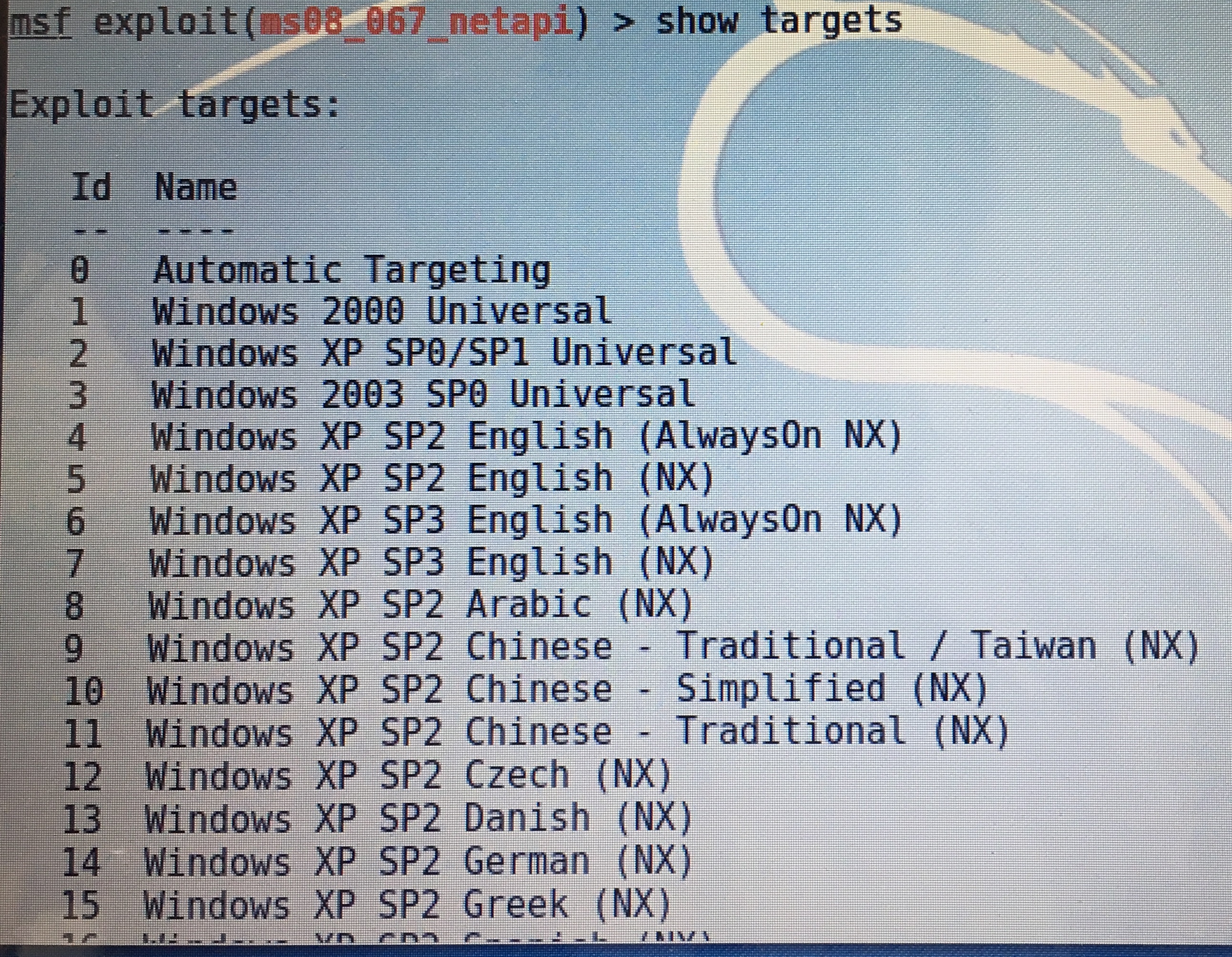

•使用命令显示出能被攻击的靶机的操作系统型号

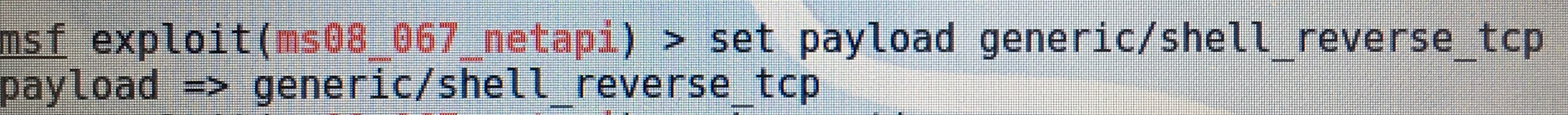

•使用命令设置攻击有效载荷

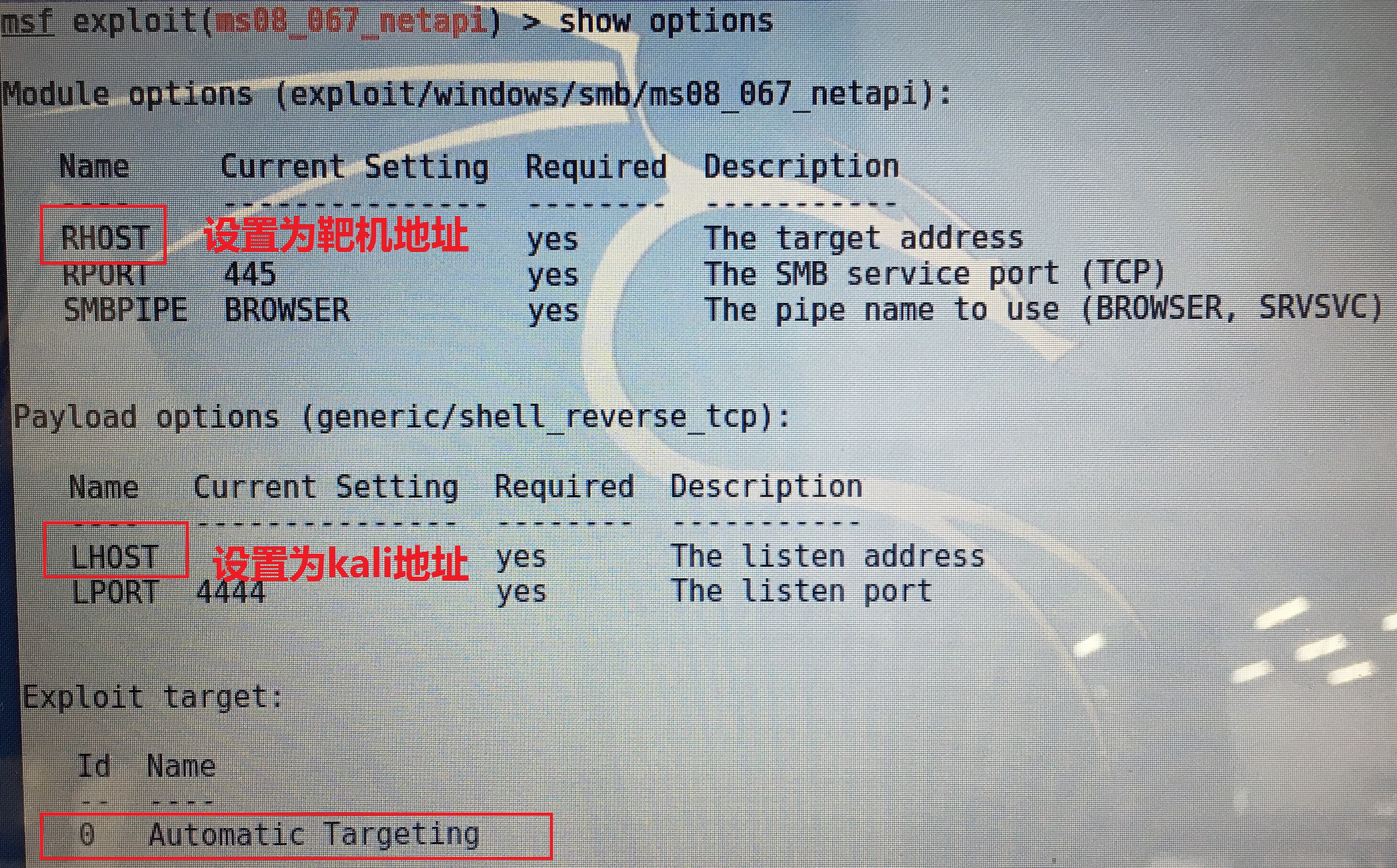

•输入命令显示需要在攻击前设置的数据

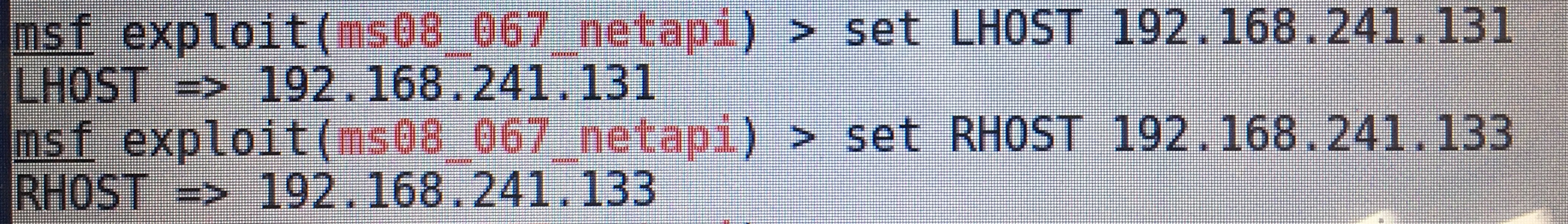

•输入命令设置的数据

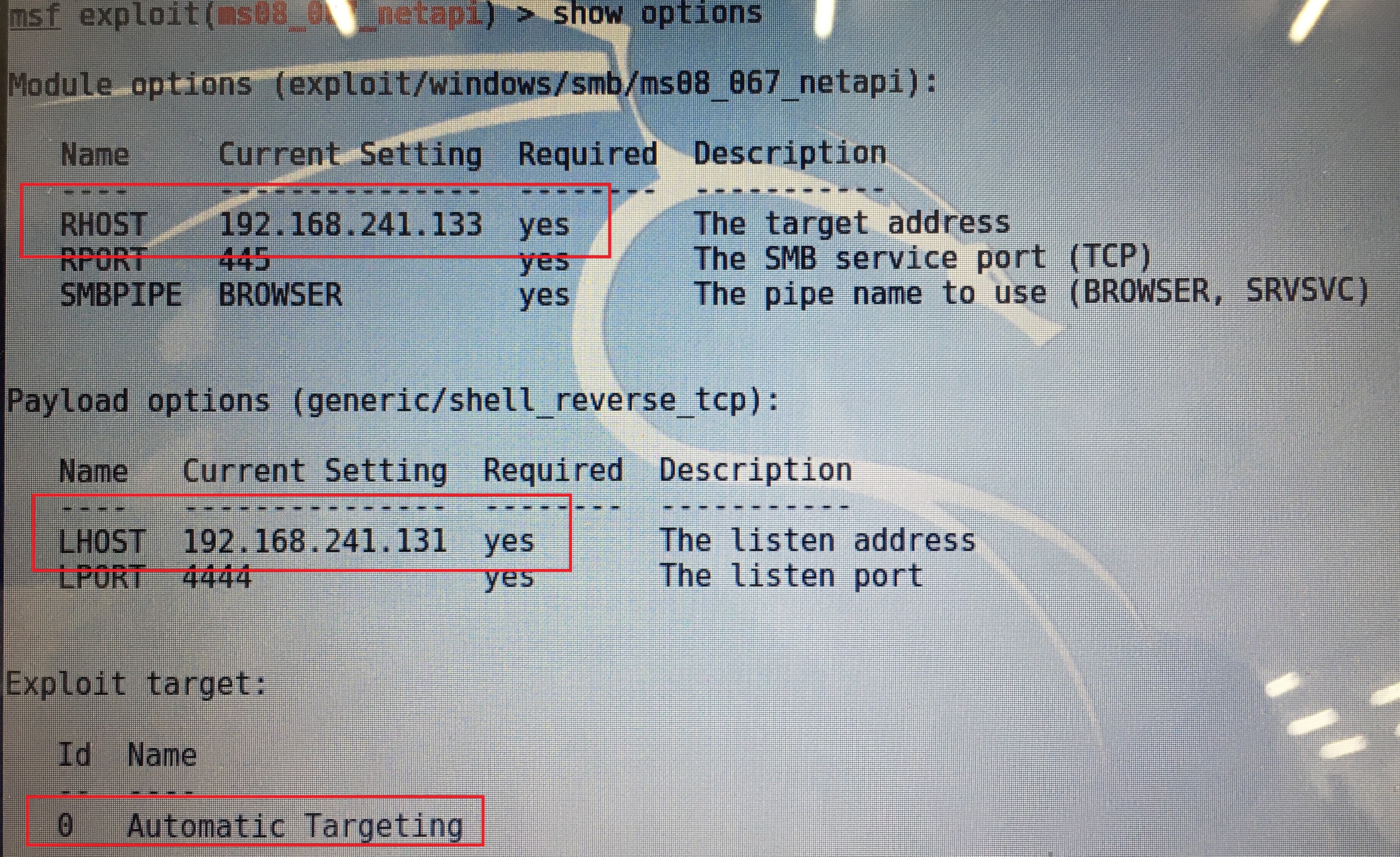

•输入命令,查看payload状态

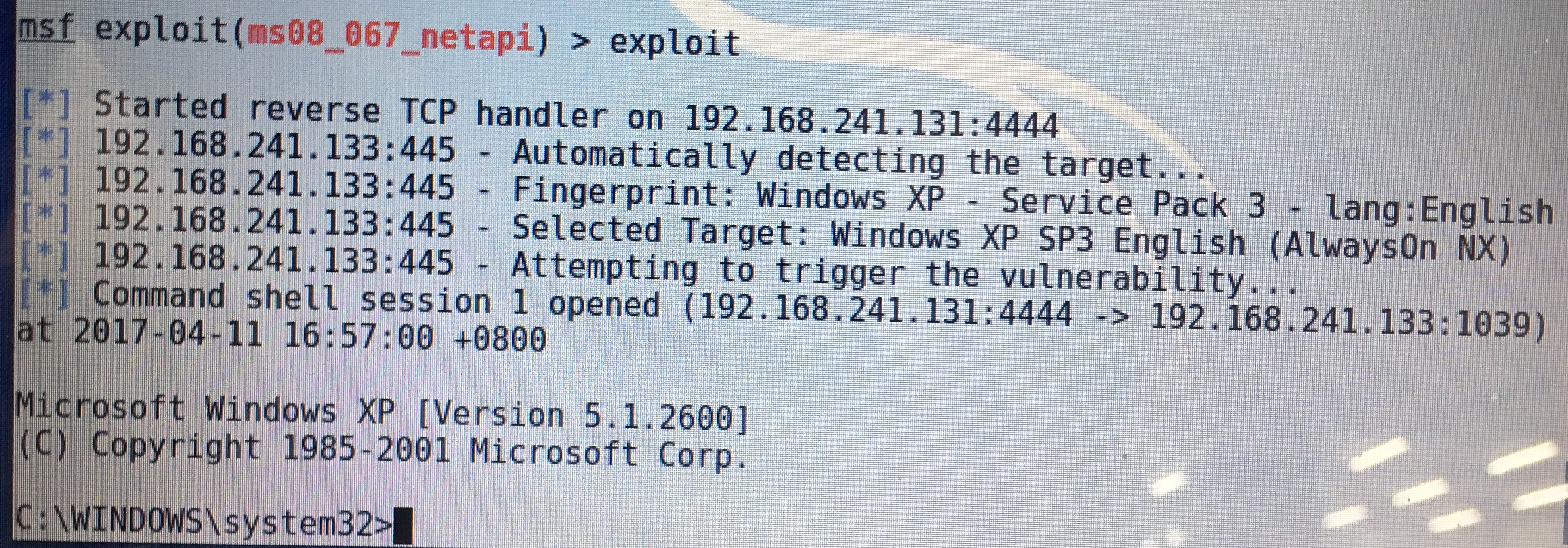

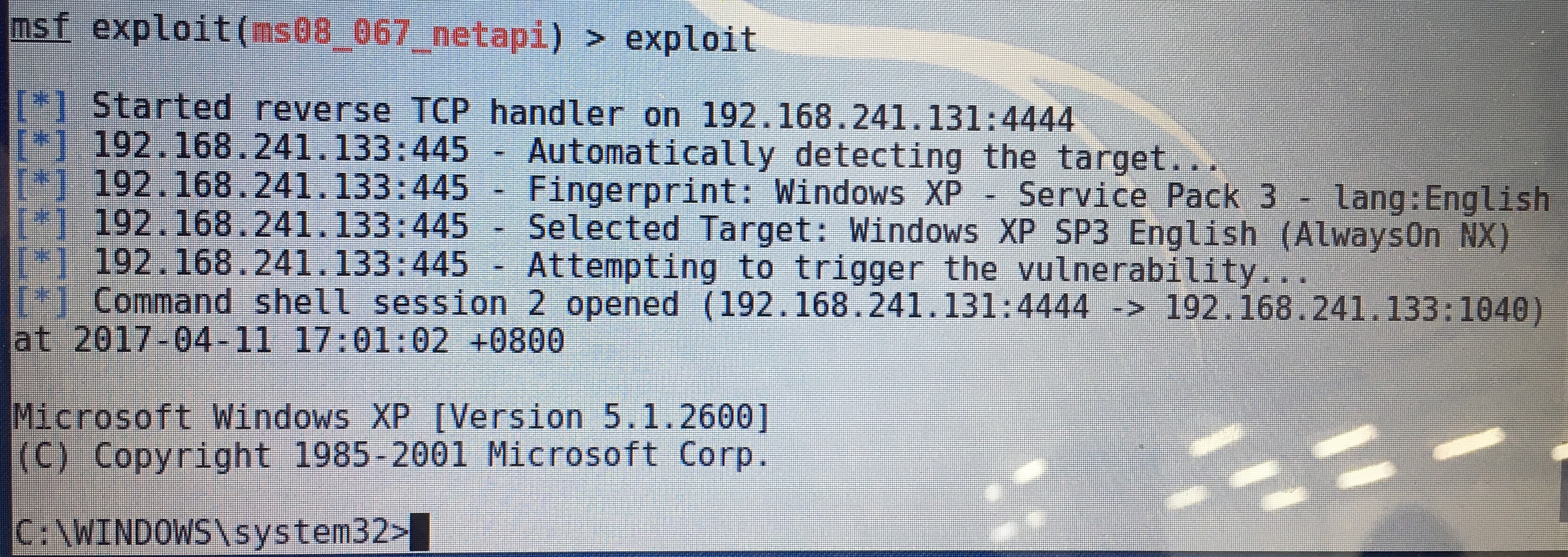

•输入命令开始攻击,攻击成功

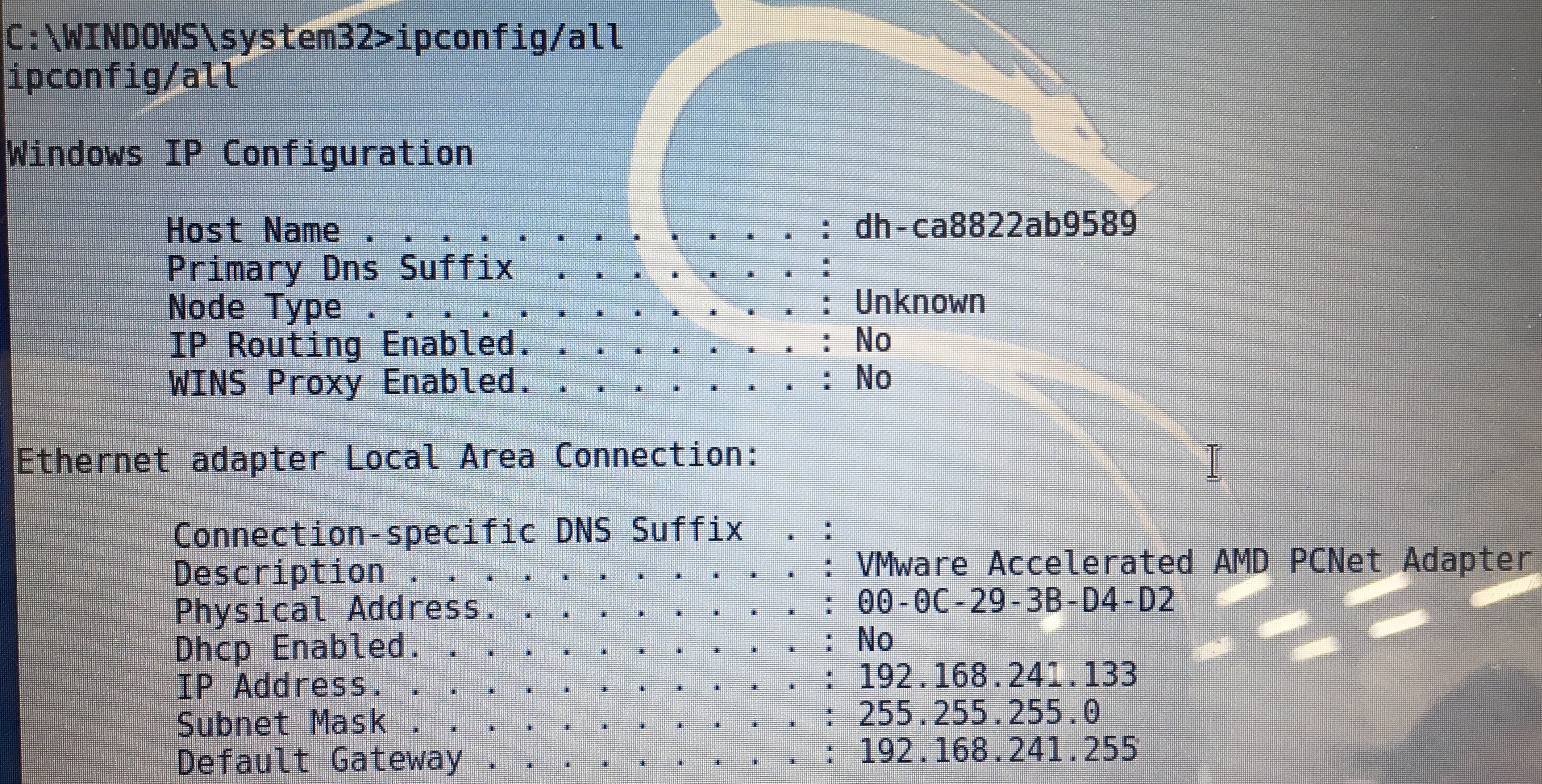

•在kali上执行ipconfig/all

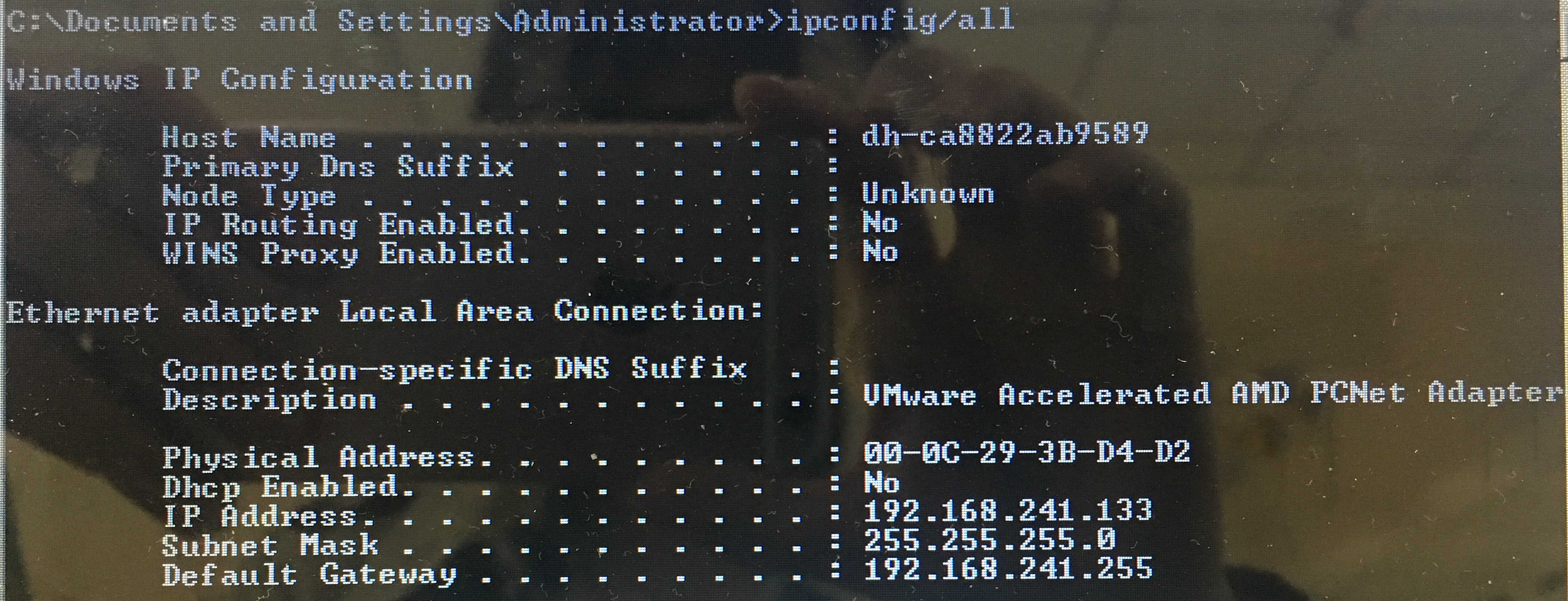

•在win xp上执行ipconfig/all

•MS08_067远程漏洞攻击实践:meterpreter

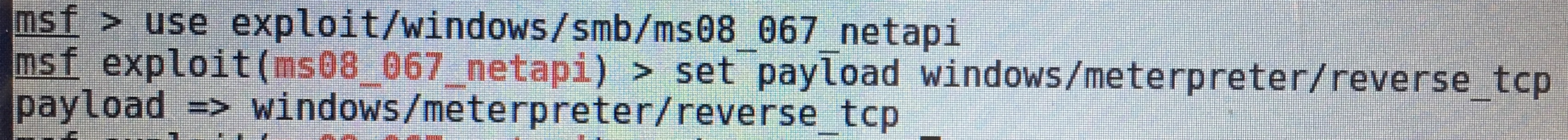

•使用命令,进入ms08_067漏洞模块

•设置payload

•输入命令查看需要设置的ip地址

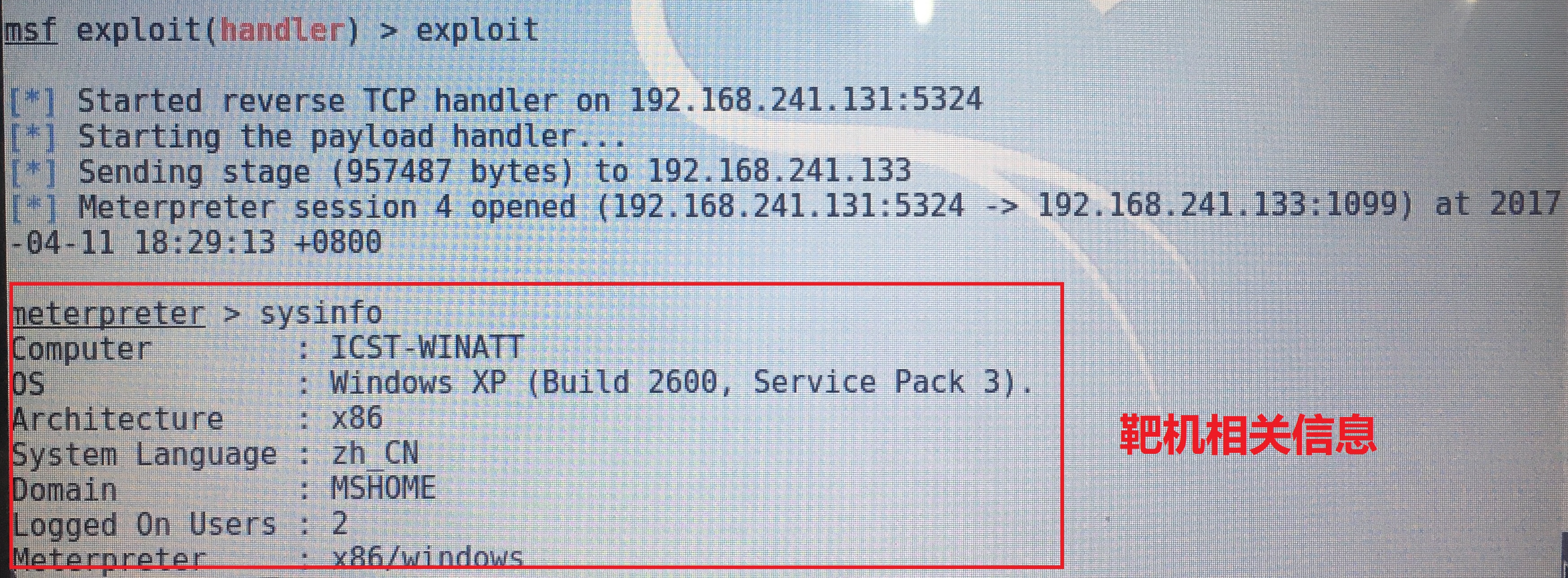

•输入命令开始攻击,攻击成功

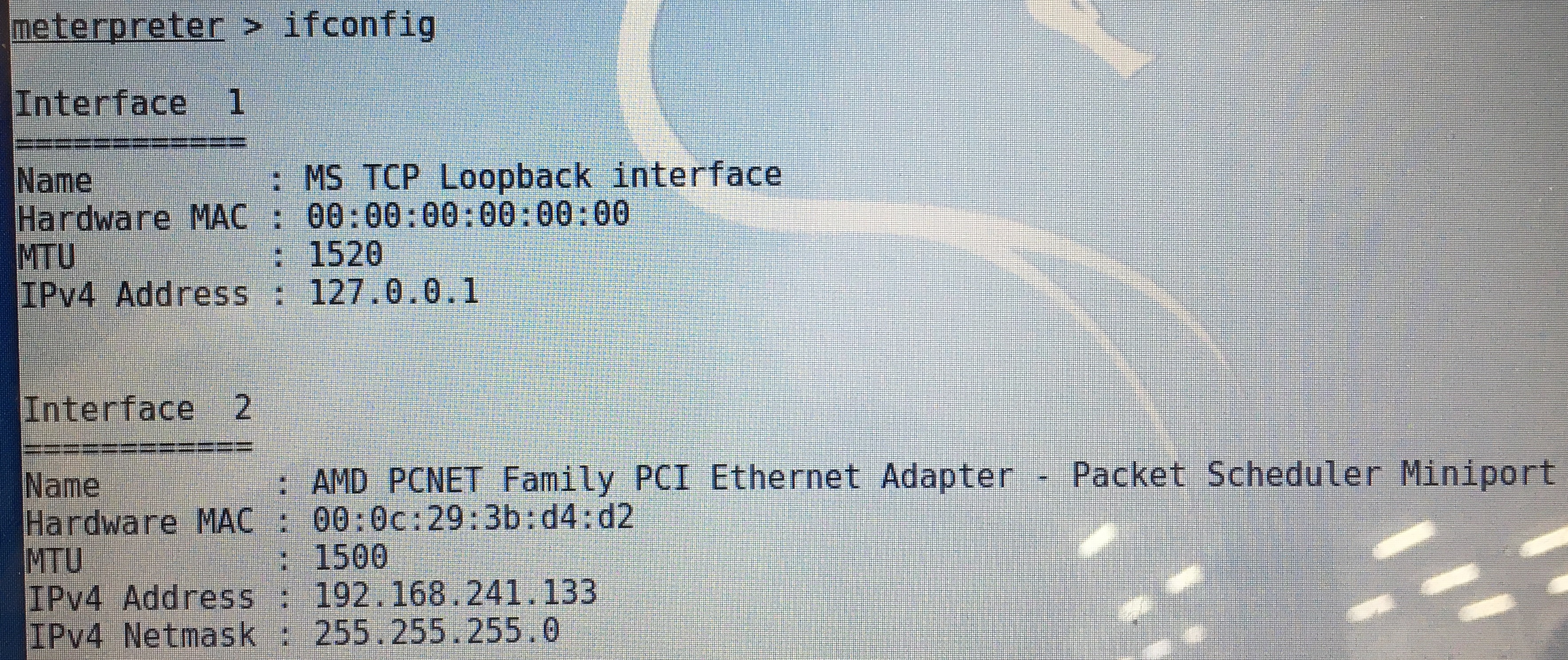

•查看靶机地址

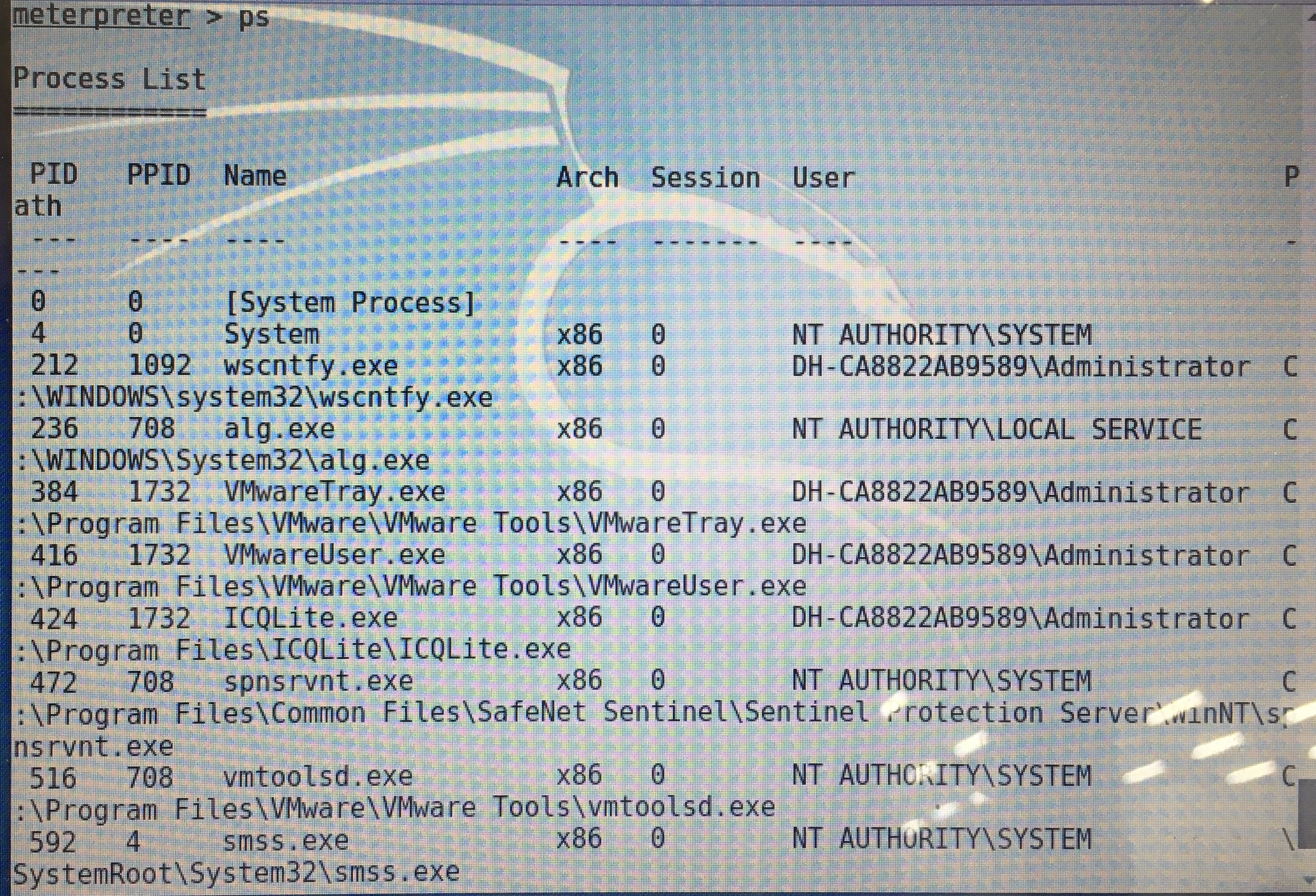

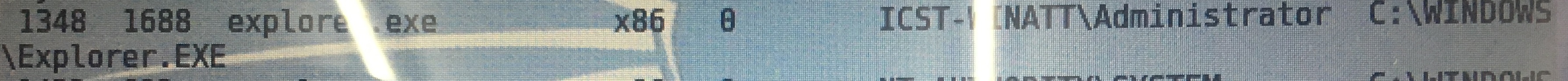

•查看进程

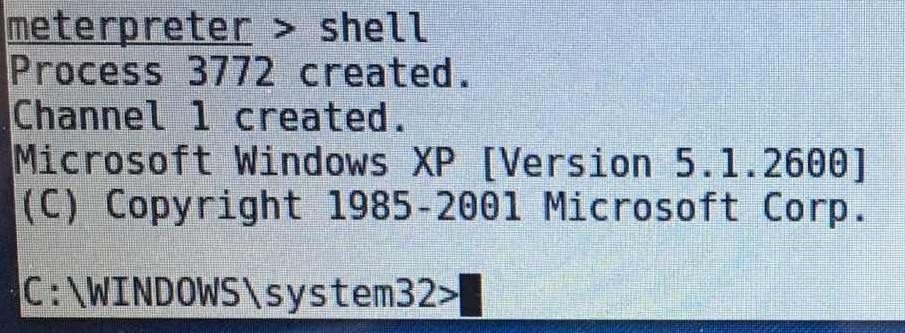

•meterpreter转shell

Adobe阅读器渗透攻击

•设置虚拟机网络为NAT模式,保证两台虚拟机可以ping通

•kali下打开显示隐藏文件

•在kali终端中开启msfconsole

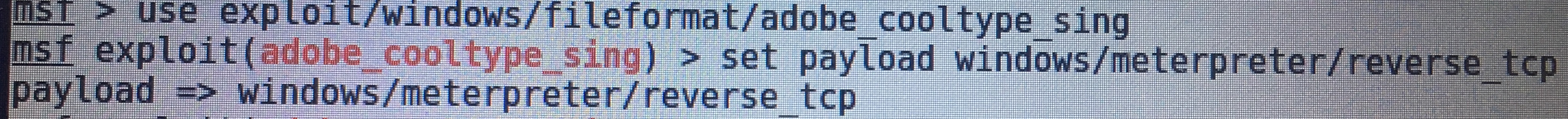

•输入命令,进入该漏洞模块的使用

•使用命令设置攻击有效载荷

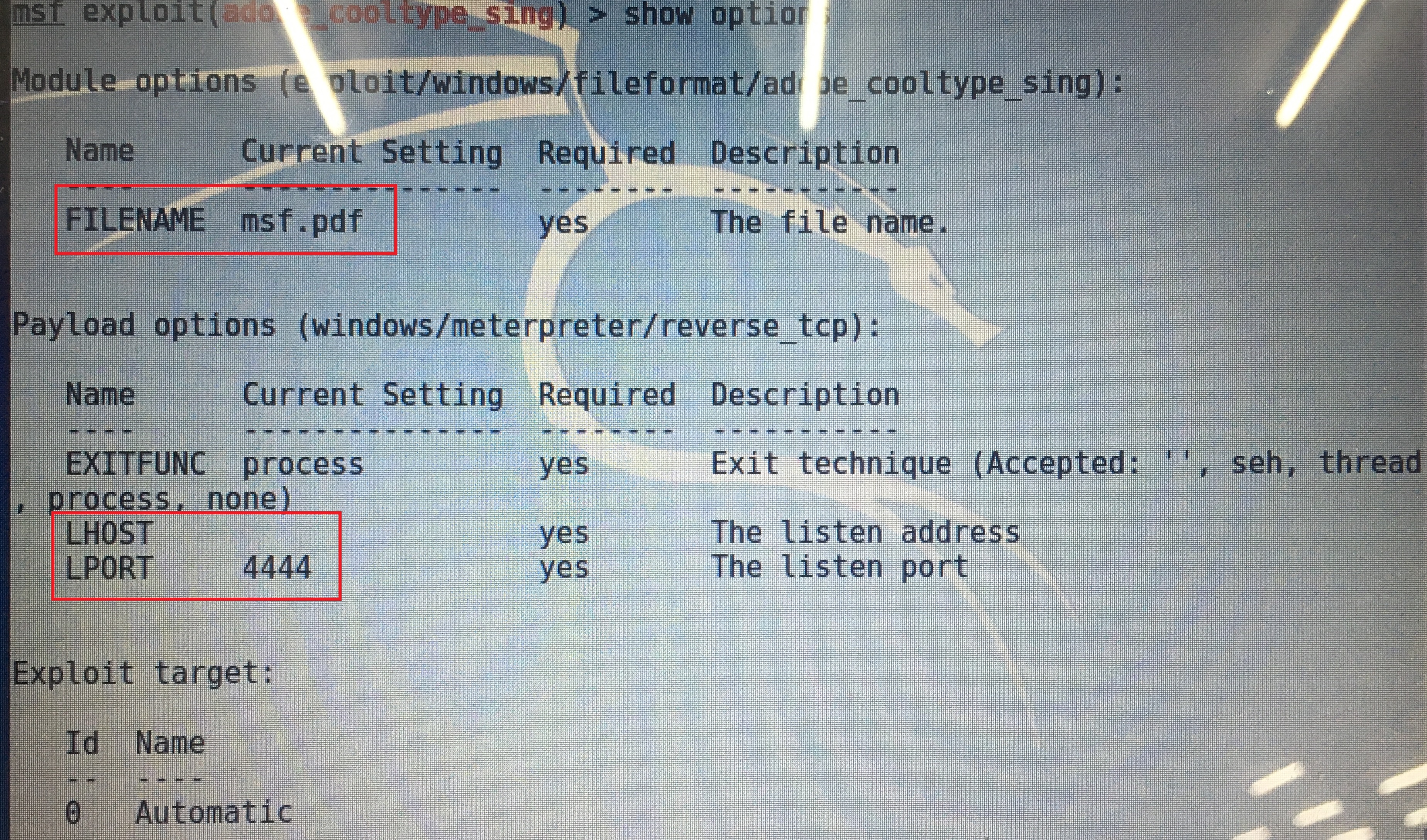

•输入命令显示需要在攻击前设置的数据

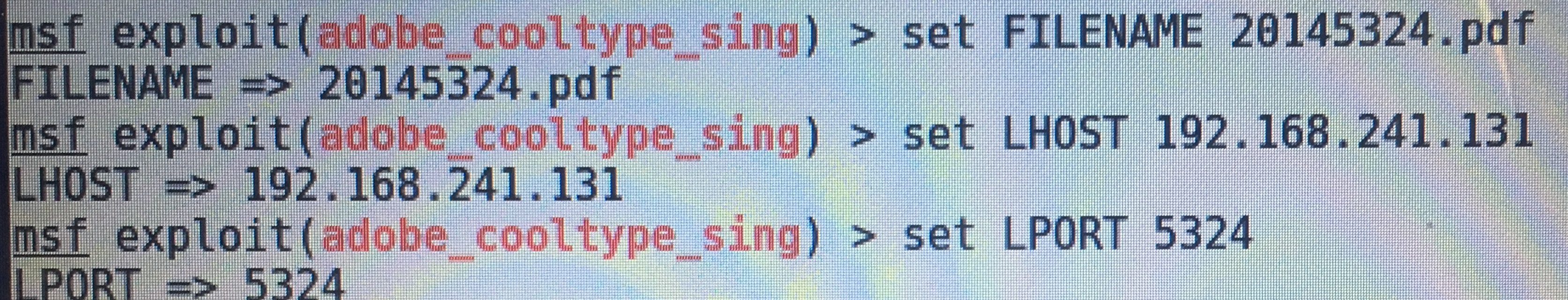

•输入命令设置

•使用命令查看是否设置成功

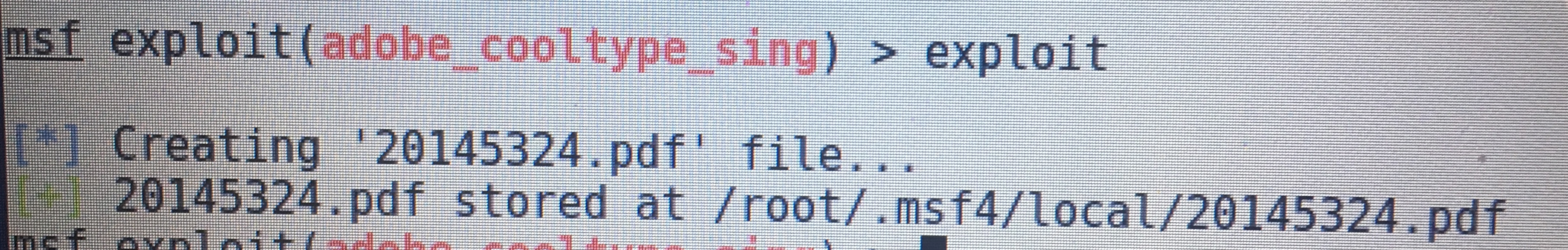

•输入命令,生成pdf文件,将pdf复制到靶机里

•将pdf复制到靶机里

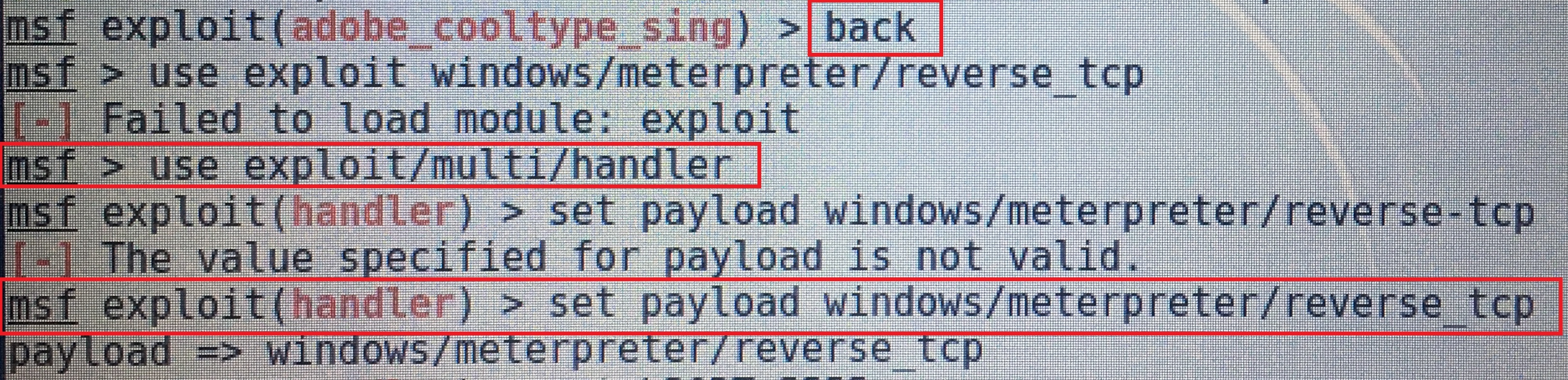

•使用命令退出当前模块,并新建一个监听模块和一个反向连接

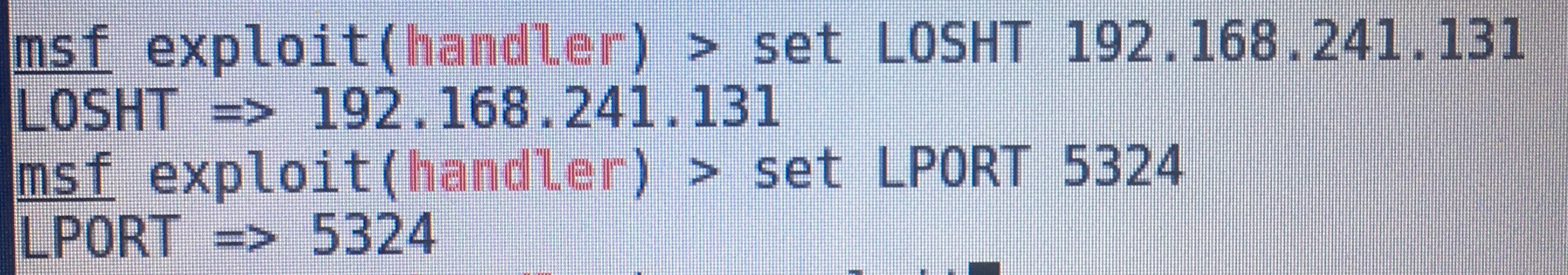

•输入命令将数据攻击模块里的数据设置为一样的

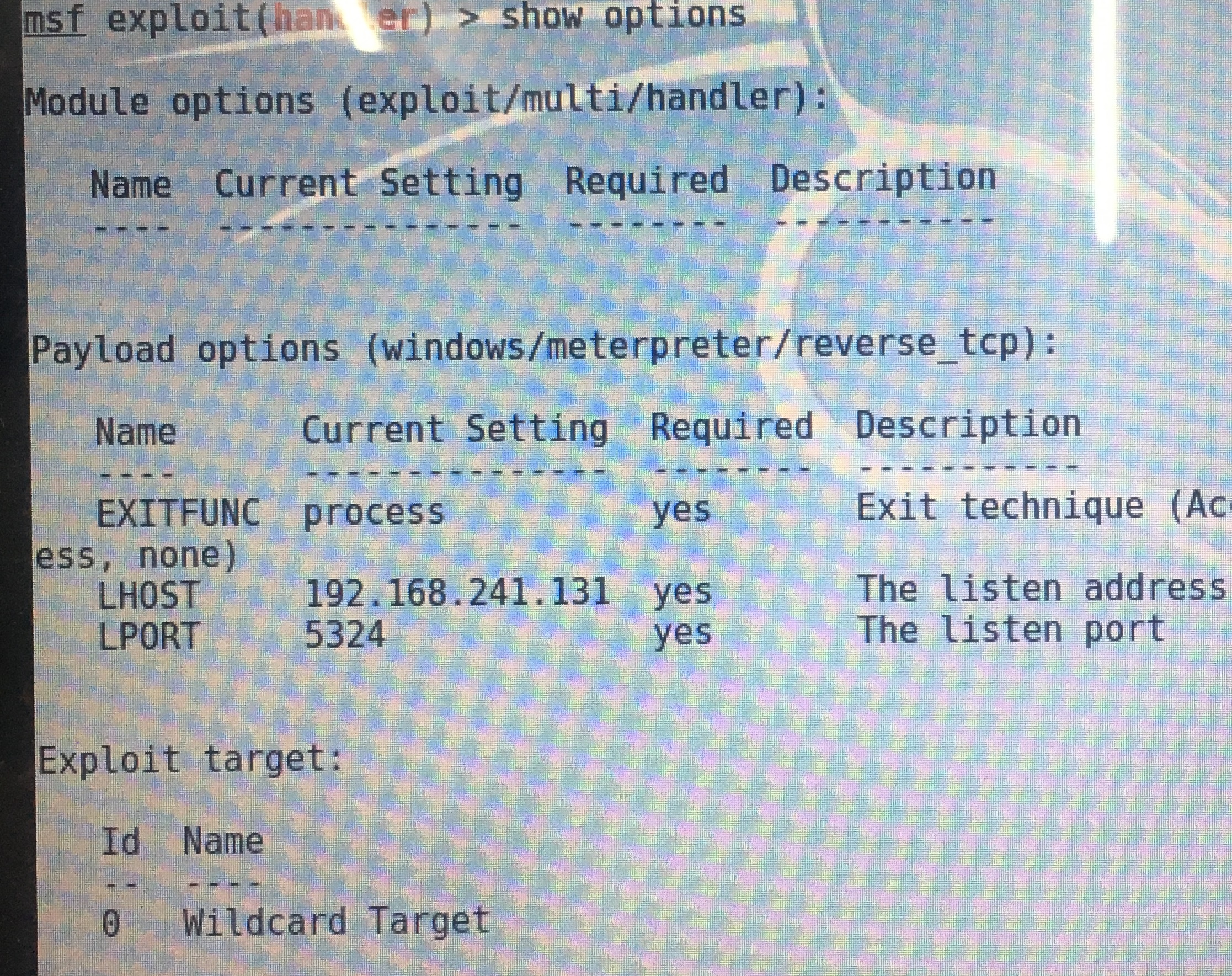

•使用命令查看是否设置成功

•使用命令exploit开始攻击,并在xp中打开pdf

•使用ps查看当前进程,找到explorer.exe的进程号

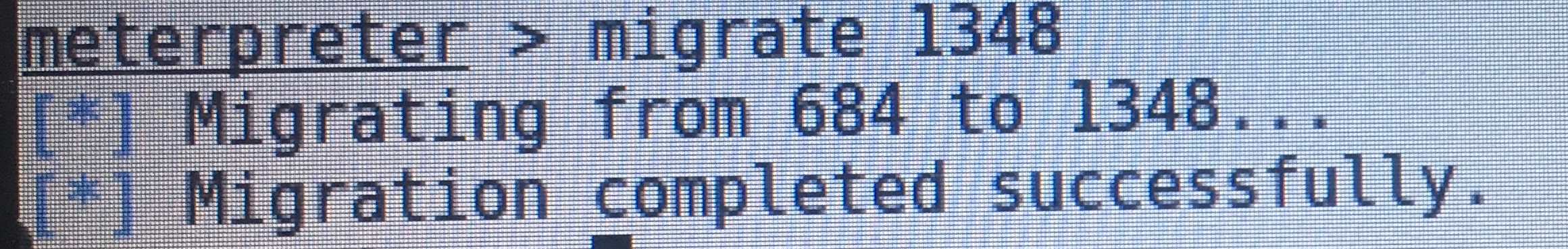

•使用命令将进程迁移到explorer.exe.

•输入命令,查看xp靶机信息

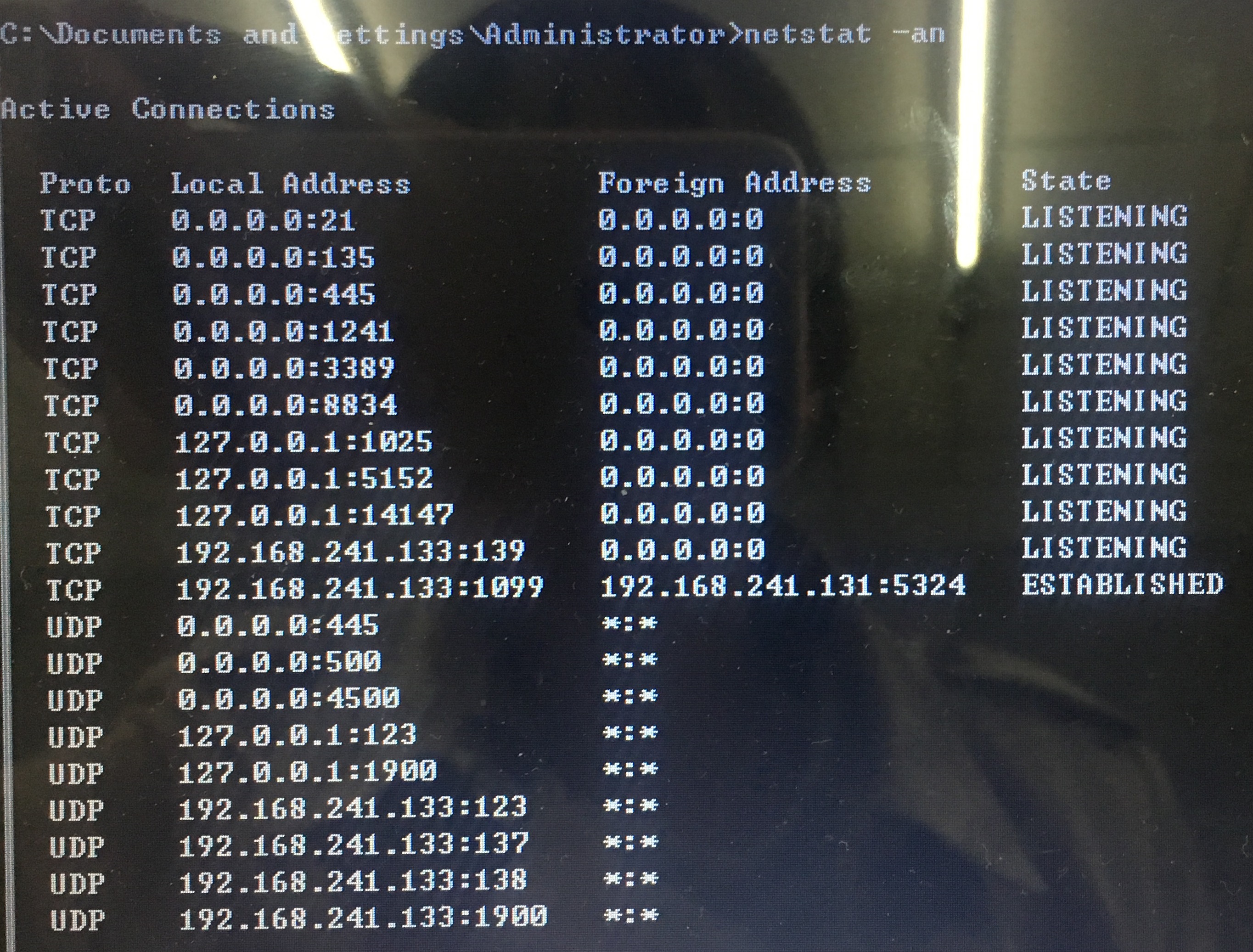

•在靶机中使用命令查看看本地tcp连接

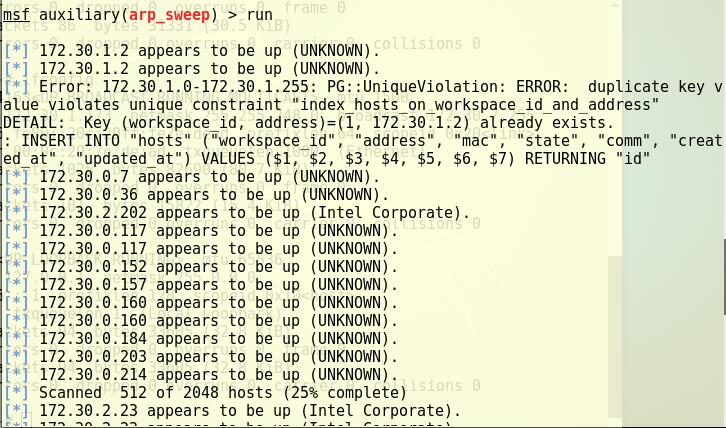

应用一个辅助模块

•将kali机的模式改为桥接模式,使他和主机ping通

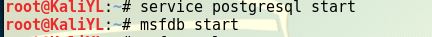

•先手动创建一个msf所需的数据库

•在kali终端中开启msfconsole

•输入命令进入模块

•查看需要设置的信息

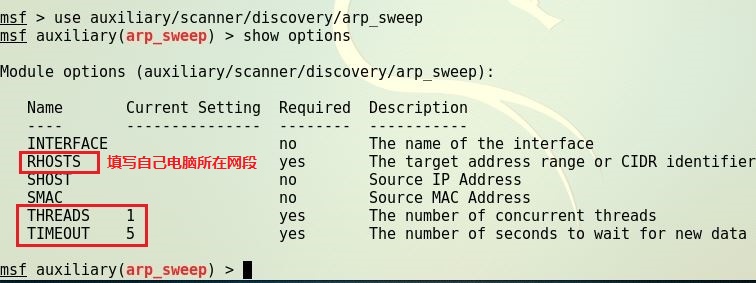

•输入命令设置

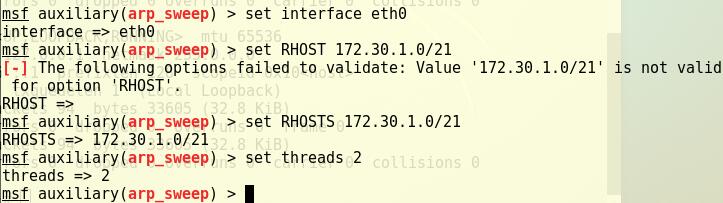

•使用命令查看是否设置成功

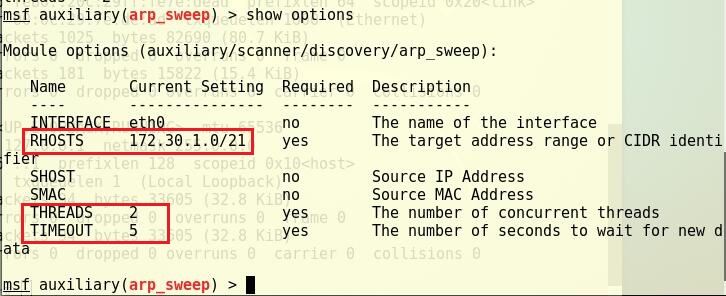

•输入命令开启扫描

出现了神奇的东西

•开启nmap扫描

忘记截图了反正可以看见开启的端口号和目标机的操作系统

20145324王嘉澜《网络对抗技术》MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20155305《网络对抗》MSF基础应用

20155305<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.1.108 靶机2:Window ...

- 20155311《网络对抗》MSF基础应用

20155311<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.136.129 靶机2:Wind ...

- 20145219《网络对抗》MSF基础应用

20145219<网络对抗>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. payl ...

- 20145229吴姗珊《网络对抗》MSF基础应用

20145229吴姗珊<网络对抗>MSF基础应用 试验过程及基础知识 实验完成问题回答 用自己的话解释什么是exploit,payload,encode. exploit:通过一个漏洞对程 ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

随机推荐

- @log的decorator完美实现(原创)

# -*- coding: utf-8 -*- from functools import wraps from inspect import isfunction def beforecalled( ...

- Lost connection to MySQL server during query ([Errno 104] Connection reset by peer)

Can't connect to MySQL server Lost connection to MySQL server during query · Issue #269 · PyMySQL/Py ...

- nginx分区域名转发 tp5域名分目录配置

需求 本来我们一般情况下都是域名abc.com解析到网站的根目录/root/public这种.但是客户突然提出了一个奇葩的需求,客户要求以后可能网站会增多,需要增加分区的功能,比如abc.com/wh ...

- 自定义vueawesomeswiper分页器样式

swiperOption: {//swiper的配置项 notNextTick: true,//想获得swiper实例对象,这个必须为true direction: 'vertical', // gr ...

- elasticsearch更改mapping,不停服务重建索引(转)

原文:http://donlianli.iteye.com/blog/1924721?utm_source=tuicool&utm_medium=referral Elasticsearch的 ...

- mysql python pymysql模块 获取插入的最后一条数据的自增ID lastrowid()方法

调用游标下的lastrowid 可以获取插入之前的表里id字段存放到哪个自增id cursor.lastrowid mysql> select * from userinfo; +----+-- ...

- js-jquery-SweetAlert2【一】使用

概述:SweetAlert2是SweetAlert-js的升级版本,它解决了SweetAlert-js中不能嵌入HTML标签的问题,并对弹出对话框进行了优化,同时提供对各种表单元素的支持,还增加了5种 ...

- 十天精通CSS3(12)

自由缩放属性resize 为了增强用户体验,CSS3增加了很多新的属性,其中resize就是一个重要的属性,它允许用户通过拖动的方式来修改元素的尺寸来改变元素的大小.到目前为止,可以使用overflo ...

- PHPExcel 基本用法详解

.header header("Content-Type:application/vnd.ms-excel"); header("Content-Disposition: ...

- HDU Today(自己的代码不知道哪里错了一直没A抄袭大神的)

http://acm.hdu.edu.cn/showproblem.php?pid=2112 本题题目意思非常简单,麻烦的就是处理一下字符串,这是我能力欠缺的地方 ;} 先把我有乱有麻烦的错误代码贴上 ...