攻防世界MISC—进阶区1-10

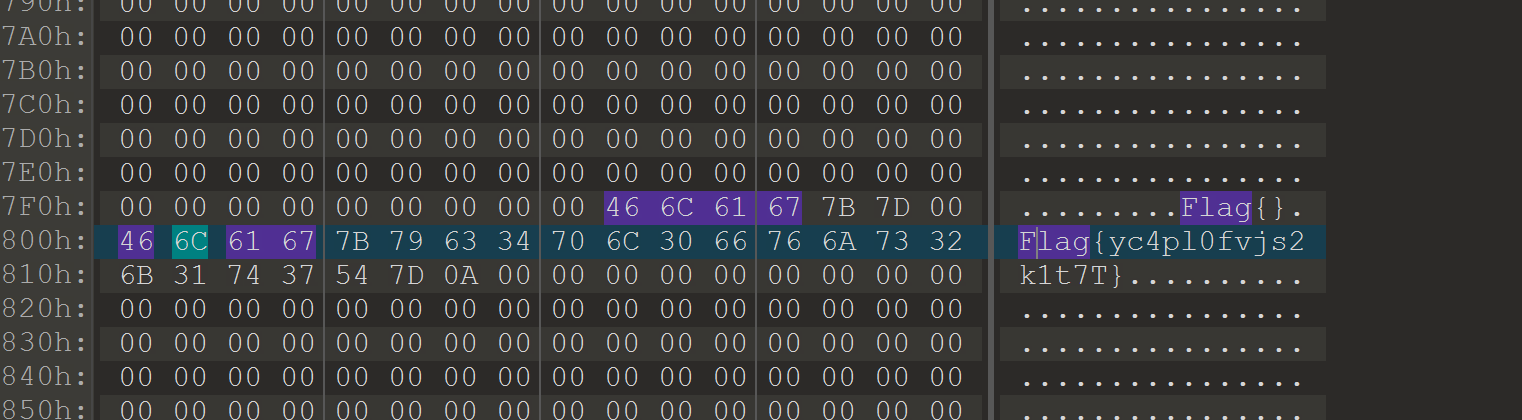

1.something_in_image

zip中的文件用010 Editor打开后直接搜索flag,即可找到flag

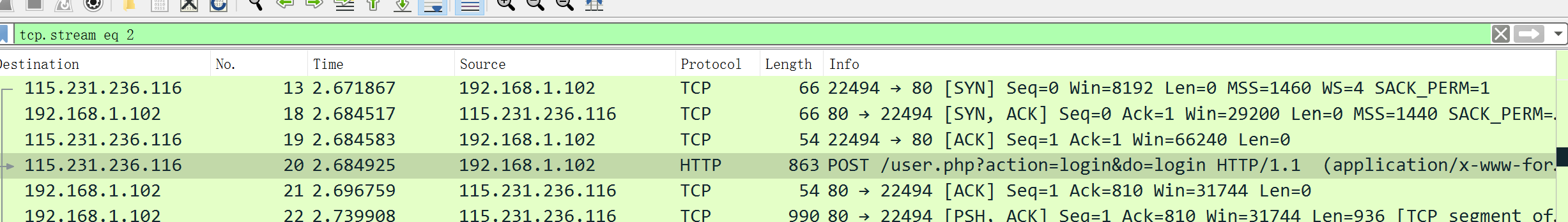

2.wireshark-1

zip内是pcap文件,打开后根据题目知道要寻找登录信息,直接过滤http流

因为是登录信息,看到关键词login和POST上传信息方法,追踪http流

可以找到flag&password,直接flag{}包装,即为flag

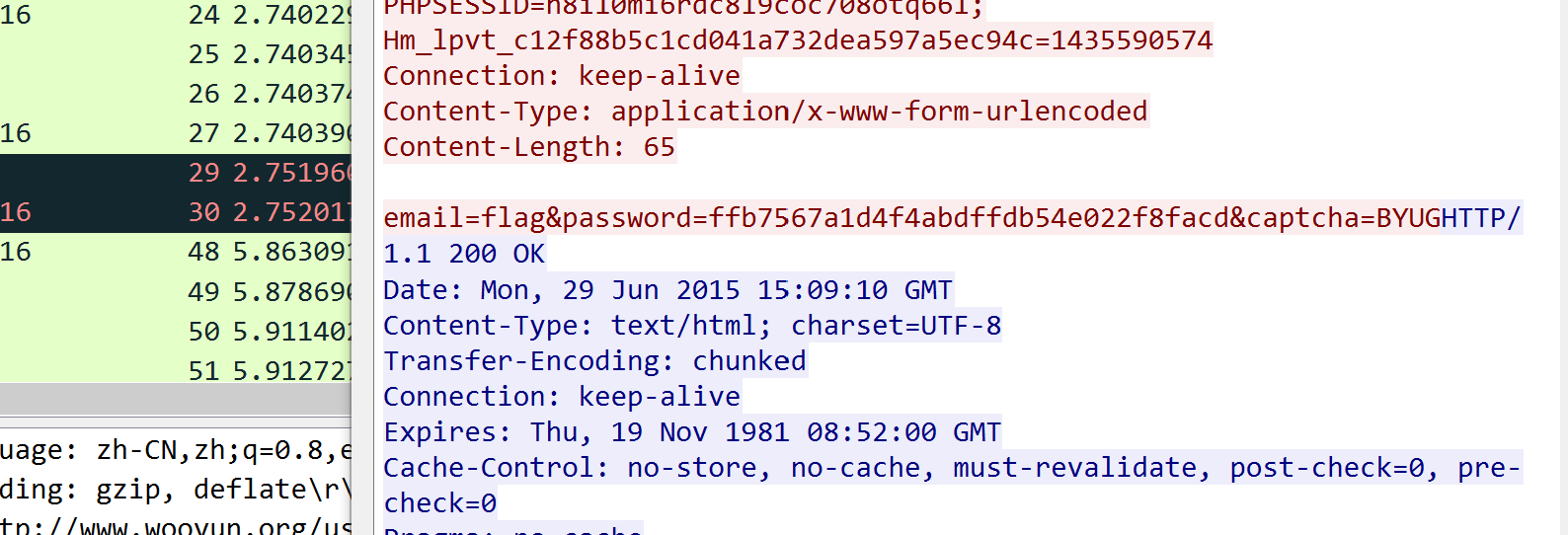

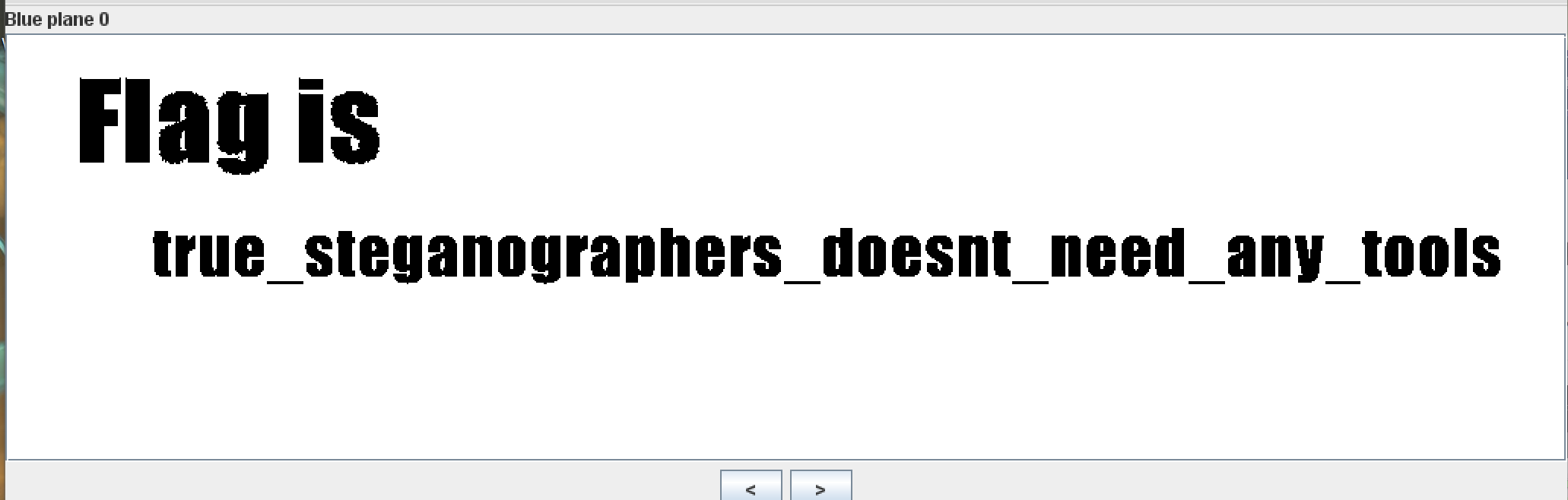

3.pure_color

得到一张空白的图片,binwalk 和 pngcheck检查图片,无果

根据题目关键词color,猜测是LSB隐写,用stegsolve打开,逐个查看,找到含有flag的图片

即为flag

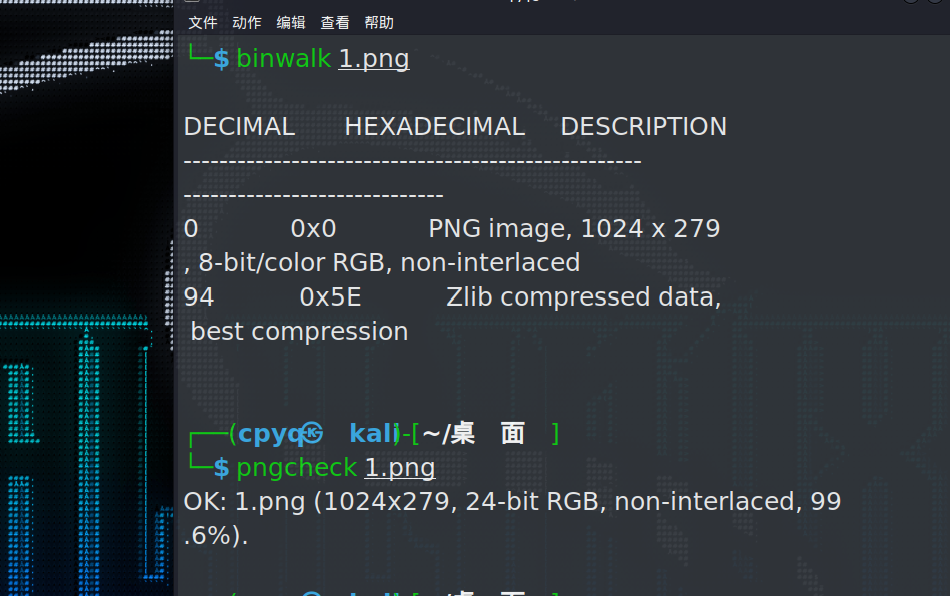

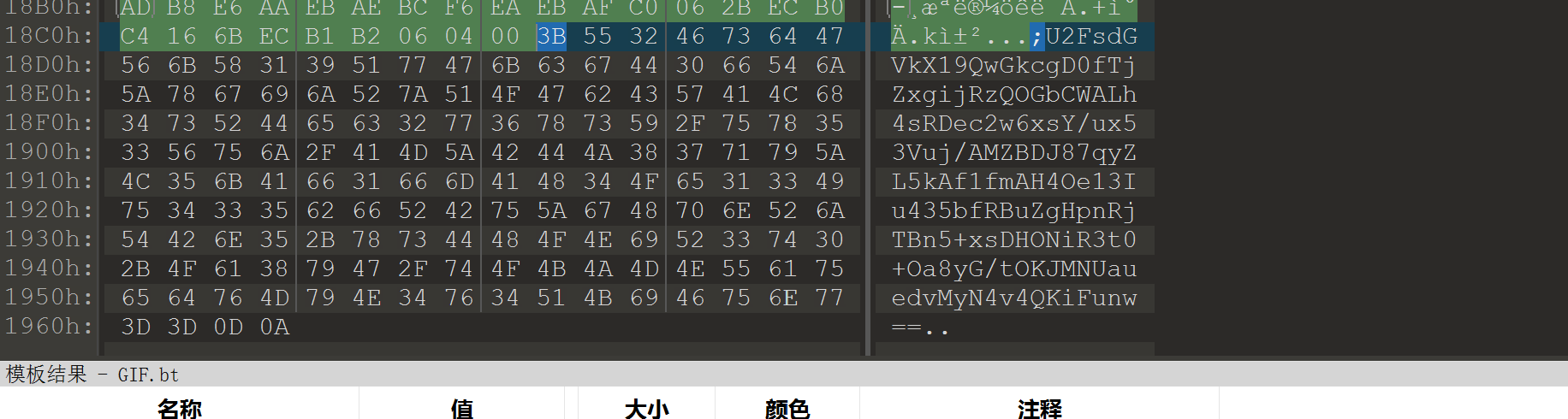

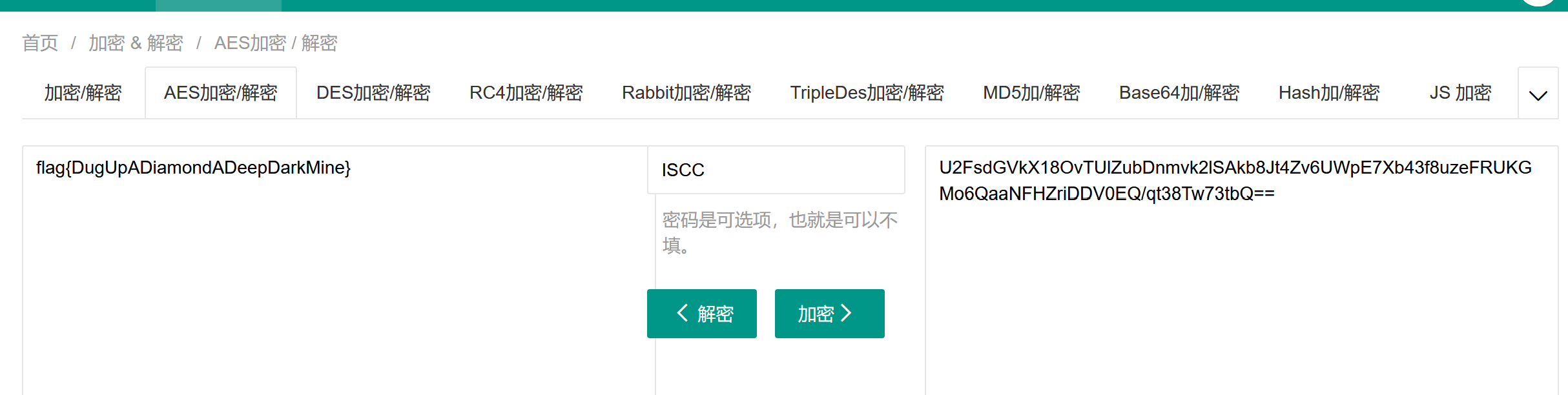

4.Aesop_secret

打开后为一个不正常透明度的gif,发现动图是每次显示不同位置的一块图片,尝试拼出原图。没找到可以免费转换的网站,于是用stegsolve的Frame Browse逐帧导出,用word拼接一下

不知道有什么用,继续找,010 Editor打开原gif,在末尾,可以找到一段很明显的多余的字符串

再根据gif的名字"Aesop",猜测为AES加密,那么ISCC就是密码

AES大致了解:https://blog.csdn.net/u010037269/article/details/123863979

解密网站:https://www.sojson.com/encrypt_aes.html

经过两次AES解密,得到flag

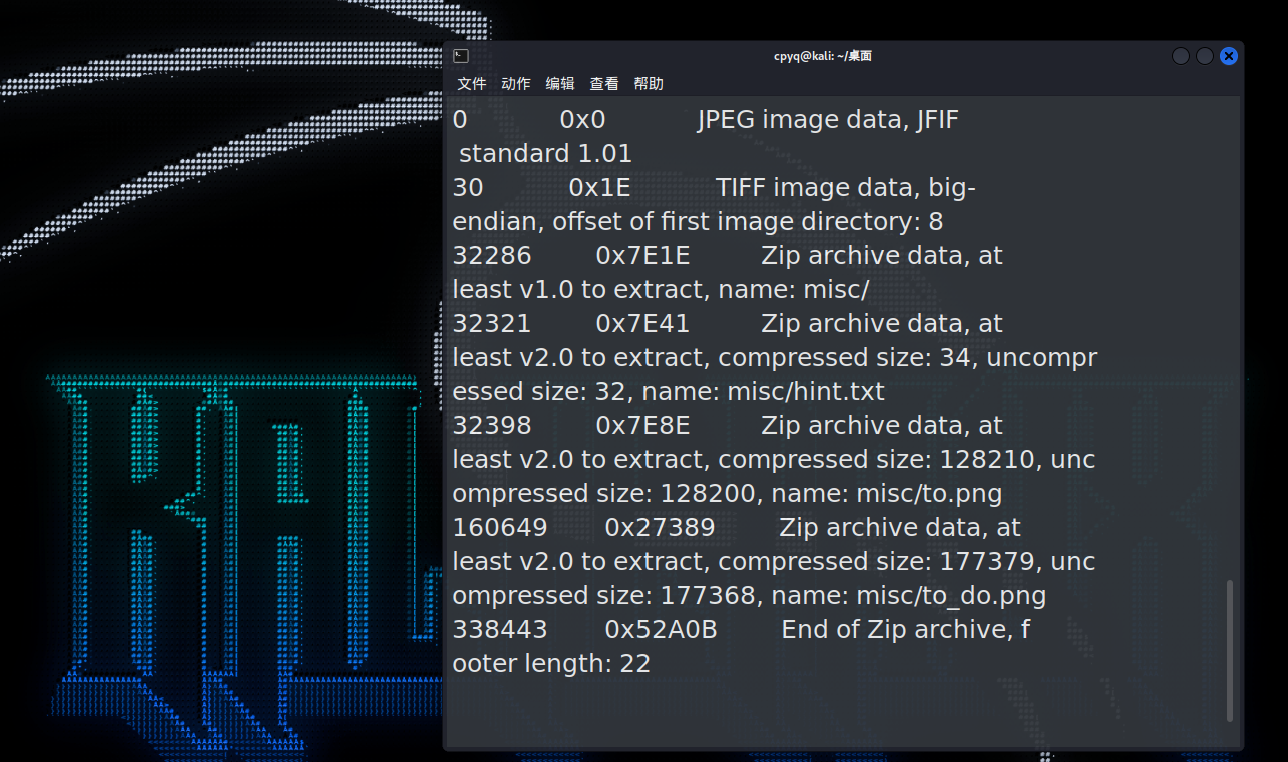

5.a_good_idea

得到一张汤姆的图片,没有任何提示,binwalk一下,发现了zip,foremost分离

zip解压,得到两个png和一个txt,hint提示找出像素的秘密,于是用stegsolve将两张图片合成(其实根据名字也可以推出)

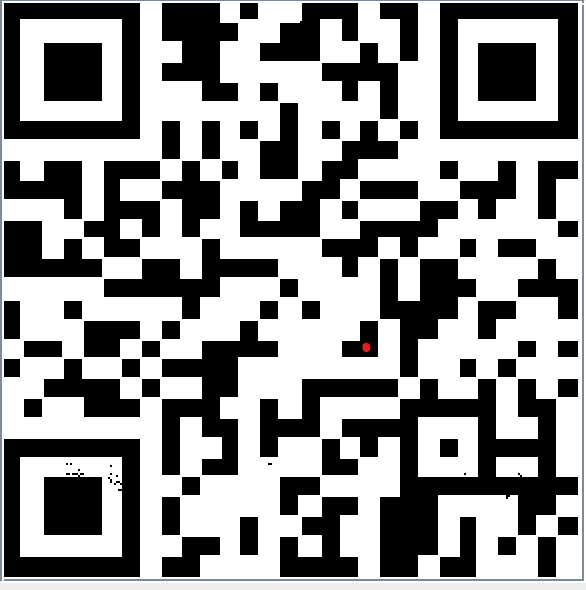

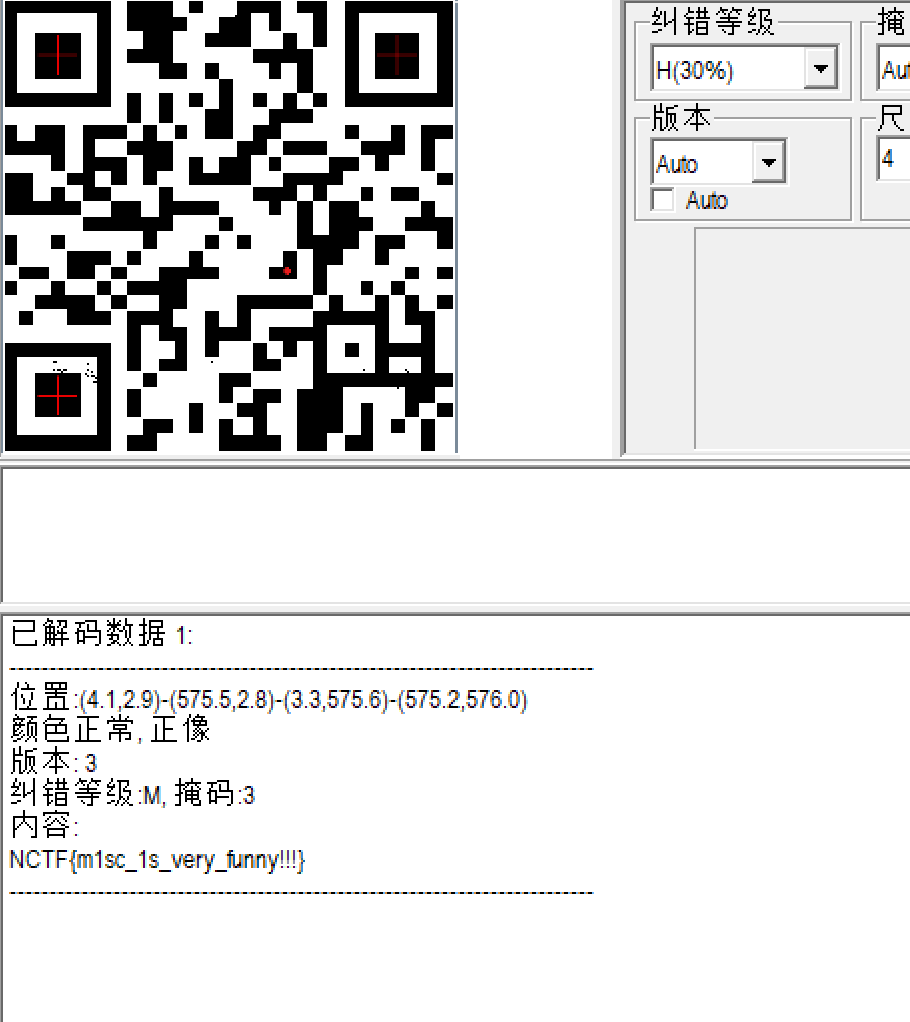

直接得到的是一张有散乱红点的图片,再扔进stegsolve中,在red 0通道即可发现二维码

QR扫描得到flag

6.2017_Dating_in_Singapore

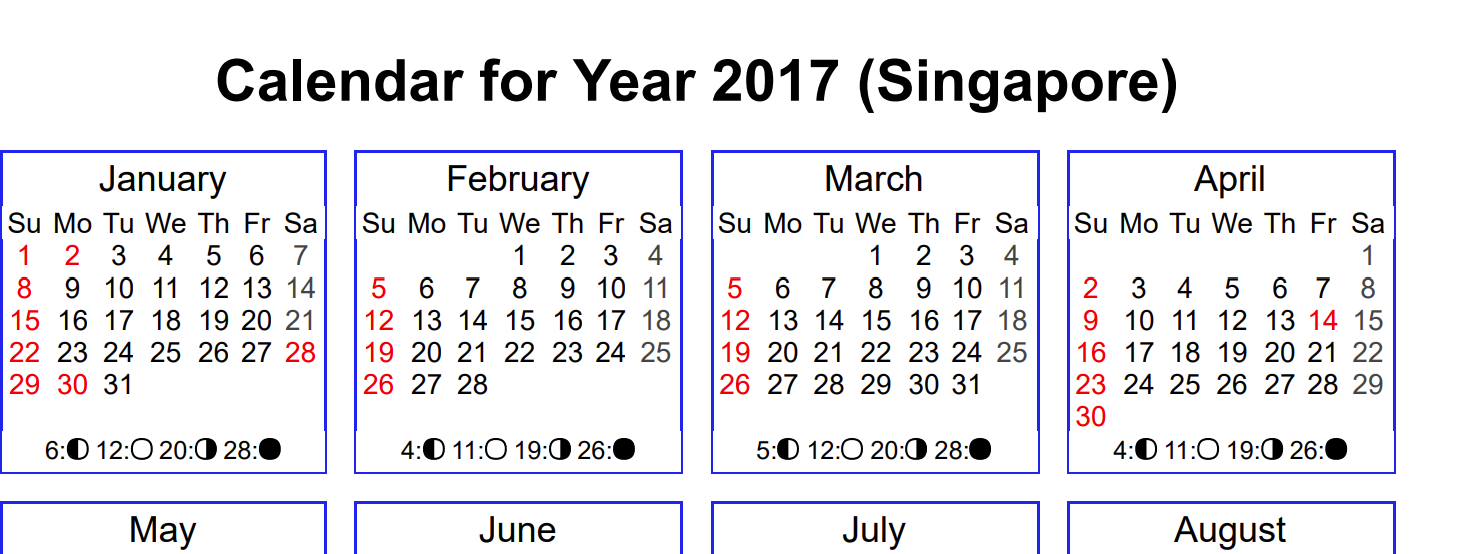

zip打开后为一个日历,没有藏东西的痕迹,猜测一定是与题目给的数字串一起使用

尝试两个两个分割一下,发现没有超过31的数组,于是猜测是日期,在日历上找到日期,短横是两组之间的间隔符,画出flag

HITB{CTFFUN}

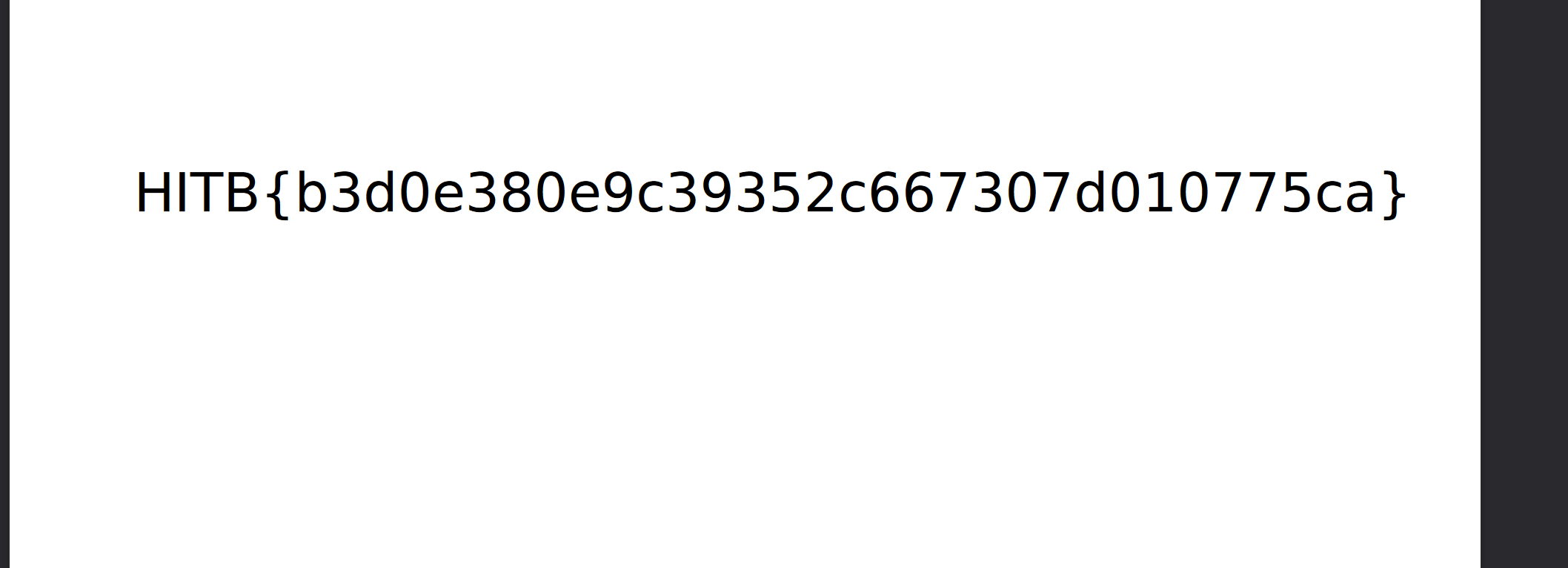

7.simple_transfer

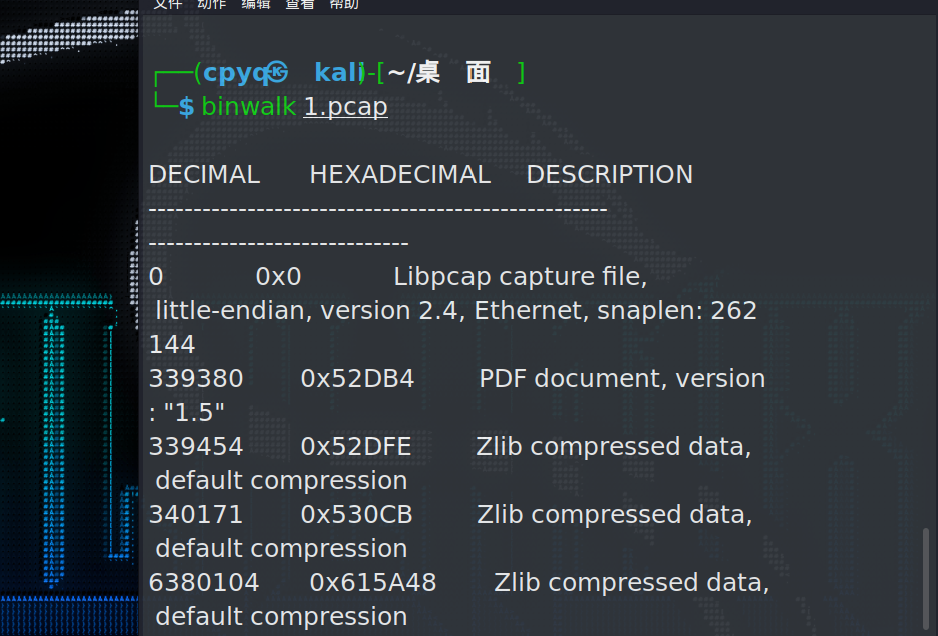

得到一个pcap文件,Wireshark打开,没有找到什么东西....用的不太熟,直接binwalk一下,发现pdf,foremost导出

用火狐打开(谷歌打开后全黑),得到flag

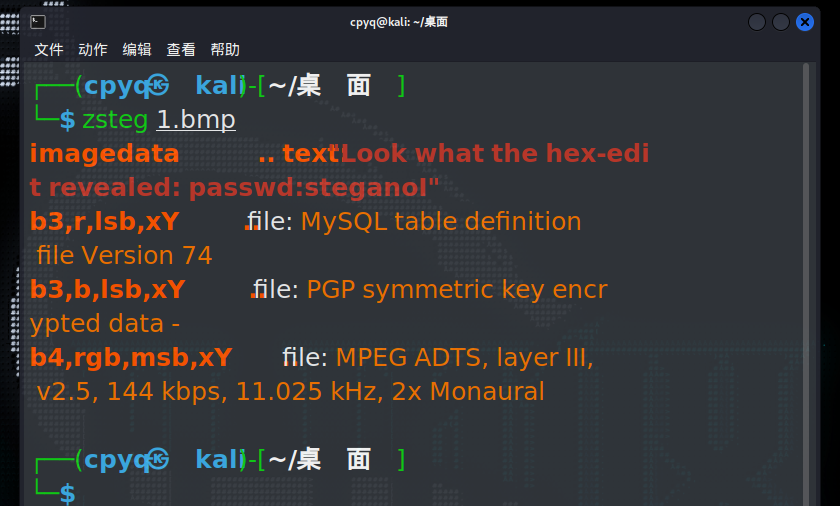

8.Training-Stegano-1

得到一个像素很明显不正常的bmp,用stegsolve打开,没有发现LSB隐写的痕迹,zsteg过一下,发现了人为添加的信息

zsteg使用:https://blog.csdn.net/Amherstieae/article/details/107512398

找不到别的了,就把passwd交了,正确

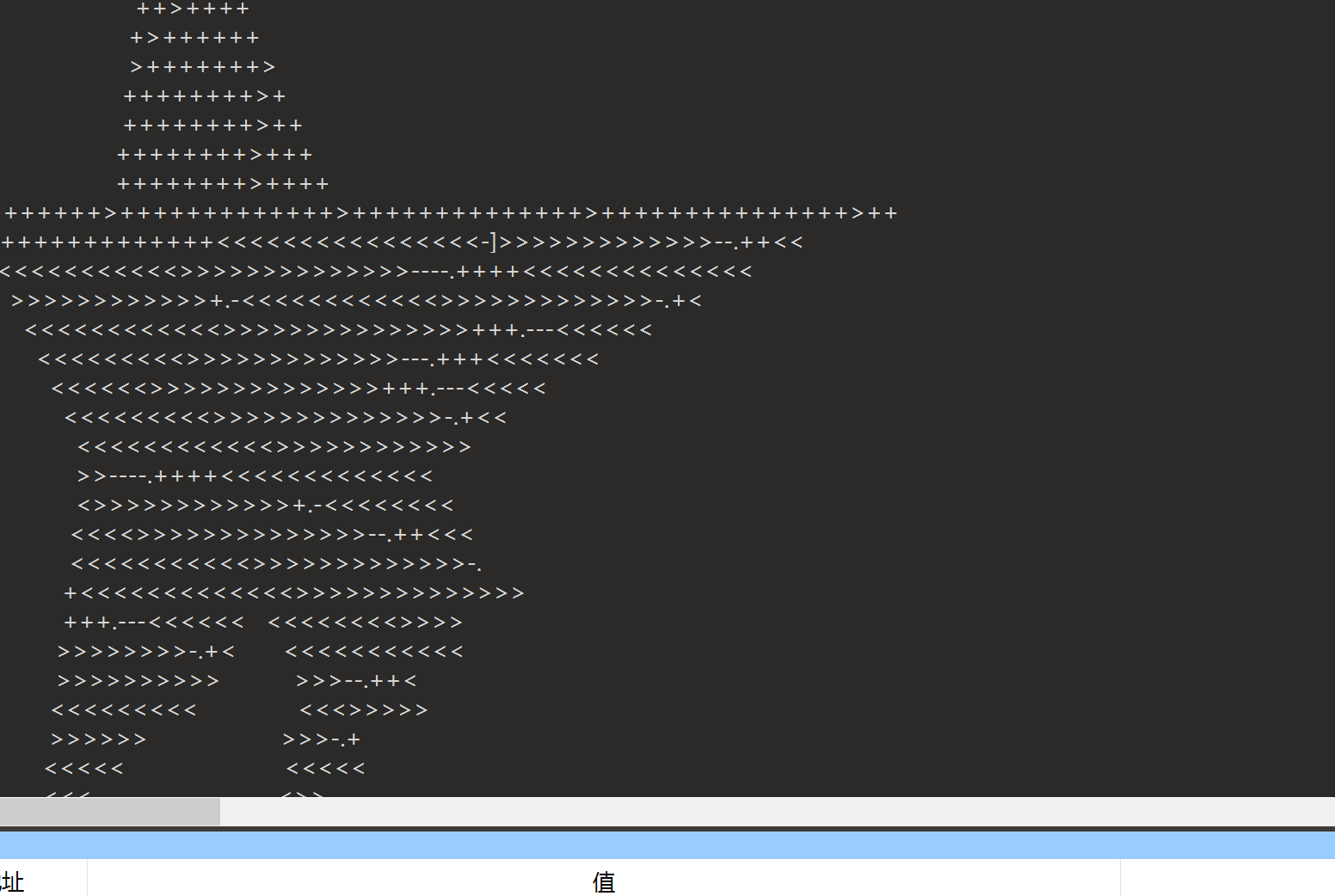

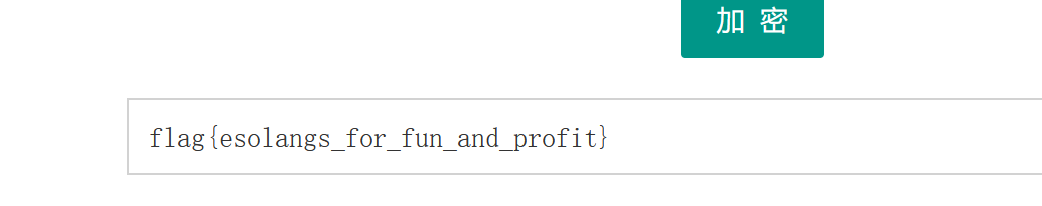

9.can_has_stdio?

打开后是BrainFuck 文件

BrainFuck介绍: https://www.jianshu.com/p/f72ea736e994

BrainFuck解密: http://www.hiencode.com/brain.html

解密后即得flag

10.Erik-Baleog-and-Olaf

无类型文件,010 Editor打开后根据89 50 4E 47判断为png,改后缀

stegsolve打开,逐个看,找到一张为中间人物中央有一张二维码

但是很明显不全,用PS,但是我没弄出来,可以看一下这个大佬的博客

https://blog.csdn.net/l8947943/article/details/122470754

得到二维码之后扫完就得到flag

攻防世界MISC—进阶区1-10的更多相关文章

- 攻防世界MISC进阶区 61-63

61.肥宅快乐题 得到swf文件,但是用PotPlayer打不开,用浏览器应该可以打开,打开后可以在npc的对话中看到一段base64 解密后就可以得到flag 62.warmup 得到一张png和一 ...

- 攻防世界MISC进阶区 52-55

52.Excaliflag 得到一张png,扔进stegsolve中查看,找到flag 53.Just-No-One 得到一个exe,运行后居然是一个安装程序,看了一下没什么问题,扔进ida pro中 ...

- 攻防世界MISC进阶区—48-51

48.Become_a_Rockstar 得到无类型文件,010 Editor打开为几段话,看到标示性的NCTF{),怀疑是用脚本加密后的结果,网上查了一下,得知Rockstar是一种语言,用rock ...

- 攻防世界MISC进阶区--39、40、47

39.MISCall 得到无类型文件,010 Editor打开,文件头是BZH,该后缀为zip,打开,得到无类型文件,再改后缀为zip,得到一个git一个flag.txt 将git拖入kali中,在g ...

- 攻防世界MISC进阶区---41-45

41.Get-the-key.txt 得到无类型文件,扔进kali中,strings一下,得到了一堆像flag的内容 扔进010 Editor中,搜索关键字,发现一堆文件,改后缀为zip 打开,直接得 ...

- 攻防世界MISC—进阶区32—37

32.normal_png 得到一张png,扔进kali中binwalk 和 pngcheck一下,发现CRC报错 尝试修改图片高度,我是把height的2改为4,得到flag 33.很普通的数独 得 ...

- 攻防世界MISC—进阶区21-30

21.easycap 得到一个pcap文件,协议分级统计,发现都是TCP协议 直接追踪tcp流,得到FLAG 22.reverseMe 得到一张镜面翻转的flag,放入PS中,图像-图像旋转-水平翻转 ...

- 攻防世界MISC—进阶区11-20

11.János-the-Ripper 得到未知类型的文件,010 Editor打开后看到pk,得知是真加密的zip文件. 密码在文件中没有提示,根据题目名字,János-the-Ripper Ján ...

- 攻防世界_MISC进阶区_Get-the-key.txt(详细)

攻防世界MISC进阶之Get-the-key.txt 啥话也不说,咱们直接看题吧! 首先下载附件看到一个压缩包: 我们直接解压,看到一个文件,也没有后缀名,先用 file 看一下文件属性: 发现是是L ...

随机推荐

- win10屏幕亮度无法调节,已解决

一.问题背景 最近遇到了屏幕亮度无法调节的问题,屏幕特别亮,亮瞎眼的那种,安装各种驱动和修改注册表都不起作用,右键显示器设置根本找不到亮度调节,有时候可以找到但是调节不起作用. 二.发现原因 经过各种 ...

- Linux Centos7 根分区磁盘扩容[详解]

CentOS7 根分区扩容 [详细过程] 前提 1.如果原来的系统根分区为逻辑卷分区 则可以使用如下的方法 如果不是则不可以 2.如果原来的系统根分区不是逻辑卷分区 则不可以扩展只能再添加挂在磁盘进行 ...

- [题解][YZOJ50104] 密码 | 简单计数

同步发表于 Mina! 题目大意 对于满足以下要求的长度为 \(n\) 的序列进行计数: 序列的值域为 \([1,k]\); 对于序列的任意位置 \(p\in[1,n]\),可以找到至少一个 \(i\ ...

- 『现学现忘』Git基础 — 26、给Git命令设置别名

目录 1.什么是Git命令的别名 2.别名的全局配置 3.别名的局部配置 4.删除所有别名 5.小练习 1.什么是Git命令的别名 Git中命令很多,有些命令比较长,有些命令也不好记,也容易写错. 例 ...

- Java学习,利用IDEA开发工具连接redis

Idea连接redis及Jedis数据操作 注意是否开启了redis服务!!! 1.打开虚拟机终端,查看虚拟机防火墙是否关闭 查看防火墙当前状态命令: $sudo ufw status 我的是默认关闭 ...

- 49. Group Anagrams - LeetCode

Question 49. Group Anagrams Solution 思路:维护一个map,key是输入数组中的字符串(根据字符排好序) Java实现: public List<List&l ...

- linux篇-linux iptables配置

1 iptables默认系统自带 setup 2重启防火墙 /etc/init.d/iptables restart 3接受端口 Vi /etc/sysconfig/iptables -A INPUT ...

- declare-声明限定类型变量

用于声明变量并设置变量的属性. 语法 declare [+/-][rxi][变量名称=设置值] declare -f 特殊符号 +/- "-"可用来指定变量的属性,"+& ...

- JAVA - error(错误)和exception(异常)有什么区别?

JAVA - error(错误)和exception(异常)有什么区别? error 表示恢复不是不可能但很困难的情况下的一种严重问题.比如说内存溢出.不可能指望程序能处理这样的情况. excepti ...

- python自动将新生成的报告作为附件发送并进行封装

发送报告作为自动化部署来讲是一个重要的环节,废话不多说直接上代码吧,如果想更细致的了解内容查阅本博主上篇基本发送文章 特别叮嘱一下:SMTP协议默认端口25,qq邮箱SMTP服务器端口是465 别出丑 ...