Cyber Security - Palo Alto Firewall Objects Addresses, Services, and Groups(2)

Users Objects and Groups

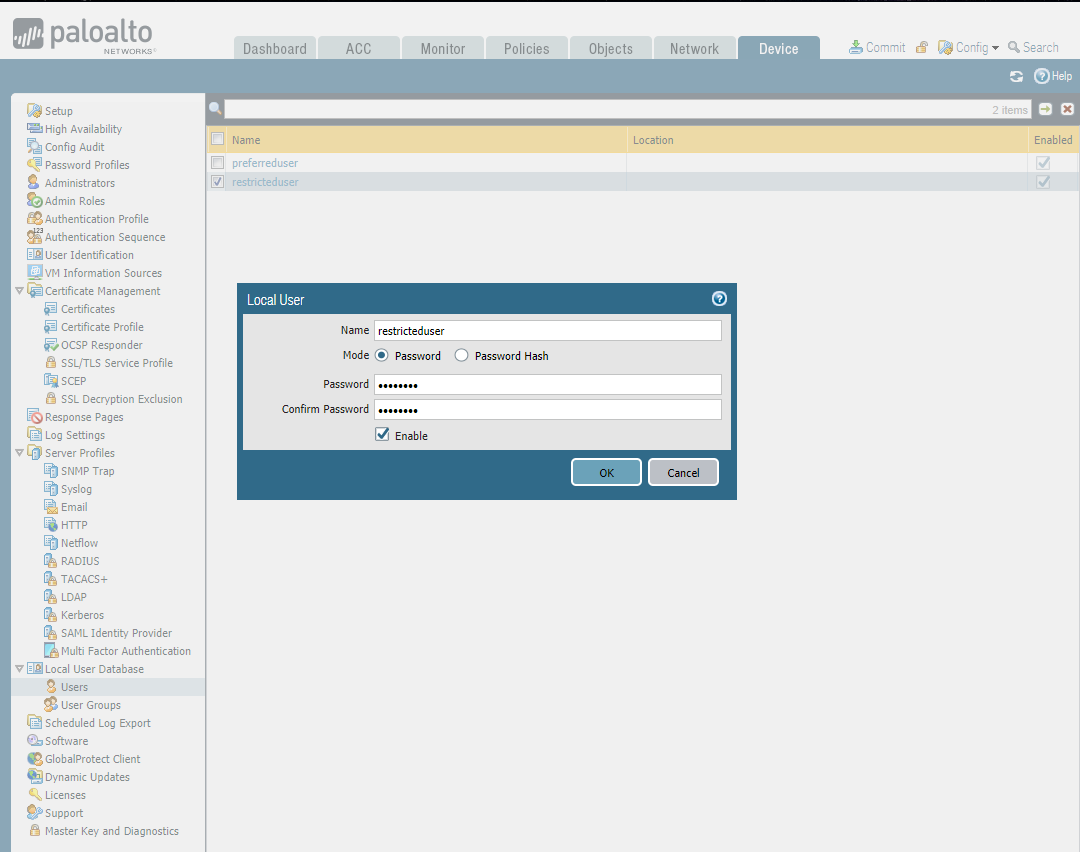

- Creating local user objects.

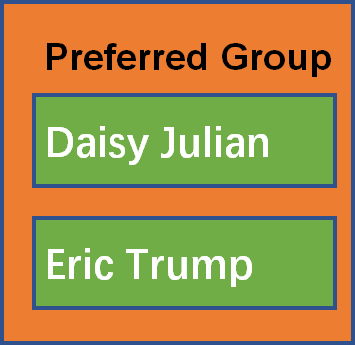

- Creating local user groups.

https://docs.paloaltonetworks.com/pan-os/9-1/pan-os-admin/user-id/user-id-overview.html

Add local users

Add local groups.

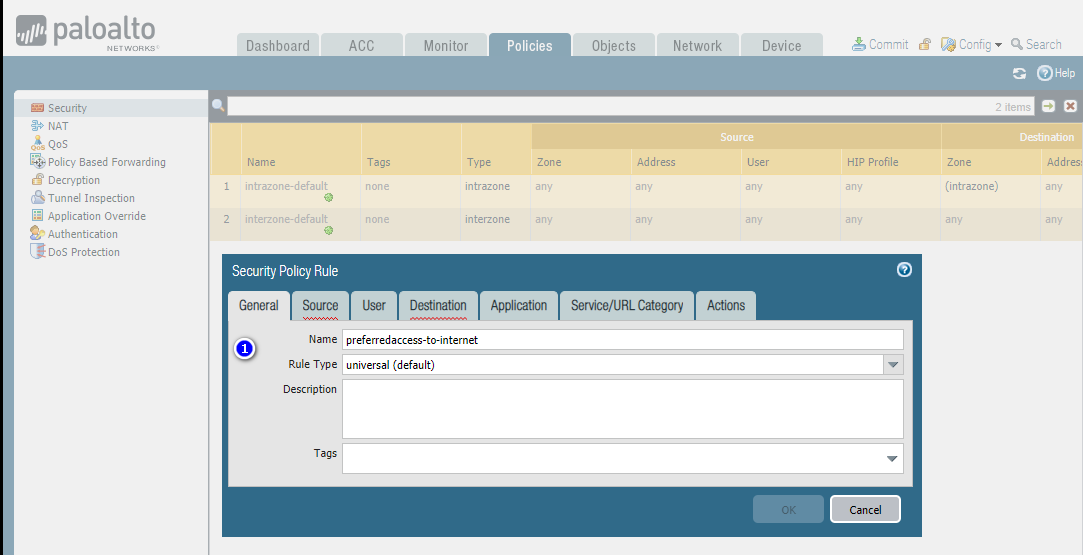

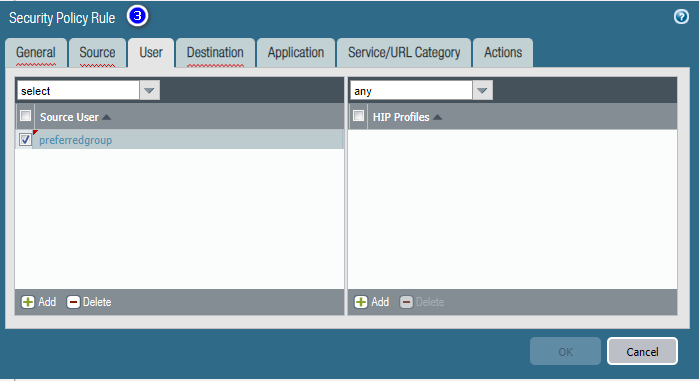

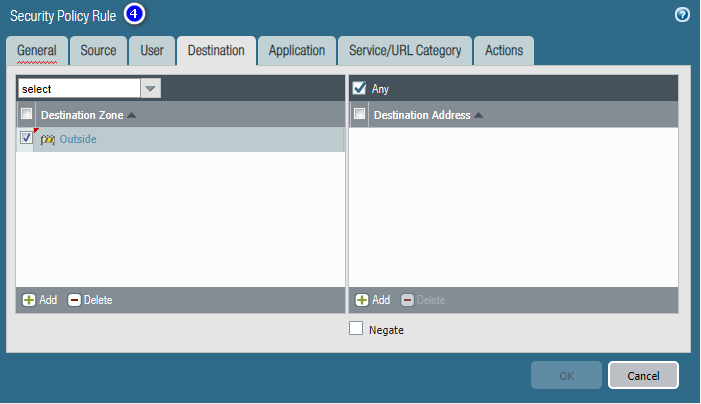

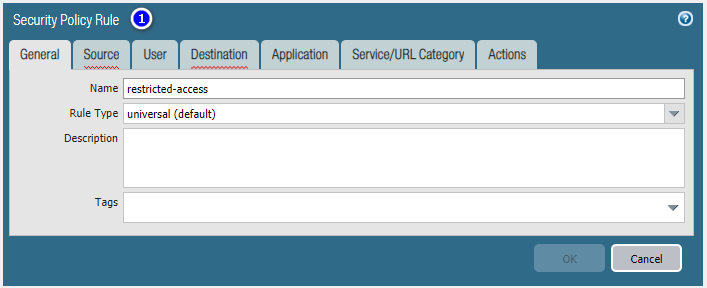

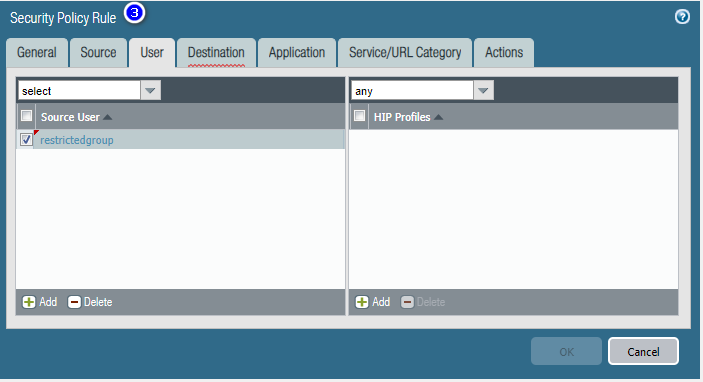

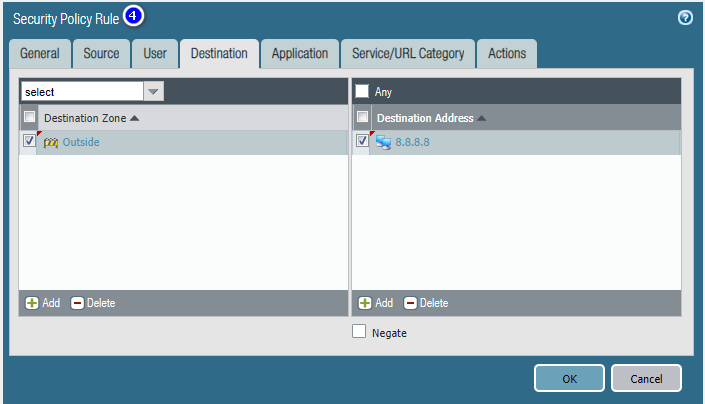

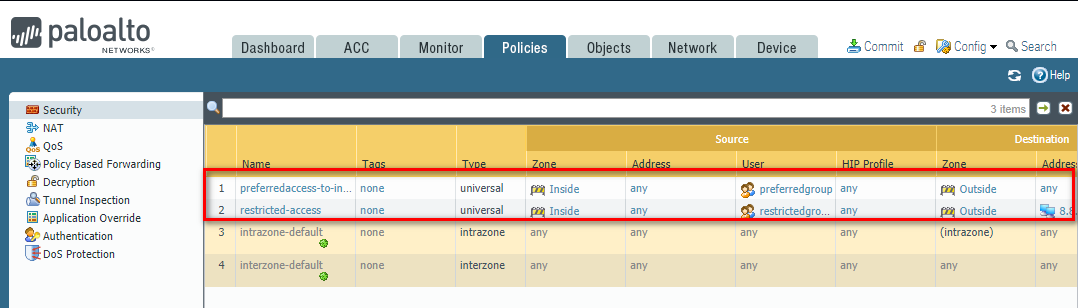

Add User Group-based Internet accessible Security Policy.

If the firewall collects user information from a RADIUS, TACACS+, or SAML identity provider server and not from the User-ID™ agent, the list of users does not display; you must enter user information manually.

Add User Group-based Internet accessible Security Policy.

Cyber Security - Palo Alto Firewall Objects Addresses, Services, and Groups(2)的更多相关文章

- Cyber Security - Palo Alto Firewall Objects Addresses, Services, and Groups(3)

LDAP Authentication and Remote Users and Groups Create Remote User Objects and LDAP Integration: sam ...

- Cyber Security - Palo Alto Firewall Objects Addresses, Services, and Groups(1)

Address Objects and Groups Creating address objects. Organizing address objects with address groups ...

- Cyber Security - Palo Alto Firewall Interface Types

Multiple options to integrate the Palo Alto Firewall into your: Network Layer 2 interfaces and VLAN ...

- Cyber Security - Palo Alto Firewall V-Wires

Leveraging V-Wires Bridge two physical connections and apply security Policies without influencing a ...

- Cyber Security - Palo Alto Firewall Security Zones

Firewall Security Zones Zones: The foundational aspect of every Firewall. Police network traffic Enf ...

- Cyber Security - Palo Alto Basic Introduction

Preparation of the Lab Environment: Download and Install Pan-OS from the following website https://d ...

- Cyber Security - Palo Alto Security Policies(1)

Security policies: Enforcing network traffic by configuring rules of what is allowed or denied to co ...

- Cyber Security - Palo Alto Security Policies(2)

Task 3 The SOC(Security Operation Center) monitoring team dashboard reported more 1,000 requests to ...

- Palo Alto GlobalProtect上的PreAuth RCE

0x00 前言 SSL VPN虽然可以保护企业资产免受互联网被攻击的风险影响,但如果SSL VPN本身容易受到攻击呢?它们暴露在互联网上,可以可靠并安全地连接到内网中.一旦SSL VPN服务器遭到入侵 ...

随机推荐

- Android学习笔记Intent二

上篇随笔大概写了了Intent学习的大纲,这篇通过代码理解下Intent的ComponentName属性的使用 ComponentName,中文意思是组件名称,通过Intent的setsetCompo ...

- 恕我直言你可能真的不会java第3篇:Stream的Filter与谓词逻辑

一.基础代码准备 建立一个实体类,该实体类有五个属性.下面的代码使用了lombok的注解Data.AllArgsConstructor,这样我们就不用写get.set方法和全参构造函数了.lombok ...

- ca72a_c++_标准IO库:面向对象的标准库

/*ca72a_c++_标准IO库:面向对象的标准库继承:基类->派生类3个头文件9个标准库类型IO对象不可复制或赋值 ofstream, f--file,文件输出流ostringstream, ...

- 11.DRF-权限

Django rest framework源码分析(2)----权限 添加权限 (1)API/utils文件夹下新建premission.py文件,代码如下: message是当没有权限时,提示的信息 ...

- .Net Core Configuration源码探究

前言 上篇文章我们演示了为Configuration添加Etcd数据源,并且了解到为Configuration扩展自定义数据源还是非常简单的,核心就是把数据源的数据按照一定的规则读取到指定的字 ...

- 用一杯茶时间搭建Gitea服务器

一.简单介绍 Gitea搭建局域网内的基于git的代码托管服务器,可以实现的功能包括:组织管理.团队管理.组织仓库设定.团队仓库分配.组织及团队权限分配管理.仓库添加PC协作者.仓库添加组织团队.分 ...

- win10 麦克风无法使用,可能是设置了权限

驱动什么的都正常,平白无故麦克风不好用了,原来是之前自己设置了麦克风权限: 把这个开关打开就可以了. (完)

- SpringCloud 断路器之Hystrix

Hystrix-断路器 在分布式环境中,许多服务依赖项中的一些必然会失败.Hystrix是一个库,通过添加延迟容忍和容错逻辑,帮助你控制这些分布式服务之间的交互.Hystrix通过隔离服务之间的访问点 ...

- Java 内存分析之mat安装

有三款内存分析的工具 免费 VisualVM MAT 下载地址https://www.eclipse.org/mat/ mac 下面 under the current working directo ...

- Fetch方法封装、业务实践

说Fetch之前啊,我们不得不说一说Ajax了,以前使用最多的自然是jQuery封装的Ajax方法了,强大而且好用. 有人说了,jQuery的Ajax都已经封装得那么好了,你还整Fetch干什么,这不 ...