kali渗透综合靶机(八)--Billu_b0x靶机

kali渗透综合靶机(八)--Billu_b0x靶机

靶机下载地址:https://download.vulnhub.com/billu/Billu_b0x.zip

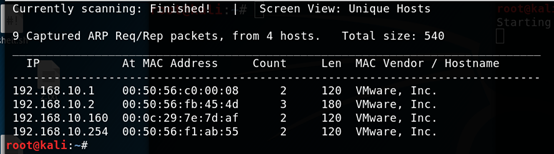

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

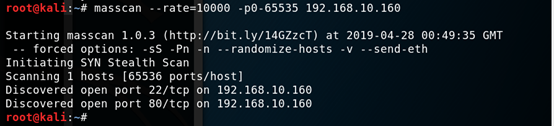

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.160

三、端口服务识别

1.nmap -sV -T4 -O 192.168.10.160 -p 22,80

四、漏洞发现与利用

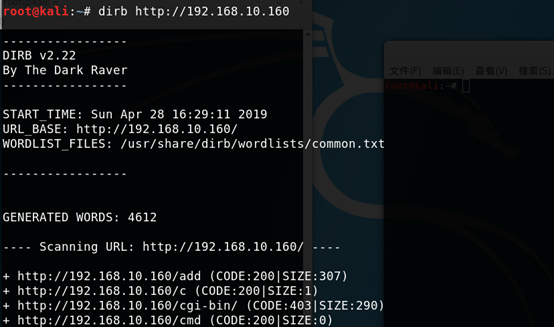

1.扫描网站目录

Dirb http://192.168.10.160

2.尝试80端口的访问,尝试弱口令以及爆破,万能密码注入,失败,暂时放弃

3. 发现http://192.168.10.160/add ,尝试上传一个图片,可以看到没有提示成功没有提示失败,多次上传,猜测可能该页面是纯静态页面,用来迷惑攻击者

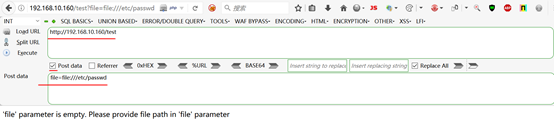

4.发现http://192.168.10.160/test 测试之后,get测试不成功,用post测试,判断存在任意文件下载漏洞

5.发现http://192.168.10.160/in,可以看到一些敏感信息

6.实验包含,包含c.php文件,看到数据库账户以及密码

7.换字典重新扫描

8. http://192.168.10.160/phpmy/ 发现mysql数据库后台登录界面,使用上面获得数据库账户密码登录,登录成功

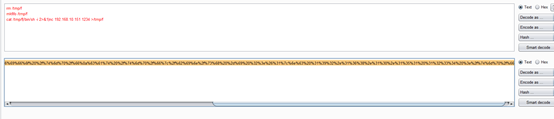

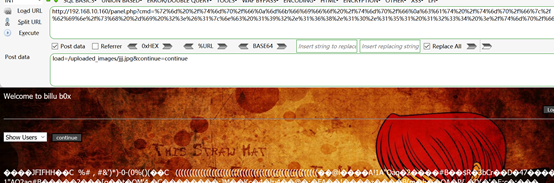

9.登录成功之后,发现首页的账户密码

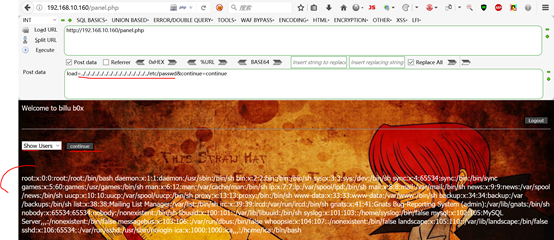

10.尝试登录首页

11.发现该页面存在本地文件包含漏洞,可以利用前面test页面存在的任意文件下载漏洞(post形式的文件包含),下载该页面的代码,审计代码可以看到存在文件包含漏洞

12.上传一个php反弹shell图片马,然后利用文件包含

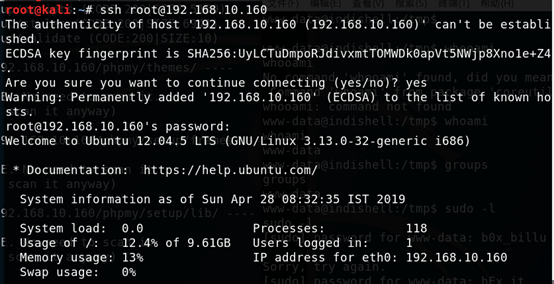

13.攻击端监听端口,获得反弹的shell

14.查看内核版本,然后再kali使用searchsploit查找是否有exp

15.开始提权

16.文件包含获得管理员密码

17,ssh登录

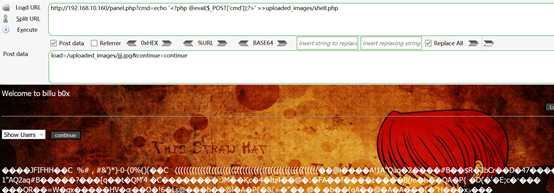

18.上传一句话图片马,执行系统命令,测试

19.编码,然后执行,获得shell

20.写入一句话,然后菜刀连接

21.利用菜刀上传反弹php反弹shell,然后利用包含漏洞执行反弹shell

总结:

1.信息收集

2.目录扫描,phpinfo信息泄露,注入,ssh用户和数据库用户一样存在风险

3.test页面存在post形式的文件包含(文件任意下载),panel.php页面存在文件包含漏洞

4.文件上传get shell

5.内核漏洞提权

kali渗透综合靶机(八)--Billu_b0x靶机的更多相关文章

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机 靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw 一.主机发现 1.n ...

随机推荐

- oracle学习笔记(二十三)——JDBC调用存储过程以及批量操作

jdbc调用存储过程 使用并获得out模式的参数返回值 //存储过程为sum_sal(deptno department.deptno%type,sum in out number) Callable ...

- 零零总总遇到过的CSS 样式

1:添加弹出框阴影 2:禁止文本域缩放 3:直接使用CSS 完成文本内容大小写(针对英文) 4: 文本框中的占位符 5:让table每列一样高 6:不使用js 让内容换行 word-break 7:曾 ...

- .net 调用C++ dll

.net C#调用C++ dll 主要分为以下的步骤 1.加载dll [DllImport("CallOtherLanguage.dll", EntryPoint = " ...

- SSM定时任务(spring3.0)

SSM定时任务主要分为两部分 1.applicationContext.xml配置文件设置 设置如下: 在xmlns中添加:xmlns:task="http://www.springfram ...

- Java 线程与多线程

Java是一门支持多线程的编程语言! 什么是进程? 计算机中内存.处理器.IO等资源操作都要为进程进行服务. 一个进程上可以创建多个线程,线程比进程更快的处理单元,而且所占用的资源也小,多线程的应用也 ...

- 0基础入门学习Python(第1-2章)

第一章:就这么愉快的开始吧 1.1获取Python Python3.7 1.2从idle启动 Python 3.7.3 (default, Mar 27 2019, 09:23:39)[Clang 1 ...

- Android native进程间通信实例-binder篇之——解决实际问题inputreader内建类清楚缓存

我在实际开发中,遇到一个问题,在电容屏驱动中没有发送input_sync 给上层,导致电容屏有的数据缓存在inputreader 中,会导致系统一系列奇怪问题发生, 至于为什么驱动不发送input_s ...

- logstash的安装,启动与输出

在相应的目录下 wget https://artifacts.elastic.co/downloads/logstash/logstash-6.6.2.tar.gz 解压 tar -zxvf log ...

- git设置多账户

1.设置公司gitlab 0.先给git 设置一个全局的账户, 如果是公司的电脑环境, 全局的账户当然是用你在公司的邮箱了 git config --global user.name "yo ...

- 简单web服务工作流程梳理

一.用户访问web基本流转过程梳理 二.web框架粗略概括