IdentityServer(三)密码模式

前言

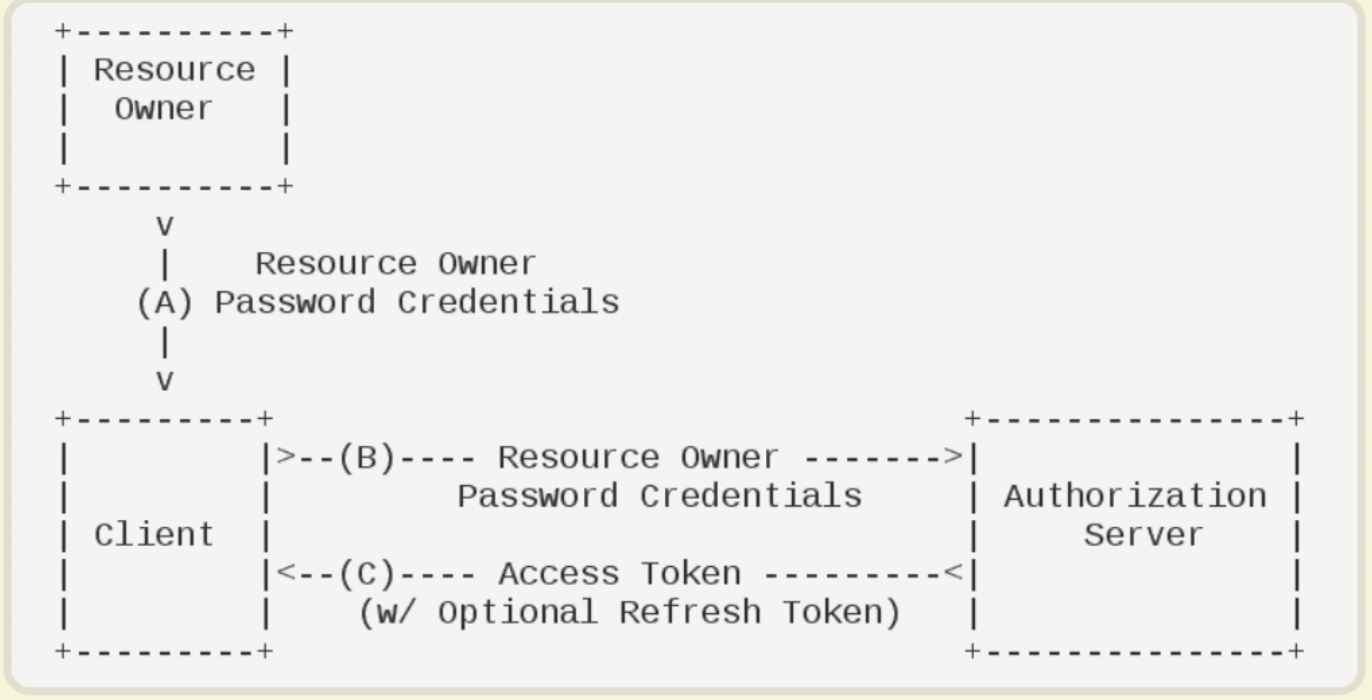

用户名密码模式相较于客户端凭证模式,多了用户。通过用户的用户名和密码向Identity Server申请访问令牌。密码模式有两种实现方式.

1.把用户写进内存Identity从中读取账号密码验证

AddInMemoryUsers(config.GetUsers())

2.通过实现 IResourceOwnerPasswordValidator 接口来验证用户

AddResourceOwnerValidator(ResourcePasswordValidator)

第二种更加实用灵活,这篇笔记也是实现的第二种。

实现用户名密码授权

我们在之前的搭建好的Identity服务上新增一个名为 ResourcePasswordValidator 的类继承 IResourceOwnerPasswordValidator 重写ValidateAsync 方法来验证用户名和密码

using System.Security.Claims;

using System.Threading.Tasks;

using IdentityModel;

using IdentityServer4.Models;

using IdentityServer4.Validation;

namespace IdentityServer

{

public class ResourcePasswordValidator: IResourceOwnerPasswordValidator

{

public async Task ValidateAsync(ResourceOwnerPasswordValidationContext context)

{

//判断账号密码是否正确。

if (context.UserName == "userName" && context.Password == "1234567")

{

context.Result = new GrantValidationResult(

subject: "userInfo",

authenticationMethod: OidcConstants.AuthenticationMethods.Password,

claims: GetUserClaims());

}

else

{

//验证失败

context.Result = new GrantValidationResult(TokenRequestErrors.InvalidGrant, "invalid custom credential");

}

}

//可以根据需要设置相应的Claim/需要实现IProfileService接口

private Claim[] GetUserClaims()

{

return new Claim[]

{

new Claim("userId","110"),

new Claim(JwtClaimTypes.Name,"林辉"),

new Claim(JwtClaimTypes.Role,"菜鸡")

};

}

}

}

在 Config.cs 中新增一个客户端

new Client

{

ClientId = "client_b",

AllowedGrantTypes = GrantTypes.ResourceOwnerPassword,

//AccessToken过期时间(秒),默认为3600秒/1小时

AccessTokenLifetime=3600,

//RefreshToken的最长生命周期

//AbsoluteRefreshTokenLifetime = 2592000,

//RefreshToken生命周期以秒为单位。默认为1296000秒

SlidingRefreshTokenLifetime = 2592000,//以秒为单位滑动刷新令牌的生命周期。

//刷新令牌时,将刷新RefreshToken的生命周期。RefreshToken的总生命周期不会超过AbsoluteRefreshTokenLifetime。

RefreshTokenExpiration = TokenExpiration.Sliding,

//AllowOfflineAccess 允许使用刷新令牌的方式来获取新的令牌

AllowOfflineAccess = true,

ClientSecrets =

{

new Secret("secret".Sha256())

},

AllowedScopes = { "Api"}

}

新建一个 ProfileService 来实现 IProfileService 接口来扩展自定义Claim

using System;

using System.Linq;

using System.Threading.Tasks;

using IdentityServer4.Models;

using IdentityServer4.Services;

namespace IdentityServer

{

public class ProfileService : IProfileService

{

public async Task GetProfileDataAsync(ProfileDataRequestContext context)

{

try

{

//depending on the scope accessing the user data.

var claims = context.Subject.Claims.ToList();

//set issued claims to return

context.IssuedClaims = claims.ToList();

}

catch (Exception ex)

{

//log your error

}

}

public async Task IsActiveAsync(IsActiveContext context)

{

context.IsActive = true;

}

}

}

修改 Startup

//注入DI

services.AddIdentityServer()

.AddDeveloperSigningCredential()

.AddInMemoryIdentityResources(Config.GetIdentityResourceResources())

.AddInMemoryApiResources(Config.GetApiResources())//Api资源信息

.AddInMemoryClients(Config.GetClients())//客户端信息

.AddResourceOwnerValidator<ResourcePasswordValidator>()//用户验证

.AddProfileService<ProfileService>();//扩展claims

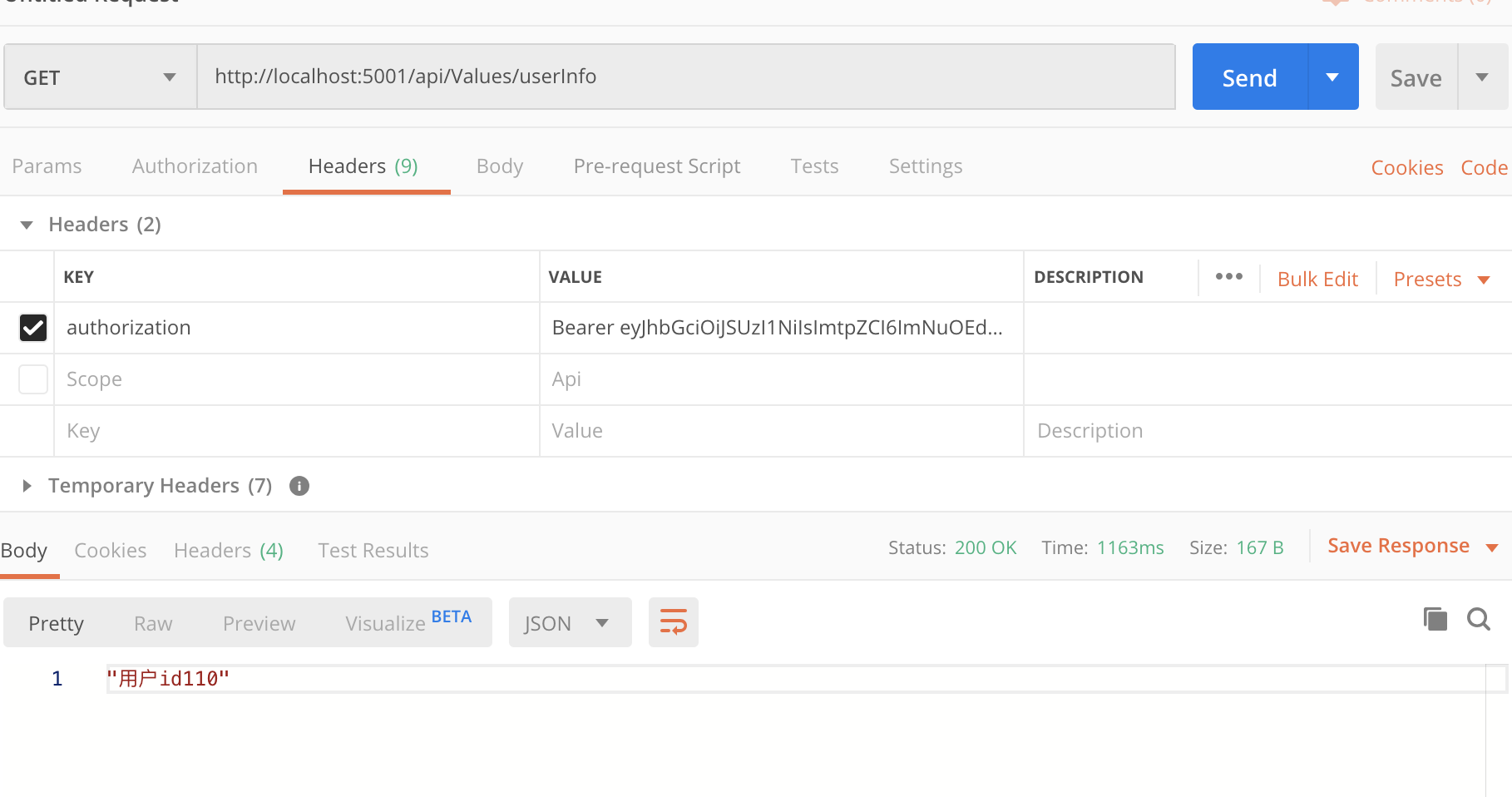

测试效果

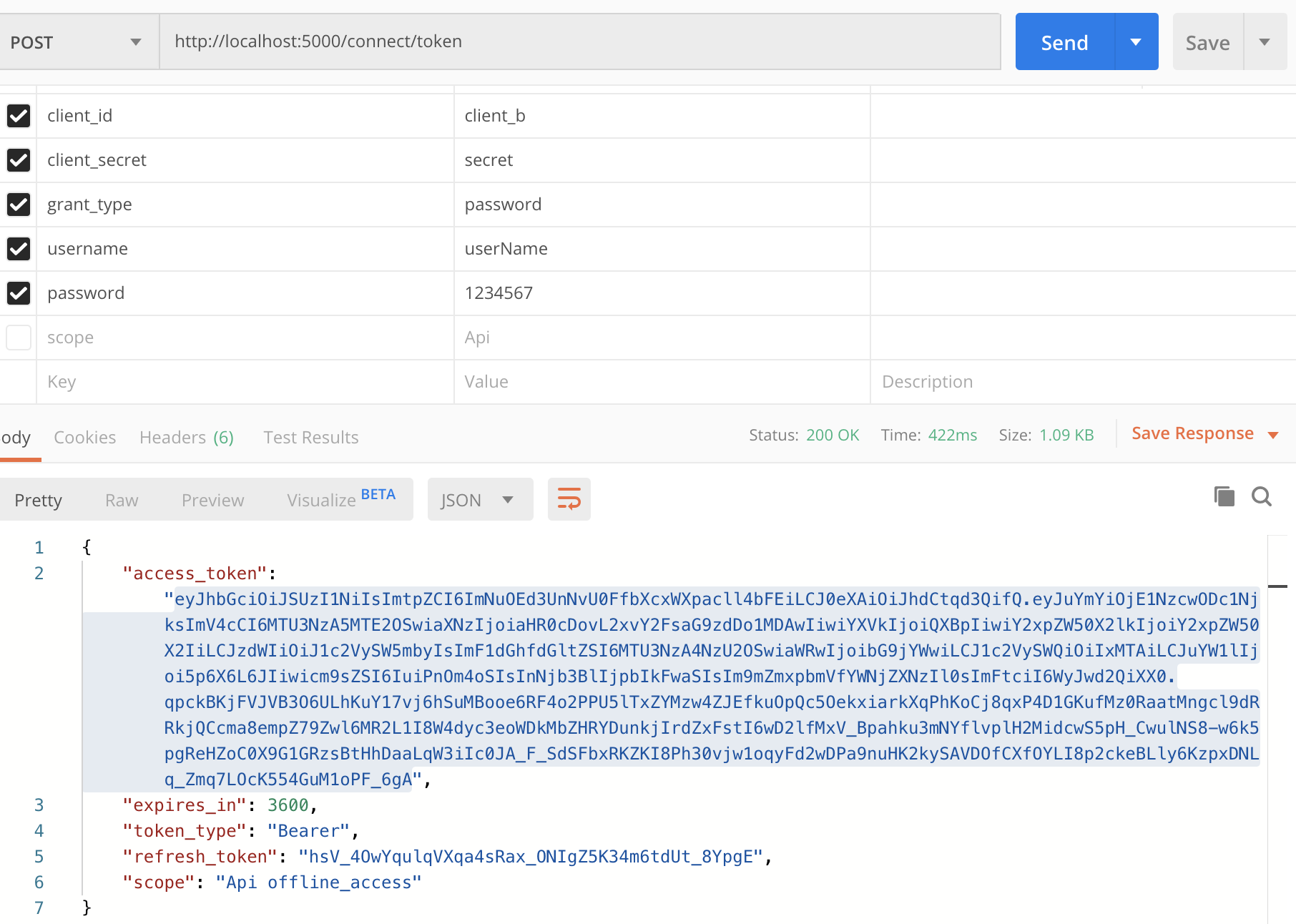

通过用户名密码申请令牌

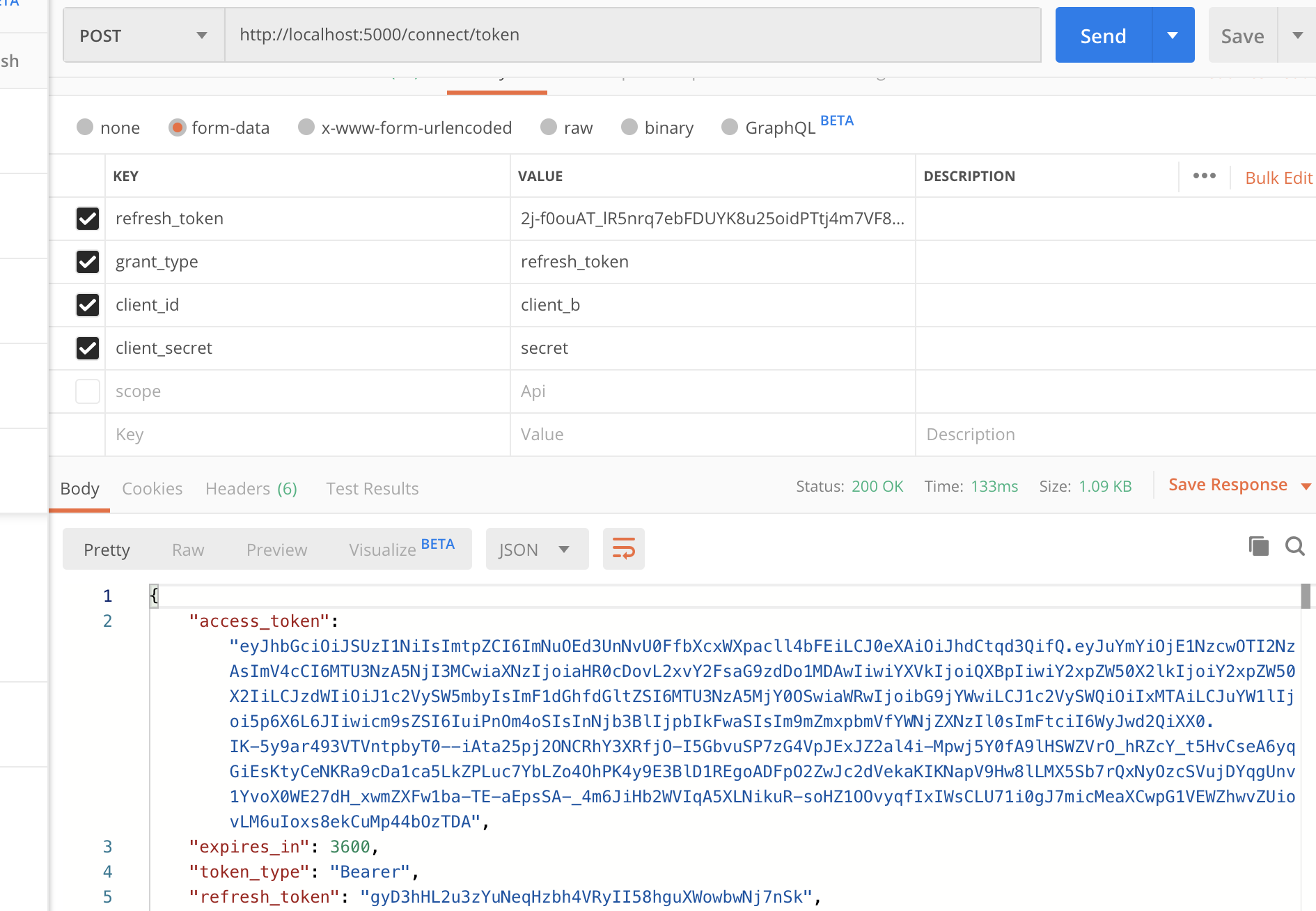

当access_token过期的时候通过refresh_token来刷新access_token,refresh_token只能使用一次,每次刷新后会返给信的refresh_token和access_token

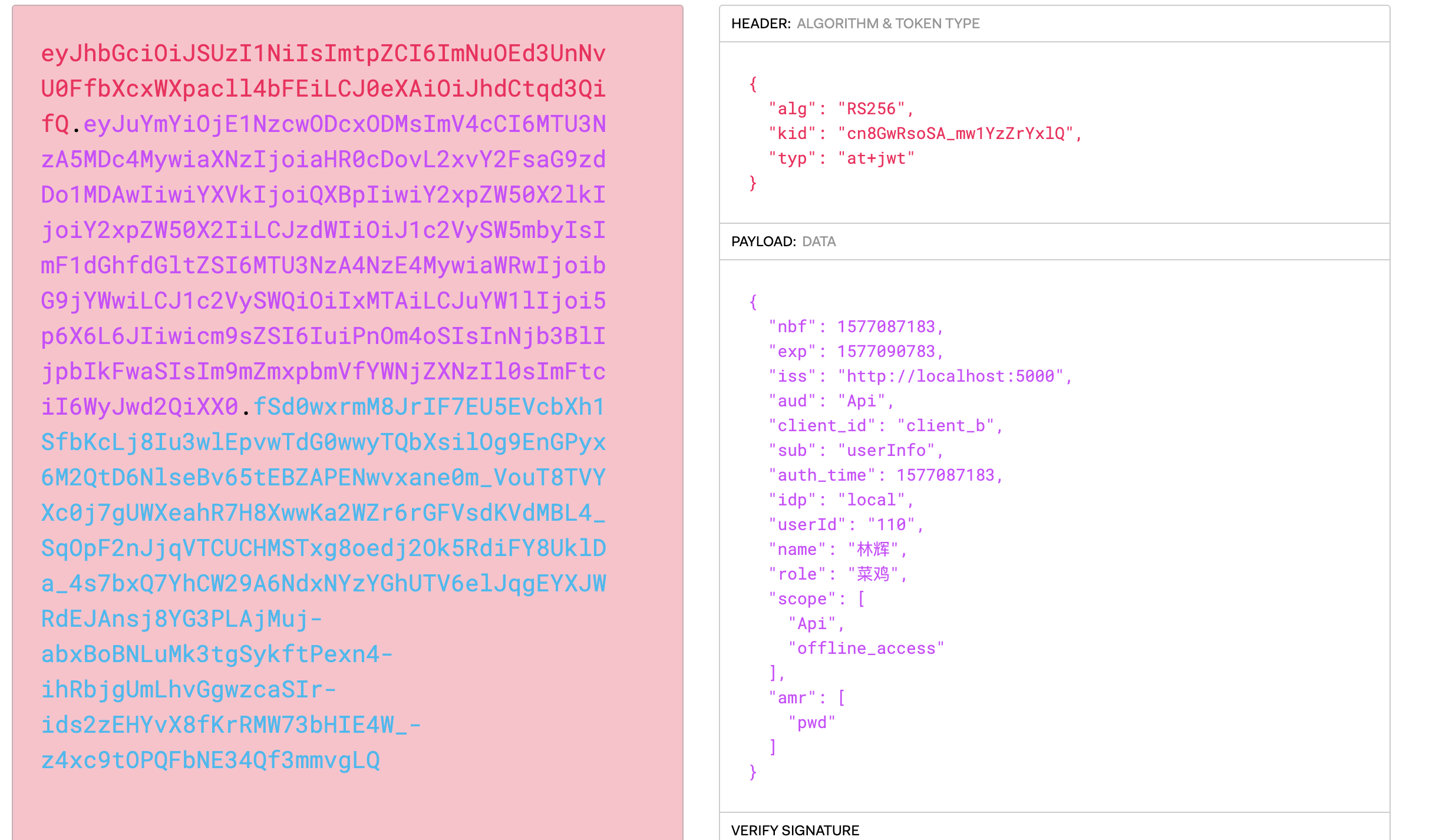

我们通过jwt.io解析出来。可以发现jwt里面包含了我们添加的身份信息,这些信息可以直接在资源服务器中获取使用

修改资源服务器

我们在Api中可以通过 User.Claims.FirstOrDefault(m => m.Type == "userId").value; 获取我们用户身份信息。

[HttpGet("userInfo")]

[Authorize]

public ActionResult UserIno()

{

return new JsonResult($"用户id{User.Claims.FirstOrDefault(m => m.Type == "userId").Value }" );

}

IdentityServer(三)密码模式的更多相关文章

- docker-compose一键部署redis一主二从三哨兵模式(含密码,数据持久化)

本篇基于centos7服务器进行部署开发 一.拉取redis镜像,使用如下命令 docker pull redis 1.查看镜像是否拉取成功,使用如下命令 docker images 显示如下则证明拉 ...

- 【ASP.NET Core分布式项目实战】(一)IdentityServer4登录中心、oauth密码模式identity server4实现

本博客根据http://video.jessetalk.cn/my/course/5视频整理 资料 OAuth2 流程:http://www.ruanyifeng.com/blog/2014/05/o ...

- IdentityServer4 密码模式认证

授权服务器设置 添加用户 添加测试用户,也可以从数据库查 public static List<TestUser> GetTestUser() { return new List< ...

- asp.net core 使用identityServer4的密码模式来进行身份认证(一)

IdentityServer4是ASP.NET Core的一个包含OpenID和OAuth 2.0协议的框架.具体Oauth 2.0和openId请百度. 前言本博文适用于前后端分离或者为移动产品来后 ...

- IdentityServer4 实现OAuth2.0四种模式之密码模式

接上一篇:IdentityServer4 实现OAuth2.0四种模式之客户端模式,这一篇讲IdentityServer4 使用密码模式保护API访问. 一,IdentityServer配置 1,添加 ...

- 基于 IdentityServer3 实现 OAuth 2.0 授权服务【密码模式(Resource Owner Password Credentials)】

密码模式(Resource Owner Password Credentials Grant)中,用户向客户端提供自己的用户名和密码.客户端使用这些信息,向"服务商提供商"索要授权 ...

- 【运维技术】redis(一主两从三哨兵模式搭建)记录

redis(一主两从三哨兵模式搭建)记录 目的: 让看看这篇文章的的人能够知道:软件架构.软件的安装.配置.基本运维的操作.高可用测试.也包含我自己,能够节省对应的时间. 软件架构: 生产环境使用三台 ...

- IdentityServer4:IdentityServer4+API+Client+User实践OAuth2.0密码模式(2)

一.密码模式实操 仍然使用第一节的代码:做如下改动: 1.授权服务端 前面我们使用项目:Practice.IdentityServer作为授权服务器 修改项目的Config.cs类: 添加测试用户,并 ...

- IdentityServer4 密码模式实现

1. 修改 Config.cs using System.Collections; using System.Collections.Generic; using IdentityServer4.M ...

随机推荐

- python 字典dict - python基础入门(15)

前面的课程讲解了字符串str/列表list/元组tuple,还有最后一种比较重要的数据类型也需要介绍介绍,那就是python字典,俗称:dict. python中的字典可与字符串/列表/元组不同,因为 ...

- v-CheckBox

<!DOCTYPE html><html lang="en"><head> <meta charset="UTF-8" ...

- 【转】SpringMVC框架实现后端向前端传数据

首先还是页面userAdd.jsp.它既是发出请求的页面,也是接收返回结果的页面: <%@ page language="java" import="java.ut ...

- 【C++札记】new和delete

介绍 1.malloc,free和new,delete区别. a.malloc,free是C/C++的标准库函数.new,delete是c++的操作符. b.malloc申请的是内存,严格意义不是&q ...

- Nginx server配置

项目一般都需要前后端的配置,用二级域名把它区分开:首先在nginx.conf:里面加一句话: http{ #这里面有很多其他的配置 如:gzip FastCGI等等 include vhosts/*. ...

- 使用vue-cli创建vue工程

在Windows环境下,打开命令行窗口,跳转至想创建工程的路径. 如:D:\MyWork\22_Github\rexel-cn\rexel-jarvis 创建vue工程,命令:vue create r ...

- vs2019 扩展工具

这里只是做个记录,没啥技术含量 本人代码上有些强迫症,所以我的本地代码一定不可以丢,之前用vs2013开始,就安装了localhistory这个插件,十分方便,觉得不用了,清了即可,也不占地方. 但是 ...

- jvm的内存区域介绍

什么是jvm? JVM是Java Virtual Machine(Java虚拟机)的缩写,JVM是一种用于计算设备的规范,它是一个虚构出来的计算机,是通过在实际的计算机上仿真模拟各种计算机功能来实现的 ...

- 查准率(precision)和查全率(recall)

一.理解查准率(precision)& 查全率(recall) 我们在平时常用到的模型评估指标是精度(accuracy)和错误率(error rate),错误率是:分类错误的样本数站样本总数的 ...

- c#基础知识梳理(三)

上期回顾 - https://www.cnblogs.com/liu-jinxin/p/10824638.html 一.方法 一个方法是把一些相关的语句组织在一起,用来执行一个任务的语句块.每一个 C ...