Python Ethical Hacking - TROJANS Analysis(5)

Spoofing File Extention - A trick.

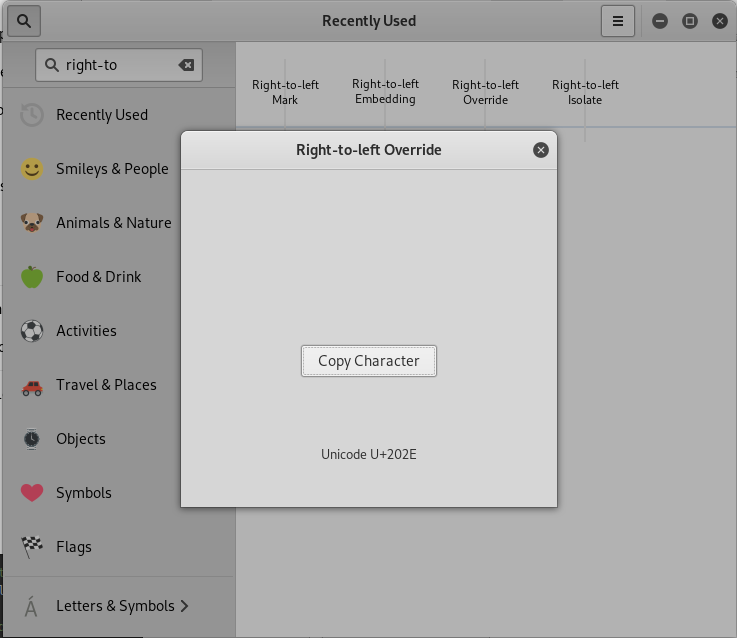

Use the Kali Linux Program - Characters

1. Open the program.

2. Find Right-to-left Override.

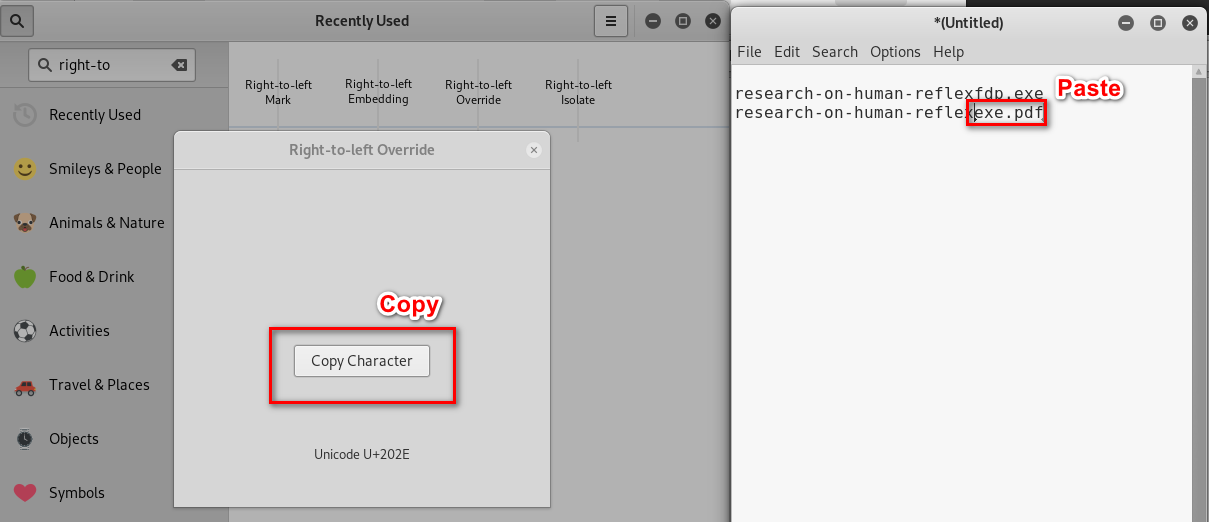

3. Copy Character and paste to the notepad.

4. Rename the evil file.

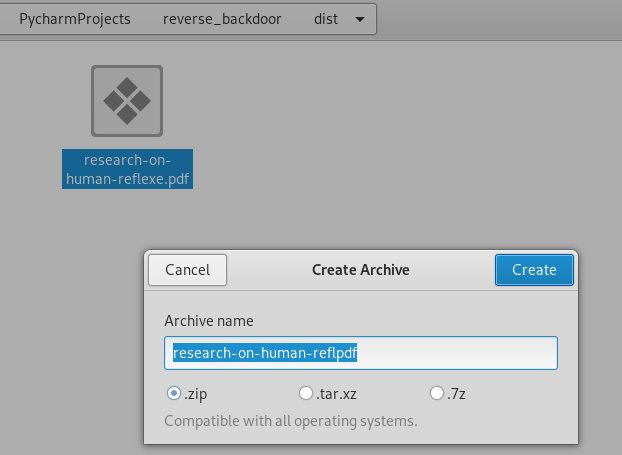

5. Note: To avoid the browser replace the character, compress it.

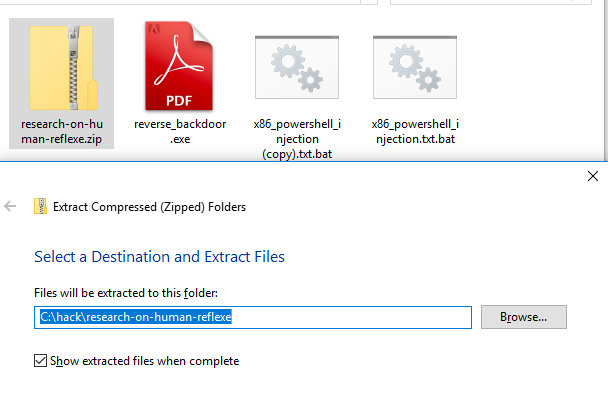

6. Download and extract to the Windows Folder.

7. Open this "pdf" file and the communication is established.

Python Ethical Hacking - TROJANS Analysis(5)的更多相关文章

- Python Ethical Hacking - TROJANS Analysis(2)

DOWNLOAD & EXECUTE PAYLOAD A generic executable that downloads & executes files. Disadvantag ...

- Python Ethical Hacking - TROJANS Analysis(1)

TROJANS A trojan is a file that looks and functions as a normal file(image, pdf, song ..etc). When e ...

- Python Ethical Hacking - TROJANS Analysis(4)

Adding Icons to Generated Executables Prepare a proper icon file. https://www.iconfinder.com/ Conver ...

- Python Ethical Hacking - TROJANS Analysis(3)

BYPASSING ANTI-VIRUS PROGRAMS AV programs detect viruses based on: 1. Code - compare files to huge d ...

- Python Ethical Hacking - Malware Analysis(1)

WRITING MALWARE Download file. Execute Code. Send Report. Download & Execute. Execute & Repo ...

- Python Ethical Hacking - Malware Analysis(4)

DOWNLOAD_FILE Download files on a system. Once packaged properly will work on all operating systems. ...

- Python Ethical Hacking - Malware Analysis(3)

Stealing WiFi Password Saved on a Computer #!/usr/bin/env python import smtplib import subprocess im ...

- Python Ethical Hacking - Malware Analysis(2)

Filtering Command Output using Regex #!/usr/bin/env python import smtplib import subprocess import r ...

- Python Ethical Hacking - BACKDOORS(8)

Cross-platform hacking All programs we wrote are pure python programs They do not rely on OS-specifi ...

随机推荐

- 程序员必须掌握的Java 框架,小白学会之后15k不是问题

Spring 的核心特性是什么?Spring 优点? Spring 的核心是控制反转(IoC)和面向切面(AOP) Spring 优点: 程序员必须掌握的Java 框架,学会之后50k不是问题 (1) ...

- 三文搞懂学会Docker容器技术(下)

接着上面一篇:三文搞懂学会Docker容器技术(上) 三文搞懂学会Docker容器技术(中) 7,Docker容器目录挂载 7.1 简介 容器目录挂载: 我们可以在创建容器的时候,将宿主机的目录与容器 ...

- elasticsearch 之 深入探秘type底层数据结构

1.理论知识 type,是一个index中用来区分类似的数据的,类似的数据,但是可能有不同的fields,而且有不同的属性来控制索引建立.分词器.field的value,在底层的lucene中建立索引 ...

- 黎活明8天快速掌握android视频教程--19_采用ListView实现数据列表显示

1.首先整个程序也是采用mvc的框架 DbOpenHelper 类 package dB; import android.content.Context; import android.databas ...

- 入门大数据---Spark部署模式与作业提交

一.作业提交 1.1 spark-submit Spark 所有模式均使用 spark-submit 命令提交作业,其格式如下: ./bin/spark-submit \ --class <ma ...

- yum只下载不安装

1 修改/etc/yum.conf的keepcache=1 [root@136 packages]# vi /etc/yum.conf keepcache=1 2 安装yum-utils包 [root ...

- vue基础入门(1)

1.vue初体验 1.1.vue简介 1.1.1.vue是什么? Vue (读音 /vjuː/,类似于 view) 是一套用于构建用户界面的渐进式框架,什么叫做渐进式呢?通俗的讲就是一层一层的,一步一 ...

- MFC--自己优化滚动条的双缓冲绘图方法

2010-01-09 18:45 MFC--自己优化的双缓冲绘图方法 自己通过尝试,用修改视图坐标的方法, 优化了双缓冲绘图,实现起来并不复杂. 在介绍这个方法前,重新介绍一下窗口和视口的概念 ...

- 数据库周刊30丨数据安全法草案将亮相;2020数据库产业报告;云南电网上线达梦;达梦7误删Redo Log;Oracle存储过程性能瓶颈;易鲸捷实践案例……

摘要:墨天轮数据库周刊第30期发布啦,每周1次推送本周数据库相关热门资讯.精选文章.干货文档. 热门资讯 1.数据安全法草案即将亮相:将确立数据分级分类管理.应急处置制度[摘要]数据安全法草案即将在本 ...

- 线性dp打鼹鼠

题目大意 鼹鼠是一种很喜欢挖洞的动物,但每过一定的时间,它还是喜欢把头探出到地面上来透透气的.根据这个特点阿Q编写了一个打鼹鼠的游戏:在一个 的网格中,在某些时刻鼹鼠会在某一个网格探出头来透透气.你可 ...