BUUCTF RE部分题目wp

RE

1,easyre

拖进ida,得到flag

2,helloworld

将文件拖入apk改之理,

得到flag

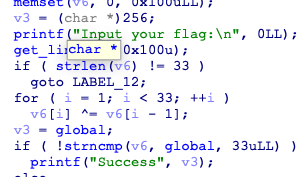

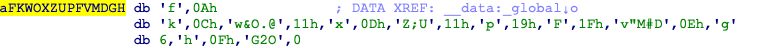

3,xor

拖进ida,

就是简单异或,写脚本

glo=[0x66,0x0a,0x6b,0x0c,0x77,0x26,0x4f,0x2e,0x40,0x11,0x78,0x0d,0x5a,0x3b,0x55,0x11,0x70,0x19,0x46,0x1f,0x76,0x22,0x4d,0x23,0x44,0x0e,0x67,0x06,0x68,0x0f,0x47,0x32,0x4f]

x='f'

for i in range(1,len(glo)):

x+=chr(glo[i]^glo[i-1])

print(x)

得到flag

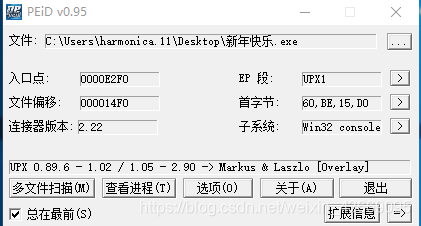

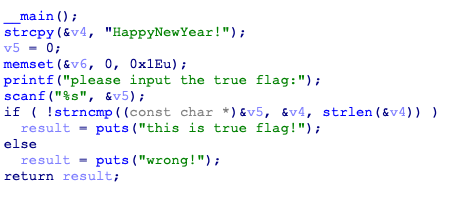

4,新春快乐

exe拖入ida,发现有壳,查壳

upx,用upx -d脱壳,再拖入ida

得到flag

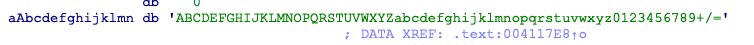

5,reserve1

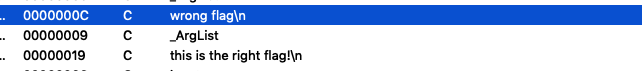

exe,拖入ida,有大量的函数,于是先看字符串

看到可疑字符串,点进去

找到了调用的函数,再点进去

找到关键函数,分析,将字符串str2中所有的o替换为0即为flag

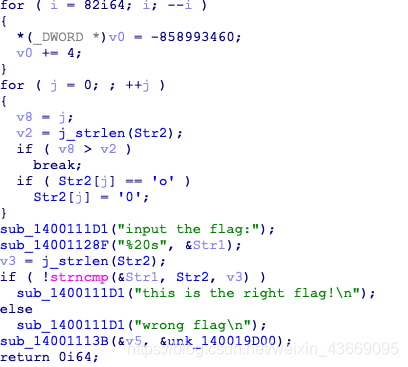

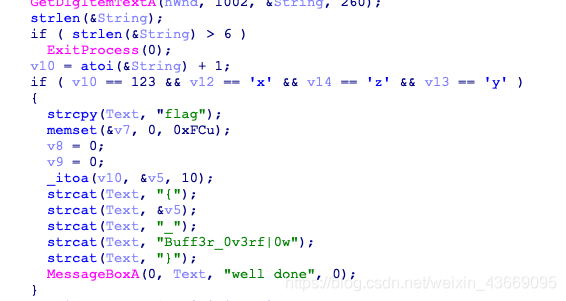

6,Mysterious

这题出在MISC里了,先找字符串

跟随

找到关键函数

这里有个atoi()将字符串换为整形之后减一了,所以输入122xyz

得到flag

6,不一样的flag

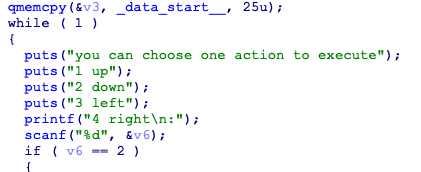

许久未见的迷宫题,进main

十分贴心的已经将上下左右分好了,然后看_data_start___这就是迷宫

由*开始,由#结束,每五个一换行

*1111

01000

01010

00010

1111#

走一遍的flag

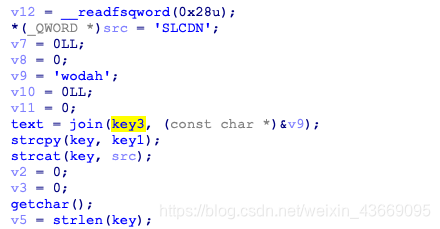

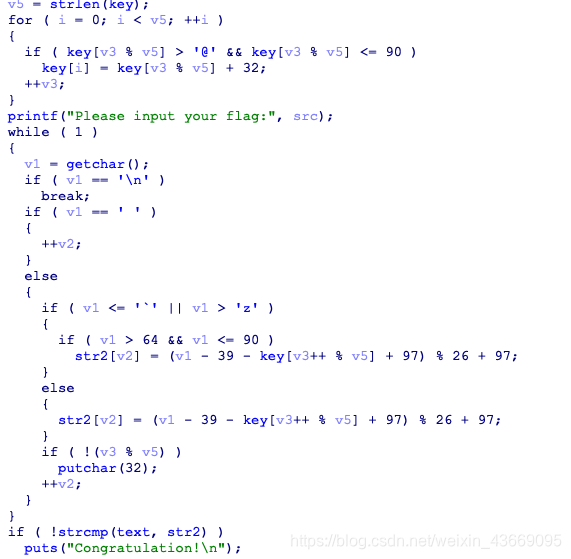

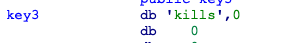

7,SimpleRev

拖进ida,可以找到关键函数decry,

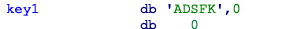

看key1,3,

可以得到 text=killshadow,key=ADSFKNDCLS

然后程序对key进行了一番花里胡哨但其实就是把key变成小写的操作,于是得key=adsfkndcls,而我们要求的是v1,写脚本

#include<stdio.h>

int main(void)

{

char text[10]="killshadow";

char key[10]="adsfkndcls";

int v3=0;

int v5=10;

char flag[10];

for(int i=0;i<10;i++)

{

for(char j='A';j<='Z';j++){

char temp;

temp=(j-39-key[i]+97)%26+97;

if(temp==text[i])

flag[i]=j;

}

}

printf("%s",flag);

return 0;

}

得到flag

8,内涵的软件

签到题,拖进ida,得到flag

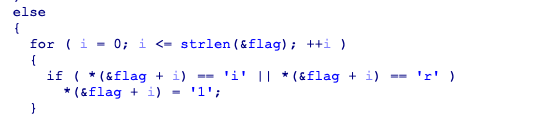

9,reverse2

先看string

找到关键函数

把flag中i,r替换为1,得到 flag

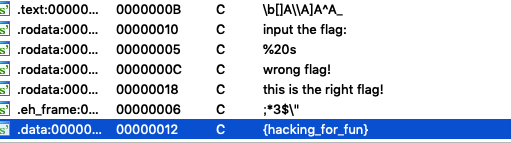

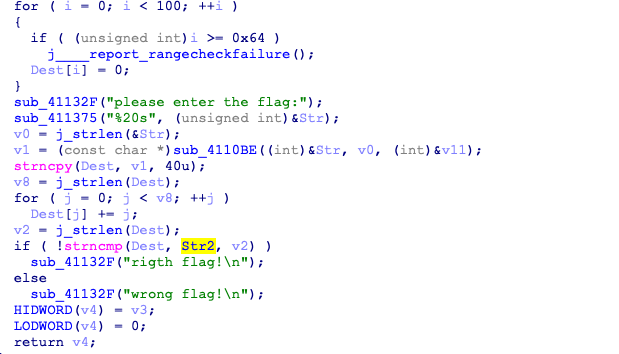

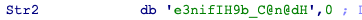

10,reverse3

拖入ida,找到主函数

看str2

将输入转换后与str2比较,看sub_4110BE

是base64加密,知道这一点就很容易了

import base64

str2='e3nifIH9b_C@n@dH'

flag=''

for i in range(0,len(str2)):

flag+=chr(ord(str2[i])-i) print(base64.b64decode(flag))

得到flag

11,8086

拖进ida

f="]U[du~|t@{z@wj.}.~q@gjz{z@wzqW~/b"

flag=""

for i in range(len(f)):

flag+=chr(ord(f[i])^0x1f)

print(flag)

得到flag

12,pyre

code = [, , , , , , , , , , , , , , , , , , , , , , ]

code.reverse()

for i in range(len(code)-):

code[i+]=code[i]^code[i+]

code.reverse()

for i in range(len(code)):

code[i]=(code[i]-i+)%

for i in range(len(code)):

print(chr(code[i]),end="")

13,[WUSTCTF2020]level2

32elf,脱upx得flag

BUUCTF RE部分题目wp的更多相关文章

- BUUCTF MISC部分题目wp

MISC这里是平台上比较简单的misc,都放在一起,难一些的会单独写1,二维码图片里藏了一个压缩包,用binwalk -e分离,提示密码为4个数字,fcrackzip -b -c1 -l 4 -u 得 ...

- BUUCTF CRYPTO部分题目wp

对密码学了解不多,做一下熟悉熟悉 1,看我回旋踢 给的密文synt{5pq1004q-86n5-46q8-o720-oro5on0417r1} 简单的凯撒密码,用http://www.zjslove. ...

- BUUCTF PWN部分题目wp

pwn好难啊 PWN 1,连上就有flag的pwnnc buuoj.cn 6000得到flag 2,RIP覆盖一下用ida分析一下,发现已有了system,只需覆盖RIP为fun()的地址,用peda ...

- 2019“嘉韦思”杯RSA256题目wp

首先我们从网站下载了一个压缩包,解压出来一看里面有2个文件 首先我们先打开fllllllag康康,结果发现是一串乱码,这时候第一反应就是,文件被加密了,再看fllllllag下面的gy.key文件,更 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- 安恒西湖论剑线下上午CTF部分题目WP

简单的做了两个题,一道逆向,一道misc,其他题目,因为博主上课,时间不太够,复现时间也只有一天,后面的会慢慢补上 先说RE1,一道很简单的win32逆向,跟踪主函数,R或者TAB按几下, 根据esp ...

- BUUCTF Crypto

BUUCTF 几道crypto WP [AFCTF2018]Morse 简单的莫尔斯密码,最直观的莫尔斯密码是直接采用空格分割的点和划线,这题稍微绕了一下使用的是斜杠来划分 所以首先将斜杠全部替换为空 ...

- [BUUCTF]PWN11——get_started_3dsctf_2016

[BUUCTF]PWN11--get_started_3dsctf_2016 题目网址:https://buuoj.cn/challenges#get_started_3dsctf_2016 步骤: ...

- X-NUCA 2017 web专题赛训练题 阳光总在风雨后和default wp

0X0.前言 X-NUCA 2017来了,想起2016 web专题赛,题目都打不开,希望这次主办方能够搞好点吧!还没开赛,依照惯例会有赛前指导,放一些训练题让CTFer们好感受一下题目. 题目有一大 ...

随机推荐

- 面相对象编程 扩充之封装、访问机制、 property

封装: 封装指的是可以将一堆属性和方法,封装到对象中 ps : 对象就好比一个 “袋子/容器”, 可以存放一堆属性和方法 ps : 存不是目的,目的是为了取,可以通过“对象” d的方式获取属性或方法 ...

- JavaScript值传递和引用传递

1、数据类型:boolean,null,undefined,String,Number,指向包含的数据,进行“值传递”: 2.非数据类型:Array,Function,Object,指向了一个内存地址 ...

- React全栈-社交网络程序 提交表单数据

1. 给每个input 表格添加change 事件 当input 变化时触发 <div className="form-group"> <input type= ...

- Eigen ,MKL和 matlab 矩阵乘法速度比较

Eigen 矩阵乘法的速度 < MKL矩阵乘法的速度,MKL矩阵乘法的速度与matlab矩阵乘法的速度相差不大,但matlab GPU版本的矩阵乘法速度是CUP的两倍,在采用float数据类型 ...

- Java多线程状态切换

原创转载请注明出处:https://www.cnblogs.com/agilestyle/p/11426573.html 线程状态 NEW RUNNABLE BLOCKED WAITING TIMED ...

- 【leetcode】985. Sum of Even Numbers After Queries

题目如下: We have an array A of integers, and an array queries of queries. For the i-th query val = quer ...

- Centos MySQL 5.7安装、升级教程

MySQL 5.7安装.升级笔记分享: 卸载当前的 MySQL 查看当前 MySQL 版本: ? 1 2 [root@coderknock ~]# mysql -V mysql Ver 14.14 D ...

- loadRunner之参数关联

录制脚本,对用户名和密码进行参数化: Action() { web_url("WebTours", "URL=http://127.0.0.1:1080/WebTours ...

- 【软工项目Beta阶段】第10周Scrum会议博客

第十周会议记录 小组GitHub项目地址https://github.com/ouc-softwareclass/OUC-Market 小组Issue地址https://github.com/ouc- ...

- Maven进行自动构建

一个很常见的错误就是路径问题,要把jdk放到java工程的路径里,之前一直默认是jre https://blog.csdn.net/lslk9898/article/details/73836745 ...