OSCP Learning Notes - Information Gathering

Common Tools

- Exploit-DB/Google Hacking DB

- WHOIS

- Netcraft

- theharvester

Example:

Google search: site:cnn.com -site:www.cnn.com filetype:pdf

More google search syntax canbe found on the site : https://support.google.com/websearch/answer/2466433?hl=en

Using advanced search:

Exploit Database :

https://searchdns.netcraft.com/?restriction=site+contains&host=&lookup=wait..&position=limited

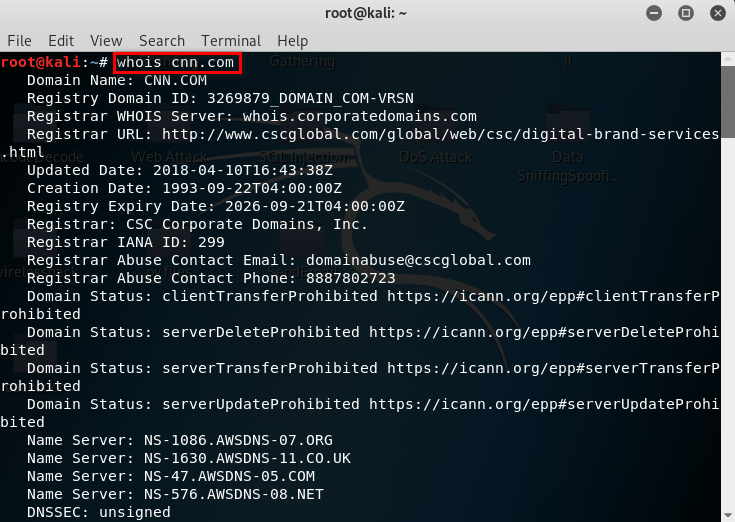

Using whois in Kali Linux

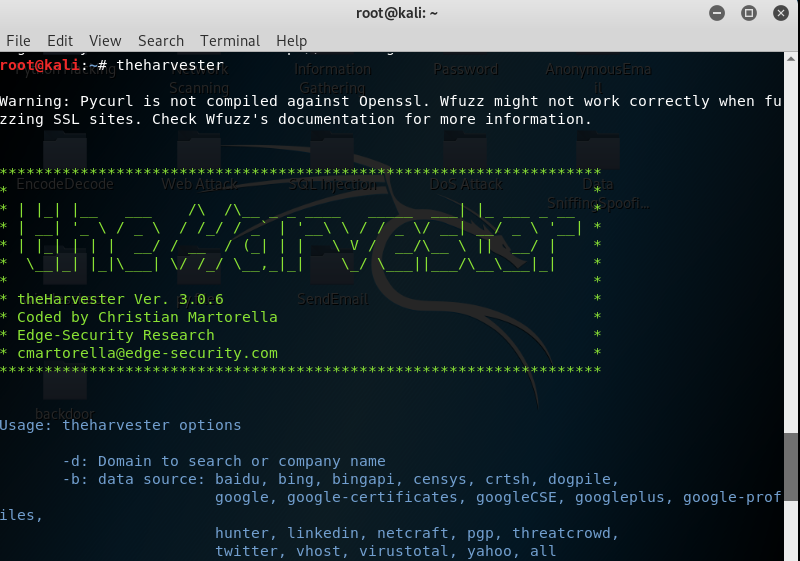

Using theharvester in Kali Linux

OSCP Learning Notes - Information Gathering的更多相关文章

- OSCP Learning Notes - Enumeration(1)

Installing Kioptrix: Level 1 Download the vm machine form https://www.vulnhub.com/entry/kioptrix-lev ...

- OSCP Learning Notes - Exploit(7)

Pre-Exploit Password Attacks Tools: 1. ncrack Ncrack 0.6 ( http://ncrack.org )Usage: ncrack [Options ...

- OSCP Learning Notes - Capstone(3)

DroopyCTF Walkthrough Preparation: Download the DroopyCTF virtual machine from the following website ...

- OSCP Learning Notes - Capstone(2)

BTRSys v2.1 Walkthrough Preparation: Download the BTRSys virtual machine from the following website: ...

- OSCP Learning Notes - Capstone(1)

Kioptrix Level 1.1 Walkthrough Preparation: Download the virtual machine from the following website ...

- OSCP Learning Notes - Privilege Escalation

Privilege Escalation Download the Basic-pentesting vitualmation from the following website: https:// ...

- OSCP Learning Notes - WebApp Exploitation(5)

Remote File Inclusion[RFI] Prepare: Download the DVWA from the following website and deploy it on yo ...

- OSCP Learning Notes - Buffer Overflows(3)

Finding Bad Characters 1. Find the bad charaters in the following website: https://bulbsecurity.com/ ...

- OSCP Learning Notes - Buffer Overflows(2)

Finding the Offset 1. Use the Metasploite pattern_create.rb tool to create 5900 characters. /usr/sha ...

随机推荐

- LeetCode 78,面试常用小技巧,通过二进制获得所有子集

本文始发于个人公众号:TechFlow,原创不易,求个关注 今天是LeetCode专题第47篇文章,我们一起来看下LeetCode的第78题Subsets(子集). 这题的官方难度是Medium,点赞 ...

- 【asp.net core 系列】10 实战之ActionFilter

0.前言 在上一篇中,我们提到了如何创建一个UnitOfWork并通过ActionFilter设置启用.这一篇我们将简单介绍一下ActionFilter以及如何利用ActionFilter,顺便补齐一 ...

- vue 生命周期:

vue 生命周期: 1. beforeCreate()创建组件; 2. created() 创建完成; 3. beforeMounte() 组件被挂裁前; ...

- spring boot 配置虚拟静态资源文件

我们实现的目的是:通过spring boot 配置静态资源访问的虚拟路径,可实现在服务器,或者在本地通过:http://ip地址:端口/资源路径/文件名 ,可直接访问文件 比如:我们本地电脑的:E: ...

- Java集合框架(不全,待继续整理)

技术在线学习网站: https://www.runoob.com/java/java-collections.html 从上面的集合框架图可以看到: 1.Java 集合框架主要包括两种类型的容器: 1 ...

- 尚硅谷maven视频教程笔记

07.尚硅谷_Maven_部署Maven核心程序.avi 第一步先安装jdk 第二步下载maven 特别需要注意的是maven不能存储在有中文和空格的目录下面 3.调试是否安装成功,在cmd中输入 m ...

- SpringMVC 学习笔记(7)spring和springmvc的整合

58. 尚硅谷_佟刚_SpringMVC_Spring整合SpringMVC_解决方案.avi 解决办法让springmvc值扫描@Control控制层和@ControllerAdvice对应的异常处 ...

- struct2面试准备

二 工作流程1.客户端浏览器发出HTTP请求.2.根据web.xml配置,该请求被FilterDispatcher接收3.根据struts.xml配置,找到需要调用的Action类和方法, 并通过Io ...

- Java wait 和 sleep 的区别

一.区别 sleep 来自 Thread 类,和 wait 来自 Object 类 sleep 方法没有释放锁,而wait方法释放了锁,使得其他线程可以使用同步控制块或方法 wait,notify和 ...

- svn和GitHub的使用

GitHub的工作流程和命令介绍:http://www.runoob.com/w3cnote/git-guide.html svn的基本使用用法:http://www.cnblogs.com/xile ...