Python Ethical Hacking - Persistence(1)

PRESISTENCE

Persistence programs start when the system starts.

- Backdoors -> maintain our access.

- Keylogger -> spy on target.

- Reports -> send report on startup.

- ...etc.

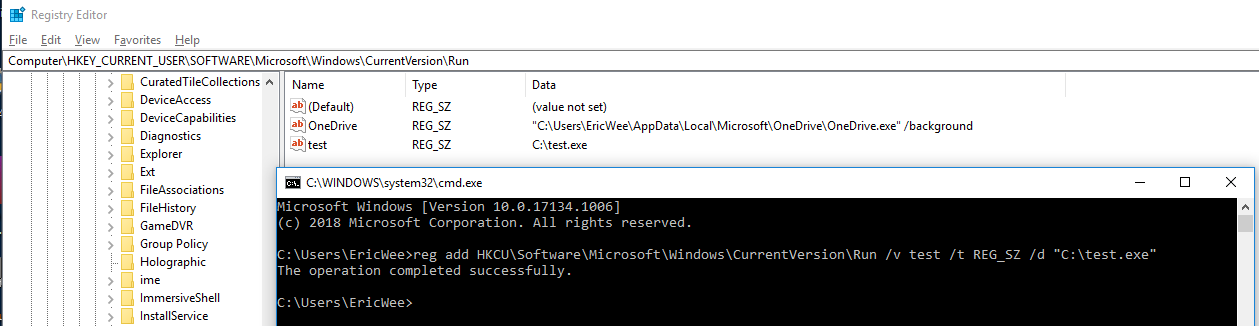

reg add /? command:

reg add HKCU\Software\Microsoft\Windows\CurrentVersion\Run /v test /t REG_SZ /d "C:\test.exe"

Python Ethical Hacking - Persistence(1)的更多相关文章

- Python Ethical Hacking - Persistence(2)

Polish the Python code by adding the become_persistent function. #!/usr/bin/env python import json i ...

- Python Ethical Hacking - BACKDOORS(8)

Cross-platform hacking All programs we wrote are pure python programs They do not rely on OS-specifi ...

- Python Ethical Hacking - BACKDOORS(1)

REVERSE_BACKDOOR Access file system. Execute system commands. Download files. Upload files. Persiste ...

- Python Ethical Hacking - Malware Analysis(1)

WRITING MALWARE Download file. Execute Code. Send Report. Download & Execute. Execute & Repo ...

- Python Ethical Hacking - ARP Spoofing

Typical Network ARP Spoofing Why ARP Spoofing is possible: 1. Clients accept responses even if they ...

- Python Ethical Hacking - NETWORK_SCANNER(2)

DICTIONARIES Similar to lists but use key instead of an index. LISTS List of values/elements, all ca ...

- Python Ethical Hacking - NETWORK_SCANNER(1)

NETWORK_SCANNER Discover all devices on the network. Display their IP address. Display their MAC add ...

- Python Ethical Hacking - MAC Address & How to Change(3)

SIMPLE ALGORITHM Goal -> Check if MAC address was changed. Steps: 1. Execute and read ifconfig. ...

- Python Ethical Hacking - MAC Address & How to Change(2)

FUNCTIONS Set of instructions to carry out a task. Can take input, and return a result. Make the cod ...

随机推荐

- 4a-c++ primer宽字符wchar_t显示设置与输出代码示例

.. #include <iostream> #include <windows.h> #include <locale> //#include<wchar. ...

- Redis系列(五):数据结构List双向链表中基本操作操作命令和源码解析

1.介绍 List是通过ListNode实现的双向链表. 1.双端:获取某个结点的前驱和后继结点都是O(1) 2.无环:表头的prev指针和表尾的next指针都指向NULL,对链表的访问都是以NULL ...

- [bzoj1690] [Usaco2007 Dec] 奶牛的旅行 (最大比率环)

题目 作为对奶牛们辛勤工作的回报,Farmer John决定带她们去附近的大城市玩一天.旅行的前夜,奶牛们在兴奋地讨论如何最好地享受这难得的闲暇. 很幸运地,奶牛们找到了一张详细的城市地图,上面标注了 ...

- python计算矩阵均匀分布程度

计算N×M(建议维度大于100*100)的0,1矩阵均匀分布程度,值由0到1表示不均匀到均匀 import numpy as np def make_rand_matrix(side=20): # 制 ...

- Python实用笔记 (7)高级特性——切片

列表L = ['Michael', 'Sarah', 'Tracy', 'Bob', 'Jack'] 取前3个元素 >>> L[0:3] ['Michael', 'Sarah', ' ...

- JavaScript基础Literal 与 Constructor(008)

JavaScript支持以字面声名法(Literal)的方式来声名对象和数组,相对于构造函数(constructor)的方式,Literal的声 名方式更简洁,更易读,也更少导致Bug.事实上,JSO ...

- 修改CentOS7登录欢迎界面信息

vi /etc/issue 添加自己喜欢的内容,保存即可. 特殊字符的含义: \d 本地端时间的日期: \l 显示第几个终端机接口: \m 显示硬件的等级 (i386/i486/i586/i686.. ...

- python数据结构(三)

copy 复制对象,copy模块包含了两个行数copy和deepcopy,用于复制现有的对象. 浅副本(浅复制) copy()创建的浅副本是一个新容器,其中填充了原对象内容的引用 import cop ...

- Oracle归档日志所在目录时间不对&&Oracle集群日志时间显示错误

Oracle归档日志所在目录时间不对&&Oracle集群日志时间显示错误 前言 这个问题在18年的时候遇到了,基本不注意并且集群或者数据库运行正常是很难注意到的. 忘记当时怎么发现的了 ...

- 理解css中min-width和max-width,width与它们之间的区别联系

css中,min-width是用来限制元素的最小宽度,max-width用来限制元素的最大宽度,也就是说当元素的width大于max-width,或者小于min-width.就被它们的值所代替,尤其适 ...